Peering sieci wirtualnych umożliwia łączenie sieci wirtualnych platformy Azure w różnych subskrypcjach i dzierżawach Microsoft Entra. Z tego samouczka poznasz, jak utworzyć szeregowanie sieci wirtualnych między sieciami wirtualnymi utworzonymi za pomocą usługi Resource Manager, które znajdują się w różnych subskrypcjach. Sparowanie dwóch sieci wirtualnych umożliwia zasobom w różnych sieciach wirtualnych komunikację między sobą z taką samą przepustowością i opóźnieniem, jak gdyby zasoby znajdowały się w tej samej sieci wirtualnej. Dowiedz się więcej o peeringu sieci wirtualnych.

W zależności od tego, czy sieci wirtualne znajdują się w tej samej subskrypcji lub w różnych subskrypcjach, kroki tworzenia połączenia równorzędnego sieci wirtualnych różnią się. Kroki tworzenia sieci równorzędnych za pomocą klasycznego modelu wdrażania różnią się. Aby uzyskać więcej informacji na temat modeli wdrażania, zobacz Model wdrażania platformy Azure.

Dowiedz się, jak utworzyć połączenie równorzędne sieci wirtualnej w innych scenariuszach, wybierając scenariusz z poniższej tabeli:

Nie można utworzyć peeringu sieci wirtualnych między dwiema sieciami wirtualnymi wdrożonymi za pośrednictwem klasycznego modelu wdrażania. Jeśli musisz połączyć sieci wirtualne, które zostały utworzone za pośrednictwem klasycznego modelu wdrażania, możesz połączyć sieci wirtualne za pomocą usługi Azure VPN Gateway .

Ten samouczek łączy sieci wirtualne w tym samym regionie. Możesz również łączyć za pomocą komunikacji równorzędnej sieci wirtualne w różnych obsługiwanych regionach. Zapoznaj się z wymaganiami i ograniczeniami dotyczącymi komunikacji równorzędnej przed komunikacją równorzędną sieci wirtualnych.

Prerequisites

Konto platformy Azure lub konta z dwiema aktywnymi subskrypcjami.

Utwórz konto bezpłatnie.

Konto platformy Azure z uprawnieniami w obu subskrypcjach lub konto w każdej subskrypcji z odpowiednimi uprawnieniami do utworzenia peeringu sieci wirtualnej. Aby uzyskać listę uprawnień, zobacz Uprawnienia peeringu sieci wirtualnych.

Aby oddzielić obowiązek zarządzania siecią należącą do każdej dzierżawy, dodaj użytkownika z każdej dzierżawy jako gościa w przeciwnej dzierżawie i przypisz im rolę Współautor sieci do sieci wirtualnej. Ta procedura ma zastosowanie, jeśli sieci wirtualne znajdują się w różnych subskrypcjach i dzierżawach usługi Active Directory.

Aby ustanowić komunikację równorzędną sieci, jeśli nie zamierzasz oddzielić obowiązku zarządzania siecią należącą do każdej dzierżawy, dodaj użytkownika z dzierżawy A jako gościa w przeciwnej dzierżawie. Następnie przypisz im rolę Kontrybutora sieci, aby zainicjować i połączyć sieciowanie równorzędne dla każdej subskrypcji. Dzięki tym uprawnieniom użytkownik może ustanowić peering sieciowy w ramach każdej subskrypcji.

Aby uzyskać więcej informacji na temat użytkowników-gości, zobacz Dodawanie użytkowników współpracy firmy Microsoft Entra B2B w witrynie Azure Portal.

Każdy użytkownik musi zaakceptować zaproszenie użytkownika-gościa od przeciwległej dzierżawy usługi Microsoft Entra.

Zaloguj się w witrynie Azure Portal.

Konto platformy Azure lub konta z dwiema aktywnymi subskrypcjami.

Utwórz konto bezpłatnie.

Konto platformy Azure z uprawnieniami w obu subskrypcjach lub konto w każdej subskrypcji z odpowiednimi uprawnieniami do utworzenia peeringu sieci wirtualnej. Aby uzyskać listę uprawnień, zobacz Uprawnienia peeringu sieci wirtualnych.

Aby oddzielić obowiązek zarządzania siecią należącą do każdej dzierżawy, dodaj użytkownika z każdej dzierżawy jako gościa w przeciwnej dzierżawie i przypisz im rolę Współautor sieci do sieci wirtualnej. Ta procedura ma zastosowanie, jeśli sieci wirtualne znajdują się w różnych subskrypcjach i dzierżawach usługi Active Directory.

Aby ustanowić komunikację równorzędną sieci, jeśli nie zamierzasz oddzielić obowiązku zarządzania siecią należącą do każdej dzierżawy, dodaj użytkownika z dzierżawy A jako gościa w przeciwnej dzierżawie. Następnie przypisz im rolę Kontrybutora sieci, aby zainicjować i połączyć sieciowanie równorzędne dla każdej subskrypcji. Dzięki tym uprawnieniom użytkownik może ustanowić peering sieciowy w ramach każdej subskrypcji.

Aby uzyskać więcej informacji na temat użytkowników-gości, zobacz Dodawanie użytkowników współpracy firmy Microsoft Entra B2B w witrynie Azure Portal.

Każdy użytkownik musi zaakceptować zaproszenie użytkownika-gościa od przeciwległej dzierżawy usługi Microsoft Entra.

Program Azure PowerShell został zainstalowany lokalnie lub w usłudze Azure Cloud Shell.

Zaloguj się do programu Azure PowerShell i wybierz subskrypcję, za pomocą której chcesz użyć tej funkcji. Aby uzyskać więcej informacji, zobacz Logowanie się przy użyciu programu Azure PowerShell.

Az.Network Upewnij się, że moduł ma wartość 4.3.0 lub nowszą. Aby sprawdzić zainstalowany moduł, użyj polecenia Get-InstalledModule -Name "Az.Network". Jeśli moduł wymaga aktualizacji, w razie potrzeby użyj polecenia Update-Module -Name Az.Network .

Jeśli postanowisz zainstalować program PowerShell i używać go lokalnie, ten artykuł wymaga modułu Azure PowerShell w wersji 5.4.1 lub nowszej. Uruchom polecenie Get-Module -ListAvailable Az, aby dowiedzieć się, jaka wersja jest zainstalowana. Jeśli konieczne będzie uaktualnienie, zobacz Instalowanie modułu Azure PowerShell. Jeśli używasz programu PowerShell lokalnie, musisz też uruchomić polecenie Connect-AzAccount, aby utworzyć połączenie z platformą Azure.

Konto platformy Azure lub konta z dwiema aktywnymi subskrypcjami.

Utwórz konto bezpłatnie.

Konto platformy Azure z uprawnieniami w obu subskrypcjach lub konto w każdej subskrypcji z odpowiednimi uprawnieniami do utworzenia peeringu sieci wirtualnej. Aby uzyskać listę uprawnień, zobacz Uprawnienia peeringu sieci wirtualnych.

Aby oddzielić obowiązek zarządzania siecią należącą do każdej dzierżawy, dodaj użytkownika z każdej dzierżawy jako gościa w przeciwnej dzierżawie i przypisz im rolę Współautor sieci do sieci wirtualnej. Ta procedura ma zastosowanie, jeśli sieci wirtualne znajdują się w różnych subskrypcjach i dzierżawach usługi Active Directory.

Aby ustanowić komunikację równorzędną sieci, jeśli nie zamierzasz oddzielić obowiązku zarządzania siecią należącą do każdej dzierżawy, dodaj użytkownika z dzierżawy A jako gościa w przeciwnej dzierżawie. Następnie przypisz im rolę Kontrybutora sieci, aby zainicjować i połączyć sieciowanie równorzędne dla każdej subskrypcji. Dzięki tym uprawnieniom użytkownik może ustanowić peering sieciowy w ramach każdej subskrypcji.

Aby uzyskać więcej informacji na temat użytkowników-gości, zobacz Dodawanie użytkowników współpracy firmy Microsoft Entra B2B w witrynie Azure Portal.

Każdy użytkownik musi zaakceptować zaproszenie użytkownika-gościa od przeciwległej dzierżawy usługi Microsoft Entra.

- Ten artykuł z instrukcjami wymaga wersji 2.31.0 lub nowszej interfejsu wiersza polecenia platformy Azure. W przypadku korzystania z usługi Azure Cloud Shell najnowsza wersja jest już zainstalowana.

W poniższych krokach dowiesz się, jak połączyć równorzędne sieci wirtualne w różnych subskrypcjach i dzierżawach firmy Microsoft Entra.

Możesz użyć tego samego konta, które ma uprawnienia w obu subskrypcjach, lub użyć oddzielnych kont dla każdej subskrypcji, aby skonfigurować połączenie równorzędne. Konto z uprawnieniami w obu subskrypcjach może wykonać wszystkie kroki bez wylogowywania się i logowania do portalu oraz przypisywania uprawnień.

Następujące zasoby i przykłady kont są używane w krokach opisanych w tym artykule:

| Konto użytkownika |

Grupa zasobów |

Subscription |

Sieć wirtualna |

|

user-1 |

test-rg |

subscription-1 |

vnet-1 |

|

user-2 |

test-rg-2 |

subscription-2 |

vnet-2 |

Tworzenie sieci wirtualnej — vnet-1

Note

Jeśli używasz jednego konta do wykonania tych kroków, możesz pominąć kroki wylogowywania się z portalu i przypisywania innego użytkownika uprawnień do sieci wirtualnych.

Poniższa procedura tworzy sieć wirtualną z podsiecią zasobów.

W portalu wyszukaj i wybierz pozycję Sieci wirtualne.

Na stronie Sieci wirtualne wybierz pozycję + Utwórz.

Na karcie Podstawy tworzenia sieci wirtualnej wprowadź lub wybierz następujące informacje:

| Setting |

Value |

|

Szczegóły projektu |

|

| Subscription |

Wybierz subskrypcję. |

| Grupa zasobów |

Wybierz pozycjęUtwórz nowy.

Wprowadź test-rg w polu Nazwa.

Wybierz przycisk OK. |

|

Szczegóły wystąpienia |

|

| Name |

Wprowadź vnet-1. |

| Region |

Wybierz pozycję East US 2 (Wschodnie stany USA 2). |

Wybierz przycisk Dalej , aby przejść do karty Zabezpieczenia .

Wybierz Dalej, aby przejść do karty Adresy IP.

W polu Przestrzeń adresowa w obszarze Podsieci wybierz domyślną podsieć.

W obszarze Edytuj podsieć wprowadź lub wybierz następujące informacje:

| Setting |

Value |

| Cel podsieci |

Pozostaw wartość domyślną Domyślna. |

| Name |

Wprowadź subnet-1. |

Pozostaw pozostałe ustawienia jako wartości domyślne. Wybierz Zapisz.

Wybierz Zapisz.

Wybierz pozycję Przejrzyj i utwórz w dolnej części ekranu, a po zakończeniu walidacji wybierz pozycję Utwórz.

Zaloguj się do subskrypcji-1

Użyj Connect-AzAccount, aby zalogować się do subskrypcji-1.

Connect-AzAccount

Jeśli używasz jednego konta dla obu subskrypcji, zaloguj się do tego konta i zmień kontekst subskrypcji na subscription-1 przy użyciu polecenia Set-AzContext.

Set-AzContext -Subscription subscription-1

Tworzenie grupy zasobów — test-rg

Grupa zasobów platformy Azure to logiczny kontener, w którym zasoby platformy Azure są wdrażane i zarządzane.

Utwórz grupę zasobów za pomocą New-AzResourceGroup:

$rsg = @{

Name = 'test-rg'

Location = 'eastus2'

}

New-AzResourceGroup @rsg

Tworzenie sieci wirtualnej

Utwórz sieć wirtualną przy użyciu polecenia New-AzVirtualNetwork. W tym przykładzie zostanie utworzona wirtualna sieć o nazwie vnet-1 z podsiecią subnet-1 w lokalizacji Zachodnie USA 3.

$vnet = @{

Name = 'vnet-1'

ResourceGroupName = 'test-rg'

Location = 'eastus2'

AddressPrefix = '10.0.0.0/16'

}

$virtualNetwork = New-AzVirtualNetwork @vnet

Dodawanie podsieci

Zasoby platformy Azure są wdrażane w podsieci sieci wirtualnej, dlatego należy utworzyć podsieć. Utwórz konfigurację podsieci o nazwie subnet-1 za pomocą polecenia Add-AzVirtualNetworkSubnetConfig:

$subnet = @{

Name = 'subnet-1'

VirtualNetwork = $virtualNetwork

AddressPrefix = '10.0.0.0/24'

}

$subnetConfig = Add-AzVirtualNetworkSubnetConfig @subnet

Kojarzenie podsieci z siecią wirtualną

Konfigurację podsieci możesz zapisać w sieci wirtualnej za pomocą polecenia Set-AzVirtualNetwork. To polecenie tworzy podsieć:

$virtualNetwork | Set-AzVirtualNetwork

Zaloguj się do subskrypcji-1

Użyj az sign-in, aby zalogować się do subskrypcji-1.

az login

Jeśli używasz jednego konta do obu subskrypcji, zaloguj się na to konto i zmień kontekst na subskrypcję subscription-1, używając polecenia az account set.

az account set --subscription "subscription-1"

Tworzenie grupy zasobów — test-rg

Grupa zasobów platformy Azure to logiczny kontener, w którym zasoby platformy Azure są wdrażane i zarządzane.

Utwórz grupę zasobów za pomocą polecenia az group create:

az group create \

--name test-rg \

--location eastus2

Tworzenie sieci wirtualnej

Utwórz sieć wirtualną i podsieć za pomocą polecenia az network vnet create. W tym przykładzie tworzona jest wirtualna sieć z podsiecią subnet-1 o nazwie vnet-1 w lokalizacji Zachodnie USA 3.

az network vnet create \

--resource-group test-rg\

--location eastus2 \

--name vnet-1 \

--address-prefixes 10.0.0.0/16 \

--subnet-name subnet-1 \

--subnet-prefixes 10.0.0.0/24

Przypisywanie uprawnień dla użytkownika-2

Konto użytkownika w innej subskrypcji, z którą chcesz nawiązać połączenie równorzędne, musi zostać dodane do wcześniej utworzonej sieci. Jeśli używasz jednego konta dla obu subskrypcji, możesz pominąć tę sekcję.

Zaloguj się do portalu jako użytkownik-1.

W polu wyszukiwania w górnej części portalu wprowadź wartość Sieć wirtualna. Wybierz pozycję Sieci wirtualne w wynikach wyszukiwania.

Wybierz pozycję vnet-1.

Wybierz pozycję Kontrola dostępu (IAM).

Wybierz + Dodaj ->Dodaj przypisanie roli.

Na karcie Dodaj przypisanie roli w zakładce Rola wybierz pozycję Współtwórca sieci.

Wybierz Dalej.

Na karcie Członkowie wybierz pozycję + Wybierz członków.

W polu wyszukiwania Wybierz członków wprowadź user-2.

Wybierz Wybierz.

Wybierz Przejrzyj + przypisz.

Wybierz Przejrzyj + przypisz.

Użyj polecenia Get-AzVirtualNetwork , aby uzyskać identyfikator zasobu dla sieci wirtualnej vnet-1. Przypisz użytkownika-2 z subskrypcji-2 do vnet-1 przy użyciu New-AzRoleAssignment.

Użyj polecenia Get-AzADUser , aby uzyskać identyfikator obiektu dla użytkownika-2.

użytkownik-2 jest używany w tym przykładzie dla konta użytkownika. Zastąp tę wartość nazwą wyświetlaną użytkownika z subskrypcji-2, któremu chcesz przypisać uprawnienia do vnet-1. Ten krok można pominąć, jeśli używasz tego samego konta dla obu subskrypcji.

$id = @{

Name = 'vnet-1'

ResourceGroupName = 'test-rg'

}

$vnet = Get-AzVirtualNetwork @id

$obj = Get-AzADUser -DisplayName 'user-2'

$role = @{

ObjectId = $obj.id

RoleDefinitionName = 'Network Contributor'

Scope = $vnet.id

}

New-AzRoleAssignment @role

Użyj az network vnet show, aby uzyskać identyfikator zasobu dla vnet-1. Przypisz użytkownika-2 z subskrypcji-2 do vnet-1 za pomocą az role assignment create.

Użyj az ad user list, aby uzyskać identyfikator obiektu dla user-2.

użytkownik-2 jest używany w tym przykładzie dla konta użytkownika. Zastąp tę wartość nazwą wyświetlaną użytkownika z subskrypcji-2, któremu chcesz przypisać uprawnienia do vnet-1. Ten krok można pominąć, jeśli używasz tego samego konta dla obu subskrypcji.

az ad user list --display-name user-2

[

{

"businessPhones": [],

"displayName": "user-2",

"givenName": null,

"id": "aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb",

"jobTitle": null,

"mail": "user-2@fabrikam.com",

"mobilePhone": null,

"officeLocation": null,

"preferredLanguage": null,

"surname": null,

"userPrincipalName": "user-2_fabrikam.com#EXT#@contoso.onmicrosoft.com"

}

]

Zanotuj ID obiektu user-2 w polu id. W tym przykładzie jego aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb.

vnetid=$(az network vnet show \

--name vnet-1 \

--resource-group test-rg \

--query id \

--output tsv)

az role assignment create \

--assignee aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb \

--role "Network Contributor" \

--scope $vnetid

Zastąp przykładowy identyfikator GUID w --assignee rzeczywistym identyfikatorem obiektu dla user-2.

Uzyskiwanie identyfikatora zasobu vnet-1

Zaloguj się do portalu jako użytkownik-1.

W polu wyszukiwania w górnej części portalu wprowadź wartość Sieć wirtualna. Wybierz pozycję Sieci wirtualne w wynikach wyszukiwania.

Wybierz pozycję vnet-1.

W obszarze Ustawienia wybierz pozycję Właściwości.

Skopiuj informacje w polu Identyfikator zasobu i zapisz je w kolejnych krokach. Identyfikator zasobu jest podobny do następującego przykładu: /subscriptions/<Subscription Id>/resourceGroups/test-rg/providers/Microsoft.Network/virtualNetworks/vnet-1.

Wyloguj się z portalu jako użytkownik-1.

Identyfikator zasobu vnet-1 jest wymagany do skonfigurowania połączenia komunikacji równorzędnej z vnet-2 do vnet-1. Użyj polecenia Get-AzVirtualNetwork , aby uzyskać identyfikator zasobu dla sieci wirtualnej vnet-1.

$id = @{

Name = 'vnet-1'

ResourceGroupName = 'test-rg'

}

$vnetA = Get-AzVirtualNetwork @id

$vnetA.id

Identyfikator zasobu vnet-1 jest wymagany do skonfigurowania połączenia komunikacji równorzędnej z vnet-2 do vnet-1. Użyj az network vnet show, aby uzyskać identyfikator zasobu dla vnet-1.

vnetidA=$(az network vnet show \

--name vnet-1 \

--resource-group test-rg \

--query id \

--output tsv)

echo $vnetidA

Tworzenie sieci wirtualnej — vnet-2

W tej sekcji zalogujesz się jako użytkownik-2 i utworzysz sieć wirtualną dla połączenia równorzędnego z vnet-1.

Utwórz drugą sieć wirtualną z następującymi wartościami, powtarzając kroki opisane w poprzedniej sekcji.

| Setting |

Value |

| Subscription |

subscription-2 |

| Grupa zasobów |

test-rg-2 |

| Name |

vnet-2 |

| Przestrzeń adresowa |

10.1.0.0/16 |

| Nazwa podsieci |

subnet-1 |

| Zakres adresów podsieci |

10.1.0.0/24 |

Zaloguj się do subskrypcji-2

Użyj polecenia Connect-AzAccount, aby zalogować się do subskrypcji-2.

Connect-AzAccount

Jeśli używasz jednego konta dla obu subskrypcji, zaloguj się do tego konta i zmień kontekst subskrypcji na subscription-2 przy użyciu polecenia Set-AzContext.

Set-AzContext -Subscription subscription-2

Tworzenie grupy zasobów — test-rg-2

Grupa zasobów platformy Azure to logiczny kontener, w którym zasoby platformy Azure są wdrażane i zarządzane.

Utwórz grupę zasobów za pomocą New-AzResourceGroup:

$rsg = @{

Name = 'test-rg-2'

Location = 'eastus2'

}

New-AzResourceGroup @rsg

Tworzenie sieci wirtualnej

Utwórz sieć wirtualną przy użyciu polecenia New-AzVirtualNetwork. W tym przykładzie zostanie utworzona sieć wirtualna o nazwie podsieć-1 vnet-2 w lokalizacji West US 3.

$vnet = @{

Name = 'vnet-2'

ResourceGroupName = 'test-rg-2'

Location = 'eastus2'

AddressPrefix = '10.1.0.0/16'

}

$virtualNetwork = New-AzVirtualNetwork @vnet

Dodawanie podsieci

Zasoby platformy Azure są wdrażane w podsieci sieci wirtualnej, dlatego należy utworzyć podsieć. Utwórz konfigurację podsieci o nazwie subnet-1 za pomocą polecenia Add-AzVirtualNetworkSubnetConfig:

$subnet = @{

Name = 'subnet-1'

VirtualNetwork = $virtualNetwork

AddressPrefix = '10.1.0.0/24'

}

$subnetConfig = Add-AzVirtualNetworkSubnetConfig @subnet

Kojarzenie podsieci z siecią wirtualną

Konfigurację podsieci możesz zapisać w sieci wirtualnej za pomocą polecenia Set-AzVirtualNetwork. To polecenie tworzy podsieć:

$virtualNetwork | Set-AzVirtualNetwork

Zaloguj się do subskrypcji-2

Użyj az sign-in, aby zalogować się do subskrypcji-2.

az login

Jeśli używasz jednego konta dla obu subskrypcji, zaloguj się do tego konta i zmień kontekst subskrypcji na subscription-2 za pomocą az account set.

az account set --subscription "subscription-2"

Tworzenie grupy zasobów — test-rg-2

Grupa zasobów platformy Azure to logiczny kontener, w którym zasoby platformy Azure są wdrażane i zarządzane.

Utwórz grupę zasobów za pomocą polecenia az group create:

az group create \

--name test-rg-2 \

--location eastus2

Tworzenie sieci wirtualnej

Utwórz sieć wirtualną i podsieć za pomocą polecenia az network vnet create. W tym przykładzie utworzono sieć wirtualną o nazwie vnet-2 w podsieci-1 w lokalizacji Zachodnie USA 3.

az network vnet create \

--resource-group test-rg-2\

--location eastus2 \

--name vnet-2 \

--address-prefixes 10.1.0.0/16 \

--subnet-name subnet-1 \

--subnet-prefixes 10.1.0.0/24

Przypisywanie uprawnień dla użytkownika-1

Konto użytkownika w innej subskrypcji, z którą chcesz nawiązać połączenie równorzędne, musi zostać dodane do wcześniej utworzonej sieci. Jeśli używasz jednego konta dla obu subskrypcji, możesz pominąć tę sekcję.

Zaloguj się do portalu jako użytkownik-2.

W polu wyszukiwania w górnej części portalu wprowadź wartość Sieć wirtualna. Wybierz pozycję Sieci wirtualne w wynikach wyszukiwania.

Wybierz pozycję vnet-2.

Wybierz pozycję Kontrola dostępu (IAM).

Wybierz + Dodaj ->Dodaj przypisanie roli.

Na karcie Dodaj przypisanie roli w zakładce Rola wybierz pozycję Współtwórca sieci.

Wybierz Dalej.

Na karcie Członkowie wybierz pozycję + Wybierz członków.

W polu wyszukiwania Wybierz członków wprowadź user-1.

Wybierz Wybierz.

Wybierz Przejrzyj + przypisz.

Wybierz Przejrzyj + przypisz.

Użyj polecenia Get-AzVirtualNetwork , aby uzyskać identyfikator zasobu dla sieci wirtualnej vnet-2. Przypisz użytkownika-1 z subskrypcji-1 do sieci vnet-2 przy użyciu polecenia New-AzRoleAssignment.

Użyj polecenia Get-AzADUser , aby uzyskać identyfikator obiektu dla użytkownika-1.

użytkownik-1 jest używany w tym przykładzie dla konta użytkownika. Zastąp tę wartość nazwą wyświetlaną użytkownika z subskrypcji-1, którego chcesz przypisać uprawnienia do sieci vnet-2. Ten krok można pominąć, jeśli używasz tego samego konta dla obu subskrypcji.

$id = @{

Name = 'vnet-2'

ResourceGroupName = 'test-rg-2'

}

$vnet = Get-AzVirtualNetwork @id

$obj = Get-AzADUser -DisplayName 'user-1'

$role = @{

ObjectId = $obj.id

RoleDefinitionName = 'Network Contributor'

Scope = $vnet.id

}

New-AzRoleAssignment @role

Użyj polecenia az network vnet show, aby uzyskać identyfikator zasobu dla sieci wirtualnej vnet-2. Przypisz użytkownika-1 z subskrypcji-1 do vnet-2 za pomocą az role assignment create.

Użyj polecenia az ad user list , aby uzyskać identyfikator obiektu dla użytkownika-1.

użytkownik-1 jest używany w tym przykładzie dla konta użytkownika. Zastąp tę wartość nazwą wyświetlaną użytkownika z subskrypcji-1, którego chcesz przypisać uprawnienia do sieci vnet-2. Ten krok można pominąć, jeśli używasz tego samego konta dla obu subskrypcji.

az ad user list --display-name user-1

[

{

"businessPhones": [],

"displayName": "user-1",

"givenName": null,

"id": "bbbbbbbb-1111-2222-3333-cccccccccccc",

"jobTitle": null,

"mail": "user-1@contoso.com",

"mobilePhone": null,

"officeLocation": null,

"preferredLanguage": null,

"surname": null,

"userPrincipalName": "user-1_contoso.com#EXT#@fabrikam.onmicrosoft.com"

}

]

Zanotuj identyfikator obiektu user-1 w polu id. W tym przykładzie jest to bbbbbb-1111-2222-3333-cccccccccccccccc.

vnetid=$(az network vnet show \

--name vnet-2 \

--resource-group test-rg-2 \

--query id \

--output tsv)

az role assignment create \

--assignee bbbbbbbb-1111-2222-3333-cccccccccccc \

--role "Network Contributor" \

--scope $vnetid

Uzyskaj identyfikator zasobu vnet-2

Identyfikator zasobu vnet-2 jest wymagany do skonfigurowania połączenia komunikacji równorzędnej z vnet-1 do vnet-2. Wykonaj poniższe kroki, aby uzyskać identyfikator zasobu sieci wirtualnej vnet-2.

Zaloguj się do portalu jako użytkownik-2.

W polu wyszukiwania w górnej części portalu wprowadź wartość Sieć wirtualna. Wybierz pozycję Sieci wirtualne w wynikach wyszukiwania.

Wybierz pozycję vnet-2.

W obszarze Ustawienia wybierz pozycję Właściwości.

Skopiuj informacje w polu Identyfikator zasobu i zapisz je w kolejnych krokach. Identyfikator zasobu jest podobny do następującego przykładu: /subscriptions/<Subscription Id>/resourceGroups/test-rg-2/providers/Microsoft.Network/virtualNetworks/vnet-2.

Wyloguj się z portalu jako użytkownik-2.

Identyfikator zasobu vnet-2 jest wymagany do skonfigurowania połączenia komunikacji równorzędnej z vnet-1 do vnet-2. Użyj polecenia Get-AzVirtualNetwork , aby uzyskać identyfikator zasobu dla sieci wirtualnej vnet-2.

$id = @{

Name = 'vnet-2'

ResourceGroupName = 'test-rg-2'

}

$vnetB = Get-AzVirtualNetwork @id

$vnetB.id

Identyfikator zasobu vnet-2 jest wymagany do skonfigurowania połączenia komunikacji równorzędnej z vnet-1 do vnet-2. Użyj polecenia az network vnet show, aby uzyskać identyfikator zasobu dla sieci wirtualnej vnet-2.

vnetidB=$(az network vnet show \

--name vnet-2 \

--resource-group test-rg-2 \

--query id \

--output tsv)

echo $vnetidB

Tworzenie połączenia równorzędnego — sieć wirtualna 1 do sieci wirtualnej 2

Aby skonfigurować połączenie komunikacji równorzędnej, potrzebujesz identyfikatora zasobu dla vnet-2 z poprzednich kroków.

Zaloguj się do witryny Azure Portal jako użytkownik-1. Jeśli używasz jednego konta dla obu subskrypcji, zmień na subskrypcję-1 w portalu.

W polu wyszukiwania w górnej części portalu wprowadź wartość Sieć wirtualna. Wybierz pozycję Sieci wirtualne w wynikach wyszukiwania.

Wybierz pozycję vnet-1.

Wybierz pozycję Peeringi.

Wybierz + Dodaj.

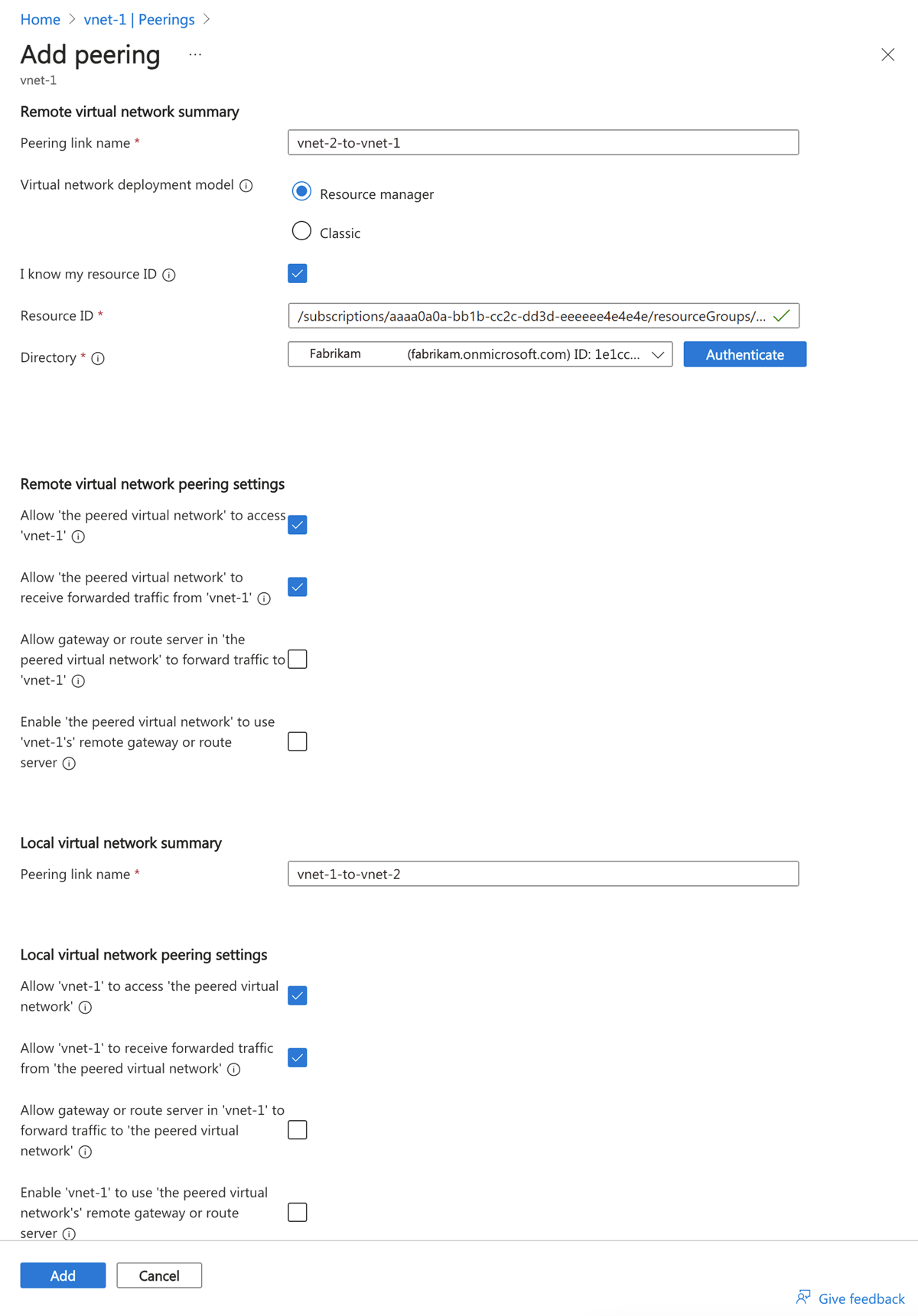

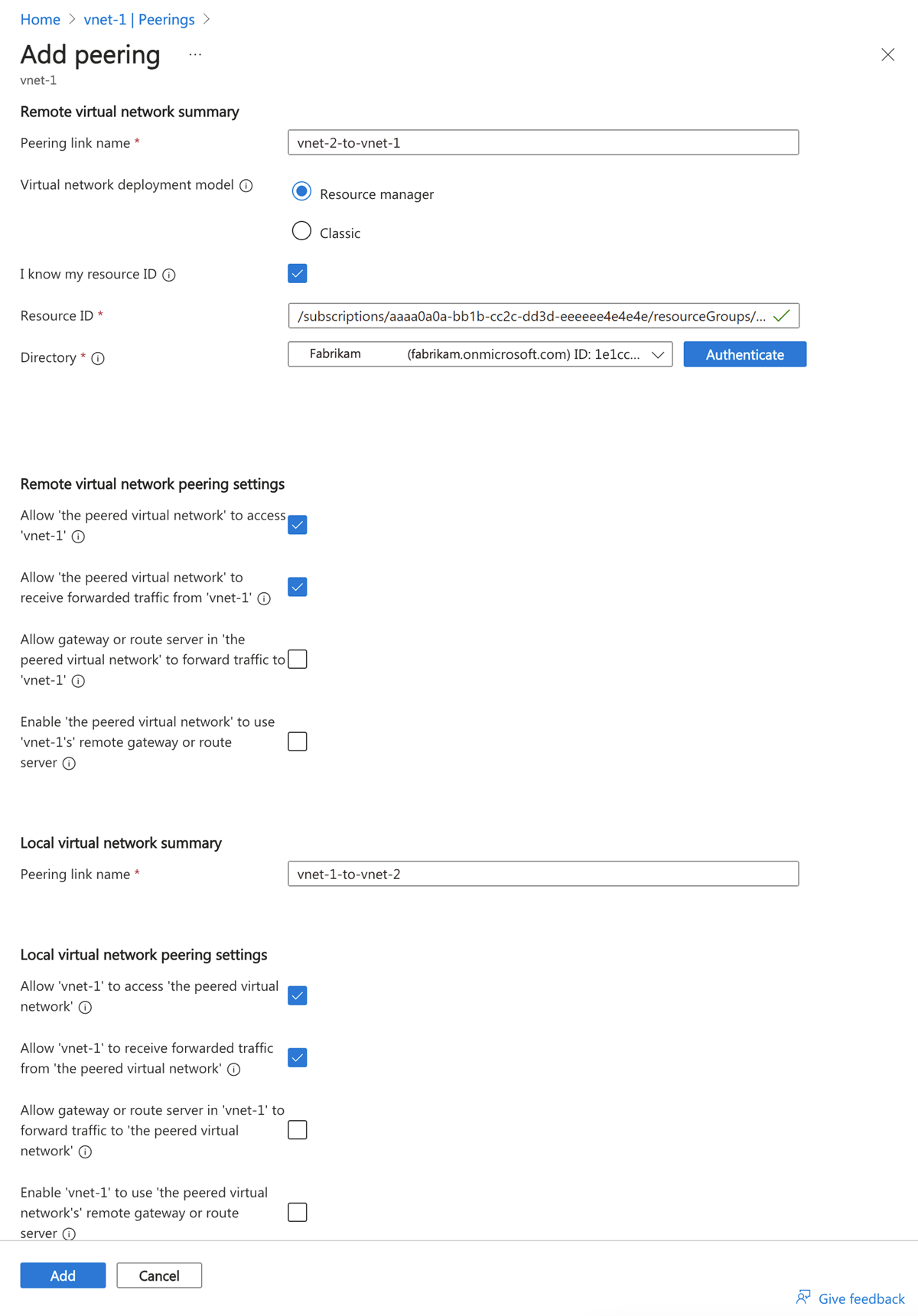

Wprowadź lub wybierz następujące informacje w sekcji Dodawanie peeringu:

| Setting |

Value |

|

Podsumowanie zdalnej sieci wirtualnej |

|

| Nazwa łącza peeringowego |

vnet-2-to-vnet-1 |

| Model wdrażania sieci wirtualnej |

Menedżer zasobów |

| Znam identyfikator zasobu |

Zaznacz pole |

| Identyfikator zasobu |

Wprowadź identyfikator zasobu dla sieci wirtualnej vnet-2 |

| Directory |

Wybierz katalog Microsoft Entra ID, który odpowiada vnet-2 i user-2, ale uwierzytelnij się przy użyciu user-1. |

|

Ustawienia zdalnego łączenia sieci wirtualnych |

|

| Zezwalaj "równorzędnej sieci wirtualnej" na dostęp do sieci wirtualnej "vnet-1" |

Pozostaw wartość domyślną Włączone |

| Zezwalaj "równorzędnej sieci wirtualnej" na odbieranie przekazywanego ruchu z sieci wirtualnej "vnet-1" |

Zaznacz pole |

|

Podsumowanie lokalnej sieci wirtualnej |

|

| Nazwa łącza peeringowego |

vnet-1-to-vnet-2 |

|

Ustawienia lokalnego peeringu sieci wirtualnych |

|

| Zezwal „vnet-1” na dostęp do sparowanej sieci wirtualnej |

Pozostaw wartość domyślną Włączone |

| Zezwól "vnet-1" na odbieranie przekazywanego ruchu z sieci wirtualnej powiązanej |

Zaznacz pole |

Wybierz Dodaj.

Wyloguj się z portalu jako użytkownik-1.

Zaloguj się do subskrypcji-1

Użyj Connect-AzAccount, aby zalogować się do subskrypcji-1.

Connect-AzAccount

Jeśli używasz jednego konta dla obu subskrypcji, zaloguj się do tego konta i zmień kontekst subskrypcji na subscription-1 przy użyciu polecenia Set-AzContext.

Set-AzContext -Subscription subscription-1

Zaloguj się do subskrypcji-2

Uwierzytelnij się w subskrypcji-2 , aby można było skonfigurować komunikację równorzędną.

Użyj polecenia Connect-AzAccount, aby zalogować się do subskrypcji-2.

Connect-AzAccount

Zmień na subscription-1 (opcjonalnie)

Może być konieczne przełączenie się z powrotem do subskrypcji-1, aby kontynuować czynności w ramach subskrypcji-1.

Zmień kontekst na subscription-1.

Set-AzContext -Subscription subscription-1

Utwórz połączenie równorzędne

Użyj Add-AzVirtualNetworkPeering, aby utworzyć połączenie równorzędne między vnet-1 i vnet-2.

$netA = @{

Name = 'vnet-1'

ResourceGroupName = 'test-rg'

}

$vnetA = Get-AzVirtualNetwork @netA

$peer = @{

Name = 'vnet-1-to-vnet-2'

VirtualNetwork = $vnetA

RemoteVirtualNetworkId = '/subscriptions/<subscription-2-Id>/resourceGroups/test-rg-2/providers/Microsoft.Network/virtualNetworks/vnet-2'

}

Add-AzVirtualNetworkPeering @peer

Użyj polecenia Get-AzVirtualNetworkPeering, aby uzyskać status połączeń komunikacji równorzędnej z vnet-1 do vnet-2.

$status = @{

ResourceGroupName = 'test-rg'

VirtualNetworkName = 'vnet-1'

}

Get-AzVirtualNetworkPeering @status | Format-Table VirtualNetworkName, PeeringState

PS /home/azureuser> Get-AzVirtualNetworkPeering @status | Format-Table VirtualNetworkName, PeeringState

VirtualNetworkName PeeringState

------------------ ------------

vnet-1 Initiated

Zaloguj się do subskrypcji-1

Użyj az sign-in, aby zalogować się do subskrypcji-1.

az login

Jeśli używasz jednego konta do obu subskrypcji, zaloguj się na to konto i zmień kontekst na subskrypcję subscription-1, używając polecenia az account set.

az account set --subscription "subscription-1"

Zaloguj się do subskrypcji-2

Uwierzytelnij się w subskrypcji-2 , aby można było skonfigurować komunikację równorzędną.

Użyj az sign-in, aby zalogować się do subskrypcji-2.

az login

Zmień na subscription-1 (opcjonalnie)

Może być konieczne przełączenie się z powrotem do subskrypcji-1, aby kontynuować czynności w ramach subskrypcji-1.

Zmień kontekst na subscription-1.

az account set --subscription "subscription-1"

Utwórz połączenie równorzędne

Użyj az network vnet peering create, aby utworzyć połączenie komunikacji równorzędnej między vnet-1 a vnet-2.

az network vnet peering create \

--name vnet-1-to-vnet-2 \

--resource-group test-rg \

--vnet-name vnet-1 \

--remote-vnet /subscriptions/<subscription-2-Id>/resourceGroups/test-rg-2/providers/Microsoft.Network/VirtualNetworks/vnet-2 \

--allow-vnet-access

Użyj az network vnet peering list, aby uzyskać stan połączeń równorzędnych z vnet-1 do vnet-2.

az network vnet peering list \

--resource-group test-rg \

--vnet-name vnet-1 \

--output table

Połączenie komunikacji równorzędnej jest wyświetlane w obszarze Komunikacja równorzędna w stanie Zainicjowane . Aby ukończyć komunikację równorzędną, należy skonfigurować odpowiednie połączenie w sieci wirtualnej vnet-2.

Tworzenie połączenia peeringowego — vnet-2 do vnet-1

Aby skonfigurować połączenie komunikacji równorzędnej, potrzebne są identyfikatory zasobów dla sieci wirtualnej vnet-1 z poprzednich kroków.

Zaloguj się do witryny Azure Portal jako użytkownik-2. Jeśli używasz jednego konta dla obu subskrypcji, przejdź do subskrypcji-2 w portalu.

W polu wyszukiwania w górnej części portalu wprowadź wartość Sieć wirtualna. Wybierz pozycję Sieci wirtualne w wynikach wyszukiwania.

Wybierz pozycję vnet-2.

Wybierz pozycję Peeringi.

Wybierz + Dodaj.

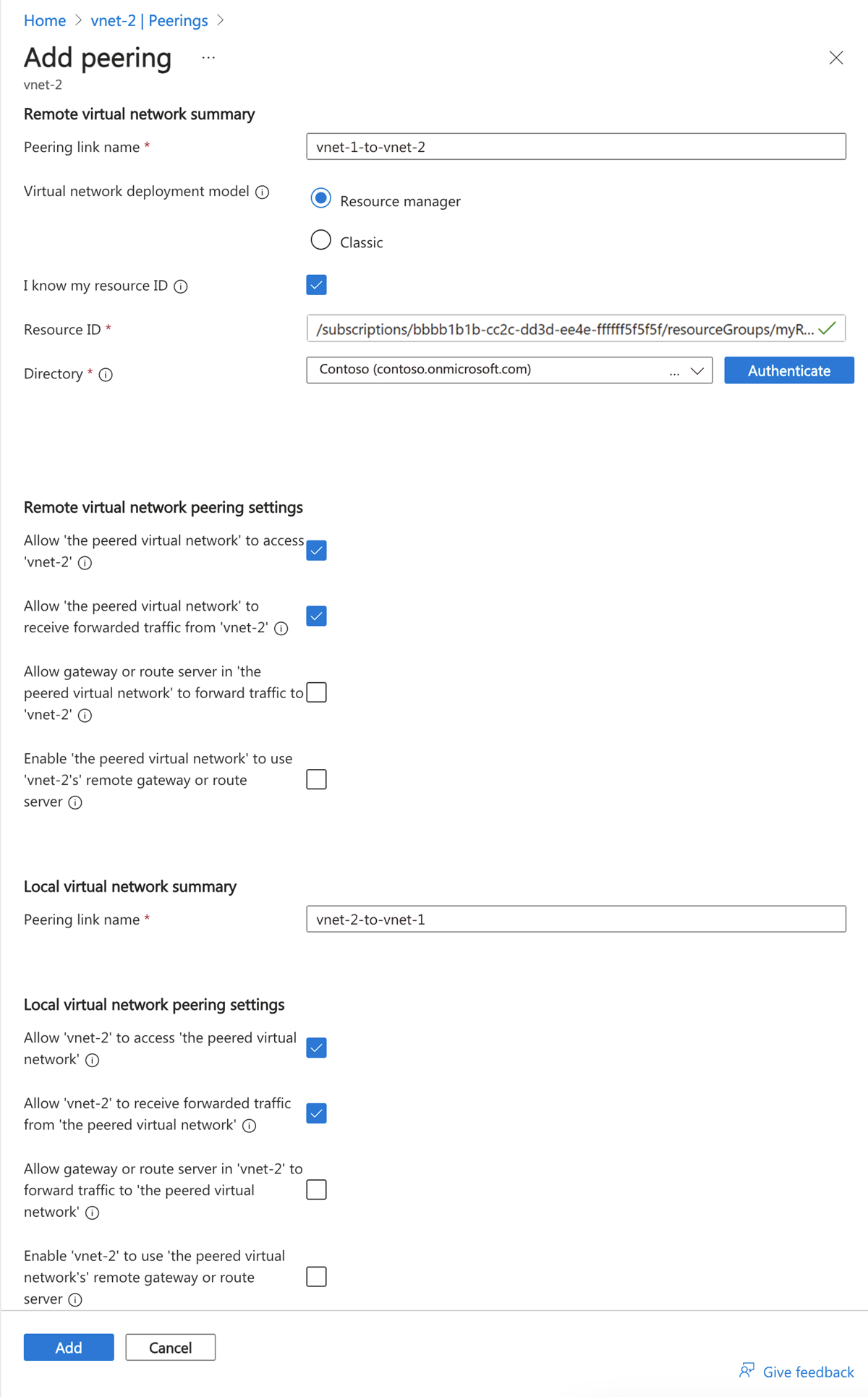

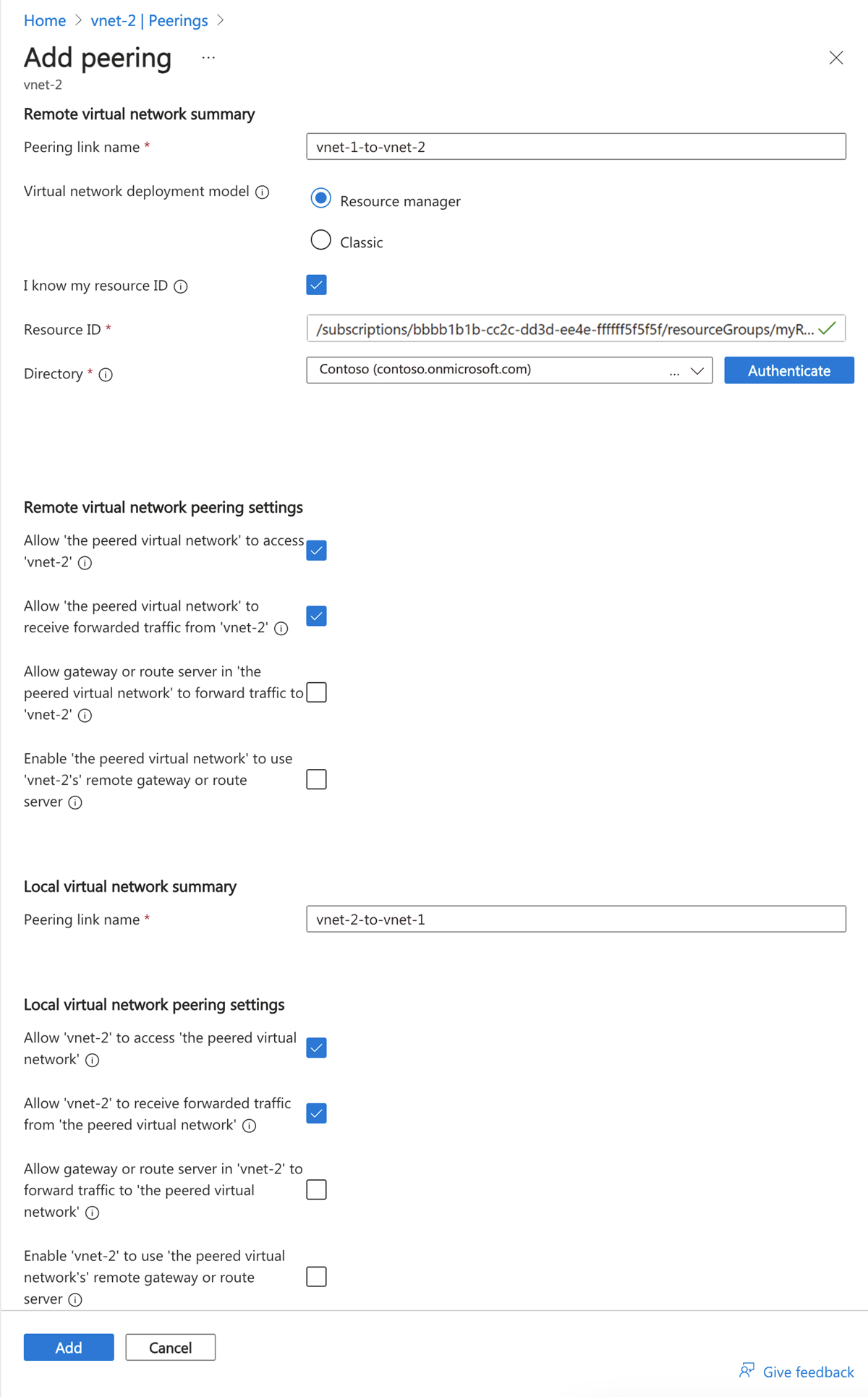

Wprowadź lub wybierz następujące informacje w sekcji Dodawanie peeringu:

| Setting |

Value |

|

Podsumowanie zdalnej sieci wirtualnej |

|

| Nazwa łącza peeringowego |

vnet-1-to-vnet-2 |

| Model wdrażania sieci wirtualnej |

Menedżer zasobów |

| Znam identyfikator zasobu |

Zaznacz pole |

| Identyfikator zasobu |

Wprowadź identyfikator zasobu dla sieci wirtualnej vnet-1 |

| Directory |

Wybierz katalog Microsoft Entra ID, który odpowiada vnet-1 i user-1, ale uwierzytelnij się przy użyciu user-2 |

|

Ustawienia zdalnego łączenia sieci wirtualnych |

|

| Zezwalaj "równorzędnej sieci wirtualnej" na dostęp do sieci wirtualnej "vnet-1" |

Pozostaw wartość domyślną Włączone |

| Zezwalaj "równorzędnej sieci wirtualnej" na odbieranie przekazywanego ruchu z sieci wirtualnej "vnet-1" |

Zaznacz pole |

|

Podsumowanie lokalnej sieci wirtualnej |

|

| Nazwa łącza peeringowego |

vnet-1-to-vnet-2 |

|

Ustawienia lokalnego peeringu sieci wirtualnych |

|

| Zezwal „vnet-1” na dostęp do sparowanej sieci wirtualnej |

Pozostaw wartość domyślną Włączone |

| Zezwól "vnet-1" na odbieranie przekazywanego ruchu z sieci wirtualnej powiązanej |

Zaznacz pole |

Wybierz Dodaj.

W menu rozwijanym wybierz katalog odpowiadający vnet-1 i user-1.

Wybierz pozycję Uwierzytelnij.

Wybierz Dodaj.

Zaloguj się do subskrypcji-2

Użyj polecenia Connect-AzAccount, aby zalogować się do subskrypcji-2.

Connect-AzAccount

Jeśli używasz jednego konta dla obu subskrypcji, zaloguj się do tego konta i zmień kontekst subskrypcji na subscription-2 przy użyciu polecenia Set-AzContext.

Set-AzContext -Subscription subscription-2

Zaloguj się do subskrypcji-1

Uwierzytelnij się do subskrypcja-1, aby można było skonfigurować peering.

Użyj Connect-AzAccount, aby zalogować się do subskrypcji-1.

Connect-AzAccount

Zmień na subscription-2 (opcjonalnie)

Może być konieczne przełączenie się z powrotem do subskrypcji-2 , aby kontynuować akcje w subskrypcji-2.

Zmień kontekst na subscription-2.

Set-AzContext -Subscription subscription-2

Utwórz połączenie równorzędne

Użyj polecenia Add-AzVirtualNetworkPeering, aby utworzyć połączenie równorzędne między vnet-2 i vnet-1.

$netB = @{

Name = 'vnet-2'

ResourceGroupName = 'test-rg-2'

}

$vnetB = Get-AzVirtualNetwork @netB

$peer = @{

Name = 'vnet-2-to-vnet-1'

VirtualNetwork = $vnetB

RemoteVirtualNetworkId = '/subscriptions/<subscription-1-Id>/resourceGroups/test-rg/providers/Microsoft.Network/virtualNetworks/vnet-1'

}

Add-AzVirtualNetworkPeering @peer

Użyj Get-AzVirtualNetworkPeering, aby uzyskać stan połączeń równorzędnych z vnet-2 do vnet-1.

$status = @{

ResourceGroupName = 'test-rg-2'

VirtualNetworkName = 'vnet-2'

}

Get-AzVirtualNetworkPeering @status | Format-Table VirtualNetworkName, PeeringState

PS /home/azureuser> Get-AzVirtualNetworkPeering @status | Format-Table VirtualNetworkName, PeeringState

VirtualNetworkName PeeringState

------------------ ------------

vnet-2 Connected

Zaloguj się do subskrypcji-2

Użyj az sign-in, aby zalogować się do subskrypcji-2.

az login

Jeśli używasz jednego konta dla obu subskrypcji, zaloguj się do tego konta i zmień kontekst subskrypcji na subscription-2 za pomocą az account set.

az account set --subscription "subscription-2"

Zaloguj się do subskrypcji-1

Uwierzytelnij się do subskrypcja-1, aby można było skonfigurować peering.

Użyj az sign-in, aby zalogować się do subskrypcji-1.

az login

Zmień na subscription-2 (opcjonalnie)

Może być konieczne przełączenie się z powrotem do subskrypcji-2 , aby kontynuować akcje w subskrypcji-2.

Zmień kontekst na subscription-2.

az account set --subscription "subscription-2"

Utwórz połączenie równorzędne

Użyj polecenia az network vnet peering create, aby utworzyć połączenie komunikacji równorzędnej między vnet-2 a vnet-1.

az network vnet peering create \

--name vnet-2-to-vnet-1 \

--resource-group test-rg-2 \

--vnet-name vnet-2 \

--remote-vnet /subscriptions/<subscription-1-Id>/resourceGroups/test-rg/providers/Microsoft.Network/VirtualNetworks/vnet-1 \

--allow-vnet-access

Użyj az network vnet peering list, aby uzyskać stan peering z vnet-2 do vnet-1.

az network vnet peering list \

--resource-group test-rg-2 \

--vnet-name vnet-2 \

--output table

Komunikacja równorzędna została pomyślnie nawiązana po wyświetleniu Połączono w kolumnie Stan komunikacji równorzędnej dla obu sieci wirtualnych. Wszystkie zasoby platformy Azure utworzone w dowolnej sieci wirtualnej mogą komunikować się ze sobą za pośrednictwem ich adresów IP. Jeśli używasz rozpoznawania nazw platformy Azure dla sieci wirtualnych, zasoby w tych sieciach nie mogą rozpoznawać nazw pomiędzy różnymi sieciami wirtualnymi. Jeśli chcesz rozpoznawać nazwy między sieciami wirtualnymi w komunikacji równorzędnej, musisz utworzyć własny serwer DNS (system nazw domen) lub użyć usługi Azure DNS.

Aby uzyskać więcej informacji na temat używania własnego systemu DNS do rozpoznawania nazw, zobacz Rozpoznawanie nazw przy użyciu własnego serwera DNS.

Aby uzyskać więcej informacji na temat usługi Azure DNS, zobacz Co to jest usługa Azure DNS?.

Dalsze kroki