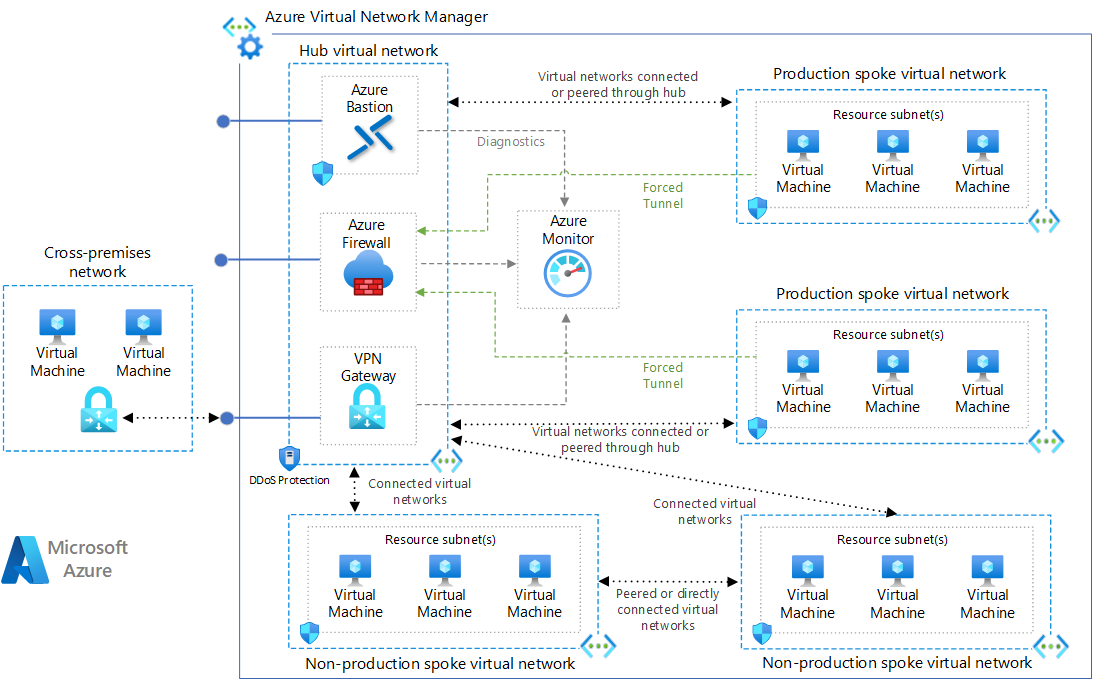

Ta architektura referencyjna implementuje wzorzec sieci piasty i szprych z składnikami infrastruktury koncentratora zarządzanego przez klienta. Aby zapoznać się z rozwiązaniem infrastruktury koncentratora zarządzanego przez firmę Microsoft, zobacz Topologia sieci piasty i szprych za pomocą usługi Azure Virtual WAN.

Architektura

Pobierz plik programu Visio z tą architekturą.

Przepływ pracy

Ta konfiguracja sieci piasty i szprych używa następujących elementów architektury:

Sieć wirtualna koncentratora. Sieć wirtualna piasty hostuje udostępnione usługi platformy Azure. Obciążenia hostowane w sieciach wirtualnych szprych mogą korzystać z tych usług. Sieć wirtualna piasty to centralny punkt łączności dla sieci obejmujących wiele lokalizacji.

Sieci wirtualne będące szprychami. Sieci wirtualne będące szprychami izolować obciążenia i zarządzać nimi oddzielnie w każdej szprychy. Każde obciążenie może obejmować wiele warstw z wieloma podsieciami połączonymi za pośrednictwem modułów równoważenia obciążenia platformy Azure. Szprychy mogą istnieć w różnych subskrypcjach i reprezentować różne środowiska, takie jak produkcja i nieprodukcyjna.

Łączność sieci wirtualnej. Ta architektura łączy sieci wirtualne przy użyciu połączeń komunikacji równorzędnej lub połączonych grup. Połączenia komunikacji równorzędnej i połączone grupy to nie przechodnie połączenia o małych opóźnieniach między sieciami wirtualnymi. Równorzędne lub połączone sieci wirtualne mogą wymieniać ruch przez sieć szkieletową platformy Azure bez konieczności używania routera. Usługa Azure Virtual Network Manager tworzy grupy sieciowe i ich połączenia oraz zarządza nimi.

Host usługi Azure Bastion. Usługa Azure Bastion zapewnia bezpieczną łączność z witryny Azure Portal z maszynami wirtualnymi przy użyciu przeglądarki. Host usługi Azure Bastion wdrożony w sieci wirtualnej platformy Azure może uzyskiwać dostęp do maszyn wirtualnych w tej sieci wirtualnej lub w połączonych sieciach wirtualnych.

Azure Firewall. Wystąpienie zarządzanej zapory usługi Azure Firewall istnieje we własnej podsieci.

Brama azure VPN Gateway lub brama usługi Azure ExpressRoute. Brama sieci wirtualnej umożliwia sieci wirtualnej łączenie się z wirtualnym urządzeniem sieci prywatnej (VPN) lub obwodem usługi Azure ExpressRoute. Brama zapewnia łączność sieciową między lokalizacjami. Aby uzyskać więcej informacji, zobacz Połączenie sieci lokalnej do sieci wirtualnej platformy Microsoft Azure i Rozszerzanie sieci lokalnej przy użyciu sieci VPN.

Urządzenie sieci VPN. Urządzenie lub usługa sieci VPN zapewnia łączność zewnętrzną z siecią między lokalizacjami. Urządzenie sieci VPN może być urządzeniem sprzętowym lub rozwiązaniem programowym, takim jak usługa routingu i dostępu zdalnego (RRAS) w systemie Windows Server. Aby uzyskać więcej informacji, zobacz Zweryfikowane urządzenia sieci VPN i przewodniki konfiguracji urządzeń.

Składniki

Menedżer sieci wirtualnej to usługa zarządzania, która ułatwia grupowanie, konfigurowanie, wdrażanie i zarządzanie sieciami wirtualnymi na dużą skalę w subskrypcjach, regionach i dzierżawach platformy Azure. Za pomocą menedżera sieci wirtualnej można zdefiniować grupy sieci wirtualnych w celu identyfikowania i logicznego segmentowania sieci wirtualnych. Konfiguracje łączności i zabezpieczeń można definiować i stosować we wszystkich sieciach wirtualnych w grupie sieci jednocześnie.

Usługa Azure Virtual Network to podstawowy blok konstrukcyjny dla sieci prywatnych na platformie Azure. Sieć wirtualna umożliwia wielu zasobom platformy Azure, takim jak maszyny wirtualne platformy Azure, bezpieczne komunikowanie się ze sobą, między sieciami lokalnymi i Internetem.

Azure Bastion to w pełni zarządzana usługa, która zapewnia bezpieczniejszy i bezproblemowy dostęp protokołu RDP (Remote Desktop Protocol) i protokołu SSH (Secure Shell Protocol) do maszyn wirtualnych bez ujawniania publicznych adresów IP.

Azure Firewall to zarządzana usługa zabezpieczeń sieci oparta na chmurze, która chroni zasoby sieci wirtualnej. Ta stanowa usługa zapory ma wbudowaną wysoką dostępność i nieograniczoną skalowalność chmury, która ułatwia tworzenie, wymuszanie i rejestrowanie zasad łączności aplikacji oraz sieci w subskrypcjach i sieciach wirtualnych.

Usługa VPN Gateway to określony typ bramy sieci wirtualnej, która wysyła zaszyfrowany ruch między siecią wirtualną a lokalizacją lokalną za pośrednictwem publicznego Internetu. Za pomocą usługi VPN Gateway można również wysyłać zaszyfrowany ruch między sieciami wirtualnymi platformy Azure za pośrednictwem sieci firmy Microsoft.

Usługa Azure Monitor może zbierać, analizować i wykonywać działania dotyczące danych telemetrycznych ze środowisk obejmujących wiele lokalizacji, w tym platformy Azure i środowiska lokalnego. Usługa Azure Monitor pomaga zmaksymalizować wydajność i dostępność aplikacji oraz proaktywnie identyfikować problemy w ciągu kilku sekund.

Szczegóły scenariusza

Ta architektura referencyjna implementuje wzorzec sieci piasty i szprych, w którym sieć wirtualna piasty działa jako centralny punkt łączności z wieloma sieciami wirtualnymi szprych. Sieci wirtualne będące szprychami łączą się z piastą i mogą służyć do izolowania obciążeń. Scenariusze obejmujące wiele lokalizacji można również włączyć za pomocą koncentratora w celu nawiązania połączenia z sieciami lokalnymi.

Ta architektura opisuje wzorzec sieci ze składnikami infrastruktury centrum zarządzanego przez klienta. Aby zapoznać się z rozwiązaniem infrastruktury koncentratora zarządzanego przez firmę Microsoft, zobacz Topologia sieci piasty i szprych za pomocą usługi Azure Virtual WAN.

Zalety korzystania z konfiguracji piasty i szprych obejmują:

- Redukcja kosztów

- Przekraczanie limitów subskrypcji

- Izolacja obciążeń

Aby uzyskać więcej informacji, zobacz Topologia sieci piasty i szprych.

Potencjalne przypadki użycia

Typowe zastosowania architektury piasty i szprych obejmują obciążenia, które:

- Istnieje kilka środowisk, które wymagają usług udostępnionych. Na przykład obciążenie może mieć środowiska programistyczne, testowe i produkcyjne. Usługi udostępnione mogą obejmować identyfikatory DNS, protokół NTP (Network Time Protocol) lub usługi domena usługi Active Directory (AD DS). Usługi udostępnione są umieszczane w sieci wirtualnej piasty, a każde środowisko jest wdrażane w innej szprychy w celu zachowania izolacji.

- Nie wymagaj łączności ze sobą, ale wymagaj dostępu do usług udostępnionych.

- Wymagaj centralnej kontroli nad zabezpieczeniami, na przykład zapory sieci obwodowej (znanej również jako DMZ) w centrum z segregacją zarządzania obciążeniami w każdej szprychy.

- Wymagaj centralnej kontroli nad łącznością, taką jak selektywna łączność lub izolacja między szprychami niektórych środowisk lub obciążeń.

Zalecenia

Poniższe zalecenia dotyczą większości scenariuszy. Postępuj zgodnie z tymi zaleceniami, chyba że masz określone wymagania, które je zastępują.

Grupy zasobów, subskrypcje i regiony

W tym przykładowym rozwiązaniu jest używana pojedyncza grupa zasobów platformy Azure. Można również zaimplementować piastę i każdą szprychę w różnych grupach zasobów i subskrypcjach.

W przypadku komunikacji równorzędnej sieci wirtualnych w różnych subskrypcjach można skojarzyć subskrypcje z tymi samymi lub różnymi dzierżawami firmy Microsoft Entra. Ta elastyczność umożliwia zdecentralizowane zarządzanie każdym obciążeniem przy zachowaniu usług udostępnionych w centrum. Zobacz Tworzenie komunikacji równorzędnej sieci wirtualnej — Resource Manager, różne subskrypcje i dzierżawy firmy Microsoft Entra.

Ogólnie rzecz biorąc, najlepiej mieć co najmniej jedno centrum na region. Ta konfiguracja pomaga uniknąć pojedynczego punktu awarii, na przykład w celu uniknięcia wpływu zasobów regionu A na poziomie sieci przez awarię w regionie B.

Podsieci sieci wirtualnej

Poniższe zalecenia przedstawiają sposób konfigurowania podsieci w sieci wirtualnej.

GatewaySubnet

Brama sieci wirtualnej wymaga tej podsieci. Można również użyć topologii piasty i szprych bez bramy, jeśli nie potrzebujesz łączności sieciowej obejmującej wiele lokalizacji.

Utwórz podsieć o nazwie GatewaySubnet z zakresem adresów co najmniej /27. Zakres /27 adresów zapewnia podsieci wystarczająco dużo opcji konfiguracji skalowalności, aby zapobiec osiągnięciu ograniczeń rozmiaru bramy w przyszłości. Aby uzyskać więcej informacji na temat konfigurowania bramy, zobacz następujące architektury referencyjne w zależności od typu połączenia:

Aby zapewnić wyższą dostępność, możesz użyć usługi ExpressRoute i sieci VPN dla trybu failover. Zobacz Connect an on-premises network to Azure using ExpressRoute with VPN failover (Łączenie sieci lokalnej z platformą Azure przy użyciu usługi ExpressRoute z trybem failover sieci VPN).

AzureFirewallSubnet

Utwórz podsieć o nazwie AzureFirewallSubnet z zakresem adresów co najmniej /26. Niezależnie od skali /26 zakres adresów jest zalecanym rozmiarem i obejmuje wszelkie przyszłe ograniczenia rozmiaru. Ta podsieć nie obsługuje sieciowych grup zabezpieczeń.

Usługa Azure Firewall wymaga tej podsieci. Jeśli używasz wirtualnego urządzenia sieciowego partnera (WUS), postępuj zgodnie z wymaganiami sieci.

Łączność sieciowa szprychy

Komunikacja równorzędna sieci wirtualnych lub połączone grupy to relacje przechodnie między sieciami wirtualnymi. Jeśli potrzebujesz sieci wirtualnych szprych do łączenia się ze sobą, dodaj połączenie komunikacji równorzędnej między tymi szprychami lub umieść je w tej samej grupie sieciowej.

Połączenia szprych za pośrednictwem usługi Azure Firewall lub urządzenia WUS

Liczba wirtualnych sieci równorzędnych na sieć wirtualną jest ograniczona. Jeśli masz wiele szprych, które wymagają połączenia ze sobą, możesz zabrakło połączeń komunikacji równorzędnej. Połączenie grupy mają również ograniczenia. Aby uzyskać więcej informacji, zobacz Limity sieci i limity grup Połączenie.

W tym scenariuszu rozważ użycie tras zdefiniowanych przez użytkownika w celu wymuszenia wysyłania ruchu szprychy do usługi Azure Firewall lub innego urządzenia WUS działającego jako router w koncentratorze. Ta zmiana umożliwia szprychom łączenie się ze sobą. Aby obsługiwać tę konfigurację, należy zaimplementować usługę Azure Firewall z włączoną konfiguracją wymuszonego tunelu. Aby uzyskać więcej informacji, zobacz Wymuszone tunelowanie usługi Azure Firewall.

Topologia w tym projekcie architektury ułatwia przepływy ruchu wychodzącego. Usługa Azure Firewall jest przeznaczona głównie dla zabezpieczeń ruchu wychodzącego, ale może być również punktem ruchu przychodzącego. Aby uzyskać więcej informacji na temat routingu ruchu przychodzącego urządzenia WUS koncentratora, zobacz Zapora i usługa Application Gateway dla sieci wirtualnych.

Połączenia szprych z sieciami zdalnymi za pośrednictwem bramy koncentratora

Aby skonfigurować szprychy do komunikowania się z sieciami zdalnymi za pośrednictwem bramy koncentratora, możesz użyć komunikacji równorzędnej sieci wirtualnych lub połączonych grup sieciowych.

Aby użyć komunikacji równorzędnej sieci wirtualnych, w konfiguracji komunikacji równorzędnej sieci wirtualnej:

- Skonfiguruj połączenie komunikacji równorzędnej w centrum, aby zezwolić na tranzyt bramy.

- Skonfiguruj połączenie komunikacji równorzędnej w każdej szprychy, aby użyć bramy zdalnej sieci wirtualnej.

- Skonfiguruj wszystkie połączenia komunikacji równorzędnej z ustawieniem Zezwalaj na ruch przekazywany.

Aby uzyskać więcej informacji, zobacz Tworzenie komunikacji równorzędnej sieci wirtualnej.

Aby użyć połączonych grup sieciowych:

- W Menedżerze sieci wirtualnej utwórz grupę sieci i dodaj sieci wirtualne członkowskie.

- Utwórz konfigurację łączności piasty i szprych.

- W przypadku grup sieci szprych wybierz pozycję Koncentrator jako bramę.

Aby uzyskać więcej informacji, zobacz Create a hub and spoke topology with Azure Virtual Network Manager (Tworzenie topologii piasty i szprych za pomocą usługi Azure Virtual Network Manager).

Komunikacja sieciowa szprychy

Istnieją dwa główne sposoby zezwalania sieciom wirtualnym szprych na komunikowanie się ze sobą:

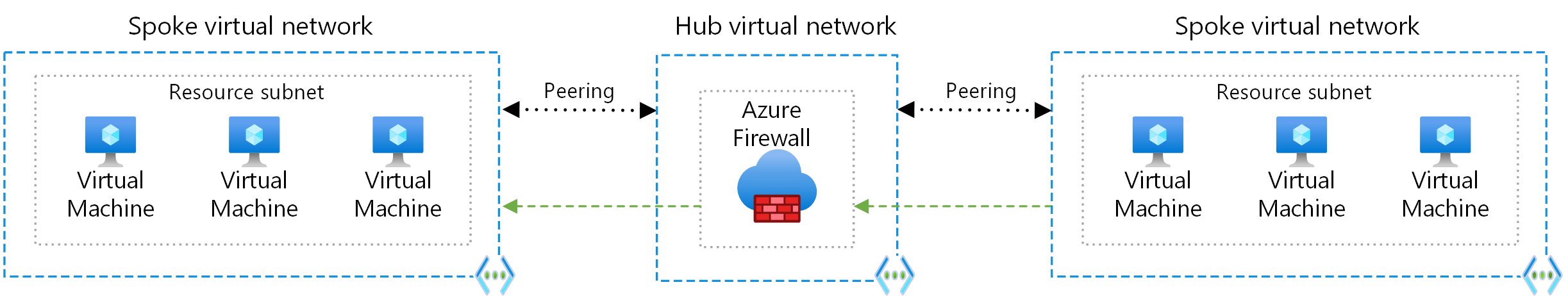

- Komunikacja za pośrednictwem urządzenia WUS, takiego jak zapora i router. Ta metoda powoduje przeskok między dwiema szprychami.

- Komunikacja za pomocą komunikacji równorzędnej sieci wirtualnej lub bezpośredniej łączności między szprychami lub Menedżera sieci wirtualnej. Takie podejście nie powoduje przeskoku między dwiema szprychami i jest zalecane w celu zminimalizowania opóźnienia.

Komunikacja za pośrednictwem urządzenia WUS

Jeśli potrzebujesz łączności między szprychami, rozważ wdrożenie usługi Azure Firewall lub innego urządzenia WUS w centrum. Następnie utwórz trasy do przesyłania dalej ruchu z szprychy do zapory lub urządzenia WUS, które następnie mogą kierować się do drugiej szprychy. W tym scenariuszu musisz skonfigurować połączenia komunikacji równorzędnej, aby zezwolić na przekazywany ruch.

Bramę sieci VPN można również użyć do kierowania ruchu między szprychami, chociaż wybór ten wpływa na opóźnienie i przepływność. Aby uzyskać szczegółowe informacje na temat konfiguracji, zobacz Konfigurowanie tranzytu bramy sieci VPN na potrzeby komunikacji równorzędnej sieci wirtualnych.

Oceń usługi, które udostępniasz w centrum, aby upewnić się, że piasta skaluje większą liczbę szprych. Jeśli na przykład centrum zapewnia usługi zapory, rozważ limity przepustowości rozwiązania zapory podczas dodawania wielu szprych. Niektóre z tych usług udostępnionych można przenieść do drugiego poziomu centrów.

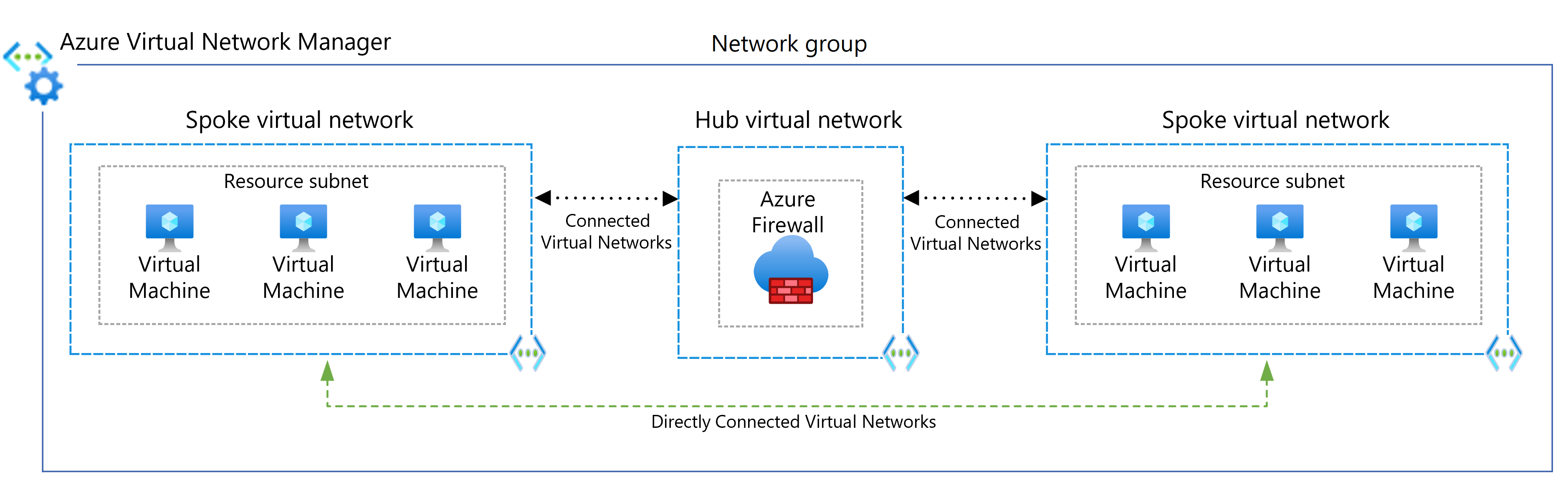

Bezpośrednia komunikacja między sieciami z topologią szprych

Aby połączyć się bezpośrednio między sieciami wirtualnymi szprych bez przechodzenia przez sieć wirtualną koncentratora, możesz utworzyć połączenia komunikacji równorzędnej między szprychami lub włączyć bezpośrednią łączność dla grupy sieci. Najlepiej ograniczyć komunikację równorzędną lub bezpośrednią łączność z sieciami wirtualnymi szprych, które są częścią tego samego środowiska i obciążenia.

W przypadku korzystania z menedżera sieci wirtualnej można ręcznie dodać sieci wirtualne będące szprychami do grup sieciowych lub automatycznie dodawać sieci na podstawie zdefiniowanych warunków. Aby uzyskać więcej informacji, zobacz Sieć typu szprycha-szprycha.

Na poniższym diagramie przedstawiono użycie menedżera sieci wirtualnej do bezpośredniej łączności między szprychami.

Zalecenia dotyczące zarządzania

Aby centralnie zarządzać mechanizmami kontroli łączności i zabezpieczeń, użyj Menedżera sieci wirtualnej, aby utworzyć nowe topologie sieci wirtualnej piasty i szprych lub dołączyć istniejące topologie. Użycie menedżera sieci wirtualnej gwarantuje, że topologie sieci piasty i szprych są przygotowane do przyszłego wzrostu na dużą skalę w wielu subskrypcjach, grupach zarządzania i regionach.

Przykładowe scenariusze przypadków użycia menedżera sieci wirtualnej obejmują:

- Demokratyzacja zarządzania siecią wirtualną szprychą do grup, takich jak jednostki biznesowe lub zespoły aplikacji. Demokratyzacja może spowodować dużą liczbę wymagań dotyczących łączności między sieciami wirtualnymi i reguł zabezpieczeń sieci.

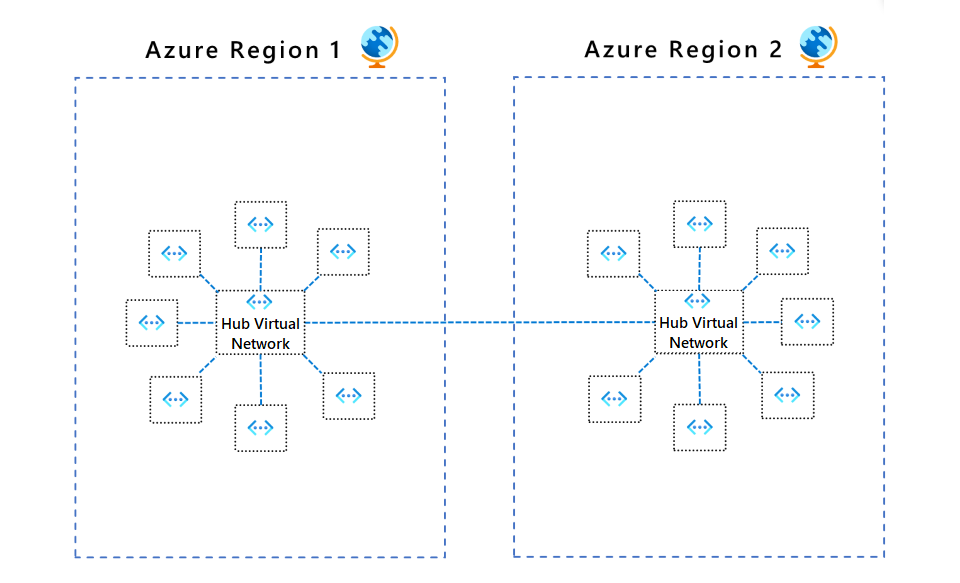

- Standaryzacja wielu architektur replik w wielu regionach świadczenia usługi Azure w celu zapewnienia globalnego zużycia aplikacji.

Aby zapewnić jednolitą łączność i reguły zabezpieczeń sieci, można użyć grup sieciowych do grupowania sieci wirtualnych w dowolnej subskrypcji, grupie zarządzania lub regionie w ramach tej samej dzierżawy firmy Microsoft. Możesz automatycznie lub ręcznie dołączyć sieci wirtualne do grup sieciowych za pomocą dynamicznych lub statycznych przypisań członkostwa.

Definiowanie możliwości odnajdywania sieci wirtualnych zarządzanych przez menedżera sieci wirtualnej przy użyciu zakresów. Ta funkcja zapewnia elastyczność dla żądanej liczby wystąpień menedżera sieci, co umożliwia dalsze zarządzanie demokratyzacją dla grup sieci wirtualnych.

Aby połączyć sieci wirtualne będące szprychami w tej samej grupie sieci, użyj menedżera sieci wirtualnej do zaimplementowania komunikacji równorzędnej sieci wirtualnych lub bezpośredniej łączności. Użyj opcji globalnej siatki, aby rozszerzyć bezpośrednią łączność siatki z sieciami szprych w różnych regionach. Na poniższym diagramie przedstawiono globalną łączność siatki między regionami.

Sieci wirtualne można skojarzyć w grupie sieci z bazowym zestawem reguł administratora zabezpieczeń. Reguły administratora zabezpieczeń grupy sieciowej uniemożliwiają właścicielom sieci wirtualnej będącej szprychą zastępowanie reguł zabezpieczeń punktów odniesienia, umożliwiając im niezależne dodawanie własnych zestawów reguł zabezpieczeń i sieciowych grup zabezpieczeń. Aby zapoznać się z przykładem używania reguł administratora zabezpieczeń w topologii piasty i szprych, zobacz Samouczek: tworzenie zabezpieczonej sieci piasty i szprych.

Aby ułatwić kontrolowane wdrażanie grup sieciowych, łączności i reguł zabezpieczeń, wdrożenia konfiguracji programu Virtual Network Manager ułatwiają bezpieczne wydawanie potencjalnie powodujących niezgodność zmian konfiguracji w środowiskach piasty i szprych. Aby uzyskać więcej informacji, zobacz Configuration deployments in Azure Virtual Network Manager (Wdrożenia konfiguracji w usłudze Azure Virtual Network Manager).

Aby rozpocząć pracę z usługą Virtual Network Manager, zobacz Create a hub and spoke topology with Azure Virtual Network Manager (Tworzenie topologii piasty i szprych za pomocą usługi Azure Virtual Network Manager).

Kwestie wymagające rozważenia

Te zagadnienia implementują filary struktury Azure Well-Architected Framework, która jest zestawem wytycznych, które mogą służyć do poprawy jakości obciążenia. Aby uzyskać więcej informacji, zobacz Microsoft Azure Well-Architected Framework.

Zabezpieczenia

Zabezpieczenia zapewniają ochronę przed celowymi atakami i nadużyciami cennych danych i systemów. Aby uzyskać więcej informacji, zobacz Omówienie filaru zabezpieczeń.

Aby zapewnić podstawowy zestaw reguł zabezpieczeń, pamiętaj, aby skojarzyć reguły administratora zabezpieczeń z sieciami wirtualnymi w grupach sieciowych. Reguły administratora zabezpieczeń mają pierwszeństwo przed regułami sieciowej grupy zabezpieczeń i są oceniane. Podobnie jak reguły sieciowej grupy zabezpieczeń, reguły administratora zabezpieczeń obsługują priorytetyzację, tagi usług i protokoły L3-L4. Aby uzyskać więcej informacji, zobacz Reguły administratora zabezpieczeń w Menedżerze sieci wirtualnej.

Użyj wdrożeń menedżera sieci wirtualnej, aby ułatwić kontrolowane wprowadzanie potencjalnie powodujących niezgodność zmian w regułach zabezpieczeń grupy sieciowej.

Usługa Azure DDoS Protection w połączeniu z najlepszymi rozwiązaniami dotyczącymi projektowania aplikacji zapewnia ulepszone funkcje ograniczania ryzyka ataków DDoS w celu zapewnienia większej ochrony przed atakami DDoS. Należy włączyć usługę Azure DDOS Protection w dowolnej sieci wirtualnej obwodowej.

Optymalizacja kosztów

Optymalizacja kosztów dotyczy sposobów zmniejszenia niepotrzebnych wydatków i poprawy wydajności operacyjnej. Aby uzyskać więcej informacji, zobacz Omówienie filaru optymalizacji kosztów.

Podczas wdrażania sieci piasty i szprych oraz zarządzania nimi należy wziąć pod uwagę następujące czynniki związane z kosztami. Aby uzyskać więcej informacji, zobacz Cennik sieci wirtualnej.

Koszty usługi Azure Firewall

Ta architektura wdraża wystąpienie usługi Azure Firewall w sieci piasty. Użycie wdrożenia usługi Azure Firewall jako rozwiązania współużytkowanego przez wiele obciążeń może znacznie obniżyć koszty chmury w porównaniu z innymi urządzeniami WUS. Aby uzyskać więcej informacji, zobacz Usługa Azure Firewall a wirtualne urządzenia sieciowe.

Aby efektywnie korzystać ze wszystkich wdrożonych zasobów, wybierz odpowiedni rozmiar usługi Azure Firewall. Zdecyduj, jakich funkcji potrzebujesz, a która warstwa najlepiej odpowiada bieżącemu zestawowi obciążeń. Aby dowiedzieć się więcej o dostępnych jednostkach SKU usługi Azure Firewall, zobacz Co to jest usługa Azure Firewall?

Koszty prywatnych adresów IP

Za pomocą prywatnych adresów IP można kierować ruch między równorzędną siecią wirtualną lub między sieciami w połączonych grupach. Obowiązują następujące zagadnienia dotyczące kosztów:

- Opłaty za ruch przychodzący i wychodzący są naliczane na obu końcach sieci równorzędnych lub połączonych. Na przykład transfer danych z sieci wirtualnej w strefie 1 do innej sieci wirtualnej w strefie 2 powoduje ruch wychodzący dla strefy 1 i szybkość ruchu przychodzącego dla strefy 2.

- Różne strefy mają różne szybkości transferu.

Zaplanuj adresowanie IP na podstawie wymagań dotyczących komunikacji równorzędnej i upewnij się, że przestrzeń adresowa nie nakłada się na lokalizacje między lokalizacjami i lokalizacjami platformy Azure.

Doskonałość operacyjna

Doskonałość operacyjna obejmuje procesy operacyjne, które wdrażają aplikację i działają w środowisku produkcyjnym. Aby uzyskać więcej informacji, zobacz Omówienie filaru doskonałości operacyjnej.

Usługa Azure Network Watcher umożliwia monitorowanie i rozwiązywanie problemów ze składnikami sieci za pomocą następujących narzędzi:

- Analiza ruchu pokazuje systemy w sieciach wirtualnych, które generują największy ruch. Możesz wizualnie zidentyfikować wąskie gardła, zanim staną się problemami.

- Monitor wydajności sieci monitoruje informacje o obwodach usługi ExpressRoute.

- Diagnostyka sieci VPN pomaga rozwiązywać problemy z połączeniami sieci VPN typu lokacja-lokacja, które łączą aplikacje z użytkownikami lokalnymi.

Rozważ również włączenie rejestrowania diagnostycznego usługi Azure Firewall, aby uzyskać lepszy wgląd w żądania DNS i wyniki zezwalania/odmowy w dziennikach.

Wdrażanie tego scenariusza

To wdrożenie obejmuje jedną sieć wirtualną piasty i dwie połączone szprychy, a także wdraża wystąpienie usługi Azure Firewall i hosta usługi Azure Bastion. Opcjonalnie wdrożenie może obejmować maszyny wirtualne w pierwszej sieci szprych i bramę sieci VPN.

W celu utworzenia połączeń sieciowych można wybrać między wirtualnymi sieciami równorzędnym lub połączonymi grupami menedżera sieci wirtualnej. Każda metoda ma kilka opcji wdrażania.

Korzystanie z komunikacji równorzędnej sieci wirtualnych

Uruchom następujące polecenie, aby utworzyć grupę zasobów o nazwie

hub-spokeweastusregionie wdrożenia. Wybierz pozycję Wypróbuj, aby użyć osadzonej powłoki.az group create --name hub-spoke --location eastusUruchom następujące polecenie, aby pobrać szablon Bicep.

curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke/bicep/main.bicep > main.bicepUruchom następujące polecenie, aby wdrożyć konfigurację sieci piasty i szprych, komunikację równorzędną sieci wirtualnych między piastą i szprychą oraz host usługi Azure Bastion. Po wyświetleniu monitu wprowadź nazwę użytkownika i hasło. Możesz użyć tej nazwy użytkownika i hasła, aby uzyskać dostęp do maszyn wirtualnych w sieciach szprych.

az deployment group create --resource-group hub-spoke --template-file main.bicep

Aby uzyskać szczegółowe informacje i dodatkowe opcje wdrażania, zobacz Szablony arm i szprychy, które wdrażają to rozwiązanie.

Używanie połączonych grup menedżera sieci wirtualnej

Uruchom następujące polecenie, aby utworzyć grupę zasobów dla wdrożenia. Wybierz pozycję Wypróbuj, aby użyć osadzonej powłoki.

az group create --name hub-spoke --location eastusUruchom następujące polecenie, aby pobrać szablon Bicep.

curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke-connected-group/bicep/main.bicep > main.bicepUruchom następujące polecenia, aby pobrać wszystkie wymagane moduły do nowego katalogu.

mkdir modules curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke-connected-group/bicep/modules/avnm.bicep > modules/avnm.bicep curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke-connected-group/bicep/modules/avnmDeploymentScript.bicep > modules/avnmDeploymentScript.bicep curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke-connected-group/bicep/modules/hub.bicep > modules/hub.bicep curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke-connected-group/bicep/modules/spoke.bicep > modules/spoke.bicepUruchom następujące polecenie, aby wdrożyć konfigurację sieci piasty i szprych, połączenia sieci wirtualnej między piastą i szprychą i hostem usługi Bastion. Po wyświetleniu monitu wprowadź nazwę użytkownika i hasło. Możesz użyć tej nazwy użytkownika i hasła, aby uzyskać dostęp do maszyn wirtualnych w sieciach szprych.

az deployment group create --resource-group hub-spoke --template-file main.bicep

Aby uzyskać szczegółowe informacje i dodatkowe opcje wdrażania, zobacz Szablony arm i szprychy, które wdrażają to rozwiązanie.

Współautorzy

Ten artykuł jest obsługiwany przez firmę Microsoft. Pierwotnie został napisany przez następujących współautorów.

Główny autor:

Alejandra Vilas | Starszy inżynier klienta

Inni współautorzy:

- Matthew Bratschun | Inżynier klienta

- Jay Li | Starszy menedżer produktu

- Telmo Sampaio | Główny menedżer inżynierów usług

Aby wyświetlić niepubalne profile serwisu LinkedIn, zaloguj się do serwisu LinkedIn.

Następne kroki

Aby dowiedzieć się więcej o zabezpieczonych koncentratorach wirtualnych i skojarzonych zasadach zabezpieczeń i routingu skonfigurowanych przez usługę Azure Firewall Manager , zobacz Co to jest zabezpieczone koncentrator wirtualny?

Piasta w topologii sieci piasty i szprych jest głównym składnikiem subskrypcji łączności w strefie docelowej platformy Azure. Aby uzyskać więcej informacji na temat tworzenia sieci na dużą skalę na platformie Azure z routingiem i zabezpieczeniami zarządzanymi przez klienta lub firmę Microsoft, zobacz Definiowanie topologii sieci platformy Azure.

Powiązane zasoby

Zapoznaj się z następującymi powiązanymi architekturami:

- Przewodnik po architekturze zapory platformy Azure

- Zapora i usługa Application Gateway dla sieci wirtualnych

- Rozwiązywanie problemów z hybrydowym połączeniem sieci VPN

- Sieć typu szprycha-szprycha

- Połączenie hybrydowe

- Połączenie autonomicznych serwerów przy użyciu karty sieciowej platformy Azure

- Zabezpieczanie i zarządzanie obciążeniami przy użyciu segmentacji na poziomie sieci

- Architektura linii bazowej dla klastra usługi Azure Kubernetes Service (AKS)