Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

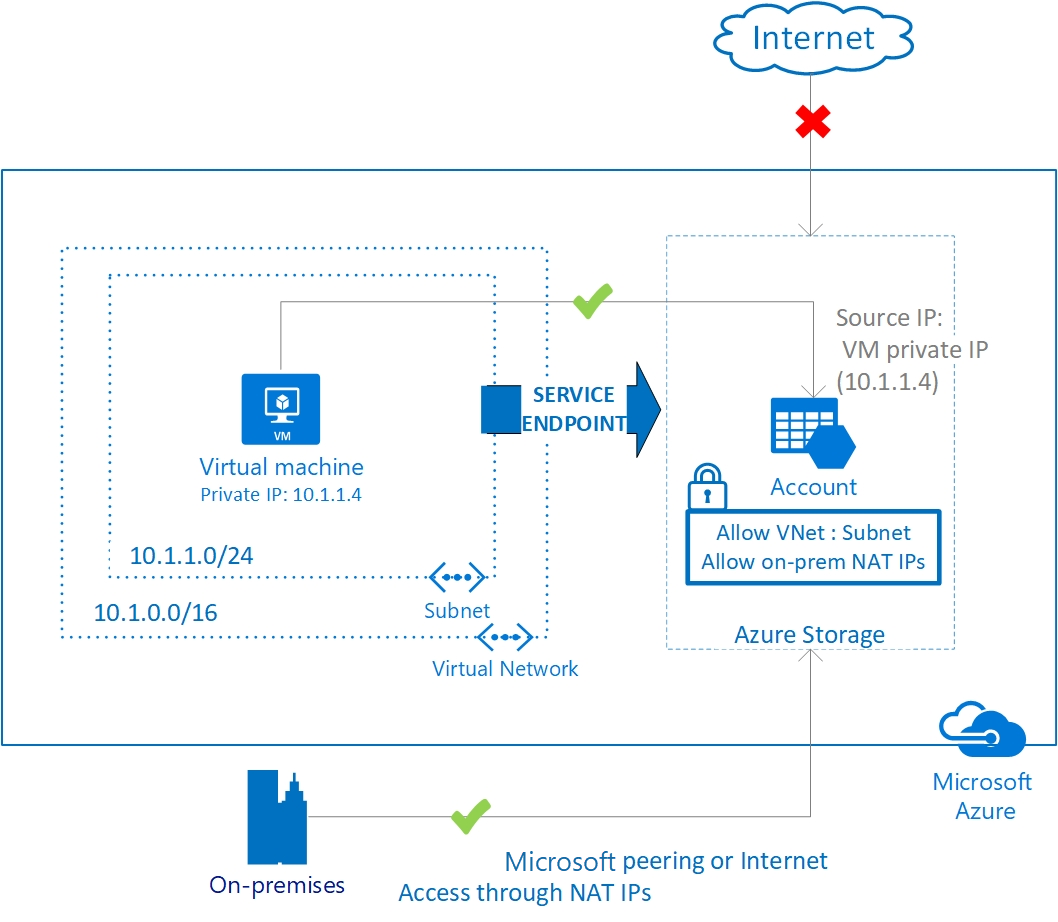

Punkt końcowy usługi sieci wirtualnej zapewnia bezpieczną i bezpośrednią łączność z usługami platformy Azure za pośrednictwem zoptymalizowanej trasy przez sieć szkieletową platformy Azure. Punkty końcowe umożliwiają zabezpieczanie krytycznych zasobów usługi Azure wyłącznie w Twoich sieciach wirtualnych. Punkty końcowe usługi umożliwiają prywatnym adresom IP w sieci wirtualnej dotarcie do punktu końcowego usługi platformy Azure bez konieczności korzystania z publicznego adresu IP w sieci wirtualnej.

Uwaga

Firma Microsoft zaleca korzystanie z usługi Azure Private Link i prywatnych punktów końcowych w celu zapewnienia bezpiecznego i prywatnego dostępu do usług hostowanych na platformie Azure. Usługa Azure Private Link wdraża interfejs sieciowy w sieci wirtualnej wybranej dla usług platformy Azure, takich jak Azure Storage lub Azure SQL. Aby uzyskać więcej informacji, zobacz Azure Private Link i Co to jest prywatny punkt końcowy?.

Punkty końcowe usługi są dostępne dla następujących usług i regionów platformy Azure. Zasób Microsoft.* znajduje się w nawiasie. Włącz ten zasób od strony podsieci podczas konfigurowania punktów końcowych dla swojej usługi.

Ogólnie dostępne

Azure Storage (Microsoft.Storage): ogólnie dostępny we wszystkich regionach świadczenia usługi Azure.

Punkty końcowe usługi Azure Storage między regionami (Microsoft.Storage.Global): ogólnie dostępne we wszystkich regionach świadczenia usługi Azure.

Azure SQL Database (Microsoft.Sql): ogólnie dostępna we wszystkich regionach świadczenia usługi Azure.

Azure Synapse Analytics (Microsoft.Sql): ogólnie dostępny we wszystkich regionach świadczenia usługi Azure dla dedykowanych pul SQL (dawniej SQL DW).

Azure Database for MariaDB (Microsoft.Sql): ogólnie dostępny w regionach platformy Azure, w których usługa bazy danych jest dostępna.

Azure Cosmos DB (Microsoft.AzureCosmosDB): ogólnie dostępne we wszystkich regionach świadczenia usługi Azure.

Azure Key Vault (Microsoft.KeyVault): ogólnie dostępny we wszystkich regionach świadczenia usługi Azure.

Azure Service Bus (Microsoft.ServiceBus): ogólnie dostępny we wszystkich regionach świadczenia usługi Azure.

Azure Event Hubs (Microsoft.EventHub): ogólnie dostępny we wszystkich regionach świadczenia usługi Azure.

Azure App Service (Microsoft.Web): jest ogólnie dostępny we wszystkich regionach Azure, w których dostępny jest App Service.

Azure Cognitive Services (Microsoft.CognitiveServices): ogólnie dostępne we wszystkich regionach świadczenia usługi Azure, w których są dostępne usługi Azure AI.

Publiczna wersja zapoznawcza

- Azure Container Registry (Microsoft.ContainerRegistry): wersja zapoznawcza dostępna w ograniczonych regionach świadczenia usługi Azure, w których jest dostępna usługa Azure Container Registry.

Najbardziej aktualne powiadomienia można znaleźć na stronie aktualizacji usługi Azure Virtual Network.

Główne korzyści

Punkty końcowe usługi oferują następujące korzyści:

Ulepszone zabezpieczenia zasobów usługi platformy Azure: Prywatne przestrzenie adresowe sieci wirtualnej mogą nakładać się na siebie. Nie można używać nakładających się spacji do unikatowego identyfikowania ruchu pochodzącego z sieci wirtualnej. Punkty końcowe usługi umożliwiają zabezpieczanie zasobów usługi platformy Azure w sieci wirtualnej przez rozszerzenie tożsamości sieci wirtualnej na usługę. Po włączeniu punktów końcowych usługi w sieci wirtualnej możesz dodać regułę sieci wirtualnej, aby zabezpieczyć zasoby usługi platformy Azure w swojej sieci wirtualnej. Dodanie reguły zapewnia lepsze zabezpieczenia dzięki całkowitemu usunięciu publicznego dostępu do Internetu do zasobów i umożliwieniu ruchu tylko z sieci wirtualnej.

Optymalny routing dla ruchu Usług platformy Azure z sieci wirtualnej: obecnie wszystkie trasy w sieci wirtualnej, które wymuszają ruch internetowy do urządzeń lokalnych i/lub urządzeń wirtualnych, wymuszają również, aby ruch Usług platformy Azure odbywał się tą samą trasą co ruch internetowy. Punkty końcowe usługi zapewniają optymalny routing ruchu platformy Azure.

Punkty końcowe zawsze kierują ruch usługowy bezpośrednio z Twojej sieci wirtualnej do usługi w sieci szkieletowej Microsoft Azure. Zachowywanie ruchu w sieci szkieletowej platformy Azure umożliwia kontynuowanie inspekcji i monitorowania wychodzącego ruchu internetowego z sieci wirtualnych za pośrednictwem tunelowania wymuszanego, bez wywierania wpływu na ruch usługi. Aby uzyskać więcej informacji na temat tras zdefiniowanych przez użytkownika i wymuszonego tunelowania, zobacz Routing ruchu w sieci wirtualnej platformy Azure.

Prosta konfiguracja i mniejsze koszty ogólne zarządzania: nie potrzebujesz już zastrzeżonych publicznych adresów IP w swoich sieciach wirtualnych, aby zabezpieczać zasoby platformy Azure za pośrednictwem zapory adresów IP. Do skonfigurowania punktów końcowych usługi nie są wymagane ani translacja adresów sieciowych, ani urządzenia bramowe. Punkty końcowe usługi można skonfigurować za pomocą pojedynczego wyboru w podsieci. Nie ma dodatkowych obciążeń związanych z utrzymywaniem punktów końcowych.

Ograniczenia

Funkcja jest dostępna tylko dla sieci wirtualnych wdrożonych za pomocą modelu wdrażania przy użyciu usługi Azure Resource Manager.

Punkty końcowe są włączone w podsieciach skonfigurowanych w sieciach wirtualnych platformy Azure. Punktów końcowych nie można używać do ruchu z usług lokalnych do usług platformy Azure. Aby uzyskać więcej informacji, zobacz Zabezpieczanie dostępu do usługi platformy Azure ze środowiska lokalnego

W przypadku usługi Azure SQL punkt końcowy usługi dotyczy tylko ruchu usługi platformy Azure w regionie sieci wirtualnej.

W przypadku usługi Azure Data Lake Storage (ADLS) Gen 1 funkcja integracji sieci wirtualnej jest dostępna tylko dla sieci wirtualnych w tym samym regionie. Integracja sieci wirtualnej dla usługi ADLS Gen1 używa zabezpieczeń punktu końcowego usługi sieci wirtualnej między siecią wirtualną a identyfikatorem Entra firmy Microsoft w celu wygenerowania dodatkowych oświadczeń zabezpieczeń w tokenie dostępu. Te oświadczenia są następnie używane do uwierzytelniania sieci wirtualnej na koncie usługi Data Lake Storage Gen1 i uzyskania dostępu. Tag Microsoft.AzureActiveDirectory wymieniony w obszarze usługi obsługujące punkty końcowe usługi jest używany tylko do obsługi punktów końcowych usługi w usłudze ADLS Gen 1. Identyfikator Entra firmy Microsoft nie obsługuje natywnie punktów końcowych usługi. Aby uzyskać więcej informacji na temat integracji sieci wirtualnej usługi Azure Data Lake Store Gen 1, zobacz Zabezpieczenia sieciowe w usłudze Azure Data Lake Storage Gen1.

Sieć wirtualna może być skojarzona z maksymalnie 200 różnymi subskrypcjami i regionami przez każdą obsługiwaną usługę z skonfigurowanymi aktywnymi regułami sieci wirtualnej.

Zabezpieczanie usług platformy Azure w sieciach wirtualnych

Punkt końcowy usługi dla sieci wirtualnej zapewnia tożsamość sieci wirtualnej w usłudze platformy Azure. Po włączeniu punktów końcowych usługi w sieci wirtualnej możesz dodać regułę sieci wirtualnej, aby zabezpieczyć zasoby usługi platformy Azure w swojej sieci wirtualnej.

Obecnie ruch usługi platformy Azure z sieci wirtualnej używa publicznych adresów IP jako źródłowych adresów IP. Dzięki punktom końcowym usługi ruch sieciowy jest przekierowywany na korzystanie z prywatnych adresów sieci wirtualnej jako źródłowych adresów IP przy uzyskiwaniu dostępu do usługi Azure z poziomu sieci wirtualnej. To przełączenie umożliwia dostęp do usług bez konieczności stosowania zastrzeżonych lub publicznych adresów IP w zaporach sieciowych.

Uwaga

Dzięki punktom końcowym usługi, źródłowe adresy IP maszyn wirtualnych w podsieci, na potrzeby ruchu usługowego, przełączają się z używania publicznych adresów IPv4 na prywatne adresy IPv4. Istniejące reguły zapory usługi platformy Azure, które wykorzystują publiczne adresy IP platformy Azure, przestają działać po wprowadzeniu tego przełącznika. Przed skonfigurowaniem punktów końcowych usługi upewnij się, że reguły zapory usługi platformy Azure zezwalają na ten przełącznik. Podczas konfigurowania punktów końcowych usługi mogą wystąpić również tymczasowe przerwy w działaniu ruchu usługi z tej podsieci.

Zabezpieczanie dostępu do usługi platformy Azure ze środowiska lokalnego

Domyślnie zasoby usługi platformy Azure zabezpieczone w sieciach wirtualnych nie są dostępne z sieci lokalnych. Jeśli chcesz zezwolić na ruch ze środowiska lokalnego, musisz również zezwolić na użycie publicznych adresów IP (zazwyczaj NAT) z sieci lokalnej lub ExpressRoute. Te adresy IP można dodać za pomocą konfiguracji zapory ip dla zasobów usługi platformy Azure.

ExpressRoute: Jeśli używasz usługi ExpressRoute dla Microsoft Peering ze środowiska lokalnego, zidentyfikuj używane adresy IP NAT. Adresy IP NAT są dostarczane przez klienta lub dostawcę usług. Aby umożliwić dostęp do zasobów usługi, musisz zezwolić na te publiczne adresy IP w ustawieniu zapory adresu IP zasobu. Aby uzyskać więcej informacji na temat NAT dla równorzędnego połączenia Microsoft w usłudze ExpressRoute, zobacz Wymagania dotyczące NAT dla usługi ExpressRoute.

Konfigurowanie

Konfigurowanie punktów końcowych usługi w podsieci w sieci wirtualnej. Punkty końcowe współpracują z wystąpieniami obliczeniowymi dowolnego typu uruchomionymi w danej podsieci.

Można skonfigurować wiele punktów końcowych usługi dla wszystkich obsługiwanych usług platformy Azure (na przykład Azure Storage lub Azure SQL Database) w podsieci.

W przypadku usługi Azure SQL Database sieci wirtualne muszą znajdować się w tym samym regionie, co zasób usługi platformy Azure. W przypadku wszystkich innych usług można zabezpieczyć zasoby usługi platformy Azure w sieciach wirtualnych w dowolnym regionie.

Sieć wirtualna, w której konfigurowany jest punkt końcowy, może należeć do tej samej subskrypcji, co zasób usługi platformy Azure, lub innej. Aby uzyskać więcej informacji na temat uprawnień wymaganych do konfigurowania punktów końcowych i zabezpieczania usług platformy Azure, zobacz Aprowizowanie.

W przypadku obsługiwanych usług można zabezpieczyć nowe lub istniejące zasoby w sieciach wirtualnych za pomocą punktów końcowych usługi.

Kwestie wymagające rozważenia

Po wdrożeniu punktu końcowego usługi źródłowe adresy IP przełączają się z używania publicznych adresów IPv4 do korzystania z ich prywatnego adresu IPv4 podczas komunikacji z usługą z tej podsieci. Wszystkie otwarte połączenia TCP z usługą są zamykane podczas tego przełączania. Upewnij się, że żadne krytyczne zadania nie działają podczas włączania lub wyłączania punktu końcowego w usłudze dla podsieci. Upewnij się również, czy aplikacje mogą automatycznie połączyć się z usługami platformy Azure po przełączeniu adresu IP.

Przełączenie adresu IP ma wpływ tylko na ruch usługi z sieci wirtualnej. Nie ma wpływu na żaden inny ruch skierowany do lub z publicznych adresów IPv4 przypisanych do maszyn wirtualnych. Jeśli masz istniejące reguły zapory używające publicznych adresów IP platformy Azure dla usług platformy Azure, te reguły przestają działać po przełączeniu na użycie prywatnych adresów sieci wirtualnej.

W przypadku punktów końcowych usługi wpisy DNS dla usług platformy Azure pozostają niezmienione i nadal prowadzą do publicznych adresów IP przypisanych do usługi platformy Azure.

Grupy zabezpieczeń sieci z punktami końcowymi usług:

Domyślnie grupy zabezpieczeń sieciowych zezwalają na wychodzący ruch internetowy oraz na ruch z sieci wirtualnej do usług Azure. Ten ruch nadal współpracuje z punktami końcowymi usługi, tak jak to jest.

Jeśli chcesz odrzucić cały wychodzący ruch internetowy i zezwolić tylko na ruch do określonych usług Azure, możesz to zrobić przy użyciu tagów usług w sieciowych grupach zabezpieczeń. Możesz określić obsługiwane usługi Azure jako miejsce docelowe w regułach swojej sieciowej grupy zabezpieczeń, a Azure zapewnia także utrzymanie adresów IP leżących u podstaw każdego tagu. Aby uzyskać więcej informacji, zobacz Azure Service tags for NSGs (Tagi usług platformy Azure dla sieciowych grup zabezpieczeń).

Scenariusze

Równorzędne, połączone lub wiele sieci wirtualnych: aby zabezpieczyć usługi platformy Azure w wielu podsieciach w sieci wirtualnej lub w wielu sieciach wirtualnych, włącz punkty końcowe usługi w każdej z podsieci niezależnie. Ta procedura zabezpiecza zasoby usługi platformy Azure we wszystkich podsieciach.

Filtrowanie ruchu wychodzącego z sieci wirtualnej do usług platformy Azure: jeśli chcesz sprawdzić lub filtrować ruch wysyłany do usługi platformy Azure z sieci wirtualnej, możesz wdrożyć wirtualne urządzenie sieciowe w sieci wirtualnej. Następnie możesz zastosować punkty końcowe usługi do podsieci, w której wdrożono sieciowe urządzenie wirtualne, i zabezpieczyć zasób usługi platformy Azure tylko w tej podsieci. Ten scenariusz może być przydatny, jeśli chcesz użyć filtrowania wirtualnego urządzenia sieciowego w celu ograniczenia dostępu do usługi platformy Azure z sieci wirtualnej tylko do określonych zasobów platformy Azure. Aby uzyskać więcej informacji, zobacz ruch wychodzący z sieciowych urządzeń wirtualnych.

Zabezpieczanie zasobów platformy Azure w usługach wdrożonych bezpośrednio w sieciach wirtualnych: możesz bezpośrednio wdrożyć różne usługi platformy Azure w określonych podsieciach w sieci wirtualnej. Zasoby usługi platformy Azure można zabezpieczyć w podsieciach usługi zarządzanej, konfigurując punkt końcowy usługi w podsieci usługi zarządzanej.

Ruch dyskowy z maszyny wirtualnej platformy Azure: zmiany routingu punktów końcowych usługi dla usługi Azure Storage nie wpływają na ruch dysku maszyny wirtualnej dla dysków zarządzanych i niezarządzanych. Ten ruch obejmuje operacje we/wy dysku oraz instalowanie i odinstalowywanie. Możesz użyć punktów końcowych usługi i reguł sieci Azure Storage, aby ograniczyć dostęp REST do stronicowych blobów do określonych sieci.

Rejestrowanie i rozwiązywanie problemów

Po skonfigurowaniu punktów końcowych dla konkretnej usługi, sprawdź, czy trasa punktu końcowego usługi jest aktywna przez:

Weryfikowanie źródłowego adresu IP każdego żądania usługi w diagnostyce usługi. Wszystkie nowe żądania z punktów końcowych usługi pokazują adres źródłowy IP żądania jako prywatny adres IP przypisany do klienta, który wysyła żądanie z twojej sieci wirtualnej. Bez punktu końcowego ten adres będzie publicznym adresem IP platformy Azure.

Wyświetlanie skutecznych tras w dowolnym interfejsie sieciowym w podsieci. Trasa do usługi:

Pokazuje dokładniej określoną domyślną trasę do zakresu prefiksów adresów danej usługi.

Ma element nextHopType o wartości VirtualNetworkServiceEndpoint.

Wskazuje to na bardziej bezpośrednie połączenie z usługą w porównaniu do tras z wymuszonym tunelowaniem.

Uwaga

Trasy punktów końcowych usługi zastępują wszystkie trasy BGP lub zdefiniowane przez użytkownika (UDR) dla zgodności prefiksu adresu z usługą Azure. Aby uzyskać więcej informacji, zobacz artykuł dotyczący rozwiązywania problemów z obowiązującymi trasami.

Udostępnianie

Użytkownicy z prawami do zapisu w sieci wirtualnej mogą niezależnie konfigurować punkty końcowe usługi w sieciach wirtualnych. Aby zabezpieczyć zasoby usługi platformy Azure w sieci wirtualnej, użytkownicy muszą mieć uprawnienie Microsoft.Network/virtualNetworks/subnets/joinViaServiceEndpoint/action dla dodanych podsieci. Wbudowane role administratora usługi domyślnie obejmują to uprawnienie, ale można je modyfikować, tworząc role niestandardowe.

Aby uzyskać więcej informacji na temat ról wbudowanych, zobacz Wbudowane role platformy Azure. Aby uzyskać więcej informacji na temat przypisywania określonych uprawnień do ról niestandardowych, zobacz Role niestandardowe Azure.

Sieci wirtualne i zasoby usług platformy Azure mogą należeć do tej samej lub różnych subskrypcji. Niektóre usługi platformy Azure (nie wszystkie), takie jak Azure Storage i Azure Key Vault, obsługują również punkty końcowe w różnych dzierżawach Microsoft Entra ID. Sieć wirtualna i zasób usługi platformy Azure mogą znajdować się w różnych dzierżawach Microsoft Entra ID. Aby uzyskać więcej informacji, zapoznaj się z dokumentacją poszczególnych usług.

Ceny i limity

Za korzystanie z punktów końcowych usługi nie są naliczane dodatkowe opłaty. Obecnie obowiązuje niezmieniony model cenowy dla usług platformy Azure (Azure Storage, Azure SQL Database itp.).

Nie ma limitu całkowitej liczby punktów końcowych usługi w sieci wirtualnej.

Niektóre usługi platformy Azure, takie jak konta usługi Azure Storage, mogą wymuszać limity liczby podsieci używanych do zabezpieczania zasobu. Aby uzyskać szczegółowe informacje, zapoznaj się z dokumentacją różnych usług w sekcji Następne kroki .

Zasady punktu końcowego usługi dla sieci wirtualnej

Polityki punktu końcowego usługi dla sieci wirtualnej umożliwiają filtrowanie ruchu sieci wirtualnej do usług platformy Azure. Ten filtr zezwala tylko na określone zasoby usługi platformy Azure za pośrednictwem punktów końcowych usługi. Zasady punktu końcowego usługi zapewniają szczegółową kontrolę dostępu dla ruchu sieci wirtualnej do usług Azure. Aby uzyskać więcej informacji, zobacz Zasady punktu końcowego usługi dla sieci wirtualnej.

Często zadawane pytania

Aby uzyskać często zadawane pytania, zobacz Często zadawane pytania dotyczące punktu końcowego usługi dla sieci wirtualnej.

Następne kroki

Konfigurowanie punktów końcowych usługi dla sieci wirtualnej

Zabezpieczanie konta usługi Azure Storage w sieci wirtualnej

Zabezpieczanie bazy danych Azure SQL Database w sieci wirtualnej

Zabezpieczanie usługi Azure Synapse Analytics w sieci wirtualnej

Porównanie prywatnych punktów końcowych i punktów końcowych usługi