Konfigurowanie klientów punkt-lokacja sieci VPN użytkownika — uwierzytelnianie certyfikatu — macOS i iOS

Ten artykuł ułatwia nawiązywanie połączenia z usługą Azure Virtual WAN z systemu operacyjnego macOS lub iOS za pośrednictwem połączenia punkt-lokacja sieci VPN użytkownika na potrzeby konfiguracji korzystających z uwierzytelniania certyfikatu. Aby nawiązać połączenie z systemu operacyjnego iOS lub macOS za pośrednictwem tunelu OpenVPN, należy użyć klienta OpenVPN. Aby nawiązać połączenie z systemu operacyjnego macOS za pośrednictwem tunelu IKEv2, należy użyć klienta sieci VPN zainstalowanego natywnie na komputerze Mac.

Zanim rozpoczniesz

Upewnij się, że zostały wykonane niezbędne kroki konfiguracji w samouczku : Tworzenie połączenia sieci VPN użytkownika punkt-lokacja przy użyciu usługi Azure Virtual WAN.

Generowanie plików konfiguracji klienta sieci VPN: wygenerowane pliki konfiguracji klienta sieci VPN są specyficzne dla pobieranego profilu sieci VPN użytkownika usługi Virtual WAN. Usługa Virtual WAN ma dwa różne typy profilów konfiguracji: poziom sieci WAN (globalny) i poziom piasty. Jeśli po wygenerowaniu plików zostaną wprowadzone jakiekolwiek zmiany w konfiguracji sieci VPN typu punkt-lokacja lub zmienisz się na inny typ profilu, musisz wygenerować nowe pliki konfiguracji klienta sieci VPN i zastosować nową konfigurację do wszystkich klientów sieci VPN, z którymi chcesz nawiązać połączenie. Zobacz Generowanie plików konfiguracji klienta sieci VPN użytkownika.

Uzyskaj certyfikaty: poniższe sekcje wymagają certyfikatów. Upewnij się, że masz zarówno certyfikat klienta, jak i informacje o certyfikacie serwera głównego. Aby uzyskać więcej informacji, zobacz Generowanie i eksportowanie certyfikatów , aby uzyskać więcej informacji.

IKEv2 — klient natywny — kroki systemu macOS

Po wygenerowaniu i pobraniu pakietu konfiguracji klienta sieci VPN rozpakuj go, aby wyświetlić foldery. Podczas konfigurowania klientów natywnych systemu macOS pliki są używane w folderze Generic . Folder Ogólny jest obecny, jeśli protokół IKEv2 został skonfigurowany w bramie. Wszystkie informacje potrzebne do skonfigurowania natywnego klienta sieci VPN można znaleźć w folderze Generic . Jeśli nie widzisz folderu Generic, upewnij się, że protokół IKEv2 jest jednym z typów tuneli, a następnie pobierz pakiet konfiguracji ponownie.

Folder Generic zawiera następujące pliki.

- VpnSettings.xml, który zawiera ważne ustawienia, takie jak adres serwera i typ tunelu.

- VpnServerRoot.cer, który zawiera certyfikat główny wymagany do zweryfikowania bramy sieci VPN platformy Azure podczas konfigurowania połączenia punkt-lokacja.

Wykonaj poniższe kroki, aby skonfigurować natywnego klienta sieci VPN na komputerze Mac na potrzeby uwierzytelniania certyfikatu. Te kroki należy wykonać na każdym komputerze Mac, który chcesz nawiązać połączenie z platformą Azure.

Instalowanie certyfikatów

Certyfikat główny

- Skopiuj do pliku certyfikatu głównego — VpnServerRoot.cer — na komputer Mac. Kliknij dwukrotnie certyfikat. W zależności od systemu operacyjnego certyfikat zostanie automatycznie zainstalowany lub zostanie wyświetlona strona Dodawanie certyfikatów .

- Jeśli zostanie wyświetlona strona Dodawanie certyfikatów , w polu Pęku kluczy kliknij strzałki i wybierz pozycję zaloguj się z listy rozwijanej.

- Kliknij przycisk Dodaj , aby zaimportować plik.

Certyfikat klienta

Certyfikat klienta jest używany do uwierzytelniania i jest wymagany. Zazwyczaj można po prostu kliknąć certyfikat klienta, aby go zainstalować. Aby uzyskać więcej informacji na temat sposobu instalowania certyfikatu klienta, zobacz Instalowanie certyfikatu klienta.

Weryfikowanie instalacji certyfikatu

Sprawdź, czy zainstalowano zarówno klienta, jak i certyfikat główny.

- Otwórz pozycję Dostęp pęku kluczy.

- Przejdź do karty Certyfikaty .

- Sprawdź, czy zainstalowano zarówno klienta, jak i certyfikat główny.

Konfigurowanie profilu klienta sieci VPN

Przejdź do obszaru Preferencje systemowe —> sieć. Na stronie Sieć kliknij pozycję "+" , aby utworzyć nowy profil połączenia klienta sieci VPN dla połączenia punkt-lokacja z siecią wirtualną platformy Azure.

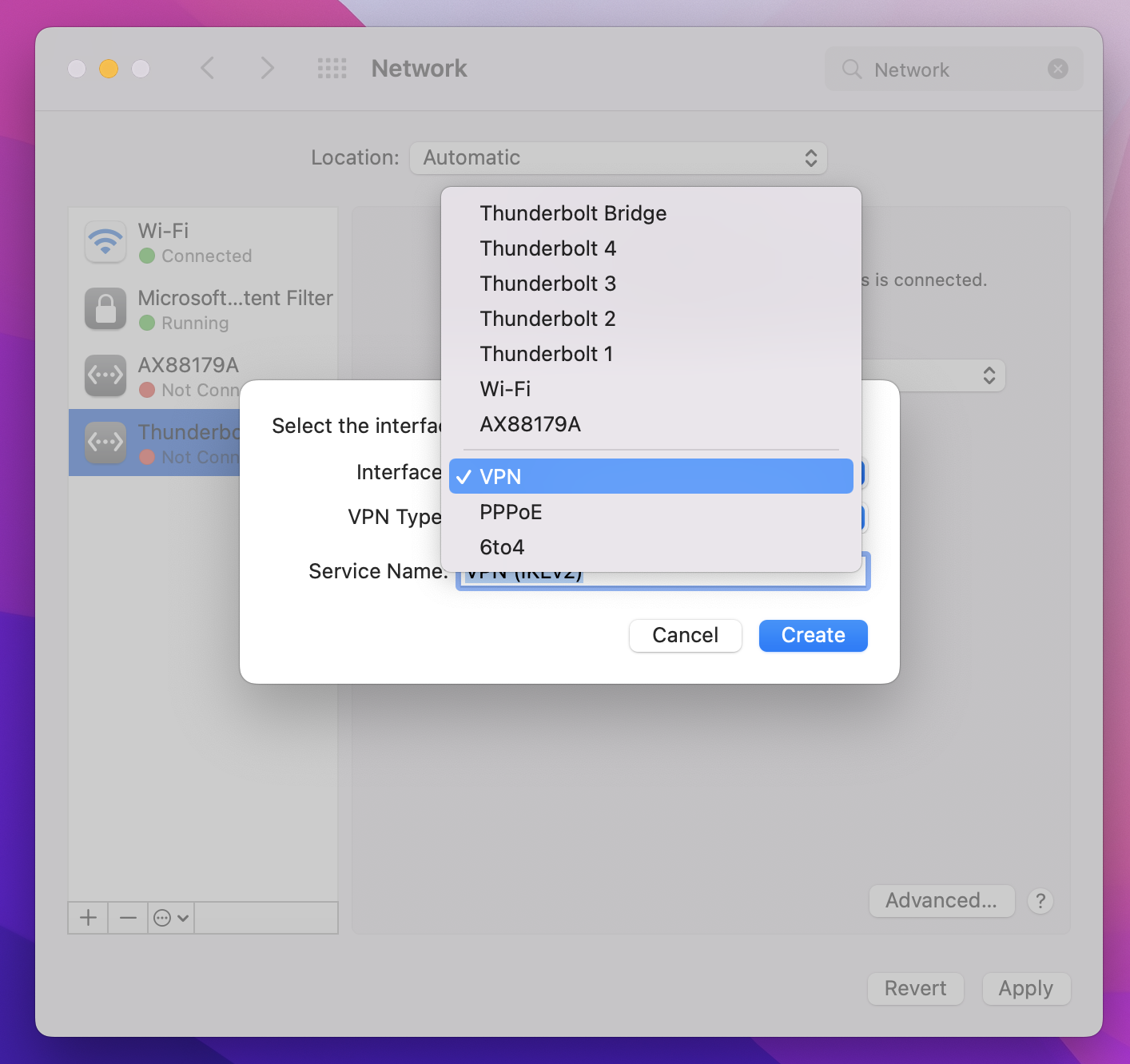

Na stronie Wybieranie interfejsu kliknij strzałki obok pozycji Interfejs:. Z listy rozwijanej kliknij pozycję SIEĆ VPN.

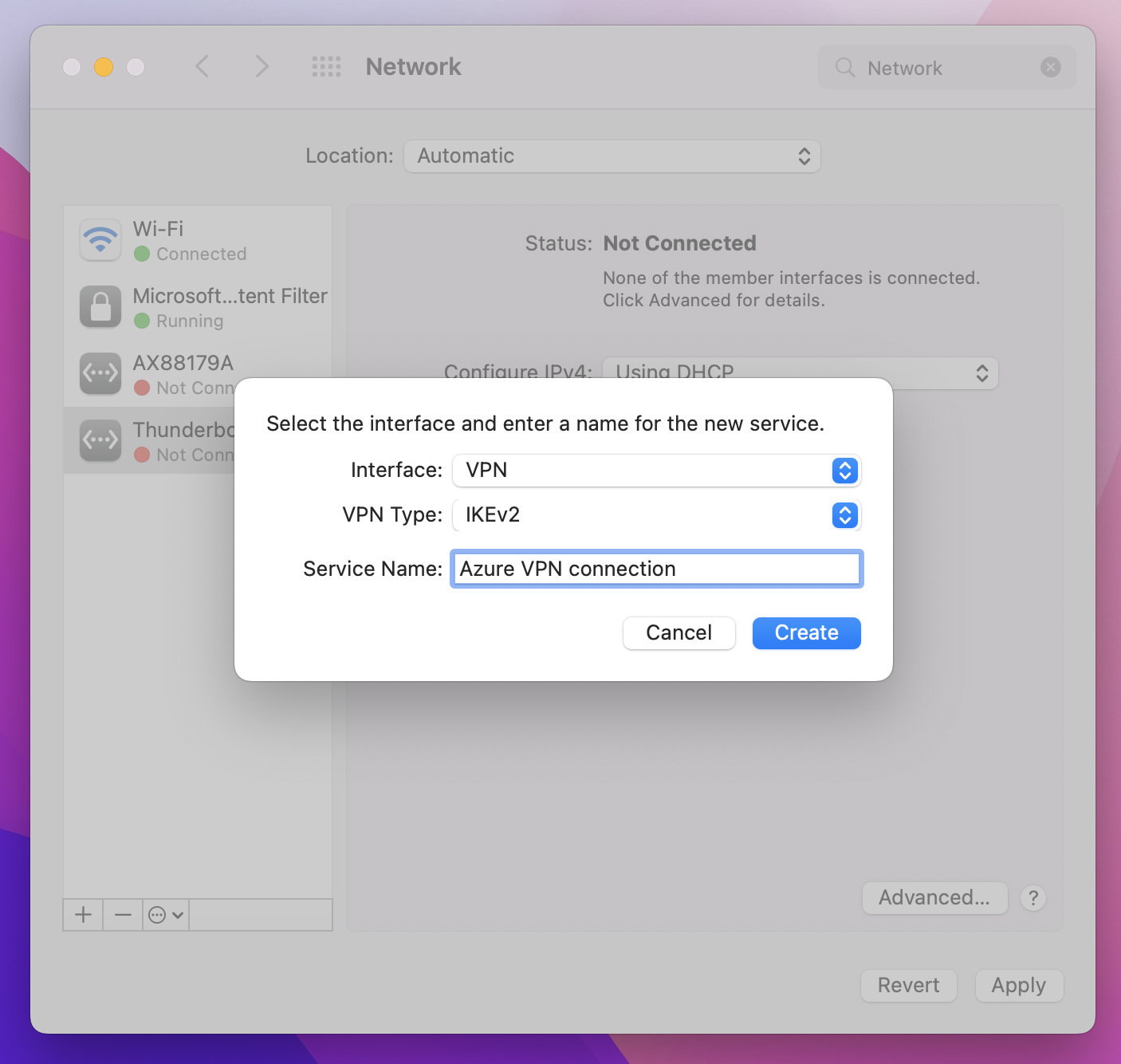

W polu Typ sieci VPN z listy rozwijanej kliknij pozycję IKEv2. W polu Nazwa usługi określ przyjazną nazwę profilu, a następnie kliknij pozycję Utwórz.

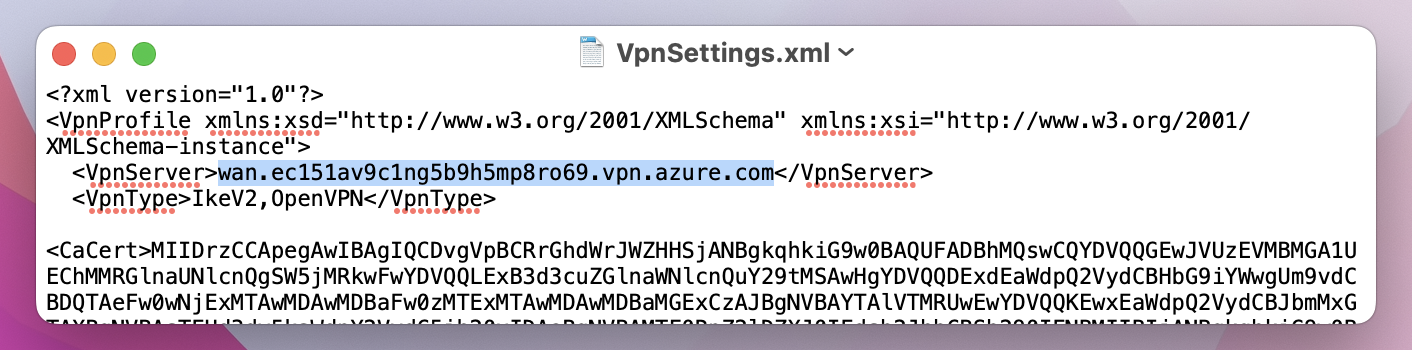

Przejdź do pobranego profilu klienta sieci VPN. W folderze Generic otwórz plik VpnSettings.xml przy użyciu edytora tekstów. W tym przykładzie widać, że ten profil klienta sieci VPN łączy się z profilem sieci VPN użytkownika na poziomie sieci WAN i że typy vpntypes to IKEv2 i OpenVPN. Mimo że na liście znajdują się dwa typy sieci VPN, ten klient sieci VPN połączy się za pośrednictwem protokołu IKEv2. Skopiuj wartość tagu VpnServer .

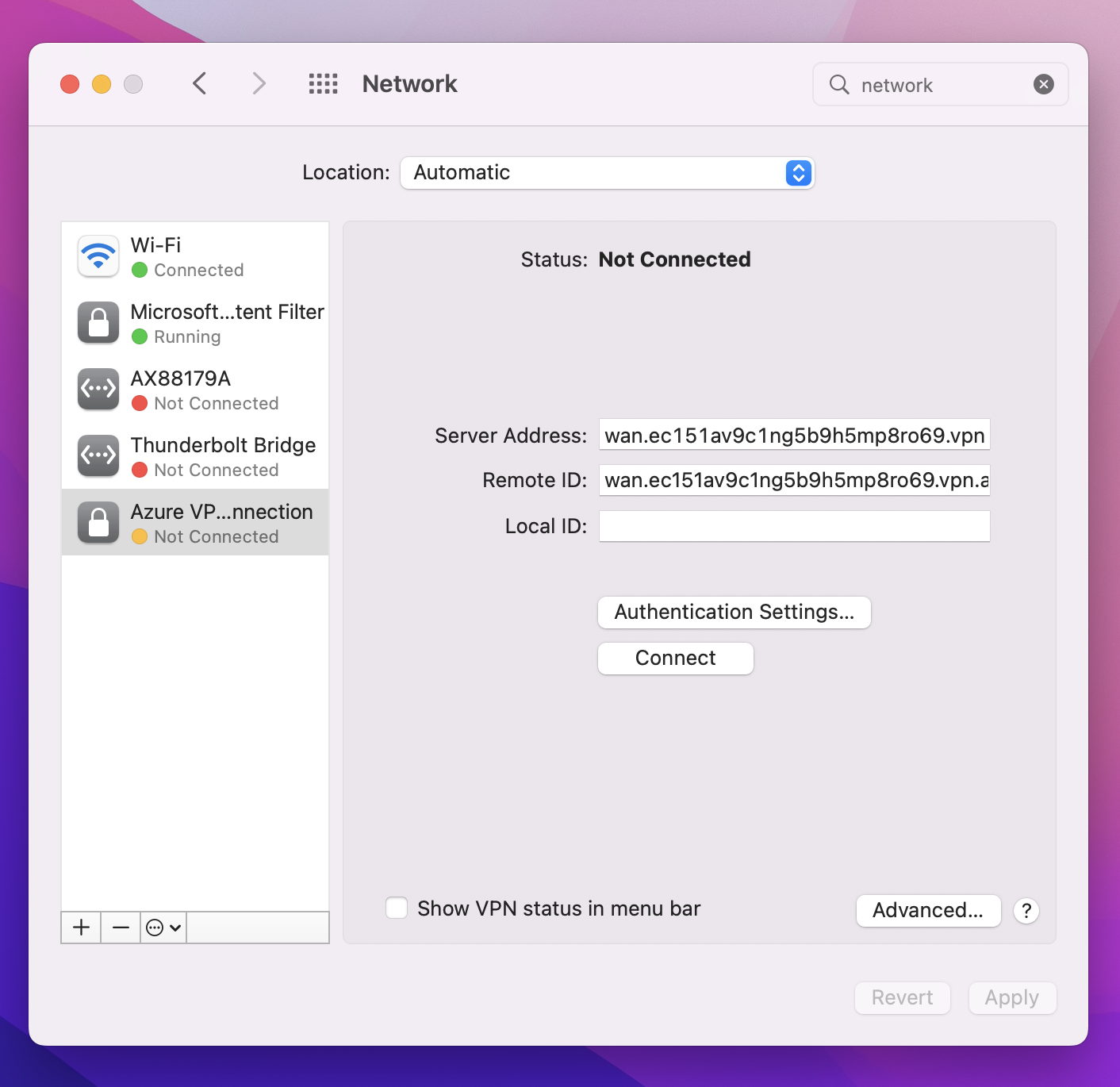

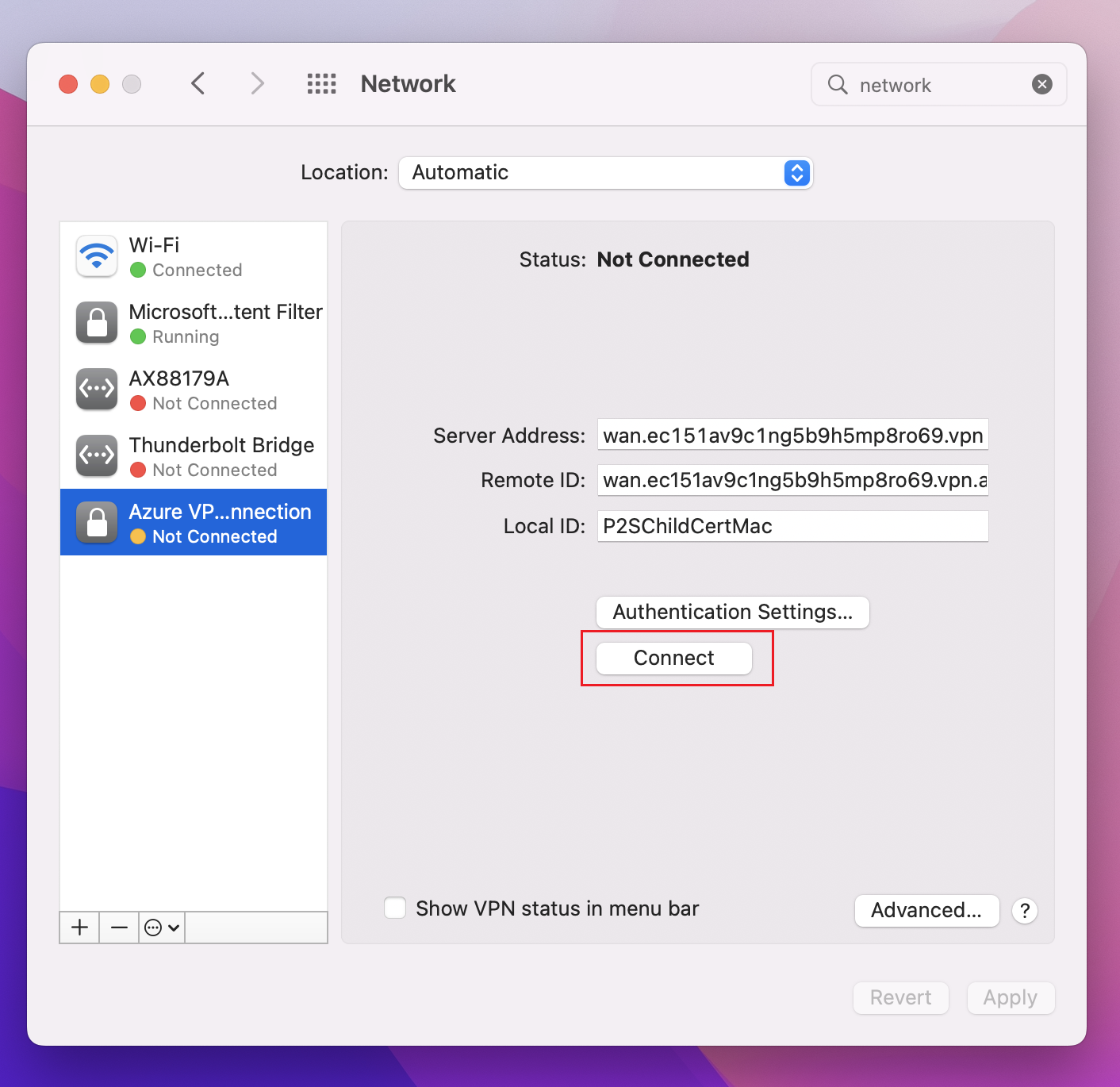

Wklej wartość tagu VpnServer w polach Adres serwera i Identyfikator zdalny profilu. Pozostaw wartość pustą identyfikatora lokalnego. Następnie kliknij pozycję Ustawienia uwierzytelniania....

Konfigurowanie ustawień uwierzytelniania

Big Sur i później

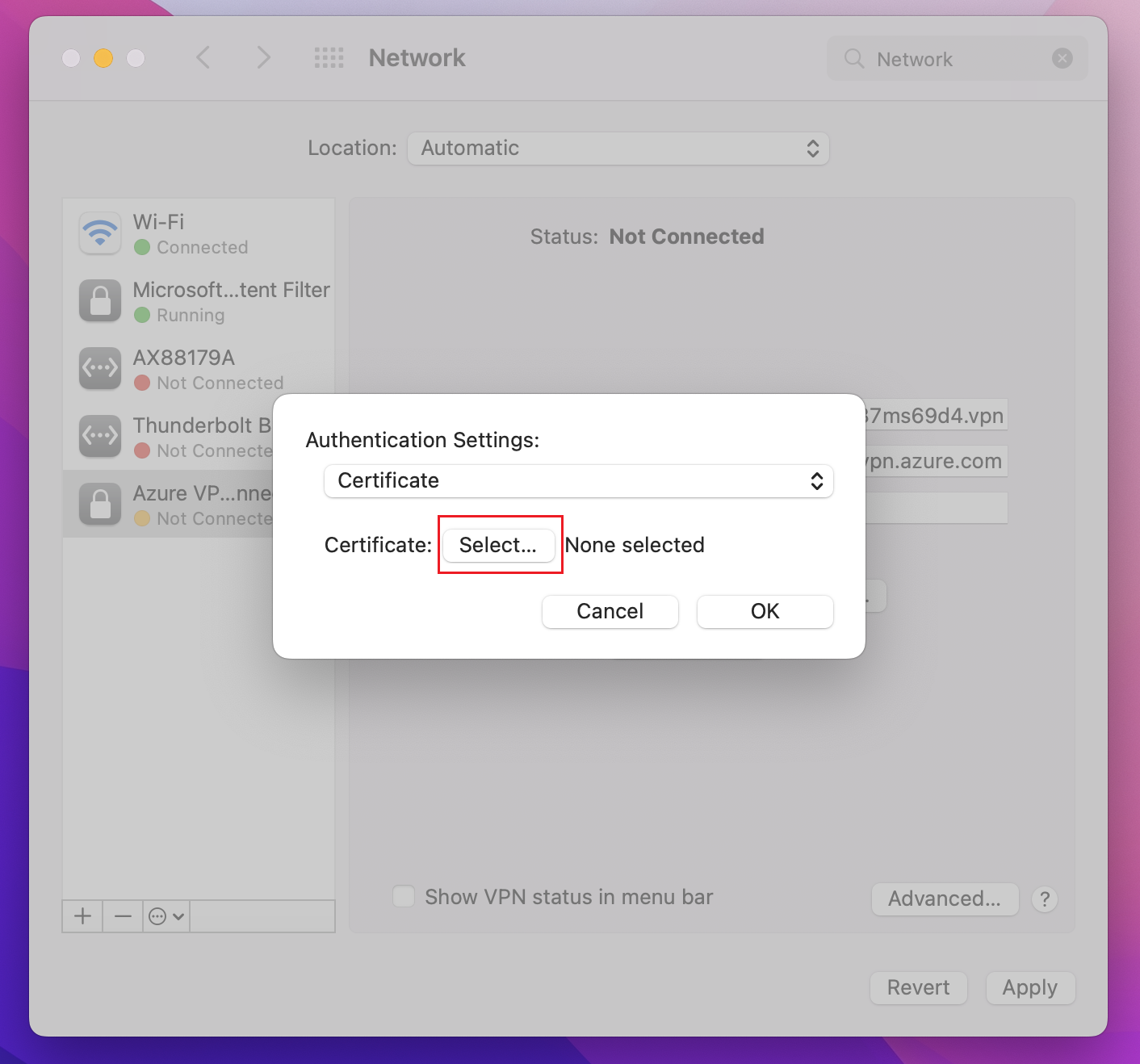

Na stronie Ustawienia uwierzytelniania w polu Ustawienia uwierzytelniania kliknij strzałki, aby wybrać pozycję Certyfikat.

Kliknij pozycję Wybierz , aby otworzyć stronę Wybierz tożsamość .

Na stronie Wybierz tożsamość zostanie wyświetlona lista certyfikatów do wyboru. Jeśli nie masz pewności, którego certyfikatu użyć, możesz wybrać pozycję Pokaż certyfikat , aby wyświetlić więcej informacji o każdym certyfikacie. Kliknij odpowiedni certyfikat, a następnie kliknij przycisk Kontynuuj.

Na stronie Ustawienia uwierzytelniania sprawdź, czy jest wyświetlany prawidłowy certyfikat, a następnie kliknij przycisk OK.

Catalina

Jeśli używasz systemu Catalina, wykonaj następujące kroki ustawień uwierzytelniania:

W obszarze Ustawienia uwierzytelniania wybierz pozycję Brak.

Kliknij pozycję Certyfikat, kliknij pozycję Wybierz i kliknij odpowiedni certyfikat klienta, który został zainstalowany wcześniej. Następnie kliknij przycisk OK.

Określanie certyfikatu

W polu Identyfikator lokalny określ nazwę certyfikatu. W tym przykładzie jest to P2SChildCertMac.

Kliknij przycisk Zastosuj , aby zapisać wszystkie zmiany.

Połącz

Kliknij przycisk Połącz, aby uruchomić połączenie punkt-lokacja z siecią wirtualną platformy Azure. Może być konieczne wprowadzenie hasła łańcucha kluczy "login".

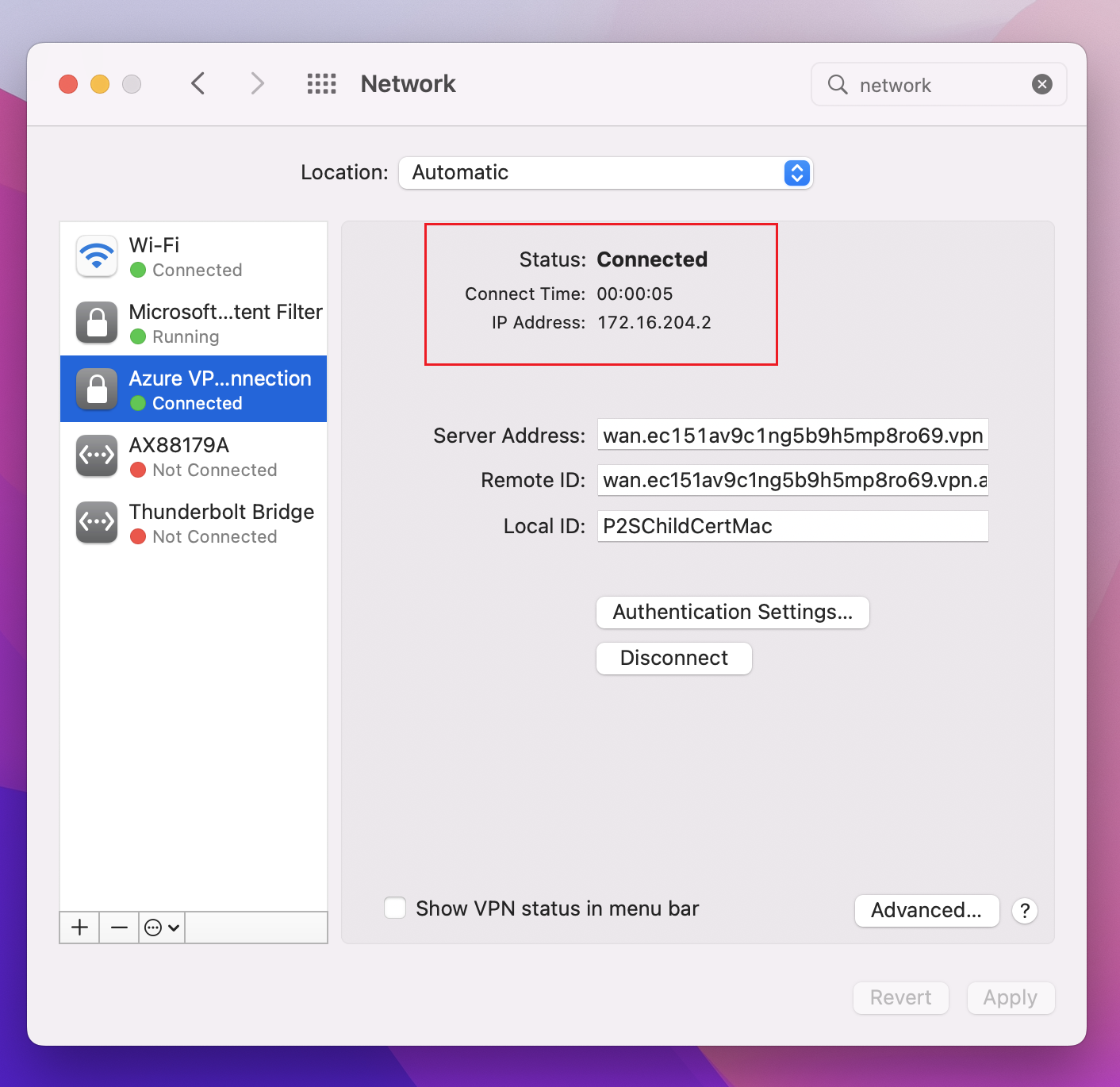

Po nawiązaniu połączenia stan jest wyświetlany jako Połączono i można wyświetlić adres IP, który został pobrany z puli adresów klienta sieci VPN.

Klient OpenVPN — kroki systemu macOS

W poniższym przykładzie użyto metody Tunnel Pst.

Ważne

Tylko system MacOS 10.13 lub nowszy jest obsługiwany przy użyciu protokołu OpenVPN.

Uwaga

Klient OpenVPN w wersji 2.6 nie jest jeszcze obsługiwany.

Pobierz i zainstaluj klienta OpenVPN, takiego jak Tunnel Wystarczy.

Jeśli jeszcze tego nie zrobiono, pobierz pakiet profilu klienta sieci VPN z witryny Azure Portal.

Rozpakuj profil. Otwórz plik konfiguracji vpnconfig.ovpn z folderu OpenVPN w edytorze tekstów.

W sekcji certyfikatu klienta P2S wprowadź klucz publiczny certyfikatu klienta P2S w formacie base64. W certyfikacie sformatowanym PEM można otworzyć plik .cer i skopiować klucz base64 między nagłówkami certyfikatu.

W sekcji klucza prywatnego wprowadź klucz prywatny certyfikatu klienta P2S w formacie base64. Aby uzyskać informacje na temat sposobu wyodrębniania klucza prywatnego, zobacz Eksportowanie klucza prywatnego w witrynie OpenVPN.

Nie zmieniaj żadnych innych pól. Użyj konfiguracji wprowadzonej w danych wejściowych klienta, aby nawiązać połączenie z siecią VPN.

Kliknij dwukrotnie plik profilu, aby utworzyć profil w tunelu.

Uruchom tunel tunnel z folderu applications.

Kliknij ikonę Tunelu na pasku zadań systemowych i wybierz pozycję Połącz.

Klient OpenVPN — kroki dotyczące systemu iOS

W poniższym przykładzie użyto protokołu OpenVPN Connect ze sklepu App Store.

Ważne

Tylko system iOS 11.0 lub nowszy jest obsługiwany przy użyciu protokołu OpenVPN.

Uwaga

Klient OpenVPN w wersji 2.6 nie jest jeszcze obsługiwany.

Zainstaluj klienta OpenVPN (wersja 2.4 lub nowsza) ze sklepu App Store. Wersja 2.6 nie jest jeszcze obsługiwana.

Jeśli jeszcze tego nie zrobiono, pobierz pakiet profilu klienta sieci VPN z witryny Azure Portal.

Rozpakuj profil. Otwórz plik konfiguracji vpnconfig.ovpn z folderu OpenVPN w edytorze tekstów.

W sekcji certyfikatu klienta P2S wprowadź klucz publiczny certyfikatu klienta P2S w formacie base64. W certyfikacie sformatowanym PEM można otworzyć plik .cer i skopiować klucz base64 między nagłówkami certyfikatu.

W sekcji klucza prywatnego wprowadź klucz prywatny certyfikatu klienta P2S w formacie base64. Aby uzyskać informacje na temat sposobu wyodrębniania klucza prywatnego, zobacz Eksportowanie klucza prywatnego w witrynie OpenVPN.

Nie zmieniaj żadnych innych pól.

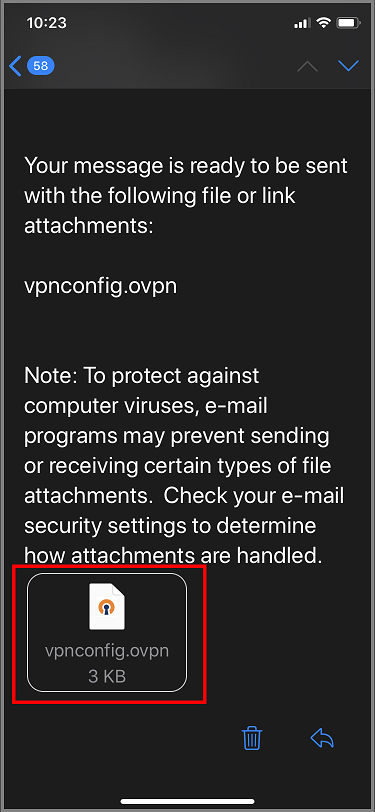

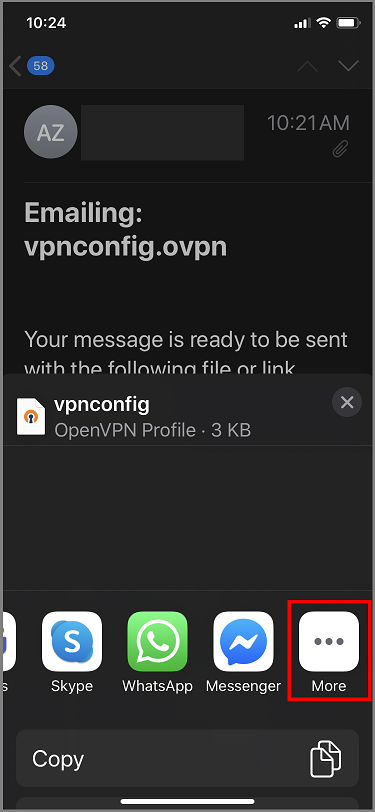

Wyślij wiadomość e-mail do pliku profilu (ovpn) na konto e-mail skonfigurowane w aplikacji poczty e-mail na telefonie iPhone.

Otwórz wiadomość e-mail w aplikacji poczty na telefonie iPhone i naciśnij dołączony plik.

Naciśnij pozycję Więcej , jeśli nie widzisz opcji Kopiuj do protokołu OpenVPN .

Naciśnij pozycję Kopiuj do protokołu OpenVPN.

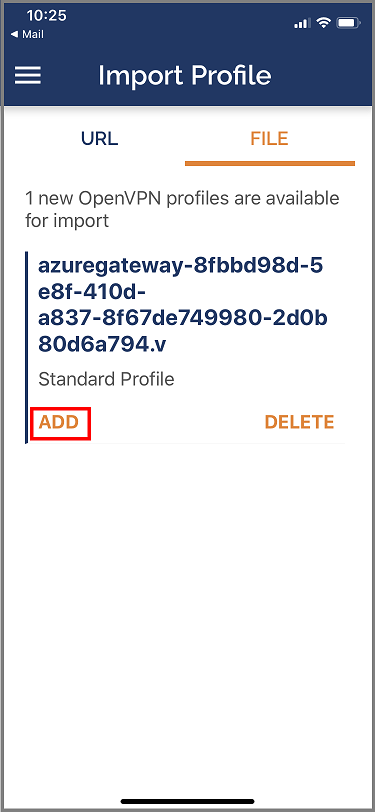

Naciśnij pozycję DODAJ na stronie Importowanie profilu

Naciśnij pozycję DODAJ na stronie Zaimportowany profil

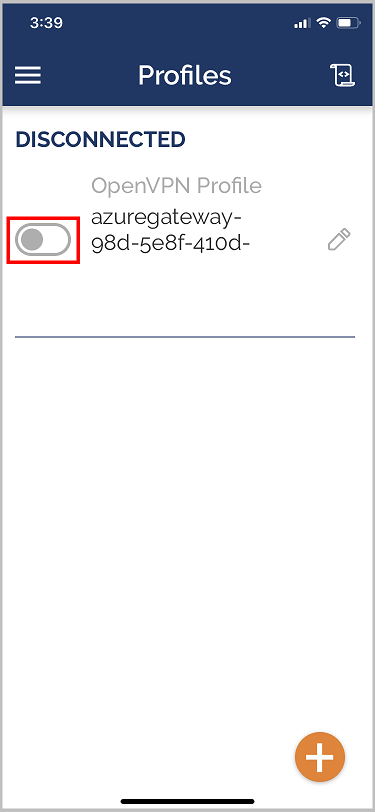

Uruchom aplikację OpenVPN i przesuń przełącznik na stronie Profil bezpośrednio, aby nawiązać połączenie

Następne kroki

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla