Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

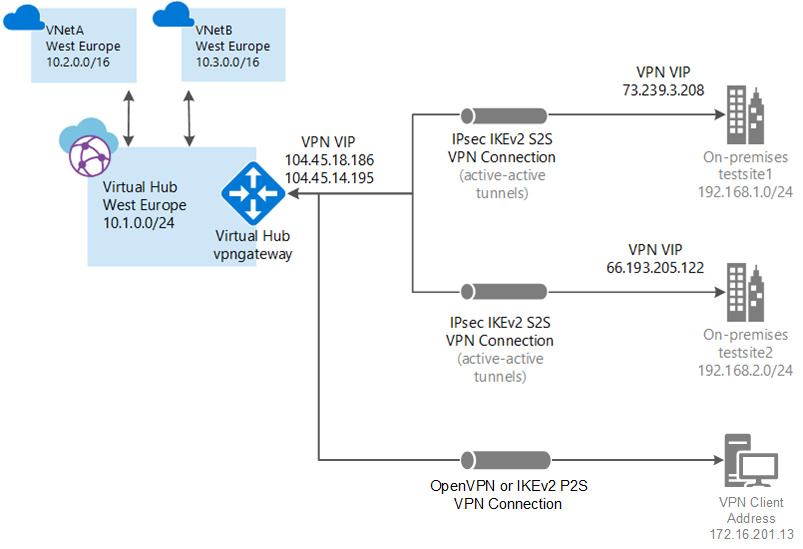

W tym samouczku pokazano, jak używać usługi Virtual WAN do łączenia się z zasobami na platformie Azure. In this tutorial, you create a point-to-site User VPN connection over OpenVPN or IPsec/IKE (IKEv2) using the Azure portal. Ten typ połączenia wymaga skonfigurowania natywnego klienta sieci VPN na każdym łączącym się komputerze klienckim.

- Ten artykuł dotyczy certyfikatu i uwierzytelniania usługi RADIUS. Aby zapoznać się z uwierzytelnianiem Microsoft Entra, zobacz sekcję Konfigurowanie połączenia VPN użytkownika — uwierzytelnianie Microsoft Entra.

- Aby uzyskać więcej informacji na temat usługi Virtual WAN, zobacz Omówienie usługi Virtual WAN.

Z tego samouczka dowiesz się, jak wykonywać następujące czynności:

- Tworzenie wirtualnej sieci WAN

- Tworzenie konfiguracji sieci VPN użytkownika

- Create the virtual hub and gateway

- Generowanie plików konfiguracji klienta

- Konfigurowanie klientów sieci VPN

- Połączenie z siecią VNet

- Wyświetlanie wirtualnej sieci WAN

- Modyfikowanie ustawień

Wymagania wstępne

Masz subskrypcję platformy Azure. Jeśli nie masz subskrypcji platformy Azure, utwórz bezpłatne konto.

Masz sieć wirtualną, z którą chcesz nawiązać połączenie.

Sprawdź, czy żadna z podsieci sieci lokalnych nie nakłada się na sieci wirtualne, z którymi chcesz się połączyć.

Aby utworzyć sieć wirtualną w witrynie Azure Portal, zobacz artykuł Szybki start .

W tym ćwiczeniu użyliśmy następujących przykładowych wartości do utworzenia sieci wirtualnej. Te wartości można modyfikować podczas tworzenia własnej sieci wirtualnej.

Parameter Wartość Grupa zasobów TestRG Nazwa Sieć wirtualna 1 Lokalizacja/region Wschodnie USA Przestrzeń adresowa IPv4 10.11.0.0/16

Sieć wirtualna nie może mieć żadnych istniejących bram sieci wirtualnych.

- Jeśli sieć wirtualna ma już bramy (VPN lub ExpressRoute), przed kontynuowaniem należy usunąć wszystkie bramy.

- Ta konfiguracja wymaga, aby sieci wirtualne łączyły się wyłącznie z bramą centrum Virtual WAN.

Zdecyduj zakres adresów IP, którego chcesz użyć dla prywatnej przestrzeni adresowej koncentratora wirtualnego. This information is used when configuring your virtual hub. Koncentrator wirtualny to sieć wirtualna utworzona i używana przez usługę Virtual WAN. It's the core of your Virtual WAN network in a region. Zakres przestrzeni adresowej musi być zgodny z określonymi regułami:

- Zakres adresów określony dla centrum nie może nakładać się na żadną z istniejących sieci wirtualnych, z którymi nawiązujesz połączenie.

- Zakres adresów nie może nakładać się na lokalne zakresy adresów, z którymi nawiązujesz połączenie.

- Jeśli nie znasz zakresów adresów IP znajdujących się w konfiguracji sieci lokalnej, koordynuj się z osobą, która może podać te szczegóły.

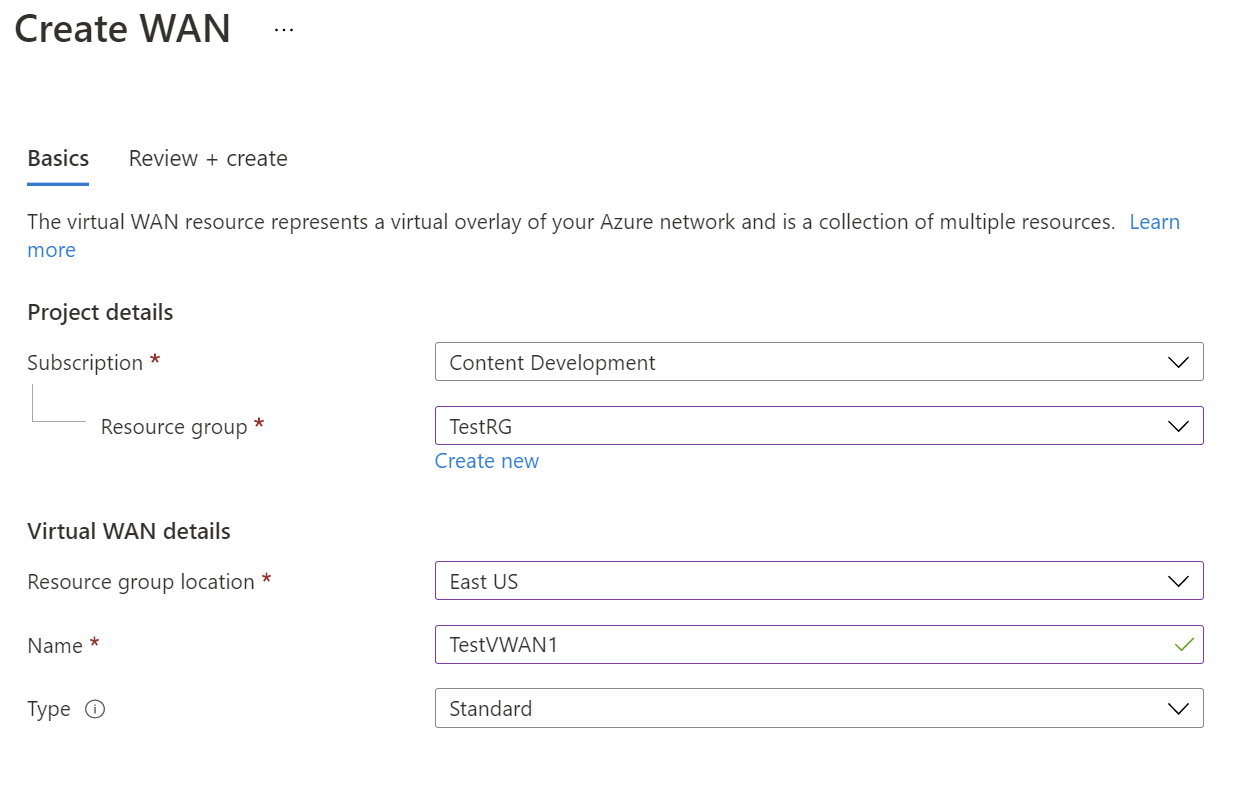

Tworzenie wirtualnej sieci WAN

W portalu na pasku Wyszukaj zasoby wpisz Virtual WAN w polu wyszukiwania i wybierz Enter.

Wybierz pozycję Wirtualne sieci WAN z wyników. Na stronie Wirtualne sieci WAN wybierz pozycję + Utwórz, aby otworzyć stronę Tworzenie sieci WAN.

Na stronie Tworzenie sieci WAN na karcie Podstawy wypełnij pola. Zmodyfikuj przykładowe wartości, aby zastosować je do środowiska.

- Subskrypcja: wybierz subskrypcję, której chcesz użyć.

- Grupa zasobów: utwórz nową lub użyj istniejącej.

- Lokalizacja grupy zasobów: wybierz lokalizację zasobu z listy rozwijanej. Sieć WAN jest zasobem globalnym i nie mieszka w określonym regionie. Należy jednak wybrać region, aby zarządzać utworzonym zasobem sieci WAN i lokalizować go.

- Nazwa: wpisz nazwę, którą chcesz wywołać wirtualną sieć WAN.

- Typ: Podstawowa lub Standardowa. Wybierz opcję Standardowa. If you select Basic, understand that Basic virtual WANs can only contain Basic hubs. Basic hubs can only be used for site-to-site connections.

Po zakończeniu wypełniania pól w dolnej części strony wybierz pozycję Przejrzyj +Utwórz.

Po zakończeniu walidacji kliknij przycisk Utwórz , aby utworzyć wirtualną sieć WAN.

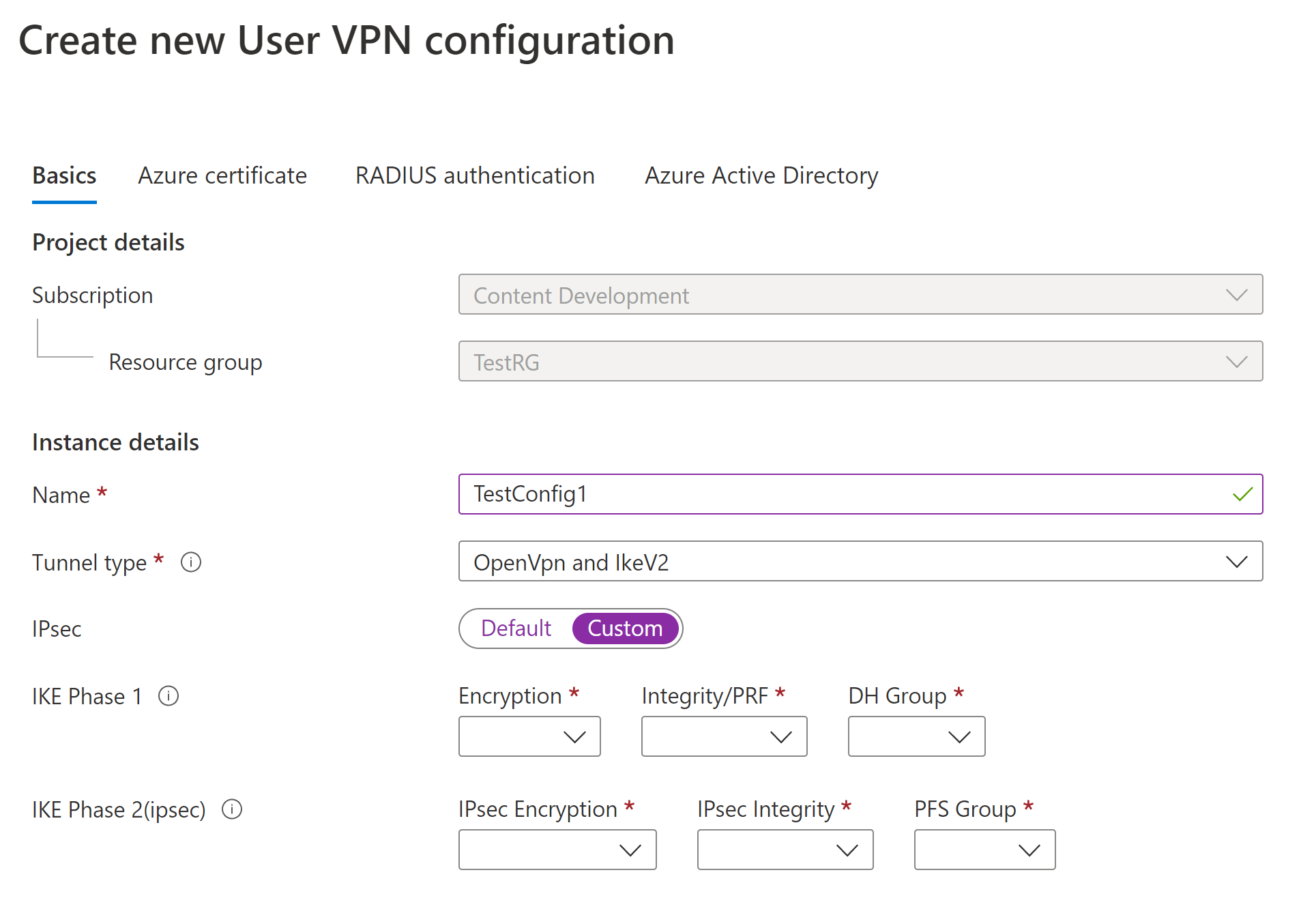

Tworzenie konfiguracji sieci VPN użytkownika

Konfiguracja sieci VPN użytkownika (P2S) definiuje parametry dla klientów zdalnych do nawiązania połączenia. Przed utworzeniem bramy P2S w węźle, należy utworzyć konfiguracje sieci VPN użytkownika. Można utworzyć wiele konfiguracji sieci VPN użytkownika. Podczas tworzenia bramy P2S należy wybrać konfigurację VPN użytkownika, której chcesz użyć.

Poniższe instrukcje zależą od metody uwierzytelniania, której chcesz użyć. W tym ćwiczeniu wybieramy OpenVpn i IKEv2 oraz uwierzytelnianie certyfikatu. Dostępne są jednak inne konfiguracje. Każda metoda uwierzytelniania ma określone wymagania.

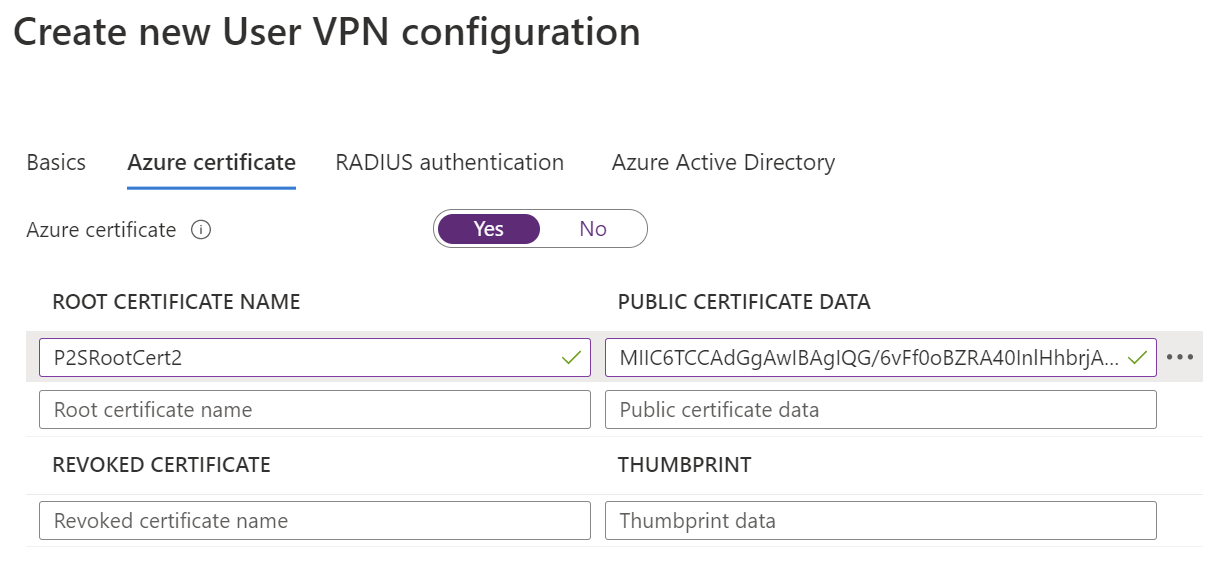

Certyfikaty platformy Azure: w przypadku tej konfiguracji wymagane są certyfikaty. Musisz wygenerować lub uzyskać certyfikaty. Certyfikat klienta jest wymagany dla każdego klienta. Ponadto należy przekazać informacje o certyfikacie głównym (klucz publiczny). Aby uzyskać więcej informacji na temat wymaganych certyfikatów, zobacz Generowanie i eksportowanie certyfikatów.

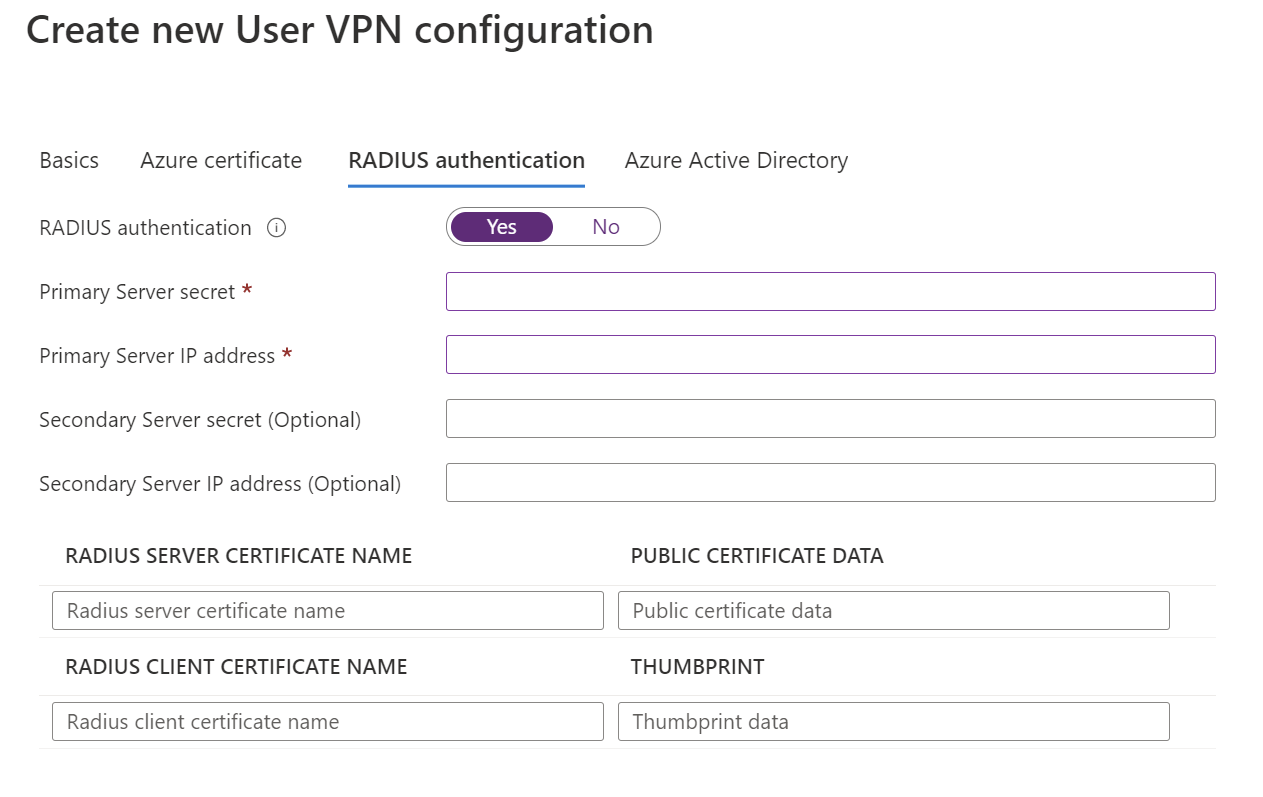

Uwierzytelnianie oparte na protokole RADIUS: proszę uzyskać adres IP serwera RADIUS, tajny klucz serwera RADIUS oraz informacje o certyfikacie.

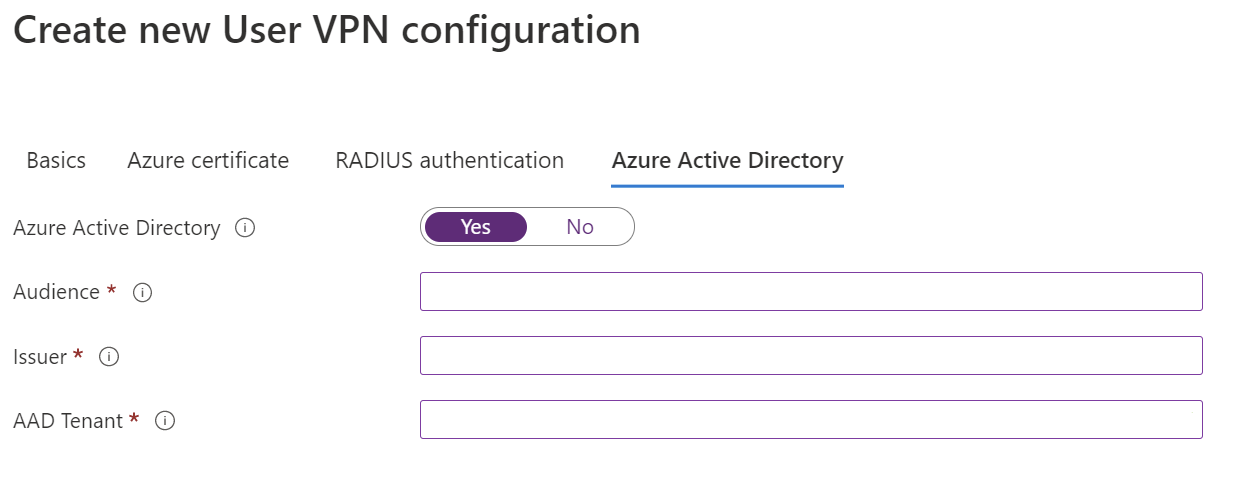

Uwierzytelnianie w usłudze Microsoft Entra: zobacz Konfigurowanie połączenia sieci VPN użytkownika — uwierzytelnianie firmy Microsoft Entra.

Kroki w konfiguracji

Przejdź do utworzonej wirtualnej sieci WAN.

Wybierz pozycję Konfiguracje sieci VPN użytkownika z menu po lewej stronie.

Na stronie Konfiguracje sieci VPN użytkownika wybierz pozycję +Utwórz konfigurację sieci VPN użytkownika.

Na stronie Tworzenie nowej konfiguracji sieci VPN użytkownika na karcie Podstawy w obszarze Szczegóły wystąpienia wprowadź nazwę, którą chcesz przypisać do konfiguracji sieci VPN.

W polu Typ tunelu wybierz typ tunelu, który ma zostać wyświetlony z listy rozwijanej. Opcje typu tunelu to: IKEv2 VPN, OpenVPN i OpenVpn i IKEv2. Każdy typ tunelu ma określone wymagane ustawienia. Wybrany typ tunelu odpowiada dostępnym wyborom uwierzytelniania.

Wymagania i parametry:

IKEv2 VPN

Wymagania: po wybraniu typu tunelu IKEv2 zostanie wyświetlony komunikat kierujący cię do wybrania metody uwierzytelniania. W przypadku protokołu IKEv2 można określić wiele metod uwierzytelniania. Możesz wybrać opcję Certyfikat platformy Azure, uwierzytelnianie oparte na usłudze RADIUS lub oba te elementy.

Parametry niestandardowe protokołu IPSec: aby dostosować parametry dla fazy IKE 1 i IKE Phase 2, przełącz przełącznik IPsec na Wartość niestandardową i wybierz wartości parametrów. Aby uzyskać więcej informacji na temat dostosowywalnych parametrów, zobacz artykuł Custom IPsec (Niestandardowy protokół IPsec ).

OpenVPN

- Wymagania: po wybraniu typu tunelu OpenVPN zostanie wyświetlony komunikat kierujący cię do wybrania mechanizmu uwierzytelniania. Jeśli jako typ tunelu wybrano protokół OpenVPN, możesz określić wiele metod uwierzytelniania. Możesz wybrać dowolny podzbiór usług uwierzytelniania opartych na certyfikatach Azure, Microsoft Entra ID lub RADIUS. W przypadku uwierzytelniania opartego na usłudze RADIUS można podać pomocniczy adres IP serwera RADIUS i klucz tajny serwera.

OpenVPN i IKEv2

- Wymagania: Po wybraniu typu tunelu OpenVPN i IKEv2 zostanie wyświetlony komunikat kierujący cię do wybrania mechanizmu uwierzytelniania. Jeśli jako typ tunelu wybrano protokół OpenVPN i IKEv2 , możesz określić wiele metod uwierzytelniania. Możesz wybrać Microsoft Entra ID wraz z uwierzytelnianiem za pomocą certyfikatu platformy Azure lub opartym na RADIUS. W przypadku uwierzytelniania opartego na usłudze RADIUS można podać pomocniczy adres IP serwera RADIUS i klucz tajny serwera.

Skonfiguruj metody uwierzytelniania, których chcesz użyć. Każda metoda uwierzytelniania znajduje się na osobnej karcie: certyfikat platformy Azure, uwierzytelnianie usługi RADIUS i identyfikator Entra firmy Microsoft. Niektóre metody uwierzytelniania są dostępne tylko w niektórych typach tuneli.

Na karcie metody uwierzytelniania, którą chcesz skonfigurować, wybierz pozycję Tak , aby wyświetlić dostępne ustawienia konfiguracji.

Przykład — uwierzytelnianie certyfikatu

Aby skonfigurować to ustawienie, typ tunelu na stronie Podstawy może być IKEv2, OpenVPN lub oba: OpenVPN i IKEv2.

Przykład — uwierzytelnianie za pomocą usługi RADIUS

Aby skonfigurować to ustawienie, typ tunelu na stronie Podstawy może mieć wartość Ikev2, OpenVPN lub OpenVPN i IKEv2.

Przykład — uwierzytelnianie firmy Microsoft Entra

Aby skonfigurować to ustawienie, typ tunelu na stronie Podstawy musi mieć wartość OpenVPN. Uwierzytelnianie oparte na identyfikatorach Entra firmy Microsoft jest obsługiwane tylko w przypadku protokołu OpenVPN.

Po zakończeniu konfigurowania ustawień wybierz pozycję Przejrzyj i utwórz w dolnej części strony.

Wybierz pozycję Utwórz , aby utworzyć konfigurację sieci VPN użytkownika.

Create a virtual hub and gateway

Strona podstawowa

Przejdź do utworzonej wirtualnej sieci WAN. Na lewym pasku strony wirtualnej sieci WAN, w obszarze Łączność, wybierz Koncentratory.

Na stronie Koncentratory wybierz pozycję +Nowe centrum, aby otworzyć stronę Tworzenie koncentratora wirtualnego.

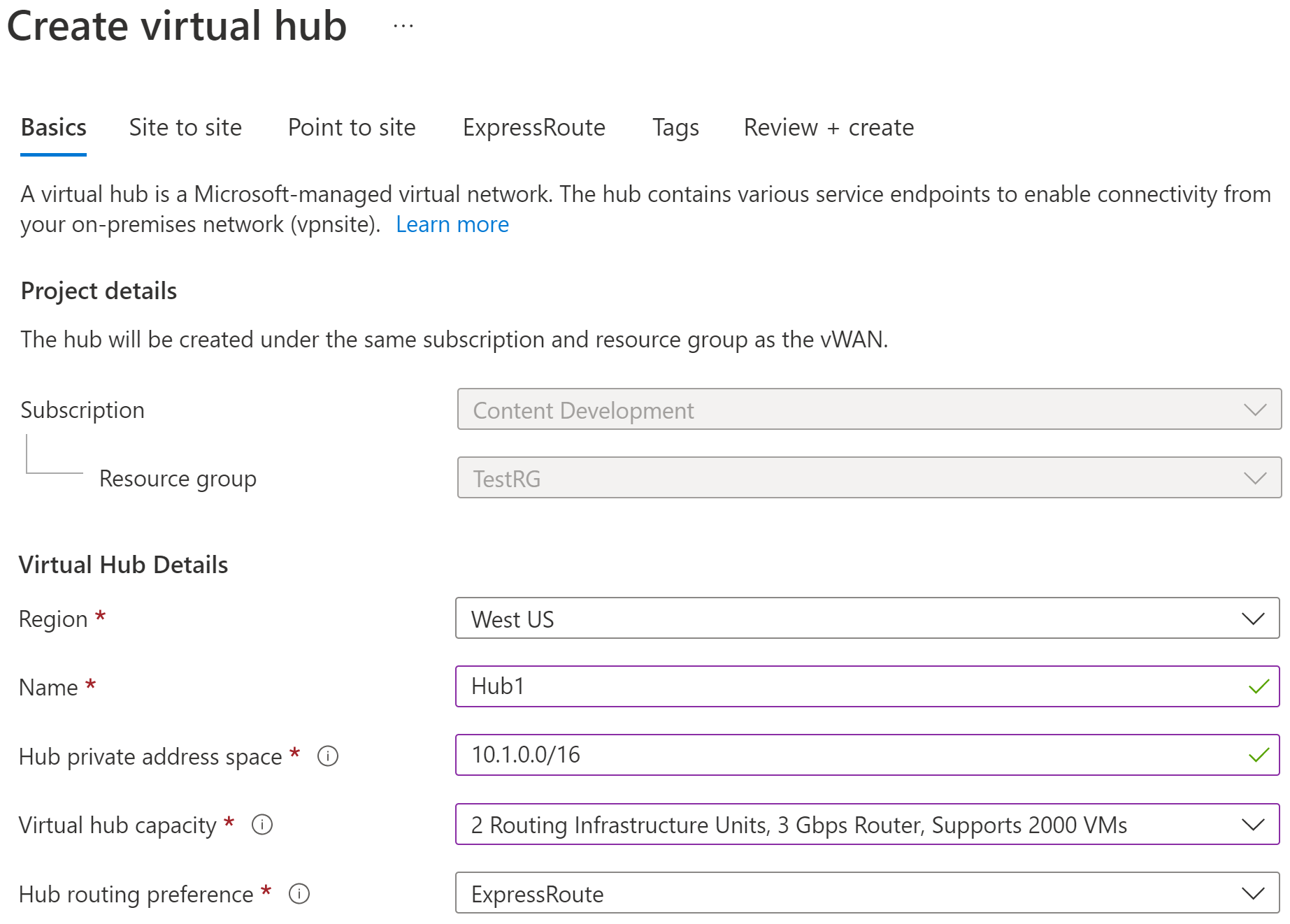

Na stronie Tworzenie koncentratora wirtualnego, na karcie Podstawowe informacje, wypełnij następujące pola:

- Region: wybierz region, w którym chcesz wdrożyć koncentrator wirtualny.

- Nazwa: nazwa, według której ma być znane centrum wirtualne.

- Prywatna przestrzeń adresowa centrum: zakres adresów centrum w notacji CIDR. The minimum address space is /24 to create a hub.

- Pojemność koncentratora wirtualnego: wybierz z listy rozwijanej. Aby uzyskać więcej informacji, zobacz Ustawienia koncentratora wirtualnego.

- Preferencja routingu koncentratora: pozostaw ustawienie domyślne ExpressRoute, chyba że musisz zmienić to pole. Aby uzyskać więcej informacji, zobacz Preferencja routingu koncentratora wirtualnego.

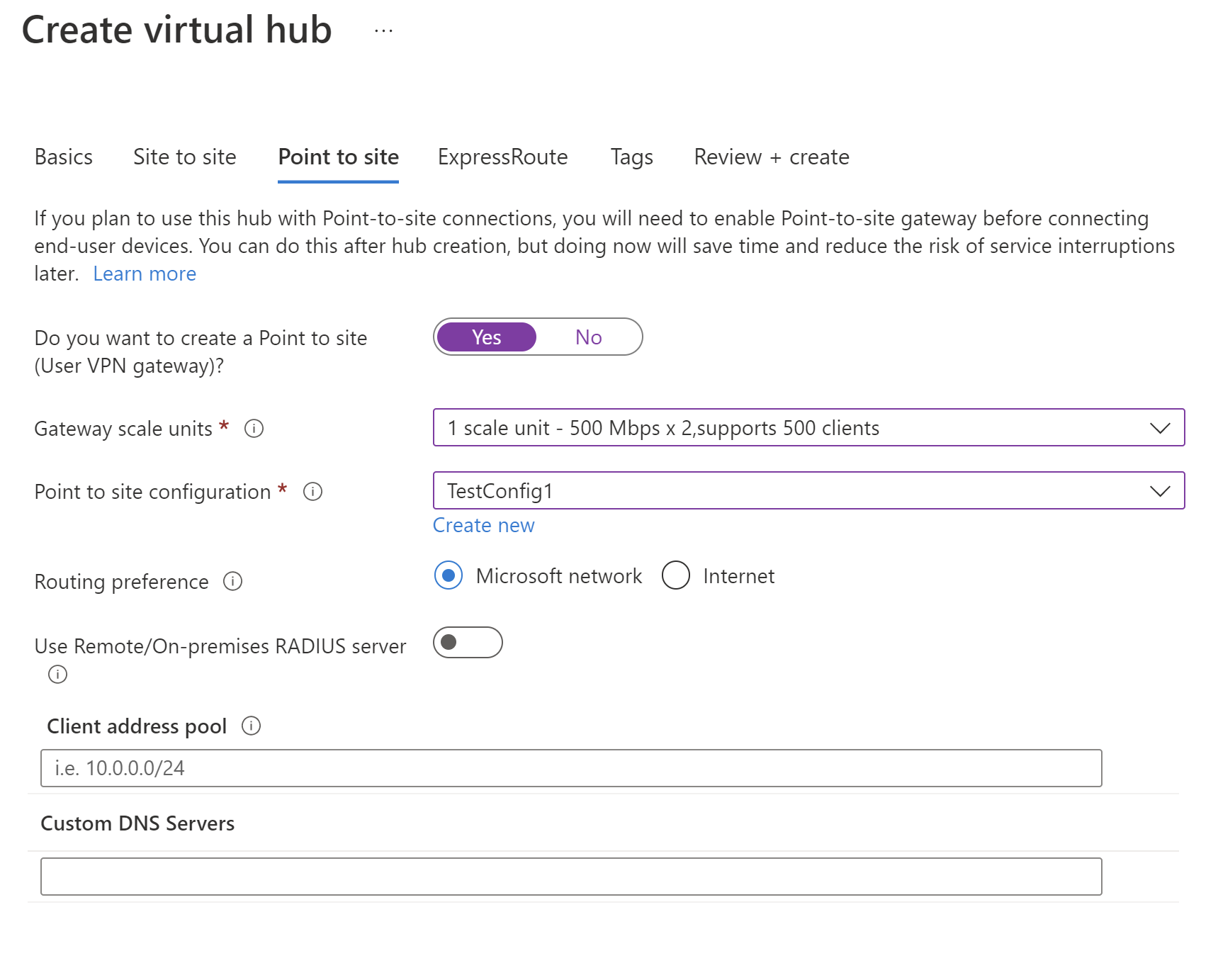

Wskaż stronę witryny

Click the Point to site tab to open the configuration page for point-to-site. To view the point to site settings, click Yes.

Skonfiguruj wymienione poniżej ustawienia:

Jednostki skalowania bramy — reprezentują zagregowaną pojemność bramy VPN użytkownika. Jeśli wybierzesz 40 lub więcej jednostek skalowania bramy sieciowej, zaplanuj odpowiednio pulę adresów IP klienta. Aby uzyskać informacje na temat wpływu tego ustawienia na pulę adresów klienta, zobacz About client address pools (Informacje o pulach adresów klienta). Aby uzyskać informacje o jednostkach skalowania bramy, zobacz FAQ.

Point to site configuration - Select the User VPN configuration that you created in a previous step.

Preferencja routingu — preferencja routingu platformy Azure umożliwia wybranie sposobu kierowania ruchu między platformą Azure i Internetem. Możesz kierować ruch za pośrednictwem sieci firmy Microsoft lub za pośrednictwem sieci usługodawcy internetowego (publicznego Internetu). These options are also referred to as cold potato routing and hot potato routing, respectively. Publiczny adres IP w usłudze Virtual WAN jest przypisywany przez usługę na podstawie wybranej opcji routingu. Aby uzyskać więcej informacji na temat preferencji routingu za pośrednictwem sieci firmy Microsoft lub usługodawcy internetowego, zobacz artykuł Preferencja routingu.

Użyj zdalnego/lokalnego serwera RADIUS — jeśli brama sieci VPN użytkownika usługi Virtual WAN jest skonfigurowana do korzystania z uwierzytelniania opartego na usłudze RADIUS, brama sieci VPN użytkownika działa jako serwer proxy i wysyła żądania dostępu usługi RADIUS do serwera RADIUS. Ustawienie "Użyj zdalnego lub lokalnego (na miejscu) serwera RADIUS" jest domyślnie wyłączone, co oznacza, że brama VPN użytkownika będzie mogła przekazywać żądania uwierzytelniania tylko do serwerów RADIUS w sieciach wirtualnych połączonych z centrum bramy. Enabling the setting will enable the User VPN gateway to authenticate with RADIUS servers connected to remote hubs or deployed on-premises.

Uwaga

Ustawienia serwera RADIUS zdalnego/lokalnego i powiązane adresy IP serwera proxy są używane tylko wtedy, gdy brama jest skonfigurowana do korzystania z uwierzytelniania opartego na RADIUS. Jeśli brama nie jest skonfigurowana do korzystania z uwierzytelniania opartego na usłudze RADIUS, to ustawienie zostanie zignorowane.

You must turn on "Use Remote/On-premises RADIUS server" if users will connect to the global VPN profile instead of the hub-based profile. Aby uzyskać więcej informacji, zobacz profile globalne i na poziomie hubu.

After you create the User VPN gateway, go to gateway and note the RADIUS proxy IPs field. Adresy IP serwera proxy usługi RADIUS to źródłowe adresy IP pakietów RADIUS, które brama sieci VPN użytkownika wysyła do serwera RADIUS. W związku z tym serwer RADIUS musi być skonfigurowany do akceptowania żądań uwierzytelniania z adresów IP serwera proxy usługi RADIUS. Jeśli pole Adresy IP serwera proxy usługi RADIUS jest puste lub żadne, skonfiguruj serwer RADIUS tak, aby akceptował żądania uwierzytelniania z przestrzeni adresowej centrum.

Additionally, make sure to set the associations and propagations of the connection (VNet or on-premises) hosting the RADIUS server propagates to the defaultRouteTable of the hub deployed with the Point-to-site VPN gateway, and that the Point-to-site VPN configuration propagates to the route table of the connection hosting the RADIUS server. Jest to obowiązkowe, aby upewnić się, że brama może komunikować się z serwerem RADIUS i odwrotnie.

Pula adresów klienta — pula adresów, z której adresy IP zostaną automatycznie przypisane do klientów sieci VPN. Address pools must be distinct. There can be no overlap between address pools. Aby uzyskać więcej informacji, zobacz About client address pools (Informacje o pulach adresów klienta).

Niestandardowe serwery DNS — adresy IP serwerów DNS, z których będą korzystać klienci. Można określić maksymalnie 5.

Wybierz pozycję Przejrzyj i utwórz , aby zweryfikować ustawienia.

Po zakończeniu walidacji wybierz pozycję Utwórz. Creating a hub can take 30 minutes or more to complete.

When you create a new hub, you may notice a Warning message in the portal referring to the router version. This sometimes occurs when the router is provisioning. Gdy router zostanie w pełni zaaprowizowany, komunikat nie będzie już wyświetlany.

Generowanie plików konfiguracji klienta

Podczas nawiązywania połączenia z siecią wirtualną przy użyciu sieci VPN użytkownika (P2S) można użyć klienta sieci VPN zainstalowanego natywnie w systemie operacyjnym, z którego nawiązujesz połączenie. Wszystkie niezbędne ustawienia konfiguracji dla klientów sieci VPN są zawarte w pliku zip konfiguracji klienta sieci VPN. Ustawienia w pliku zip ułatwiają konfigurowanie klientów sieci VPN. Wygenerowane pliki konfiguracji klienta VPN są specyficzne dla konfiguracji VPN użytkownika dla Twojej bramy. W tej sekcji generujesz i pobierasz pliki używane do konfigurowania klientów sieci VPN.

There are two different types of configuration profiles that you can download: global and hub. Profil globalny jest profilem konfiguracji na poziomie sieci WAN. Po pobraniu profilu konfiguracji na poziomie sieci WAN uzyskasz wbudowany profil VPN użytkownika oparty na Traffic Manager. Gdy używasz profilu globalnego, jeżeli z jakiegoś powodu hub jest niedostępny, wbudowane zarządzanie ruchem zapewnia łączność (za pośrednictwem innego hubu) do zasobów platformy Azure dla użytkowników punkt-do-lokacji. For more information, or to download a hub-level profile VPN client configuration package, see Global and hub profiles.

To generate a WAN-level global profile VPN client configuration package, go to the virtual WAN (not the virtual hub).

W okienku po lewej stronie wybierz pozycję Konfiguracje sieci VPN użytkownika.

Wybierz konfigurację, dla której chcesz pobrać profil. Jeśli masz wiele centrów przypisanych do tego samego profilu, rozwiń profil, aby wyświetlić koncentratory, a następnie wybierz jeden z koncentratorów korzystających z profilu.

Wybierz Pobierz profil VPN użytkowników wirtualnej sieci WAN.

Na stronie pobierania wybierz pozycję EAPTLS, a następnie pozycję Generuj i pobierz profil. Pakiet profilu (plik zip) zawierający ustawienia konfiguracji klienta jest generowany i pobierany na komputer. The contents of the package depend on the authentication and tunnel choices for your configuration.

Konfigurowanie klientów sieci VPN

Użyj pobranego pakietu profilu, aby skonfigurować natywnego klienta sieci VPN na komputerze. Procedura dla każdego systemu operacyjnego jest inna. Postępuj zgodnie z instrukcjami dotyczącymi systemu. Po zakończeniu konfigurowania klienta możesz nawiązać połączenie.

IKEv2

W konfiguracji sieci VPN użytkownika, jeśli określono typ tunelu sieci VPN IKEv2, można skonfigurować natywnego klienta sieci VPN (Windows i macOS Catalina lub nowszy).

Poniższe kroki dotyczą systemu Windows. W przypadku systemu macOS zobacz Konfigurowanie klientów VPN P2S — natywny klient VPN — kroki dla systemu macOS.

Wybierz pliki konfiguracji klienta sieci VPN, które odpowiadają architekturze komputera z systemem Windows. W przypadku 64-bitowej architektury procesora wybierz pakiet instalatora „VpnClientSetupAmd64”. W przypadku 32-bitowej architektury procesora wybierz pakiet instalatora „VpnClientSetupX86”.

Kliknij dwukrotnie pakiet, aby go zainstalować. If you see a SmartScreen popup, select More info, then Run anyway.

Na komputerze klienckim przejdź do pozycji Ustawienia sieci i wybierz pozycję SIEĆ VPN. Połączenie z siecią VPN zawiera nazwę sieci wirtualnej, z którą jest nawiązywane połączenie.

Zainstaluj certyfikat klienta na każdym komputerze, który ma zostać połączony za pośrednictwem tej konfiguracji sieci VPN użytkownika. Certyfikat klienta jest wymagany w celu uwierzytelniania podczas korzystania z natywnego typu certyfikatu uwierzytelniania platformy Azure. Aby uzyskać więcej informacji na temat generowania certyfikatów, zobacz Generowanie certyfikatów. Aby uzyskać informacje o sposobie instalowania certyfikatu klienta, zobacz Instalowanie certyfikatu klienta.

OpenVPN

W konfiguracji sieci VPN użytkownika, jeśli określono typ tunelu OpenVPN, możesz pobrać i skonfigurować klienta sieci VPN platformy Azure lub, w niektórych przypadkach, można użyć oprogramowania klienckiego OpenVPN. Aby uzyskać instrukcje, użyj linku odpowiadającego konfiguracji.

Konfiguracja klientów

| Metoda uwierzytelniania | Typ tunelu | System operacyjny klienta | Klient sieci VPN |

|---|---|---|---|

| Certyfikat | IKEv2, SSTP | Windows | Natywny klient sieci VPN |

| IKEv2 | macOS | Natywny klient sieci VPN | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows |

Klient sieci VPN platformy Azure Klient OpenVPN w wersji 2.x Klient OpenVPN w wersji 3.x |

|

| OpenVPN | macOS | Klient OpenVPN | |

| OpenVPN | iOS | Klient OpenVPN | |

| OpenVPN | Linux |

Klient sieci VPN platformy Azure Klient OpenVPN |

|

| Microsoft Entra ID | OpenVPN | Windows | Klient sieci VPN platformy Azure |

| OpenVPN | macOS | Klient sieci VPN platformy Azure | |

| OpenVPN | Linux | Klient sieci VPN platformy Azure |

Connect VNet to hub

W tej sekcji utworzysz połączenie między hubem wirtualnym a swoją siecią wirtualną. For this tutorial, you don't need to configure the routing settings.

W witrynie Azure Portal przejdź do usługi Virtual WAN W okienku po lewej stronie wybierz pozycję Połączenia sieci wirtualnej.

Na stronie Połączenia sieci wirtualnej wybierz pozycję + Dodaj połączenie.

Na stronie Dodawanie połączenia skonfiguruj ustawienia połączenia. Aby uzyskać informacje o ustawieniach routingu, zobacz Informacje o routingu.

- Nazwa połączenia: nazwij połączenie.

- Hubs: Select the hub you want to associate with this connection.

- Subskrypcja: Zweryfikuj subskrypcję.

- Grupa zasobów: wybierz grupę zasobów zawierającą sieć wirtualną, z którą chcesz nawiązać połączenie.

- Virtual network: Select the virtual network you want to connect to this hub. Wybrana sieć wirtualna nie może mieć już istniejącej bramy sieci wirtualnej.

- Propagate to none: This is set to No by default. Zmiana przełącznika na Tak powoduje, że opcje Propagowanie do tabel tras i Propagowanie do etykiet stają się niedostępne do konfiguracji.

- Associate Route Table: From the dropdown, you can select a route table that you want to associate.

- Propagate to labels: Labels are a logical group of route tables. Dla tego ustawienia wybierz z listy rozwijanej.

- Trasy statyczne: w razie potrzeby skonfiguruj trasy statyczne. Skonfiguruj trasy statyczne dla wirtualnych urządzeń sieciowych (jeśli ma to zastosowanie). Virtual WAN supports a single next hop IP for static route in a virtual network connection. Jeśli na przykład masz oddzielne urządzenie wirtualne dla przepływów ruchu przychodzącego i wychodzącego, najlepiej byłoby mieć te urządzenia wirtualne w oddzielnych VNetach i dołączyć te VNety do centrum wirtualnego.

- Bypass Next Hop IP for workloads within this VNet: This setting lets you deploy NVAs and other workloads into the same VNet without forcing all the traffic through the NVA. To ustawienie można skonfigurować tylko podczas konfigurowania nowego połączenia. Jeśli chcesz użyć tego ustawienia dla połączenia, które zostało już utworzone, usuń połączenie, a następnie dodaj nowe połączenie.

- Propagacja tras statycznych: to ustawienie umożliwia propagowanie tras statycznych zdefiniowanych w sekcji Trasy statyczne do tabel tras określonych w Propagacja do tabel tras. Additionally, routes will be propagated to route tables that have labels specified as Propagate to labels. Te ścieżki można propagować między węzłami, z wyjątkiem domyślnej ścieżki 0/0.

Po zakończeniu ustawień, które chcesz skonfigurować, wybierz pozycję Utwórz, aby utworzyć połączenie.

Point to site sessions dashboard

To view your active point to site sessions, click on Point-to-site Sessions. This will show you all active point to site users that are connected to your User VPN gateway.

To disconnect users from the User VPN gateway, click the ... context menu and click "Disconnect".

Modyfikowanie ustawień

Modyfikowanie puli adresów klienta

Navigate to your Virtual HUB -> User VPN (Point to site).

Click the value next to Gateway scale units to open the Edit User VPN gateway page.

Na stronie Edytowanie bramy sieci VPN użytkownika edytuj ustawienia.

Kliknij pozycję Edytuj w dolnej części strony, aby zweryfikować ustawienia.

Kliknij przycisk Potwierdź , aby zapisać ustawienia. Ukończenie wszelkich zmian na tej stronie może potrwać do 30 minut.

Modyfikowanie serwerów DNS

Navigate to your Virtual HUB -> User VPN (Point to site).

Kliknij wartość obok pozycji Niestandardowe serwery DNS, aby otworzyć stronę Edytuj bramę sieci VPN użytkownika.

Na stronie Edytowanie bramy VPN użytkownika edytuj pole Niestandardowe serwery DNS. Wprowadź adresy IP serwerów DNS w polach tekstowych Niestandardowe serwery DNS. Można określić maksymalnie pięć serwerów DNS.

Kliknij pozycję Edytuj w dolnej części strony, aby zweryfikować ustawienia.

Kliknij przycisk Potwierdź , aby zapisać ustawienia. Ukończenie wszelkich zmian na tej stronie może potrwać do 30 minut.

Czyszczenie zasobów

Gdy nie potrzebujesz już utworzonych zasobów, usuń je. Niektóre zasoby usługi Virtual WAN muszą zostać usunięte w określonej kolejności z powodu zależności. Usunięcie może potrwać około 30 minut.

Otwórz utworzoną wirtualną sieć WAN.

Select a virtual hub associated to the virtual WAN to open the hub page.

Usuń wszystkie jednostki bramy zgodnie z poniższą kolejnością dla każdego typu bramy. Ukończenie tego procesu może potrwać 30 minut.

VPN:

- Rozłącz witryny VPN

- Usuwanie połączeń sieci VPN

- Usuwanie bram sieci VPN

ExpressRoute:

- Usuwanie połączeń usługi ExpressRoute

- Usuwanie bram usługi ExpressRoute

Powtórz tę czynność dla wszystkich koncentratorów skojarzonych z wirtualną siecią WAN.

W tym momencie możesz usunąć węzły lub możesz je usunąć później, gdy usuniesz grupę zasobów.

Przejdź do grupy zasobów w witrynie Azure Portal.

Wybierz pozycję Usuń grupę zasobów. Spowoduje to usunięcie innych zasobów w grupie zasobów, w tym koncentratorów i wirtualnej sieci WAN.