Często zadawane pytania dotyczące usługi Virtual WAN

Czy usługa Azure Virtual WAN jest ogólnie dostępna?

Tak, usługa Azure Virtual WAN jest ogólnie dostępna. Jednak usługa Virtual WAN składa się z kilku funkcji i scenariuszy. Istnieją funkcje lub scenariusze w usłudze Virtual WAN, w których firma Microsoft stosuje tag Preview. W takich przypadkach konkretna funkcja lub sam scenariusz jest dostępna w wersji zapoznawczej. Jeśli nie używasz określonej funkcji w wersji zapoznawczej, obowiązuje regularna obsługa ogólnie dostępna. Aby uzyskać więcej informacji na temat pomocy technicznej w wersji zapoznawczej, zobacz Dodatkowe warunki użytkowania dla wersji zapoznawczych platformy Microsoft Azure.

Które lokalizacje i regiony są dostępne?

Aby wyświetlić dostępne regiony dla usługi Virtual WAN, zobacz Dostępność produktów według regionów. Określ wirtualną sieć WAN jako nazwę produktu.

Czy użytkownik musi mieć koncentrator i szprychę z urządzeniami SD-WAN/VPN do korzystania z usługi Azure Virtual WAN?

Usługa Virtual WAN udostępnia wiele funkcji wbudowanych w pojedyncze okienko szkła, takie jak łączność sieci VPN typu lokacja/lokacja, łączność użytkownika/punkt-lokacja, łączność usługi ExpressRoute, łączność sieci wirtualnej, łączność sieci vpn ExpressRoute, łączność przechodnia między sieciami wirtualnymi, scentralizowany routing, zabezpieczenia usługi Azure Firewall i menedżer zapory, monitorowanie, szyfrowanie usługi ExpressRoute i wiele innych możliwości. Nie musisz mieć wszystkich tych przypadków użycia, aby rozpocząć korzystanie z usługi Virtual WAN. Możesz rozpocząć pracę tylko z jednym przypadkiem użycia.

Architektura usługi Virtual WAN to architektura piasty i szprych z funkcją skalowania i wydajności wbudowanej w miejscach, w których gałęzie (urządzenia VPN/SD-WAN), użytkownicy (klienci sieci VPN platformy Azure, openVPN lub klienci IKEv2), obwody usługi ExpressRoute, sieci wirtualne służą jako szprychy do koncentratorów wirtualnych. Wszystkie koncentratory są połączone w pełnej siatce w standardowej wirtualnej sieci WAN, co ułatwia użytkownikowi korzystanie z sieci szkieletowej firmy Microsoft na potrzeby łączności typu dowolna-dowolna (dowolna szprycha). W przypadku urządzeń piasty i szprych z urządzeniami SD-WAN/VPN użytkownicy mogą ręcznie skonfigurować je w portalu usługi Azure Virtual WAN lub użyć wirtualnego partnera sieci WAN CPE (SD-WAN/VPN), aby skonfigurować łączność z platformą Azure.

Partnerzy usługi Virtual WAN zapewniają automatyzację łączności, czyli możliwość eksportowania informacji o urządzeniu na platformę Azure, pobierania konfiguracji platformy Azure i nawiązywania łączności z koncentratorem usługi Azure Virtual WAN. W przypadku łączności sieci VPN typu punkt-lokacja/użytkownik obsługujemy klienta sieci VPN platformy Azure, protokołu OpenVPN lub klienta IKEv2.

Czy można wyłączyć w pełni zagęszczone koncentratory w wirtualnej sieci WAN?

Usługa Virtual WAN ma dwie wersje: Podstawowa i Standardowa. W podstawowej wirtualnej sieci WAN koncentratory nie są siatki. W usłudze Virtual WAN w warstwie Standardowa koncentratory są siatki i automatycznie połączone po pierwszym skonfigurowaniu wirtualnej sieci WAN. Użytkownik nie musi wykonywać żadnych konkretnych czynności. Użytkownik nie musi również wyłączać ani włączać funkcji uzyskiwania centrów siatki. Usługa Virtual WAN oferuje wiele opcji routingu umożliwiających kierowanie ruchem między dowolną szprychą (siecią wirtualną, siecią VPN lub usługą ExpressRoute). Zapewnia łatwość pełnej siatki koncentratorów, a także elastyczność routingu ruchu zgodnie z potrzebami.

W jaki sposób Strefy dostępności i odporność są obsługiwane w usłudze Virtual WAN?

Usługa Virtual WAN to kolekcja centrów i usług udostępnianych w centrum. Użytkownik może mieć dowolną liczbę wirtualnych sieci WAN zgodnie z potrzebami. W koncentratorze usługi Virtual WAN istnieje wiele usług, takich jak VPN, ExpressRoute itp. Każda z tych usług jest wdrażana automatycznie w Strefy dostępności (z wyjątkiem usługi Azure Firewall), jeśli region obsługuje Strefy dostępności. Jeśli region stanie się strefą dostępności po początkowym wdrożeniu w centrum, użytkownik może ponownie utworzyć bramy, co spowoduje wyzwolenie wdrożenia strefy dostępności. Wszystkie bramy są aprowidowane w koncentratorze jako aktywne-aktywne, co oznacza, że istnieje odporność wbudowana w koncentratorze. Użytkownicy mogą łączyć się z wieloma koncentratorami, jeśli chcą odporności między regionami.

Obecnie usługę Azure Firewall można wdrożyć w celu obsługi Strefy dostępności przy użyciu portalu usługi Azure Firewall Manager, programu PowerShell lub interfejsu wiersza polecenia. Obecnie nie ma możliwości skonfigurowania istniejącej zapory do wdrożenia w różnych strefach dostępności. Musisz usunąć i ponownie wdrożyć usługę Azure Firewall.

Chociaż koncepcja usługi Virtual WAN jest globalna, rzeczywisty zasób usługi Virtual WAN jest oparty na usłudze Resource Manager i wdrażany w regionie. Jeśli sam region wirtualnej sieci WAN miał problem, wszystkie koncentratory w tej wirtualnej sieci WAN będą nadal działać w taki sam sposób, ale użytkownik nie będzie mógł tworzyć nowych koncentratorów, dopóki region wirtualnej sieci WAN nie będzie dostępny.

Czy można udostępnić zaporę w chronionym centrum innym koncentratorom?

Nie, każda usługa Azure Virtual Hub musi mieć własną zaporę. Wdrożenie tras niestandardowych wskazujących zaporę innego zabezpieczonego centrum zakończy się niepowodzeniem i nie zostanie ukończone pomyślnie. Rozważ przekonwertowanie tych koncentratorów na zabezpieczone koncentratory przy użyciu własnych zapór.

Jaki klient obsługuje sieć VPN użytkownika usługi Azure Virtual WAN (punkt-lokacja)?

Usługa Virtual WAN obsługuje klienta sieci VPN platformy Azure, klienta OpenVPN lub dowolnego klienta IKEv2. Uwierzytelnianie firmy Microsoft Entra jest obsługiwane w przypadku klienta sieci VPN platformy Azure. Wymagana jest minimalna wersja systemu operacyjnego klienta systemu Windows 10 w wersji 17763.0 lub nowszej. Klienci OpenVPN mogą obsługiwać uwierzytelnianie oparte na certyfikatach. Po wybraniu uwierzytelniania opartego na certyfikatach w bramie zobaczysz plik ovpn* do pobrania na urządzenie. Protokół IKEv2 obsługuje zarówno uwierzytelnianie certyfikatu, jak i usługi RADIUS.

W przypadku sieci VPN użytkownika (punkt-lokacja) — dlaczego pula klientów typu punkt-lokacja jest podzielona na dwie trasy?

Każda brama ma dwa wystąpienia. Podział jest taki, że każde wystąpienie bramy może niezależnie przydzielić adresy IP klienta dla połączonych klientów i ruch z sieci wirtualnej jest kierowany z powrotem do prawidłowego wystąpienia bramy, aby uniknąć przeskoku wystąpienia między bramami.

Jak mogę dodać serwery DNS dla klientów P2S?

Istnieją dwie opcje dodawania serwerów DNS dla klientów P2S. Pierwsza metoda jest preferowana, ponieważ dodaje niestandardowe serwery DNS do bramy zamiast klienta.

Użyj następującego skryptu programu PowerShell, aby dodać niestandardowe serwery DNS. Zastąp wartości środowiska.

// Define variables $rgName = "testRG1" $virtualHubName = "virtualHub1" $P2SvpnGatewayName = "testP2SVpnGateway1" $vpnClientAddressSpaces = $vpnServerConfiguration1Name = "vpnServerConfig1" $vpnClientAddressSpaces = New-Object string[] 2 $vpnClientAddressSpaces[0] = "192.168.2.0/24" $vpnClientAddressSpaces[1] = "192.168.3.0/24" $customDnsServers = New-Object string[] 2 $customDnsServers[0] = "7.7.7.7" $customDnsServers[1] = "8.8.8.8" $virtualHub = $virtualHub = Get-AzVirtualHub -ResourceGroupName $rgName -Name $virtualHubName $vpnServerConfig1 = Get-AzVpnServerConfiguration -ResourceGroupName $rgName -Name $vpnServerConfiguration1Name // Specify custom dns servers for P2SVpnGateway VirtualHub while creating gateway createdP2SVpnGateway = New-AzP2sVpnGateway -ResourceGroupName $rgname -Name $P2SvpnGatewayName -VirtualHub $virtualHub -VpnGatewayScaleUnit 1 -VpnClientAddressPool $vpnClientAddressSpaces -VpnServerConfiguration $vpnServerConfig1 -CustomDnsServer $customDnsServers // Specify custom dns servers for P2SVpnGateway VirtualHub while updating existing gateway $P2SVpnGateway = Get-AzP2sVpnGateway -ResourceGroupName $rgName -Name $P2SvpnGatewayName $updatedP2SVpnGateway = Update-AzP2sVpnGateway -ResourceGroupName $rgName -Name $P2SvpnGatewayName -CustomDnsServer $customDnsServers // Re-generate Vpn profile either from PS/Portal for Vpn clients to have the specified dns serversJeśli używasz klienta sieci VPN platformy Azure dla systemu Windows 10, możesz zmodyfikować pobrany plik XML profilu i dodać tagi dnsservers><dnsserver></dnsserver/dnsservers><> przed zaimportowaniem.<

<azvpnprofile> <clientconfig> <dnsservers> <dnsserver>x.x.x.x</dnsserver> <dnsserver>y.y.y.y</dnsserver> </dnsservers> </clientconfig> </azvpnprofile>

Ilu klientów jest obsługiwanych w przypadku sieci VPN użytkownika (punkt-lokacja)?

W poniższej tabeli opisano liczbę współbieżnych połączeń i zagregowaną przepływność bramy sieci VPN typu punkt-lokacja obsługiwana w różnych jednostkach skalowania.

| Jednostka skalowania | Wystąpienia bramy | Obsługiwane połączenia współbieżne | Zagregowana przepływność |

|---|---|---|---|

| 1 | 2 | 500 | 0,5 Gb/s |

| 2 | 2 | 500 | 1 Gb/s |

| 3 | 2 | 500 | 1,5 Gb/s |

| 4 | 2 | 1000 | 2 Gb/s |

| 5 | 2 | 1000 | 2,5 Gb/s |

| 6 | 2 | 1000 | 3 Gb/s |

| 7 | 2 | 5000 | 3,5 Gb/s |

| 8 | 2 | 5000 | 4 Gb/s |

| 9 | 2 | 5000 | 4,5 Gb/s |

| 10 | 2 | 5000 | 5 Gb/s |

| 11 | 2 | 10 000 | 5,5 Gb/s |

| 12 | 2 | 10 000 | 6 Gb/s |

| 13 | 2 | 10 000 | 6,5 Gb/s |

| 14 | 2 | 10 000 | 7 Gb/s |

| 15 | 2 | 10 000 | 7,5 Gb/s |

| 16 | 2 | 10 000 | 8 Gb/s |

| 17 | 2 | 10 000 | 8,5 Gb/s |

| 18 | 2 | 10 000 | 9 Gb/s |

| 19 | 2 | 10 000 | 9,5 Gb/s |

| 20 | 2 | 10 000 | 10 Gb/s |

| 40 | 100 | 20000 | 20 Gb/s |

| 60 | 6 | 30000 | 30 Gb/s |

| 80 | 8 | 40000 | 40 Gb/s |

| 100 | 10 | 50000 | 50 Gb/s |

| 120 | 12 | 60000 | 60 Gb/s |

| 140 | 14 | 70000 | 70 Gb/s |

| 160 | 16 | 80000 | 80 Gb/s |

| 180 | 18 | 90000 | 90 Gb/s |

| 200 | 20 | 100000 | 100 Gb/s |

Załóżmy na przykład, że użytkownik wybierze 1 jednostkę skalowania. Każda jednostka skalowania oznacza wdrożenie bramy aktywne-aktywne, a każde z wystąpień (w tym przypadku 2) będzie obsługiwać maksymalnie 500 połączeń. Ponieważ można uzyskać 500 połączeń * 2 na bramę, nie oznacza to, że planujesz 1000 zamiast 500 dla tej jednostki skalowania. W przypadku przekroczenia zalecanej liczby połączeń może być konieczne obsługę wystąpień, podczas których łączność dla dodatkowych 500 może zostać przerwana.

W przypadku bram z jednostkami skalowania większymi niż 20 wdrażane są dodatkowe pary wystąpień bramy o wysokiej dostępności w celu zapewnienia dodatkowej pojemności dla łączenia użytkowników. Każda para wystąpień obsługuje maksymalnie 10 000 dodatkowych użytkowników. Jeśli na przykład wdrożysz bramę z 100 jednostkami skalowania, wdrażane są 5 par bramy (łącznie 10 wystąpień) i maksymalnie 50 000 (10 000 użytkowników x 5 par bramy) równoczesnych użytkowników.

Ponadto pamiętaj, aby zaplanować przestój w przypadku, gdy zdecydujesz się skalować w górę lub w dół w jednostce skalowania lub zmienić konfigurację punkt-lokacja w bramie sieci VPN.

W przypadku sieci VPN użytkownika (punkt-lokacja) jest obsługiwana aplikacja zarejestrowana przez firmę Microsoft w uwierzytelnianiu entra id?

Tak, aplikacja zarejestrowana przez firmę Microsoft jest obsługiwana w usłudze Virtual WAN. Możesz przeprowadzić migrację sieci VPN użytkownika z ręcznie zarejestrowanej aplikacji do aplikacji zarejestrowanej przez firmę Microsoft w celu uzyskania bezpieczniejszej łączności.

Co to jest jednostka skalowania bramy usługi Virtual WAN?

Jednostka skalowania to jednostka zdefiniowana w celu wybrania zagregowanej przepływności bramy w koncentratonie wirtualnym. 1 jednostka skalowania sieci VPN = 500 Mb/s. 1 jednostka skalowania usługi ExpressRoute = 2 Gb/s. Przykład: 10 jednostek skalowania sieci VPN oznaczałoby 500 Mb/s * 10 = 5 Gb/s.

Jaka jest różnica między bramą sieci wirtualnej platformy Azure (VPN Gateway) i bramą sieci VPN usługi Azure Virtual WAN?

Wirtualna sieć WAN zapewnia łączność typu lokacja-lokacja w dużej skali oraz oferuje przepływność, skalowalność i łatwość użycia. Połączenie lokacji z bramą sieci VPN usługi Virtual WAN różni się od zwykłej bramy sieci wirtualnej, która używa typu bramy "sieć VPN typu lokacja-lokacja". Jeśli chcesz połączyć użytkowników zdalnych z usługą Virtual WAN, należy użyć typu bramy "sieć VPN typu punkt-lokacja". Bramy sieci VPN typu punkt-lokacja i lokacja są oddzielnymi jednostkami w koncentratorze usługi Virtual WAN i muszą być wdrażane indywidualnie. Podobnie podczas łączenia obwodu usługi ExpressRoute z koncentratorem usługi Virtual WAN używa innego zasobu dla bramy usługi ExpressRoute niż zwykła brama sieci wirtualnej używająca typu bramy "ExpressRoute".

Usługa Virtual WAN obsługuje maksymalnie 20 Gb/s zagregowaną przepływność zarówno dla sieci VPN, jak i usługi ExpressRoute. Usługa Virtual WAN ma również automatyzację łączności z ekosystemem partnerów urządzeń oddziałów CPE. Urządzenia gałęzi CPE mają wbudowaną automatyzację, która automatycznie aprowizacja i łączenie się z usługą Azure Virtual WAN. Te urządzenia są dostępne w rozwijającym się ekosystemie partnerów sieci SD-WAN i VPN. Zobacz listę preferowanych partnerów.

Czym różni się usługa Virtual WAN od bramy sieci wirtualnej platformy Azure?

Sieć VPN bramy sieci wirtualnej jest ograniczona do 100 tuneli. W przypadku połączeń należy używać usługi Virtual WAN dla sieci VPN na dużą skalę. Można połączyć maksymalnie 1000 połączeń gałęzi na koncentrator wirtualny z agregacji 20 Gb/s na koncentrator. Połączenie to tunel typu aktywny-aktywny od lokalnego urządzenia sieci VPN do koncentratora wirtualnego. Można również mieć wiele koncentratorów wirtualnych na region, co oznacza, że można połączyć ponad 1000 gałęzi z jednym regionem świadczenia usługi Azure, wdrażając wiele koncentratorów usługi Virtual WAN w tym regionie świadczenia usługi Azure, z których każda ma własną bramę sieci VPN typu lokacja-lokacja.

Jaki jest zalecany algorytm i pakiety na sekundę na wystąpienie lokacja-lokacja w koncentratorze usługi Virtual WAN? Ile tuneli obsługuje wystąpienie? Jaka jest maksymalna przepływność obsługiwana w jednym tunelu?

Usługa Virtual WAN obsługuje 2 aktywne wystąpienia bramy sieci VPN typu lokacja-lokacja w koncentratorze wirtualnym. Oznacza to, że w koncentratonie wirtualnym istnieje 2 aktywne-aktywne zestaw wystąpień bramy sieci VPN. Podczas operacji konserwacji każde wystąpienie jest uaktualniane pojedynczo z powodu krótkiego spadku zagregowanej przepływności bramy sieci VPN.

Chociaż sieć VPN usługi Virtual WAN obsługuje wiele algorytmów, naszym zaleceniem jest GCMAES256 zarówno dla szyfrowania IPSEC, jak i integralności w celu uzyskania optymalnej wydajności. Algorytmy AES256 i SHA256 są uznawane za mniej wydajne, dlatego obniżenie wydajności, takie jak opóźnienia i spadki pakietów, mogą być oczekiwane dla podobnych typów algorytmów.

Pakiety na sekundę lub PPS są czynnikiem całkowitej liczby pakietów i przepływności obsługiwanej na wystąpienie. Jest to najlepiej zrozumiałe z przykładem. Załóżmy, że wystąpienie bramy sieci VPN typu lokacja-lokacja 1 jednostki skalowania 500 Mb/s jest wdrażane w koncentratorze wirtualnej sieci WAN. Przy założeniu, że rozmiar pakietu wynosi 1400, oczekiwano ppS dla tego wystąpienia bramy sieci VPN o maksymalnej wartości = [(500 Mb/s * 1024 * 1024) /8/1400] ~ 47000.

Usługa Virtual WAN ma pojęcia dotyczące połączenia sieci VPN, połączenia łączy i tuneli. Pojedyncze połączenie sieci VPN składa się z połączeń łączy. Usługa Virtual WAN obsługuje maksymalnie 4 połączenia linków w połączeniu sieci VPN. Każde połączenie łączy składa się z dwóch tuneli IPsec, które kończą się w dwóch wystąpieniach bramy sieci VPN aktywne-aktywne wdrożonej w koncentratonie wirtualnym. Całkowita liczba tuneli, które mogą zakończyć działanie w jednym aktywnym wystąpieniu, wynosi 1000, co oznacza również, że przepływność dla 1 wystąpienia będzie dostępna zagregowana we wszystkich tunelach łączących się z tym wystąpieniem. Każdy tunel ma również pewne wartości przepływności. W przypadku wielu tuneli połączonych z bramą jednostki skalowania o mniejszej wartości najlepiej ocenić zapotrzebowanie na tunel i zaplanować bramę sieci VPN, która jest zagregowaną wartością przepływności we wszystkich tunelach kończących się w wystąpieniu sieci VPN.

Wartości różnych jednostek skalowania obsługiwanych w usłudze Virtual WAN

| Jednostka skalowania | Maksymalna przepływność na tunel (Mb/s) | Maksymalna liczba pps na tunel | Maksymalna przepływność na wystąpienie (Mb/s) | Maksymalna liczba pps na wystąpienie |

|---|---|---|---|---|

| 1 | 500 | 47K | 500 | 47K |

| 2 | 1000 | 94 tys. | 1000 | 94 tys. |

| 3 | 1500 | 140 tys. | 1500 | 140 tys. |

| 100 | 1500 | 140 tys. | 2000 | 187K |

| 5 | 1500 | 140 tys. | 2500 | 234K |

| 6 | 1500 | 140 tys. | 3000 | 281K |

| 7 | 2300 | 215K | 3500 | 328K |

| 8 | 2300 | 215K | 4000 | 374K |

| 9 | 2300 | 215K | 4500 | 421K |

| 10 | 2300 | 215K | 5000 | 468K |

| 11 | 2300 | 215K | 5500 | 515K |

| 12 | 2300 | 215K | 6000 | 562K |

| 13 | 2300 | 215K | 6500 | 609K |

| 14 | 2300 | 215K | 7000 | 655K |

| 15 | 2300 | 215K | 7500 | 702K |

| 16 | 2300 | 215K | 8000 | 749 tys. |

| 17 | 2300 | 215K | 8500 | 796K |

| 18 | 2300 | 215K | 9000 | 843K |

| 19 | 2300 | 215K | 9500 | 889K |

| 20 | 2300 | 215K | 10 000 | 936K |

Uwaga

Wszystkie liczby są oparte na algorytmie GCM.

Którzy dostawcy urządzeń (partnerzy usługi Virtual WAN) są obsługiwani?

Obecnie wielu partnerów obsługuje w pełni zautomatyzowane środowisko usługi Virtual WAN. Aby uzyskać więcej informacji, zobacz Virtual WAN partners (Partnerzy wirtualnej sieci WAN).

Jakie są kroki automatyzacji dla partnerów usługi Virtual WAN?

Aby uzyskać informacje o krokach automatyzacji dla partnerów, zobacz Virtual WAN partner automation (Automatyzacja dla partnerów usługi Virtual WAN).

Czy muszę korzystać z urządzenia preferowanego przez partnera?

L.p. Możesz używać dowolnego urządzenia obsługującego sieć VPN, które spełnia wymagania platformy Azure pod kątem obsługi protokołów IKEv2/IKEv1 IPsec. Usługa Virtual WAN ma również rozwiązania partnerskie CPE, które automatyzują łączność z usługą Azure Virtual WAN, co ułatwia konfigurowanie połączeń sieci VPN protokołu IPsec na dużą skalę.

Jak partnerzy wirtualnej sieci WAN automatyzują połączenie z wirtualną siecią WAN platformy Azure?

Zdefiniowane programowo rozwiązania w zakresie łączności zwykle umożliwiają zarządzanie urządzeniami oddziału przy użyciu kontrolera lub centrum aprowizacji urządzeń. Kontroler może zautomatyzować połączenie z wirtualną siecią WAN platformy Azure za pomocą interfejsów API platformy Azure. Automatyzacja obejmuje przekazywanie informacji o gałęzi, pobieranie konfiguracji platformy Azure, konfigurowanie tuneli IPsec do koncentratorów wirtualnych platformy Azure oraz automatyczne konfigurowanie łączności z urządzenia gałęzi do usługi Azure Virtual WAN. Jeśli masz setki gałęzi, nawiązywanie połączenia przy użyciu wirtualnych partnerów CPE sieci WAN jest łatwe, ponieważ środowisko dołączania eliminuje konieczność konfigurowania, konfigurowania i zarządzania łącznością IPsec na dużą skalę. Aby uzyskać więcej informacji, zobacz Virtual WAN partner automation (Automatyzacja dla partnerów usługi Virtual WAN).

Co zrobić, jeśli urządzenie, z których korzystam, nie znajduje się na liście partnerów usługi Virtual WAN? Czy nadal mogę używać go do nawiązywania połączenia z siecią VPN usługi Azure Virtual WAN?

Tak, o ile urządzenie obsługuje protokół IKEv1 lub IKEv2 protokołu IPsec. Partnerzy usługi Virtual WAN automatyzują łączność z urządzenia do punktów końcowych sieci VPN platformy Azure. Oznacza to automatyzację kroków, takich jak "przekazywanie informacji o gałęzi", "protokół IPsec i konfiguracja" i "łączność". Ponieważ urządzenie nie pochodzi z ekosystemu partnera usługi Virtual WAN, należy wykonać duże obciążenie ręcznego podjęcia konfiguracji platformy Azure i zaktualizowania urządzenia w celu skonfigurowania łączności IPsec.

Jak nowi partnerzy, którzy nie są wymienieni na liście partnerów startowych, są dołączani?

Wszystkie wirtualne interfejsy API sieci WAN to OpenAPI. Aby ocenić możliwości techniczne, możesz zapoznać się z dokumentacją Automatyzacja partnerów usługi Virtual WAN. Idealny partner powinien dysponować urządzeniem, które można aprowizować na potrzeby połączeń IKEv1 lub IKEv2 IPSec. Gdy firma ukończy pracę automatyzacji dla swojego urządzenia CPE na podstawie przedstawionych powyżej wytycznych dotyczących automatyzacji, możesz skontaktować się z azurevirtualwan@microsoft.com tematem Łączność za pośrednictwem partnerów. Jeśli jesteś klientem, który chciałby, aby określone rozwiązanie firmy było wymienione jako partner usługi Virtual WAN, skontaktuj się z usługą Virtual WAN, wysyłając wiadomość e-mail na azurevirtualwan@microsoft.comadres .

W jaki sposób usługa Virtual WAN obsługuje urządzenia SD-WAN?

Partnerzy usługi Virtual WAN automatyzują łączność IPsec z punktami końcowymi sieci VPN platformy Azure. Jeśli partner usługi Virtual WAN jest dostawcą SD-WAN, oznacza to, że kontroler SD-WAN zarządza automatyzacją i łącznością IPsec z punktami końcowymi sieci VPN platformy Azure. Jeśli urządzenie SD-WAN wymaga własnego punktu końcowego zamiast sieci VPN platformy Azure dla dowolnej zastrzeżonej funkcji SD-WAN, możesz wdrożyć punkt końcowy SD-WAN w sieci wirtualnej platformy Azure i współistnieć z usługą Azure Virtual WAN.

Wirtualna sieć WAN obsługuje komunikację równorzędną BGP, a także ma możliwość wdrażania urządzeń WA w koncentratorze wirtualnej sieci WAN.

Ile urządzeń sieci VPN może nawiązać połączenie z jednym koncentratorem?

Na koncentrator wirtualny obsługiwanych jest maksymalnie 1000 połączeń. Każde połączenie składa się z czterech łączy, a każde połączenie łączy obsługuje dwa tunele, które znajdują się w konfiguracji aktywne-aktywne. Tunele kończą się w bramie sieci VPN koncentratora wirtualnego platformy Azure. Łącza reprezentują fizyczny link usługodawcy fizycznego w gałęzi/urządzeniu sieci VPN.

Co to jest połączenie gałęzi z usługą Azure Virtual WAN?

Połączenie z gałęzi lub urządzenia sieci VPN z usługą Azure Virtual WAN to połączenie sieci VPN łączące praktycznie lokację sieci VPN i bramę sieci VPN platformy Azure w koncentratorze wirtualnym.

Co się stanie, jeśli lokalne urządzenie sieci VPN ma tylko 1 tunel do bramy sieci VPN usługi Azure Virtual WAN?

Połączenie usługi Azure Virtual WAN składa się z 2 tuneli. Brama sieci VPN usługi Virtual WAN jest wdrażana w koncentratorze wirtualnym w trybie aktywne-aktywne, co oznacza, że istnieją oddzielne tunele od urządzeń lokalnych kończących się na oddzielnych wystąpieniach. Jest to zalecenie dla wszystkich użytkowników. Jeśli jednak użytkownik zdecyduje się mieć tylko 1 tunel do jednego z wystąpień bramy sieci VPN usługi Virtual WAN, jeśli z jakiegokolwiek powodu (konserwacja, poprawki itp.) wystąpienie bramy zostanie przełączony do pomocniczego aktywnego wystąpienia, a użytkownik może ponownie nawiązać połączenie. Sesje protokołu BGP nie będą przenoszone między wystąpieniami.

Co się stanie podczas resetowania bramy w bramie sieci VPN usługi Virtual WAN?

Przycisk Resetowanie bramy powinien być używany, jeśli wszystkie urządzenia lokalne działają zgodnie z oczekiwaniami, ale połączenie sieci VPN typu lokacja-lokacja na platformie Azure jest w stanie Rozłączone. Bramy sieci VPN usługi Virtual WAN są zawsze wdrażane w stanie Active-Active w celu zapewnienia wysokiej dostępności. Oznacza to, że zawsze w bramie sieci VPN wdrożono więcej niż jedno wystąpienie w dowolnym momencie. Gdy jest używany przycisk Resetowanie bramy, uruchamia ponownie wystąpienia w bramie sieci VPN w sposób sekwencyjny, aby połączenia nie były zakłócane. W miarę przechodzenia połączeń z jednego wystąpienia do drugiego nastąpi krótka różnica, ale ta różnica powinna być mniejsza niż minuta. Ponadto należy pamiętać, że zresetowanie bram nie spowoduje zmiany publicznych adresów IP.

Ten scenariusz dotyczy tylko połączeń S2S.

Czy lokalne urządzenie sieci VPN może łączyć się z wieloma koncentratorami?

Tak. Przepływ ruchu, gdy rozpoczyna się, pochodzi z urządzenia lokalnego do najbliższej krawędzi sieci firmy Microsoft, a następnie do koncentratora wirtualnego.

Czy są dostępne nowe zasoby usługi Resource Manager dla wirtualnej sieci WAN?

Tak, usługa Virtual WAN ma nowe zasoby usługi Resource Manager. Aby uzyskać więcej informacji, zapoznaj się z omówieniem.

Czy mogę wdrożyć i użyć mojego ulubionego wirtualnego urządzenia sieciowego (w sieci wirtualnej urządzenia WUS) z usługą Azure Virtual WAN?

Tak, możesz połączyć ulubioną sieć wirtualną wirtualnego urządzenia sieciowego (WUS) z usługą Azure Virtual WAN.

Czy mogę utworzyć wirtualne urządzenie sieciowe w koncentratonie wirtualnym?

Wirtualne urządzenie sieciowe (WUS) można wdrożyć w koncentratonie wirtualnym. Aby uzyskać instrukcje, zobacz About NVAs in a Virtual WAN hub (Informacje o urządzeniach WUS w koncentratorze usługi Virtual WAN).

Czy sieć wirtualna będącej szprychą może mieć bramę sieci wirtualnej?

L.p. Sieć wirtualna będącej szprychą nie może mieć bramy sieci wirtualnej, jeśli jest połączona z koncentratorem wirtualnym.

Czy sieć wirtualna będącej szprychą może mieć serwer usługi Azure Route Server?

L.p. Sieć wirtualna będącej szprychą nie może mieć serwera Route Server, jeśli jest połączona z koncentratorem wirtualnej sieci WAN.

Czy istnieje obsługa protokołu BGP w łączności sieci VPN?

Tak. Protokół BGP jest obsługiwany. Podczas tworzenia lokacji sieci VPN można podać w niej parametry protokołu BGP. Oznacza to, że wszystkie połączenia utworzone na platformie Azure dla tej witryny zostaną włączone dla protokołu BGP.

Czy są dostępne informacje na temat licencjonowania i cen wirtualnej sieci WAN?

Tak. Zobacz stronę z cennikiem.

Czy istnieje możliwość skonstruowania sieci usługi Azure Virtual WAN przy użyciu szablonu usługi Resource Manager?

Prostą konfigurację jednej wirtualnej sieci WAN z jednym koncentratorem i jedną lokacją sieci VPN można utworzyć przy użyciu szablonu szybkiego startu. Usługa Virtual WAN jest przede wszystkim usługą opartą na architekturze REST lub portalu.

Czy sieci wirtualne będące szprychami połączone z koncentratorem wirtualnym mogą komunikować się ze sobą (tranzyt V2V)?

Tak. Usługa Virtual WAN w warstwie Standardowa obsługuje łączność przechodnią między sieciami wirtualnymi za pośrednictwem koncentratora usługi Virtual WAN, z którymi są połączone sieci wirtualne. W terminologii wirtualnej sieci WAN odwołujemy się do tych ścieżek jako "lokalny tranzyt sieci wirtualnej sieci wirtualnej sieci WAN" dla sieci wirtualnych połączonych z koncentratorem usługi Virtual WAN w jednym regionie i "globalny tranzyt sieci wirtualnej sieci WAN" dla sieci wirtualnych połączonych za pośrednictwem wielu koncentratorów usługi Virtual WAN w co najmniej dwóch regionach.

W niektórych scenariuszach sieci wirtualne będące szprychami mogą być również bezpośrednio równorzędne ze sobą przy użyciu komunikacji równorzędnej sieci wirtualnych oprócz lokalnego lub globalnego przesyłania sieci wirtualnej usługi Virtual WAN. W takim przypadku komunikacja równorzędna sieci wirtualnych ma pierwszeństwo przed przejściowym połączeniem za pośrednictwem koncentratora usługi Virtual WAN.

Czy łączność między oddziałami jest dozwolona w usłudze Virtual WAN?

Tak. Łączność między oddziałami jest dostępna w usłudze Virtual WAN. Gałąź ma zastosowanie koncepcyjnie do lokacji sieci VPN, obwodów usługi ExpressRoute lub użytkowników sieci VPN typu punkt-lokacja/użytkownik. Włączanie gałęzi do gałęzi jest domyślnie włączone i może znajdować się w ustawieniach konfiguracji sieci WAN. Dzięki temu gałęzie sieci VPN/użytkownicy łączą się z innymi gałęziami sieci VPN, a łączność tranzytowa jest również włączona między użytkownikami sieci VPN i usługi ExpressRoute.

Czy ruch między gałęziami przechodzi przez usługę Azure Virtual WAN?

Tak. Ruch między oddziałami przechodzi przez usługę Azure Virtual WAN.

Czy usługa Virtual WAN wymaga usługi ExpressRoute z każdej lokacji?

L.p. Usługa Virtual WAN nie wymaga usługi ExpressRoute z każdej lokacji. Lokacje mogą być połączone z siecią dostawcy przy użyciu obwodu usługi ExpressRoute. W przypadku lokacji połączonych przy użyciu usługi ExpressRoute z koncentratorem wirtualnym i sieci VPN protokołu IPsec w tym samym centrum koncentrator wirtualny zapewnia łączność tranzytową między siecią VPN i użytkownikiem usługi ExpressRoute.

Czy w przypadku korzystania z usługi Azure Virtual WAN istnieje limit przepływności sieci lub połączenia?

Przepływność sieci jest na usługę w koncentratorze wirtualnej sieci WAN. W każdym koncentratonie zagregowana przepływność sieci VPN wynosi do 20 Gb/s, a zagregowana przepływność usługi ExpressRoute wynosi do 20 Gb/s, a zagregowana przepływność sieci VPN użytkownika/punkt-lokacja wynosi do 200 Gb/s. Router w koncentratonie wirtualnym obsługuje do 50 Gb/s dla przepływów ruchu między sieciami wirtualnymi i zakłada łącznie 2000 obciążeń maszyn wirtualnych we wszystkich sieciach wirtualnych połączonych z jednym koncentratorem wirtualnym.

Aby zabezpieczyć pojemność z góry bez konieczności oczekiwania na skalowanie koncentratora wirtualnego w poziomie w razie potrzeby większej przepływności, możesz ustawić minimalną pojemność lub zmodyfikować w razie potrzeby. Zobacz Informacje o ustawieniach koncentratora wirtualnego — pojemność koncentratora. Aby uzyskać wpływ na koszty, zobacz Koszt jednostki infrastruktury routingu na stronie Cennik usługi Azure Virtual WAN.

Gdy lokacje sieci VPN łączą się z koncentratorem, robią to z połączeniami. Usługa Virtual WAN obsługuje maksymalnie 1000 połączeń lub 2000 tuneli IPsec na koncentrator wirtualny. Gdy użytkownicy zdalni łączą się z koncentratorem wirtualnym, łączą się z bramą sieci VPN punkt-lokacja, która obsługuje maksymalnie 100 000 użytkowników w zależności od jednostki skalowania (przepustowości) wybranej dla bramy sieci VPN P2S w koncentratonie wirtualnym.

Czy mogę używać translatora adresów sieciOWYCH w połączeniach sieci VPN?

Tak, przechodzenie translatora adresów sieciowych (NAT-T) jest obsługiwane. Brama sieci VPN usługi Virtual WAN nie będzie wykonywać żadnych funkcji podobnych do translatora adresów sieciowych w pakietach wewnętrznych do/z tuneli IPsec. W tej konfiguracji upewnij się, że urządzenie lokalne inicjuje tunel IPsec.

Jak skonfigurować jednostkę skalowania do określonego ustawienia, takiego jak 20 Gb/s?

Przejdź do bramy sieci VPN w centrum w portalu, a następnie kliknij jednostkę skalowania, aby zmienić ją na odpowiednie ustawienie.

Czy usługa Virtual WAN umożliwia urządzeniu lokalnemu równoległe korzystanie z wielu dostawców tożsamości, czy jest to zawsze pojedynczy tunel VPN?

Rozwiązania urządzeń lokalnych mogą stosować zasady ruchu w celu kierowania ruchu między wieloma tunelami do centrum Usługi Azure Virtual WAN (brama sieci VPN w koncentratorze wirtualnym).

Co to jest globalna architektura tranzytowa?

Aby uzyskać informacje, zobacz Global transit network architecture (Architektura globalnej sieci tranzytowej) i Virtual WAN (Wirtualna sieć WAN).

W jaki sposób ruch jest kierowany w sieci szkieletowej platformy Azure?

Ruch jest zgodny ze wzorcem: urządzenie gałęzi ->ISP-Microsoft network edge-Microsoft>> DC (sieć wirtualna koncentratora)->Microsoft network edge-ISP-branch>> device

Które elementy tego modelu muszą znajdować się w każdej lokacji? Czy wystarczy tylko połączenie internetowe?

Tak. Połączenie internetowe i urządzenie fizyczne obsługujące protokół IPsec, najlepiej od naszych zintegrowanych partnerów usługi Virtual WAN. Opcjonalnie możesz ręcznie zarządzać konfiguracją i łącznością z platformą Azure z poziomu preferowanego urządzenia.

Jak mogę włączyć trasę domyślną (0.0.0.0/0) dla połączenia (VPN, ExpressRoute lub sieci wirtualnej)?

Koncentrator wirtualny może propagować wyuczonej trasy domyślnej do sieci wirtualnej/sieci VPN typu lokacja-lokacja/połączenia usługi ExpressRoute, jeśli flaga jest włączona w połączeniu. Ta flaga jest widoczna, gdy użytkownik edytuje połączenie sieci wirtualnej, połączenie sieci VPN lub połączenie usługi ExpressRoute. Domyślnie ta flaga jest wyłączona, gdy lokacja lub obwód usługi ExpressRoute jest połączony z koncentratorem. Jest ona domyślnie włączona po dodaniu połączenia sieci wirtualnej w celu połączenia sieci wirtualnej z koncentratorem wirtualnym.

Trasa domyślna nie pochodzi z koncentratora usługi Virtual WAN; trasa domyślna jest propagowana, jeśli jest już poznana przez koncentrator usługi Virtual WAN w wyniku wdrożenia zapory w centrum lub jeśli włączono tunelowanie wymuszone przez inną połączoną lokację. Trasa domyślna nie jest propagowana między koncentratorami (między koncentratorami).

Czy można utworzyć wiele koncentratorów wirtualnej sieci WAN w tym samym regionie?

Tak. Klienci mogą teraz utworzyć więcej niż jedno centrum w tym samym regionie dla tej samej usługi Azure Virtual WAN.

W jaki sposób koncentrator wirtualny w wirtualnej sieci WAN wybiera najlepszą ścieżkę dla trasy z wielu koncentratorów?

Aby uzyskać informacje, zobacz stronę preferencji routingu koncentratora wirtualnego.

Czy koncentrator usługi Virtual WAN zezwala na łączność między obwodami usługi ExpressRoute?

Tranzyt między ER-to-ER jest zawsze przez globalny zasięg. Bramy koncentratora wirtualnego są wdrażane w regionach kontrolera domeny lub platformy Azure. Gdy dwa obwody usługi ExpressRoute łączą się za pośrednictwem zasięgu globalnego, nie ma potrzeby, aby ruch przechodził przez routery brzegowe do wirtualnego kontrolera domeny koncentratora.

Czy istnieje pojęcie wagi w obwodach usługi ExpressRoute usługi Azure Virtual WAN lub połączeniach sieci VPN

Gdy wiele obwodów usługi ExpressRoute jest połączonych z koncentratorem wirtualnym, waga routingu w połączeniu zapewnia mechanizm usługi ExpressRoute w koncentratorze wirtualnym, aby preferować jeden obwód na drugim. Nie ma mechanizmu ustawiania wagi połączenia sieci VPN. Platforma Azure zawsze preferuje połączenie usługi ExpressRoute za pośrednictwem połączenia sieci VPN w jednym koncentratonie.

Czy usługa Virtual WAN preferuje usługę ExpressRoute za pośrednictwem sieci VPN na potrzeby ruchu wychodzącego z platformy Azure

Tak. Usługa Virtual WAN preferuje usługę ExpressRoute za pośrednictwem sieci VPN na potrzeby ruchu wychodzącego z platformy Azure. Można jednak skonfigurować preferencję routingu koncentratora wirtualnego, aby zmienić preferencję domyślną. Aby uzyskać instrukcje, zobacz Konfigurowanie preferencji routingu koncentratora wirtualnego.

Jeśli koncentrator usługi Virtual WAN ma połączony obwód usługi ExpressRoute i lokację sieci VPN, co spowodowałoby preferowanie trasy połączenia sieci VPN za pośrednictwem usługi ExpressRoute?

Gdy obwód usługi ExpressRoute jest połączony z koncentratorem wirtualnym, routery microsoft Edge są pierwszym węzłem do komunikacji między środowiskiem lokalnym a platformą Azure. Te routery brzegowe komunikują się z bramami usługi ExpressRoute usługi Virtual WAN, które z kolei uczą się tras z routera koncentratora wirtualnego, który kontroluje wszystkie trasy między wszystkimi bramami w usłudze Virtual WAN. Routery przeglądarki Microsoft Edge przetwarzają trasy usługi ExpressRoute koncentratora wirtualnego z wyższymi preferencjami w przypadku tras uzyskanych ze środowiska lokalnego.

Z jakiegokolwiek powodu, jeśli połączenie sieci VPN stanie się podstawowym medium dla koncentratora wirtualnego w celu uczenia się tras z (np. scenariuszy trybu failover między usługą ExpressRoute i siecią VPN), chyba że witryna sieci VPN ma dłuższą długość ścieżki AS, koncentrator wirtualny będzie nadal udostępniać trasy poznane sieci VPN bramie usługi ExpressRoute. Powoduje to, że routery przeglądarki Microsoft Edge preferują trasy sieci VPN za pośrednictwem tras lokalnych.

Czy usługa ExpressRoute obsługuje routing o równych kosztach (ECMP) w wirtualnej sieci WAN?

Gdy wiele obwodów usługi ExpressRoute jest połączonych z koncentratorem usługi Virtual WAN, usługa ECMP umożliwia dystrybucję ruchu z sieci wirtualnych szprych do środowiska lokalnego za pośrednictwem usługi ExpressRoute we wszystkich obwodach usługi ExpressRoute reklamowania tych samych tras lokalnych. Usługa ECMP nie jest obecnie domyślnie włączona dla koncentratorów usługi Virtual WAN.

Gdy dwa koncentratory (koncentrator 1 i 2) są połączone i istnieje obwód usługi ExpressRoute połączony jako połączenie bow-tie z obydwoma koncentratorami, jaka jest ścieżka dla sieci wirtualnej połączonej z koncentratorem 1 w celu uzyskania połączenia z siecią wirtualną połączoną w koncentratorze 2?

Bieżące zachowanie polega na preferuj ścieżkę obwodu usługi ExpressRoute za pośrednictwem koncentratora dla łączności między sieciami wirtualnymi. Nie jest to jednak zalecane w konfiguracji usługi Virtual WAN. Aby rozwiązać ten problem, możesz wykonać jedną z dwóch czynności:

Skonfiguruj wiele obwodów usługi ExpressRoute (różnych dostawców), aby nawiązać połączenie z jednym koncentratorem, i użyć łączności między regionami udostępnionej przez usługę Virtual WAN dla przepływów ruchu między regionami.

Skonfiguruj ścieżkę AS jako preferencję routingu koncentratora dla koncentratora wirtualnego. Dzięki temu ruch między 2 koncentratorami przechodzi przez router koncentratora wirtualnego w każdym koncentratorze i używa ścieżki piasty do koncentratora zamiast ścieżki usługi ExpressRoute (która przechodzi przez routery microsoft Edge). Aby uzyskać więcej informacji, zobacz Konfigurowanie preferencji routingu koncentratora wirtualnego.

Jeśli istnieje obwód usługi ExpressRoute połączony jako połączenie bow-tie z koncentratorem usługi Virtual WAN i autonomiczną siecią wirtualną, jaka jest ścieżka dla autonomicznej sieci wirtualnej, aby uzyskać dostęp do koncentratora usługi Virtual WAN?

W przypadku nowych wdrożeń ta łączność jest domyślnie blokowana. Aby zezwolić na tę łączność, możesz włączyć przełączniki bramy usługi ExpressRoute w bloku "Edytuj koncentrator wirtualny" i w bloku "Brama sieci wirtualnej" w portalu. Zaleca się jednak wyłączenie tych przełączników i utworzenie połączenia sieci wirtualnej w celu bezpośredniego połączenia autonomicznych sieci wirtualnych z koncentratorem usługi Virtual WAN. Następnie ruch między sieciami wirtualnymi przechodzi przez router koncentratora usługi Virtual WAN, który zapewnia lepszą wydajność niż ścieżka usługi ExpressRoute. Ścieżka usługi ExpressRoute obejmuje bramę usługi ExpressRoute, która ma mniejsze limity przepustowości niż router koncentrator, a także routery microsoft Enterprise Edge/MSEE, który jest dodatkowym przeskokiem na ścieżce danych.

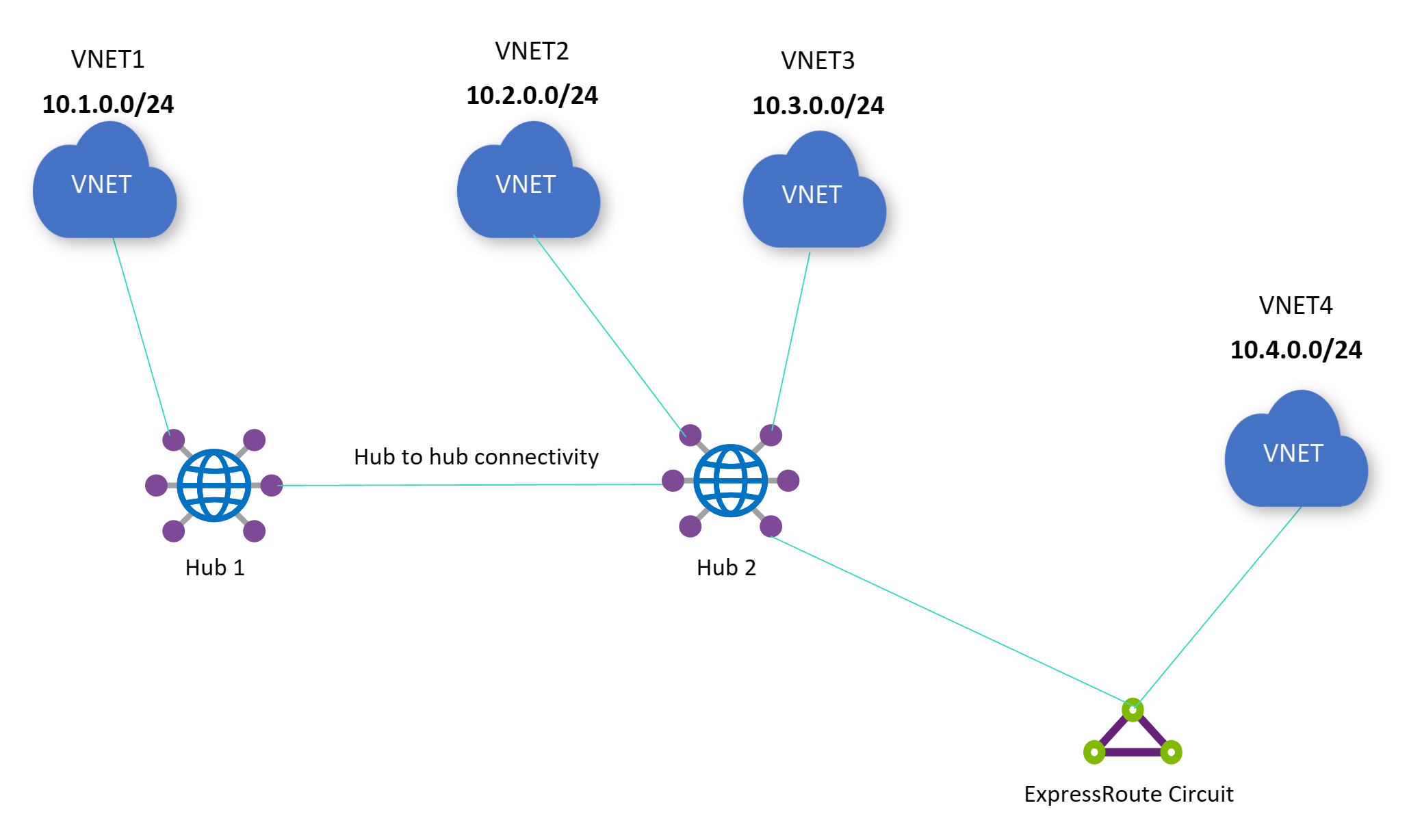

Na poniższym diagramie należy włączyć oba przełączniki, aby zezwolić na łączność między autonomiczną siecią wirtualną 4 i sieciami wirtualnymi połączonymi bezpośrednio z koncentratorem 2 (sieć wirtualna 2 i sieć wirtualna 3): Zezwalaj na ruch z zdalnych sieci wirtualnych sieci WAN dla bramy sieci wirtualnej i Zezwalaj na ruch z sieci innych niż wirtualne sieci WAN dla bramy usługi ExpressRoute koncentratora wirtualnego. Jeśli serwer usługi Azure Route Server jest wdrożony w autonomicznej sieci wirtualnej 4, a serwer route server ma włączoną łączność między siecią wirtualną 1 i autonomiczną siecią wirtualną 4.

Włączenie lub wyłączenie przełącznika będzie miało wpływ tylko na następujący przepływ ruchu: ruch przepływujący między koncentratorem usługi Virtual WAN i autonomicznymi sieciami wirtualnymi za pośrednictwem obwodu usługi ExpressRoute. Włączenie lub wyłączenie przełącznika nie spowoduje przestoju dla wszystkich innych przepływów ruchu (np. lokacja lokalna z siecią wirtualną szprychy 2 nie będzie mieć wpływu, sieć wirtualna 2 do sieci wirtualnej 3 nie będzie mieć wpływu itp.).

Czy koncentratory można tworzyć w różnych grupach zasobów w usłudze Virtual WAN?

Tak. Ta opcja jest obecnie dostępna tylko za pośrednictwem programu PowerShell. Portal usługi Virtual WAN wymaga, aby koncentratory znajdują się w tej samej grupie zasobów co sam zasób usługi Virtual WAN.

Jaka jest zalecana przestrzeń adresowa centrum podczas tworzenia koncentratora?

Zalecana przestrzeń adresowa koncentratora usługi Virtual WAN to /23. Koncentrator usługi Virtual WAN przypisuje podsieci do różnych bram (ExpressRoute, sieć VPN typu lokacja-lokacja, sieć VPN typu punkt-lokacja, usługa Azure Firewall, router koncentratora wirtualnego). W przypadku scenariuszy, w których urządzenia WUS są wdrażane wewnątrz koncentratora wirtualnego, /28 jest zwykle wyrzeźbiony dla wystąpień urządzenia WUS. Jeśli jednak użytkownik miał aprowizować wiele urządzeń WUS, może zostać przypisana podsieć /27. W związku z tym należy pamiętać o przyszłej architekturze, podczas gdy koncentratory usługi Virtual WAN są wdrażane z minimalnym rozmiarem /24, zalecana przestrzeń adresowa centrum w czasie tworzenia dla użytkownika do danych wejściowych to /23.

Czy istnieje obsługa protokołu IPv6 w usłudze Virtual WAN?

Protokół IPv6 nie jest obsługiwany w koncentratorze usługi Virtual WAN i jego bramach. Jeśli masz sieć wirtualną z obsługą protokołów IPv4 i IPv6 i chcesz połączyć sieć wirtualną z wirtualną siecią WAN, ten scenariusz nie jest obecnie obsługiwany.

W scenariuszu sieci VPN użytkownika typu punkt-lokacja z przerwą w Internecie za pośrednictwem usługi Azure Firewall prawdopodobnie trzeba będzie wyłączyć łączność IPv6 na urządzeniu klienckim, aby wymusić ruch do koncentratora usługi Virtual WAN. Dzieje się tak, ponieważ nowoczesne urządzenia domyślnie używają adresów IPv6.

Jaka jest zalecana wersja interfejsu API, która ma być używana przez skrypty automatyzujące różne funkcje usługi Virtual WAN?

Wymagana jest minimalna wersja 05-01-2022 (1 maja 2022 r.).

Czy istnieją limity usługi Virtual WAN?

Zobacz sekcję Limity usługi Virtual WAN na stronie Limity subskrypcji i usługi.

Jakie są różnice między typami usługi Virtual WAN (Podstawowa i Standardowa)?

Zobacz Podstawowe i standardowe wirtualne sieci WAN. Aby uzyskać informacje o cenach, zobacz stronę Cennik .

Czy usługa Virtual WAN przechowuje dane klienta?

L.p. Usługa Virtual WAN nie przechowuje żadnych danych klientów.

Czy istnieją dostawcy usług zarządzanych, którzy mogą zarządzać wirtualną siecią WAN dla użytkowników jako usługi?

Tak. Aby uzyskać listę rozwiązań dostawcy usług zarządzanych (MSP) w witrynie Azure Marketplace, zobacz Oferty witryny Azure Marketplace dla partnerów programu Azure Networking MSP.

Jak routing koncentratora usługi Virtual WAN różni się od usługi Azure Route Server w sieci wirtualnej?

Zarówno koncentrator usługi Azure Virtual WAN, jak i usługa Azure Route Server zapewniają możliwości komunikacji równorzędnej BGP (Border Gateway Protocol), które mogą być używane przez urządzenia WUS (wirtualne urządzenie sieciowe) do anonsowania adresów IP z urządzenia WUS do sieci wirtualnych platformy Azure użytkownika. Opcje wdrażania różnią się w zależności od tego, czy usługa Azure Route Server jest zwykle wdrażana przez własną sieć wirtualną centrum klienta, natomiast usługa Azure Virtual WAN zapewnia bezobsługową w pełni zasiatą usługę piasty, z którą klienci łączą swoje różne punkty końcowe szprych (sieć wirtualna platformy Azure, Gałęzie lokalne z siecią VPN typu lokacja-lokacja lub sdWAN, użytkownicy zdalni z siecią VPN typu punkt-lokacja/zdalny użytkownik vpn i połączenia prywatne z usługą ExpressRoute) i korzystają z komunikacji równorzędnej BGP dla urządzeń WUS wdrożonych w sieci wirtualnej szprychy wraz z innymi sieciami vWAN możliwości, takie jak łączność tranzytowa dla sieci wirtualnej z siecią wirtualną, łączność tranzytowa między siecią VPN i usługą ExpressRoute, routing niestandardowy/zaawansowany, niestandardowe skojarzenie tras i propagacja, intencja routingu/zasady bez problemów z zabezpieczeniami między regionami, zabezpieczeniami bezpiecznego centrum/zapory platformy Azure itp. Aby uzyskać więcej informacji na temat komunikacji równorzędnej protokołu BGP usługi Virtual WAN, zobacz How to peer BGP with a virtual hub (Jak połączyć równorzędny protokół BGP z koncentratorem wirtualnym).

Jeśli używam innego dostawcy zabezpieczeń (Zscaler, iBoss lub Checkpoint) do zabezpieczenia ruchu internetowego, dlaczego nie widzę witryny sieci VPN skojarzonej z dostawcą zabezpieczeń innej firmy w witrynie Azure Portal?

Jeśli zdecydujesz się wdrożyć dostawcę partnera zabezpieczeń w celu ochrony dostępu do Internetu dla użytkowników, dostawca zabezpieczeń innej firmy tworzy witrynę sieci VPN w Twoim imieniu. Ponieważ dostawca zabezpieczeń innej firmy jest tworzony automatycznie przez dostawcę i nie jest witryną sieci VPN utworzoną przez użytkownika, ta witryna sieci VPN nie będzie wyświetlana w witrynie Azure Portal.

Aby uzyskać więcej informacji na temat dostępnych opcji dostawców zabezpieczeń innych firm i sposobu ich konfigurowania, zobacz Wdrażanie dostawcy partnera zabezpieczeń.

Czy społeczności protokołu BGP generowane przez środowisko lokalne będą zachowywane w usłudze Virtual WAN?

Tak, społeczności protokołu BGP generowane przez środowisko lokalne będą zachowywane w wirtualnej sieci WAN.

Czy społeczności protokołu BGP generowane przez elementy równorzędne BGP (w dołączonej sieci wirtualnej) będą zachowywane w usłudze Virtual WAN?

Tak, społeczności protokołu BGP generowane przez elementy równorzędne BGP będą zachowywane w wirtualnej sieci WAN. Społeczności są zachowywane w tym samym centrum i między połączeniami międzyhubowymi. Dotyczy to również scenariuszy usługi Virtual WAN przy użyciu zasad intencji routingu.

Jakie numery ASN są obsługiwane dla zdalnych sieci lokalnych z uruchomionym BGP?

Możesz użyć własnych publicznych numerów ASN lub prywatnych numerów ASN dla sieci lokalnych. Nie można używać zakresów zarezerwowanych przez platformę Azure lub IANA:

- Sieci ASN zarezerwowane przez platformę Azure:

- Publiczne numery ASN: 8074, 8075, 12076

- Prywatne numery ASN: 65515, 65517, 65518, 65519, 65520

- Sieci ASN zarezerwowane przez IANA: 23456, 64496-64511, 65535-65551

Czy istnieje sposób zmiany nazwy ASN dla bramy sieci VPN?

L.p. Usługa Virtual WAN nie obsługuje zmian asn dla bram sieci VPN.

Jakie są szacowane wydajności w usłudze Virtual WAN według jednostki SKU bramy usługi ExpressRoute?

| Jednostka skalowania | Połączenia na sekundę | Mega-bity na sekundę | Pakiety na sekundę |

|---|---|---|---|

| 1 jednostka skalowania |

14 000 | 2000 | 200,000 |

| 2 jednostki skalowania |

28,000 | 4000 | 400 000 |

| 3 jednostki skalowania |

42,000 | 6000 | 600,000 |

| 4 jednostki skalowania |

56,000 | 8000 | 800,000 |

| 5 jednostek skalowania |

70,000 | 10 000 | 1 000 000 |

| 6 jednostek skalowania |

84,000 | 12 000 | 1,200,000 |

| 7 jednostek skalowania |

98,000 | 14 000 | 1,400,000 |

| 8 jednostek skalowania |

112,000 | 16 000 | 1,600,000 |

| 9 jednostek skalowania |

126,000 | 18 000 | 1,800,000 |

| 10 jednostek skalowania |

140,000 | 20,000 | 2,000,000 |

Jednostki skalowania 2–10 podczas operacji konserwacji utrzymują zagregowaną przepływność. Jednak jednostka skalowania 1 podczas operacji konserwacji może spowodować niewielkie różnice w liczbach przepływności.

Jeśli połączę obwód lokalny usługi ExpressRoute z koncentratorem usługi Virtual WAN, czy będę mógł uzyskać dostęp tylko do regionów w tej samej lokalizacji metra co obwód lokalny?

Obwody lokalne mogą być połączone tylko z bramami usługi ExpressRoute w odpowiadającym im regionie świadczenia usługi Azure. Nie ma jednak ograniczeń dotyczących kierowania ruchu do sieci wirtualnych szprych w innych regionach.

Dlaczego w portalu jest wyświetlany komunikat i przycisk o nazwie „Aktualizuj router do najnowszej wersji oprogramowania”?

Uwaga

Od 1 lipca 2024 r. centra w starej wersji zostaną wycofane w fazach i przestaną działać zgodnie z oczekiwaniami.

Infrastruktura oparta na usługach w chmurze dla całej platformy Azure jest przestarzała. W związku z tym zespół usługi Virtual WAN pracuje nad uaktualnieniem routerów wirtualnych z bieżącej infrastruktury usług Cloud Services do wdrożeń opartych na zestawach skalowania maszyn wirtualnych. Wszystkie nowo utworzone centra wirtualne zostaną automatycznie wdrożone w najnowszej infrastrukturze opartej na zestawach skalowania maszyn wirtualnych. Jeśli przejdziesz do zasobu koncentratora usługi Virtual WAN i zobaczysz ten komunikat i przycisk, możesz uaktualnić router do najnowszej wersji, klikając przycisk . Jeśli chcesz korzystać z nowych funkcji usługi Virtual WAN, takich jak komunikacja równorzędna BGP z koncentratorem, musisz zaktualizować router koncentratora wirtualnego za pośrednictwem witryny Azure Portal. Jeśli przycisk nie jest widoczny, otwórz zgłoszenie do pomocy technicznej.

Będziesz mieć możliwość zaktualizowania routera koncentratora wirtualnego tylko wtedy, gdy wszystkie zasoby (bramy/tabele tras/połączenia sieci wirtualnej) w centrum są w stanie powodzenia. Upewnij się, że wszystkie sieci wirtualne będące szprychami znajdują się w aktywnych/włączonych subskrypcjach i że sieci wirtualne będące szprychami nie są usuwane. Ponadto, ponieważ ta operacja wymaga wdrożenia nowych routerów koncentratora wirtualnego opartego na zestawach skalowania maszyn wirtualnych, nastąpi oczekiwany przestój 1–2 minut dla ruchu między sieciami wirtualnymi przez ten sam koncentrator i 5–7 minut dla wszystkich innych przepływów ruchu przez koncentrator. Zaplanuj okno obsługi co najmniej 30 minut, ponieważ przestój może trwać do 30 minut w najgorszym scenariuszu. W ramach pojedynczego zasobu usługi Virtual WAN koncentratory powinny być aktualizowane pojedynczo zamiast aktualizować wiele w tym samym czasie. Gdy wersja routera ma wartość "Latest", koncentrator jest aktualizowany. Po tej aktualizacji nie będzie żadnych zmian zachowania routingu.

W przypadku uaktualnienia routera koncentratora wirtualnego należy pamiętać o kilku zagadnieniach:

Jeśli skonfigurowano już komunikację równorzędną BGP między koncentratorem usługi Virtual WAN i urządzeniem WUS w sieci wirtualnej będącej szprychą, musisz usunąć, a następnie ponownie utworzyć element równorzędny BGP. Ponieważ adresy IP routera koncentratora wirtualnego zmieniają się po uaktualnieniu, należy również ponownie skonfigurować urządzenie WUS do komunikacji równorzędnej z nowymi adresami IP routera koncentratora wirtualnego. Te adresy IP są reprezentowane jako pole "virtualRouterIps" w formacie JSON zasobu koncentratora wirtualnego.

Jeśli masz wirtualne urządzenie sieciowe (WUS) w koncentratorze wirtualnym, musisz współpracować z partnerem urządzenia WUS, aby uzyskać instrukcje dotyczące uaktualniania koncentratora usługi Virtual WAN.

Jeśli koncentrator wirtualny jest skonfigurowany z więcej niż 15 jednostkami infrastruktury routingu, przeprowadź skalowanie w koncentratonie wirtualnym do 2 jednostek infrastruktury routingu przed podjęciem próby uaktualnienia. Po uaktualnieniu centrum można skalować z powrotem do ponad 15 jednostek infrastruktury routingu.

Jeśli aktualizacja zakończy się niepowodzeniem z jakiegokolwiek powodu, centrum zostanie automatycznie odzyskane do starej wersji, aby upewnić się, że nadal istnieje działająca konfiguracja.

Dodatkowe kwestie do zapamiętania:

Użytkownik musi mieć rolę właściciela lub współautora , aby zobaczyć dokładny stan wersji routera koncentratora. Jeśli użytkownik ma przypisaną rolę czytelnika do zasobu i subskrypcji usługi Virtual WAN, w witrynie Azure Portal zostanie wyświetlony ten użytkownik, którego router koncentrator musi zostać uaktualniony do najnowszej wersji, nawet jeśli centrum jest już w najnowszej wersji.

Jeśli zmienisz stan subskrypcji sieci wirtualnej będącej szprychą z wyłączonej na włączoną, a następnie uaktualnisz koncentrator wirtualny, musisz zaktualizować połączenie sieci wirtualnej po uaktualnieniu koncentratora wirtualnego (np. możesz skonfigurować połączenie sieci wirtualnej w celu propagowania do fikcyjnej etykiety).

Jeśli koncentrator jest połączony z dużą liczbą sieci wirtualnych szprych (co najmniej 60), po uaktualnieniu można zauważyć, że co najmniej 1 komunikacja równorzędna sieci wirtualnych szprych przejdzie w stan niepowodzenia. Aby przywrócić te wirtualne sieci równorzędne do stanu pomyślnego po uaktualnieniu, można skonfigurować połączenia sieci wirtualnej do propagacji do fikcyjnej etykiety lub usunąć i ponownie utworzyć te odpowiednie połączenia sieci wirtualnej.

Dlaczego router koncentratora wirtualnego wymaga publicznego adresu IP z otwartymi portami?

Te publiczne punkty końcowe są wymagane, aby podstawowa platforma SDN platformy Azure i platforma zarządzania komunikowała się z routerem koncentratora wirtualnego. Ponieważ router koncentratora wirtualnego jest uważany za część sieci prywatnej klienta, podstawowa platforma platformy Azure nie może bezpośrednio uzyskać dostępu do routera koncentratora i zarządzać nim za pośrednictwem prywatnych punktów końcowych ze względu na wymagania dotyczące zgodności. Łączność z publicznymi punktami końcowymi routera koncentratora jest uwierzytelniana za pośrednictwem certyfikatów, a platforma Azure przeprowadza rutynowe inspekcje zabezpieczeń tych publicznych punktów końcowych. W związku z tym nie stanowią one zagrożenia bezpieczeństwa centrum wirtualnego.

Czy istnieje limit tras dla klientów openVPN łączących się z bramą sieci VPN typu punkt-lokacja platformy Azure?

Limit tras dla klientów OpenVPN wynosi 1000.

Jak jest obliczana umowa SLA usługi Virtual WAN?

Virtual WAN to platforma sieci jako usługa, która ma umowę SLA na poziomie 99,95%. Jednak usługa Virtual WAN łączy wiele różnych składników, takich jak usługa Azure Firewall, sieć VPN typu lokacja-lokacja, usługa ExpressRoute, sieć VPN typu punkt-lokacja i wirtualne urządzenia wirtualne usługi Virtual WAN Hub/zintegrowane urządzenia sieciowe.

Umowa SLA dla każdego składnika jest obliczana indywidualnie. Jeśli na przykład usługa ExpressRoute ma 10-minutowy przestój, dostępność usługi ExpressRoute zostanie obliczona jako (Maksymalna dostępna liczba minut — przestój) / Maksymalna dostępna liczba minut * 100.

Czy można zmienić przestrzeń adresową sieci wirtualnej w sieci wirtualnej będącej szprychą połączoną z piastą?

Tak, można to zrobić automatycznie bez aktualizacji ani resetowania wymaganego w połączeniu komunikacji równorzędnej. Pamiętaj o następujących kwestiach:

- Nie musisz klikać przycisku "Synchronizuj" w bloku Komunikacja równorzędna. Po zmianie przestrzeni adresowej sieci wirtualnej komunikacja równorzędna sieci wirtualnych zostanie automatycznie zsynchronizowana z siecią wirtualną koncentratora wirtualnego.

- Upewnij się, że zaktualizowana przestrzeń adresowa nie nakłada się na przestrzeń adresową dla istniejących sieci wirtualnych szprych w usłudze Virtual WAN.

Więcej informacji na temat zmiany przestrzeni adresowej sieci wirtualnej można znaleźć tutaj.

Jaka jest maksymalna liczba adresów sieci wirtualnej będącej szprychą obsługiwana dla centrów skonfigurowanych z intencją routingu?

Maksymalna liczba przestrzeni adresowych we wszystkich sieciach wirtualnych połączonych bezpośrednio z jednym koncentratorem usługi Virtual WAN wynosi 400. Ten limit jest stosowany indywidualnie do każdego koncentratora usługi Virtual WAN we wdrożeniu usługi Virtual WAN. Przestrzenie adresowe sieci wirtualnej połączone ze zdalnymi (innymi koncentratorami usługi Virtual WAN w tej samej wirtualnej sieci WAN) nie są liczone do tego limitu.

Ten limit jest regulowany. Aby uzyskać więcej informacji na temat limitu, procedura żądania zwiększenia limitu i przykładowych skryptów w celu określenia liczby przestrzeni adresowych w sieciach wirtualnych połączonych z koncentratorem usługi Virtual WAN, zobacz Routing intent virtual network address space limits (Limity przestrzeni adresowej sieci wirtualnej intencji routingu).

Konserwacja bramy kontrolowanej przez klienta usługi Virtual WAN

Które usługi znajdują się w zakresie konfiguracji konserwacji bram sieciowych?

W przypadku usługi Virtual WAN można skonfigurować okna obsługi bram sieci VPN typu lokacja-lokacja i bramy usługi ExpressRoute.

Która konserwacja jest obsługiwana lub nie jest obsługiwana przez konserwację kontrolowaną przez klienta?

Usługi platformy Azure przechodzą okresowe aktualizacje konserwacji w celu zwiększenia funkcjonalności, niezawodności, wydajności i zabezpieczeń. Po skonfigurowaniu okna obsługi zasobów w tym oknie są wykonywane konserwacje systemu operacyjnego gościa i usługi. Te aktualizacje stanowią większość elementów konserwacji, które powodują obawy klientów.

Podstawowe aktualizacje sprzętu hosta i infrastruktury centrum danych nie są objęte konserwacją kontrolowaną przez klienta. Ponadto jeśli występuje problem z zabezpieczeniami o wysokiej ważności, który może zagrozić naszym klientom, platforma Azure może wymagać zastąpienia kontroli klienta nad oknem obsługi i wdrożenia zmiany. Są to rzadkie wystąpienia, które byłyby używane tylko w skrajnych przypadkach.

Czy mogę uzyskać zaawansowane powiadomienie o konserwacji?

Obecnie nie można włączyć zaawansowanego powiadomienia na potrzeby konserwacji zasobów bramy sieci.

Czy mogę skonfigurować okno obsługi krótsze niż pięć godzin?

W tej chwili należy skonfigurować co najmniej pięć godzin okna w preferowanej strefie czasowej.

Czy mogę skonfigurować harmonogram konserwacji, który nie powtarza się codziennie?

W tej chwili należy skonfigurować codzienne okno obsługi.

Czy zasoby konfiguracji konserwacji muszą znajdować się w tym samym regionie co zasób bramy?

Tak.

Czy muszę wdrożyć minimalną jednostkę skalowania bramy, aby kwalifikować się do konserwacji kontrolowanej przez klienta?

L.p.

Jak długo trwa, aby zasady konfiguracji konserwacji zaczęły obowiązywać po przypisaniu ich do zasobu bramy?

Wykonanie harmonogramu konserwacji przez bramy sieci może potrwać do 24 godzin po skojarzeniu zasad konserwacji z zasobem bramy.

Jak planować okna obsługi podczas korzystania z sieci VPN i usługi ExpressRoute w scenariuszu współistnienia?

Podczas pracy z siecią VPN i usługą ExpressRoute w scenariuszu współistnienia lub gdy masz zasoby działające jako kopie zapasowe, zalecamy skonfigurowanie oddzielnych okien obsługi. Takie podejście zapewnia, że konserwacja nie ma wpływu na zasoby kopii zapasowej w tym samym czasie.

Zaplanowano okno obsługi dla przyszłej daty dla jednego z moich zasobów. Czy działania konserwacyjne zostaną wstrzymane w tym zasobie do tego czasu?

Nie, działania konserwacyjne nie zostaną wstrzymane w zasobie w okresie przed zaplanowanym oknem obsługi. W przypadku dni, które nie zostały uwzględnione w harmonogramie konserwacji, konserwacja jest kontynuowana jak zwykle w zasobie.

Czy istnieją limity liczby tras, które mogę anonsować?

Tak, istnieją limity. Usługa ExpressRoute obsługuje maksymalnie 4000 prefiksów dla prywatnej komunikacji równorzędnej i 200 prefiksów dla komunikacji równorzędnej firmy Microsoft. Usługa ExpressRoute Premium umożliwia zwiększenie limitu do 10 000 tras dla prywatnej komunikacji równorzędnej. Maksymalna liczba tras anonsowanych z prywatnej komunikacji równorzędnej platformy Azure za pośrednictwem bramy usługi ExpressRoute za pośrednictwem obwodu usługi ExpressRoute wynosi 1000, co jest takie samo w przypadku obwodów usługi ExpressRoute w warstwie Standardowa i Premium. Aby uzyskać więcej informacji, możesz przejrzeć limity tras obwodów usługi ExpressRoute na stronie Limity subskrypcji i limity przydziału platformy Azure. Zwróć uwagę, że anonse tras IPv6 nie są obecnie obsługiwane w usłudze Virtual WAN.

Czy istnieją ograniczenia dotyczące zakresów adresów IP, które można anonsować za pośrednictwem sesji protokołu BGP?

Tak, istnieją ograniczenia. Prefiksy prywatne (RFC1918) nie są akceptowane dla sesji protokołu BGP komunikacji równorzędnej firmy Microsoft. Jednak każdy rozmiar prefiksu do /32 jest akceptowany zarówno w przypadku komunikacji równorzędnej firmy Microsoft, jak i prywatnej.

Co się stanie, jeśli limit trasy protokołu BGP zostanie przekroczony?

Jeśli limit trasy protokołu BGP zostanie przekroczony, sesje protokołu BGP zostaną rozłączone. Sesje zostaną przywrócone po zmniejszeniu liczby prefiksów poniżej limitu. Aby uzyskać więcej informacji, zobacz limity tras obwodów usługi ExpressRoute na stronie Limity subskrypcji i limity przydziału platformy Azure.

Czy mogę monitorować liczbę tras anonsowanych lub odebranych za pośrednictwem obwodu usługi ExpressRoute?

Tak, możesz. Aby uzyskać najlepsze rozwiązania i konfigurację monitorowania alertów opartych na metryce, zapoznaj się z najlepszymi rozwiązaniami dotyczącymi monitorowania platformy Azure.

Jakie jest zalecenie, aby zmniejszyć liczbę prefiksów adresów IP?

Zalecamy agregowanie prefiksów przed ich anonsowaniem za pośrednictwem usługi ExpressRoute lub bramy sieci VPN. Ponadto możesz użyć map tras do podsumowania tras anonsowanych z/do wirtualnej sieci WAN.

Następne kroki

Aby uzyskać więcej informacji na temat usługi Virtual WAN, zobacz About Virtual WAN (Informacje o usłudze Virtual WAN).