Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Klienci mogą wdrażać wybrane wirtualne urządzenia sieciowe (WUS) bezpośrednio w koncentratorze usługi Virtual WAN w rozwiązaniu, które jest wspólnie zarządzane przez platformę Microsoft Azure i innych dostawców wirtualnych urządzeń sieciowych. Nie wszystkie wirtualne urządzenia sieciowe w witrynie Azure Marketplace można wdrożyć w koncentratorze usługi Virtual WAN. Aby uzyskać pełną listę dostępnych partnerów, zobacz sekcję Partnerzy tego artykułu.

Główne korzyści

Po wdrożeniu urządzenia WUS w koncentratorze usługi Virtual WAN może ona służyć jako brama innej firmy z różnymi funkcjami. Może ona służyć jako brama SD-WAN, Zapora lub kombinacja obu.

Wdrażanie urządzeń WUS w koncentratorze usługi Virtual WAN zapewnia następujące korzyści:

- Wstępnie zdefiniowany i wstępnie przetestowany wybór opcji infrastrukturalnych (jednostki infrastruktury NVA): Firma Microsoft oraz jej partnerzy współpracują ze sobą, aby zweryfikować limity przepustowości i pasma, zanim rozwiązanie zostanie udostępnione klientom.

- Wbudowana dostępność i odporność: wdrożenia wirtualnego urządzenia WAN WAN są świadome strefy dostępności (AZ) i są automatycznie skonfigurowane pod kątem wysokiej dostępności.

- Bez problemów z konfigurowaniem i rozruchem: aplikacja zarządzana jest wstępnie przygotowana do konfigurowania i rozruchu na platformie Virtual WAN. Ta aplikacja zarządzana jest dostępna za pośrednictwem linku witryny Azure Marketplace.

- Uproszczony routing: skorzystaj z inteligentnych systemów routingu usługi Virtual WAN. Rozwiązania WUS są równorzędne z routerem koncentratora usługi Virtual WAN i uczestniczą w procesie podejmowania decyzji o routingu usługi Virtual WAN podobnie jak w przypadku bram firmy Microsoft.

- Zintegrowana pomoc techniczna: Partnerzy mają specjalną umowę pomocy technicznej z usługą Microsoft Azure Virtual WAN w celu szybkiego diagnozowania i rozwiązywania problemów klientów.

- Opcjonalne zarządzanie cyklem życia zapewniane przez platformę: uaktualnienia i poprawki są zarządzane bezpośrednio przez Ciebie lub w ramach usługi Azure Virtual WAN. Aby uzyskać najlepsze praktyki związane z zarządzaniem cyklem życia oprogramowania dla wirtualnych urządzeń sieciowych (NVA) w usłudze Virtual WAN, skontaktuj się z dostawcą NVA lub zapoznaj się z dokumentacją dostawcy.

- Zintegrowane z funkcjami platformy: Łączność tranzytowa z bramami firmy Microsoft i sieciami wirtualnymi, szyfrowana usługa ExpressRoute (nakładka SD-WAN uruchomiona za pośrednictwem obwodu usługi ExpressRoute) i tabele tras koncentratora wirtualnego bezproblemowo współdziałają.

Ważne

Aby zapewnić najlepszą obsługę tego zintegrowanego rozwiązania, upewnij się, że masz podobne poziomy uprawnień do pomocy technicznej zarówno u firmy Microsoft, jak i dostawcy wirtualnego urządzenia sieciowego.

Partnerzy

W poniższych tabelach opisano wirtualne urządzenia sieciowe, które kwalifikują się do wdrożenia w koncentratorze usługi Virtual WAN oraz odpowiednie przypadki użycia (łączność i/lub zapora). Kolumna z identyfikatorem dostawcy wirtualnego urządzenia WAN odpowiada dostawcy urządzenia NVA wyświetlanemu w portalu Azure podczas wdrażania nowego urządzenia NVA lub wyświetlania istniejących urządzeń NVA wdrożonych w wirtualnym koncentratorze.

Następujące wirtualne urządzenia sieciowe łączności SD-WAN można wdrożyć w koncentratorze usługi Virtual WAN.

| Partnerzy | Identyfikator dostawcy Wirtualnego Urządzenia Sieciowego WAN | Przewodnik konfiguracji/instrukcji/wdrażania | Dedykowany model pomocy technicznej |

|---|---|---|---|

| Sieci Barracuda | barracudasdwanrelease | Barracuda SecureEdge for Virtual WAN Deployment Guide | Tak |

| Cisco SD-WAN | ciscosdwan | Integracja rozwiązania Cisco SD-WAN z wirtualną siecią WAN platformy Azure rozszerza usługę Cloud OnRamp na potrzeby wdrożeń w wielu chmurach i umożliwia konfigurowanie oprogramowania Cisco Catalyst 8000V Edge Software (Cisco Catalyst 8000V) jako wirtualnego urządzenia sieciowego (NVA) w koncentratorach usługi Azure Virtual WAN. Zobacz Przewodnik konfiguracji aplikacji Cisco SD-WAN Cloud OnRamp, Cisco IOS XE Release 17.x | Tak |

| SD-WAN VMware | vmwaresdwaninvwan | Przewodnik wdrażania usługi VMware SD-WAN w koncentratorze sieci Virtual WAN. Aplikację zarządzaną do wdrożenia można znaleźć pod tym linkiem do witryny Azure Marketplace. | Tak |

| Versa Networks | versanetworks | Jeśli jesteś istniejącym klientem Versa Networks, zaloguj się do swojego konta Versa i uzyskaj dostęp do przewodnika wdrażania, korzystając z poniższego łącza Versa Deployment Guide. Jeśli jesteś nowym klientem Versa, zarejestruj się, używając linku do rejestracji w wersji zapoznawczej Versa. | Tak |

| EdgeConnect w źlinie | argentynaconnectenterprise | Przewodnik wdrażania platformy Aruba EdgeConnect SD-WAN. Obecnie w wersji zapoznawczej: link do witryny Azure Marketplace | Nie. |

Następujące zabezpieczenia Wirtualne urządzenie sieciowe można wdrożyć w koncentratorze usługi Virtual WAN. To urządzenie wirtualne może służyć do inspekcji całego ruchu północno-południowego, wschodniego i zachodniego oraz ruchu powiązanego z Internetem.

| Partnerzy | Dostawca wirtualnego urządzenia sieci WAN | Przewodnik konfiguracji/instrukcji/wdrażania | Dedykowany model pomocy technicznej |

|---|---|---|---|

| Check Point CloudGuard Network Security for Azure Virtual WAN | punkt kontrolny | Przewodnik wdrażania usługi Check Point Network Security for Virtual WAN | Nie. |

| Zapora nowej generacji fortinet (NGFW) | fortinet-ngfw | Fortinet NGFW deployment guide (Przewodnik wdrażania fortinet NGFW ). Fortinet NGFW obsługuje maksymalnie 80 jednostek skalowania i nie zaleca się ich używać do kończenia tunelu SD-WAN. Aby zapoznać się z zakończeniem tunelu SD-WAN, zobacz dokumentację Fortinet SD-WAN i NGFW. | Nie. |

| Cisco Secure Firewall Threat Defense dla usługi Azure Virtual WAN | cisco-tdv-vwan-nva | Przewodnik wdrażania usługi Cisco Secure Firewall Threat Defense dla usługi Azure Virtual WAN dla usługi Virtual WAN | Nie. |

Następujące urządzenia wirtualne sieciowe SD-WAN o podwójnym zastosowaniu (zapora nowej generacji) można wdrożyć w hubie Virtual WAN. Te urządzenia wirtualne mogą służyć do inspekcji całego ruchu północno-południowego, wschodniego i internetowego.

| Partnerzy | Dostawca wirtualnego urządzenia sieci WAN | Przewodnik konfiguracji/instrukcji/wdrażania | Dedykowany model pomocy technicznej |

|---|---|---|---|

| Zapora nowej generacji fortinet (NGFW) | fortinet (SD-WAN i NGFW) | Przewodnik wdrażania Fortinet SD-WAN i NGFW NVA. Fortinet SD-WAN i NGFW NVA pozwalają na obsługę do 20 jednostek skalowania, oferując zarówno funkcje zakończenia tuneli SD-WAN, jak i możliwości zapory ogniowej nowej generacji. | Nie. |

Podstawowe przypadki użycia

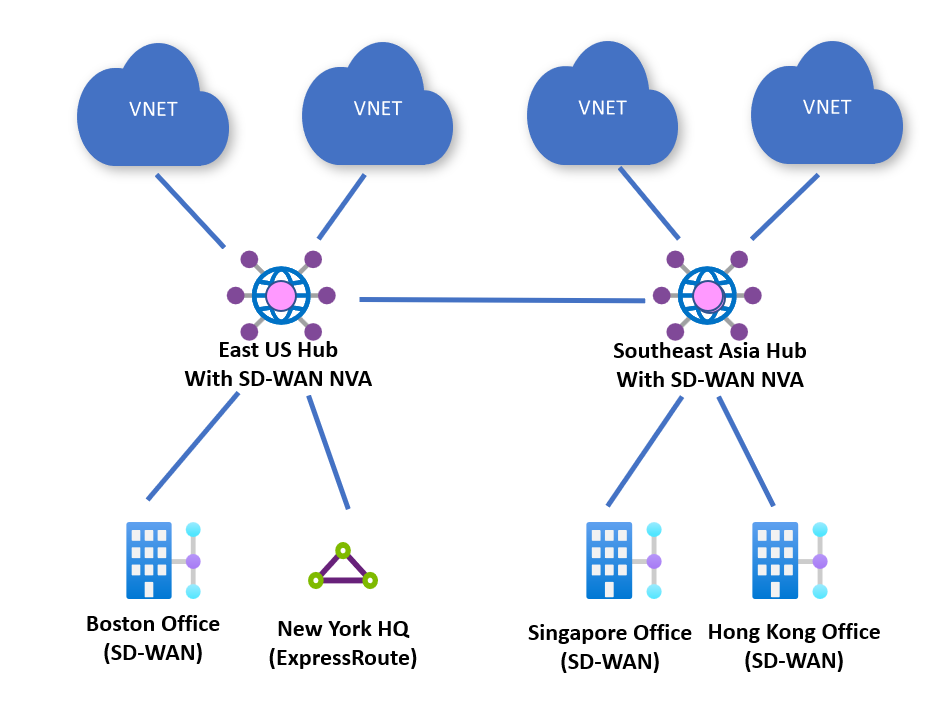

Łączność typu dowolna-dowolna

Klienci mogą wdrażać urządzenie NVA w każdym regionie Azure, w którym mają obecność. Lokacje gałęzi są połączone z platformą Azure za pośrednictwem tuneli SD-WAN kończących się na najbliższym urządzeniu WUS wdrożonym w koncentratorze usługi Azure Virtual WAN.

Lokacje oddziałów mogą następnie uzyskiwać dostęp do obciążeń na platformie Azure wdrożonych w sieciach wirtualnych w tym samym regionie lub w innych regionach za pośrednictwem globalnej sieci szkieletowej firmy Microsoft. Połączone lokacje SD-WAN mogą również komunikować się z innymi gałęziami połączonymi z platformą Azure za pośrednictwem usługi ExpressRoute, sieci VPN typu lokacja-lokacja lub łączności użytkownika zdalnego.

Zabezpieczenia udostępniane przez usługę Azure Firewall razem z urządzeniem wirtualnym sieciowym (NVA) łączności

Klienci mogą wdrożyć usługę Azure Firewall obok swoich urządzeń WUS opartych na łączności. Routing usługi Virtual WAN można skonfigurować do wysyłania całego ruchu do usługi Azure Firewall w celu przeprowadzenia inspekcji. Możesz również skonfigurować usługę Virtual WAN tak, aby wysyłała cały ruch powiązany z Internetem do usługi Azure Firewall w celu przeprowadzenia inspekcji.

Zabezpieczenia zapewniane przez zapory NVA

Klienci mogą również wdrażać urządzenia NVA w koncentratorze usługi Virtual WAN, które wykonują zarówno łączność SD-WAN, jak i funkcje zapory typu Next-Generation Firewall. Klienci mogą łączyć urządzenia lokalne z urządzeniem WUS w centrum, a także używać tego samego urządzenia do inspekcji całego ruchu północno-południowego, wschodniego i internetowego. Routing umożliwiający włączenie tych scenariuszy można skonfigurować za pomocą intencji routingu i zasad routingu.

Partnerzy, którzy obsługują te przepływy ruchu, są wymienieni jako wirtualne urządzenia sieciowe o podwójnej roli dla łączności SD-WAN i zabezpieczeń (Zapora sieciowa nowej generacji) w sekcji Partnerzy.

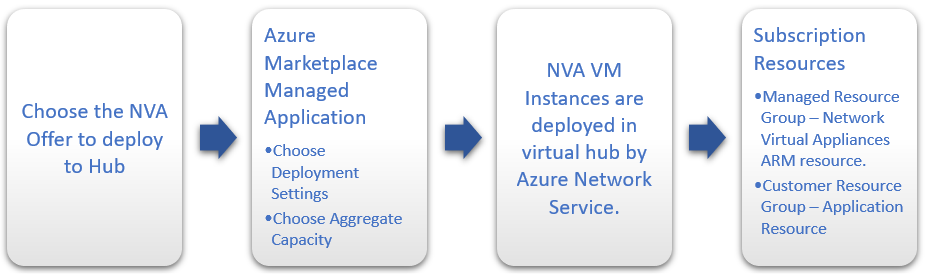

Jak to działa?

Urządzenia WUS, które są dostępne do wdrożenia bezpośrednio w koncentratorze usługi Azure Virtual WAN, są przeznaczone specjalnie do użycia w koncentratorze usługi Virtual WAN. Oferta NVA jest publikowana w Azure Marketplace jako aplikacja zarządzana, a klienci mogą wdrażać ofertę bezpośrednio z Azure Marketplace.

Każda oferta NVA partnera będzie oferować nieco inne doświadczenie i funkcjonalność w oparciu o ich wymagania wdrożeniowe.

Aplikacja zarządzana

Wszystkie oferty NVA, które są dostępne do wdrożenia w koncentratorze usługi Virtual WAN, będą miały zarządzaną aplikację dostępną w witrynie Azure Marketplace. Aplikacje zarządzane umożliwiają partnerom wykonywanie następujących czynności:

- Utwórz niestandardowe środowisko wdrażania dla ich wirtualnego urządzenia sieciowego.

- Zapewnij wyspecjalizowany szablon menedżera zasobów, który umożliwia bezpośrednie tworzenie sieciowej wirtualnej aplikacji (NVA) w koncentratorze usługi Virtual WAN.

- Rozliczanie kosztów licencjonowania oprogramowania bezpośrednio lub za pośrednictwem witryny Azure Marketplace.

- Uwidaczniaj właściwości niestandardowe i mierniki zasobów.

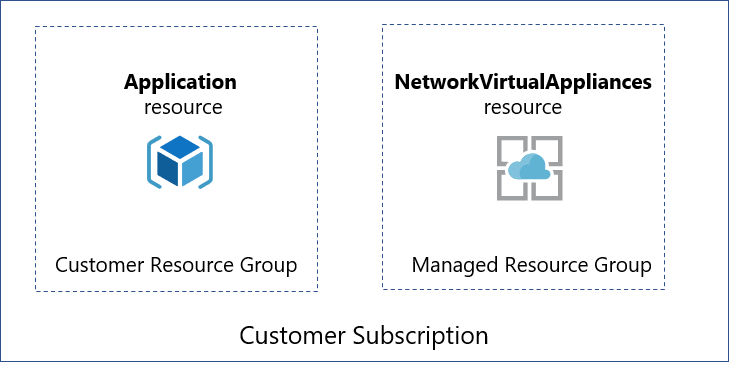

Partnerzy NVA mogą tworzyć różne zasoby w zależności od wdrożenia urządzeń, licencjonowania konfiguracji oraz potrzeb w zakresie zarządzania. Gdy klient utworzy NVA w koncentratorze usługi Virtual WAN, podobnie jak w przypadku wszystkich aplikacji zarządzanych, w jego subskrypcji zostaną utworzone dwie grupy zasobów.

- Grupa zasobów klienta — zawiera symbol zastępczy dla zarządzanej aplikacji. Partnerzy mogą użyć tej funkcji, aby uwidocznić wszystkie wybrane tutaj właściwości klienta.

- Zarządzana grupa zasobów — klienci nie mogą bezpośrednio konfigurować ani zmieniać zasobów w tej grupie zasobów, ponieważ jest to kontrolowane przez wydawcę aplikacji zarządzanej. Ta grupa zasobów zawiera zasób NetworkVirtualAppliances .

Uprawnienia zarządzanej grupy zasobów

Domyślnie wszystkie zarządzane grupy zasobów mają przypisanie odmowy wszystkich w Microsoft Entra. Przypisania typu 'odmów wszystko' uniemożliwiają klientom wywoływanie operacji zapisu na dowolnych zasobach w zarządzanej grupie zasobów, w tym zasobach wirtualnych urządzeń sieciowych.

Jednak partnerzy mogą tworzyć wyjątki dla określonych akcji, które klienci mogą wykonywać na zasobach wdrożonych w zarządzanych grupach zasobów.

Uprawnienia do zasobów w istniejących zarządzanych grupach zasobów nie są dynamicznie aktualizowane, ponieważ nowe dozwolone akcje są dodawane przez partnerów i wymagają ręcznego odświeżania.

Aby odświeżyć uprawnienia do zarządzanych grup zasobów, klienci mogą korzystać z interfejsu API REST odświeżania uprawnień.

Uwaga

Aby prawidłowo zastosować nowe uprawnienia, interfejs API odświeżania uprawnień należy wywołać z dodatkowym parametrem zapytania targetVersion. Wartość targetVersion jest specyficzna dla dostawcy. Zapoznaj się z dokumentacją dostawcy, aby uzyskać najnowszy numer wersji.

POST https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Solutions/applications/{applicationName}/refreshPermissions?api-version=2019-07-01&targetVersion={targetVersion}

Jednostki infrastruktury urządzenia WUS

Podczas tworzenia urządzenia WUS w koncentratorze usługi Virtual WAN należy wybrać liczbę jednostek infrastruktury urządzenia WUS, za pomocą których ma zostać wdrożona. Jednostka NVA Infrastructure Unit to jednostka zagregowanej pojemności przepustowości dla NVA w koncentratorze Virtual WAN. Jednostka infrastruktury urządzenia WUS jest podobna do jednostki skalowania sieci VPN pod względem sposobu, w jaki myślisz o pojemności i rozmiarze.

- Jednostki infrastruktury urządzenia WUS są wytycznymi dotyczącymi przepływności zagregowanej sieci infrastruktury maszyny wirtualnej, na której są wdrażane urządzenia WUS. 1 Jednostka infrastruktury NVA odpowiada 500 Mb/s zagregowanej przepustowości. Ta liczba 500 Mb/s nie uwzględnia różnic między oprogramowaniem uruchomionym na wirtualnych urządzeniach sieciowych. W zależności od funkcji włączonych w urządzeniu NVA lub w implementacji oprogramowania specyficznego dla partnera, funkcje sieciowe, takie jak szyfrowanie/odszyfrowywanie, kapsułkowanie/dekapsulacja lub dogłębna inspekcja pakietów, mogą być bardziej zasobochłonne. Oznacza to, że może być widoczna mniejsza przepływność niż jednostka infrastruktury urządzenia WUS. Aby uzyskać mapowanie jednostek infrastruktury NVA (Network Virtual Appliance) WAN na oczekiwane przepływności, skontaktuj się z dostawcą.

- Azure obsługuje wdrożenia w zakresie od 2 do 80 jednostek infrastruktury NVA dla danego wdrożenia wirtualnego koncentratora NVA, ale partnerzy mogą wybierać, które jednostki skalowania obsługują. W związku z tym może nie być możliwe wdrożenie wszystkich możliwych konfiguracji jednostek skalowania.

Wirtualne Urządzenia Sieciowe w wirtualnej sieci WAN są wdrażane, aby mieć pewność, że zawsze można osiągnąć co najmniej przepustowość ustaloną przez dostawcę dla wybranej jednostki skalowania. Aby to osiągnąć, NVAs w wirtualnej sieci WAN są przeaprowizowane, zapewniając dodatkową pojemność poprzez uruchomienie w kilku instancjach w konfiguracji 'n+1'. Oznacza to, że w dowolnym momencie zagregowana przepływność dla instancji może być większa niż wartości przepływności specyficzne dla dostawcy. To gwarantuje, że jeśli któreś z wystąpień jest w złej kondycji, pozostałe "n" wystąpień mogą obsługiwać ruch klientów i zapewnić przepływność specyficzną dla dostawcy odpowiednią dla tej jednostki skalującej.

Jeśli całkowita ilość ruchu przechodzącego przez NVA w danym momencie przekroczy wartości przepustowości specyficzne dla dostawcy dla wybranej jednostki skali, zdarzenia, które mogą spowodować niedostępność wystąpienia NVA, w tym między innymi rutynowe działania konserwacyjne na platformie Azure lub aktualizacje oprogramowania, mogą doprowadzić do zakłóceń w usłudze lub łączności. Aby zminimalizować przerwy w działaniu usługi, należy wybrać jednostkę skalowania na podstawie szczytowego profilu ruchu i numerów przepływności specyficznych dla dostawcy dla określonej jednostki skalowania, w przeciwieństwie do polegania na liczbach przepływności najlepszych przypadków zaobserwowanych podczas testowania.

Przestrzeń adresowa koncentratora

Każdy koncentrator usługi Virtual WAN jest wdrażany z przestrzenią adresową koncentratora. Minimalna zalecana przestrzeń adresowa huba to /23. Usługa Virtual WAN automatycznie wydziela podsieci w koncentratorze w celu wdrożenia różnych usług w koncentratorze Virtual WAN, takich jak Azure Firewalls, NVAs i usługi połączeń bramkowych.

Istnieje ograniczona liczba adresów IP dostępnych w hubie WAN wirtualnej, które można przypisać do wewnętrznej lub zewnętrznej podsieci wdrożeń Wirtualnego Urządzenia Sieciowego (NVA). Liczba adresów IP przydzielonych do wewnętrznej lub zewnętrznej podsieci wirtualnych urządzeń sieciowych jest statyczna dla wszystkich koncentratorów Virtual WAN wdrożonych z określoną wielkością adresu, niezależnie od tego, czy klienci korzystają, czy planują korzystać ze wszystkich usług w koncentratorze Virtual WAN. Nie można zmodyfikować alokacji na poziomie usługi.

W poniższej tabeli opisano liczbę adresów IP dostępnych dla wdrożeń NVA dla różnych rozmiarów adresów centrali.

| Przestrzeń adresowa koncentratora | Adresy IP dostępne dla wewnętrznej podsieci NVA | Adresy IP dostępne dla zewnętrznej podsieci NVA |

|---|---|---|

| /23 lub mniejsze | 11 | 11 |

| /22 | 27 | 27 |

| /21 | 59 | 59 |

| /20 lub większe | 123 | 123 |

Używane adresy IP

[UWAGA] Wybierz przestrzeń adresową centrum z uwzględnieniem skalowalności, ponieważ podsieci przydzielone do wirtualnych urządzeń sieciowych nie można zmienić rozmiaru. Akcje, takie jak wdrażanie wielu urządzeń WUS w centrum lub dodawanie dodatkowych konfiguracji adresów IP do istniejących urządzeń WUS, wymagają wystarczających dostępnych adresów IP.

Liczba adresów IP wykorzystywanych przez pojedyncze wdrożenie NVA jest obliczana oddzielnie dla interfejsów wewnętrznych i zewnętrznych. Urządzenia NVA wdrożone w tym samym koncentratorze korzystają z adresów IP z tej samej podsieci co inne urządzenia NVA, i dlatego wszystkie urządzenia NVA w tym samym koncentratorze wliczają się do limitu koncentratora.

W poniższej tabeli przedstawiono liczbę wystąpień NVA wdrożonych na różnych skali jednostek.

| Jednostka skalowania | Przypadki |

|---|---|

| 2-20 | 2 |

| 30-40 | 3 |

| 60 | 4 |

| 80 | 5 |

Interfejs wewnętrzny

- W przypadku wdrożeń NVA, które nie są zgodne z ruchem przychodzącym z Internetu, do wewnętrznego balancera obciążenia jest przypisany 1 adres IP. 2 adresy IP są wykorzystywane, jeśli wdrożenia NVA są zgodne z przychodzącym ruchem internetowym. Zapoznaj się z dokumentacją Internet-Inbound, aby dowiedzieć się, jak zweryfikować status zgodności swojej NVA.

- Jeden adres IP jest używany dla każdej instancji NVA. Ten adres IP jest przypisywany do każdej wewnętrznej karty sieciowej NVAs. Możesz dodać dodatkowe konfiguracje adresów IP do wewnętrznej karty sieciowej. Jedna dodatkowa konfiguracja adresu IP powoduje, że na jedno wystąpienie NVA zużywany jest jeden dodatkowy prywatny adres IP.

Przykład:

- 60 jednostek skalowania NVA (4 wystąpienia)

- Zgodne z przychodzącymi połączeniami internetowymi

- 3 konfiguracje adresów IP w interfejsie wewnętrznym.

W tym przykładzie 14 adresów IP jest używanych w podsieci wewnętrznej. 12 adresów IP jest przypisanych do interfejsu wewnętrznego. 2 dodatkowe adresy IP są używane przez moduł równoważenia obciążenia.

Interfejs zewnętrzny

Jeden adres IP jest używany dla każdej instancji NVA. Ten adres IP jest przypisywany do zewnętrznej karty sieciowej w ramach prywatnego i publicznego zestawu adresów IP. Do zewnętrznej karty sieciowej można przypisać dodatkowe konfiguracje adresów IP, aby dodać krotki prywatnych i publicznych adresów IP. Jedna dodatkowa konfiguracja adresu IP sprowadza się do jednego dodatkowego zużytego adresu IP na każdą instancję NVA.

Przykład:

- 60 jednostek skalowania NVA (4 wystąpienia)

- 2 konfiguracje adresów IP w interfejsie wewnętrznym.

W tym przykładzie 8 adresów IP jest używanych w podsieci zewnętrznej. 8 adresów IP jest przypisanych do interfejsu wewnętrznego.

Proces konfiguracji NVA

Partnerzy pracowali nad zapewnieniem środowiska, które automatycznie konfiguruje NVA w ramach procesu wdrażania. Po wprowadzeniu urządzenia WUS do centrum wirtualnego wszelkie niezbędne dodatkowe konfiguracje, które mogą być wymagane dla urządzenia WUS, muszą zostać wykonane za pośrednictwem portalu partnerów urządzenia WUS lub aplikacji do zarządzania. Bezpośredni dostęp do NVA nie jest możliwy.

Zasoby lokacji i połączenia z urządzeniami WUS

W przeciwieństwie do konfiguracji bramy sieci VPN typu lokacja-lokacja usługi Virtual WAN nie trzeba tworzyć zasobów lokacji, zasobów połączenia lokacja-lokacja ani zasobów połączenia punkt-lokacja, aby połączyć lokacje oddziałów z NVA w koncentratorze usługi Virtual WAN.

Nadal musisz utworzyć połączenia typu koncentrator-sieć wirtualna, aby połączyć koncentrator usługi Virtual WAN z sieciami wirtualnymi platformy Azure, a także połączyć usługę ExpressRoute, sieć VPN typu lokacja-lokacja lub połączenia sieci VPN użytkownika zdalnego.

Obsługiwane regiony

Urządzenie WUS w koncentratonie wirtualnym jest dostępne w następujących regionach:

| Region geopolityczny | Regiony Azure |

|---|---|

| Ameryka Północna | Kanada Środkowa, Kanada Wschodnia, Środkowe USA, Wschodnie USA, Wschodnie USA 2, Południowo-środkowe USA, Północno-środkowe USA, Zachodnio-środkowe USA, Zachodnie USA, Zachodnie USA 2 |

| SAmeryka Południowa | Brazylia Południowa, Brazylia Południowo-Wschodnia |

| Europa | Francja Środkowa, Francja Południowa, Niemcy Północne, Niemcy Zachodnio-środkowe, Europa Północna, Norwegia Wschodnia, Norwegia Zachodnia, Szwajcaria Północna, Szwajcaria Zachodnia, Południowe Zjednoczone Królestwo, Europa Zachodnia, Europa Zachodnia, Szwecja Środkowa, Włochy Północne, Hiszpania Środkowa, Polska Środkowa |

| Bliski Wschód | Zjednoczone Emiraty Arabskie, Katar Środkowy, Izrael Środkowy |

| Azja | Azja Wschodnia, Japonia Wschodnia, Japonia Zachodnia, Korea Środkowa, Korea Południowa, Azja Południowo-Wschodnia |

| Australia | Australia Południowo-Wschodnia, Australia Wschodnia, Australia Środkowa, Australia Środkowa 2, Nowa Zelandia Północna |

| Afryka | Północna Republika Południowej Afryki |

| Indie | Indie Południowe, Indie Zachodnie, Indie Środkowe |

Urządzenie WUS — często zadawane pytania

Jestem partnerem wirtualnego urządzenia sieciowego (WUS) i chcę, aby nasze WUS znalazło się w centrum. Czy mogę dołączyć do tego programu partnerskiego?

Niestety, obecnie nie mamy możliwości dołączania żadnych nowych ofert partnerów. Wróć do nas w późniejszym terminie!

Czy mogę wdrożyć dowolną wirtualną aplikację sieciową (NVA) z witryny Azure Marketplace w koncentratorze Virtual WAN?

Tylko partnerzy wymienieni w sekcji Partnerzy mogą być wdrażani w koncentratorze usługi Virtual WAN.

Jaki jest koszt urządzenia WUS?

Musisz kupić licencję na NVA od dostawcy NVA. Bring-your-own license (BYOL) to jedyny obsługiwany obecnie model licencjonowania. Ponadto firma Microsoft pobiera opłaty za używane jednostki infrastruktury NVA oraz wszelkie inne zasoby, z których korzystasz. Aby uzyskać więcej informacji, zobacz Pojęcia dotyczące cen.

Czy mogę wdrożyć urządzenie NVA w podstawowym centrum?

Nie, jeśli chcesz wdrożyć urządzenie WUS, musisz użyć centrum w warstwie Standardowa.

Czy mogę wdrożyć urządzenie WUS w bezpiecznym centrum?

Tak. Wirtualne urządzenia sieciowe partnera (NVAs) można wdrożyć w koncentratorze za pomocą usługi Azure Firewall.

Czy mogę połączyć dowolne urządzenie w moim oddziale z moim NVA w centrum?

Nie, Barracuda CloudGen WAN jest zgodny tylko z urządzeniami brzegowymi Barracuda. Aby dowiedzieć się więcej o wymaganiach usługi CloudGen WAN, zobacz stronę CloudGen WAN firmy Barracuda. W przypadku firmy Cisco istnieje kilka urządzeń SD-WAN, które są zgodne. Aby uzyskać informacje o zgodnych urządzeniach, zobacz dokumentację aplikacji Cisco Cloud OnRamp for Multi-Cloud . Skontaktuj się z dostawcą, aby uzyskać odpowiedzi na wszelkie pytania.

Jakie scenariusze routingu są obsługiwane w przypadku urządzenia NVA w centrum?

Wszystkie scenariusze routingu obsługiwane przez usługę Virtual WAN są obsługiwane w przypadku urządzeń WUS w centrum.

Jakie regiony są obsługiwane?

Aby uzyskać informacje o obsługiwanych regionach, zobacz obsługiwane regiony NVA.

Jak mogę usunąć moje NVA w hubie?

Jeśli zasób wirtualnego urządzenia sieciowego został wdrożony za pośrednictwem aplikacji zarządzanej, usuń aplikację zarządzaną. Usunięcie aplikacji zarządzanej powoduje automatyczne usunięcie zarządzanej grupy zasobów i skojarzonego zasobu wirtualnego urządzenia sieciowego.

Nie można usunąć NVA będącego zasobem następnego przeskoku dla Polityki routingu. Aby usunąć urządzenie NVA, najpierw usuń politykę routingu.

Jeśli zasób wirtualnego urządzenia sieciowego został wdrożony za pośrednictwem oprogramowania orkiestracji partnera, zapoznaj się z dokumentacją partnera, aby usunąć wirtualne urządzenie sieciowe.

Alternatywnie możesz uruchomić następujące polecenie programu PowerShell, aby usunąć wirtualne urządzenie sieciowe.

Znajdź grupę zasobów Azure dla NVA, którą chcesz usunąć. Grupa zasobów platformy Azure jest zwykle inna niż grupa zasobów, w ramach których wdrożono koncentrator usługi Virtual WAN. Upewnij się, że właściwość centrum wirtualnego zasobu NVA odpowiada temu urządzeniu NVA, które chcesz usunąć. W poniższym przykładzie przyjęto założenie, że wszystkie urządzenia WUS w ramach subskrypcji mają różne nazwy. Jeśli istnieje wiele obiektów NVA o tej samej nazwie, upewnij się, że zebrano informacje skojarzone z NVA, które chcesz usunąć.

$nva = Get-AzNetworkVirtualAppliance -Name <NVA name> $nva.VirtualHubUsuń NVA.

Remove-AzNetworkVirtualAppliance -Name $nva.Name -ResourceGroupName $nva.ResourceGroupName

Tę samą serię kroków można wykonać z poziomu interfejsu wiersza polecenia platformy Azure.

- Znajdź grupę zasobów Azure dla NVA, którą chcesz usunąć. Grupa zasobów platformy Azure jest zwykle inna niż grupa zasobów, w ramach których wdrożono koncentrator usługi Virtual WAN. Upewnij się, że właściwość centrum wirtualnego zasobu NVA odpowiada temu urządzeniu NVA, które chcesz usunąć.

az network virtual-appliance list - Usuwanie urządzenia WUS

az network virtual-appliance delete --subscription <subscription name> --resource-group <resource group name> --name <NVA name>

Następne kroki

Aby dowiedzieć się więcej o usłudze Virtual WAN, zobacz artykuł Omówienie usługi Virtual WAN.