Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

W tym artykule wymieniono typowe problemy z połączeniem punkt-lokacja, które mogą wystąpić. Omówiono również możliwe przyczyny i rozwiązania tych problemów.

Błąd klienta sieci VPN: nie można odnaleźć certyfikatu

Objaw

Podczas próby nawiązania połączenia z siecią wirtualną platformy Azure przy użyciu klienta sieci VPN zostanie wyświetlony następujący komunikat o błędzie:

Nie można odnaleźć certyfikatu, który może być używany z tym rozszerzalnym protokołem uwierzytelniania. (Błąd 798)

Przyczyna

Ten problem występuje, jeśli brakuje certyfikatu klienta w obszarze Certyfikaty — Bieżący użytkownik\Osobiste\Certyfikaty.

Rozwiązanie

Aby rozwiązać ten problem, wykonaj następujące kroki:

Otwórz Menedżera certyfikatów: kliknij przycisk Start, wpisz zarządzaj certyfikatami komputerów, a następnie kliknij pozycję zarządzaj certyfikatami komputerów w wynikach wyszukiwania.

Upewnij się, że następujące certyfikaty znajdują się w prawidłowej lokalizacji:

Certyfikat Lokalizacja AzureClient.pfx Bieżący użytkownik\Osobiste\Certyfikaty AzureRoot.cer Komputer lokalny\Główne Zaufane Urzędy Certyfikacji Przejdź do katalogu C:\Users<UserName>\AppData\Roaming\Microsoft\Network\Connections\Cm<GUID>, ręcznie zainstaluj certyfikat (*plik .cer) w magazynie użytkownika i komputera.

Aby uzyskać więcej informacji na temat sposobu instalowania certyfikatu klienta, zobacz Generowanie i eksportowanie certyfikatów dla połączeń punkt-lokacja.

Uwaga

Podczas importowania certyfikatu klienta nie wybieraj opcji Włącz silną ochronę klucza prywatnego.

Nie można ustanowić połączenia sieciowego między komputerem a serwerem sieci VPN, ponieważ serwer zdalny nie odpowiada

Objaw

Podczas próby nawiązania połączenia z bramą sieci wirtualnej platformy Azure przy użyciu protokołu IKEv2 w systemie Windows zostanie wyświetlony następujący komunikat o błędzie:

Nie można ustanowić połączenia sieciowego między komputerem a serwerem sieci VPN, ponieważ serwer zdalny nie odpowiada

Przyczyna

Problem występuje, jeśli wersja systemu Windows nie ma obsługi fragmentacji IKE.

Rozwiązanie

Protokół IKEv2 jest obsługiwany w systemach Windows 10 i Server 2016. Jednak aby można było używać protokołu IKEv2, należy zainstalować aktualizacje i lokalnie ustawić wartość klucza rejestru. Wersje systemu operacyjnego wcześniejsze niż Windows 10 nie są obsługiwane i mogą używać tylko protokołu SSTP.

Aby przygotować system Windows 10 lub Server 2016 dla protokołu IKEv2:

Zainstaluj aktualizację.

Wersja systemu operacyjnego Data Numer/łącze Windows Server 2016

Windows 10 w wersji 160717 stycznia 2018 r. KB4057142 Windows 10 w wersji 1703 17 stycznia 2018 r. KB4057144 Windows 10 w wersji 1709 22 marca 2018 r. KB4089848 Ustaw wartość klucza rejestru. Utwórz klucz REG_DWORD lub ustaw go w rejestrze na 1.

Błąd klienta sieci VPN: Odebrano nieoczekiwany lub źle sformatowany komunikat

Objaw

Podczas próby nawiązania połączenia z siecią wirtualną platformy Azure przy użyciu klienta sieci VPN zostanie wyświetlony następujący komunikat o błędzie:

Odebrana wiadomość była nieoczekiwana lub źle sformatowana. (Błąd 0x80090326)

Przyczyna

Ten problem występuje, jeśli spełniony jest jeden z następujących warunków:

- Użycie tras zdefiniowanych przez użytkownika (UDR) w podsieci bramy z trasą domyślną jest ustawione niepoprawnie.

- Klucz publiczny certyfikatu głównego nie jest przekazywany do bramy sieci VPN platformy Azure.

- Klucz jest uszkodzony lub wygasł.

Rozwiązanie

Aby rozwiązać ten problem, wykonaj następujące kroki:

- Usuń UDR w podsieci bramy. Upewnij się, że UDR prawidłowo przekazuje cały ruch.

- Sprawdź stan certyfikatu głównego w witrynie Azure Portal, aby sprawdzić, czy został odwołany. Jeśli nie zostanie odwołany, spróbuj usunąć certyfikat główny i ponownie załadować. Aby uzyskać więcej informacji, zobacz Tworzenie certyfikatów.

Błąd klienta sieci VPN: łańcuch certyfikatów przetworzony, ale zakończony

Objaw

Podczas próby nawiązania połączenia z siecią wirtualną platformy Azure przy użyciu klienta sieci VPN zostanie wyświetlony następujący komunikat o błędzie:

Łańcuch certyfikatów został przetworzony, ale zakończył się na certyfikacie głównym, który nie jest zaufany przez podmiot certyfikacyjny.

Rozwiązanie

Upewnij się, że następujące certyfikaty znajdują się w prawidłowej lokalizacji:

Certyfikat Lokalizacja AzureClient.pfx Bieżący użytkownik\Osobiste\Certyfikaty Azuregateway-GUID.cloudapp.net Bieżący użytkownik\Zaufane główne urzędy certyfikacji AzureGateway-GUID.cloudapp.net, AzureRoot.cer Komputer lokalny\Główne Zaufane Urzędy Certyfikacji Jeśli certyfikaty znajdują się już w lokalizacji, spróbuj usunąć certyfikaty i zainstalować je ponownie. Certyfikat azuregateway-GUID.cloudapp.net znajduje się w pakiecie konfiguracji klienta sieci VPN pobranym z witryny Azure Portal. Za pomocą archiwów plików można wyodrębnić pliki z pakietu.

Błąd pobierania pliku: Nie określono docelowego identyfikatora URI

Objaw

Zostanie wyświetlony następujący komunikat o błędzie:

Błąd pobierania pliku. Nie określono identyfikatora URI docelowego.

Przyczyna

Ten problem występuje z powodu nieprawidłowego typu bramy.

Rozwiązanie

Typ bramy sieci VPN musi mieć wartość VPN, a typ sieci VPN musi mieć wartość RouteBased.

Błąd klienta sieci VPN: skrypt niestandardowy sieci VPN platformy Azure zakończył się niepowodzeniem

Objaw

Podczas próby nawiązania połączenia z siecią wirtualną platformy Azure przy użyciu klienta sieci VPN zostanie wyświetlony następujący komunikat o błędzie:

Niestandardowy skrypt do aktualizacji tabeli routingu nie powiódł się. (Błąd 8007026f)

Przyczyna

Ten problem może wystąpić, jeśli próbujesz otworzyć połączenie sieci VPN typu lokacja-punkt przy użyciu skrótu.

Rozwiązanie

Otwórz pakiet sieci VPN bezpośrednio zamiast otwierać go ze skrótu.

Nie można zainstalować klienta sieci VPN

Przyczyna

Do zaufania bramie sieci VPN dla sieci wirtualnej jest wymagany dodatkowy certyfikat. Certyfikat jest uwzględniony w pakiecie konfiguracji klienta sieci VPN generowanym w witrynie Azure Portal.

Rozwiązanie

Wyodrębnij pakiet konfiguracji klienta sieci VPN i znajdź plik .cer. Aby zainstalować certyfikat, wykonaj następujące kroki:

- Otwórz mmc.exe.

- Dodaj przystawkę Certyfikaty.

- Wybierz konto komputera lokalnego.

- Kliknij prawym przyciskiem myszy węzeł Zaufane główne urzędy certyfikacji. Kliknij pozycję Wszystkie zadania>Importuj i przejdź do pliku .cer wyodrębnionego z pakietu konfiguracji klienta sieci VPN.

- Uruchom ponownie komputer.

- Spróbuj zainstalować klienta sieci VPN.

Błąd witryny Azure Portal: Nie można zapisać bramy sieci VPN, a dane są nieprawidłowe

Objaw

Podczas próby zapisania zmian bramy sieci VPN w witrynie Azure Portal zostanie wyświetlony następujący komunikat o błędzie:

Nie udało się zapisać bramy sieciowej <gateway name>. Dane dotyczące certyfikatu <certificate ID> są nieprawidłowe.

Przyczyna

Ten problem może wystąpić, jeśli przekazany klucz publiczny certyfikatu głównego zawiera nieprawidłowy znak, taki jak spacja.

Rozwiązanie

Upewnij się, że dane w certyfikacie nie zawierają nieprawidłowych znaków, takich jak podziały wierszy (znaki powrotu karetki). Cała wartość powinna być jedną długą linią. W poniższym przykładzie pokazano obszar do skopiowania w ramach certyfikatu:

Błąd witryny Azure Portal: Nie można zapisać bramy sieci VPN, a nazwa zasobu jest nieprawidłowa

Objaw

Podczas próby zapisania zmian bramy sieci VPN w witrynie Azure Portal zostanie wyświetlony następujący komunikat o błędzie:

Nie można zapisać bramy sieci wirtualnej <gateway name>. Nazwa zasobu <certyfikatu, który próbujesz przekazać> jest nieprawidłowa.

Przyczyna

Ten problem występuje, ponieważ nazwa certyfikatu zawiera nieprawidłowy znak, taki jak spacja.

Błąd witryny Azure Portal: błąd pobierania pliku pakietu sieci VPN 503

Objaw

Podczas próby pobrania pakietu konfiguracji klienta sieci VPN zostanie wyświetlony następujący komunikat o błędzie:

Nie można pobrać pliku. Szczegóły błędu: błąd 503. Serwer jest zajęty.

Rozwiązanie

Ten błąd może być spowodowany tymczasowym problemem sieciowym. Spróbuj ponownie pobrać pakiet sieci VPN po kilku minutach.

Uaktualnienie usługi Azure VPN Gateway: wszyscy klienci punkt-sieć nie mogą się połączyć

Przyczyna

Jeśli certyfikat przekroczył 50 procent swojego okresu ważności, certyfikat zostanie odnowiony.

Rozwiązanie

Aby rozwiązać ten problem, pobierz ponownie i wdróż ponownie pakiet punkt-do-sieci u wszystkich klientów.

Zbyt wielu klientów sieci VPN połączonych jednocześnie

Osiągnięto maksymalną liczbę dozwolonych połączeń. Łączna liczba połączonych klientów jest widoczna w witrynie Azure Portal.

Klient sieci VPN nie może uzyskać dostępu do sieciowych udziałów plików

Objaw

Klient sieci VPN nawiązał połączenie z siecią wirtualną platformy Azure. Klient nie może jednak uzyskać dostępu do udziałów sieciowych.

Przyczyna

Protokół SMB jest używany do uzyskiwania dostępu do udostępniania plików. Po zainicjowaniu połączenia klient sieci VPN dodaje poświadczenia sesji i występuje błąd. Po nawiązaniu połączenia klient jest zmuszony do używania poświadczeń z pamięci podręcznej na potrzeby uwierzytelniania Kerberos. Ten proces inicjuje zapytania do centrum dystrybucji kluczy (kontrolera domeny) w celu uzyskania tokenu. Ponieważ klient łączy się z Internetem, może nie być w stanie nawiązać połączenia z kontrolerem domeny. W związku z tym klient nie może przełączyć się z protokołu Kerberos do protokołu NTLM.

Jedyny moment, kiedy klient jest proszony o podanie poświadczeń, to wtedy, gdy ma ważny certyfikat (z SAN=UPN) wystawiony przez domenę, do której jest przyłączony. Klient musi być również fizycznie połączony z siecią domeny. W takim przypadku klient próbuje użyć certyfikatu i skontaktuje się z kontrolerem domeny. Następnie centrum dystrybucji kluczy zwraca błąd "KDC_ERR_C_PRINCIPAL_UNKNOWN". Klient jest zmuszony do przełączenia się na protokół NTLM.

Rozwiązanie

Aby obejść ten problem, wyłącz buforowanie poświadczeń domeny z następującego podklucza rejestru:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\DisableDomainCreds - Set the value to 1

Nie można odnaleźć połączenia sieci VPN typu punkt-lokacja w systemie Windows po ponownym zainstalowaniu klienta sieci VPN

Objaw

Należy usunąć połączenie sieci VPN typu punkt-lokacja, a następnie ponownie zainstalować klienta sieci VPN. W takiej sytuacji połączenie sieci VPN nie zostało pomyślnie skonfigurowane. Nie widzisz połączenia sieci VPN w ustawieniach połączeń sieciowych w systemie Windows.

Rozwiązanie

Aby rozwiązać ten problem, usuń stare pliki konfiguracji klienta sieci VPN z folderu C:\Users\UserName\AppData\Roaming\Microsoft\Network\Connections<VirtualNetworkId>, a następnie ponownie uruchom instalatora klienta sieci VPN.

Klient sieci VPN typu punkt-lokacja nie może rozpoznać nazwy FQDN zasobów w domenie lokalnej

Objaw

Gdy klient łączy się z platformą Azure przy użyciu połączenia sieci VPN typu punkt-lokacja, nie może rozpoznać nazwy FQDN zasobów w domenie lokalnej.

Przyczyna

Klient sieci VPN typu punkt-lokacja zwykle używa serwerów Usługi Azure DNS skonfigurowanych w sieci wirtualnej platformy Azure. Serwery DNS platformy Azure mają pierwszeństwo przed lokalnymi serwerami DNS skonfigurowanymi w kliencie (chyba że metryka interfejsu Ethernet jest niższa), dlatego wszystkie zapytania DNS są wysyłane do serwerów usługi Azure DNS. Jeśli serwery usługi Azure DNS nie mają rekordów dla zasobów lokalnych, zapytanie kończy się niepowodzeniem.

Rozwiązanie

Aby rozwiązać ten problem, upewnij się, że serwery usługi Azure DNS używane w sieci wirtualnej platformy Azure mogą rozpoznać rekordy DNS dla zasobów lokalnych. W tym celu można użyć przekaźników DNS lub przekaźników warunkowych DNS. Aby uzyskać więcej informacji, zobacz Rozpoznawanie nazw przy użyciu własnego serwera DNS.

Nawiązane jest połączenie sieci VPN typu punkt-lokacja, ale nadal nie można nawiązać połączenia z zasobami platformy Azure

Przyczyna

Ten problem może wystąpić, jeśli klient sieci VPN nie pobiera tras z bramy sieci VPN platformy Azure.

Rozwiązanie

Aby rozwiązać ten problem, zresetuj bramę sieci VPN platformy Azure. Aby upewnić się, że nowe trasy są używane, klienci VPN typu punkt-do-sieci należy pobrać ponownie po zakończeniu konfiguracji peeringu sieci wirtualnych.

Błąd: "Funkcja odwołania nie mogła sprawdzić odwołania, ponieważ serwer odwołania był w trybie offline. (Błąd 0x80092013)"

Przyczyny

Ten komunikat o błędzie pojawia się, jeśli klient nie może uzyskać dostępu do http://crl3.digicert.com/ssca-sha2-g1.crl i http://crl4.digicert.com/ssca-sha2-g1.crl. Sprawdzanie odwołania wymaga dostępu do tych dwóch witryn. Ten problem zazwyczaj występuje na kliencie z skonfigurowanym serwerem proxy. W niektórych środowiskach, jeśli żądania nie przechodzą przez serwer proxy, zostanie ono odrzucone w zaporze brzegowej.

Rozwiązanie

Sprawdź ustawienia serwera proxy i upewnij się, że klient ma dostęp do http://crl3.digicert.com/ssca-sha2-g1.crl i http://crl4.digicert.com/ssca-sha2-g1.crl.

Błąd klienta sieci VPN: połączenie zostało zablokowane z powodu zasad skonfigurowanych na serwerze RAS/VPN. (Błąd 812)

Przyczyna

Ten błąd występuje, jeśli serwer RADIUS używany do uwierzytelniania klienta sieci VPN ma nieprawidłowe ustawienia lub usługa Azure Gateway nie może nawiązać połączenia z serwerem radius.

Rozwiązanie

Upewnij się, że serwer RADIUS jest poprawnie skonfigurowany. Aby uzyskać więcej informacji, zobacz Integrowanie uwierzytelniania RADIUS z serwerem usługi Azure Multi-Factor Authentication.

"Błąd 405" podczas pobierania certyfikatu głównego z usługi VPN Gateway

Przyczyna

Nie zainstalowano certyfikatu głównego. Certyfikat główny jest instalowany w magazynie zaufanych certyfikatów klienta.

Błąd klienta sieci VPN: Połączenie zdalne nie zostało nawiązane, ponieważ próby tuneli VPN nie powiodły się. (Błąd 800)

Przyczyna

Sterownik karty sieciowej jest nieaktualny.

Rozwiązanie

Zaktualizuj sterownik karty sieciowej:

- Kliknij przycisk Start, wpisz Menedżer urządzeń i wybierz go z listy wyników. Jeśli zostanie wyświetlony monit o podanie hasła administratora lub potwierdzenie, wpisz hasło lub potwierdź operację.

- W kategorii adapterów sieciowych znajdź adapter sieciowy, który chcesz zaktualizować.

- Kliknij dwukrotnie nazwę urządzenia, wybierz pozycję Aktualizuj sterownik, wybierz pozycję Wyszukaj automatycznie w poszukiwaniu zaktualizowanego oprogramowania sterowników.

- Jeśli system Windows nie znajdzie nowego sterownika, możesz spróbować wyszukać go w witrynie internetowej producenta urządzenia i postępować zgodnie z instrukcjami.

- Uruchom ponownie komputer i spróbuj ponownie nawiązać połączenie.

Błąd klienta sieci VPN: Uwierzytelnianie w usłudze Microsoft Entra wygasło

Jeśli używasz uwierzytelniania identyfikatora Entra firmy Microsoft, może wystąpić jeden z następujących błędów:

Twoje uwierzytelnianie w firmie Microsoft Entra wygasło. Aby uzyskać nowy token, należy ponownie uwierzytelnić się w usłudze Entra. Limit czasu uwierzytelniania można dostosować przez administratora.

lub

Uwierzytelnianie w firmie Microsoft Entra wygasło, więc musisz ponownie uwierzytelnić się w celu uzyskania nowego tokenu. Spróbuj ponownie nawiązać połączenie. Zasady uwierzytelniania i limit czasu są konfigurowane przez administratora w dzierżawie Entra.

Przyczyna

Połączenie punkt-lokacja jest rozłączone, ponieważ bieżący token odświeżania wygasł lub stał się nieprawidłowy. Nie można pobrać nowych tokenów dostępu do uwierzytelniania użytkownika.

Gdy klient sieci VPN platformy Azure próbuje nawiązać połączenie z bramą sieci VPN platformy Azure przy użyciu uwierzytelniania microsoft Entra ID, token dostępu jest wymagany do uwierzytelnienia użytkownika. Ten token jest odnawiany mniej więcej co godzinę. Prawidłowy token dostępu można wystawiać tylko wtedy, gdy użytkownik ma prawidłowy token odświeżania. Jeśli użytkownik nie ma prawidłowego tokenu odświeżania, połączenie zostanie rozłączone.

Token odświeżania może być wyświetlany jako wygasły/nieprawidłowy z kilku powodów. Aby przeprowadzić debugowanie, możesz sprawdzić dzienniki logowania użytkownika Entra. Zobacz dzienniki logowania Microsoft Entra.

Token odświeżania wygasł

- Domyślny okres istnienia tokenów odświeżania wynosi 90 dni. Po upływie 90 dni użytkownicy muszą ponownie nawiązać połączenie, aby uzyskać nowy token odświeżania.

- Administratorzy dzierżawy Entra mogą dodać zasady dostępu warunkowego dotyczące częstotliwości logowania, które wyzwalają okresowe ponowne uwierzytelnianie co "X" godz. (Token odświeżania wygaśnie za 'X' godzin). Użytkownicy, którzy korzystają z niestandardowych zasad dostępu warunkowego, muszą używać logowania interaktywnego co X godzin. Aby uzyskać więcej informacji, zobacz Odświeżanie tokenów w Platforma tożsamości Microsoft i Konfigurowanie zasad okresu istnienia sesji adaptacyjnej.

Token odświeżania jest nieprawidłowy

- Użytkownik został usunięty z dzierżawy.

- Poświadczenia użytkownika zostały zmienione.

- Odwołano sesje przez administratora klienta Entra.

- Urządzenie stało się niezgodne (jeśli jest to urządzenie zarządzane).

- Inne zasady entra skonfigurowane przez administratorów Entra, które wymagają od użytkowników okresowego korzystania z logowania interakcyjnego.

Rozwiązanie

W tych scenariuszach użytkownicy muszą ponownie nawiązać połączenie. Spowoduje to wyzwolenie interaktywnego procesu logowania w Microsoft Entra, który wystawia nowy token odświeżania i token dostępu.

Klient sieci VPN platformy Azure z uwierzytelnianiem Entra ID nie prosi użytkownika o ponowne uwierzytelnienie za każdym razem, gdy się rozłączy.

Przyczyna

Klient sieci VPN platformy Azure łączący się przy użyciu połączenia typu punkt-lokacja z uwierzytelnianiem entra ID nie wymaga interaktywnego ponownego uwierzytelniania po rozłączeniu.

Zalecana częstotliwość logowania (SIF) lub czas wygaśnięcia tokenu odświeżania w celu uzyskania najlepszego doświadczenia z klientem Azure VPN powinna być ustawiona na dłużej niż 2 godziny, w zależności od tego, co działa najlepiej dla klienta. Oznacza to, że klient pozostanie połączony przez ten czas bez konieczności ponownego uwierzytelniania interakcyjnego.

Ustawienie programu SIF na wartość "za każdym razem" nie jest zalecane, ponieważ wymagałoby to interaktywnego ponownego uwierzytelniania co godzinę, co powoduje częste rozłączenia.

Po włączeniu pamięci podręcznej logowania (wartość domyślna) token jest przechowywany w magazynie trwałym, umożliwiając ponowne nawiązywanie połączenia bez interaktywnego ponownego uwierzytelniania nawet po rozłączeniu, o ile token odświeżania jest prawidłowy. Oznacza to, że czas trwania ponownego nawiązywania połączenia mieści się w okresie ważności tokenu SIF lub tokenu odświeżania.

Rozwiązanie

Aby upewnić się, że klient sieci VPN platformy Azure jest monitowany o ponowne uwierzytelnienie przy każdym rozłączeniu, klient może użyć opcji "wyłączona pamięć podręczna logowania" w kliencie sieci VPN platformy Azure (wersja 4.0.0.0 i nowsze). Klient może zmodyfikować ustawienie cachesigninuser profilu użytkownika (XML) na false.

<azvpnprofile>

<clientauth>

<aad>

<cachesigninuser>false</cachesigninuser>

</aad>

</clientauth>

</azvpnprofile>

Gdy bufor logowania jest wyłączony, token jest przechowywany w magazynie w pamięci, ważny dla jednego połączenia (lub sesji), bez względu na czas trwania (od 30 minut do 90 dni). Po rozłączeniu połączenia token w pamięci zostanie porzucony. Czas trwania jednego połączenia zależy od czasu wygaśnięcia tokenu odświeżania lub programu SIF.

Błąd klienta VPN: Wybieranie połączenia VPN <Nazwa połączenia VPN>, Stan = Platforma VPN nie uruchomiła połączenia

W Podglądzie zdarzeń z RasClient może być również wyświetlony następujący błąd: "Użytkownik <User> wybrał połączenie o nazwie <Nazwa połączenia sieci VPN>, które nie powiodło się. Kod błędu zwrócony po niepowodzeniu to 1460".

Przyczyna

Klient sieci VPN platformy Azure nie ma włączonego uprawnienia aplikacji w tle w ustawieniach aplikacji dla systemu Windows.

Rozwiązanie

- W systemie Windows przejdź do pozycji Ustawienia —> Prywatność —> aplikacje w tle

- Przełącz pozycję "Zezwalaj aplikacjom na uruchamianie w tle" na wartość Włączone

Błąd pobierania pliku: docelowy URI nie jest określony

Przyczyna

Jest to spowodowane nieprawidłowym typem bramy.

Rozwiązanie

Typ bramy VPN w Azure musi być VPN, a typ VPN musi być RouteBased.

Instalator pakietu VPN nie kończy działania

Przyczyna

Ten problem może być spowodowany przez poprzednie instalacje klienta sieci VPN.

Rozwiązanie

Usuń stare pliki konfiguracji klienta sieci VPN z folderu C:\Users\UserName\AppData\Roaming\Microsoft\Network\Connections<VirtualNetworkId> i ponownie uruchom instalatora klienta sieci VPN.

Klient VPN hibernuje lub przechodzi w stan uśpienia

Rozwiązanie

Sprawdź ustawienia uśpienia i hibernacji na komputerze, na którym działa klient sieci VPN.

Nie mogę rozpoznać rekordów w prywatnych strefach DNS przy użyciu Prywatnego Resolvera z klientów połączeń punkt-do-sieci.

Objaw

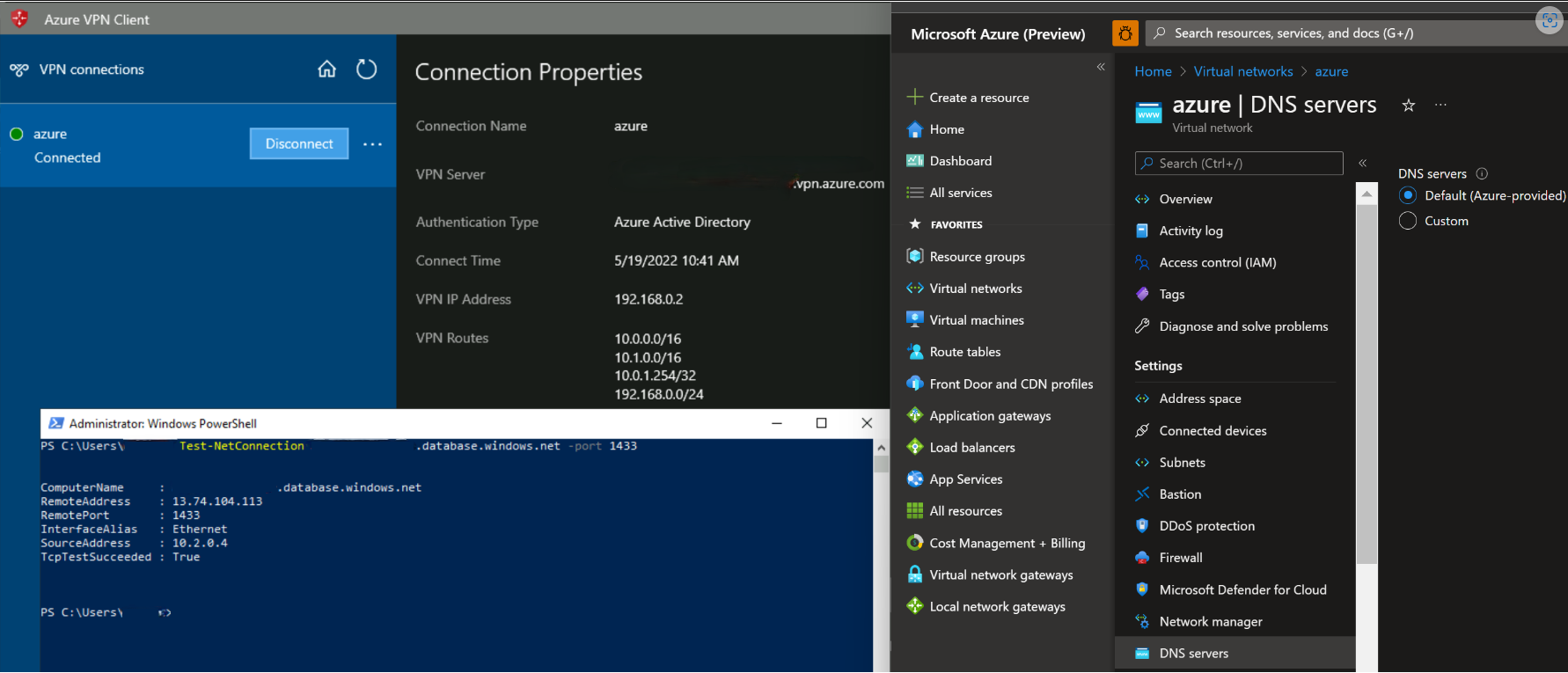

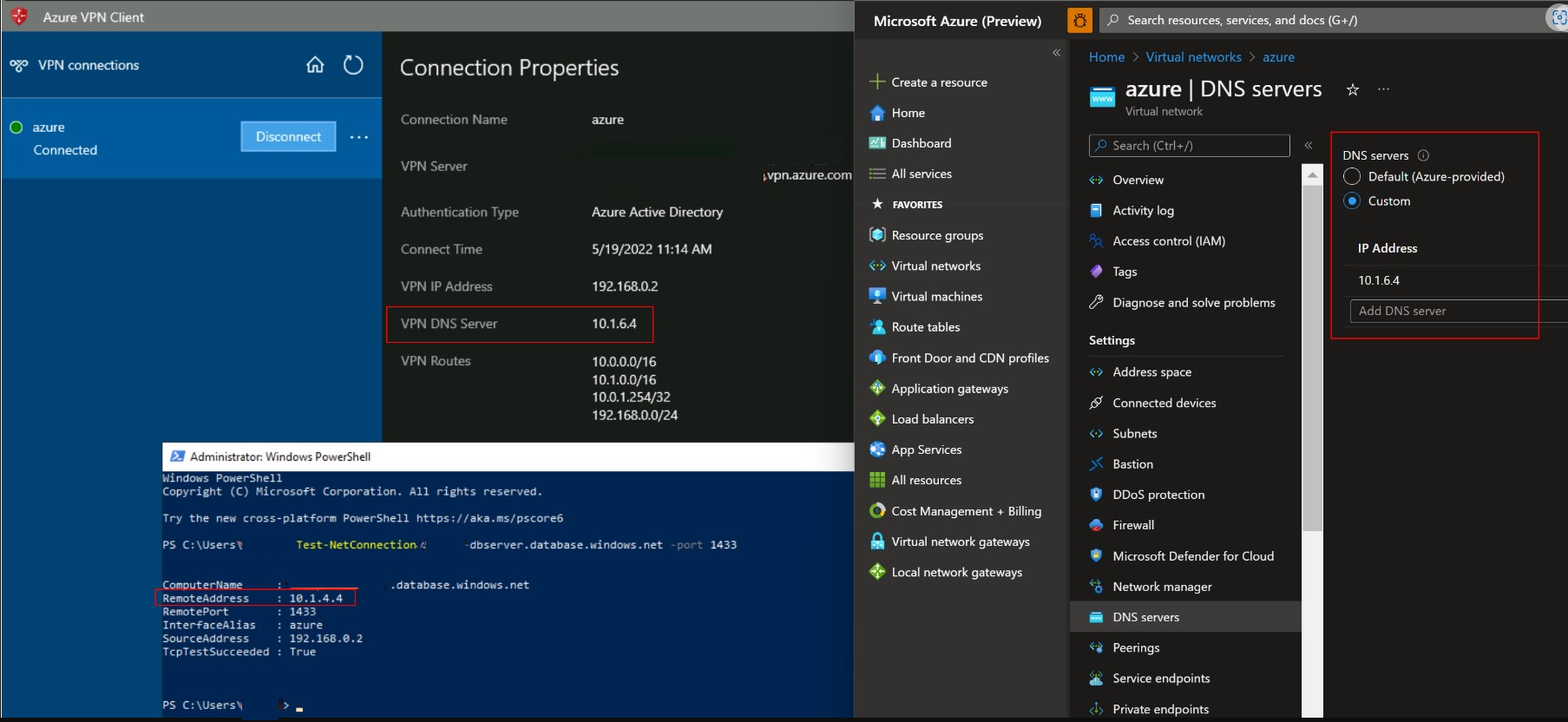

Jeśli używasz dostarczonego przez Azure (168.63.129.16) serwera DNS w sieci wirtualnej, klienci połączenia punkt-do-lokacji nie będą mogli rozwiązać rekordów znajdujących się w Prywatnych Strefach DNS (w tym prywatne punkty końcowe).

Przyczyna

Adres IP serwera DNS platformy Azure (168.63.129.16) jest rozpoznawalny tylko z platformy Azure.

Rozwiązanie

Poniższe kroki ułatwiają rozwiązywanie problemów z rekordami ze strefy Prywatna strefa DNS:

Konfigurowanie przychodzącego adresu IP prywatnego resolvera jako niestandardowe serwery DNS w sieci wirtualnej pomaga w rozwiązaniu rekordów w prywatnej strefie DNS (w tym tych utworzonych na podstawie prywatnych punktów końcowych). Należy pamiętać, że prywatne strefy DNS muszą być skojarzone z siecią wirtualną z prywatnym resolverem.

Domyślnie serwery DNS skonfigurowane w sieci wirtualnej będą wypychane do klientów punkt-lokacja połączonych za pośrednictwem bramy sieci VPN. W związku z tym skonfigurowanie przychodzących adresów IP prywatnego serwera rozpoznawania nazw jako niestandardowe serwery DNS w sieci wirtualnej spowoduje automatyczne przekazanie tych adresów IP do klientów jako serwera DNS sieci VPN i pozwoli na bezproblemowe rozpoznawanie rekordów z prywatnych stref DNS (w tym prywatnych punktów końcowych).