Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

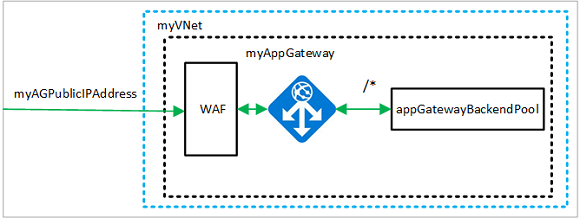

W tym samouczku pokazano, jak za pomocą Azure Portal utworzyć Application Gateway z Web Application Firewall (WAF). Zapora WAF chroni aplikację, używając reguł OWASP. Reguły te obejmują ochronę przed atakami, takimi jak iniekcja kodu SQL, działanie skryptów między witrynami i porywanie sesji. Po utworzeniu bramy aplikacji przetestuj ją, aby upewnić się, że działa poprawnie. Za pomocą Azure Application Gateway kierujesz ruch internetowy aplikacji do określonych zasobów, przypisując odbiorniki do portów, tworząc reguły i dodając zasoby do puli zaplecza. Dla uproszczenia w tym samouczku użyto prostej konfiguracji z publicznym adresem IP interfejsu, podstawowym nasłuchiwaczem do hostowania pojedynczej witryny na tej bramie aplikacji, dwiema maszynami wirtualnymi z systemem Linux używanymi w puli zaplecza i podstawową zasadą routingu żądań.

W tym poradniku nauczysz się, jak:

- Utwórz bramę aplikacji z włączonym WAF-em

- Tworzenie maszyn wirtualnych używanych jako serwery zaplecza

- Tworzenie konta magazynu i konfigurowanie diagnostyki

- Testowanie bramy aplikacji

Uwaga / Notatka

Zalecamy użycie modułu Azure Az PowerShell do interakcji z Azure. Aby rozpocząć, zobacz Instalowanie programu Azure PowerShell. Aby dowiedzieć się, jak przeprowadzić migrację do modułu Az PowerShell, zobacz Migracja programu Azure PowerShell z modułu AzureRM do modułu Az.

Wymagania wstępne

Jeśli nie masz subskrypcji Azure, przed rozpoczęciem utwórz darmowe konto.

Zaloguj się do Azure

Zaloguj się do witryny Azure Portal.

Tworzenie bramy aplikacji

Wybierz pozycję Utwórz zasób w menu po lewej stronie w witrynie Azure Portal. Zostanie wyświetlone okno Tworzenie zasobu .

Wybierz pozycję Sieć , a następnie wybierz pozycję Application Gateway na liście Popularne usługi platformy Azure .

zakładka Podstawy

Na karcie Podstawy wprowadź następujące wartości dla następujących ustawień bramy aplikacji:

Grupa zasobów: wybierz grupę zasobów myResourceGroupAG . Jeśli nie istnieje, wybierz Utwórz nową, aby ją utworzyć.

Nazwa bramy aplikacji: wprowadź nazwę bramy aplikacji myAppGateway .

Poziom: wybierz zapory WAF V2.

Zasady zapory aplikacji internetowej: Wybierz pozycję Utwórz nową, wpisz nazwę nowych zasad, a następnie wybierz przycisk OK. Spowoduje to utworzenie podstawowych zasad zapory aplikacji internetowej z zarządzanym podstawowym zestawem reguł (CRS).

Do komunikacji między tworzonymi zasobami platforma Azure potrzebuje sieci wirtualnej. Możesz utworzyć nową sieć wirtualną lub użyć istniejącej. W tym przykładzie utworzysz nową sieć wirtualną w tym samym czasie, w którym tworzysz bramę aplikacji. Wystąpienia usługi Application Gateway są tworzone w oddzielnych podsieciach. W tym przykładzie utworzysz dwie podsieci: jedną dla bramy aplikacji, a następnie dodasz kolejną dla serwerów zaplecza.

W obszarze Konfigurowanie sieci wirtualnej wybierz pozycję Utwórz nową , aby utworzyć nową sieć wirtualną. W wyświetlonym oknie Tworzenie sieci wirtualnej wprowadź następujące wartości, aby utworzyć sieć wirtualną i podsieć:

Nazwa: wprowadź nazwę sieci wirtualnej myVNet .

Przestrzeń adresowa : Zaakceptuj zakres adresów 10.0.0.0/16 .

Nazwa podsieci (podsieć Application Gateway): w obszarze Podsieci jest wyświetlana podsieć o nazwie Domyślne. Zmień nazwę tej podsieci na myAGSubnet i pozostaw domyślny zakres adresów IPv4 10.0.0.0/24.

Podsieć bramy aplikacyjnej może zawierać tylko bramy aplikacyjne. Inne zasoby nie są dozwolone.Wybierz przycisk OK , aby zamknąć okno Tworzenie sieci wirtualnej i zapisać ustawienia sieci wirtualnej.

Na karcie Podstawowe zaakceptuj wartości domyślne innych ustawień, a następnie wybierz pozycję Dalej: Frontony.

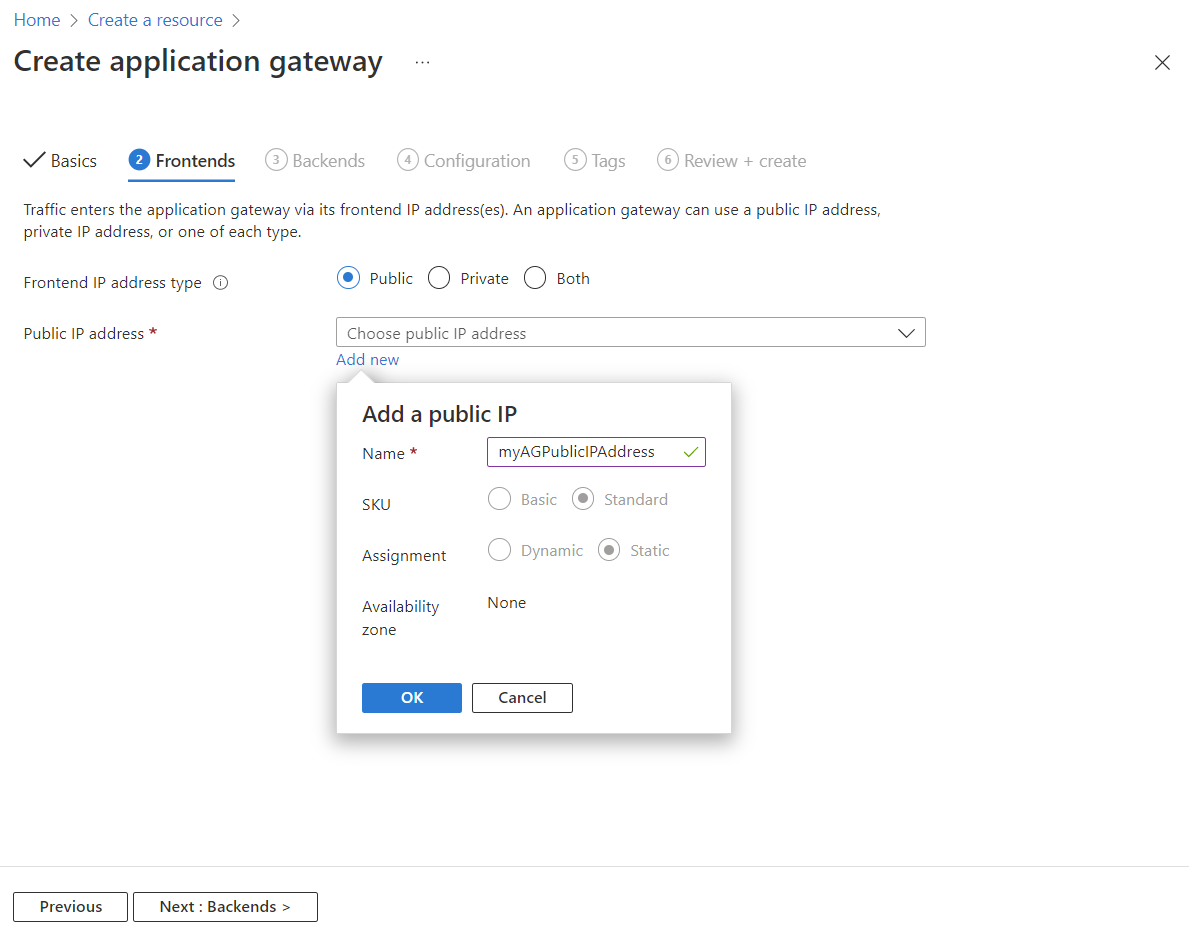

Zakładka Frontendów

Na karcie Frontends sprawdź, czy typ adresu IP frontonu jest ustawiony na Publiczny.

Adres IP frontonu można skonfigurować tak, aby był publiczny lub oba zgodnie z przypadkiem użycia. W tym przykładzie wybierasz publiczny adres IP frontowy.Uwaga / Notatka

W przypadku jednostki SKU Application Gateway w wersji 2, obecnie obsługiwane są typy adresów IP Public i Both Frontend. Tylko konfiguracja adresu IP prywatnego frontonu nie jest obecnie obsługiwana.

Wybierz Dodaj nowy dla publicznego adresu IP i wprowadź myAGPublicIPAddress jako nazwę publicznego adresu IP, a następnie wybierz OK.

Wybierz pozycję Dalej: Backendy.

Karta Backendów

Pula zaplecza służy do kierowania żądań do serwerów zaplecza obsługujących żądanie. Pule zaplecza IT mogą składać się z kart sieciowych, zestawów skalowania maszyn wirtualnych, publicznych adresów IP, wewnętrznych adresów IP, w pełni kwalifikowanych nazw domen (FQDN) oraz wielodostępnych zapleczy, w tym Azure App Service. W tym przykładzie utworzysz pustą pulę zaplecza z bramą aplikacji, a następnie dodasz obiekty docelowe zaplecza do puli zaplecza.

Na karcie Backendy wybierz pozycję Dodaj pulę backendów.

W oknie Dodaj pulę zaplecza, które otworzy się, wprowadź następujące wartości, aby utworzyć pustą pulę zaplecza:

- Nazwa: wprowadź myBackendPool jako nazwę puli zaplecza.

- Dodaj pulę zaplecza bez obiektów docelowych: wybierz pozycję Tak , aby utworzyć pulę zaplecza bez obiektów docelowych. Dodasz obiekty docelowe na zapleczu po utworzeniu bramy aplikacji.

W oknie Dodaj pulę zaplecza wybierz pozycję Dodaj, aby zapisać konfigurację puli zaplecza i wrócić do zakładki Zaplecza.

Na karcie Zaplecza wybierz pozycję Dalej: Konfiguracja.

Karta Konfiguracji

Na karcie Konfiguracja połączysz pulę frontonu i zaplecza utworzoną przy użyciu reguły routingu.

W kolumnie Reguły routingu wybierz Dodaj regułę routingu.

W oknie Dodawanie reguły routingu, które się otworzy, wprowadź myRoutingRule jako nazwę reguły.

W polu Priorytet wpisz numer priorytetu.

Reguła routingu wymaga nasłuchiwacza. Na karcie Odbiornik w oknie Dodawanie reguły routingu wprowadź następujące wartości dla odbiornika:

Nazwa odbiornika: wprowadź wartość myListener jako nazwę odbiornika.

Protokół IP interfejsu: wybierz Publiczny adres IPv4, aby wybrać publiczny adres IP utworzony dla interfejsu.

Zaakceptuj wartości domyślne innych ustawień na karcie Odbiornik , a następnie wybierz kartę Elementy docelowe zaplecza, aby skonfigurować pozostałą część reguły routingu.

Na karcie Cele zaplecza wybierz myBackendPool jako cel zaplecza.

W obszarze Ustawienia zaplecza wybierz pozycję Dodaj nowe , aby utworzyć nowe ustawienie zaplecza. To ustawienie określa zachowanie reguły trasowania. W wyświetlonym oknie Dodawanie ustawienia zaplecza wprowadź myBackendSetting w polu Nazwa ustawień zaplecza. Zaakceptuj wartości domyślne dla innych ustawień w oknie, a następnie wybierz pozycję Dodaj , aby powrócić do okna Dodawanie reguły rozsyłania .

W oknie Dodawanie reguły routingu wybierz pozycję Dodaj, aby zapisać regułę routingu i wrócić do karty Konfiguracja.

Wybierz Dalej: Tagi, a następnie Dalej: Przejrzyj i Utwórz.

Przegląd + utwórz kartę

Przejrzyj ustawienia na karcie Przeglądanie i tworzenie , a następnie wybierz pozycję Utwórz , aby utworzyć sieć wirtualną, publiczny adres IP i bramę aplikacji. Utworzenie bramy aplikacji przez platformę Azure może potrwać kilka minut.

Zaczekaj na pomyślne zakończenie wdrożenia, zanim przejdziesz do kolejnej sekcji.

Dodaj podsieć serwera zaplecza

- Otwórz sieć wirtualną myVNet.

- W obszarze Ustawienia wybierz pozycję Podsieci.

- Wybierz pozycję + Podsieć.

- W polu Nazwa wpisz myBackendSubnet.

- W polu Adres początkowy wpisz 10.0.1.0.

- Wybierz pozycję Dodaj , aby dodać podsieć.

Dodawanie celów back-endowych

W tym przykładzie używasz maszyn wirtualnych jako docelowego zaplecza. Możesz użyć istniejących maszyn wirtualnych lub utworzyć nowe. Utworzysz dwie maszyny wirtualne, których platforma Azure używa jako serwery zaplecza dla bramy aplikacji.

W tym celu wykonasz następujące czynności:

- Utwórz dwie nowe maszyny wirtualne z systemem Linux, myVM i myVM2, które będą używane jako serwery zaplecza.

- Zainstaluj NGINX na maszynach wirtualnych, aby sprawdzić, czy brama aplikacji została pomyślnie utworzona.

- Dodaj serwery backendowe do puli backendowej.

Tworzenie maszyny wirtualnej

W witrynie Azure Portal wybierz pozycję Utwórz zasób. Zostanie wyświetlone okno Tworzenie zasobu .

W obszarze Maszyna wirtualna wybierz pozycję Utwórz.

Wprowadź następujące wartości na karcie Podstawy dla poniższych ustawień maszyny wirtualnej:

- Grupa zasobów: wybierz nazwę grupy zasobów myResourceGroupAG .

- Nazwa maszyny wirtualnej: wprowadź nazwę maszyny wirtualnej myVM .

- Obraz: Ubuntu Server 20.04 LTS — Gen2.

- Typ uwierzytelniania: Hasło

- Nazwa użytkownika: Wprowadź nazwę użytkownika administratora.

- Hasło: Wprowadź hasło dla hasła administratora.

- Publiczne porty przychodzące: wybierz opcję Brak.

Zaakceptuj inne wartości domyślne, a następnie wybierz pozycję Dalej: Dyski.

Zaakceptuj wartości domyślne zakładki Dyski, a następnie wybierz opcję Dalej: Sieć.

Na karcie Sieć sprawdź, czy wybrano pozycję myVNet w obszarze Sieć wirtualna oraz czy pozycja Podsieć została ustawiona na wartość myBackendSubnet.

W obszarze Publiczny adres IP wybierz pozycję Brak.

Zaakceptuj inne wartości domyślne, a następnie wybierz pozycję Dalej: Zarządzanie.

Wybierz pozycję Dalej: Monitorowanie, ustaw diagnostykę rozruchu na wartość Wyłącz. Zaakceptuj pozostałe wartości domyślne, a następnie wybierz pozycję Przeglądanie + tworzenie.

Na karcie Przeglądanie + tworzenie przejrzyj ustawienia, usuń wszystkie błędy walidacji, a następnie wybierz pozycję Utwórz.

Poczekaj na ukończenie tworzenia maszyny wirtualnej, zanim przejdziesz dalej.

Zainstaluj NGINX do testowania

W tym przykładzie zainstalujesz protokół NGINX na maszynach wirtualnych tylko w celu sprawdzenia, czy platforma Azure pomyślnie utworzyła bramę aplikacji.

Otwórz powłokę chmury powłoki Bash. W tym celu wybierz ikonę Cloud Shell na górnym pasku nawigacyjnym Azure Portal, a następnie wybierz pozycję Bash z listy rozwijanej.

Upewnij się, że sesja powłoki bash jest ustawiona dla Twojej subskrypcji:

az account set --subscription "<your subscription name>"Uruchom następujące polecenie, aby zainstalować NGINX na maszynie wirtualnej:

az vm extension set \ --publisher Microsoft.Azure.Extensions \ --version 2.0 \ --name CustomScript \ --resource-group myResourceGroupAG \ --vm-name myVM \ --settings '{ "fileUris": ["https://raw.githubusercontent.com/Azure/azure-docs-powershell-samples/master/application-gateway/iis/install_nginx.sh"], "commandToExecute": "./install_nginx.sh" }'Utwórz drugą maszynę wirtualną i zainstaluj NGINX, wykonując te kroki, które zostały wcześniej wykonane. Użyj myVM2 dla nazwy maszyny wirtualnej i

--vm-nameustawienia polecenia cmdlet.

Dodaj serwery backendowe do puli backendowej

Wybierz pozycję Wszystkie zasoby, a następnie wybierz pozycję myAppGateway.

Wybierz pozycję Pule zaplecza technicznego w menu po lewej stronie.

Wybierz pozycję myBackendPool.

W obszarze Typ docelowy wybierz pozycję Maszyna wirtualna z listy rozwijanej.

W obszarze Element docelowy wybierz skojarzony interfejs sieciowy dla maszyny wirtualnej myVM z listy rozwijanej.

Powtórz te czynności dla myVM2.

Wybierz Zapisz.

Przed przejściem do następnego kroku poczekaj na zakończenie wdrożenia.

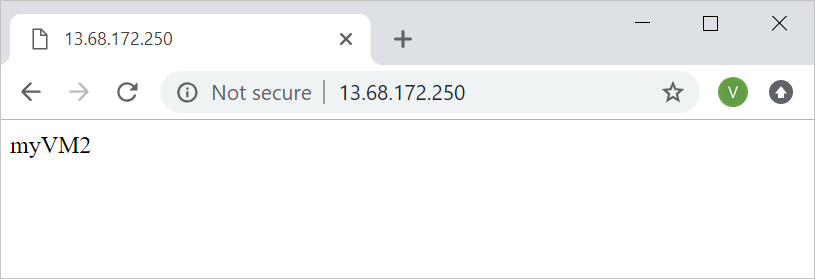

Testowanie bramy aplikacji

Mimo że usługa NGINX nie jest wymagana do utworzenia bramy aplikacji, zainstalowano ją w celu sprawdzenia, czy platforma Azure pomyślnie utworzyła bramę aplikacji. Użyj usługi internetowej, aby przetestować bramę aplikacji:

Na ekranie Omówienie znajdź publiczny adres IP bramy aplikacji.

Możesz też wybrać pozycję Wszystkie zasoby, wprowadzić myAGPublicIPAddress w polu wyszukiwania, a następnie wybrać ją w wynikach wyszukiwania. Platforma Azure wyświetla publiczny adres IP na stronie Omówienie.

Skopiuj publiczny adres IP, a następnie wklej go na pasku adresu przeglądarki.

Sprawdź odpowiedź. Prawidłowa odpowiedź weryfikuje, czy brama aplikacji została pomyślnie utworzona i może pomyślnie połączyć się z backendem.

Uprzątnij zasoby

Jeśli zasoby utworzone za pomocą bramy aplikacji nie są już potrzebne, usuń grupę zasobów. Usunięcie grupy zasobów powoduje również usunięcie bramy aplikacji i wszystkich powiązanych z nią zasobów.

Aby usunąć grupę zasobów:

- W menu po lewej stronie witryny Azure Portal wybierz pozycję Grupy zasobów.

- Na stronie Grupy zasobów wyszukaj pozycję myResourceGroupAG na liście i wybierz ją.

- Na stronie grupy zasobów wybierz pozycję Usuń grupę zasobów.

- Wprowadź ciąg myResourceGroupAG w polu WPISZ NAZWĘ GRUPY ZASOBÓW, a następnie wybierz pozycję Usuń.