Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Jeśli Web Application Firewall (WAF) blokuje żądania, które powinny być dozwolone, możesz wykonać kilka kroków.

Zacznij od przejrzenia przeglądu WAF i dokumentacji konfiguracji WAF, a następnie upewnij się, że monitorowanie WAF jest włączone. W tych artykułach wyjaśniono, jak działa zapora WAF, jak funkcjonują zestawy reguł oraz jak uzyskać dostęp do dzienników zapory.

Zestawy reguł OWASP są zaprojektowane tak, aby były ścisłe od razu po wyjęciu z pudełka i były dostrojone do określonych potrzeb aplikacji lub organizacji korzystającej z zapory aplikacji internetowej. W wielu przypadkach całkowicie normalne i oczekiwane jest tworzenie wykluczeń, reguł niestandardowych, a nawet wyłączanie reguł, które mogą powodować problemy lub fałszywe alarmy. Zasady dla poszczególnych witryn i identyfikatorów URI zezwalają, aby te zmiany miały wpływ tylko na określone lokacje/identyfikatory URI. Dlatego zmiany nie powinny mieć wpływu na inne witryny, które mogą nie mieć tych samych problemów.

Zrozumienie dzienników zapory aplikacji internetowej

Celem dzienników zapory aplikacji internetowej jest pokazanie każdego żądania, z którym zapora aplikacji internetowej się zgadza lub które blokuje. Jest to rejestr wszystkich zweryfikowanych żądań, które zostały dopasowane lub zablokowane. Jeśli zauważysz, że zapora aplikacji internetowej (WAF) blokuje żądanie, którego nie powinna (fałszywy alarm), możesz wykonać kilka czynności. Najpierw zawęź i znajdź konkretne żądanie. Przejrzyj dzienniki, aby znaleźć określony identyfikator URI, sygnaturę czasową lub identyfikator transakcji żądania. Po znalezieniu skojarzonych wpisów dziennika można rozpocząć działania w przypadku wyników fałszywie dodatnich.

Załóżmy na przykład, że posiadasz legalny ruch zawierający ten ciąg 1=1, który chcesz przekazać przez WAF (zapora aplikacji internetowej). Jeśli spróbujesz wykonać żądanie, zapora aplikacji internetowej blokuje ruch zawierający ciąg 1=1 w dowolnym parametrze lub polu. Jest to ciąg często kojarzony z atakiem polegającym na wstrzyknięciu kodu SQL. Możesz przejrzeć dzienniki i zobaczyć sygnaturę czasową żądania oraz reguły, które zostały zablokowane/dopasowane.

W poniższym przykładzie widać, że cztery reguły są wyzwalane podczas tego samego żądania (przy użyciu pola TransactionId). Pierwsza z nich mówi, że jest dopasowana, ponieważ użytkownik użył numerycznego/adresu URL dla żądania, co zwiększa wynik anomalii o trzy, ponieważ jest to ostrzeżenie. Następna pasująca reguła to 942130, czyli ta, której szukasz. Możesz zobaczyć 1=1 w polu details.data. To jeszcze bardziej zwiększa wynik anomalii o trzy, ponieważ jest to również ostrzeżenie. Ogólnie rzecz biorąc, każda reguła, która ma akcję Dopasowaną, zwiększa wynik anomalii, a wówczas wynik anomalii wynosiłby sześć. Aby uzyskać więcej informacji, zobacz Tryb oceniania anomalii.

Ostatnie dwa wpisy dziennika pokazują, że żądanie zostało zablokowane, ponieważ wynik anomalii był wystarczająco wysoki. Te wpisy mają inne działanie niż pozostałe dwa. Pokazują one, że faktycznie zablokowali żądanie. Te reguły są obowiązkowe i nie można ich wyłączyć. Nie należy o nich myśleć jako o regułach, ale raczej jako o podstawowej infrastrukturze wewnętrznej WAF.

{

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/MYRESOURCEGROUP/PROVIDERS/MICROSOFT.NETWORK/APPLICATIONGATEWAYS/DEMOWAF-V2",

"operationName": "ApplicationGatewayFirewall",

"category": "ApplicationGatewayFirewallLog",

"properties": {

"instanceId": "appgw_3",

"clientIp": "203.0.113.139",

"clientPort": "",

"requestUri": "\/",

"ruleSetType": "OWASP_CRS",

"ruleSetVersion": "3.0.0",

"ruleId": "920350",

"message": "Host header is a numeric IP address",

"action": "Matched",

"site": "Global",

"details": {

"message": "Warning. Pattern match \\\"^[\\\\\\\\d.:]+$\\\" at REQUEST_HEADERS:Host. ",

"data": "40.90.218.160",

"file": "rules\/REQUEST-920-PROTOCOL-ENFORCEMENT.conf\\\"",

"line": "791"

},

"hostname": "vm000003",

"transactionId": "AcAcAcAcAKH@AcAcAcAcAyAt"

}

}

{

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/MYRESOURCEGROUP/PROVIDERS/MICROSOFT.NETWORK/APPLICATIONGATEWAYS/DEMOWAF-V2",

"operationName": "ApplicationGatewayFirewall",

"category": "ApplicationGatewayFirewallLog",

"properties": {

"instanceId": "appgw_3",

"clientIp": "203.0.113.139",

"clientPort": "",

"requestUri": "\/",

"ruleSetType": "OWASP_CRS",

"ruleSetVersion": "3.0.0",

"ruleId": "942130",

"message": "SQL Injection Attack: SQL Tautology Detected.",

"action": "Matched",

"site": "Global",

"details": {

"message": "Warning. Pattern match \\\"(?i:([\\\\\\\\s'\\\\\\\"`\\\\\\\\(\\\\\\\\)]*?)([\\\\\\\\d\\\\\\\\w]++)([\\\\\\\\s'\\\\\\\"`\\\\\\\\(\\\\\\\\)]*?)(?:(?:=|\\u003c=\\u003e|r?like|sounds\\\\\\\\s+like|regexp)([\\\\\\\\s'\\\\\\\"`\\\\\\\\(\\\\\\\\)]*?)\\\\\\\\2|(?:!=|\\u003c=|\\u003e=|\\u003c\\u003e|\\u003c|\\u003e|\\\\\\\\^|is\\\\\\\\s+not|not\\\\\\\\s+like|not\\\\\\\\s+regexp)([\\\\\\\\s'\\\\\\\"`\\\\\\\\(\\\\\\\\)]*?)(?!\\\\\\\\2)([\\\\\\\\d\\\\\\\\w]+)))\\\" at ARGS:text1. ",

"data": "Matched Data: 1=1 found within ARGS:text1: 1=1",

"file": "rules\/REQUEST-942-APPLICATION-ATTACK-SQLI.conf\\\"",

"line": "554"

},

"hostname": "vm000003",

"transactionId": "AcAcAcAcAKH@AcAcAcAcAyAt"

}

}

{

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/MYRESOURCEGROUP/PROVIDERS/MICROSOFT.NETWORK/APPLICATIONGATEWAYS/DEMOWAF-V2",

"operationName": "ApplicationGatewayFirewall",

"category": "ApplicationGatewayFirewallLog",

"properties": {

"instanceId": "appgw_3",

"clientIp": "203.0.113.139",

"clientPort": "",

"requestUri": "\/",

"ruleSetType": "",

"ruleSetVersion": "",

"ruleId": "0",

"message": "Mandatory rule. Cannot be disabled. Inbound Anomaly Score Exceeded (Total Score: 8)",

"action": "Blocked",

"site": "Global",

"details": {

"message": "Access denied with code 403 (phase 2). Operator GE matched 5 at TX:anomaly_score. ",

"data": "",

"file": "rules\/REQUEST-949-BLOCKING-EVALUATION.conf\\\"",

"line": "57"

},

"hostname": "vm000003",

"transactionId": "AcAcAcAcAKH@AcAcAcAcAyAt"

}

}

{

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/MYRESOURCEGROUP/PROVIDERS/MICROSOFT.NETWORK/APPLICATIONGATEWAYS/DEMOWAF-V2",

"operationName": "ApplicationGatewayFirewall",

"category": "ApplicationGatewayFirewallLog",

"properties": {

"instanceId": "appgw_3",

"clientIp": "203.0.113.139",

"clientPort": "",

"requestUri": "\/",

"ruleSetType": "",

"ruleSetVersion": "",

"ruleId": "0",

"message": "Mandatory rule. Cannot be disabled. Inbound Anomaly Score Exceeded (Total Inbound Score: 8 - SQLI=5,XSS=0,RFI=0,LFI=0,RCE=0,PHPI=0,HTTP=0,SESS=0): SQL Injection Attack: SQL Tautology Detected.",

"action": "Blocked",

"site": "Global",

"details": {

"message": "Warning. Operator GE matched 5 at TX:inbound_anomaly_score. ",

"data": "",

"file": "rules\/RESPONSE-980-CORRELATION.conf\\\"",

"line": "73"

},

"hostname": "vm000003",

"transactionId": "AcAcAcAcAKH@AcAcAcAcAyAt"

}

}

Naprawianie wyników fałszywie dodatnich

Mając te informacje i wiedząc, że reguła 942130 jest tą, która pasuje do ciągu 1=1 , możesz zrobić kilka rzeczy, aby zapobiec blokowaniu ruchu:

Użyj listy wykluczeń. Aby uzyskać więcej informacji na temat list wykluczeń, zobacz listy wykluczeń dla WAF (Web Application Firewall).

Wyłącz regułę.

Korzystanie z listy wykluczeń

Aby podjąć świadomą decyzję dotyczącą obsługi wyników fałszywie dodatnich, ważne jest, aby zapoznać się z technologiami używanymi przez aplikację. Załóżmy na przykład, że nie ma serwera SQL w stosie technologii i otrzymujesz fałszywie dodatnie wyniki związane z tymi regułami. Wyłączenie tych reguł niekoniecznie osłabia bezpieczeństwo.

Jedną z zalet korzystania z listy wykluczeń jest to, że tylko określona część żądania jest wyłączana. Oznacza to jednak, że określone wykluczenie ma zastosowanie do całego ruchu przechodzącego przez WAF, ponieważ jest to ustawienie globalne. Na przykład może to prowadzić do problemu, jeśli 1=1 jest prawidłowym żądaniem w treści dla określonej aplikacji, ale nie dla innych. Kolejną korzyścią jest to, że możesz wybierać między treścią, nagłówkami i plikami cookie, które mają zostać wykluczone, jeśli zostanie spełniony określony warunek, w przeciwieństwie do wykluczenia całego żądania.

Czasami zdarzają się przypadki, w których określone parametry są przekazywane do zapory aplikacji internetowej w sposób, który może nie być intuicyjny. Na przykład istnieje token, który jest przekazywany podczas uwierzytelniania przy użyciu identyfikatora Microsoft Entra.

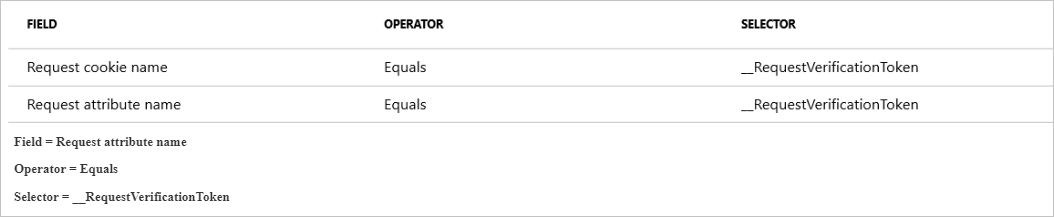

__RequestVerificationToken jest zwykle przekazywany jako plik cookie żądania. Jednak w niektórych przypadkach, gdy pliki cookie są wyłączone, ten token jest również przekazywany jako atrybut żądania lub arg. W takim przypadku należy upewnić się, że __RequestVerificationToken jest również dodawany do listy wykluczeń jako nazwa atrybutu żądania .

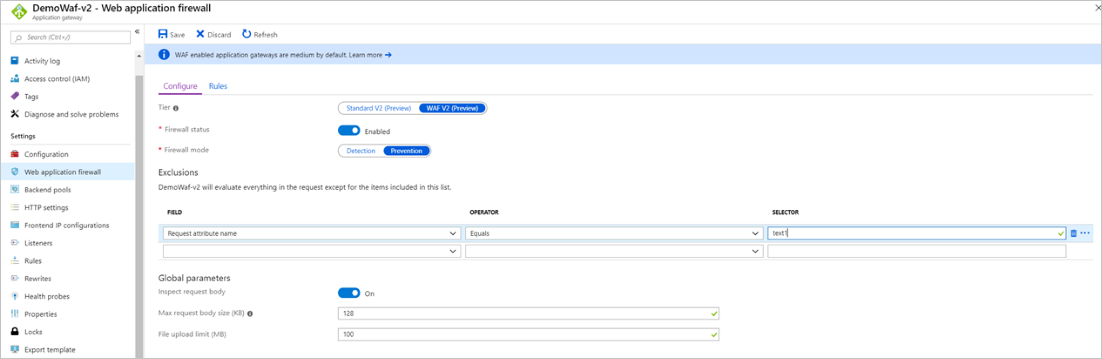

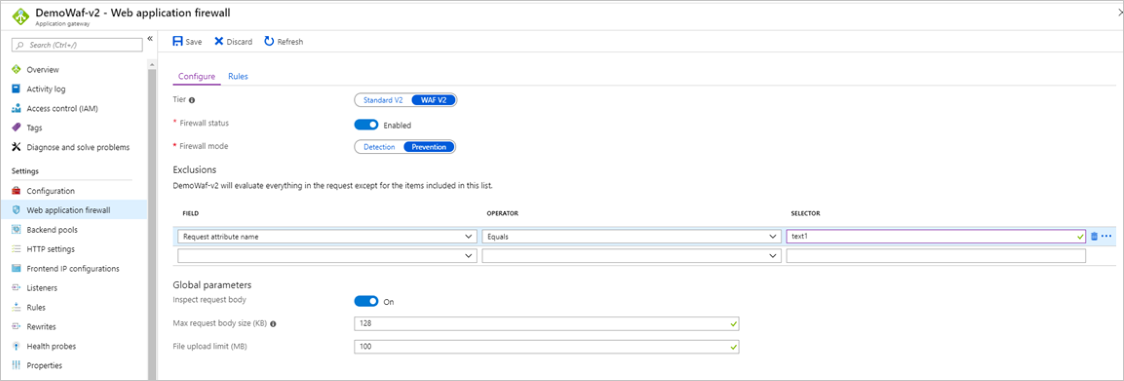

W tym przykładzie chcesz wykluczyć nazwę atrybutu Request , która jest równa text1. To jest widoczne, ponieważ w dziennikach zapory możesz zobaczyć nazwę atrybutu: data: Dopasowane dane: 1=1 znalezione w ARGS:text1: 1=1. Atrybutem jest text1. Tę nazwę atrybutu można również znaleźć na kilka innych sposobów, zobacz Znajdowanie nazw atrybutów żądania.

Można skonfigurować wykluczenia dla zapory sieciowej aplikacji (WAF) w Application Gateway na różnych poziomach zakresu. Aby uzyskać więcej informacji, zobacz Listy wykluczeń Web Application Firewall.

Wyłączanie reguł

Innym sposobem obejścia fałszywego alarmu jest wyłączenie reguły, która pasowała do danych wejściowych, które WAF uznał za złośliwe. Ponieważ dzienniki WAF zostały przeanalizowane i zawężono regułę do 942130, możesz ją wyłączyć w portalu Azure. Zobacz Dostosowywanie reguł zapory aplikacji internetowej za pośrednictwem Azure Portal.

Jedną z zalet wyłączenia reguły jest to, że jeśli wiesz, że cały ruch zawierający określony warunek, który jest zwykle blokowany, jest prawidłowym ruchem, możesz wyłączyć tę regułę dla całej zapory aplikacji internetowej. Jeśli jednak jest to tylko prawidłowy ruch w określonym przypadku użycia, otwierasz lukę w zabezpieczeniach, wyłączając tę regułę dla całej zapory aplikacji internetowej, ponieważ jest to ustawienie globalne.

Jeśli chcesz użyć Azure PowerShell, zobacz Dostosowywanie reguł zapory aplikacji internetowej za pomocą programu PowerShell. Jeśli chcesz użyć interfejsu wiersza polecenia platformy Azure, zobacz Dostosowywanie reguł zapory aplikacji internetowej za pomocą interfejsu wiersza polecenia platformy Azure.

Rejestrowanie plików HAR

Możesz użyć przeglądarki lub zewnętrznego narzędzia, takiego jak Fiddler, do rejestrowania plików archiwum HTTP (HAR). Pliki HAR zawierają informacje o żądaniach i odpowiedziach wysyłanych przez przeglądarkę podczas ładowania strony internetowej. Te informacje mogą być przydatne przy rozwiązywaniu problemów z zaporą aplikacji webowej.

Wskazówka

Dobrym rozwiązaniem jest przygotowanie pliku HAR podczas kontaktowania się z pomocą techniczną. Zespół pomocy technicznej może użyć pliku HAR, aby zdiagnozować problem.

Aby zarejestrować i zapisać plik HAR w przeglądarce Microsoft Edge, wykonaj następujące kroki

Naciśnij F12 lub Ctrl+Shift+I , aby uruchomić narzędzia deweloperskie edge. Możesz również uruchomić narzędzia z menu paska narzędzi w obszarze Więcej narzędzi > Narzędzia deweloperskie.

Na karcie Konsola wybierz pozycję Wyczyść konsolę lub naciśnij Ctrl+L.

Wybierz kartę Sieć.

Wybierz Wyczyść dziennik sieciowy lub naciśnij Ctrl+L, a następnie wybierz Rejestruj dziennik sieciowy, jeżeli nie jest rejestrowany.

Załaduj stronę internetową chronioną przez zaporę aplikacji internetowej, dla której chcesz zdiagnozować problemy.

Zatrzymaj nagrywanie, wybierając Zatrzymaj nagrywanie dziennika sieci.

Wybierz pozycję Eksportuj plik HAR (oczyszczony)... i zapisz plik HAR.

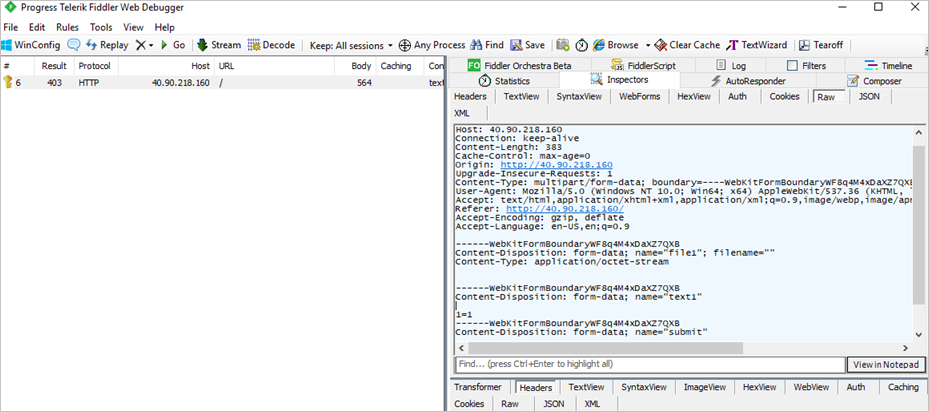

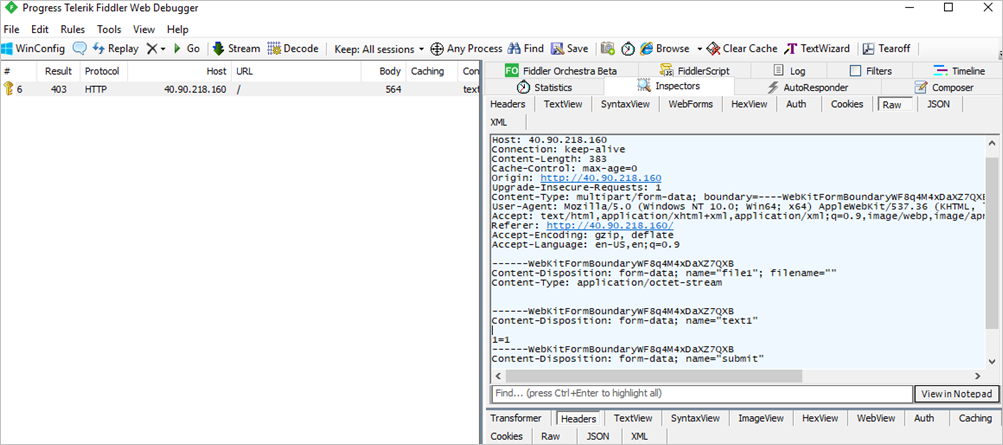

Znajdowanie nazw atrybutów żądania

Narzędzie Fiddler służy do sprawdzania poszczególnych żądań i określania, jakie konkretne pola strony internetowej są wywoływane. Użycie tych informacji pomaga wykluczyć niektóre pola z inspekcji przy użyciu list wykluczeń.

W tym przykładzie widać, że pole, w którym wprowadzono ciąg 1=1 , nazywa się text1.

Jest to pole, które można wykluczyć. Aby dowiedzieć się więcej na temat list wykluczeń, zobacz Listy wykluczeń zapory aplikacji internetowej. W tym przypadku można wykluczyć ocenę, konfigurując następujące wykluczenie:

Możesz również sprawdzić dzienniki zapory, aby dowiedzieć się, co należy dodać do listy wykluczeń. Aby włączyć rejestrowanie, zobacz Kondycja zaplecza, dzienniki zasobów i metryki dla Application Gateway.

Sprawdź dziennik zapory i wyświetl plik PT1H.json dla godziny, w której wystąpiło żądanie, które chcesz sprawdzić.

W tym przykładzie widać, że masz cztery reguły o tym samym identyfikatorze TransactionID i że wszystkie wystąpiły dokładnie w tym samym czasie:

{

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/MYRESOURCEGROUP/PROVIDERS/MICROSOFT.NETWORK/APPLICATIONGATEWAYS/DEMOWAF-V2",

"operationName": "ApplicationGatewayFirewall",

"category": "ApplicationGatewayFirewallLog",

"properties": {

"instanceId": "appgw_3",

"clientIp": "203.0.113.139",

"clientPort": "",

"requestUri": "\/",

"ruleSetType": "OWASP_CRS",

"ruleSetVersion": "3.0.0",

"ruleId": "920350",

"message": "Host header is a numeric IP address",

"action": "Matched",

"site": "Global",

"details": {

"message": "Warning. Pattern match \\\"^[\\\\\\\\d.:]+$\\\" at REQUEST_HEADERS:Host. ",

"data": "40.90.218.160",

"file": "rules\/REQUEST-920-PROTOCOL-ENFORCEMENT.conf\\\"",

"line": "791"

},

"hostname": "vm000003",

"transactionId": "AcAcAcAcAKH@AcAcAcAcAyAt"

}

}

{

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/MYRESOURCEGROUP/PROVIDERS/MICROSOFT.NETWORK/APPLICATIONGATEWAYS/DEMOWAF-V2",

"operationName": "ApplicationGatewayFirewall",

"category": "ApplicationGatewayFirewallLog",

"properties": {

"instanceId": "appgw_3",

"clientIp": "203.0.113.139",

"clientPort": "",

"requestUri": "\/",

"ruleSetType": "OWASP_CRS",

"ruleSetVersion": "3.0.0",

"ruleId": "942130",

"message": "SQL Injection Attack: SQL Tautology Detected.",

"action": "Matched",

"site": "Global",

"details": {

"message": "Warning. Pattern match \\\"(?i:([\\\\\\\\s'\\\\\\\"`\\\\\\\\(\\\\\\\\)]*?)([\\\\\\\\d\\\\\\\\w]++)([\\\\\\\\s'\\\\\\\"`\\\\\\\\(\\\\\\\\)]*?)(?:(?:=|\\u003c=\\u003e|r?like|sounds\\\\\\\\s+like|regexp)([\\\\\\\\s'\\\\\\\"`\\\\\\\\(\\\\\\\\)]*?)\\\\\\\\2|(?:!=|\\u003c=|\\u003e=|\\u003c\\u003e|\\u003c|\\u003e|\\\\\\\\^|is\\\\\\\\s+not|not\\\\\\\\s+like|not\\\\\\\\s+regexp)([\\\\\\\\s'\\\\\\\"`\\\\\\\\(\\\\\\\\)]*?)(?!\\\\\\\\2)([\\\\\\\\d\\\\\\\\w]+)))\\\" at ARGS:text1. ",

"data": "Matched Data: 1=1 found within ARGS:text1: 1=1",

"file": "rules\/REQUEST-942-APPLICATION-ATTACK-SQLI.conf\\\"",

"line": "554"

},

"hostname": "vm000003",

"transactionId": "AcAcAcAcAKH@AcAcAcAcAyAt"

}

}

{

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/MYRESOURCEGROUP/PROVIDERS/MICROSOFT.NETWORK/APPLICATIONGATEWAYS/DEMOWAF-V2",

"operationName": "ApplicationGatewayFirewall",

"category": "ApplicationGatewayFirewallLog",

"properties": {

"instanceId": "appgw_3",

"clientIp": "203.0.113.139",

"clientPort": "",

"requestUri": "\/",

"ruleSetType": "",

"ruleSetVersion": "",

"ruleId": "0",

"message": "Mandatory rule. Cannot be disabled. Inbound Anomaly Score Exceeded (Total Score: 8)",

"action": "Blocked",

"site": "Global",

"details": {

"message": "Access denied with code 403 (phase 2). Operator GE matched 5 at TX:anomaly_score. ",

"data": "",

"file": "rules\/REQUEST-949-BLOCKING-EVALUATION.conf\\\"",

"line": "57"

},

"hostname": "vm000003",

"transactionId": "AcAcAcAcAKH@AcAcAcAcAyAt"

}

}

{

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/MYRESOURCEGROUP/PROVIDERS/MICROSOFT.NETWORK/APPLICATIONGATEWAYS/DEMOWAF-V2",

"operationName": "ApplicationGatewayFirewall",

"category": "ApplicationGatewayFirewallLog",

"properties": {

"instanceId": "appgw_3",

"clientIp": "203.0.113.139",

"clientPort": "",

"requestUri": "\/",

"ruleSetType": "",

"ruleSetVersion": "",

"ruleId": "0",

"message": "Mandatory rule. Cannot be disabled. Inbound Anomaly Score Exceeded (Total Inbound Score: 8 - SQLI=5,XSS=0,RFI=0,LFI=0,RCE=0,PHPI=0,HTTP=0,SESS=0): SQL Injection Attack: SQL Tautology Detected.",

"action": "Blocked",

"site": "Global",

"details": {

"message": "Warning. Operator GE matched 5 at TX:inbound_anomaly_score. ",

"data": "",

"file": "rules\/RESPONSE-980-CORRELATION.conf\\\"",

"line": "73"

},

"hostname": "vm000003",

"transactionId": "AcAcAcAcAKH@AcAcAcAcAyAt"

}

}

Dzięki wiedzy na temat sposobu działania zestawów reguł CRS i tego, że zestaw reguł CRS 3.0 współpracuje z systemem oceniania anomalii (zobacz Web Application Firewall dla Azure Application Gateway), wiesz, że dwie dolne reguły z właściwością akcja: Zablokowane blokują na podstawie łącznego wyniku anomalii. Zasady, na których należy się skupić, to dwie najważniejsze.

Pierwszy wpis jest rejestrowany, ponieważ użytkownik użył numerycznego adresu IP do przechodzenia do Application Gateway, który można zignorować w tym przypadku.

Druga (reguła 942130) jest interesująca. W szczegółach widać, że pasuje do wzorca (1=1), a pole ma nazwę text1. Wykonaj te same poprzednie kroki, aby wykluczyć nazwę atrybutu żądania , która jest równa 1=1.

Znajdź nazwy nagłówków żądania

Aby znaleźć nazwy nagłówków żądań, możesz użyć programu Fiddler. Na poniższym zrzucie ekranu można zobaczyć nagłówki tego żądania GET, które obejmują Content-Type, User-Agent itd.

Innym sposobem wyświetlania nagłówków żądań i odpowiedzi jest użycie narzędzi deweloperskich przeglądarki Microsoft Edge lub Google Chrome. Aby uzyskać więcej informacji, zobacz Rejestrowanie plików HAR.

Znajdowanie nazw plików cookie żądań

Jeśli żądanie zawiera pliki cookie, można wybrać kartę Pliki cookie , aby wyświetlić je w programie Fiddler.

Ograniczanie parametrów globalnych w celu wyeliminowania wyników fałszywie dodatnich

Wyłącz inspekcję treści żądania

Ustawienie opcji Sprawdź treść żądania na wartość wyłączone spowoduje, że treści żądań ruchu nie będą oceniane przez zaporę aplikacji internetowej. Może to być przydatne, jeśli wiesz, że treści żądań nie są złośliwe dla Twojej aplikacji.

Po wyłączeniu tej opcji inspekcja jest pomijana tylko przez treść żądania. Nagłówki i pliki cookie są nadal sprawdzane, chyba że poszczególne z nich zostaną wykluczone za pomocą funkcji listy wykluczeń.

Wyłączanie maksymalnego limitu treści żądania

Wyłączając maksymalny limit treści żądania, zapora aplikacji internetowej może przetwarzać duże treści żądań bez odrzucania ich z powodu przekroczenia limitu rozmiaru. To ustawienie jest przydatne, jeśli regularnie masz duże żądania.

Po wyłączeniu tej opcji treść żądania będzie sprawdzana tylko do maksymalnego limitu kontroli treści żądania. Jeśli w żądaniu występuje złośliwa zawartość przekraczająca maksymalny limit inspekcji treści żądania, WAF nie wykryje jej.

Wyłącz maksymalne limity rozmiaru plików

Wyłączając limity rozmiaru plików dla zapory aplikacji internetowej, duże pliki mogą być przekazywane bez odrzucania tych plików przez zaporę aplikacji internetowej. Zezwalając na przesyłanie dużych plików, zwiększa się ryzyko przeciążenia zaplecza. Jeśli znasz maksymalny rozmiar przesyłanego pliku, możesz ustawić limit rozmiaru przesyłanych plików nieco powyżej oczekiwanego rozmiaru maksymalnego. Ograniczenie rozmiaru pliku do normalnego przypadku użycia aplikacji to kolejny sposób zapobiegania atakom. Jeśli jednak przesyłane pliki regularnie przekraczają maksymalny egzekwowalny limit rozmiaru przesyłanych plików, może być konieczne całkowite wyłączenie limitów rozmiaru przesyłanych plików, aby uniknąć fałszywych wyników.

Uwaga / Notatka

Jeśli wiesz, że Twoja aplikacja nigdy nie będzie wymagała przesyłania plików o rozmiarze większym niż określony, możesz to ograniczyć, ustawiając limit.

Ostrzeżenie

Podczas przypisywania nowego zarządzanego zestawu reguł do zasad zapory sieciowej wszystkie poprzednie dostosowania z istniejących zarządzanych zestawów reguł, takie jak stan reguły, akcje reguł i wykluczenia na poziomie reguły, zostaną zresetowane do ustawień domyślnych nowego zestawu zarządzanego reguł. Jednak wszelkie reguły niestandardowe, ustawienia zasad i wykluczenia globalne pozostaną nienaruszone podczas przypisywania nowego zestawu reguł.

Metryki WAF (tylko w wersji 1)

W przypadku zapór aplikacji internetowych w wersji 1 w portalu są teraz dostępne następujące metryki:

- Liczba żądań zablokowanych przez Zaporę aplikacji internetowych Liczba zablokowanych żądań

- Liczba reguł zablokowanych przez Web Application Firewall Wszystkie reguły, które zostały dopasowane i żądanie zostało zablokowane

- Całkowity rozkład reguł Web Application Firewall Wszystkie reguły, które zostały dopasowane podczas oceny

Aby włączyć metryki, wybierz kartę Metryki w portalu i wybierz jedną z trzech metryk.