Używanie usługi Microsoft Sentinel z zaporą aplikacji internetowej platformy Azure

Zapora aplikacji internetowej platformy Azure w połączeniu z usługą Microsoft Sentinel może zapewnić zarządzanie zdarzeniami zabezpieczeń dla zasobów zapory aplikacji internetowej. Usługa Microsoft Sentinel zapewnia analizę zabezpieczeń przy użyciu usługi Log Analytics, która umożliwia łatwe podział i wyświetlanie danych zapory aplikacji internetowej. Korzystając z usługi Microsoft Sentinel, możesz uzyskać dostęp do wstępnie utworzonych skoroszytów i zmodyfikować je, aby najlepiej pasowały do potrzeb organizacji. Skoroszyt może wyświetlać analizę zapory aplikacji internetowej w usłudze Azure Content Delivery Network (CDN), zaporę aplikacji internetowej w usłudze Azure Front Door i zaporę aplikacji internetowej w usłudze Application Gateway w kilku subskrypcjach i obszarach roboczych.

Kategorie analizy dzienników zapory aplikacji internetowej

Analiza dzienników zapory aplikacji internetowej jest podzielona na następujące kategorie:

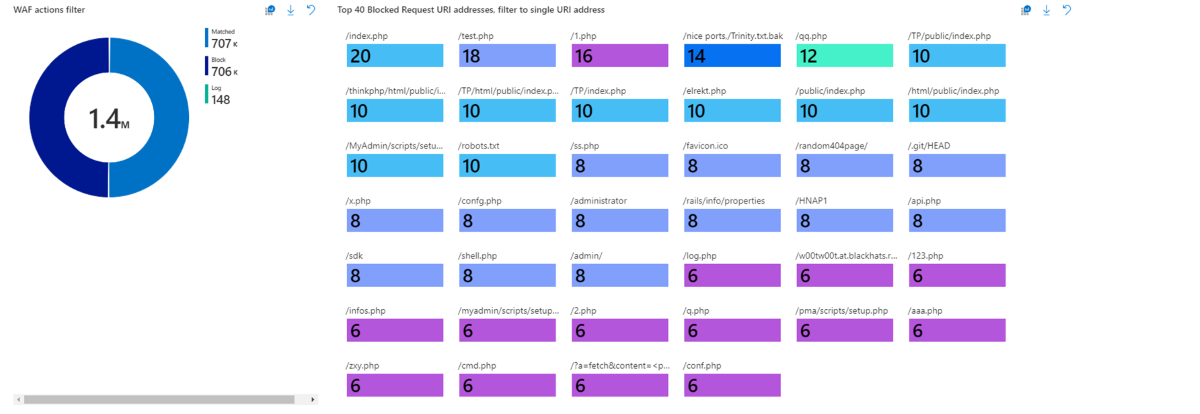

- Wszystkie podjęte akcje zapory aplikacji internetowej

- 40 zablokowanych adresów URI żądań

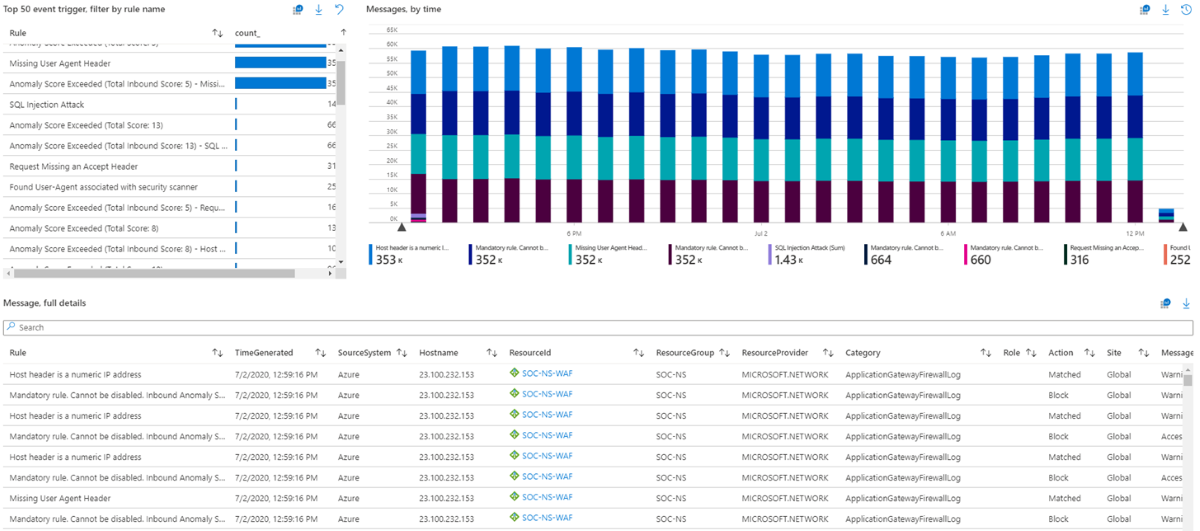

- 50 pierwszych wyzwalaczy zdarzeń,

- Komunikaty w czasie

- Szczegóły pełnej wiadomości

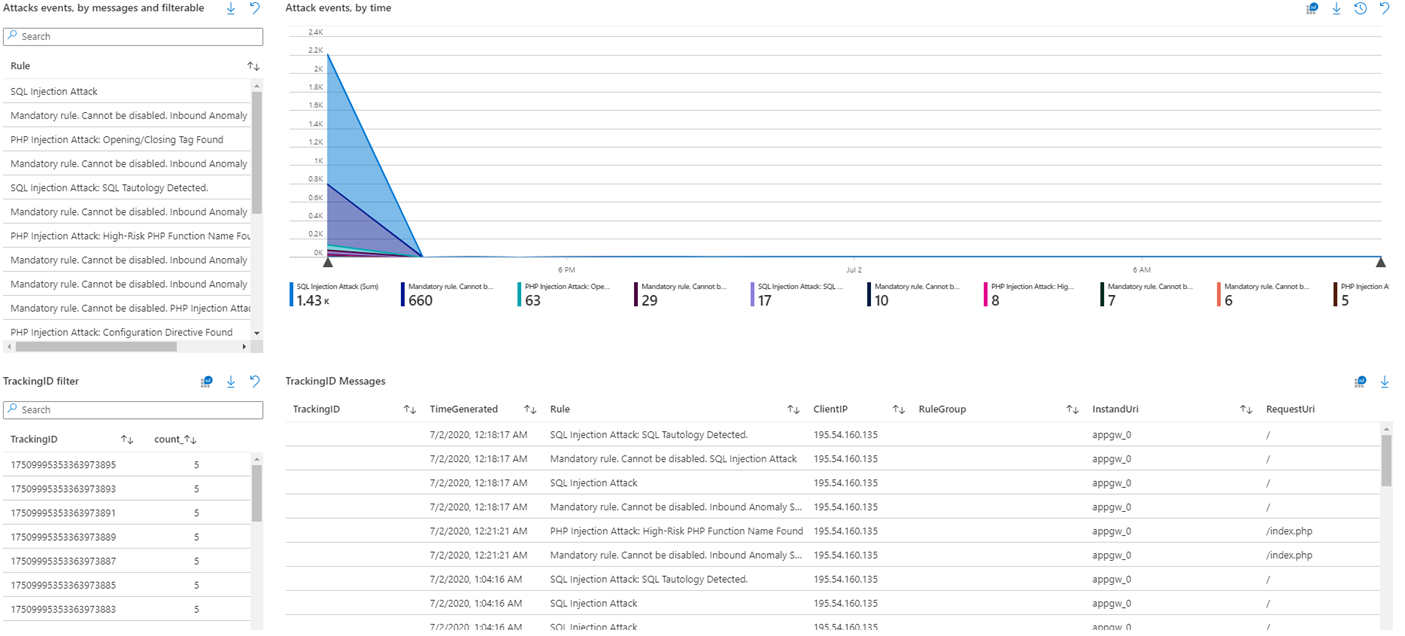

- Zdarzenia ataku według komunikatów

- Zdarzenia ataku w czasie

- Filtr identyfikatora śledzenia

- Komunikaty o identyfikatorze śledzenia

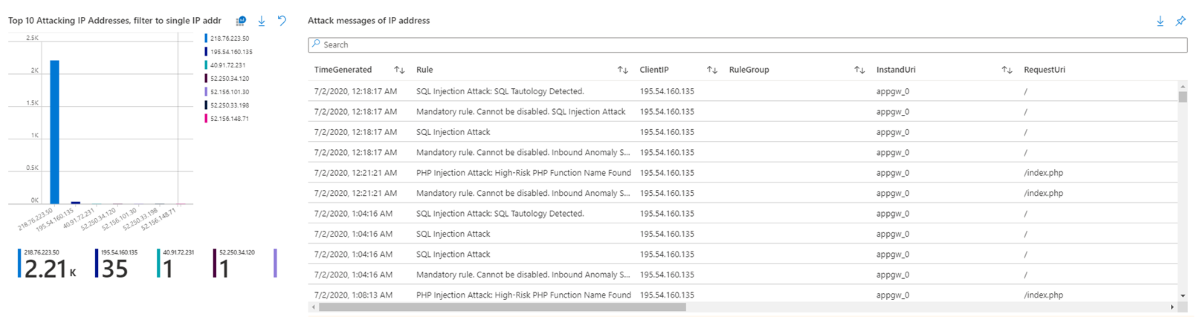

- 10 pierwszych ataków adresów IP

- Komunikaty o atakach adresów IP

Przykłady skoroszytów zapory aplikacji internetowej

W poniższych przykładach skoroszytu zapory aplikacji internetowej pokazano przykładowe dane:

Uruchamianie skoroszytu zapory aplikacji internetowej

Skoroszyt zapory aplikacji internetowej działa dla wszystkich usług Azure Front Door, Application Gateway i CDN WAFs. Przed nawiązaniem połączenia danych z tych zasobów należy włączyć analizę dzienników w zasobie.

Aby włączyć analizę dzienników dla każdego zasobu, przejdź do pojedynczego zasobu usługi Azure Front Door, usługi Application Gateway lub usługi CDN:

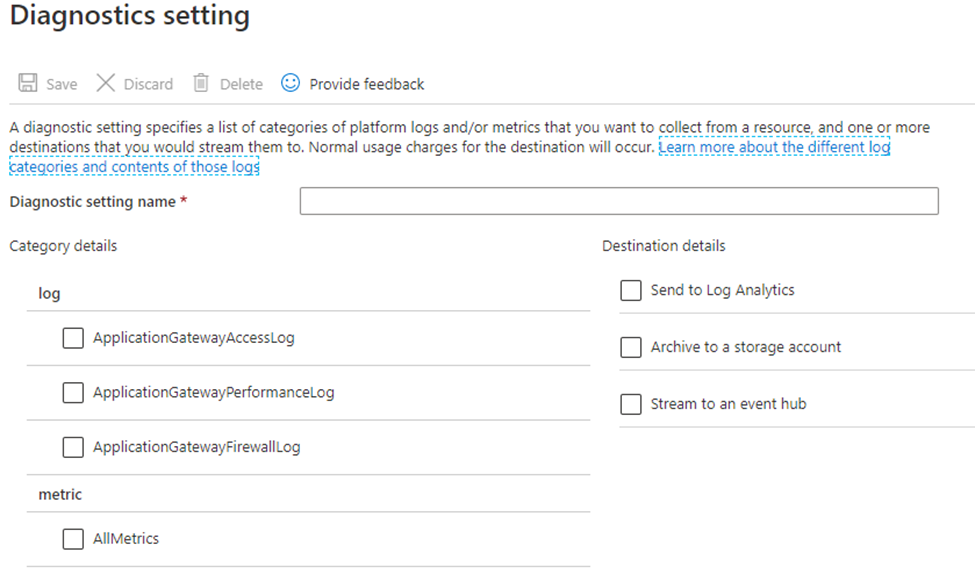

Wybierz pozycję Ustawienia diagnostyczne.

Wybierz pozycję + Dodaj ustawienie diagnostyczne.

Na stronie Ustawienia diagnostyczne:

- Wpisz nazwę.

- Wybierz pozycję Wyślij do usługi Log Analytics.

- Wybierz docelowy obszar roboczy dziennika.

- Wybierz typy dzienników, które chcesz przeanalizować:

- Application Gateway: "ApplicationGatewayAccessLog" i "ApplicationGatewayFirewallLog"

- Azure Front Door Standard/Premium: "FrontDoorAccessLog" i "FrontDoorFirewallLog"

- Wersja klasyczna usługi Azure Front Door: "FrontdoorAccessLog" i "FrontdoorFirewallLog"

- CDN: "AzureCdnAccessLog"

- Wybierz pozycję Zapisz.

Na stronie głównej platformy Azure wpisz Microsoft Sentinel na pasku wyszukiwania i wybierz zasób usługi Microsoft Sentinel .

Wybierz już aktywny obszar roboczy lub utwórz nowy obszar roboczy.

W usłudze Microsoft Sentinel w obszarze Zarządzanie zawartością wybierz pozycję Centrum zawartości.

Znajdź i wybierz rozwiązanie Azure Web Application Firewall .

Na pasku narzędzi w górnej części strony wybierz pozycję Zainstaluj/Aktualizuj.

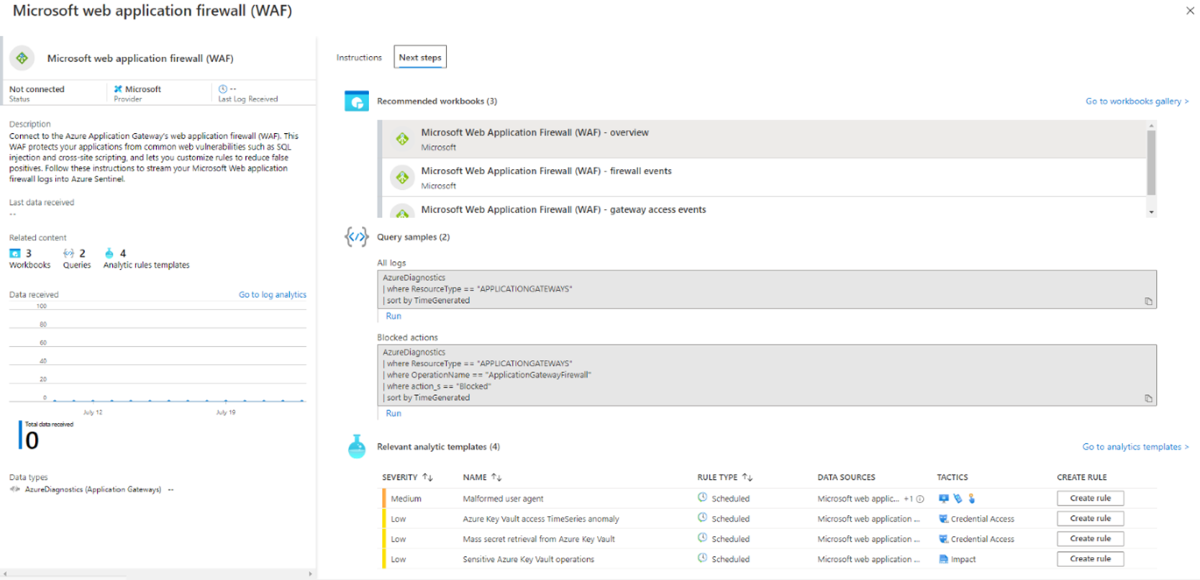

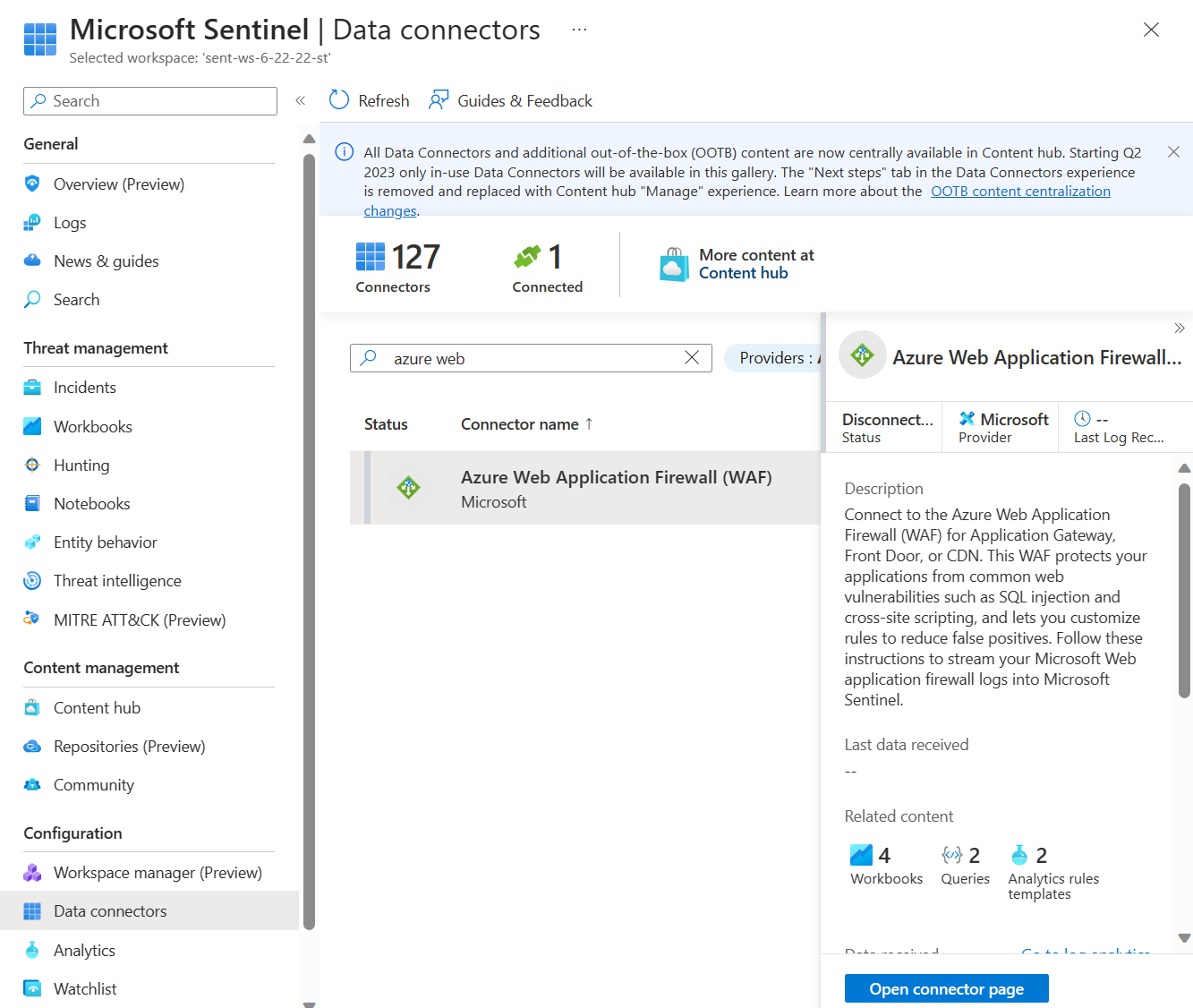

W usłudze Microsoft Sentinel po lewej stronie w obszarze Konfiguracja wybierz pozycję Łączniki danych.

Wyszukaj i wybierz pozycję Azure Web Application Firewall (WAF). Wybierz pozycję Otwórz stronę łącznika w prawym dolnym rogu.

Postępuj zgodnie z instrukcjami w obszarze Konfiguracja dla każdego zasobu zapory aplikacji internetowej, dla którego chcesz mieć dane analityczne dziennika, jeśli nie zostało to zrobione wcześniej.

Po zakończeniu konfigurowania poszczególnych zasobów zapory aplikacji internetowej wybierz kartę Następne kroki . Wybierz jeden z zalecanych skoroszytów. Ten skoroszyt będzie używać wszystkich danych analitycznych dziennika, które zostały wcześniej włączone. Działający skoroszyt zapory aplikacji internetowej powinien teraz istnieć dla zasobów zapory aplikacji internetowej.

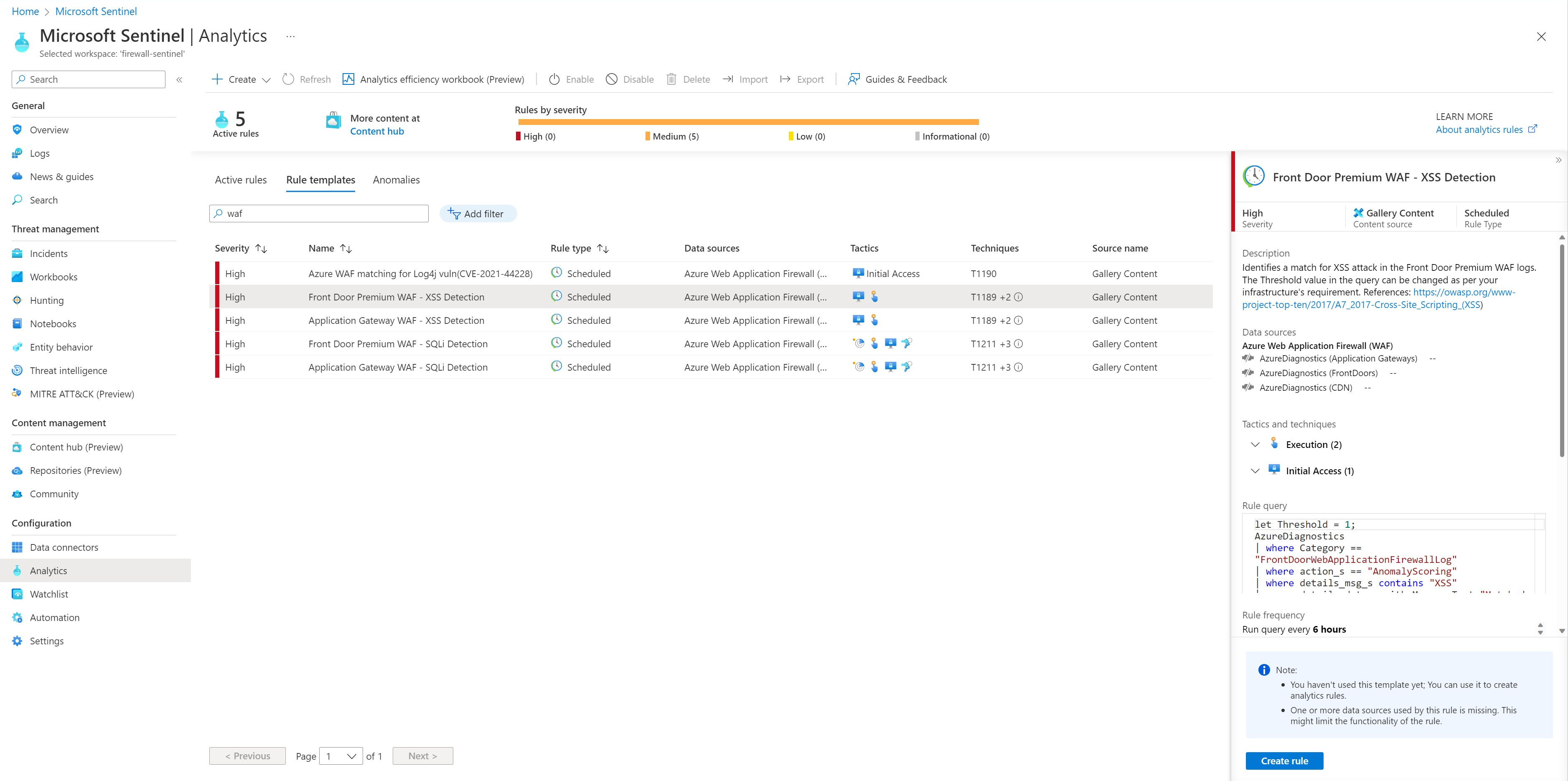

Automatyczne wykrywanie zagrożeń i reagowanie na nie

Korzystając z pozyskanych dzienników zapory aplikacji internetowej usługi Sentinel, można użyć reguł analitycznych usługi Sentinel do automatycznego wykrywania ataków zabezpieczeń, tworzenia zdarzeń zabezpieczeń i automatycznego reagowania na zdarzenia zabezpieczeń przy użyciu podręczników. Dowiedz się więcej Korzystanie z podręczników z regułami automatyzacji w usłudze Microsoft Sentinel.

Zapora aplikacji internetowej platformy Azure zawiera również wbudowane szablony reguł wykrywania usługi Sentinel dla ataków SQLi, XSS i Log4J. Te szablony można znaleźć na karcie Analiza w sekcji "Szablony reguł" usługi Sentinel. Możesz użyć tych szablonów lub zdefiniować własne szablony na podstawie dzienników zapory aplikacji internetowej.

Sekcja automatyzacji tych reguł może pomóc w automatycznym reagowaniu na zdarzenie, uruchamiając podręcznik. Przykład takiego podręcznika reagowania na atak można znaleźć w repozytorium GitHub zabezpieczeń sieci tutaj. Ten podręcznik automatycznie tworzy niestandardowe reguły zasad zapory aplikacji internetowej, aby zablokować źródłowe adresy IP osoby atakującej wykryte przez reguły wykrywania analizy zapory aplikacji internetowej.