Tworzenie zasad w celu kontrolowania aplikacji OAuth

Oprócz istniejącego badania aplikacji OAuth połączonych ze środowiskiem ustaw zasady uprawnień, aby otrzymywać automatyczne powiadomienia, gdy aplikacja OAuth spełnia określone kryteria. Możesz na przykład automatycznie otrzymywać alerty, gdy istnieją aplikacje, które wymagają wysokiego poziomu uprawnień i są autoryzowane przez ponad 50 użytkowników.

Zasady aplikacji OAuth umożliwiają badanie uprawnień żądanych przez każdą aplikację oraz autoryzowanie ich przez użytkowników dla platformy Microsoft 365, obszaru roboczego Google i usługi Salesforce. Możesz również oznaczyć te uprawnienia jako zatwierdzone lub zakazane. Oznaczanie ich jako zakazane powoduje wyłączenie korelowania aplikacji dla przedsiębiorstw.

Oprócz wbudowanego zestawu funkcji wykrywania nietypowego zachowania aplikacji i generowania alertów opartych na algorytmach uczenia maszynowego zasady aplikacji w zarządzaniu aplikacjami są sposobem na:

- Określ warunki, za pomocą których ład aplikacji może otrzymywać alerty dotyczące zachowania aplikacji w celu automatycznego lub ręcznego korygowania.

- Zaimplementuj zasady zgodności aplikacji dla organizacji.

Uwaga

Jeśli włączono ład aplikacji dla organizacji, możesz również określić warunki alertów ładu aplikacji i zaimplementować zasady zgodności aplikacji dla organizacji. Aby uzyskać więcej informacji, zobacz Tworzenie zasad aplikacji w zakresie ładu aplikacji.

Tworzenie nowych zasad aplikacji OAuth

Istnieją dwa sposoby tworzenia nowych zasad aplikacji OAuth. Pierwszy sposób znajduje się w obszarze Badanie , a drugi jest pod kontrolą.

Aby utworzyć nowe zasady aplikacji OAuth:

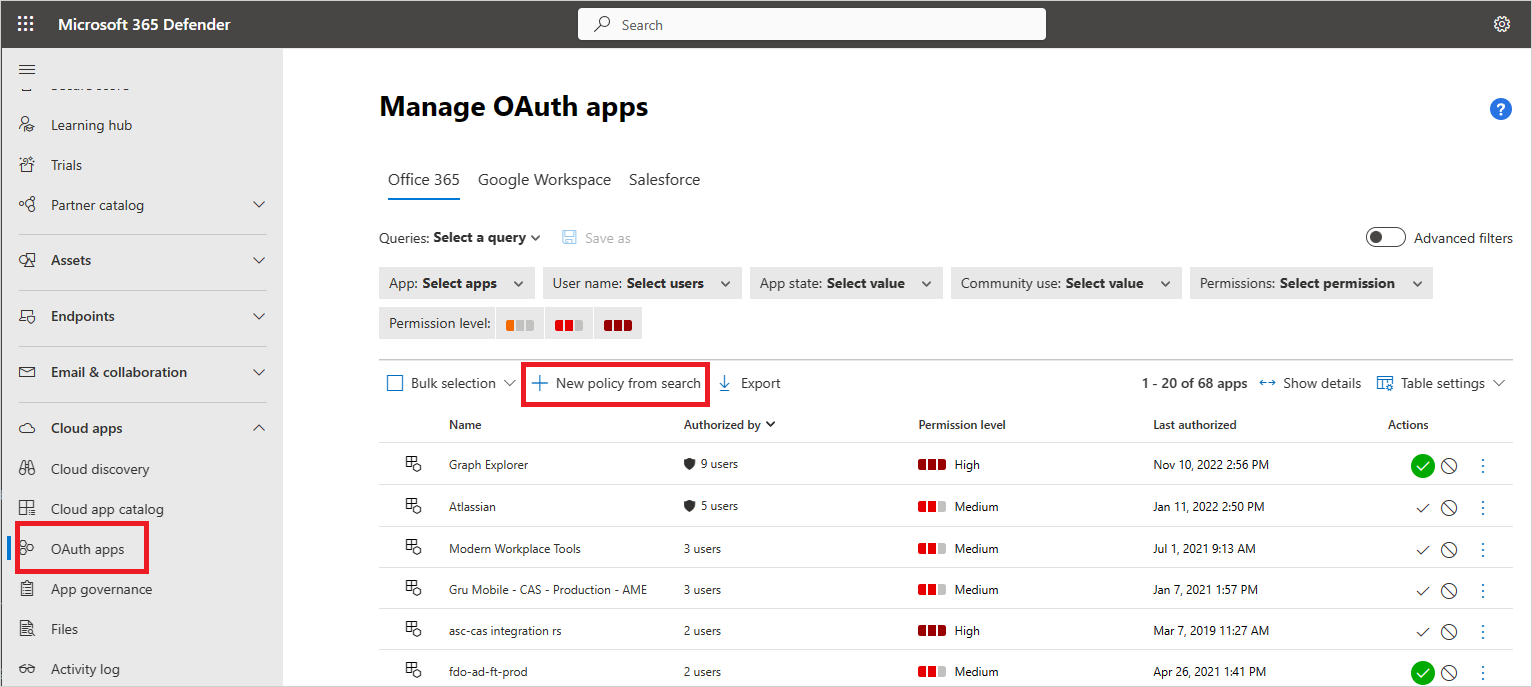

W portalu Microsoft Defender w obszarze Aplikacje w chmurze wybierz pozycję Aplikacje OAuth.

Jeśli masz włączone funkcje w wersji zapoznawczej i ład aplikacji, wybierz stronę ład aplikacji.

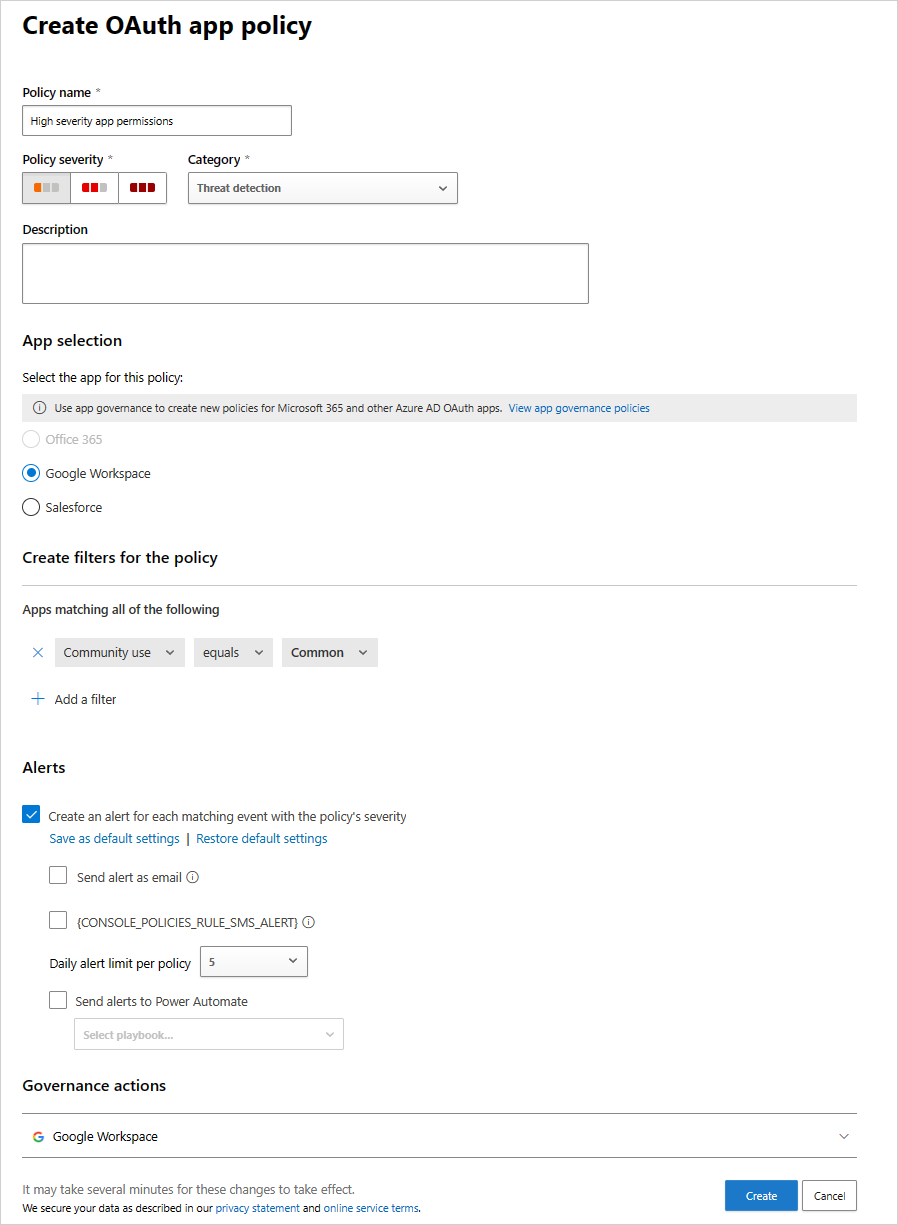

Filtruj aplikacje zgodnie z potrzebami. Możesz na przykład wyświetlić wszystkie aplikacje, które żądają uprawnienia do modyfikowania kalendarzy w skrzynce pocztowej.

Możesz użyć filtru Community use , aby uzyskać informacje na temat tego, czy zezwolenie na uprawnienie do tej aplikacji jest powszechne, nietypowe lub rzadkie. Ten filtr może być przydatny, jeśli masz aplikację, która jest rzadka i żąda uprawnień o wysokim poziomie ważności lub żąda uprawnień od wielu użytkowników.

Wybierz przycisk Nowe zasady z wyszukiwania.

Zasady można ustawić na podstawie członkostwa w grupach użytkowników, którzy autoryzowali aplikacje. Na przykład administrator może zdecydować się na ustawienie zasad, które odwołują nietypowe aplikacje, jeśli pytają o wysokie uprawnienia, tylko wtedy, gdy użytkownik, który autoryzował uprawnienia, jest członkiem grupy Administracja istrators.

Możesz również utworzyć zasady w witrynie Microsoft Defender Portal, przechodząc do sekcji Cloud Apps-Policies<> -Policy ->Policy (Zarządzanie zasadami w chmurze). Następnie wybierz pozycję Utwórz zasady, a następnie zasady aplikacji OAuth.

Uwaga

Zasady aplikacji OAuth będą wyzwalać alerty tylko dla zasad, które zostały autoryzowane przez użytkowników w dzierżawie.

Zasady wykrywania anomalii aplikacji OAuth

Oprócz zasad aplikacji OAuth, które można utworzyć, istnieją następujące gotowe zasady wykrywania anomalii, które profilują metadane aplikacji OAuth w celu zidentyfikowania potencjalnie złośliwych:

| Nazwa zasady | Opis zasad |

|---|---|

| Myląca nazwa aplikacji OAuth | Skanuje aplikacje OAuth połączone ze środowiskiem i wyzwala alert po wykryciu aplikacji z mylącą nazwą. Mylące nazwy, takie jak litery obce przypominające litery łacińskie, mogą wskazywać na próbę ukrycia złośliwej aplikacji jako znanej i zaufanej aplikacji. |

| Myląca nazwa wydawcy dla aplikacji OAuth | Skanuje aplikacje OAuth połączone ze środowiskiem i wyzwala alert po wykryciu aplikacji z mylącą nazwą wydawcy. Mylące nazwy wydawców, takie jak litery obce przypominające litery łacińskie, mogą wskazywać na próbę ukrycia złośliwej aplikacji jako aplikacji pochodzącej ze znanego i zaufanego wydawcy. |

| Zgoda na złośliwą aplikację OAuth | Skanuje aplikacje OAuth połączone ze środowiskiem i wyzwala alert, gdy potencjalnie złośliwa aplikacja jest autoryzowana. Złośliwe aplikacje OAuth mogą być używane w ramach kampanii wyłudzania informacji w celu naruszenia zabezpieczeń użytkowników. Ta funkcja wykrywania używa wiedzy firmy Microsoft do badania zabezpieczeń i analizy zagrożeń w celu identyfikowania złośliwych aplikacji. |

| Podejrzane działania pobierania pliku aplikacji OAuth | Zobacz Zasady wykrywania anomalii |

Uwaga

- Zasady wykrywania anomalii są dostępne tylko dla aplikacji OAuth, które są autoryzowane w identyfikatorze Entra firmy Microsoft.

- Nie można zmodyfikować ważności zasad wykrywania anomalii aplikacji OAuth.

Następne kroki

Jeśli napotkasz jakiekolwiek problemy, jesteśmy tutaj, aby pomóc. Aby uzyskać pomoc lub pomoc techniczną dotyczącą problemu z produktem, otwórz bilet pomocy technicznej.