Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Azure jest dostawcą usług IaaS, który umożliwia organizacji hostowanie całych obciążeń w chmurze i zarządzanie nimi. Wraz z korzyściami wynikającymi z używania infrastruktury w chmurze najbardziej krytyczne zasoby organizacji mogą być narażone na zagrożenia. Uwidocznione zasoby obejmują wystąpienia magazynu z potencjalnie poufnymi informacjami, zasoby obliczeniowe, które obsługują niektóre z najważniejszych aplikacji, portów i wirtualnych sieci prywatnych, które umożliwiają dostęp do organizacji.

Połączenie Azure z Defender for Cloud Apps ułatwia zabezpieczanie zasobów i wykrywanie potencjalnych zagrożeń przez monitorowanie działań administracyjnych i logowania, powiadamianie o możliwych atakach siłowych, złośliwym użyciu uprzywilejowanego konta użytkownika oraz nietypowym usuwaniu maszyn wirtualnych.

Główne zagrożenia

- Nadużywanie zasobów w chmurze

- Konta z naruszeniem zabezpieczeń i zagrożenia wewnętrzne

- Wyciek danych

- Błędna konfiguracja zasobu i niewystarczająca kontrola dostępu

Jak Defender for Cloud Apps pomaga chronić środowisko

- Wykrywanie zagrożeń w chmurze, kont z naruszonymi zabezpieczeniami i złośliwych informacji poufnych

- Ograniczanie ekspozycji udostępnionych danych i wymuszanie zasad współpracy

- Korzystanie ze ścieżki inspekcji działań na potrzeby badań kryminalistycznych

Kontrolowanie Azure za pomocą wbudowanych zasad i szablonów zasad

Do wykrywania i powiadamiania o potencjalnych zagrożeniach można użyć następujących wbudowanych szablonów zasad:

| Wpisać | Name (Nazwa) |

|---|---|

| Wbudowane zasady wykrywania anomalii |

Działanie z anonimowych adresów IP Aktywność z rzadkiego kraju Działanie z podejrzanych adresów IP Działanie wykonywane przez użytkownika zakończone (wymaga Microsoft Entra ID jako dostawcy tożsamości) Wiele nieudanych prób logowania Nietypowe działania administracyjne Nietypowe działania usuwania magazynu ( wersja zapoznawcza) Wiele działań usuwania maszyny wirtualnej Nietypowe działania tworzenia wielu maszyn wirtualnych (wersja zapoznawcza) |

Aby uzyskać więcej informacji na temat tworzenia zasad, zobacz Tworzenie zasad.

Automatyzowanie kontrolek ładu

Oprócz monitorowania potencjalnych zagrożeń można zastosować i zautomatyzować następujące Azure akcji ładu w celu skorygowania wykrytych zagrożeń:

| Wpisać | Akcja |

|---|---|

| Ład użytkowników | — Powiadamianie użytkownika o alertie (za pośrednictwem Microsoft Entra ID) — Wymagaj od użytkownika ponownego zalogowania się (za pośrednictwem Microsoft Entra ID) — Wstrzymywanie użytkownika (za pośrednictwem Microsoft Entra ID) |

Aby uzyskać więcej informacji na temat korygowania zagrożeń z aplikacji, zobacz Zarządzanie połączonymi aplikacjami.

Ochrona Azure w czasie rzeczywistym

Zapoznaj się z naszymi najlepszymi rozwiązaniami dotyczącymi zabezpieczania gości i współpracy z nimi oraz blokowania i ochrony pobierania poufnych danych na urządzenia niezarządzane lub ryzykowne.

Łączenie Azure z Microsoft Defender for Cloud Apps

Ta sekcja zawiera instrukcje dotyczące łączenia Microsoft Defender for Cloud Apps z istniejącym kontem Azure przy użyciu interfejsu API łącznika aplikacji. To połączenie zapewnia wgląd w Azure użycia i kontrolę nad tym. Aby uzyskać informacje o tym, jak Defender for Cloud Apps chroni Azure, zobacz Ochrona Azure.

Wymagania wstępne

Przed nawiązaniem połączenia Azure z Microsoft Defender for Cloud Apps upewnij się, że użytkownik łączący się Azure ma rolę administratora zabezpieczeń w usłudze Azure Active Directory.

- Użytkownik łączący się Azure musi mieć rolę administratora zabezpieczeń w usłudze Azure Active Directory.

Zakres i ograniczenia

Podczas nawiązywania połączenia Azure z Defender for Cloud Apps należy pamiętać o następującym zakresie i ograniczeniach:

- Defender for Cloud Apps wyświetla działania ze wszystkich subskrypcji.

- Informacje o koncie użytkownika są wypełniane w Defender for Cloud Apps, gdy użytkownicy wykonują działania w Azure.

- Defender for Cloud Apps monitoruje tylko działania usługi ARM.

Łączenie Azure z Defender for Cloud Apps

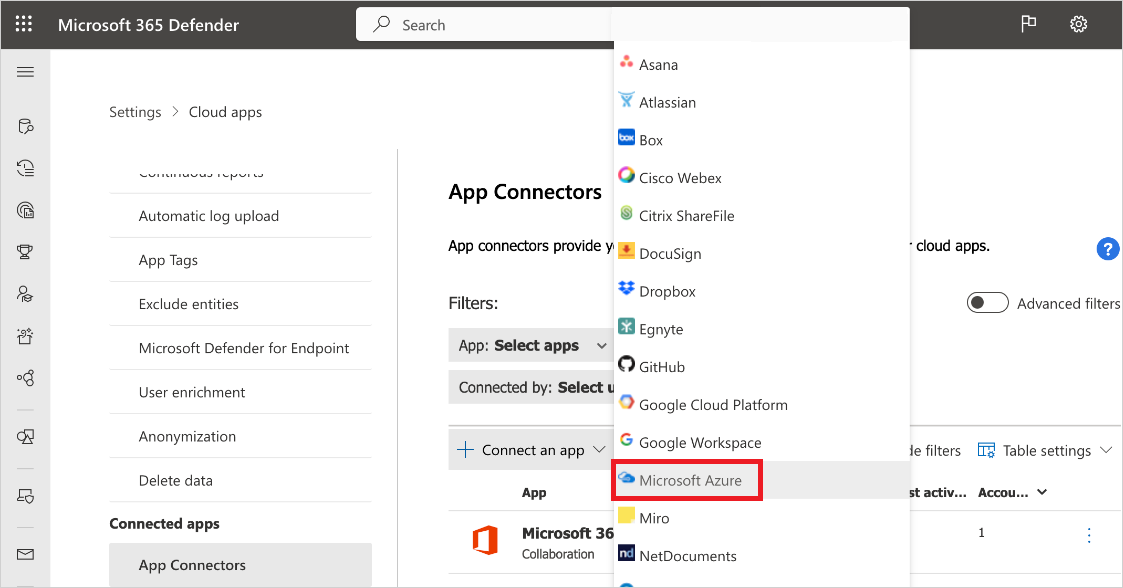

W portalu Microsoft Defender wybierz pozycję Ustawienia. Następnie wybierz pozycję Cloud Apps. W obszarze Połączone aplikacje wybierz pozycję Łączniki aplikacji.

Na stronie Łączniki aplikacji wybierz pozycję +Połącz aplikację, a następnie pozycję Microsoft Azure.

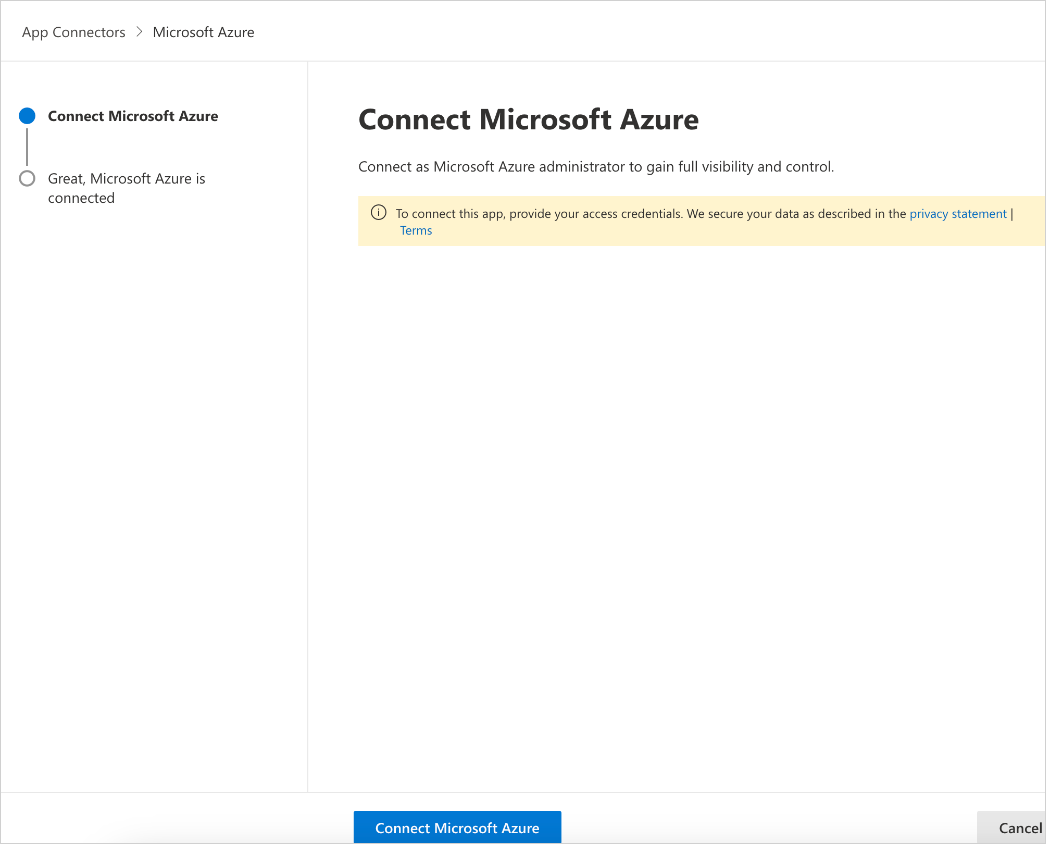

Na stronie Connect Microsoft Azure (Łączenie z Azure microsoftu) wybierz pozycję Połącz Azure firmy Microsoft.

W portalu Microsoft Defender wybierz pozycję Ustawienia. Następnie wybierz pozycję Cloud Apps. W obszarze Połączone aplikacje wybierz pozycję Łączniki aplikacji. Upewnij się, że stan połączonego łącznika aplikacji to Połączony.

Uwaga

Po nawiązaniu połączenia Azure Defender for Cloud Apps ściąga dane z tego punktu do przodu.

Następne kroki

Jeśli masz jakiekolwiek problemy z połączeniem aplikacji, zobacz Rozwiązywanie problemów z łącznikami aplikacji.