Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Google Cloud Platform to dostawca usług IaaS, który umożliwia organizacji hostowanie całych obciążeń w chmurze i zarządzanie nimi. Wraz z korzyściami wynikającymi z używania infrastruktury w chmurze najbardziej krytyczne zasoby organizacji mogą być narażone na zagrożenia. Uwidocznione zasoby obejmują wystąpienia magazynu z potencjalnie poufnymi informacjami, zasoby obliczeniowe, które obsługują niektóre z najważniejszych aplikacji, portów i wirtualnych sieci prywatnych, które umożliwiają dostęp do organizacji.

Połączenie GCP z Defender for Cloud Apps pomaga zabezpieczyć zasoby i wykryć potencjalne zagrożenia, monitorując działania administracyjne i logowania, powiadamiając o możliwych atakach siłowych, złośliwym użyciu uprzywilejowanego konta użytkownika i nietypowych usunięciach maszyn wirtualnych.

Główne zagrożenia

- Nadużywanie zasobów w chmurze

- Konta z naruszeniem zabezpieczeń i zagrożenia wewnętrzne

- Wyciek danych

- Błędna konfiguracja zasobu i niewystarczająca kontrola dostępu

Jak Defender for Cloud Apps pomaga chronić środowisko

- Wykrywanie zagrożeń w chmurze, kont z naruszonymi zabezpieczeniami i złośliwych informacji poufnych

- Korzystanie ze ścieżki inspekcji działań na potrzeby badań kryminalistycznych

Kontrolowanie protokołu GCP za pomocą wbudowanych zasad i szablonów zasad

Do wykrywania i powiadamiania o potencjalnych zagrożeniach można użyć następujących wbudowanych szablonów zasad:

| Wpisać | Name (Nazwa) |

|---|---|

| Wbudowane zasady wykrywania anomalii |

Działanie z anonimowych adresów IP Aktywność z rzadkiego kraju Działanie z podejrzanych adresów IP Niemożliwa podróż Działanie wykonywane przez użytkownika zakończone (wymaga Microsoft Entra ID jako dostawcy tożsamości) Wiele nieudanych prób logowania Nietypowe działania administracyjne Wiele działań usuwania maszyny wirtualnej Nietypowe działania tworzenia wielu maszyn wirtualnych (wersja zapoznawcza) |

| Szablon zasad działania | Zmiany zasobów aparatu obliczeniowego Zmiany konfiguracji usługi StackDriver Zmiany w zasobach magazynu Zmiany w wirtualnej sieci prywatnej Logowanie z ryzykownej adresu IP |

Aby uzyskać więcej informacji na temat tworzenia zasad, zobacz Tworzenie zasad.

Automatyzowanie kontrolek ładu

Oprócz monitorowania potencjalnych zagrożeń można zastosować i zautomatyzować następujące akcje ładu GCP w celu skorygowania wykrytych zagrożeń:

| Wpisać | Akcja |

|---|---|

| Ład użytkowników | — Wymagaj od użytkownika zresetowania hasła do firmy Google (wymaga połączonego połączonego wystąpienia obszaru roboczego Google) — Wstrzymywanie użytkownika (wymaga połączonego połączonego wystąpienia obszaru roboczego Google) — Powiadamianie użytkownika o alertie (za pośrednictwem Microsoft Entra ID) — Wymagaj od użytkownika ponownego zalogowania się (za pośrednictwem Microsoft Entra ID) — Wstrzymywanie użytkownika (za pośrednictwem Microsoft Entra ID) |

Aby uzyskać więcej informacji na temat korygowania zagrożeń z aplikacji, zobacz Zarządzanie połączonymi aplikacjami.

Ochrona protokołu GCP w czasie rzeczywistym

Zapoznaj się z naszymi najlepszymi rozwiązaniami dotyczącymi zabezpieczania i współpracy z użytkownikami zewnętrznymi oraz blokowania i ochrony pobierania poufnych danych na urządzenia niezarządzane lub ryzykowne.

Łączenie platformy Google Cloud Platform z Microsoft Defender for Cloud Apps

Ta sekcja zawiera instrukcje dotyczące łączenia Microsoft Defender for Cloud Apps z istniejącym kontem platformy Google Cloud Platform (GCP) przy użyciu interfejsów API łącznika. To połączenie zapewnia wgląd i kontrolę nad użyciem protokołu GCP. Aby uzyskać informacje o tym, jak Defender for Cloud Apps chroni protokół GCP, zobacz Ochrona protokołu GCP.

Zalecamy użycie dedykowanego projektu na potrzeby integracji i ograniczenie dostępu do projektu w celu utrzymania stabilnej integracji i zapobiegania usuwaniu/modyfikacjom procesu konfiguracji.

Uwaga

Instrukcje dotyczące łączenia środowiska GCP na potrzeby inspekcji są zgodne z zaleceniami firmy Google dotyczącymi używania zagregowanych dzienników. Integracja korzysta z usługi Google StackDriver i zużywa dodatkowe zasoby, które mogą mieć wpływ na rozliczenia. Zużyte zasoby to:

- Zagregowane ujście eksportu — poziom organizacji

- Pub/temat podrzędny — poziom projektu GCP

- Subskrypcja pub/subskrypcja podrzędna — poziom projektu GCP

Połączenie inspekcji Defender for Cloud Apps importuje tylko dzienniki inspekcji aktywności Administracja; Dzienniki inspekcji dostępu do danych i zdarzeń systemowych nie są importowane. Aby uzyskać więcej informacji na temat dzienników GCP, zobacz Dzienniki inspekcji w chmurze.

Wymagania wstępne

Integrujący się użytkownik GCP musi mieć następujące uprawnienia:

- IAM i edytowanie Administracja — poziom organizacji

- Tworzenie i edytowanie projektu

Inspekcję zabezpieczeń GCP można połączyć z połączeniami Defender for Cloud Apps, aby uzyskać wgląd w korzystanie z aplikacji GCP i kontrolować je.

Konfigurowanie platformy Google Cloud Platform

Utwórz dedykowany projekt w usłudze GCP w organizacji, aby umożliwić izolację i stabilność integracji.

Włącz interfejs API rejestrowania chmury i interfejs API cloud pub/sub dla dedykowanego projektu.

Uwaga

Upewnij się, że nie wybrano interfejsu API Pub/Sub Lite.

Tworzenie dedykowanego konta usługi z wymaganymi rolami

- Utwórz dedykowane konto usługi.

- Skopiuj wartość Email. Będzie ona potrzebna później.

- Przypisz rolę Pub/Sub Administracja do konta usługi.

- Przypisz rolę Zapisywanie konfiguracji dzienników do konta usługi na poziomie organizacji.

Tworzenie klucza prywatnego dla dedykowanego konta usługi

Przełącz się na poziom projektu.

Wybierz pozycję Konta usług.

Generowanie klucza prywatnego JSON.

Uwaga

Plik JSON, który zostanie pobrany na urządzenie później, będzie potrzebny.

Pobieranie identyfikatora organizacji

Zanotuj swój identyfikator organizacji. Będzie on potrzebny później. Aby uzyskać więcej informacji, zobacz Uzyskiwanie identyfikatora organizacji.

Łączenie inspekcji platformy Google Cloud Platform z usługą Defender for Cloud Apps

W tej procedurze opisano sposób dodawania szczegółów połączenia GCP w celu połączenia inspekcji platformy Google Cloud Platform z Defender for Cloud Apps.

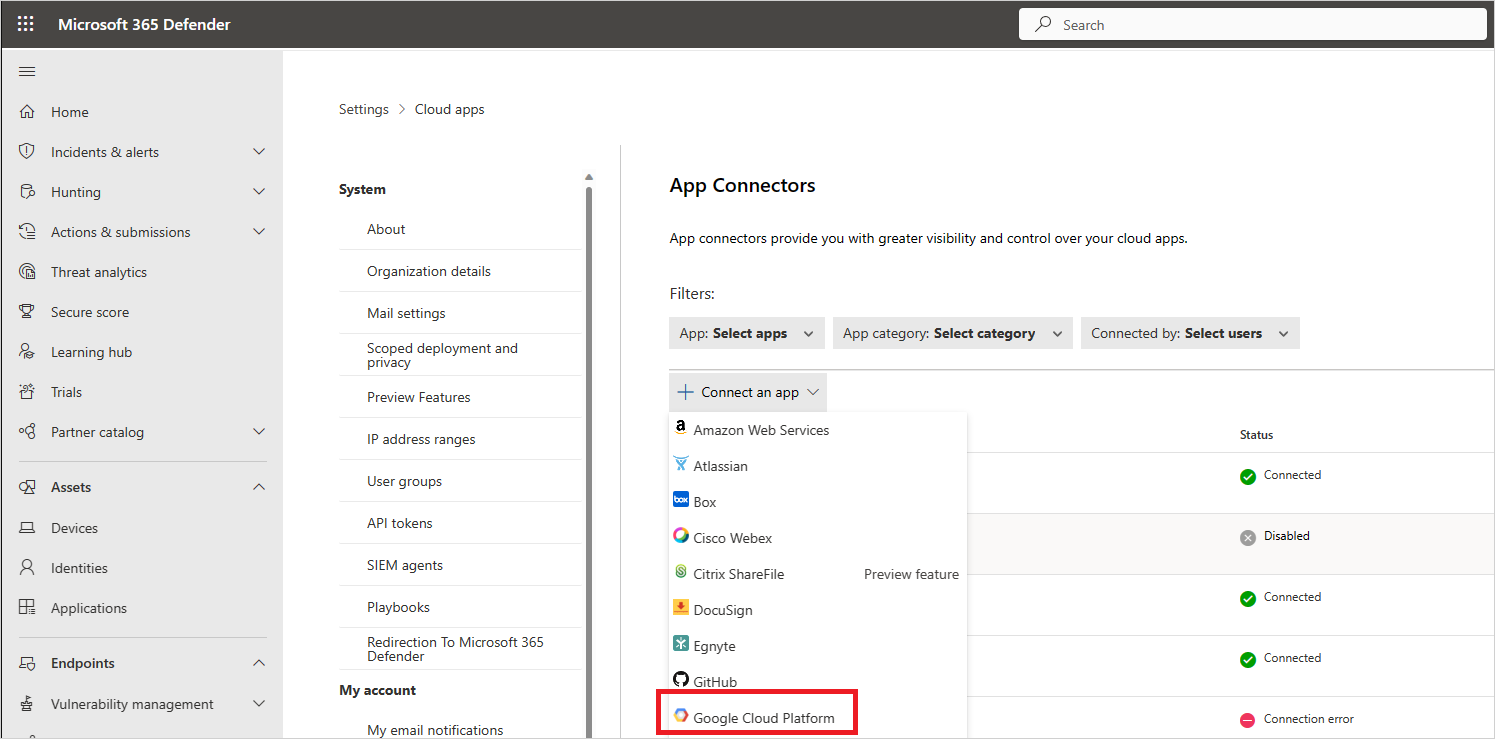

W portalu Microsoft Defender wybierz pozycję Ustawienia. Następnie wybierz pozycję Cloud Apps. W obszarze Połączone aplikacje wybierz pozycję Łączniki aplikacji.

Aby podać poświadczenia łącznika GCP na stronie Łączniki aplikacji , wykonaj jedną z następujących czynności:

Uwaga

Zalecamy połączenie wystąpienia obszaru roboczego Google w celu uzyskania ujednoliconego zarządzania użytkownikami i zarządzania nimi. Jest to zalecane, nawet jeśli nie używasz żadnych produktów obszaru roboczego Google, a użytkownicy GCP są zarządzane za pośrednictwem systemu zarządzania użytkownikami obszaru roboczego Google.

Dla nowego łącznika

Wybierz pozycję +Połącz aplikację, a następnie pozycję Google Cloud Platform.

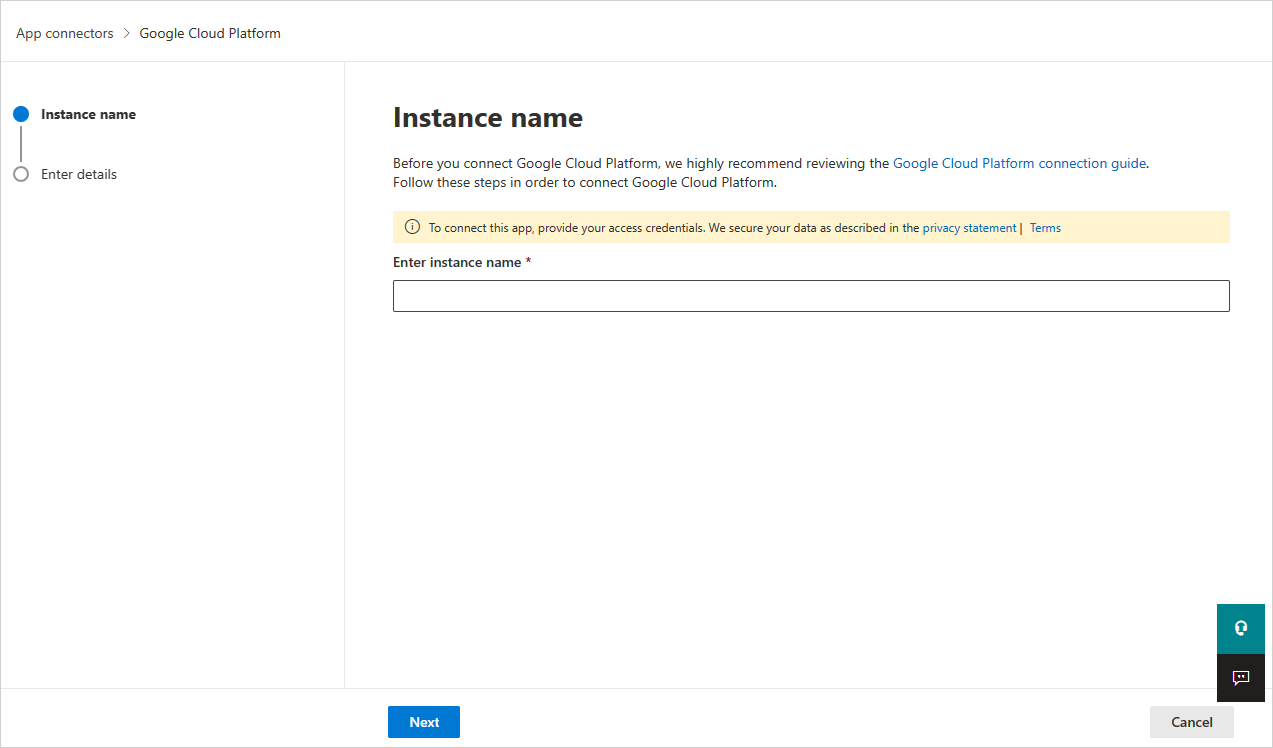

W następnym oknie podaj nazwę łącznika, a następnie wybierz pozycję Dalej.

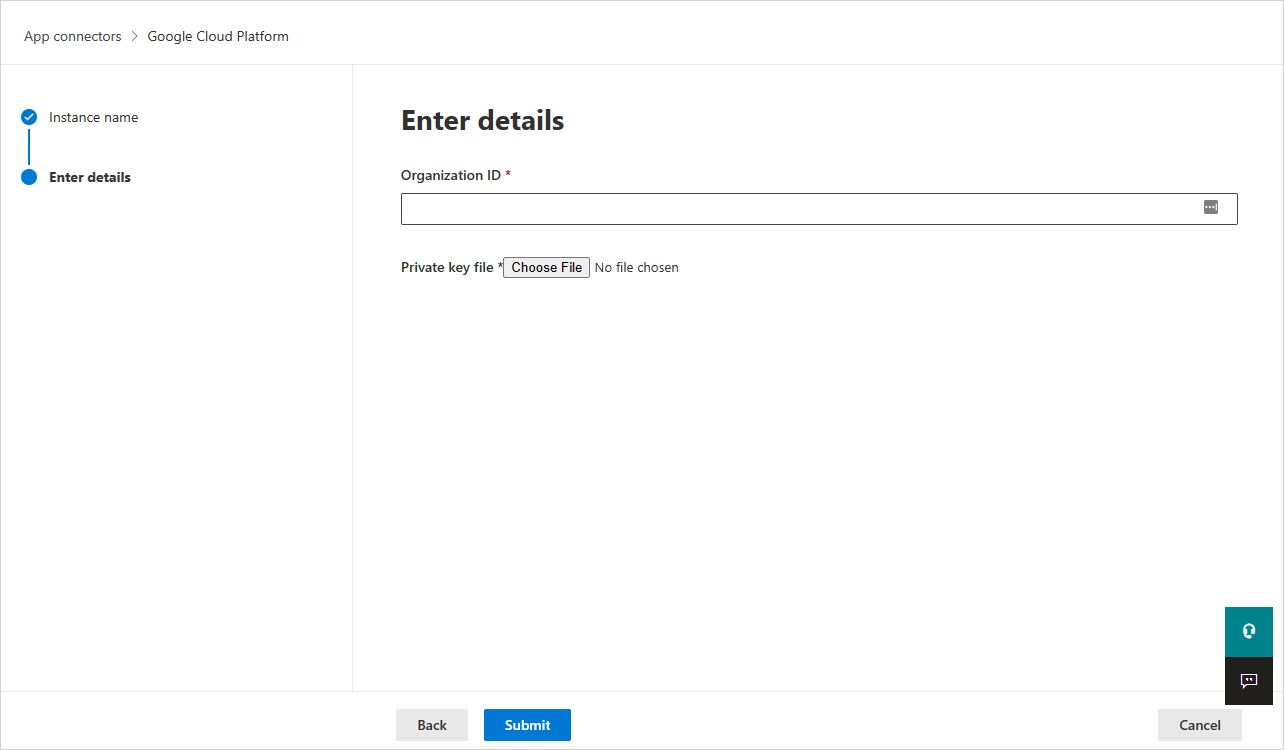

Na stronie Wprowadź szczegóły wykonaj następujące czynności, a następnie wybierz pozycję Prześlij.

- W polu Identyfikator organizacji wprowadź organizację, o którą zanotujesz wcześniej.

- W polu Plik klucza prywatnego przejdź do pobranego wcześniej pliku JSON.

Dla istniejącego łącznika

Na liście łączników w wierszu, w którym zostanie wyświetlony łącznik GCP, wybierz pozycję Edytuj ustawienia.

Na stronie Wprowadź szczegóły wykonaj następujące czynności, a następnie wybierz pozycję Prześlij.

- W polu Identyfikator organizacji wprowadź organizację, o którą zanotujesz wcześniej.

- W polu Plik klucza prywatnego przejdź do pobranego wcześniej pliku JSON.

W portalu Microsoft Defender wybierz pozycję Ustawienia. Następnie wybierz pozycję Cloud Apps. W obszarze Połączone aplikacje wybierz pozycję Łączniki aplikacji. Upewnij się, że stan połączonego łącznika aplikacji to Połączony.

Uwaga

Defender for Cloud Apps utworzy zagregowany ujście eksportu (poziom organizacji), temat Pub/Sub oraz subskrypcję Pub/Sub przy użyciu konta usługi integracji w projekcie integracji.

Zagregowane ujście eksportu służy do agregowania dzienników w całej organizacji GCP, a utworzony temat Pub/Sub jest używany jako miejsce docelowe. Defender for Cloud Apps subskrybuje ten temat za pośrednictwem subskrypcji Pub/Sub utworzonej w celu pobrania dzienników aktywności administratora w organizacji GCP.

Następne kroki

- Kontrolowanie aplikacji w chmurze za pomocą zasad

- Jeśli masz jakiekolwiek problemy z połączeniem aplikacji, zobacz Rozwiązywanie problemów z łącznikami aplikacji.