Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

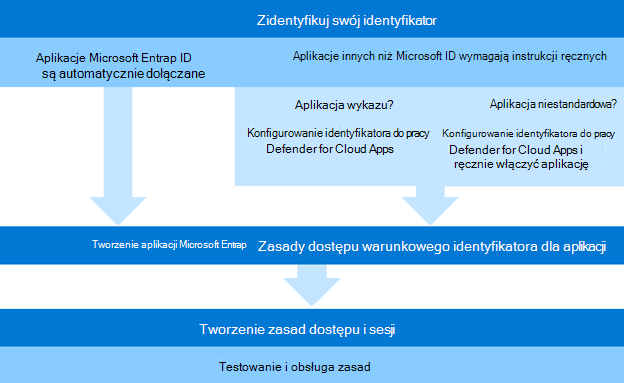

Wszystkie aplikacje SaaS, które istnieją w wykazie identyfikatorów Microsoft Entra, będą automatycznie dostępne w filtrze aplikacji zasad. Na poniższej ilustracji przedstawiono ogólny proces konfigurowania i implementowania kontroli aplikacji dostępu warunkowego:

Wymagania wstępne

- Aby móc korzystać z kontroli aplikacji dostępu warunkowego, organizacja musi mieć następujące licencje:

- Microsoft Defender for Cloud Apps

- Aplikacje muszą być skonfigurowane przy użyciu logowania jednokrotnego Microsoft Entra identyfikatorze

Pełne wykonywanie i testowanie procedur opisanych w tym artykule wymaga skonfigurowania sesji lub zasad dostępu. Więcej informacji można znaleźć w następujących artykułach:

- Tworzenie zasad dostępu Microsoft Defender for Cloud Apps

- Tworzenie zasad sesji Microsoft Defender for Cloud Apps

Obsługiwane aplikacje

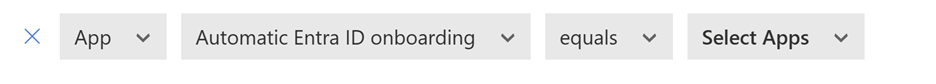

Wszystkie aplikacje SaaS wymienione w wykazie identyfikatorów Microsoft Entra będą dostępne do filtrowania w ramach Microsoft Defender for Cloud Apps sesji i zasad dostępu. Każda aplikacja wybrana w filtrze zostanie automatycznie dołączona do systemu i będzie kontrolowana.

Jeśli aplikacji nie ma na liście, możesz ją ręcznie dołączyć zgodnie z podanymi instrukcjami.

Nuta: Zależność od zasad dostępu warunkowego identyfikatora Microsoft Entra:

Wszystkie aplikacje wymienione w wykazie identyfikatorów Microsoft Entra będą dostępne do filtrowania w ramach zasad Microsoft Defender for Cloud Apps sesji i dostępu. Jednak tylko te aplikacje, które są zawarte w zasadach warunkowych Microsoft Entra identyfikatora z uprawnieniami Microsoft Defender for Cloud Apps, będą aktywnie zarządzane w ramach zasad dostępu lub sesji.

Jeśli podczas tworzenia zasad brakuje odpowiednich zasad warunkowych identyfikatora Microsoft Entra identyfikatora, zostanie wyświetlony alert zarówno podczas procesu tworzenia zasad, jak i podczas zapisywania zasad.

Nuta: Aby upewnić się, że te zasady są uruchamiane zgodnie z oczekiwaniami, zalecamy sprawdzenie zasad dostępu warunkowego Microsoft Entra utworzonych w Microsoft Entra identyfikatorze. Pełną listę zasad dostępu warunkowego Microsoft Entra można wyświetlić na banerze na stronie tworzenia zasad.

Strona konfiguracji kontroli aplikacji dostępu warunkowego

Administratorzy będą mogli kontrolować konfiguracje aplikacji, takie jak:

- Stan: Stan aplikacji — wyłączanie lub włączanie

- Manifest: Czy co najmniej jedna zasada wbudowana nawiązuje połączenie

- IDP: Dołączona aplikacja za pośrednictwem dostawcy tożsamości za pośrednictwem Microsoft Entra lub dostawcy tożsamości bez ms

- Edytuj aplikację: Edytuj konfigurację aplikacji, taką jak dodawanie domen lub wyłączanie aplikacji.

Wszystkie aplikacje, które są automatycznie dołączane, zostaną domyślnie ustawione na "włączone". Po początkowym zalogowaniu przez użytkownika administratorzy będą mogli wyświetlać aplikację w obszarze Ustawienia>Aplikacje połączone aplikacje Aplikacje> dostępwarunkowy — aplikacje kontroli aplikacji.