Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Integracja Microsoft Defender for Cloud Apps z usługą Ochrona punktu końcowego w usłudze Microsoft Defender zapewnia bezproblemowe rozwiązanie do kontroli i widoczności it w tle. Nasza integracja umożliwia administratorom Defender for Cloud Apps badanie odnalezionych urządzeń, zdarzeń sieciowych i użycia aplikacji.

Wymagania wstępne

Przed wykonaniem procedur opisanych w tym artykule upewnij się, że zintegrowano Ochrona punktu końcowego w usłudze Microsoft Defender z Microsoft Defender for Cloud Apps.

Badanie odnalezionych urządzeń w Defender for Cloud Apps

Po zintegrowaniu usługi Defender for Endpoint z usługą Defender for Cloud Apps zbadaj odnalezione dane urządzeń na pulpicie nawigacyjnym odnajdywania w chmurze.

W portalu Microsoft Defender w obszarze Cloud Apps wybierz pozycjęPulpit nawigacyjnyusługi Cloud Discovery>.

W górnej części strony wybierz pozycję Punkty końcowe zarządzane przez usługę Defender. Ten strumień zawiera dane z wszelkich systemów operacyjnych wymienionych w Defender for Cloud Apps wymagań wstępnych.

W górnej części zobaczysz liczbę odnalezionych urządzeń dodanych po integracji.

Wybierz kartę Urządzenia .

Przejdź do szczegółów każdego urządzenia na liście i użyj kart, aby wyświetlić dane badania. Znajdź korelacje między urządzeniami, użytkownikami, adresami IP i aplikacjami, które brały udział w zdarzeniach:

Omówienie:

- Poziom ryzyka urządzenia: pokazuje, jak ryzykowny jest profil urządzenia w stosunku do innych urządzeń w organizacji, zgodnie z ważnością (wysoka, średnia, niska, informacyjna). Defender for Cloud Apps używa profilów urządzeń z usługi Defender for Endpoint dla każdego urządzenia w oparciu o zaawansowaną analizę. Działanie nietypowe dla punktu odniesienia urządzenia jest oceniane i określa poziom ryzyka urządzenia. Użyj poziomu ryzyka urządzenia, aby określić, które urządzenia należy najpierw zbadać.

- Transakcje: informacje o liczbie transakcji, które miały miejsce na urządzeniu w wybranym okresie.

- Całkowity ruch: informacje o całkowitej ilości ruchu (w MB) w wybranym okresie.

- Przekazywanie: informacje o całkowitej ilości ruchu (w MB) przekazanego przez urządzenie w wybranym okresie.

- Pliki do pobrania: informacje o całkowitej ilości ruchu (w MB) pobranego przez urządzenie w wybranym okresie.

Odnalezione aplikacje: Listy wszystkie odnalezione aplikacje, do których uzyskano dostęp przez urządzenie.

Historia użytkownika: Listy wszystkich użytkowników, którzy zalogowali się do urządzenia.

Historia adresów IP: Listy wszystkie adresy IP przypisane do urządzenia.

Podobnie jak w przypadku każdego innego źródła odnajdywania w chmurze, możesz wyeksportować dane z raportu punktów końcowych zarządzanych przez usługę Defender w celu dalszego zbadania.

Uwaga

- Usługa Defender for Endpoint przekazuje dane do Defender for Cloud Apps w fragmentach ok. 4 MB (ok. 4000 transakcji punktu końcowego)

- Jeśli limit 4 MB nie zostanie osiągnięty w ciągu 1 godziny, usługa Defender dla punktu końcowego zgłosi wszystkie transakcje wykonane w ciągu ostatniej godziny.

Odnajdywanie aplikacji za pośrednictwem usługi Defender for Endpoint, gdy punkt końcowy znajduje się za serwerem proxy sieci

Defender for Cloud Apps może wykrywać zdarzenia sieci IT w tle wykryte na urządzeniach usługi Defender for Endpoint, które działają w tym samym środowisku co serwer proxy sieci. Jeśli na przykład urządzenie punktu końcowego Windows 10 znajduje się w tym samym środowisku co aplikacja ZScalar, Defender for Cloud Apps może odnajdywać aplikacje IT w tle za pośrednictwem strumienia Użytkownicy punktu końcowego Win10.

Badanie zdarzeń sieciowych urządzeń w Microsoft Defender XDR

Uwaga

Zdarzenia sieciowe powinny służyć do badania odnalezionych aplikacji i nie służyć do debugowania brakujących danych.

Wykonaj następujące kroki, aby uzyskać bardziej szczegółowy wgląd w aktywność sieciową urządzenia w Ochrona punktu końcowego w usłudze Microsoft Defender:

- W portalu Microsoft Defender w obszarze Cloud Apps wybierz pozycję Cloud Discovery. Następnie wybierz kartę Urządzenia .

- Wybierz maszynę, którą chcesz zbadać, a następnie w lewym górnym rogu wybierz pozycję Widok w Ochrona punktu końcowego w usłudze Microsoft Defender.

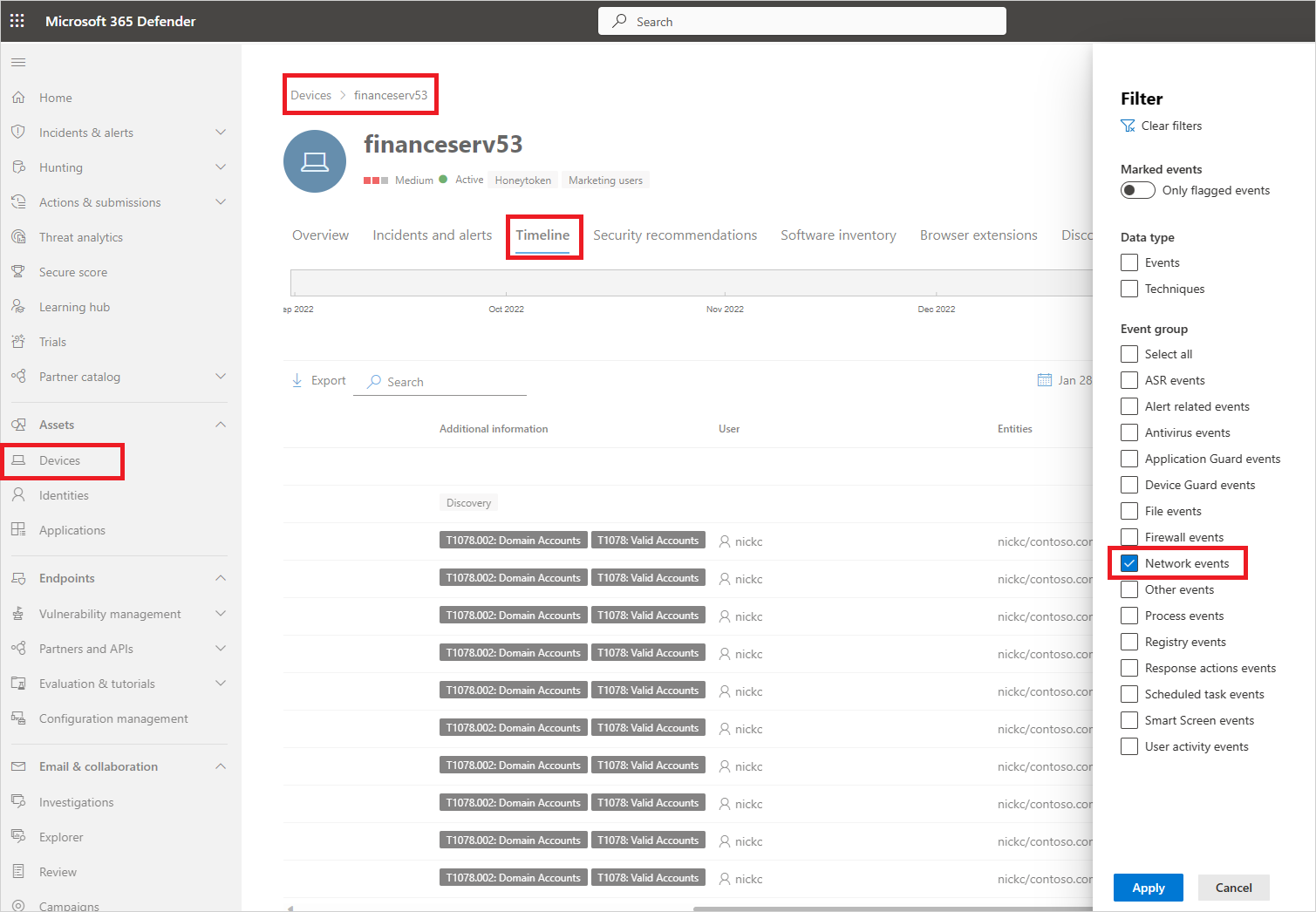

- W Microsoft Defender XDR w obszarze Zasoby ->Urządzenia> {wybrane urządzenie}, wybierz pozycję Oś czasu.

- W obszarze Filtry wybierz pozycję Zdarzenia sieciowe.

- W razie potrzeby zbadaj zdarzenia sieciowe urządzenia.

Badanie użycia aplikacji w Microsoft Defender XDR przy użyciu zaawansowanego wyszukiwania zagrożeń

Wykonaj następujące kroki, aby uzyskać bardziej szczegółowy wgląd w zdarzenia sieciowe związane z aplikacjami w usłudze Defender for Endpoint:

W portalu Microsoft Defender w obszarze Cloud Apps wybierz pozycję Cloud Discovery. Następnie wybierz kartę Odnalezione aplikacje .

Wybierz aplikację, którą chcesz zbadać, aby otworzyć jej szufladę.

Wybierz listę Domena aplikacji, a następnie skopiuj listę domen.

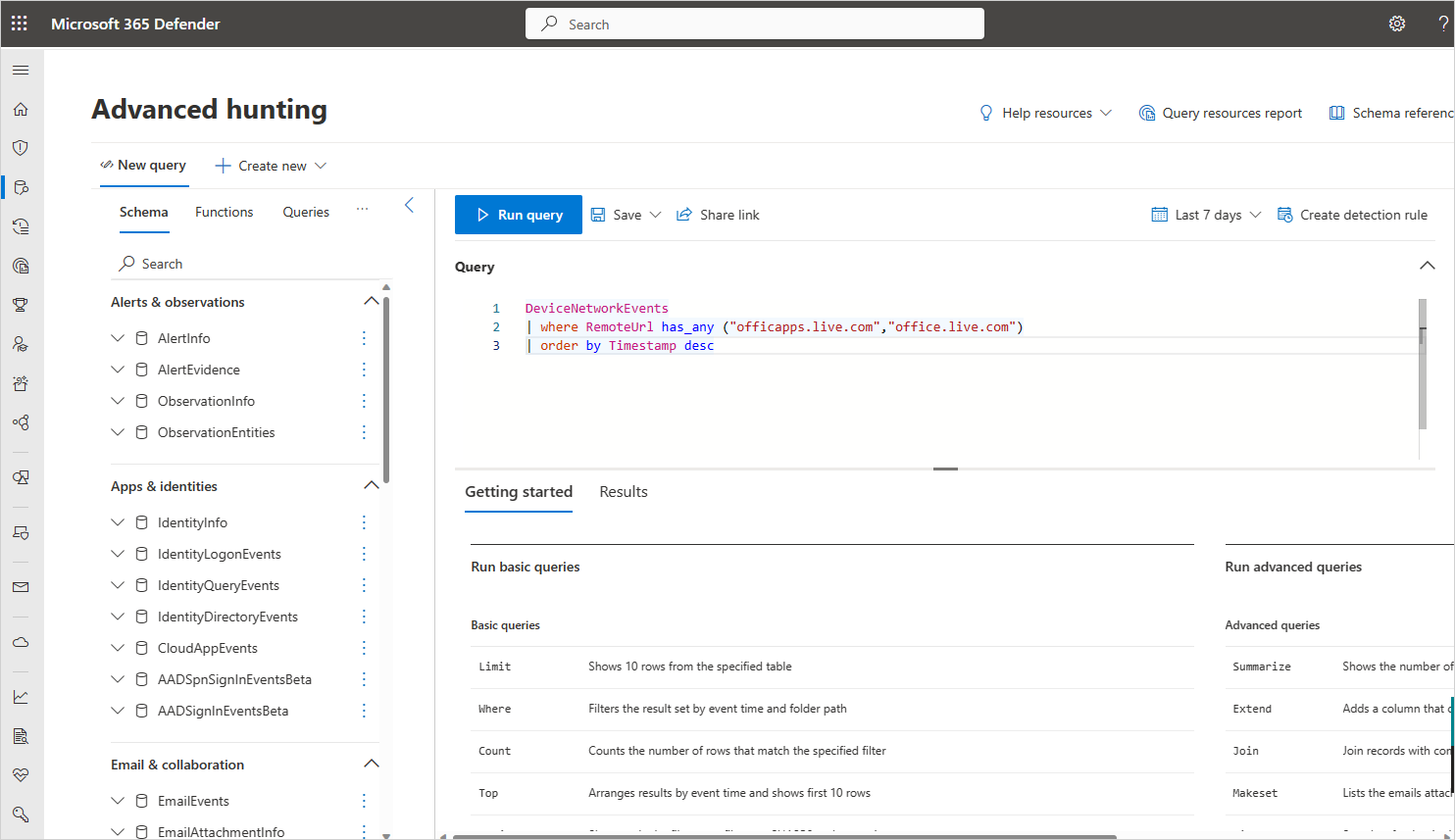

W Microsoft Defender XDR w obszarze Wyszukiwanie zagrożeń wybierz pozycję Zaawansowane wyszukiwanie zagrożeń.

Wklej następujące zapytanie i zastąp

<DOMAIN_LIST>ciąg listą skopiowanych wcześniej domen.DeviceNetworkEvents | where RemoteUrl has_any ("<DOMAIN_LIST>") | order by Timestamp descUruchom zapytanie i zbadaj zdarzenia sieciowe dla tej aplikacji.

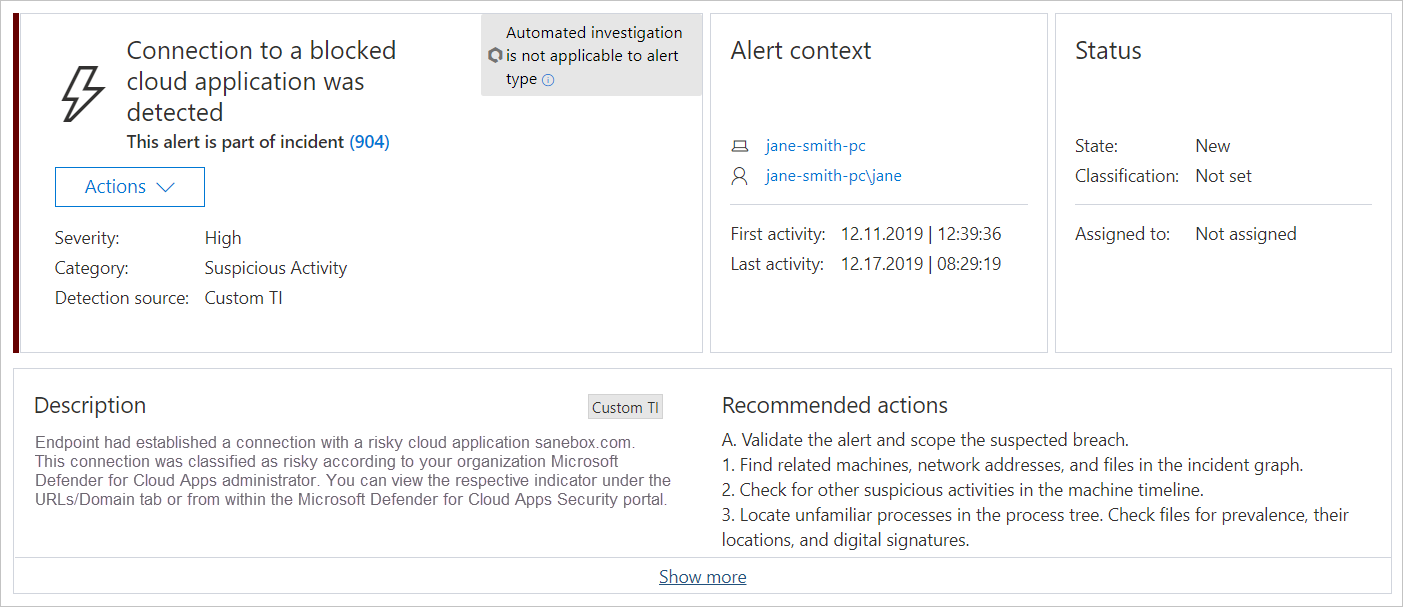

Badanie nieusankcjonowanych aplikacji w Microsoft Defender XDR

Każda próba uzyskania dostępu do niesankcjonowanych aplikacji wyzwala alert w Microsoft Defender XDR z szczegółowymi szczegółami dotyczącymi całej sesji. Umożliwia to dokładniejsze zbadanie prób uzyskania dostępu do nieusankcjonowanych aplikacji, a także dostarczenie dodatkowych istotnych informacji do użycia w badaniu urządzenia punktu końcowego.

Czasami dostęp do niesankcjonowanych aplikacji nie jest blokowany, ponieważ urządzenie punktu końcowego nie jest poprawnie skonfigurowane lub jeśli zasady wymuszania nie zostały jeszcze propagowane do punktu końcowego. W tym przypadku administratorzy usługi Defender for Endpoint otrzymają w Microsoft Defender XDR alert, że niesankcjonowana aplikacja nie została zablokowana.

Uwaga

- Propagacja aplikacji do urządzeń punktu końcowego na urządzeniach punktu końcowego trwa do dwóch godzin po oznaczeniu aplikacji jako niezatwierdzonej dla domen aplikacji.

- Domyślnie aplikacje i domeny oznaczone jako Niezatwierdzone w Defender for Cloud Apps zostaną zablokowane dla wszystkich urządzeń punktu końcowego w organizacji.

- Obecnie pełne adresy URL nie są obsługiwane w przypadku nieusankcjonowanych aplikacji. W związku z tym w przypadku nieusankcjonowania aplikacji skonfigurowanych z pełnymi adresami URL nie są one propagowane do usługi Defender for Endpoint i nie będą blokowane. Na przykład

google.com/drivenie jest obsługiwana, podczas gdydrive.google.comjest obsługiwana. - Powiadomienia w przeglądarce mogą się różnić w zależności od przeglądarki.

Następne kroki

Powiązane filmy wideo

Wyszukiwanie zagrożeń przy użyciu danych Cloud App Security firmy Microsoft

Odnajdywanie i blokowanie korzystania z usługi Shadow IT przy użyciu usługi Defender for Endpoint

Jeśli napotkasz jakiekolwiek problemy, jesteśmy tutaj, aby pomóc. Aby uzyskać pomoc lub pomoc techniczną dotyczącą problemu z produktem, otwórz bilet pomocy technicznej.