Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Amazon Web Services to dostawca usług IaaS, który umożliwia organizacji hostowanie całych obciążeń w chmurze i zarządzanie nimi. Wraz z korzyściami wynikającymi z używania infrastruktury w chmurze najbardziej krytyczne zasoby organizacji mogą być narażone na zagrożenia. Uwidocznione zasoby obejmują wystąpienia magazynu z potencjalnie poufnymi informacjami, zasoby obliczeniowe, które obsługują niektóre z najważniejszych aplikacji, portów i wirtualnych sieci prywatnych, które umożliwiają dostęp do organizacji.

Połączenie platformy AWS z usługą Defender for Cloud Apps ułatwia zabezpieczanie zasobów i wykrywanie potencjalnych zagrożeń przez monitorowanie działań administracyjnych i logowania, powiadamianie o możliwych atakach siłowych, złośliwe użycie uprzywilejowanego konta użytkownika, nietypowe usuwanie maszyn wirtualnych i publicznie uwidocznione zasobniki magazynu.

Główne zagrożenia

- Nadużywanie zasobów w chmurze

- Konta z naruszeniem zabezpieczeń i zagrożenia wewnętrzne

- Wyciek danych

- Błędna konfiguracja zasobu i niewystarczająca kontrola dostępu

Jak Defender for Cloud Apps pomaga chronić środowisko

- Wykrywanie zagrożeń w chmurze, kont z naruszonymi zabezpieczeniami i złośliwych informacji poufnych

- Ograniczanie ekspozycji udostępnionych danych i wymuszanie zasad współpracy

- Korzystanie ze ścieżki inspekcji działań na potrzeby badań kryminalistycznych

Kontrolowanie platformy AWS za pomocą wbudowanych zasad i szablonów zasad

Do wykrywania i powiadamiania o potencjalnych zagrożeniach można użyć następujących wbudowanych szablonów zasad:

| Wpisać | Name (Nazwa) |

|---|---|

| Szablon zasad działania | Administracja błędy logowania konsoli Zmiany konfiguracji rozwiązania CloudTrail Zmiany konfiguracji wystąpienia usługi EC2 Zmiany zasad zarządzania dostępem i tożsamościami Logowanie z ryzykownej adresu IP Zmiany listy kontroli dostępu do sieci (ACL) Zmiany bramy sieci Działanie zasobnika S3 Zmiany konfiguracji grupy zabezpieczeń Zmiany w wirtualnej sieci prywatnej |

| Wbudowane zasady wykrywania anomalii |

Działanie z anonimowych adresów IP Aktywność z rzadkiego kraju Działanie z podejrzanych adresów IP Niemożliwa podróż Działanie wykonywane przez użytkownika zakończone (wymaga Microsoft Entra ID jako dostawcy tożsamości) Wiele nieudanych prób logowania Nietypowe działania administracyjne Nietypowe działania usuwania magazynu ( wersja zapoznawcza) Wiele działań usuwania maszyny wirtualnej Nietypowe działania tworzenia wielu maszyn wirtualnych (wersja zapoznawcza) Nietypowy region dla zasobu w chmurze (wersja zapoznawcza) |

| Szablon zasad plików | Zasobnik S3 jest publicznie dostępny |

Aby uzyskać więcej informacji na temat tworzenia zasad, zobacz Tworzenie zasad.

Automatyzowanie kontrolek ładu

Oprócz monitorowania potencjalnych zagrożeń można zastosować i zautomatyzować następujące akcje ładu platformy AWS w celu skorygowania wykrytych zagrożeń:

| Wpisać | Akcja |

|---|---|

| Ład użytkowników | — Powiadamianie użytkownika o alertie (za pośrednictwem Microsoft Entra ID) — Wymagaj od użytkownika ponownego zalogowania się (za pośrednictwem Microsoft Entra ID) — Wstrzymywanie użytkownika (za pośrednictwem Microsoft Entra ID) |

| Zarządzanie danymi | — Tworzenie zasobnika S3 jako prywatnego — Usuwanie współpracownika dla zasobnika S3 |

Aby uzyskać więcej informacji na temat korygowania zagrożeń z aplikacji, zobacz Zarządzanie połączonymi aplikacjami.

Ochrona platformy AWS w czasie rzeczywistym

Zapoznaj się z naszymi najlepszymi rozwiązaniami dotyczącymi blokowania i ochrony pobierania poufnych danych na urządzenia niezarządzane lub ryzykowne.

Łączenie usług Amazon Web Services z usługą Microsoft Defender for Cloud Apps

Ta sekcja zawiera instrukcje dotyczące łączenia istniejącego konta usług Amazon Web Services (AWS) z Microsoft Defender for Cloud Apps przy użyciu interfejsów API łącznika. Aby uzyskać informacje o tym, jak Defender for Cloud Apps chroni platformy AWS, zobacz Ochrona platformy AWS.

Inspekcję zabezpieczeń platformy AWS można połączyć z połączeniami Defender for Cloud Apps w celu uzyskania wglądu i kontroli nad użyciem aplikacji platformy AWS.

Krok 1. Konfigurowanie inspekcji usług Amazon Web Services

Zaloguj się do konsoli usług Amazon Web Services

Dodaj nowego użytkownika do Defender for Cloud Apps i przyznaj użytkownikowi dostęp programowy.

Wybierz pozycję Utwórz zasady i wprowadź nazwę nowych zasad.

Wybierz kartę JSON i wklej następujący skrypt:

{ "Version" : "2012-10-17", "Statement" : [{ "Action" : [ "cloudtrail:DescribeTrails", "cloudtrail:LookupEvents", "cloudtrail:GetTrailStatus", "cloudwatch:Describe*", "cloudwatch:Get*", "cloudwatch:List*", "iam:List*", "iam:Get*", "s3:ListAllMyBuckets", "s3:PutBucketAcl", "s3:GetBucketAcl", "s3:GetBucketLocation" ], "Effect" : "Allow", "Resource" : "*" } ] }Wybierz pozycję Pobierz .csv , aby zapisać kopię poświadczeń nowego użytkownika. Będą one potrzebne później.

Uwaga

Po nawiązaniu połączenia z usługą AWS będziesz otrzymywać zdarzenia przez siedem dni przed nawiązaniem połączenia. Jeśli właśnie włączono usługę CloudTrail, otrzymasz zdarzenia od momentu włączenia rozwiązania CloudTrail.

Łączenie inspekcji usług Amazon Web Services z usługą Defender for Cloud Apps

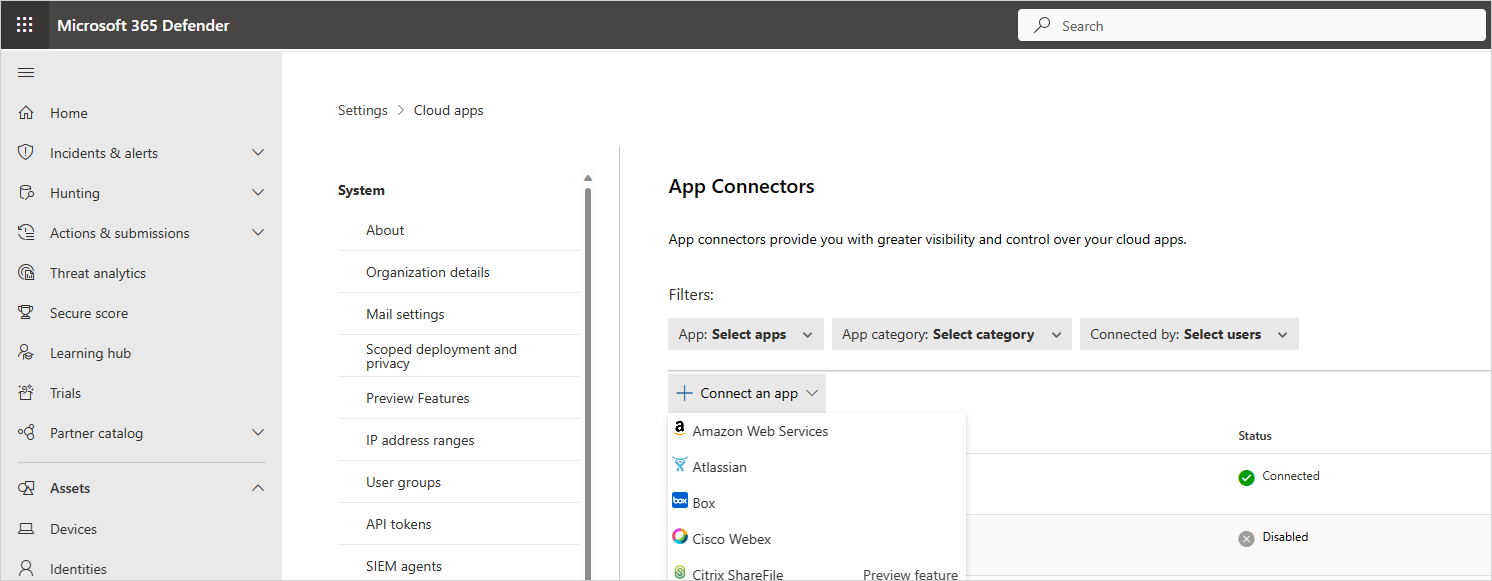

W portalu Microsoft Defender wybierz pozycję Ustawienia. Następnie wybierz pozycję Cloud Apps. W obszarze Połączone aplikacje wybierz pozycję Łączniki aplikacji.

Aby podać poświadczenia łącznika platformy AWS na stronie Łączniki aplikacji , wykonaj jedną z następujących czynności:

Dla nowego łącznika

Wybierz pozycję +Połącz aplikację, a następnie pozycję Amazon Web Services.

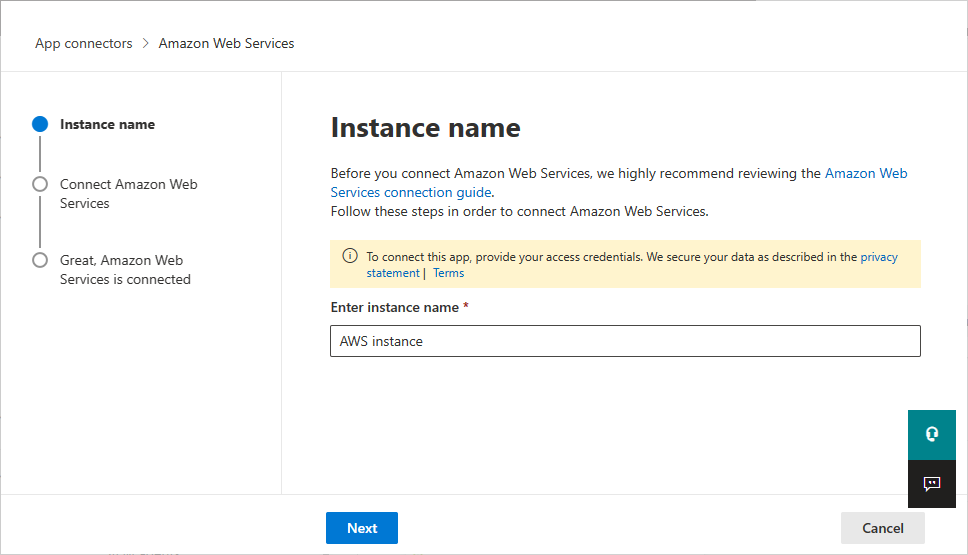

W następnym oknie podaj nazwę łącznika, a następnie wybierz pozycję Dalej.

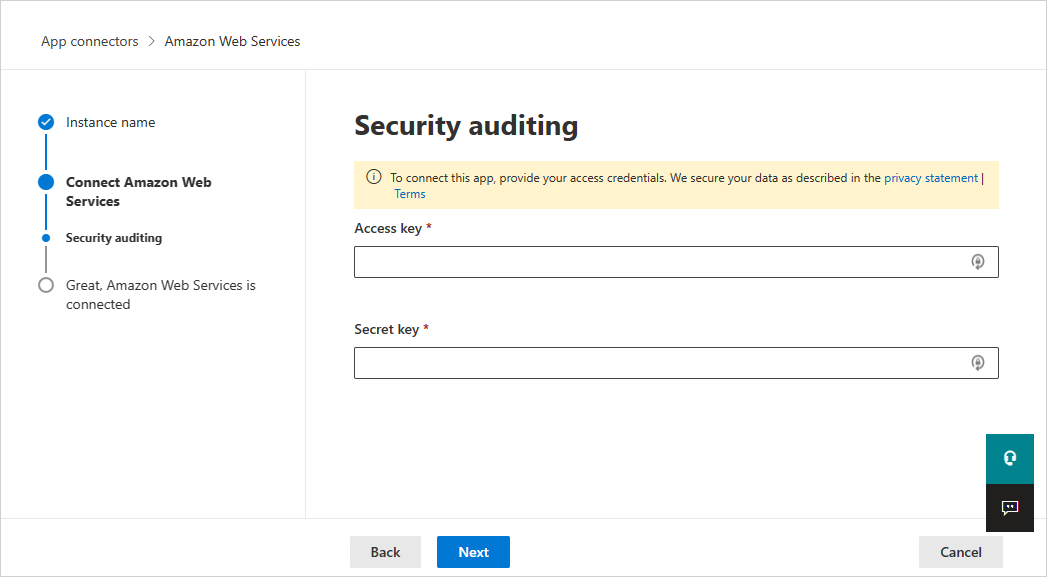

Na stronie Łączenie usług amazon web services wybierz pozycję Inspekcja zabezpieczeń, a następnie wybierz pozycję Dalej.

Na stronie Inspekcja zabezpieczeń wklej klucz dostępu i klucz tajny z pliku .csv do odpowiednich pól, a następnie wybierz pozycję Dalej.

Dla istniejącego łącznika

Na liście łączników w wierszu, w którym zostanie wyświetlony łącznik platformy AWS, wybierz pozycję Edytuj ustawienia.

Na stronach Nazwa wystąpienia i Połącz usługi Amazon Web Services wybierz pozycję Dalej. Na stronie Inspekcja zabezpieczeń wklej klucz dostępu i klucz tajny z pliku .csv do odpowiednich pól, a następnie wybierz pozycję Dalej.

W portalu Microsoft Defender wybierz pozycję Ustawienia. Następnie wybierz pozycję Cloud Apps. W obszarze Połączone aplikacje wybierz pozycję Łączniki aplikacji. Upewnij się, że stan połączonego łącznika aplikacji to Połączony.