Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Ważna

Powiadomienie o wycofaniu: Microsoft Defender for Cloud Apps agentów SIEM

W ramach trwającego procesu konwergencji między obciążeniami Microsoft Defender od listopada 2025 r. agenci SIEM Microsoft Defender for Cloud Apps zostaną wycofani.

Istniejący agenci Microsoft Defender for Cloud Apps SIEM będą nadal działać tak, jak do tego czasu. Od 19 czerwca 2025 r. nie można skonfigurować nowych agentów SIEM, ale integracja agenta usługi Microsoft Sentinel (wersja zapoznawcza) pozostanie obsługiwana i nadal będzie można ją dodać.

Zalecamy przejście do interfejsów API, które obsługują zarządzanie działaniami i danymi alertów z wielu obciążeń. Te interfejsy API zwiększają monitorowanie zabezpieczeń i zarządzanie nimi oraz oferują dodatkowe możliwości przy użyciu danych z wielu obciążeń Microsoft Defender.

Aby zapewnić ciągłość i dostęp do danych obecnie dostępnych za pośrednictwem agentów Microsoft Defender for Cloud Apps SIEM, zalecamy przejście do następujących obsługiwanych interfejsów API:

- Aby uzyskać alerty i działania, zobacz: Microsoft Defender XDR Interfejs API przesyłania strumieniowego.

- Aby uzyskać Ochrona tożsamości Microsoft Entra zdarzeń logowania, zobacz tabelę IdentityLogonEvents w zaawansowanym schemacie wyszukiwania zagrożeń.

- Aby uzyskać informacje o interfejsie API alertów zabezpieczeń programu Microsoft Graph, zobacz: Lista alerts_v2

- Aby wyświetlić dane alertów Microsoft Defender for Cloud Apps w interfejsie API zdarzeń Microsoft Defender XDR, zobacz interfejsy API zdarzeń Microsoft Defender XDR i typ zasobu zdarzeń

Możesz zintegrować Microsoft Defender for Cloud Apps z usługą Microsoft Sentinel (skalowalnym, natywnym dla chmury rozwiązaniem SIEM i SOAR), aby umożliwić scentralizowane monitorowanie alertów i danych odnajdywania. Integracja z usługą Microsoft Sentinel umożliwia lepszą ochronę aplikacji w chmurze przy zachowaniu zwykłego przepływu pracy zabezpieczeń, automatyzowaniu procedur zabezpieczeń i korelowaniu zdarzeń opartych na chmurze i lokalnych.

Zalety korzystania z usługi Microsoft Sentinel obejmują:

- Dłuższe przechowywanie danych zapewniane przez usługę Log Analytics.

- Wizualizacje out-of-the-box.

- Narzędzia takie jak Microsoft Power BI lub skoroszyty usługi Microsoft Sentinel umożliwiają tworzenie własnych wizualizacji danych odnajdywania odpowiadających potrzebom organizacji.

Dodatkowe rozwiązania integracji obejmują:

- Ogólne SIEMs — integracja Defender for Cloud Apps z ogólnym serwerem SIEM. Aby uzyskać informacje na temat integracji z ogólnym rozwiązaniem SIEM, zobacz Ogólna integracja SIEM.

- Interfejs API programu graph zabezpieczeń firmy Microsoft — usługa pośrednicząca (lub broker), która zapewnia jeden interfejs programowy umożliwiający połączenie wielu dostawców zabezpieczeń. Aby uzyskać więcej informacji, zobacz Integracje rozwiązań zabezpieczeń przy użyciu programu Microsoft Graph interfejs API Zabezpieczenia.

Integracja z usługą Microsoft Sentinel obejmuje konfigurację zarówno w Defender for Cloud Apps, jak i w usłudze Microsoft Sentinel.

Wymagania wstępne

Aby zintegrować się z usługą Microsoft Sentinel:

- Musisz mieć ważną licencję usługi Microsoft Sentinel

- Musisz być co najmniej administratorem zabezpieczeń w dzierżawie.

Pomoc techniczna dla instytucji rządowych USA

Bezpośredni Defender for Cloud Apps — integracja z usługą Microsoft Sentinel jest dostępna tylko dla klientów komercyjnych.

Jednak wszystkie dane Defender for Cloud Apps są dostępne w Microsoft Defender XDR i dlatego są dostępne w usłudze Microsoft Sentinel za pośrednictwem łącznika Microsoft Defender XDR.

Zalecamy, aby klienci GCC, GCC High i DoD, którzy są zainteresowani wyświetlaniem danych Defender for Cloud Apps w usłudze Microsoft Sentinel, instalowali rozwiązanie Microsoft Defender XDR.

Więcej informacji można znaleźć w następujących artykułach:

- integracja Microsoft Defender XDR z usługą Microsoft Sentinel

- Microsoft Defender for Cloud Apps oferty dla instytucji rządowych USA

Integracja z usługą Microsoft Sentinel

W portalu Microsoft Defender wybierz pozycję Ustawienia > Aplikacje w chmurze.

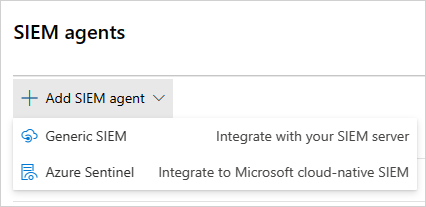

W obszarze System wybierz pozycję Agenci > SIEM Dodaj agenta > SIEM Sentinel. Przykład:

Uwaga

Opcja dodania usługi Microsoft Sentinel jest niedostępna, jeśli wcześniej przeprowadzono integrację.

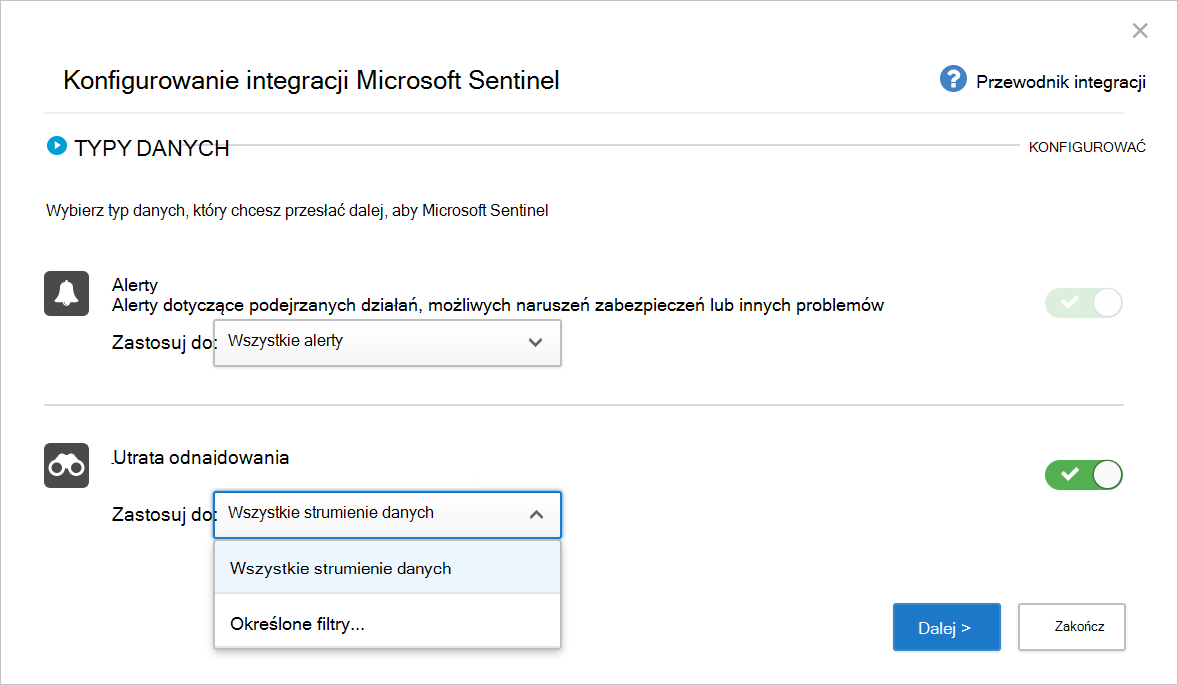

W kreatorze wybierz typy danych, które chcesz przekazać do usługi Microsoft Sentinel. Integrację można skonfigurować w następujący sposób:

- Alerty: alerty są automatycznie włączane po włączeniu usługi Microsoft Sentinel.

- Dzienniki odnajdywania: użyj suwaka, aby je włączyć i wyłączyć, domyślnie wszystko jest zaznaczone, a następnie użyj listy rozwijanej Zastosuj do , aby filtrować dzienniki odnajdywania wysyłane do usługi Microsoft Sentinel.

Przykład:

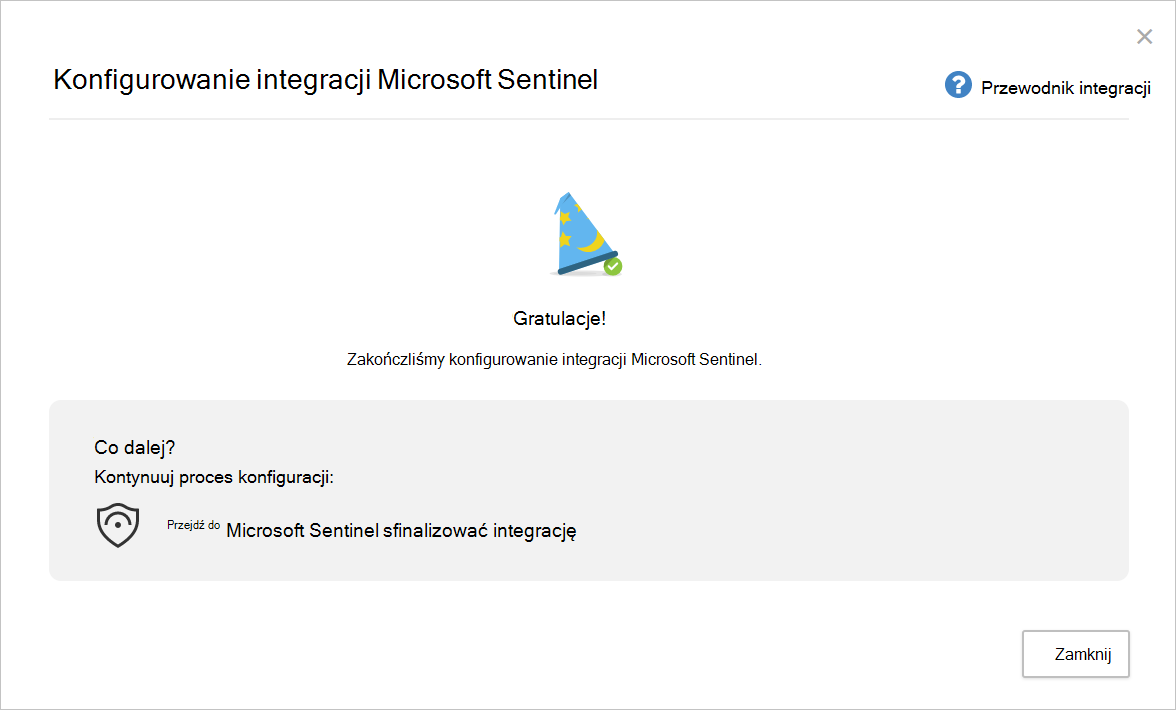

Wybierz pozycję Dalej i przejdź do usługi Microsoft Sentinel, aby sfinalizować integrację. Aby uzyskać informacje na temat konfigurowania usługi Microsoft Sentinel, zobacz łącznik danych usługi Microsoft Sentinel dla Defender for Cloud Apps. Przykład:

Uwaga

Nowe dzienniki odnajdywania będą zwykle wyświetlane w usłudze Microsoft Sentinel w ciągu 15 minut od skonfigurowania ich w Defender for Cloud Apps. Jednak może to potrwać dłużej w zależności od warunków środowiska systemowego. Aby uzyskać więcej informacji, zobacz Handle ingestion delay in analytics rules (Obsługa opóźnienia pozyskiwania w regułach analizy).

Alerty i dzienniki odnajdywania w usłudze Microsoft Sentinel

Po zakończeniu integracji można wyświetlić alerty Defender for Cloud Apps i dzienniki odnajdywania w usłudze Microsoft Sentinel.

W usłudze Microsoft Sentinel w obszarze Dzienniki w obszarze Security Insights można znaleźć dzienniki dla Defender for Cloud Apps typów danych w następujący sposób:

| Typ danych | Tabela |

|---|---|

| Dzienniki odnajdywania | McasShadowItReporting |

| Alerty | SecurityAlert |

W poniższej tabeli opisano każde pole w schemacie McasShadowItReporting :

| Pole | Wpisać | Opis | Przykłady |

|---|---|---|---|

| Identyfikator dzierżawy | Ciąg | Identyfikator obszaru roboczego | b459b4u5-912x-46d5-9cb1-p43069212nb4 |

| SourceSystem | Ciąg | System źródłowy — wartość statyczna | Azure |

| TimeGenerated [UTC] | Data/godzina | Data odnajdywania danych | 2019-07-23T11:00:35.858Z |

| StreamName | Ciąg | Nazwa określonego strumienia | Dział marketingu |

| TotalEvents | Liczba całkowita | Całkowita liczba zdarzeń na sesję | 122 |

| BlockedEvents | Liczba całkowita | Liczba zablokowanych zdarzeń | 0 |

| UploadedBytes | Liczba całkowita | Ilość przekazanych danych | 1,514,874 |

| Całkowita liczba bajtów | Liczba całkowita | Łączna ilość danych | 4,067,785 |

| PobraneBajty | Liczba całkowita | Ilość pobranych danych | 2,552,911 |

| IpAddress | Ciąg | Źródłowy adres IP | 127.0.0.0 |

| Nazwa użytkownika | Ciąg | Nazwa użytkownika | Raegan@contoso.com |

| EnrichedUserName | Ciąg | Wzbogacona nazwa użytkownika o nazwę użytkownika Microsoft Entra | Raegan@contoso.com |

| AppName | Ciąg | Nazwa aplikacji w chmurze | Microsoft OneDrive dla Firm |

| AppId | Liczba całkowita | Identyfikator aplikacji w chmurze | 15600 |

| AppCategory | Ciąg | Kategoria aplikacji w chmurze | Magazyn w chmurze |

| Tagi aplikacji | Tablica ciągów | Wbudowane i niestandardowe tagi zdefiniowane dla aplikacji | ["Usankcjonowane"] |

| AppScore | Liczba całkowita | Wynik ryzyka aplikacji w skali 0–10, 10 jest wynikiem dla aplikacji nie ryzykownej | 10 |

| Type | Ciąg | Typ dzienników — wartość statyczna | McasShadowItReporting |

Korzystanie z usługi Power BI z danymi Defender for Cloud Apps w usłudze Microsoft Sentinel

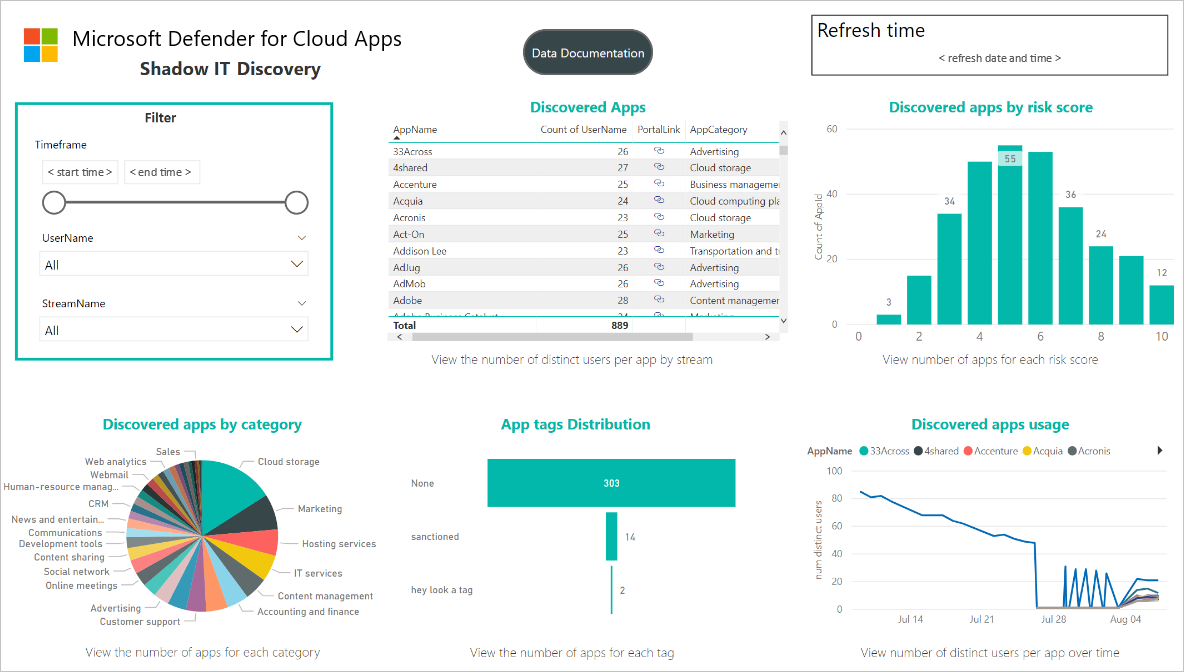

Po zakończeniu integracji można również użyć danych Defender for Cloud Apps przechowywanych w usłudze Microsoft Sentinel w innych narzędziach.

W tej sekcji opisano sposób używania Microsoft Power BI do łatwego kształtowania i łączenia danych w celu tworzenia raportów i pulpitów nawigacyjnych spełniających potrzeby organizacji.

Aby rozpocząć:

W usłudze Power BI zaimportuj zapytania z usługi Microsoft Sentinel dotyczące danych Defender for Cloud Apps. Aby uzyskać więcej informacji, zobacz Importowanie danych dziennika Azure Monitor do usługi Power BI.

Zainstaluj aplikację Defender for Cloud Apps Shadow IT Discovery i połącz ją z danymi dziennika odnajdywania, aby wyświetlić wbudowany pulpit nawigacyjny odnajdywania IT w tle.

Uwaga

Obecnie aplikacja nie jest publikowana w usłudze Microsoft AppSource. W związku z tym może być konieczne skontaktowanie się z administratorem usługi Power BI w celu uzyskania uprawnień do zainstalowania aplikacji.

Przykład:

Opcjonalnie możesz tworzyć niestandardowe pulpity nawigacyjne w Power BI Desktop i dostosowywać je tak, aby pasowały do wymagań dotyczących analizy wizualnej i raportowania w organizacji.

Łączenie aplikacji Defender for Cloud Apps

W usłudze Power BI wybierz pozycję Aplikacje > w tle aplikacja odnajdywania IT .

Na stronie Rozpoczynanie pracy z nową aplikacją wybierz pozycję Połącz. Przykład:

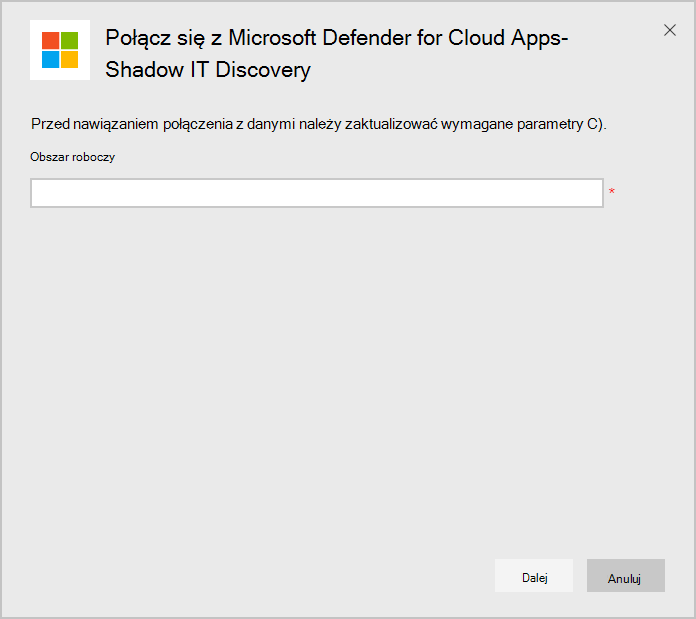

Na stronie Identyfikator obszaru roboczego wprowadź identyfikator obszaru roboczego usługi Microsoft Sentinel wyświetlany na stronie przeglądu usługi Log Analytics, a następnie wybierz pozycję Dalej. Przykład:

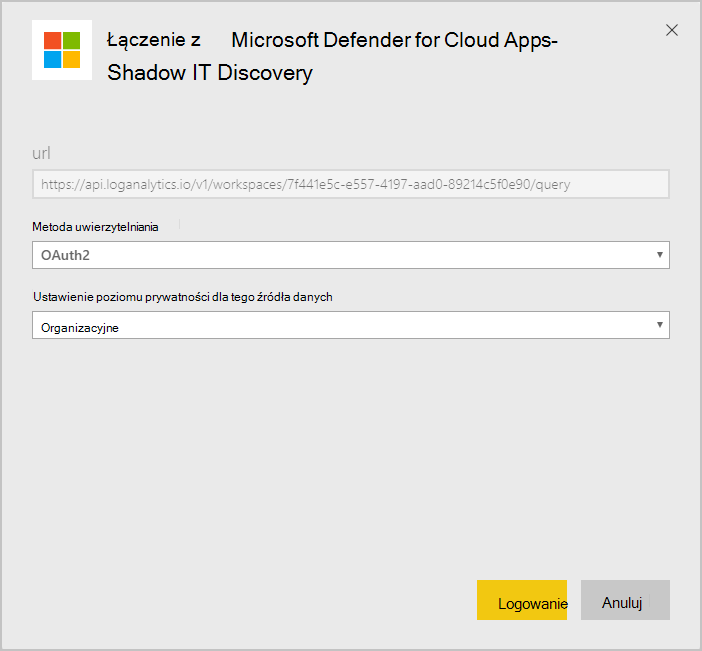

Na stronie uwierzytelniania określ metodę uwierzytelniania i poziom prywatności, a następnie wybierz pozycję Zaloguj się. Przykład:

Po nawiązaniu połączenia z danymi przejdź do karty Zestawy danych obszaru roboczego i wybierz pozycję Odśwież. Spowoduje to zaktualizowanie raportu przy użyciu własnych danych.

Jeśli napotkasz jakiekolwiek problemy, jesteśmy tutaj, aby pomóc. Aby uzyskać pomoc lub pomoc techniczną dotyczącą problemu z produktem, otwórz bilet pomocy technicznej.