Przewodniki dotyczące sterowania urządzeniami

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Microsoft Defender dla Firm

W tym artykule opisano różne sposoby działania sterowania urządzeniami. Począwszy od ustawień domyślnych, w każdej sekcji opisano sposób konfigurowania kontroli urządzenia w celu osiągnięcia określonych celów.

Eksplorowanie domyślnego stanu kontrolki urządzenia

Domyślnie kontrolka urządzenia jest wyłączona i nie ma żadnych ograniczeń dotyczących dodawania urządzeń. Inspekcja podstawowych zdarzeń kontroli urządzenia jest włączona dla urządzeń dołączonych do usługi Defender for Endpoint. To działanie można zobaczyć w raporcie kontroli urządzenia. Filtrowanie według wbudowanych zasad inspekcji PnP pokazuje urządzenia połączone z punktami końcowymi w środowisku.

Kontrolka urządzenia w usłudze Defender for Endpoint identyfikuje urządzenie na podstawie jego właściwości. Właściwości urządzenia są widoczne, wybierając wpis w raporcie.

Identyfikator urządzenia, identyfikator dostawcy (VID), numer seryjny i typ magistrali mogą służyć do identyfikowania urządzenia (zobacz [Zasady kontroli urządzenia w Ochrona punktu końcowego w usłudze Microsoft Defender](device-control-policies.mddata jest również dostępna w zaawansowanym wyszukiwaniu zagrożeń, wyszukując Plug and Play Device Connected action element (PnPDeviceConnected), jak pokazano w poniższym przykładowym zapytaniu:

DeviceEvents

| where ActionType == "PnpDeviceConnected"

| extend parsed=parse_json(AdditionalFields)

| extend MediaClass = tostring(parsed.ClassName)

| extend MediaDeviceId = tostring(parsed.DeviceId)

| extend MediaDescription = tostring(parsed.DeviceDescription)

| extend MediaSerialNumber = tostring(parsed.SerialNumber)

| project Timestamp, DeviceId, DeviceName, AccountName, AccountDomain, MediaClass, MediaDeviceId, MediaDescription, MediaSerialNumber, parsed

| order by Timestamp desc

Stan kontrolki urządzenia (włączone/wyłączone, domyślne wymuszanie i ostatnia aktualizacja zasad) jest dostępny na urządzeniu za pośrednictwem polecenia Get-MpComputerStatus, jak pokazano w poniższym fragmencie kodu:

DeviceControlDefaultEnforcement :

DeviceControlPoliciesLastUpdated : 1/3/2024 12:51:56 PM

DeviceControlState : Disabled

Zmień stan kontroli urządzenia tak, aby był włączony* na urządzeniu testowym. Upewnij się, że zasady są stosowane, sprawdzając polecenie Get-MpComputerStatus, jak pokazano w poniższym fragmencie kodu:

DeviceControlDefaultEnforcement : DefaultAllow

DeviceControlPoliciesLastUpdated : 1/4/2024 10:27:06 AM

DeviceControlState : Enabled

W urządzeniu testowym włóż dysk USB. Nie ma żadnych ograniczeń; dozwolone są wszystkie typy dostępu (odczyt, zapis, wykonywanie i drukowanie). Zostanie utworzony rekord pokazujący, że urządzenie USB zostało podłączone. Możesz użyć następującego przykładowego zaawansowanego zapytania wyszukiwania zagrożeń, aby je zobaczyć:

DeviceEvents

| where ActionType == "PnpDeviceConnected"

| extend parsed=parse_json(AdditionalFields)

| extend MediaClass = tostring(parsed.ClassName)

| extend MediaDeviceId = tostring(parsed.DeviceId)

| extend MediaDescription = tostring(parsed.DeviceDescription)

| extend MediaSerialNumber = tostring(parsed.SerialNumber)

| where MediaClass == "USB"

| project Timestamp, DeviceId, DeviceName, AccountName, AccountDomain, MediaClass, MediaDeviceId, MediaDescription, MediaSerialNumber, parsed

| order by Timestamp desc

To przykładowe zapytanie filtruje zdarzenia według MediaClass. Domyślne zachowanie można zmienić, aby uniemożliwić wszystkie urządzenia lub wykluczyć rodziny urządzeń z kontroli urządzenia. Zmień domyślne zachowanie na odmowę, a następnie ustaw kontrolkę urządzenia tylko w celu zastosowania do magazynu wymiennego.

W przypadku Intune użyj profilu niestandardowego, aby ustawić ustawienia sterowania urządzeniami w następujący sposób:

- Ustaw

./Vendor/MSFT/Defender/Configuration/DeviceControlEnabledna1 - Ustaw

./Vendor/MSFT/Defender/Configuration/DefaultEnforcementna2 - Ustaw

./Vendor/MSFT/Defender/Configuration/SecuredDevicesConfigurationnaRemovableMediaDevices

Wdróż zasady na urządzeniu testowym. Użyj polecenia Get-MpComputerStatus , aby potwierdzić, że domyślne wymuszanie ma wartość Odmów, jak pokazano w poniższym fragmencie kodu:

DeviceControlDefaultEnforcement : DefaultDeny

DeviceControlPoliciesLastUpdated : 1/4/2024 10:27:06 AM

DeviceControlState : Enabled

Usuń i ponownie wdejmij urządzenie USB na maszynie testowej. Spróbuj otworzyć dysk. Dysk jest niedostępny i zostanie wyświetlony komunikat wskazujący odmowę dostępu.

Uwaga

Przykłady i instrukcje oraz przykłady są dostępne tutaj.

Krok 1. Odmów wszystkim nośnikom wymiennym

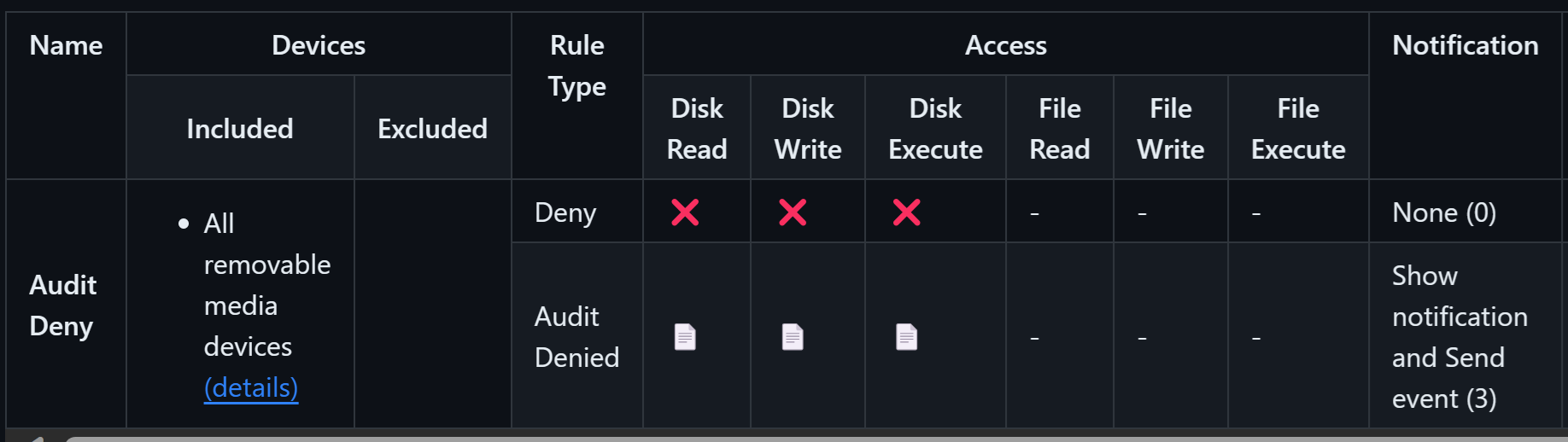

Aby dostosować zachowanie, kontrolka urządzenia używa zasad, które są kombinacją grup i reguł. Rozpocznij od wdrożenia zasad, które nie zezwalają na cały dostęp do wszystkich wymiennych urządzeń magazynujących i przeprowadzają inspekcję zdarzenia, wysyłając powiadomienie do portalu i użytkownika. Na poniższej ilustracji podsumowano następujące ustawienia:

W celu kontrolowania dostępu urządzenia są zorganizowane w grupy. Te zasady używają grupy o nazwie All removable media devices. Po wdrożeniu tych zasad na urządzeniu testowym należy ponownie włączyć port USB. Zostanie wyświetlone powiadomienie wskazujące, że dostęp do urządzenia jest ograniczony.

Zdarzenie pojawi się również w ciągu 15 minut podczas zaawansowanego wyszukiwania zagrożeń. Aby wyświetlić wyniki, możesz użyć następującego przykładowego zapytania:

DeviceEvents

| where ActionType == "RemovableStoragePolicyTriggered"

| extend parsed=parse_json(AdditionalFields)

| extend RemovableStorageAccess = tostring(parsed.RemovableStorageAccess)

| extend RemovableStoragePolicyVerdict = tostring(parsed.RemovableStoragePolicyVerdict)

| extend MediaBusType = tostring(parsed.BusType)

| extend MediaClassGuid = tostring(parsed.ClassGuid)

| extend MediaClassName = tostring(parsed.ClassName)

| extend MediaDeviceId = tostring(parsed.DeviceId)

| extend MediaInstanceId = tostring(parsed.DeviceInstanceId)

| extend MediaName = tostring(parsed.MediaName)

| extend RemovableStoragePolicy = tostring(parsed.RemovableStoragePolicy)

| extend MediaProductId = tostring(parsed.ProductId)

| extend MediaVendorId = tostring(parsed.VendorId)

| extend MediaSerialNumber = tostring(parsed.SerialNumber)

|project Timestamp, DeviceId, DeviceName, InitiatingProcessAccountName, ActionType, RemovableStorageAccess, RemovableStoragePolicyVerdict, MediaBusType, MediaClassGuid, MediaClassName, MediaDeviceId, MediaInstanceId, MediaName, RemovableStoragePolicy, MediaProductId, MediaVendorId, MediaSerialNumber, FolderPath, FileSize

| order by Timestamp desc

Uwaga

Możesz wyświetlać maksymalnie 300 zdarzeń na urządzenie dziennie przy użyciu zaawansowanego wyszukiwania zagrożeń.

Wybierz zdarzenie, aby wyświetlić informacje o zasadach i urządzeniu.

Krok 2. Zezwalanie na dostęp do autoryzowanych urządzeń USB

Aby udzielić dostępu do zestawu autoryzowanych urządzeń USB, skonfiguruj grupę w celu zidentyfikowania tych urządzeń. Nazywamy naszą grupę Authorized USBsi użyliśmy ustawień przedstawionych na poniższej ilustracji:

W naszym przykładzie autoryzowana grupa usbs zawiera jedno urządzenie zidentyfikowane przez jego InstancePathId. Przed wdrożeniem przykładu można zmienić wartość na dla InstancePathId urządzenia testowego. Zobacz Używanie Menedżer urządzeń systemu Windows do określania właściwości urządzenia oraz Używanie raportów i zaawansowanego wyszukiwania zagrożeń w celu określenia właściwości urządzeń, aby uzyskać szczegółowe informacje na temat znajdowania prawidłowej wartości.

Zwróć uwagę, że autoryzowana grupa USB jest wykluczona z zasad odmowy wszystkich. Gwarantuje to, że te urządzenia zostaną ocenione pod kątem innych zasad. Zasady nie są oceniane w kolejności, więc każda zasada powinna być poprawna, jeśli są oceniane niezależnie. Po wdrożeniu zasad należy ponownie włączyć zatwierdzone urządzenie USB. Powinien zostać wyświetlony pełny dostęp do urządzenia. Wstaw inny port USB i upewnij się, że dostęp dla tego urządzenia jest zablokowany.

Kontrola urządzenia ma wiele sposobów grupowania urządzeń na podstawie właściwości. Aby uzyskać więcej informacji, zobacz Zasady kontroli urządzeń w Ochrona punktu końcowego w usłudze Microsoft Defender.

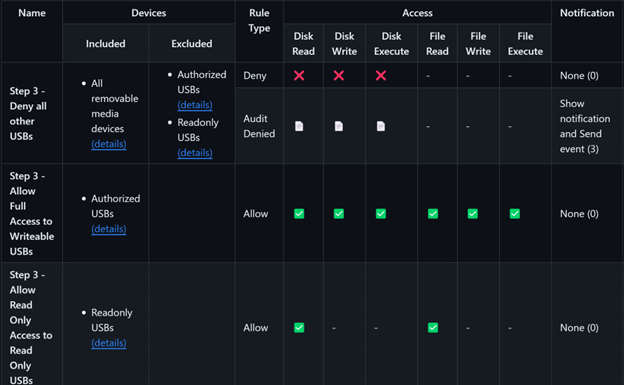

Krok 3. Zezwalanie na różne poziomy dostępu dla różnych typów urządzeń

Aby utworzyć różne zachowania dla różnych urządzeń, umieść je w osobnych grupach. W naszym przykładzie używamy grupy o nazwie Read Only USBs. Na poniższej ilustracji przedstawiono ustawienia, których użyliśmy:

W naszym przykładzie grupa USB tylko do odczytu zawiera jedno urządzenie zidentyfikowane przez jego VID_PID. Przed wdrożeniem przykładu można zmienić wartość na wartość VID_PID drugiego urządzenia testowego.

Po wdrożeniu zasad wstaw autoryzowany port USB. Powinien zostać wyświetlony komunikat, że pełny dostęp jest dozwolony. Teraz wstaw drugie urządzenie testowe (tylko do odczytu USB). Dostęp do urządzenia można uzyskać z uprawnieniami tylko do odczytu. Spróbuj utworzyć nowy plik lub wprowadzić zmiany w pliku. Powinna zostać wyświetlona kontrolka urządzenia, która go blokuje.

Jeśli wstawisz inne urządzenie USB, powinno ono zostać zablokowane z powodu zasad "Odmów wszystkim innym usb".

Krok 4. Zezwalanie na różne poziomy dostępu do urządzeń dla określonych użytkowników lub grup

Kontrola urządzenia umożliwia dalsze ograniczanie dostępu przy użyciu warunków. Najprostszym warunkiem jest warunek użytkownika. W kontrolce urządzenia użytkownicy i grupy są identyfikowane za pomocą identyfikatora SID (Security Identified).

Na poniższym zrzucie ekranu przedstawiono ustawienia użyte w naszym przykładzie:

Domyślnie w przykładzie użyto globalnego identyfikatora SID .S-1-1-0 Przed wdrożeniem zasad można zmienić identyfikator SID skojarzony z autoryzowanymi bazami danych USB (zapisywalnymi bazami danych) na User1 i zmienić identyfikator SID skojarzony z obiektami USBs tylko do odczytu na User2.

Po wdrożeniu zasad tylko użytkownik 1 ma dostęp do zapisu do autoryzowanych baz danych USB, a tylko użytkownik 2 ma dostęp do odczytu do usb ReadOnly.

Kontrola urządzenia obsługuje również identyfikatory SID grupy. Zmień identyfikator SID w zasadach tylko do odczytu na grupę zawierającą User2. Po ponownym wdrożeniu zasad reguły są takie same dla użytkownika 2 lub innego użytkownika w tej grupie.

Uwaga

W przypadku grup przechowywanych w Microsoft Entra użyj identyfikatora obiektu zamiast identyfikatora SID, aby zidentyfikować grupy użytkowników.

Następne kroki

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla