Proaktywne wyszukiwanie zagrożeń dzięki zaawansowanym polowaniom w Microsoft Defender

Zaawansowane wyszukiwanie zagrożeń to oparte na zapytaniach narzędzie do wyszukiwania zagrożeń, które umożliwia eksplorowanie nieprzetworzonych danych przez maksymalnie 30 dni. Możesz proaktywnie sprawdzać zdarzenia w sieci, aby zlokalizować wskaźniki zagrożeń i jednostki. Elastyczny dostęp do danych umożliwia nieograniczone wyszukiwanie zagrożeń zarówno znanych, jak i potencjalnych.

Zaawansowane wyszukiwanie zagrożeń obsługuje dwa tryby, z przewodnikiem i zaawansowane. Użyj trybu z przewodnikiem, jeśli nie znasz jeszcze język zapytań Kusto (KQL) lub wolisz wygodę konstruktora zapytań. Użyj trybu zaawansowanego , jeśli używasz języka KQL do tworzenia zapytań od podstaw.

Aby rozpocząć wyszukiwanie zagrożeń, przeczytaj wybieranie między trybami z przewodnikiem i zaawansowanymi do wyszukiwania w portalu Microsoft Defender.

Możesz użyć tych samych zapytań wyszukiwania zagrożeń, aby utworzyć niestandardowe reguły wykrywania. Te reguły są uruchamiane automatycznie w celu sprawdzania, a następnie reagowania na podejrzenie naruszenia zabezpieczeń, nieprawidłowo skonfigurowane maszyny i inne ustalenia.

Zaawansowane wyszukiwanie zagrożeń obsługuje zapytania, które sprawdzają szerszy zestaw danych pochodzący z:

- Ochrona punktu końcowego w usłudze Microsoft Defender

- Ochrona usługi Office 365 w usłudze Microsoft Defender

- Microsoft Defender for Cloud Apps

- Microsoft Defender for Identity

- Microsoft Sentinel

Aby użyć zaawansowanego wyszukiwania zagrożeń, włącz Microsoft Defender XDR. Aby użyć zaawansowanego wyszukiwania zagrożeń z Microsoft Sentinel, połącz się Microsoft Sentinel z portalem usługi Defender.

Aby uzyskać więcej informacji na temat zaawansowanego wyszukiwania zagrożeń w Microsoft Defender for Cloud Apps danych, zobacz wideo.

Uzyskiwanie dostępu

Aby korzystać z zaawansowanych możliwości wyszukiwania zagrożeń lub innych Microsoft Defender XDR, potrzebna jest odpowiednia rola w Tożsamość Microsoft Entra. Przeczytaj o wymaganych rolach i uprawnieniach do zaawansowanego wyszukiwania zagrożeń.

Ponadto dostęp do danych punktu końcowego jest określany przez ustawienia kontroli dostępu opartej na rolach (RBAC) w Ochrona punktu końcowego w usłudze Microsoft Defender. Przeczytaj o zarządzaniu dostępem do Microsoft Defender XDR.

Częstotliwość odświeżenia i aktualizacji danych

Zaawansowane dane wyszukiwania zagrożeń można podzielić na dwa różne typy, z których każdy jest konsolidowany inaczej.

- Dane zdarzeń lub działań — wypełnia tabele dotyczące alertów, zdarzeń zabezpieczeń, zdarzeń systemowych i rutynowych ocen. Zaawansowane wyszukiwanie zagrożeń odbiera te dane niemal natychmiast po tym, jak czujniki, które je pomyślnie zbierają, przekazują je do odpowiednich usług w chmurze. Na przykład można wysyłać zapytania dotyczące danych zdarzeń z czujników w dobrej kondycji na stacjach roboczych lub kontrolerach domeny niemal natychmiast po ich udostępnieniu w Ochrona punktu końcowego w usłudze Microsoft Defender i Microsoft Defender for Identity.

- Dane jednostki — wypełnia tabele informacjami o użytkownikach i urządzeniach. Te dane pochodzą zarówno ze względnie statycznych źródeł danych, jak i źródeł dynamicznych, takich jak wpisy usługi Active Directory i dzienniki zdarzeń. Aby zapewnić świeże dane, tabele są aktualizowane przy użyciu nowych informacji co 15 minut, dodając wiersze, które mogą nie być w pełni wypełnione. Co 24 godziny dane są konsolidowane w celu wstawiania rekordu zawierającego najnowszy, najbardziej kompleksowy zestaw danych o każdej jednostce.

Strefa czasowa

Zapytania

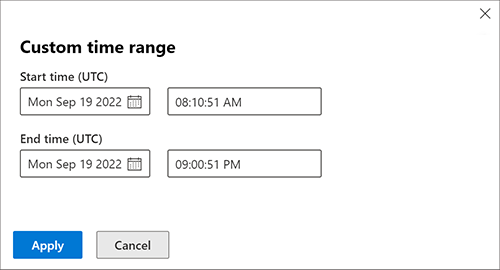

Zaawansowane dane wyszukiwania zagrożeń używają strefy czasowej UTC (Uniwersalna koordynacja czasu).

Zapytania powinny być tworzone w formacie UTC.

Wyniki

Zaawansowane wyniki wyszukiwania zagrożeń są konwertowane na strefę czasową ustawioną w Microsoft Defender XDR.

Tematy pokrewne

- Wybieranie między trybami wyszukiwania z przewodnikiem a zaawansowanymi trybami wyszukiwania zagrożeń

- Tworzenie zapytań wyszukiwania zagrożeń przy użyciu trybu z przewodnikiem

- Nauka języka zapytań

- Analiza schematu

- Interfejs API zabezpieczeń programu Microsoft Graph

- Wykrywanie niestandardowe — omówienie

Porada

Chcesz dowiedzieć się więcej? Zaangażuj się w społeczność rozwiązań zabezpieczających firmy Microsoft w naszej społeczności technicznej Społeczność techniczna usługi Microsoft Defender XDR.