Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Ochrona środowiska wymaga spisu urządzeń znajdujących się w sieci. Jednak mapowanie urządzeń w sieci często może być kosztowne, trudne i czasochłonne.

Ochrona punktu końcowego w usłudze Microsoft Defender zapewnia funkcję odnajdywania urządzeń, która ułatwia znajdowanie niezarządzanych urządzeń połączonych z siecią firmową bez konieczności stosowania dodatkowych urządzeń lub kłopotliwych zmian procesów. Odnajdywanie urządzeń używa dołączonych punktów końcowych w sieci do zbierania, sondowania lub skanowania sieci w celu odnalezienia urządzeń niezarządzanych. Funkcja odnajdywania urządzeń umożliwia odnajdywanie następujących elementów:

- Punkty końcowe przedsiębiorstwa (stacje robocze, serwery i urządzenia przenośne), które nie zostały jeszcze dołączone do usługi Defender for Endpoint

- Urządzenia sieciowe, takie jak routery i przełączniki

- Urządzenia IoT, takie jak drukarki i aparaty fotograficzne

Nieznane i niezarządzane urządzenia wiążą się ze znacznymi zagrożeniami dla sieci — niezależnie od tego, czy jest to drukarka nienadzorowana, urządzenia sieciowe ze słabymi konfiguracjami zabezpieczeń, czy serwer bez mechanizmów kontroli zabezpieczeń. Po odnalezieniu urządzeń można wykonywać następujące czynności:

- Dołączanie niezarządzanych punktów końcowych do usługi, co zwiększa widoczność zabezpieczeń.

- Zmniejsz obszar ataków, identyfikując i oceniając luki w zabezpieczeniach oraz wykrywając luki w konfiguracji.

Obejrzyj ten film wideo, aby zapoznać się z szybkim omówieniem sposobu oceny i dołączania niezarządzanych urządzeń odnalezionych przez usługę Defender for Endpoint.

Dzięki tej możliwości zalecenie dotyczące zabezpieczeń dołączania urządzeń do usługi Defender for Endpoint jest dostępne w ramach istniejącego środowiska Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender.

Metody odnajdywania

Możesz wybrać tryb odnajdywania używany przez dołączone urządzenia. Tryb steruje poziomem widoczności, który można uzyskać dla urządzeń niezarządzanych w sieci firmowej.

Dostępne są dwa tryby odnajdywania:

Podstawowe odnajdywanie: w tym trybie punkty końcowe pasywnie zbierają zdarzenia w sieci i wyodrębniają z nich informacje o urządzeniu. Podstawowe odnajdywanie używa danych binarnych SenseNDR.exe do pasywnego zbierania danych sieciowych i nie jest inicjowany żaden ruch sieciowy. Punkty końcowe wyodrębniają dane z całego ruchu sieciowego widocznego przez dołączone urządzenie. W przypadku podstawowego odnajdywania uzyskujesz tylko ograniczoną widoczność niezarządzanych punktów końcowych w sieci.

Odnajdywanie standardowe (zalecane): ten tryb umożliwia punktom końcowym aktywne znajdowanie urządzeń w sieci w celu wzbogacenia zebranych danych i odnalezienia większej liczby urządzeń , co ułatwia tworzenie niezawodnego i spójnego spisu urządzeń. Oprócz urządzeń obserwowanych przy użyciu metody pasywnej tryb standardowy używa również typowych protokołów odnajdywania korzystających z zapytań multiemisji w sieci w celu znalezienia jeszcze większej liczby urządzeń. Tryb standardowy używa inteligentnego, aktywnego sondowania w celu odnalezienia dodatkowych informacji o obserwowanych urządzeniach w celu wzbogacenia istniejących informacji o urządzeniu. Po włączeniu trybu standardowego minimalne i znikome działanie sieci generowane przez czujnik odnajdywania może być obserwowane przez narzędzia do monitorowania sieci w organizacji.

Aby uzyskać więcej informacji, możesz zmienić i dostosować ustawienia odnajdywania, aby uzyskać więcej informacji, zobacz Konfigurowanie odnajdywania urządzeń.

Ważna

Odnajdywanie standardowe jest trybem domyślnym dla wszystkich klientów od 19 lipca 2021 r. Tę konfigurację można zmienić na podstawową za pośrednictwem strony ustawień. Jeśli wybierzesz tryb podstawowy, uzyskasz tylko ograniczoną widoczność niezarządzanych punktów końcowych w sieci.

Aparat odnajdywania rozróżnia zdarzenia sieciowe odbierane w sieci firmowej i poza siecią firmową. Urządzenia, które nie są połączone z sieciami firmowymi, nie zostaną odnalezione ani wymienione w spisie urządzeń.

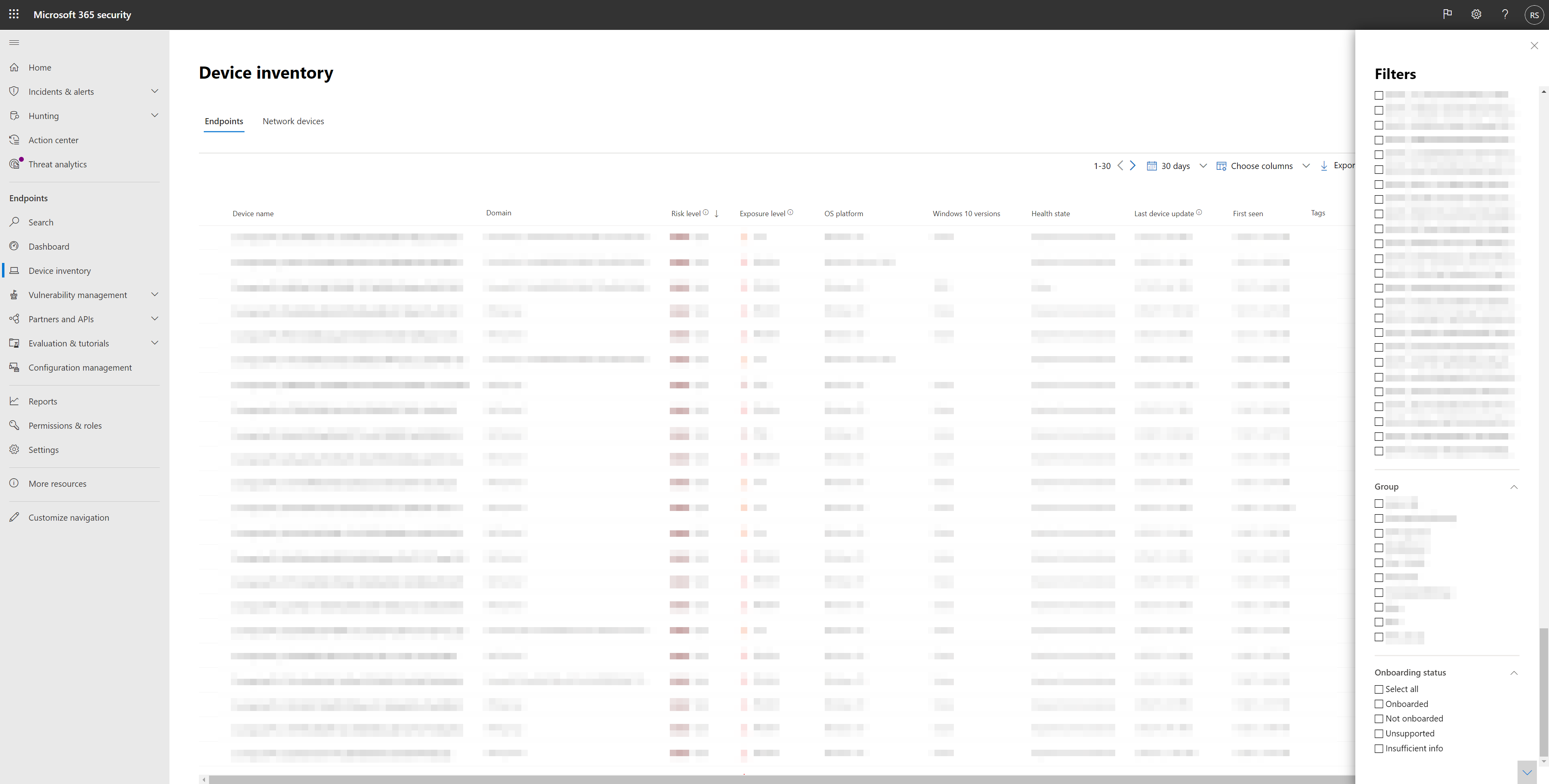

Spisz urządzeń

Urządzenia, które zostały odnalezione, ale nie są dołączone do usługi Defender for Endpoint i nie są do tego dołączone, są wymienione w spisie urządzeń.

Aby ocenić te urządzenia, możesz użyć filtru na liście spisu urządzeń o nazwie Stan dołączania, który może mieć dowolną z następujących wartości:

- Dołączone: punkt końcowy jest dołączany do usługi Defender for Endpoint.

- Można dołączyć: punkt końcowy został odnaleziony w sieci, a system operacyjny został zidentyfikowany jako obsługiwany przez usługę Defender for Endpoint, ale obecnie nie jest dołączony. Zdecydowanie zalecamy dołączenie tych urządzeń.

- Nieobsługiwane: punkt końcowy został odnaleziony w sieci, ale nie jest obsługiwany przez usługę Defender dla punktu końcowego.

- Niewystarczające informacje: system nie może określić możliwości obsługi urządzenia. Włączenie odnajdywania standardowego na większej liczby urządzeń w sieci może wzbogacić odnalezione atrybuty.

Porada

Zawsze można stosować filtry, aby wykluczyć urządzenia niezarządzane z listy spisu urządzeń. Możesz również użyć kolumny stanu dołączania w zapytaniach interfejsu API, aby odfiltrować urządzenia niezarządzane.

Aby uzyskać więcej informacji, zobacz Spis urządzeń.

Odnajdywanie urządzeń sieciowych

Duża liczba niezarządzanych urządzeń sieciowych wdrożonych w organizacji tworzy dużą powierzchnię ataku i stanowi znaczne zagrożenie dla całego przedsiębiorstwa. Funkcje odnajdywania sieci w usłudze Defender for Endpoint pomagają zapewnić, że urządzenia sieciowe zostaną odnalezione, dokładnie sklasyfikowane i dodane do spisu zasobów.

Urządzenia sieciowe nie są zarządzane jako standardowe punkty końcowe, ponieważ usługa Defender dla punktu końcowego nie ma czujnika wbudowanego w same urządzenia sieciowe. Tego typu urządzenia wymagają podejścia bez agenta, w którym skanowanie zdalne uzyskuje niezbędne informacje z urządzeń. W tym celu wyznaczone urządzenie usługi Defender for Endpoint jest używane w każdym segmencie sieci do przeprowadzania okresowych uwierzytelnionych skanów wstępnie skonfigurowanych urządzeń sieciowych. Funkcje zarządzania lukami w zabezpieczeniach usługi Defender for Endpoint zapewniają zintegrowane przepływy pracy w celu zabezpieczenia odnalezionych przełączników, routerów, kontrolerów sieci WLAN, zapór i bram sieci VPN.

Aby uzyskać więcej informacji, zobacz Urządzenia sieciowe.

Integracja odnajdywania urządzeń

Aby sprostać wyzwaniu, które polega na uzyskaniu wystarczającej widoczności do lokalizowania, identyfikowania i zabezpieczania kompletnego spisu zasobów OT/IOT, usługa Defender for Endpoint obsługuje następującą integrację:

Microsoft Defender dla IoT: ta integracja łączy funkcje odnajdywania urządzeń usługi Defender for Endpoint z Microsoft Defender dla IoT w portalu Microsoft Defender w celu zabezpieczenia:

- Urządzenia OT, takie jak serwery lub systemy pakowania. Aby uzyskać więcej informacji, zobacz dołączanie usługi Defender for IoT w portalu usługi Defender.

- Urządzenia IoT przedsiębiorstwa połączone z siecią IT (na przykład voice over Internet Protocol (VoIP), drukarki i inteligentne telewizory). Aby uzyskać więcej informacji, zobacz Wprowadzenie do zabezpieczeń IoT w przedsiębiorstwie.

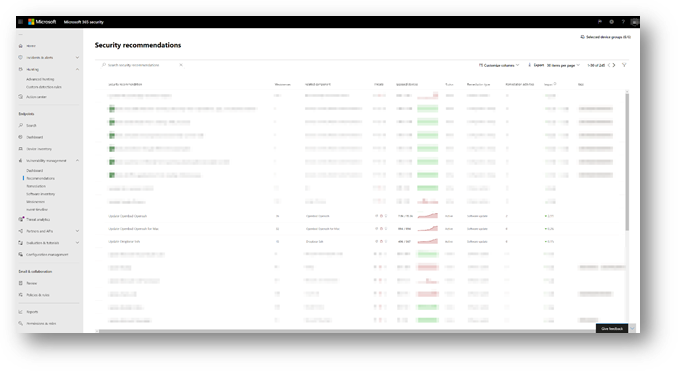

Ocena luk w zabezpieczeniach na odnalezionych urządzeniach

Luki w zabezpieczeniach i zagrożenia na urządzeniach oraz inne odnalezione urządzenia niezarządzane w sieci są częścią bieżącego Zarządzanie lukami w zabezpieczeniach w usłudze Defender przepływów w obszarze "Zalecenia dotyczące zabezpieczeń" i są reprezentowane na stronach jednostek w portalu. Wyszukaj rekomendacje dotyczące zabezpieczeń dotyczące protokołu "SSH", aby znaleźć luki w zabezpieczeniach protokołu SSH powiązane z urządzeniami niezarządzanymi i zarządzanymi.

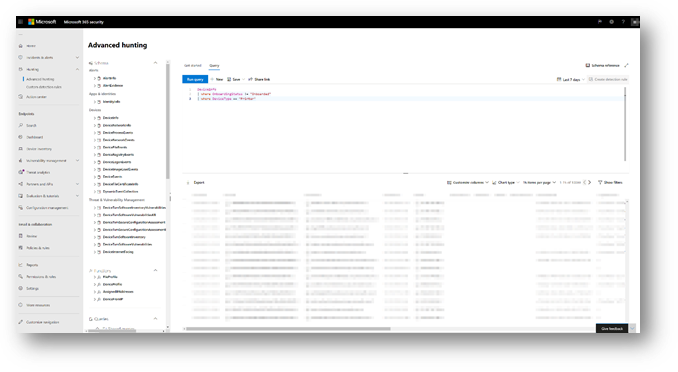

Używanie zaawansowanego wyszukiwania zagrożeń na odnalezionych urządzeniach

Zaawansowane zapytania dotyczące wyszukiwania zagrożeń umożliwiają uzyskanie wglądu w odnalezione urządzenia. Szczegółowe informacje o odnalezionych urządzeniach w tabeli DeviceInfo lub informacje dotyczące sieci dotyczące tych urządzeń znajdują się w tabeli DeviceNetworkInfo.

Wykonywanie zapytań dotyczących odnalezionych urządzeń

Uruchom to zapytanie w tabeli DeviceInfo, aby zwrócić wszystkie odnalezione urządzenia wraz z najbardziej aktualnymi szczegółami dla każdego urządzenia:

DeviceInfo

| summarize arg_max(Timestamp, *) by DeviceId // Get latest known good per device Id

| where isempty(MergedToDeviceId) // Remove invalidated/merged devices

| where OnboardingStatus != "Onboarded"

Wywołując funkcję SeenBy , w zaawansowanym zapytaniu wyszukiwania zagrożeń możesz uzyskać szczegółowe informacje na temat tego, które urządzenie zostało dołączone do odnalezionego urządzenia. Te informacje mogą pomóc w określeniu lokalizacji sieciowej każdego odnalezionego urządzenia, a następnie ułatwić jego identyfikację w sieci.

DeviceInfo

| where OnboardingStatus != "Onboarded"

| summarize arg_max(Timestamp, *) by DeviceId

| where isempty(MergedToDeviceId)

| limit 100

| invoke SeenBy()

| project DeviceId, DeviceName, DeviceType, SeenBy

Aby uzyskać więcej informacji, zobacz funkcję SeenBy( ).

Informacje dotyczące sieci zapytań

Odnajdywanie urządzeń korzysta z urządzeń dołączonych do usługi Defender for Endpoint jako źródła danych sieciowych w celu przypisywania działań do urządzeń nieprzysłanych. Czujnik sieciowy na urządzeniu dołączonym do usługi Defender for Endpoint identyfikuje dwa nowe typy połączeń:

- ConnectionAttempt — próba nawiązania połączenia TCP (syn)

- ConnectionAcknowledged — potwierdzenie, że połączenie TCP zostało zaakceptowane (syn\ack)

Oznacza to, że gdy urządzenie niebędące dołączonym urządzeniem próbuje komunikować się z dołączonym urządzeniem usługi Defender for Endpoint, próba wygenerowania zdarzenia DeviceNetworkEvent i nieprzydania do urządzenia będzie widoczna na osi czasu dołączonego urządzenia oraz w tabeli DeviceNetworkEvents wyszukiwania zaawansowanego.

Możesz wypróbować to przykładowe zapytanie:

DeviceNetworkEvents

| where ActionType == "ConnectionAcknowledged" or ActionType == "ConnectionAttempt"

| take 10