Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Microsoft Defender XDR

- Microsoft Defender dla serwerów

- Program antywirusowy Microsoft Defender

Platformy

- System Windows

- Linux (zobacz Ochrona sieci dla systemu Linux)

- macOS (zobacz Ochrona sieci dla systemu macOS)

Porada

Chcesz poznać usługę ochrony punktu końcowego w usłudze Microsoft Defender? Utwórz konto, aby skorzystać z bezpłatnej wersji próbnej.

Ochrona sieci pomaga uniemożliwić pracownikom korzystanie z dowolnej aplikacji w celu uzyskania dostępu do niebezpiecznych domen, które mogą hostować wyłudzanie informacji, luki w zabezpieczeniach i inne złośliwe treści w Internecie. Ochronę sieci można przeprowadzać w środowisku testowym, aby sprawdzić, które aplikacje zostaną zablokowane przed włączeniem ochrony sieci.

Dowiedz się więcej o opcjach konfiguracji filtrowania sieci.

Włączanie ochrony sieci

Aby włączyć ochronę sieci, można użyć dowolnej z metod opisanych w tym artykule.

zarządzanie ustawieniami zabezpieczeń Ochrona punktu końcowego w usłudze Microsoft Defender

Tworzenie zasad zabezpieczeń punktu końcowego

Zaloguj się do portalu Microsoft Defender przy użyciu co najmniej przypisanej roli administratora zabezpieczeń.

Przejdź do pozycji Endpoints> Configuration managementEndpoint security policies (Zasady zabezpieczeń punktu końcowegozarządzania konfiguracją> punktów końcowych), a następnie wybierz pozycję Utwórz nowe zasady.

W obszarze Wybierz platformę wybierz pozycję Windows 10, Windows 11 i Windows Server.

W obszarze Wybierz szablon wybierz pozycję Microsoft Defender Program antywirusowy, a następnie wybierz pozycję Utwórz zasady.

Na stronie Podstawowe wprowadź nazwę i opis dla profilu, a następnie wybierz pozycję Dalej.

Na stronie Ustawienia rozwiń każdą grupę ustawień i skonfiguruj ustawienia, które chcesz zarządzać przy użyciu tego profilu.

Ochrona sieci na klientach systemu Windows:

Opis Ustawienie Włączanie ochrony sieci Opcje:

- Włączony (tryb blokowy) Tryb bloku jest wymagany do blokowania wskaźników adresów IP/adresów URL i filtrowania zawartości sieci Web.

- Włączone (tryb inspekcji)

— Wyłączone (domyślne)

— Nie skonfigurowanoOchrona sieci w Windows Server 2012 R2 i Windows Server 2016 użyj dodatkowych zasad wymienionych w poniższej tabeli:

Opis Ustawienie Zezwalaj na ochronę sieci na poziomie w dół Opcje:

— Ochrona sieci zostanie włączona w poziomie.

— Ochrona sieci zostanie wyłączona w dół. (Ustawienie domyślne)

— Nie skonfigurowanoOpcjonalne ustawienia ochrony sieci dla systemu Windows i Windows Server:

Ostrzeżenie

Allow Datagram Processing On WinServerWyłącz to ustawienie. Jest to ważne w przypadku wszystkich ról, które generują duże ilości ruchu UDP, takich jak kontrolery domeny, serwery DNS systemu Windows, serwery plików systemu Windows, serwery Microsoft SQL, serwery programu Microsoft Exchange i inne. Włączenie przetwarzania datagramów w takich przypadkach może zmniejszyć wydajność i niezawodność sieci. Wyłączenie go pomaga utrzymać stabilność sieci i zapewnia lepsze wykorzystanie zasobów systemowych w środowiskach o dużym zapotrzebowaniu.Opis Ustawienie Zezwalaj na przetwarzanie datagramów na serwerze win — Przetwarzanie datagramów na Windows Server jest włączone.

— Przetwarzanie datagramów w Windows Server jest wyłączone (domyślne, zalecane).

— Nie skonfigurowanoWyłączanie analizowania protokołu DNS za pośrednictwem protokołu TCP - Usługa DNS za pośrednictwem analizy TCP jest wyłączona.

- Usługa DNS za pośrednictwem analizy TCP jest włączona (wartość domyślna).

— Nie skonfigurowanoWyłączanie analizy HTTP — Analizowanie http jest wyłączone.

— Analiza HTTP jest włączona (wartość domyślna).

— Nie skonfigurowanoWyłączanie analizowania SSH — Analizowanie SSH jest wyłączone.

— Analiza SSH jest włączona (wartość domyślna).

— Nie skonfigurowanoWyłączanie analizowania protokołu TLS — Analizowanie protokołu TLS jest wyłączone.

— Analizowanie protokołu TLS jest włączone (ustawienie domyślne).

— Nie skonfigurowano[Przestarzałe]Włączanie systemu DNS Sinkhole - Dns Sinkhole jest wyłączona.

- System DNS Sinkhole jest włączony. (Ustawienie domyślne)

— Nie skonfigurowano

Po zakończeniu konfigurowania ustawień wybierz pozycję Dalej.

Na stronie Przypisania wybierz grupy, które otrzymają ten profil. Następnie wybierz pozycję Dalej.

Na stronie Przeglądanie i tworzenie przejrzyj informacje, a następnie wybierz pozycję Zapisz.

Nowy profil zostanie wyświetlony na liście po wybraniu typu zasad dla utworzonego profilu.

Microsoft Intune

Ochrona punktu końcowego w usłudze Microsoft Defender metoda bazowa

Zaloguj się do centrum administracyjnego usługi Microsoft Intune.

Przejdź do pozycjiPunkty odniesienia> zabezpieczeń >punktu końcowegoOchrona punktu końcowego w usłudze Microsoft Defender Punkt odniesienia.

Wybierz pozycję Utwórz profil, a następnie podaj nazwę profilu, a następnie wybierz pozycję Dalej.

W sekcji Ustawienia konfiguracji przejdź do pozycji Reguły> zmniejszania obszaru podatnego na ataki — blokuj, włącz lub przeprowadź inspekcję , aby włączyć ochronę sieci. Wybierz pozycję Dalej.

Wybierz odpowiednie tagi zakresu i przypisania zgodnie z wymaganiami organizacji.

Przejrzyj wszystkie informacje, a następnie wybierz pozycję Utwórz.

Metoda zasad ochrony antywirusowej

Zaloguj się do centrum administracyjnego usługi Microsoft Intune.

Przejdź do pozycjiProgram antywirusowy zabezpieczeń >punktu końcowego.

Wybierz pozycję Utwórz zasady.

W menu wysuwnym Tworzenie zasad wybierz pozycjęWindows 10, Windows 11 i Windows Server z listy Platforma.

Wybierz pozycję Microsoft Defender Antivirus z listy Profil, a następnie wybierz pozycję Utwórz.

Podaj nazwę profilu, a następnie wybierz pozycję Dalej.

W sekcji Ustawienia konfiguracji wybierz pozycję Wyłączone, Włączone (tryb bloku) lub Włączone (tryb inspekcji) w obszarze Włącz ochronę sieci, a następnie wybierz pozycję Dalej.

Wybierz odpowiednie przypisania i tagi zakresu zgodnie z wymaganiami organizacji.

Przejrzyj wszystkie informacje, a następnie wybierz pozycję Utwórz.

Metoda profilu konfiguracji

Zaloguj się do centrum administracyjnego Microsoft Intune (https://intune.microsoft.com).

Przejdź dopozycji Profile> konfiguracji urządzeń>Utwórz profil.

W wysuwnym Tworzenie profilu wybierz pozycję Platforma i wybierz typ profilu jako szablony.

W polu Nazwa szablonu wybierz pozycję Ochrona punktu końcowego z listy szablonów, a następnie wybierz pozycję Utwórz.

Przejdź do pozycjiPodstawyprogramu Endpoint Protection>, podaj nazwę profilu, a następnie wybierz pozycję Dalej.

W sekcji Ustawienia konfiguracji przejdź do obszaru Microsoft Defender Filtrowanie>siecifunkcji Exploit Guard >Ochrona> sieciwłącz lub przeprowadź inspekcję. Wybierz pozycję Dalej.

Wybierz odpowiednie tagi zakresu, przypisania i reguły stosowania zgodnie z wymaganiami organizacji. Administratorzy mogą ustawić więcej wymagań.

Przejrzyj wszystkie informacje, a następnie wybierz pozycję Utwórz.

Zarządzanie urządzeniami przenośnymi (MDM)

Użyj dostawcy usług konfiguracji EnableNetworkProtection (CSP), aby włączyć lub wyłączyć ochronę sieci lub włączyć tryb inspekcji.

Przed włączeniem lub wyłączeniem ochrony sieci zaktualizuj Microsoft Defender platformę chroniącą przed złośliwym oprogramowaniem do najnowszej wersji.

Zasady grupy

Poniższa procedura umożliwia włączenie ochrony sieci na komputerach przyłączonych do domeny lub na komputerze autonomicznym.

Na komputerze autonomicznym przejdź do pozycji Start , a następnie wpisz i wybierz pozycję Edytuj zasady grupy.

-Lub-

Na komputerze do zarządzania zasady grupy przyłączonym do domeny otwórz konsolę zarządzania zasady grupy. Kliknij prawym przyciskiem myszy obiekt zasady grupy, który chcesz skonfigurować, i wybierz pozycję Edytuj.

W Edytorze zarządzania zasadami grupy przejdź do obszaru Konfiguracja komputera i wybierz pozycję Szablony administracyjne.

Rozwiń drzewo do składników> systemu Windows Microsoft Defender Antivirus>Microsoft Defender Exploit Guard>Network protection.

W starszych wersjach systemu Windows ścieżka zasady grupy może mieć Program antywirusowy Defender systemu Windows zamiast programu antywirusowego Microsoft Defender.

Kliknij dwukrotnie ustawienie Uniemożliwiaj użytkownikom i aplikacjom uzyskiwanie dostępu do niebezpiecznych witryn internetowych i ustaw opcję Włączone. W sekcji opcje należy określić jedną z następujących opcji:

- Blokuj — użytkownicy nie mogą uzyskiwać dostępu do złośliwych adresów IP i domen.

- Wyłącz (ustawienie domyślne) — funkcja ochrony sieci nie będzie działać. Użytkownicy nie mogą uzyskiwać dostępu do złośliwych domen.

- Tryb inspekcji — jeśli użytkownik odwiedzi złośliwy adres IP lub domenę, zdarzenie zostanie zarejestrowane w dzienniku zdarzeń systemu Windows. Jednak nie będzie można zablokować użytkownikowi możliwości odwiedzenia adresu.

Ważna

Aby w pełni włączyć ochronę sieci, należy ustawić opcję zasady grupy włączone, a także wybrać pozycję Blokuj w menu rozwijanym opcje.

(Ten krok jest opcjonalny). Wykonaj kroki opisane w temacie Sprawdzanie, czy włączono ochronę sieci, aby sprawdzić, czy ustawienia zasady grupy są poprawne.

Microsoft Configuration Manager

Otwórz konsolę Configuration Manager.

Przejdź do obszaru Zasoby i zgodność>Endpoint Protection>Windows Defender Exploit Guard.

Wybierz pozycję Utwórz zasady funkcji Exploit Guard na wstążce, aby utworzyć nowe zasady.

- Aby edytować istniejące zasady, wybierz zasady, a następnie wybierz pozycję Właściwości na wstążce lub w menu kliknij prawym przyciskiem myszy. Edytuj opcję Konfiguruj ochronę sieci na karcie Ochrona sieci.

Na stronie Ogólne określ nazwę nowych zasad i sprawdź, czy opcja Ochrona sieci jest włączona.

Na stronie Ochrona sieci wybierz jedno z następujących ustawień opcji Konfiguruj ochronę sieci :

- Blokuj

- Inspekcja

- Wyłączona

Wykonaj pozostałe kroki i zapisz zasady.

Na wstążce wybierz pozycję Wdróż , aby wdrożyć zasady w kolekcji.

PowerShell

Na urządzeniu z systemem Windows kliknij przycisk Start, wpisz

powershell, kliknij prawym przyciskiem myszy Windows PowerShell, a następnie wybierz pozycję Uruchom jako administrator.Uruchom następujące polecenia cmdlet:

Set-MpPreference -EnableNetworkProtection EnabledW przypadku Windows Server użyj dodatkowych poleceń wymienionych w poniższej tabeli:

wersja Windows Server Polecenia Windows Server 2019 r. i nowsze set-mpPreference -AllowNetworkProtectionOnWinServer $trueSystem Windows Server 2016

Windows Server 2012 R2 za pomocą ujednoliconego agenta dla Ochrona punktu końcowego w usłudze Microsoft Defenderset-MpPreference -AllowNetworkProtectionDownLevel $true

set-MpPreference -AllowNetworkProtectionOnWinServer $true

Ważna

Wyłącz ustawienie "AllowDatagramProcessingOnWinServer". Jest to ważne w przypadku wszystkich ról, które generują duże ilości ruchu UDP, takich jak kontrolery domeny, serwery DNS systemu Windows, serwery plików systemu Windows, serwery Microsoft SQL, serwery programu Microsoft Exchange i inne. Włączenie przetwarzania datagramów w takich przypadkach może zmniejszyć wydajność i niezawodność sieci. Wyłączenie go pomaga utrzymać stabilność sieci i zapewnia lepsze wykorzystanie zasobów systemowych w środowiskach o dużym zapotrzebowaniu.

(Ten krok jest opcjonalny). Aby ustawić ochronę sieci na tryb inspekcji, użyj następującego polecenia cmdlet:

Set-MpPreference -EnableNetworkProtection AuditModeAby wyłączyć ochronę sieci, użyj parametru

DisabledzamiastAuditModelubEnabled.

Sprawdzanie, czy ochrona sieci jest włączona

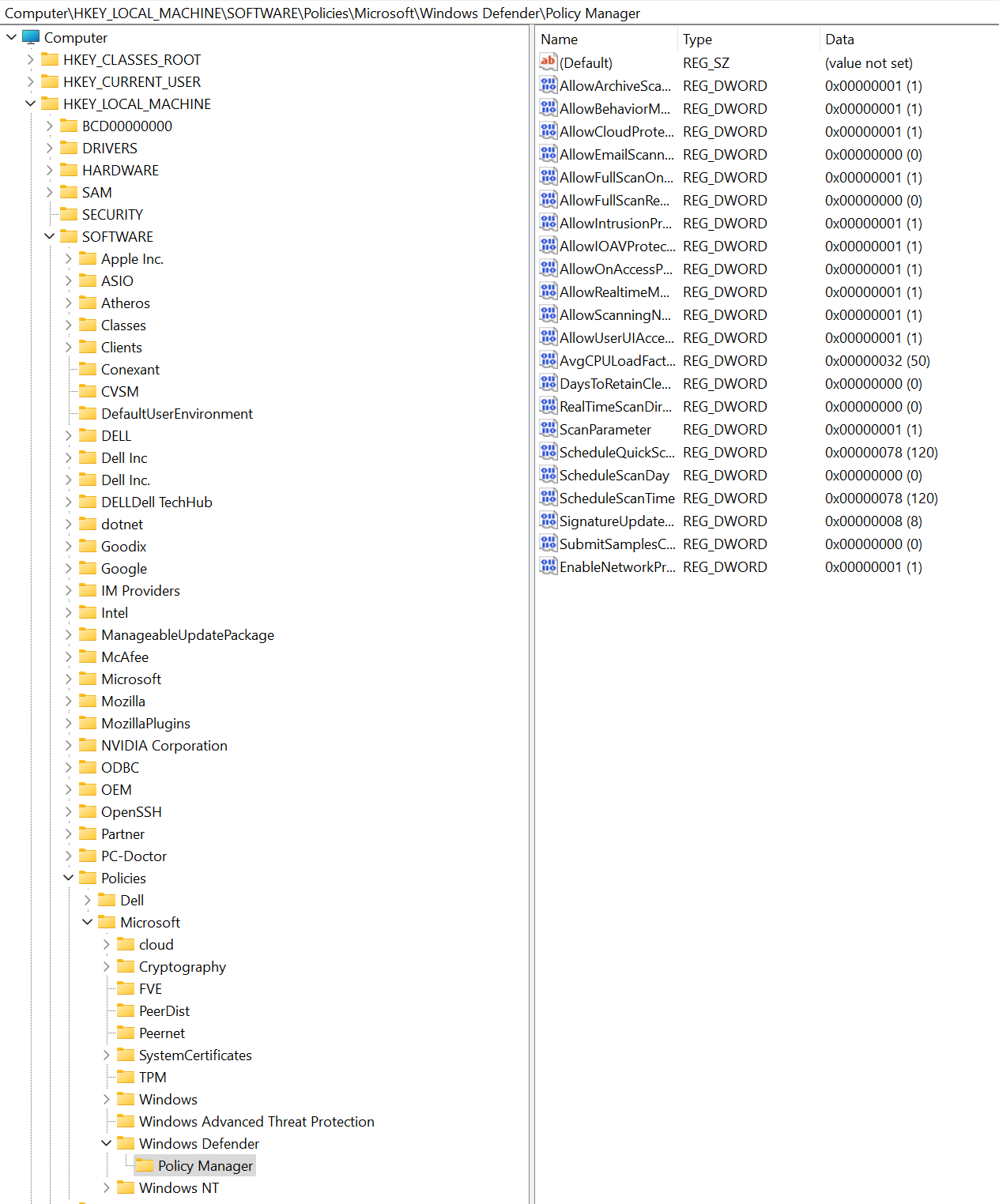

Możesz użyć Redaktor rejestru, aby sprawdzić stan ochrony sieci.

Wybierz przycisk Start na pasku zadań i wpisz

regedit. Na liście wyników wybierz pozycję Edytor rejestru, aby go otworzyć.Wybierz pozycję HKEY_LOCAL_MACHINE z menu bocznego.

Przejdź przez zagnieżdżone menu dopozycji Zasady>oprogramowania>Microsoft>Windows Defender>Policy Manager.

Jeśli brakuje klucza, przejdź do pozycji OPROGRAMOWANIE>Microsoft>Windows Defender>Windows Defender Exploit Guard>Network Protection.

Wybierz pozycję EnableNetworkProtection , aby wyświetlić bieżący stan ochrony sieci na urządzeniu:

- 0 lub Wyłączone

- 1 lub Włączone

- 2 lub tryb inspekcji

Ważne informacje dotyczące usuwania ustawień funkcji Exploit Guard z urządzenia

Podczas wdrażania zasad funkcji Exploit Guard przy użyciu Configuration Manager ustawienia pozostają na kliencie, nawet jeśli później usuniesz wdrożenie. Jeśli wdrożenie zostanie usunięte, dzienniki Delete klienta nie będą obsługiwane w ExploitGuardHandler.log pliku.

Użyj następującego skryptu programu PowerShell w kontekście, SYSTEM aby poprawnie usunąć ustawienia funkcji Exploit Guard:

$defenderObject = Get-WmiObject -Namespace "root/cimv2/mdm/dmmap" -Class "MDM_Policy_Config01_Defender02" -Filter "InstanceID='Defender' and ParentID='./Vendor/MSFT/Policy/Config'"

$defenderObject.AttackSurfaceReductionRules = $null

$defenderObject.AttackSurfaceReductionOnlyExclusions = $null

$defenderObject.EnableControlledFolderAccess = $null

$defenderObject.ControlledFolderAccessAllowedApplications = $null

$defenderObject.ControlledFolderAccessProtectedFolders = $null

$defenderObject.EnableNetworkProtection = $null

$defenderObject.Put()

$exploitGuardObject = Get-WmiObject -Namespace "root/cimv2/mdm/dmmap" -Class "MDM_Policy_Config01_ExploitGuard02" -Filter "InstanceID='ExploitGuard' and ParentID='./Vendor/MSFT/Policy/Config'"

$exploitGuardObject.ExploitProtectionSettings = $null

$exploitGuardObject.Put()

Zobacz też

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.