Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Sprawdź, czy klienci mogą łączyć się z adresami URL usługi Defender for Endpoint przy użyciu analizatora klienta usługi Defender for Endpoint, aby upewnić się, że punkty końcowe mogą komunikować się z usługą.

Aby uzyskać więcej informacji na temat analizatora klienta usługi Defender for Endpoint, zobacz Rozwiązywanie problemów z kondycją czujnika przy użyciu Ochrona punktu końcowego w usłudze Microsoft Defender Client Analyzer.

Uwaga

Analizator klienta usługi Defender for Endpoint można uruchomić na urządzeniach przed dołączeniem i po dołączeniu.

- Podczas testowania na urządzeniu dołączonym do usługi Defender for Endpoint narzędzie użyje parametrów dołączania.

- Podczas testowania na urządzeniu, które nie zostało jeszcze dołączone do usługi Defender for Endpoint, narzędzie będzie używać domyślnych wartości usa, Wielkiej Brytanii i UE.

W przypadku skonsolidowanych adresów URL usługi udostępnianych przez usprawnioną łączność (domyślnie dla nowych dzierżaw) podczas testowania urządzeń, które nie zostały jeszcze dołączone do usługi Defender for Endpoint, uruchom poleceniemdeclientanalyzer.cmd.-o <path to MDE onboarding package >Polecenie użyje parametrów geograficznych ze skryptu dołączania w celu przetestowania łączności. W przeciwnym razie domyślny test wstępnego dołączania jest uruchamiany względem standardowego zestawu adresów URL. Aby uzyskać więcej informacji, zobacz następującą sekcję.

Sprawdź, czy konfiguracja serwera proxy została pomyślnie ukończona. Następnie usługa WinHTTP może odnajdywać i komunikować się za pośrednictwem serwera proxy w środowisku, a następnie serwer proxy zezwala na ruch do adresów URL usługi Defender for Endpoint.

Pobierz narzędzie Ochrona punktu końcowego w usłudze Microsoft Defender Client Analyzer, w którym działa czujnik usługi Defender for Endpoint.

Wyodrębnij zawartość MDEClientAnalyzer.zip na urządzeniu.

Otwórz wiersz polecenia z podwyższonym poziomem poziomu:

- Przejdź do pozycji Start i wpisz cmd.

- Kliknij prawym przyciskiem myszy wiersz polecenia i wybierz pozycję Uruchom jako administrator.

Wprowadź następujące polecenie i naciśnij Enter:

HardDrivePath\MDEClientAnalyzer.cmdZastąp ciąg HardDrivePath ścieżką, w której pobrano narzędzie MDEClientAnalyzer. Przykład:

C:\Work\tools\MDEClientAnalyzer\MDEClientAnalyzer.cmdNarzędzie tworzy i wyodrębnia plik MDEClientAnalyzerResult.zip w folderze do użycia w programie HardDrivePath.

Otwórz MDEClientAnalyzerResult.txt i sprawdź, czy wykonano kroki konfiguracji serwera proxy, aby umożliwić odnajdywanie serwerów i dostęp do adresów URL usługi.

Narzędzie sprawdza łączność adresów URL usługi Defender for Endpoint. Upewnij się, że klient usługi Defender for Endpoint jest skonfigurowany do interakcji. Narzędzie wyświetla wyniki w pliku MDEClientAnalyzerResult.txt dla każdego adresu URL, który może być potencjalnie używany do komunikacji z usługami Defender for Endpoint. Przykład:

Testing URL : https://xxx.microsoft.com/xxx 1 - Default proxy: Succeeded (200) 2 - Proxy auto discovery (WPAD): Succeeded (200) 3 - Proxy disabled: Succeeded (200) 4 - Named proxy: Doesn't exist 5 - Command line proxy: Doesn't exist

Jeśli którakolwiek z opcji łączności zwraca stan (200), klient usługi Defender for Endpoint może prawidłowo komunikować się z przetestowanym adresem URL przy użyciu tej metody łączności.

Jeśli jednak wyniki sprawdzania łączności wskazują na błąd, zostanie wyświetlony błąd HTTP (zobacz Kody stanu HTTP). Następnie możesz użyć adresów URL w tabeli przedstawionej w temacie Enable access to Defender for Endpoint service URLLs in the proxy server (Włącz dostęp do adresów URL usługi Defender for Endpoint service na serwerze proxy). Adresy URL dostępne do użycia zależą od regionu wybranego podczas procedury dołączania.

Uwaga

Testy łączności narzędzia Analizator łączności w chmurze nie są zgodne z tworzeniem procesów bloku reguły zmniejszania obszaru podatnego na ataki pochodzącymi z poleceń PSExec i WMI. Aby uruchomić narzędzie łączności, należy tymczasowo wyłączyć tę regułę. Alternatywnie można tymczasowo dodać wykluczenia usługi ASR podczas uruchamiania analizatora.

Gdy parametr TelemetryProxyServer jest ustawiony w rejestrze lub za pośrednictwem zasady grupy, usługa Defender dla punktu końcowego powróci, nie będzie uzyskiwać dostępu do zdefiniowanego serwera proxy.

Testowanie łączności z usprawnioną metodą dołączania

Jeśli testujesz łączność na urządzeniu, które nie zostało jeszcze dołączone do usługi Defender for Endpoint przy użyciu uproszczonego podejścia (odpowiedniego zarówno dla nowych, jak i migrujących urządzeń):

Pobierz uproszczony pakiet dołączania dla odpowiedniego systemu operacyjnego.

Wyodrębnij .cmd z pakietu dołączania.

Postępuj zgodnie z instrukcjami w poprzedniej sekcji, aby pobrać analizator klienta.

Uruchom polecenie

mdeclientanalyzer.cmd -o <path to onboarding cmd file>z poziomu folderu MDEClientAnalyzer. Polecenie używa parametrów geograficznych ze skryptu dołączania do testowania łączności.

Jeśli testujesz łączność na urządzeniu dołączonym do usługi Defender for Endpoint przy użyciu uproszczonego pakietu dołączania, uruchom normalnie analizator klienta usługi Defender for Endpoint. Narzędzie używa skonfigurowanych parametrów dołączania do testowania łączności.

Aby uzyskać więcej informacji na temat uzyskiwania dostępu do uproszczonego skryptu dołączania, zobacz Dołączanie urządzeń przy użyciu usprawnionej łączności urządzeń.

Połączenia adresu URL usługi programu Microsoft Monitoring Agent (MMA)

Zapoznaj się z poniższymi wskazówkami, aby wyeliminować wymagania dotyczące symboli wieloznacznych (*) dla określonego środowiska podczas korzystania z programu Microsoft Monitoring Agent (MMA) dla poprzednich wersji systemu Windows.

Dołącz poprzedni system operacyjny przy użyciu programu Microsoft Monitoring Agent (MMA) do usługi Defender for Endpoint. Aby uzyskać więcej informacji, zobacz Dołączanie Windows Server 2016 i Windows Server 2012 R2.

Upewnij się, że maszyna pomyślnie zgłasza się do portalu Microsoft Defender.

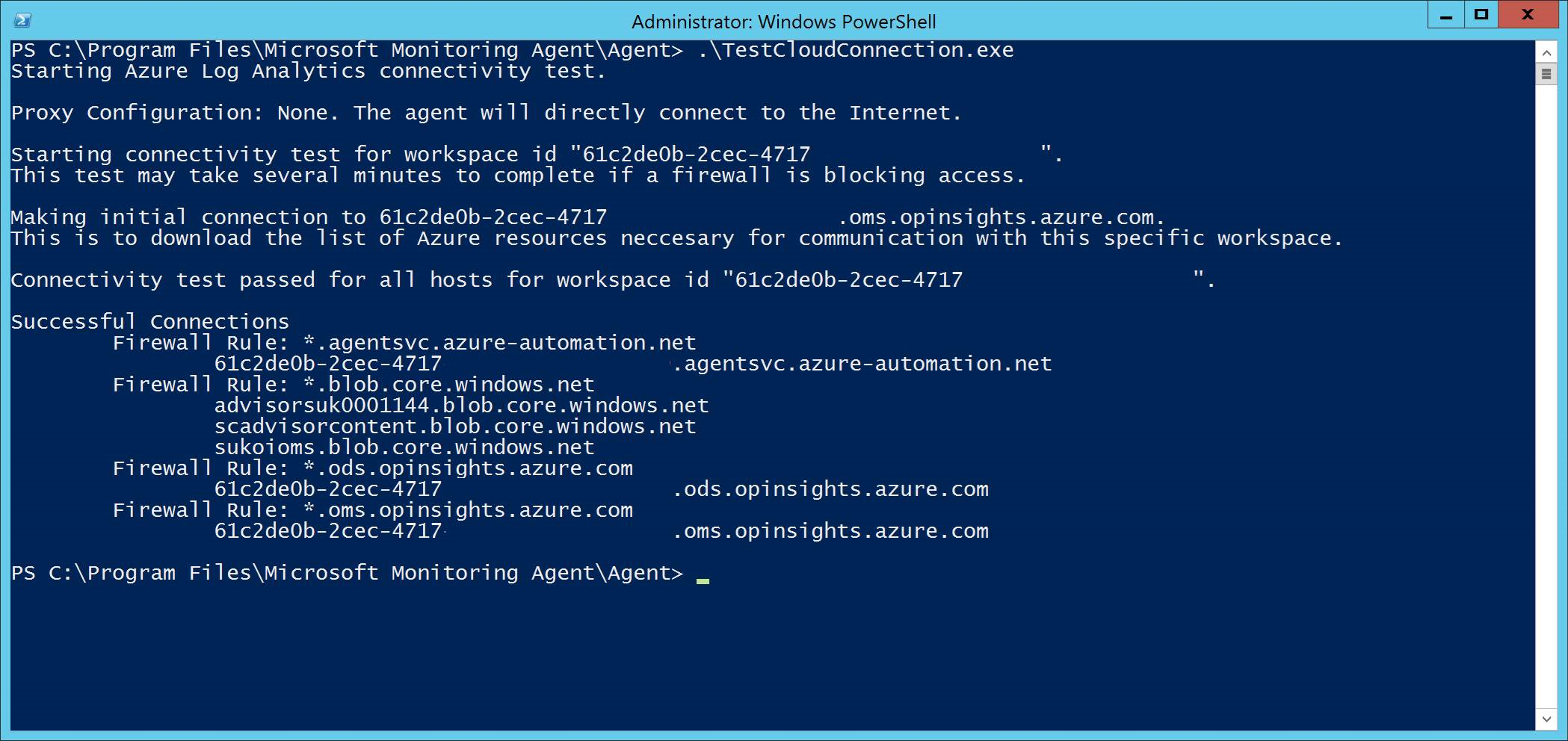

Uruchom narzędzie TestCloudConnection.exe, aby

C:\Program Files\Microsoft Monitoring Agent\Agentzweryfikować łączność i uzyskać wymagane adresy URL dla określonego obszaru roboczego.Sprawdź listę adresów URL Ochrona punktu końcowego w usłudze Microsoft Defender, aby uzyskać pełną listę wymagań dotyczących danego regionu (zapoznaj się z arkuszem kalkulacyjnym adresów URL usługi).

Symbole wieloznaczne (*) używane w *.ods.opinsights.azure.compunktach końcowych , *.oms.opinsights.azure.comi *.agentsvc.azure-automation.net url można zastąpić określonym identyfikatorem obszaru roboczego. Identyfikator obszaru roboczego jest specyficzny dla środowiska i obszaru roboczego. Można go znaleźć w sekcji Dołączanie dzierżawy w portalu Microsoft Defender.

Punkt *.blob.core.windows.net końcowy adresu URL można zastąpić adresami URL wyświetlanymi w sekcji "Reguła zapory: *.blob.core.windows.net" wyników testu.

Uwaga

W przypadku dołączania za pośrednictwem Microsoft Defender dla chmury można użyć wielu obszarów roboczych. Należy wykonać procedurę TestCloudConnection.exe na dołączonym komputerze z każdego obszaru roboczego (aby ustalić, czy istnieją jakiekolwiek zmiany adresów URL *.blob.core.windows.net między obszarami roboczymi).