Omówienie i badanie ścieżek ruchu bocznego (LMPs) za pomocą usługi Microsoft Defender for Identity

Ruch boczny polega na tym, że osoba atakująca używa kont niewrażliwych w celu uzyskania dostępu do poufnych kont w całej sieci. Ruch boczny jest używany przez osoby atakujące do identyfikowania i uzyskiwania dostępu do poufnych kont i maszyn w sieci, które udostępniają przechowywane poświadczenia logowania na kontach, grupach i maszynach. Po pomyślnym przejściu przez osobę atakującą w kierunku kluczowych celów osoba atakująca może również wykorzystać i uzyskać dostęp do kontrolerów domeny. Ataki przenoszenia bocznego są przeprowadzane przy użyciu wielu metod opisanych w artykule Microsoft Defender for Identity Security Alerts (Alerty zabezpieczeń usługi Microsoft Defender for Identity).

Kluczowym składnikiem szczegółowych informacji o zabezpieczeniach usługi Microsoft Defender for Identity są ścieżki przenoszenia bocznego lub dostawcy lmps. Usługa Defender for Identity LMPs to wizualne przewodniki, które ułatwiają szybkie zrozumienie i zidentyfikowanie, w jaki sposób osoby atakujące mogą przechodzić później wewnątrz sieci. Celem penetracji sieci ataków cybernetycznych jest uzyskanie i naruszenie bezpieczeństwa poufnych kont przy użyciu kont niewrażliwych. Naruszenie poufnych kont przybliża ich kolejny krok do ich ostatecznego celu, dominacji domeny. Aby zapobiec pomyślnym atakom, dostawcy lmps usługi Defender for Identity zapewniają łatwe interpretowanie, bezpośrednie wskazówki wizualne dotyczące najbardziej narażonych, poufnych kont. Dostawcy lmps pomagają ograniczyć i zapobiec tym zagrożeniom w przyszłości, a także zamknąć dostęp osoby atakującej przed osiągnięciem dominacji domeny.

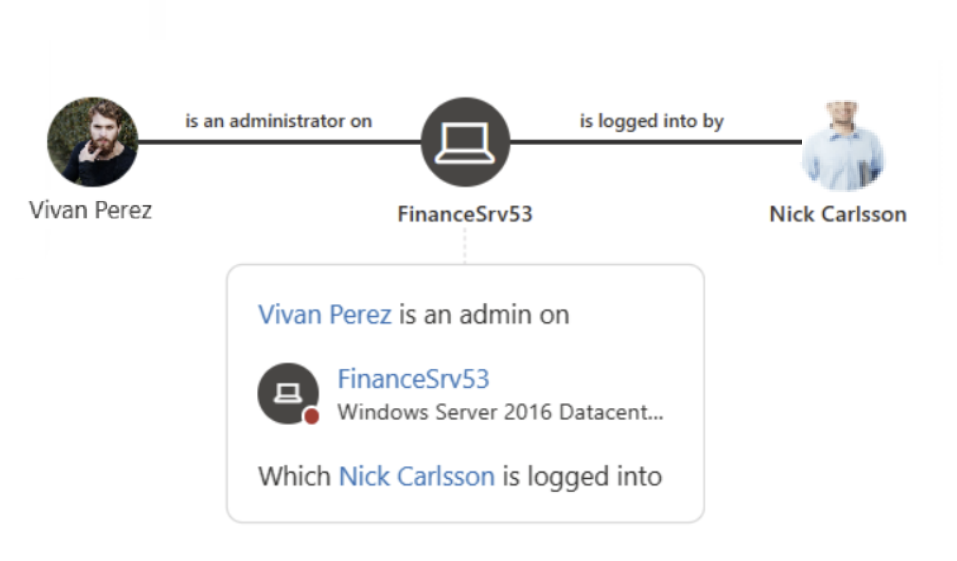

Na przykład:

Ataki ruchu bocznego są zwykle realizowane przy użyciu wielu różnych technik. Niektóre z najpopularniejszych metod używanych przez osoby atakujące to kradzież poświadczeń i przekazywanie biletu. W obu metodach konta niewrażliwe są używane przez osoby atakujące do przenoszenia bocznego, wykorzystując niewrażliwe maszyny, które udostępniają przechowywane poświadczenia logowania na kontach, grupach i maszynach z poufnymi kontami.

Obejrzyj poniższy film wideo, aby dowiedzieć się więcej na temat zmniejszania ścieżek przenoszenia bocznego za pomocą usługi Defender for Identity:

Gdzie mogę znaleźć usługi Defender for Identity LMPs?

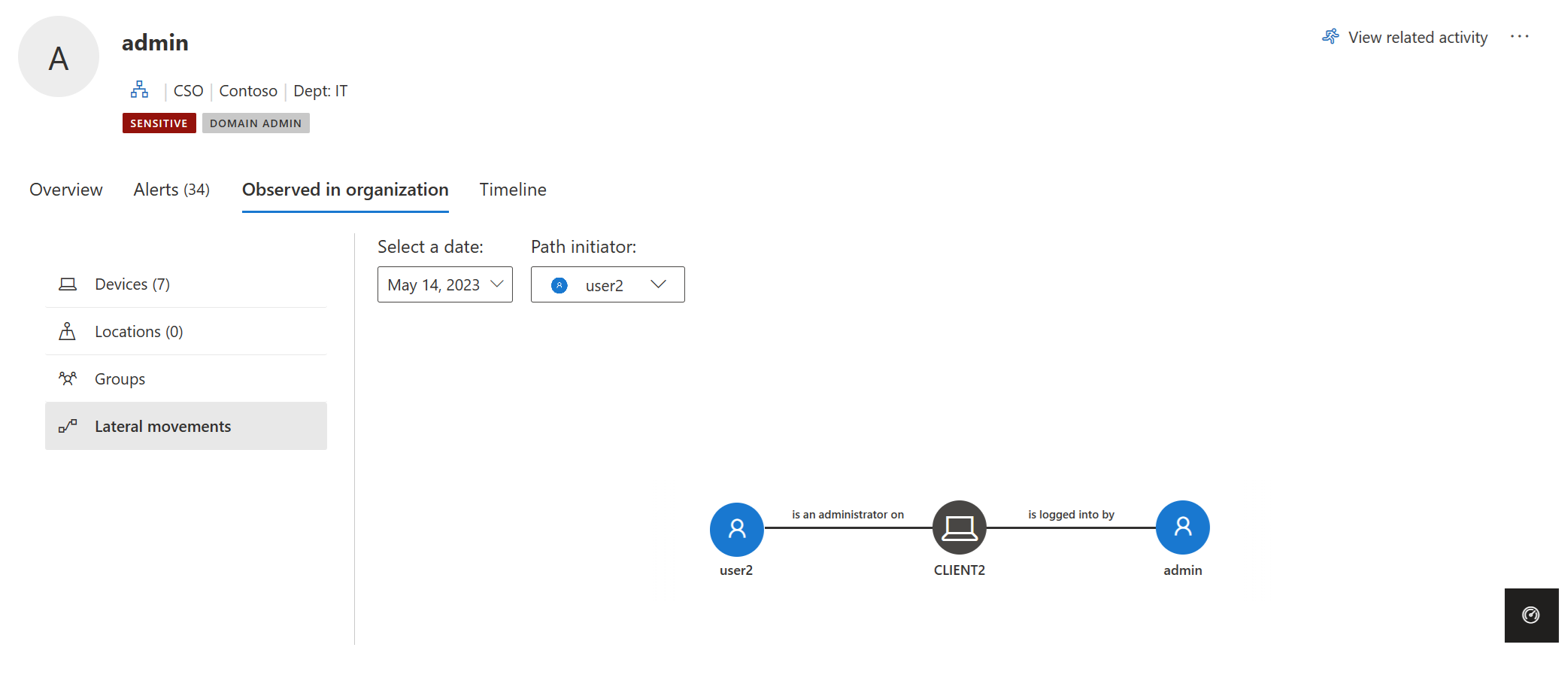

Każda tożsamość wykryta przez usługę Defender for Identity znajdująca się w LMP ma informacje o ścieżkach ruchu bocznego na karcie Obserwowane w organizacji . Na przykład:

LMP dla każdej jednostki zawiera różne informacje w zależności od poufności jednostki:

- Użytkownicy wrażliwi — wyświetlane są potencjalne LMP prowadzące do tego użytkownika.

- Niewrażliwi użytkownicy i komputery — są wyświetlane potencjalne LMP powiązane z jednostką.

Za każdym razem, gdy karta jest zaznaczona, usługa Defender for Identity wyświetla ostatnio odnaleziony LMP. Każdy potencjalny LMP jest zapisywany przez 48 godzin po odnalezieniu. Dostępna jest historia LMP. Wyświetl starsze moduły LMP, które zostały odnalezione w przeszłości, wybierając pozycję Wybierz datę. Możesz również wybrać innego użytkownika, który zainicjował protokół LMP, wybierając pozycję Inicjator ścieżki.

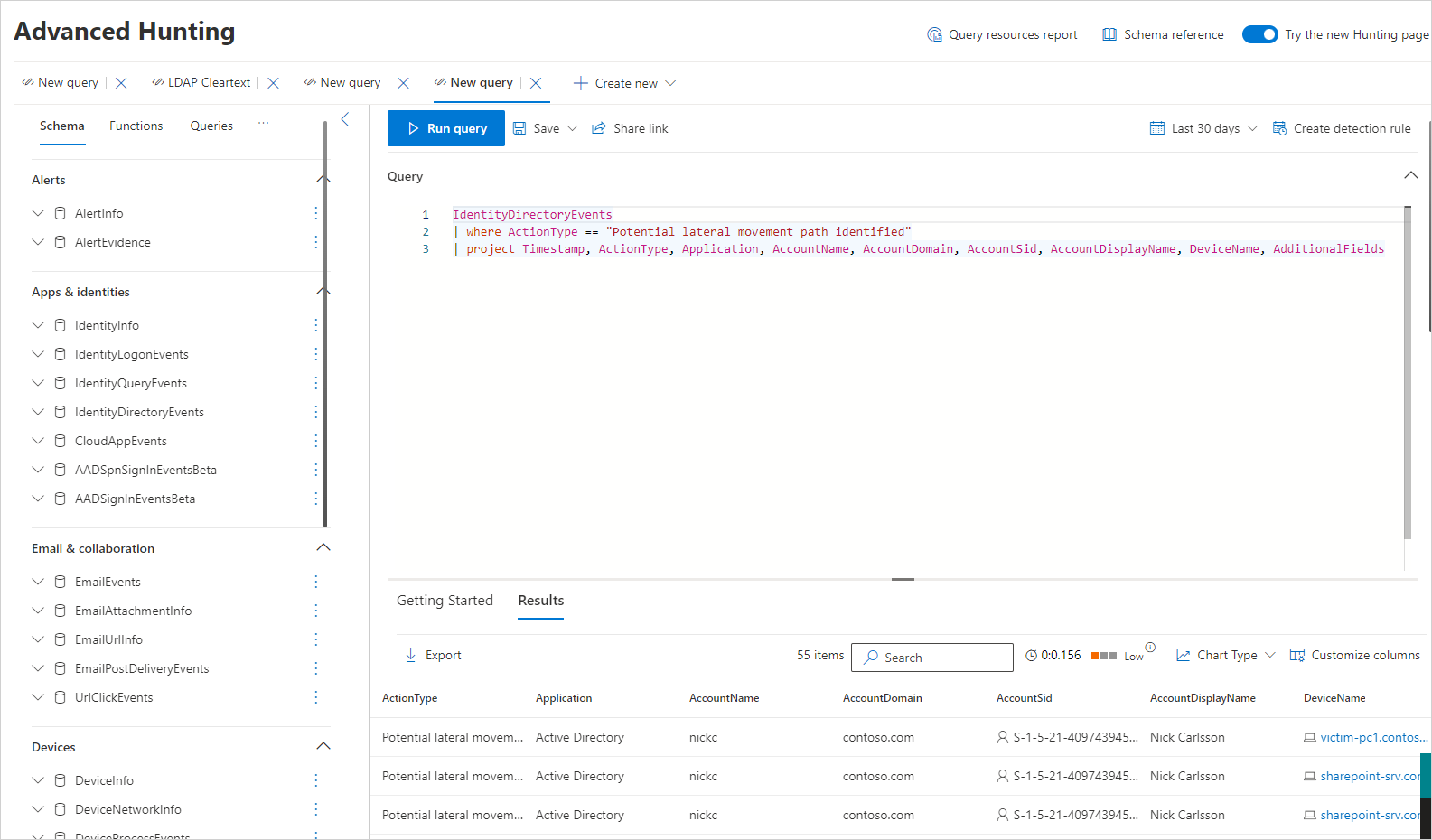

Odnajdywanie LMP przy użyciu zaawansowanego wyszukiwania zagrożeń

Aby aktywnie odnajdywać działania ścieżek przenoszenia bocznego, możesz uruchomić zaawansowane zapytanie wyszukiwania zagrożeń.

Oto przykład takiego zapytania:

Aby uzyskać instrukcje dotyczące uruchamiania zaawansowanych zapytań wyszukiwania zagrożeń, zobacz Proaktywne wyszukiwanie zagrożeń za pomocą zaawansowanego wyszukiwania zagrożeń w usłudze Microsoft Defender XDR.

Jednostki pokrewne LMP

LMP może teraz bezpośrednio pomóc w procesie badania. Listy dowodów alertów zabezpieczeń usługi Defender for Identity zawierają powiązane jednostki, które są zaangażowane w każdą potencjalną ścieżkę przenoszenia bocznego. Listy dowodów pomagają zespołowi reagowania na zabezpieczenia bezpośrednio zwiększyć lub zmniejszyć znaczenie alertu zabezpieczeń i/lub badania powiązanych jednostek. Na przykład po wystawieniu alertu Pass the Ticket komputer źródłowy, naruszony użytkownik i komputer docelowy, z którego został użyty skradziony bilet, są częścią potencjalnej ścieżki przenoszenia bocznego prowadzącego do poufnego użytkownika. Istnienie wykrytego protokołu LMP sprawia, że badanie alertu i obserwowanie podejrzanego użytkownika jeszcze ważniejsze, aby zapobiec dodatkowym ruchom bocznym. Śledzone dowody są udostępniane w programach LMPs, aby ułatwić i przyspieszyć przechodzenie do przodu w sieci przez osoby atakujące.

Ocena zabezpieczeń ścieżek ruchu bocznego

Usługa Microsoft Defender for Identity stale monitoruje twoje środowisko w celu identyfikowania poufnych kont przy użyciu najbardziej ryzykownych ścieżek przenoszenia bocznego, które narażone są na ryzyko bezpieczeństwa, oraz raportuje te konta, aby ułatwić zarządzanie środowiskiem. Ścieżki są uznawane za ryzykowne, jeśli mają co najmniej trzy niewrażliwe konta, które mogą uwidocznić poufne konto w celu kradzieży poświadczeń przez złośliwych podmiotów. Aby dowiedzieć się, które z poufnych kont mają ryzykowne ścieżki przenoszenia bocznego, zapoznaj się z oceną zabezpieczeń Najbardziej ryzykownych ścieżek ruchu bocznego (LMP ). Na podstawie zaleceń można usunąć jednostkę z grupy lub usunąć uprawnienia administratora lokalnego dla jednostki z określonego urządzenia.

Aby uzyskać więcej informacji, zobacz Ocena zabezpieczeń: najbardziej ryzykowne ścieżki ruchu bocznego (LMP).

Najlepsze rozwiązania dotyczące zapobiegania

Szczegółowe informacje o zabezpieczeniach nigdy nie są za późno, aby zapobiec następnemu atakowi i skorygować szkody. Z tego powodu badanie ataku nawet w fazie dominacji domeny zapewnia inny, ale ważny przykład. Zazwyczaj podczas badania alertu zabezpieczeń, takiego jak zdalne wykonywanie kodu, jeśli alert jest prawdziwie dodatni, kontroler domeny może już zostać naruszony. Jednak dostawcy lmps informują o tym, gdzie osoba atakująca uzyskała uprawnienia i jaką ścieżkę wykorzystali w sieci. W ten sposób dostawcy lmps mogą również oferować kluczowe informacje na temat sposobu korygowania.

Najlepszym sposobem zapobiegania narażeniu na ruch poprzeczny w organizacji jest upewnienie się, że użytkownicy wrażliwi używają poświadczeń administratora tylko podczas logowania się do komputerów ze wzmocnionymi zabezpieczeniami. W tym przykładzie sprawdź, czy administrator w ścieżce rzeczywiście potrzebuje dostępu do komputera udostępnionego. Jeśli potrzebują dostępu, upewnij się, że logują się na komputerze udostępnionym przy użyciu nazwy użytkownika i hasła innego niż poświadczenia administratora.

Sprawdź, czy użytkownicy nie mają niepotrzebnych uprawnień administracyjnych. W tym przykładzie sprawdź, czy wszyscy w grupie udostępnionej rzeczywiście wymagają uprawnień administratora na uwidocznionych komputerach.

Upewnij się, że osoby mają dostęp tylko do niezbędnych zasobów. W tym przykładzie Ron Harper znacznie rozszerza ekspozycję Nicka Cowleya. Czy konieczne jest, aby Ron Harper został uwzględniony w grupie? Czy istnieją podgrupy, które można utworzyć, aby zminimalizować narażenie ruchu bocznego?

Napiwek

Jeśli w ciągu ostatnich 48 godzin nie zostanie wykryte żadne potencjalne działanie ścieżki ruchu bocznego, wybierz pozycję Wybierz datę i sprawdź poprzednie potencjalne ścieżki przenoszenia bocznego.

Ważne

Aby uzyskać instrukcje dotyczące ustawiania klientów i serwerów w celu umożliwienia usłudze Defender for Identity wykonywania operacji SAM-R wymaganych do wykrywania ścieżek przenoszenia bocznego, zobacz Konfigurowanie usługi Microsoft Defender for Identity w celu wykonywania zdalnych wywołań do protokołu SAM.

Badanie ścieżek ruchu bocznego

Istnieje wiele sposobów używania i badania lmps. W portalu Usługi Microsoft Defender wyszukaj według jednostki, a następnie eksploruj według ścieżki lub działania.

W portalu wyszukaj użytkownika. W obszarze Obserwowane w organizacji (zarówno na kartach Przegląd , jak i Obserwowane ) możesz sprawdzić, czy użytkownik zostanie odnaleziony w potencjalnym środowisku LMP.

Jeśli użytkownik zostanie odnaleziony, wybierz kartę Obserwowane w organizacji i wybierz ścieżki przenoszenia bocznego.

Wyświetlany wykres zawiera mapę możliwych ścieżek do poufnego użytkownika w okresie 48-godzinnym. Użyj opcji Wybierz datę, aby wyświetlić wykres dla poprzednich wykryć ścieżek ruchu bocznego dla jednostki.

Przejrzyj wykres, aby zobaczyć, co można dowiedzieć się o narażeniu poufnych poświadczeń użytkownika. Na przykład w ścieżce postępuj zgodnie ze strzałkami zalogowanymi , aby zobaczyć, gdzie zalogował się Nick przy użyciu poświadczeń uprzywilejowanych. W tym przypadku poufne poświadczenia Nicka zostały zapisane na wyświetlonym komputerze. Teraz zwróć uwagę, którzy inni użytkownicy zalogowali się do komputerów, które stworzyły największą ekspozycję i lukę w zabezpieczeniach. W tym przykładzie Elizabeth King ma możliwość uzyskiwania dostępu do poświadczeń użytkownika z tego zasobu.