Zagadnienia dotyczące wdrażania szkolenia z symulacji ataków i często zadawane pytania

Porada

Czy wiesz, że możesz bezpłatnie wypróbować funkcje w usłudze Microsoft Defender XDR dla usługi Office 365 Plan 2? Użyj 90-dniowej wersji próbnej usługi Defender for Office 365 w centrum wersji próbnej portalu Usługi Microsoft Defender. Dowiedz się, kto może zarejestrować się i zapoznać się z warunkami dotyczącymi wersji próbnej tutaj.

Szkolenie z symulacji ataków umożliwia organizacjom platformy Microsoft 365 E5 lub Microsoft Defender for Office 365 Plan 2 mierzenie ryzyka związanego z inżynierią społeczną i zarządzanie nim, umożliwiając tworzenie symulacji wyłudzania informacji i zarządzanie nimi, które są obsługiwane przez rzeczywiste, nieszkodliwe ładunki wyłudzania informacji. Szkolenie hiper-ukierunkowane, realizowane we współpracy z zabezpieczeniami programu Terranova, pomaga poprawić wiedzę i zmienić zachowanie pracowników.

Aby uzyskać więcej informacji na temat rozpoczynania pracy z trenowaniem symulacji ataków, zobacz Wprowadzenie do trenowania symulacji ataków.

Podczas gdy środowisko tworzenia i planowania symulacji zostało zaprojektowane tak, aby było swobodne i bezproblemowe, symulacje w skali przedsiębiorstwa wymagają planowania. Ten artykuł pomaga sprostać konkretnym wyzwaniom, które widzimy, gdy nasi klienci uruchamiają symulacje we własnych środowiskach.

Problemy z środowiskami użytkowników końcowych

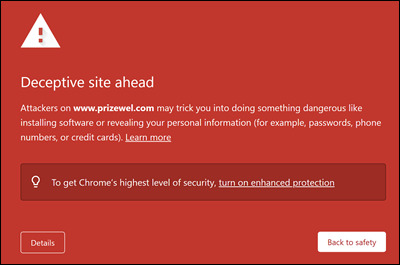

Adresy URL symulacji wyłudzania informacji zablokowane przez bezpieczne przeglądanie google

Usługa reputacji adresu URL może zidentyfikować co najmniej jeden adres URL używany przez trenowanie symulacji ataków jako niebezpieczny. Bezpieczne przeglądanie Google w przeglądarce Google Chrome blokuje niektóre symulowane adresy URL wyłudzania informacji za pomocą komunikatu o zwodniczej witrynie . Mimo że współpracujemy z wieloma dostawcami reputacji adresów URL, aby zawsze zezwalać na nasze adresy URL symulacji, nie zawsze mamy pełne pokrycie.

Ten problem nie ma wpływu na przeglądarkę Microsoft Edge.

W ramach fazy planowania przed użyciem adresu URL w kampanii wyłudzania informacji sprawdź dostępność adresu URL w obsługiwanych przeglądarkach internetowych. Jeśli adresy URL są blokowane przez bezpieczne przeglądanie google, postępuj zgodnie z poniższymi wskazówkami firmy Google, aby zezwolić na dostęp do adresów URL.

Aby uzyskać listę adresów URL, które są obecnie używane przez trenowanie symulacji ataków, zobacz Wprowadzenie do trenowania symulacji ataków .

Symulacja wyłudzania informacji i adresy URL administratora zablokowane przez rozwiązania serwera proxy sieci i sterowniki filtrów

Zarówno adresy URL symulacji wyłudzania informacji, jak i adresy URL administratora mogą zostać zablokowane lub usunięte przez pośrednie urządzenia lub filtry zabezpieczeń. Przykład:

- Zapory

- Rozwiązania zapory aplikacji internetowej

- Sterowniki filtrów innych firm (na przykład filtry trybu jądra)

Chociaż widzieliśmy, że niewielu klientów jest zablokowanych w tej warstwie, tak się dzieje. Jeśli wystąpią problemy, rozważ skonfigurowanie następujących adresów URL w celu obejścia skanowania przez urządzenia zabezpieczeń lub filtry zgodnie z wymaganiami:

- Symulowane adresy URL wyłudzania informacji zgodnie z opisem w artykule Wprowadzenie do trenowania symulacji ataków.

- https://security.microsoft.com/attacksimulator

- https://security.microsoft.com/attacksimulationreport

- https://security.microsoft.com/trainingassignments

Komunikaty symulacji nie są dostarczane do wszystkich użytkowników docelowych

Możliwe, że liczba użytkowników, którzy faktycznie otrzymują wiadomości e-mail symulacji, jest mniejsza niż liczba użytkowników, którzy zostali objęci symulacją. Następujące typy użytkowników są wykluczone w ramach weryfikacji docelowej:

- Nieprawidłowe adresy e-mail adresatów.

- Użytkownicy-goście.

- Użytkownicy, którzy nie są już aktywni w usłudze Microsoft Entra ID.

Jeśli używasz grup dystrybucyjnych lub grup zabezpieczeń z obsługą poczty do kierowania do użytkowników, możesz użyć polecenia cmdlet Get-DistributionGroupMember w programie PowerShell usługi Exchange Online , aby wyświetlić i zweryfikować członków grupy dystrybucyjnej.

Szkolenia nieoczekiwanie przypisane lub nieprzypisane do użytkowników

Próg trenowania w kampaniach szkoleniowych uniemożliwia użytkownikom przypisanie tych samych szkoleń w określonym interwale (domyślnie 90 dni). Aby uzyskać więcej informacji, zobacz Ustawianie progu trenowania.

Jeśli utworzono symulację lub automatyzację symulacji z wartością przypisania trenowania Przypisz dla mnie trenowanie (zalecane), przypiszemy szkolenie na podstawie poprzednich wyników symulacji i trenowania użytkownika. Aby przypisać szkolenia na podstawie określonych kryteriów, wybierz pozycję Wybierz kursy szkoleniowe i moduły samodzielnie.

Co się stanie, gdy użytkownik odpowie na komunikat symulacji lub przekaże go dalej?

Jeśli użytkownik odpowiada lub przekazuje wiadomość symulacji do innej skrzynki pocztowej, wiadomość jest traktowana jak normalna wiadomość e-mail (w tym detonacja za pomocą bezpiecznych linków lub bezpiecznych załączników). Raport symulacji pokazuje, czy komunikat symulacji został przekazany lub przesłany dalej. Każdy adres URL w wiadomości e-mail symulacji jest powiązany z pojedynczym użytkownikiem, więc detonacje bezpiecznych linków są identyfikowane jako kliknięcia przez użytkownika.

Jeśli używasz dedykowanej skrzynki pocztowej operacji zabezpieczeń (SecOps), zidentyfikuj ją jako secops w zaawansowanych zasadach dostarczania , aby komunikaty były dostarczane bez filtrowania.

Jak rozłożenie dostarczania komunikatów symulacji?

- Symulacje oferują dostarczanie z obsługą regionu.

- Automatyzacje symulacji mają stronę harmonogramu symulacji , na której można losowo wyświetlać i konfigurować inne szczegóły dostarczania.

Tak czy inaczej ważne jest użycie różnych ładunków, aby uniknąć dyskusji i identyfikacji użytkowników.

Dlaczego obrazy w komunikatach symulacji są blokowane przez program Outlook?

Domyślnie program Outlook jest skonfigurowany do blokowania automatycznego pobierania obrazów w wiadomościach z Internetu. Mimo że można skonfigurować program Outlook do automatycznego pobierania obrazów, nie zalecamy tego ze względu na konsekwencje dla bezpieczeństwa (potencjalne automatyczne pobieranie złośliwego kodu lub usterek internetowych, znanych również jako sygnały nawigacyjne sieci Web lub piksele śledzenia).

Widzę kliknięcia lub zdarzenia naruszenia zabezpieczeń od użytkowników, którzy twierdzą, że nie kliknęli linku w komunikacie symulacji

Usługi filtrowania innych firm mogą być winne. W przypadku wszystkich używanych systemów filtrowania innych niż Microsoft należy zezwolić na następujące elementy lub je wykluczyć:

- Wszystkie adresy URL trenowania symulacji ataków i odpowiednie domeny. Obecnie nie wysyłamy komunikatów symulacji ze statycznej listy adresów IP.

- Wszelkie inne domeny używane w ładunkach niestandardowych.

Czy mogę dodać tag zewnętrzny lub wskazówki dotyczące bezpieczeństwa do komunikatów symulacji?

Ładunki niestandardowe mają możliwość dodania tagu Zewnętrzny do komunikatów. Aby uzyskać więcej informacji, zobacz Krok 5 w sekcji Tworzenie ładunków.

Brak wbudowanych opcji dodawania wskazówek dotyczących bezpieczeństwa do ładunków, ale można użyć następujących metod na stronie Konfigurowanie ładunku kreatora konfiguracji ładunku::

Użyj istniejącej wiadomości e-mail zawierającej poradę dotyczącą bezpieczeństwa jako szablonu. Zapisz komunikat w formacie HTML i skopiuj informacje.

Użyj następującego przykładowego kodu, aby uzyskać poradę dotyczącą bezpieczeństwa pierwszego kontaktu:

<table class="MsoNormalTable" border="0" cellspacing="0" cellpadding="0" align="left" width="100%" style="width:100.0%;mso-cellspacing:0in;mso-yfti-tbllook:1184; mso-table-lspace:2.25pt;mso-table-rspace:2.25pt;mso-table-anchor-vertical: paragraph;mso-table-anchor-horizontal:column;mso-table-left:left;mso-padding-alt: 0in 0in 0in 0in"> <tbody><tr style="mso-yfti-irow:0;mso-yfti-firstrow:yes;mso-yfti-lastrow:yes"> <td style="background:#A6A6A6;padding:5.25pt 1.5pt 5.25pt 1.5pt"></td> <td width="100%" style="width:100.0%;background:#EAEAEA;padding:5.25pt 3.75pt 5.25pt 11.25pt" cellpadding="7px 5px 7px 15px" color="#212121"> <div> <p class="MsoNormal" style="mso-element:frame;mso-element-frame-hspace:2.25pt; mso-element-wrap:around;mso-element-anchor-vertical:paragraph;mso-element-anchor-horizontal: column;mso-height-rule:exactly"><span style="font-size:9.0pt;font-family: wf_segoe-ui_normal;mso-fareast-font-family:"Times New Roman";mso-bidi-font-family: Aptos;color:#212121;mso-ligatures:none">You don't often get email from this sender <a rel="noopener" href="https://aka.ms/LearnAboutSenderIdentification" tabindex="-1" target="_blank">Learn why this is important</a></span></p> </div> </td> <td width="75" style="width:56.25pt;background:#EAEAEA;padding:5.25pt 3.75pt 5.25pt 3.75pt; align:left" cellpadding="7px 5px 7px 5px" color="#212121"></td> </tr> </tbody></table> <div> <p class="MsoNormal"><span lang="DA" style="font-size:12.0pt;font-family:"Georgia",serif; color:black;mso-ansi-language:DA">Insert payload content here,</span></p> </div>

Czy można przypisać moduły szkoleniowe bez konieczności przechodzenia użytkowników przez symulację?

Tak. Aby uzyskać więcej informacji, zobacz Szkolenie kampanii w trenowaniu symulacji ataków.

Jak mogę dowiedzieć się więcej o komunikatach symulacji, które nie zostały dostarczone?

Kartę Użytkownicy symulacji można filtrować według dostarczania komunikatów symulacji: Nie można dostarczyć.

Jeśli jesteś właścicielem domeny nadawcy, niedostarczony raport symulacji jest zwracany w raporcie o braku dostarczania (znanym również jako komunikat NDR lub bounce). Aby uzyskać więcej informacji na temat kodów w kodzie NDR, zobacz Raporty o braku dostarczania wiadomości e-mail i błędy SMTP w usłudze Exchange Online.

Problemy z raportowaniem trenowania symulacji ataków

Porada

Rejestrowanie danych symulacji rozpoczyna się kilka minut po uruchomieniu symulacji i po rozpoczęciu interakcji użytkowników z komunikatami symulacji. Nie ma ustalonego czasu rozpoczęcia. Zdarzenia są nadal przechwytywane po zakończeniu symulacji.

Różnice w danych aktywności użytkownika z raportów szkoleniowych symulacji ataków i innych raportów

W przypadku raportowania aktywności użytkownika związanej z komunikatami symulacji zalecamy użycie wbudowanych raportów symulacji. Raporty z innych źródeł (na przykład zaawansowane wyszukiwanie zagrożeń) mogą nie być dokładne.

Adresy URL symulacji nie są opakowane przez bezpieczne linki i są uważane za nieopakowane linki. Nie wszystkie kliknięcia nieopakowanych linków przechodzą przez bezpieczne linki, więc aktywność użytkownika związana z komunikatami symulacji może nie być rejestrowana w dziennikach UrlClickEvents.

Raporty trenowania symulacji ataków nie zawierają żadnych szczegółów działania

Szkolenie w zakresie symulacji ataków zapewnia rozbudowane, praktyczne szczegółowe informacje, które informują o postępie gotowości pracowników do realizacji zagrożeń. Jeśli raporty szkoleniowe dotyczące symulacji ataków nie są wypełnione danymi, sprawdź, czy rejestrowanie inspekcji jest włączone w organizacji (domyślnie jest włączone).

Rejestrowanie inspekcji jest wymagane przez trenowanie symulacji ataków, dzięki czemu zdarzenia mogą być przechwytywane, rejestrowane i odczytywane. Wyłączenie rejestrowania inspekcji ma następujące konsekwencje dla trenowania symulacji ataków:

- Dane raportowania nie są dostępne we wszystkich raportach. Raporty są puste.

- Przypisania trenowania są blokowane, ponieważ dane nie są dostępne.

Aby sprawdzić, czy rejestrowanie inspekcji jest włączone lub włączyć, zobacz Włączanie lub wyłączanie inspekcji.

Porada

Puste szczegóły działania są również spowodowane tym, że żadne licencje E5 nie są przypisane do użytkowników. Sprawdź, czy co najmniej jedna licencja E5 jest przypisana do aktywnego użytkownika, aby upewnić się, że zdarzenia raportowania są przechwytywane i rejestrowane.

Akcje użytkownika i akcje administratora są poddawane inspekcji. W interfejsie API działania zarządzania poszukaj wartości AuditLogRecordType 85, 88 i 218.

Niektóre informacje inspekcji mogą być również dostępne w tabeli CloudAppEvents w usłudze Microsoft Defender XDR Advanced hunting za pośrednictwem portalu usługi Defender lub interfejsu API przesyłania strumieniowego.

Zgłaszanie problemów z lokalnymi skrzynkami pocztowymi

Trenowanie symulacji ataków obsługuje lokalne skrzynki pocztowe, ale z ograniczoną funkcjonalnością raportowania:

- Dane dotyczące tego, czy użytkownicy odczytują, przekazują lub usuwają wiadomość e-mail symulacji, nie są dostępne dla lokalnych skrzynek pocztowych.

- Liczba użytkowników, którzy zgłosili wiadomość e-mail dotyczącą symulacji, nie jest dostępna dla lokalnych skrzynek pocztowych.

Porada

Poza komunikatami symulacji wysyłanymi za pośrednictwem potoku transportu a bezpośrednim wstrzyknięciem w usłudze Microsoft 365 środowiska szkoleniowe, automatyzacji i zarządzania zawartością są takie same w przypadku lokalnych skrzynek pocztowych.

Raporty symulacji nie są natychmiast aktualizowane

Szczegółowe raporty symulacji nie są aktualizowane natychmiast po rozpoczęciu kampanii. Nie martw się; to zachowanie jest oczekiwane.

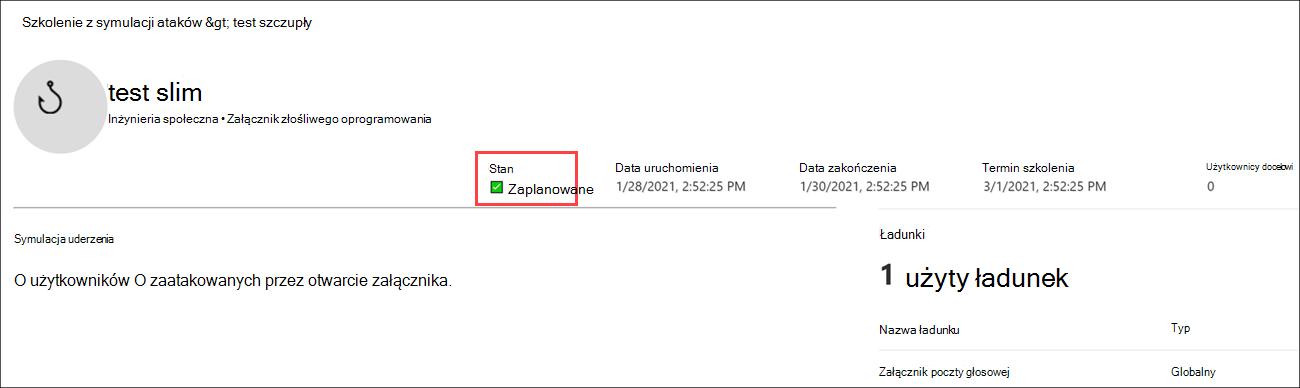

Każda kampania symulacji ma cykl życia. Po pierwszym utworzeniu symulacja jest w stanie Zaplanowane . Po rozpoczęciu symulacji przechodzi ona do stanu W toku . Po zakończeniu symulacja przechodzi do stanu Ukończono .

Podczas gdy symulacja jest w stanie Zaplanowane , raporty symulacji są w większości puste. Na tym etapie aparat symulacji rozwiązuje docelowe adresy e-mail użytkowników, rozszerza grupy dystrybucyjne, usuwa użytkowników-gości z listy itp.:

Po przejściu symulacji do etapu W toku informacje zaczynają spływać do raportowania:

Aktualizacja poszczególnych raportów symulacji po przejściu do stanu W toku może potrwać do 30 minut. Dane raportu są nadal kompilowane, dopóki symulacja nie osiągnie stanu Ukończono . Aktualizacje raportowania występują w następujących interwałach:

- Co 10 minut przez pierwsze 60 minut.

- Co 15 minut po 60 minutach do dwóch dni.

- Co 30 minut po dwóch dniach do siedmiu dni.

- Co 60 minut po siedmiu dniach.

Widżety na stronie Przegląd zapewniają szybką migawkę stanu zabezpieczeń opartego na symulacjach organizacji w miarę upływu czasu. Ponieważ te widżety odzwierciedlają ogólną postawę zabezpieczeń i podróż w czasie, są one aktualizowane po zakończeniu każdej kampanii symulacji.

Uwaga

Aby wyodrębnić dane, możesz użyć opcji Eksportuj na różnych stronach raportowania.

Komunikaty zgłaszane jako wyłudzanie informacji przez użytkowników nie są wyświetlane w raportach symulacji

Raporty symulacji w trenowaniu symulatora ataków zawierają szczegółowe informacje na temat aktywności użytkownika. Przykład:

- Użytkownicy, którzy klikną link w wiadomości.

- Użytkownicy, którzy zrezygnowali ze swoich poświadczeń.

- Użytkownicy, którzy zgłosili wiadomość jako wyłudzanie informacji.

Jeśli komunikaty zgłaszane przez użytkowników jako wyłudzanie informacji nie są przechwytywane w raportach symulacji symulacji ataków, może istnieć reguła przepływu poczty programu Exchange (znana również jako reguła transportu), która blokuje dostarczanie zgłoszonych wiadomości do firmy Microsoft. Sprawdź, czy reguły przepływu poczty nie blokują dostarczania na następujące adresy e-mail:

junk@office365.microsoft.comabuse@messaging.microsoft.comphish@office365.microsoft.comnot_junk@office365.microsoft.com

Użytkownicy są przypisani do szkolenia po zgłoszeniu symulowanego komunikatu

Jeśli użytkownicy mają przypisane szkolenie po zgłoszeniu komunikatu symulacji wyłudzania informacji, sprawdź, czy twoja organizacja używa skrzynki pocztowej raportowania do odbierania wiadomości zgłoszonych przez użytkownika pod adresem https://security.microsoft.com/securitysettings/userSubmission. Skrzynkę pocztową raportowania należy skonfigurować tak, aby pomijała wiele kontroli zabezpieczeń zgodnie z opisem w wymaganiach wstępnych dotyczących skrzynki pocztowej raportowania.

Jeśli nie skonfigurujesz wymaganych wykluczeń dla niestandardowej skrzynki pocztowej raportowania, wiadomości mogą zostać zdetonowane przez ochronę bezpiecznych linków lub bezpiecznych załączników, co powoduje przypisania szkoleniowe.

Inne często zadawane pytania

.: Jaka jest zalecana metoda kierowania do użytkowników kampanii symulacji?

Odjęcie: Dostępnych jest kilka opcji dla użytkowników docelowych:

- Uwzględnij wszystkich użytkowników (obecnie dostępnych dla organizacji z mniej niż 40 000 użytkowników).

- Wybierz określonych użytkowników.

- Wybierz użytkowników z pliku CSV (jeden adres e-mail na wiersz).

- Określanie wartości docelowej opartej na grupie w usłudze Microsoft Entra.

Okazuje się, że kampanie, w których docelowi użytkownicy są identyfikowani przez grupy Microsoft Entra, są łatwiejsze w zarządzaniu.

.: Ile modułów szkoleniowych jest dostępnych?

Obecnie na stronie Moduły szkoleniowe znajdują się 94 wbudowane szkolenia.

.: Czy istnieją jakieś ograniczenia dotyczące kierowania użytkowników podczas importowania z pliku CSV lub dodawania użytkowników?

Odp.: Limit importowania adresatów z pliku CSV lub dodawania poszczególnych adresatów do symulacji wynosi 40 000.

Adresat może być pojedynczym użytkownikiem lub grupą. Grupa może zawierać setki lub tysiące adresatów. Górny limit liczby użytkowników wynosi 400 000, ale zalecamy limit 200 000 użytkowników dla każdej symulacji, aby uzyskać najlepszą wydajność.

Zarządzanie dużym plikiem CSV lub dodawanie wielu pojedynczych adresatów może być kłopotliwe. Korzystanie z grup Microsoft Entra upraszcza ogólne zarządzanie symulacją.

Porada

Obecnie udostępnione skrzynki pocztowe nie są obsługiwane podczas trenowania symulacji ataków. Symulacje powinny dotyczyć skrzynek pocztowych lub grup użytkowników zawierających skrzynki pocztowe użytkowników.

Grupy dystrybucyjne są rozszerzane, a lista użytkowników jest generowana w czasie zapisywania symulacji lub automatyzacji symulacji.

.: Czy limity liczby symulacji, które można wdrożyć w określonym przedziale czasu?

Odp. Nie, chociaż w przypadku uruchamiania wielu równoległych symulacji może wystąpić spowolnienie. Szybkość komunikatów (w tym szybkość komunikatów symulacji) jest ograniczona limitami szybkości komunikatów usługi.

.: Czy firma Microsoft dostarcza ładunki w innych językach?

Odp.: Obecnie istnieje ponad 40 zlokalizowanych ładunków dostępnych w ponad 29 językach: angielskim, hiszpańskim, niemieckim, japońskim, francuskim, portugalskim, holenderskim, włoskim, szwedzkim, chińskim (uproszczonym), norweskim Bokmål, polskim, rosyjskim, fińskim, koreańskim, tureckim, węgierskim, hebrajskim, tajskim, arabskim, wietnamskim, słowackim, greckim, indonezyjskim, rumuńskim, słoweńskim, chorwackim, katalońskim i innym. Ustaliliśmy, że bezpośrednie lub maszynowe tłumaczenie istniejących ładunków na inne języki prowadzi do nieścisłości i zmniejsza znaczenie.

Mimo to możesz utworzyć własny ładunek w wybranym języku przy użyciu niestandardowego środowiska tworzenia ładunku. Zdecydowanie zalecamy również zebranie istniejących ładunków, które były używane do kierowania do użytkowników w określonej lokalizacji geograficznej. Innymi słowy, pozwól, aby osoby atakujące lokalizowały zawartość.

.: Ile filmów szkoleniowych jest dostępnych?

Odc. Obecnie w bibliotece zawartości dostępnych jest ponad 85 modułów szkoleniowych.

.: Jak mogę przełączyć się na inne języki dla portalu administracyjnego i środowiska szkoleniowego?

Odc. W usłudze Microsoft 365 lub Office 365 konfiguracja języka jest specyficzna i scentralizowana dla każdego konta użytkownika. Aby uzyskać instrukcje dotyczące sposobu zmiany ustawienia języka, zobacz Zmienianie języka wyświetlania i strefy czasowej w usłudze Microsoft 365 dla firm.

Synchronizacja zmiany konfiguracji we wszystkich usługach może potrwać do 30 minut.

.: Czy mogę wyzwolić symulację testową, aby zrozumieć, jak wygląda przed rozpoczęciem pełnoprawnej kampanii?

Odpowiedź: Tak, możesz! Na ostatniej stronie Przeglądanie symulacji w nowym kreatorze symulacji wybierz pozycję Wyślij test. Ta opcja wysyła przykładowy komunikat symulacji wyłudzania informacji do aktualnie zalogowanego użytkownika. Po zweryfikowaniu wiadomości wyłudzającej informacje w skrzynce odbiorczej możesz przesłać symulację.

Porada

Możesz również użyć opcji Wyślij test ze strony Ładunki . Jeśli jednak kiedykolwiek użyjesz wybranego ładunku w symulacji, komunikat testowy zostanie wyświetlony w raportach zagregowanych. Możesz wyeksportować wyniki lub użyć interfejsu API programu Microsoft Graph do filtrowania wyników.

.: Czy mogę kierować do użytkowników należących do innej dzierżawy w ramach tej samej kampanii symulacji?

Odp. Nie. Obecnie symulacje obejmujące wiele dzierżaw nie są obsługiwane. Sprawdź, czy wszyscy użytkownicy docelowi znajdują się w tej samej dzierżawie. Wszyscy użytkownicy korzystający z wielu dzierżaw lub użytkownicy-goście są wykluczeni z kampanii symulacji.

.: Jak działa dostarczanie z obsługą regionów?

Odświadczanie: Dostarczanie z obsługą regionu używa atrybutu strefy czasowej skrzynki pocztowej docelowego użytkownika, aby określić, kiedy ma zostać dostarczona wiadomość. Może istnieć różnica czasu ± jednej godziny w dostarczaniu wiadomości e-mail na podstawie strefy czasowej użytkownika. Na przykład rozpatrzmy następujący scenariusz.

- O godzinie 7:00 w strefie czasowej Pacyfiku (UTC-8) administrator tworzy i planuje rozpoczęcie kampanii o godzinie 9:00 tego samego dnia.

- UserA znajduje się we wschodniej strefie czasowej (UTC-5).

- UserB znajduje się również w strefie czasowej Pacyfiku.

Tego samego dnia o godzinie 9:00 komunikat symulacji jest wysyłany do usługi UserB. W przypadku dostarczania z obsługą regionu komunikat nie jest wysyłany do użytkownika UserA tego samego dnia, ponieważ godzina 9:00 czasu pacyficznego to 12:00 czasu wschodniego. Zamiast tego wiadomość jest wysyłana do użytkownika UserA o godzinie 9:00 czasu wschodniego następnego dnia.

Dlatego podczas początkowego przebiegu kampanii z włączonym dostarczaniem z obsługą regionu może się wydawać, że komunikat symulacji został wysłany tylko do użytkowników w określonej strefie czasowej. Jednak w miarę upływu czasu coraz więcej użytkowników wchodzi w zakres, użytkownicy docelowi zwiększają się.

Jeśli nie używasz dostarczania z obsługą regionu, kampania rozpoczyna się na podstawie strefy czasowej użytkownika, który ją konfiguruje.

.: Czy firma Microsoft zbiera lub przechowuje jakiekolwiek informacje wprowadzane przez użytkowników na stronie logowania Credential Harvest używanej w technice symulacji poświadczeń?

Odp. Nie. Wszelkie informacje wprowadzone na stronie logowania do zbioru poświadczeń są odrzucane w trybie dyskretnym. Tylko "kliknięcie" jest rejestrowane w celu przechwycenia zdarzenia naruszenia zabezpieczeń. Firma Microsoft nie zbiera, nie rejestruje ani nie przechowuje żadnych szczegółów wprowadzonych przez użytkowników w tym kroku.

.: Jak długo są przechowywane informacje o symulacji? Czy mogę usunąć dane symulacji?

Ods.: Zobacz następującą tabelę:

| Typ danych | Przechowywania |

|---|---|

| Metadane symulacji | 18 miesięcy, chyba że symulacja zostanie usunięta wcześniej przez administratora. |

| Automatyzacja symulacji | 18 miesięcy, chyba że automatyzacja symulacji zostanie usunięta wcześniej przez administratora. |

| Automatyzacja ładunku | 18 miesięcy, chyba że automatyzacja ładunku zostanie usunięta wcześniej przez administratora. |

| Aktywność użytkownika w metadanych symulacji | 18 miesięcy, chyba że symulacja zostanie usunięta wcześniej przez administratora. |

| Ładunki globalne | Utrwalone, chyba że zostały usunięte przez firmę Microsoft. |

| Ładunki dzierżawy | 18 miesięcy, chyba że zarchiwizowany ładunek zostanie usunięty wcześniej przez administratora. |

| Aktywność użytkownika w metadanych trenowania | 18 miesięcy, chyba że symulacja zostanie usunięta wcześniej przez administratora. |

| Zalecane ładunki MDO | 6 miesięcy. |

| Globalne powiadomienia użytkowników końcowych | Utrwalone, chyba że zostały usunięte przez firmę Microsoft. |

| Powiadomienia użytkownika końcowego dzierżawy | 18 miesięcy, chyba że powiadomienie zostanie usunięte wcześniej przez administratora. |

| Globalne strony logowania | Utrwalone, chyba że zostały usunięte przez firmę Microsoft. |

| Strony logowania dzierżawy | 18 miesięcy, chyba że strona logowania zostanie usunięta wcześniej przez administratora. |

| Globalne strony docelowe | Utrwalone, chyba że zostały usunięte przez firmę Microsoft |

| Strony docelowe dzierżawy | 18 miesięcy, chyba że strona docelowa zostanie usunięta wcześniej przez administratora. |

Jeśli cała dzierżawa zostanie usunięta, dane trenowania symulacji ataków zostaną usunięte po 90 dniach.

Aby uzyskać więcej informacji, zobacz Informacje o przechowywaniu danych dla usługi Microsoft Defender dla usługi Office 365.

.: Czy mogę tworzyć symulacje, wyświetlać je i zarządzać nimi przy użyciu interfejsu API?

Odp.: Tak. Scenariusze odczytu i zapisu są obsługiwane przy użyciu interfejsu API programu Microsoft Graph:

-

AttackSimulation.Read.All:- Odczytywanie metadanych symulacji

- Działanie użytkownika odczytu

- Odczytywanie danych szkoleniowych

- Przeczytaj recydywistów

-

AttackSimulation.ReadWrite.All: uruchom symulacje przy użyciu określonych ładunków, powiadomień i stron logowania.

Aby uzyskać więcej informacji, zobacz Omówienie interfejsu API tworzenia listy symulacji i raportów na potrzeby trenowania symulacji ataków w ramach usługi Microsoft Defender dla usługi Office 365.

.: Czy można usunąć ładunki niestandardowe?

Odp.: Tak. Najpierw archiwizujesz ładunek, a następnie usuwasz zarchiwizowany ładunek. Aby uzyskać instrukcje, zobacz Ładunki archiwum.

.: Czy mogę zmodyfikować wbudowane ładunki?

Odc. Nie bezpośrednio. Możesz skopiować ładunek, a następnie zmodyfikować kopię. Aby uzyskać instrukcje, zobacz Kopiowanie ładunków.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla