Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Porada

Czy wiesz, że możesz bezpłatnie wypróbować funkcje w planie Ochrona usługi Office 365 w usłudze Microsoft Defender 2? Użyj 90-dniowej wersji próbnej Ochrona usługi Office 365 w usłudze Defender w centrum wersji próbnej portalu Microsoft Defender. Dowiedz się, kto może zarejestrować się i zapoznać się z warunkami wersji próbnej w witrynie Try Ochrona usługi Office 365 w usłudze Microsoft Defender.

Organizacje platformy Microsoft 365, które Ochrona usługi Office 365 w usłudze Microsoft Defender uwzględnione w subskrypcji lub zakupione jako dodatek, mają Eksplorator (znany również jako Eksplorator zagrożeń) lub Wykrywanie w czasie rzeczywistym. Te funkcje są zaawansowanymi narzędziami niemal w czasie rzeczywistym, które ułatwiają zespołom ds. operacji zabezpieczeń (SecOps) badanie zagrożeń i reagowanie na nie. Aby uzyskać więcej informacji, zobacz About Threat Explorer and Real-time detections in Ochrona usługi Office 365 w usłudze Microsoft Defender (Informacje o Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym w Ochrona usługi Office 365 w usłudze Microsoft Defender).

Wykrywanie zagrożeń lub wykrywanie w czasie rzeczywistym umożliwia wykonywanie następujących akcji:

- Zobacz złośliwe oprogramowanie wykryte przez funkcje zabezpieczeń platformy Microsoft 365.

- Wyświetl adres URL wyłudzania informacji i kliknij pozycję Dane werdyktu.

- Rozpocznij zautomatyzowane badanie i proces reagowania (tylko Eksplorator zagrożeń).

- Zbadaj złośliwą wiadomość e-mail.

- I wiele więcej.

Obejrzyj ten krótki film wideo, aby dowiedzieć się, jak wyszukiwać i badać zagrożenia związane z pocztą e-mail i współpracą przy użyciu Ochrona usługi Office 365 w usłudze Defender.

Porada

Zaawansowane wyszukiwanie zagrożeń w Microsoft Defender XDR obsługuje łatwy w użyciu konstruktor zapytań, który nie używa język zapytań Kusto (KQL). Aby uzyskać więcej informacji, zobacz Tworzenie zapytań przy użyciu trybu z przewodnikiem.

Następujące informacje są dostępne w tym artykule:

- Ogólny przewodnik po Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym

- Środowisko wyszukiwania zagrożeń przy użyciu Eksploratora zagrożeń i wykrywania w czasie rzeczywistym

- Rozszerzone możliwości w Eksploratorze zagrożeń

Porada

Aby zapoznać się ze scenariuszami poczty e-mail korzystającymi z Eksploratora zagrożeń i wykrywania w czasie rzeczywistym, zobacz następujące artykuły:

- Email zabezpieczeń za pomocą Eksploratora zagrożeń i wykrywania w czasie rzeczywistym w Ochrona usługi Office 365 w usłudze Microsoft Defender

- Badanie złośliwej wiadomości e-mail dostarczonej na platformie Microsoft 365

Jeśli szukasz ataków na podstawie złośliwych adresów URL osadzonych w kodach QR, kod QR wartości filtru źródła adresu URL w widokach Wszystkie wiadomości e-mail, Złośliwe oprogramowanie i Phish w Eksploratorze zagrożeń lub Wykrywanie w czasie rzeczywistym umożliwia wyszukiwanie wiadomości e-mail z adresami URL wyodrębnionymi z kodów QR.

Co należy wiedzieć przed rozpoczęciem?

Eksplorator zagrożeń jest uwzględniony w planie Ochrona usługi Office 365 w usłudze Defender 2. Wykrywanie w czasie rzeczywistym jest zawarte w usłudze Defender for Office Plan 1:

- Różnice między Eksploratorem zagrożeń a wykrywaniem w czasie rzeczywistym opisano w temacie About Threat Explorer and Real-time detections in Ochrona usługi Office 365 w usłudze Microsoft Defender (Informacje o Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym w Ochrona usługi Office 365 w usłudze Microsoft Defender).

- Różnice między planem Ochrona usługi Office 365 w usłudze Defender 2 a planem 1 usługi Defender for Office są opisane w ściągawce Ochrona usługi Office 365 w usłudze Defender Plan 1 a Plan 2.

Aby uzyskać uprawnienia i wymagania licencyjne dotyczące Eksploratora zagrożeń i wykrywania w czasie rzeczywistym, zobacz Uprawnienia i licencjonowanie dla Eksploratora zagrożeń i wykrywania w czasie rzeczywistym.

Przewodnik po Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym

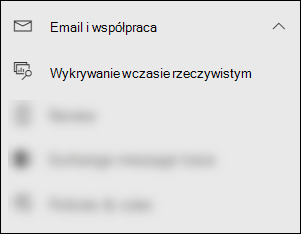

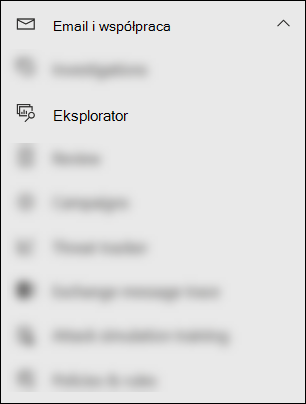

Wykrywanie zagrożeń lub wykrywanie w czasie rzeczywistym jest dostępne w sekcji współpracy Email & w portalu Microsoft Defender pod adresem https://security.microsoft.com:

Wykrywanie w czasie rzeczywistym jest dostępne w Ochrona usługi Office 365 w usłudze Defender planie 1. Strona Wykrywanie w czasie rzeczywistym jest dostępna bezpośrednio pod adresem https://security.microsoft.com/realtimereportsv3.

Eksplorator zagrożeń jest dostępny w planie Ochrona usługi Office 365 w usłudze Defender 2. Strona Eksploratora jest dostępna bezpośrednio pod adresem https://security.microsoft.com/threatexplorerv3.

Eksplorator zagrożeń zawiera te same informacje i możliwości co wykrywanie w czasie rzeczywistym, ale z następującymi dodatkowymi funkcjami:

- Więcej widoków.

- Więcej opcji filtrowania właściwości, w tym opcja zapisywania zapytań.

- Akcje wyszukiwania zagrożeń i korygowania.

Aby uzyskać więcej informacji na temat różnic między planem Ochrona usługi Office 365 w usłudze Defender 1 i planem 2, zobacz ściągawkę Ochrona usługi Office 365 w usłudze Defender Plan 1 a Plan 2.

Aby rozpocząć badanie, użyj kart (widoków) w górnej części strony.

Dostępne widoki w Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym zostały opisane w poniższej tabeli:

| Widok | Groźba Badacz |

Czasu rzeczywistego Wykrywania |

Opis |

|---|---|---|---|

| Wszystkie wiadomości e-mail | ✔ | Widok domyślny dla Eksploratora zagrożeń. Informacje o wszystkich wiadomościach e-mail wysyłanych przez użytkowników zewnętrznych do organizacji lub wiadomościach e-mail wysyłanych między użytkownikami wewnętrznymi w organizacji. | |

| Złośliwe oprogramowanie | ✔ | ✔ | Widok domyślny dla wykrywania w czasie rzeczywistym. Informacje o wiadomościach e-mail zawierających złośliwe oprogramowanie. |

| Język phish | ✔ | ✔ | Informacje o wiadomościach e-mail zawierających zagrożenia związane z wyłudzaniem informacji. |

| Kampanie | ✔ | Informacje o złośliwych wiadomościach e-mail, które Ochrona usługi Office 365 w usłudze Defender plan 2 zidentyfikowane w ramach skoordynowanej kampanii wyłudzania informacji lub złośliwego oprogramowania. | |

| Złośliwe oprogramowanie zawartości | ✔ | ✔ | Informacje o złośliwych plikach wykrytych przez następujące funkcje: |

| Kliknięcia adresu URL | ✔ | Informacje o kliknięciach adresów URL użytkowników w wiadomościach e-mail, komunikatach usługi Teams, plikach programu SharePoint i plikach usługi OneDrive. |

Użyj filtru daty/godziny i dostępnych właściwości filtru w widoku, aby uściślić wyniki:

- Aby uzyskać instrukcje dotyczące tworzenia filtrów, zobacz Filtry właściwości w Eksploratorze zagrożeń i Wykrywanie w czasie rzeczywistym.

- Dostępne właściwości filtru dla każdego widoku są opisane w następujących lokalizacjach:

- Właściwości możliwe do filtrowania w widoku Wszystkie wiadomości e-mail w Eksploratorze zagrożeń

- Właściwości możliwe do filtrowania w widoku Złośliwe oprogramowanie w Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym

- Właściwości możliwe do filtrowania w widoku Phish w Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym

- Właściwości filtrowane w widoku Kampanie w Eksploratorze zagrożeń

- Właściwości możliwe do filtrowania w widoku Złośliwe oprogramowanie zawartości w Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym

- Właściwości możliwe do filtrowania w widoku kliknięć adresu URL w Eksploratorze zagrożeń

Porada

Pamiętaj, aby wybrać pozycję Odśwież po utworzeniu lub zaktualizowaniu filtru. Filtry wpływają na informacje na wykresie i obszar szczegółów widoku.

Możesz traktować uściślanie fokusu w Eksploratorze zagrożeń lub wykrywaniu w czasie rzeczywistym jako warstwy, aby ułatwić ponowne śledzenie kroków:

- Pierwsza warstwa to używany widok.

- Drugi później to filtry, których używasz w tym widoku.

Na przykład możesz odtworzyć kroki, które zostały zastosowane w celu znalezienia zagrożenia, rejestrując swoje decyzje w następujący sposób: Aby znaleźć problem w Eksploratorze zagrożeń, użyłem widoku Złośliwe oprogramowanie i użyłem fokusu filtru adresata .

Należy również przetestować opcje wyświetlania. Różni odbiorcy (na przykład kierownictwo) mogą reagować lepiej lub gorzej na różne prezentacje tych samych danych.

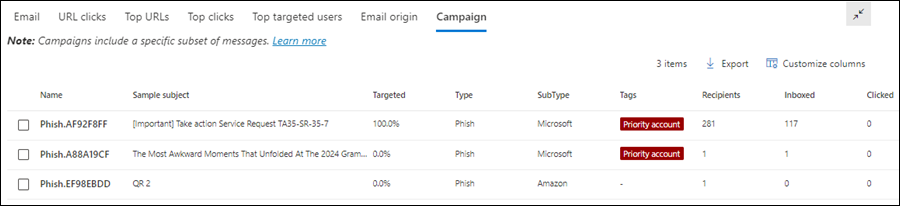

Na przykład w widoku Wszystkie wiadomości e-mail w Eksploratorze zagrożeń widoki pochodzenia Email i kampanii (karty) są dostępne w obszarze szczegółów w dolnej części strony:

Dla niektórych odbiorców mapa świata na karcie pochodzenia Email może lepiej pokazać, jak powszechne są wykryte zagrożenia.

Inne osoby mogą znaleźć bardziej przydatne szczegółowe informacje w tabeli na karcie Kampanie , aby przekazać informacje.

Możesz użyć tych informacji, aby uzyskać następujące wyniki:

- Aby pokazać potrzebę zabezpieczeń i ochrony.

- Aby później zademonstrować skuteczność wszelkich akcji.

badanie Email

W widokach Wszystkie wiadomości e-mail, Złośliwe oprogramowanie lub Phish w Eksploratorze zagrożeń lub Wykrywanie w czasie rzeczywistym wyniki wiadomości e-mail są wyświetlane w tabeli na karcie Email (widok) obszaru szczegółów poniżej wykresu.

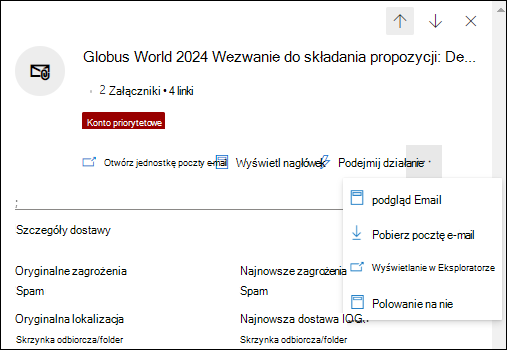

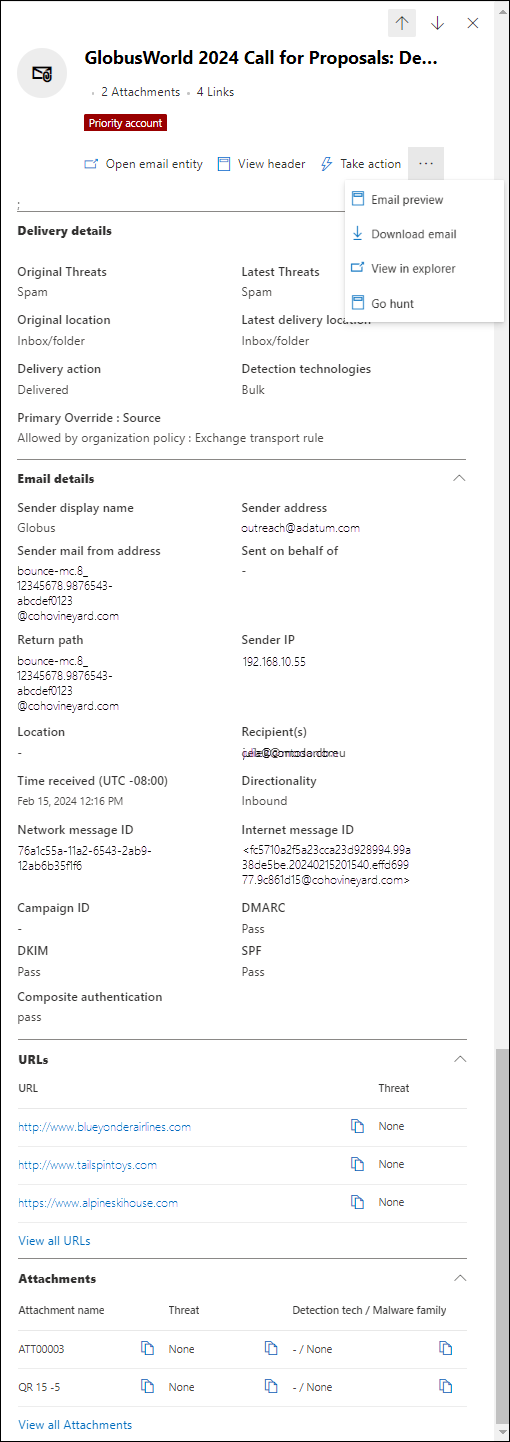

Gdy zostanie wyświetlona podejrzana wiadomość e-mail, kliknij wartość Temat wpisu w tabeli. Otwarte okno wysuwane szczegółów zawiera ![]() jednostkę Otwórz wiadomość e-mail w górnej części wysuwanego elementu.

jednostkę Otwórz wiadomość e-mail w górnej części wysuwanego elementu.

Strona jednostki Email łączy wszystko, co musisz wiedzieć o wiadomości i jej zawartości, dzięki czemu można określić, czy komunikat jest zagrożeniem. Aby uzyskać więcej informacji, zobacz omówienie strony jednostki Email.

korygowanie Email

Po ustaleniu, że wiadomość e-mail jest zagrożeniem, następnym krokiem jest skorygowanie zagrożenia. Aby rozwiązać zagrożenie w Eksploratorze zagrożeń lub wykrywaniu w czasie rzeczywistym, należy wykonać ![]() akcję.

akcję.

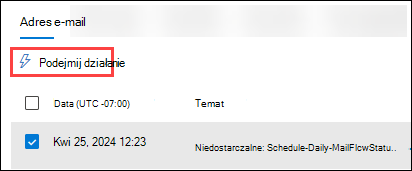

Akcja Take jest dostępna w widokach Wszystkie wiadomości e-mail, Złośliwe oprogramowanie lub Phish w Eksploratorze zagrożeń lub Wykrywanie w czasie rzeczywistym na karcie Email (widok) obszaru szczegółów poniżej wykresu:

Zaznacz co najmniej jeden wpis w tabeli, zaznaczając pole wyboru obok pierwszej kolumny.

Akcja Take jest dostępna bezpośrednio na karcie.

Akcja Take jest dostępna bezpośrednio na karcie.Porada

Akcja Take zastępuje listę rozwijana Akcje komunikatów .

Jeśli wybierzesz co najmniej 100 wpisów, możesz wykonać wiele akcji dotyczących komunikatów w kreatorze akcji Take .

Jeśli wybierzesz od 101 do 200 000 wpisów, w kreatorze akcji Wykonaj są dostępne tylko następujące akcje:

- Eksplorator zagrożeń: przenoszenie lub usuwanie i proponowanie korygowania są dostępne, ale wzajemnie się wykluczają (możesz wybrać jedną lub drugą).

- Wykrywanie w czasie rzeczywistym: dostępne są tylko operacje przesyłania do firmy Microsoft w celu przeglądania i tworzenia odpowiednich wpisów dozwolonych/blokowych na liście Zezwalanie/blokowanie dzierżawy.

Kliknij wartość Temat wpisu w tabeli. Otwarte okno wysuwane szczegółów zawiera

akcję Podejmij w górnej części wysuwanego elementu.

akcję Podejmij w górnej części wysuwanego elementu.

Kreator akcji Take

Wybranie pozycji ![]() Wykonaj akcję powoduje otwarcie kreatora akcji take w wysuwanym oknie. Dostępne akcje w kreatorze akcji Take w Ochrona usługi Office 365 w usłudze Defender Plan 2 i Ochrona usługi Office 365 w usłudze Defender Plan 1 są wymienione w poniższej tabeli:

Wykonaj akcję powoduje otwarcie kreatora akcji take w wysuwanym oknie. Dostępne akcje w kreatorze akcji Take w Ochrona usługi Office 365 w usłudze Defender Plan 2 i Ochrona usługi Office 365 w usłudze Defender Plan 1 są wymienione w poniższej tabeli:

| Akcja | Defender dla Office 365 plan 2 |

Defender dla Office 365 plan 1 |

|---|---|---|

| Przenoszenie lub usuwanie | ✔¹ | |

| Zwolnij komunikaty poddane kwarantannie dla niektórych lub wszystkich oryginalnych adresatów² | ✔ | |

| Prześlij do firmy Microsoft w celu przeglądu | ✔ | ✔ |

| Zezwalaj lub blokuj wpisy na liście dozwolonych/zablokowanych dzierżaw | ✔ | ✔ |

| Inicjowanie zautomatyzowanego badania | ✔ | |

| Proponowanie korygowania | ✔ |

¹ Ta akcja wymaga uprawnienia wyszukiwania i przeczyszczania w uprawnieniach do współpracy Email & lub uprawnień do operacji zabezpieczeń/danych zabezpieczeń/Email & zaawansowanych akcji współpracy (zarządzanie) w Microsoft Defender XDR ujednoliconej kontroli dostępu opartej na rolach (RBAC). Domyślnie rola Wyszukiwanie i przeczyszczanie jest przypisywana tylko do grup ról Badacz danych i Zarządzanie organizacją . Możesz dodać użytkowników do tych grup ról lub utworzyć nową grupę ról z przypisaną rolą Wyszukiwania i przeczyszczania oraz dodać użytkowników do niestandardowej grupy ról.

² Ta opcja jest dostępna dla komunikatów poddanych kwarantannie po wybraniu pozycji Skrzynka odbiorcza jako lokalizacja przenoszenia.

³ Ta akcja jest dostępna w obszarze Prześlij do firmy Microsoft do przeglądu.

Kreator akcji Take jest opisany na następującej liście:

Na stronie Wybieranie akcji odpowiedzi dostępne są następujące opcje:

Pokaż wszystkie akcje odpowiedzi: ta opcja jest dostępna tylko w Eksploratorze zagrożeń.

Domyślnie niektóre akcje są niedostępne/wyszarzone na podstawie wartości najnowszej lokalizacji dostarczania komunikatu. Aby wyświetlić wszystkie dostępne akcje odpowiedzi, przesuń przełącznik do pozycji

Włączone.

Włączone.Przenieś lub usuń: wybierz jedną z dostępnych wartości:

Śmieci: przenieś wiadomość do folderu Junk Email.

Skrzynka odbiorcza: przenieś komunikat do skrzynki odbiorczej. Wybranie tej wartości może również ujawnić następujące opcje:

Przejdź z powrotem do folderu Wysłane elementy: jeśli wiadomość została wysłana przez wewnętrznego nadawcę, a wiadomość została usunięta nietrwale (przeniesiona do folderu Recoverable Items\Deletions), wybranie tej opcji spowoduje przeniesienie wiadomości z powrotem do folderu Elementy wysłane. Ta opcja jest akcją cofania, jeśli wcześniej wybrano pozycję Przenieś lub usuń>nietrwałe usunięte elementy , a także wybrano pozycję Usuń kopię nadawcy w wiadomości.

W przypadku komunikatów o wartości Kwarantanna dla właściwości Najnowsza lokalizacja dostarczania wybranie pozycji Skrzynka odbiorcza zwalnia komunikat z kwarantanny, więc dostępne są również następujące opcje:

- Zwolnij co najmniej jednego oryginalnego adresata wiadomości e-mail: w przypadku wybrania tej wartości zostanie wyświetlone pole, w którym można wybrać lub usunąć zaznaczenie oryginalnych adresatów wiadomości poddanej kwarantannie.

- Wydanie dla wszystkich adresatów

Usunięte elementy: przenieś komunikat do folderu Elementy usunięte.

Elementy usunięte nietrwale: przenieś komunikat do folderu Recoverable Items\Deletions, co jest równoznaczne z usunięciem komunikatu z folderu Elementy usunięte. Komunikat jest możliwy do odzyskania przez użytkownika i administratorów.

Usuń kopię nadawcy: jeśli wiadomość została wysłana przez wewnętrznego nadawcę, spróbuj usunąć ją nietrwale z folderu Elementy wysłane nadawcy.

Usunięte elementy: przeczyść usuniętą wiadomość. Administratorzy mogą odzyskać usunięte elementy przy użyciu odzyskiwania pojedynczego elementu. Aby uzyskać więcej informacji o usuniętych i nietrwałych elementach, zobacz Elementy usunięte nietrwale i usunięte.

Prześlij do firmy Microsoft w celu sprawdzenia: Wybierz jedną z dostępnych wartości:

Potwierdziłem, że jest czysty: wybierz tę wartość, jeśli masz pewność, że komunikat jest czysty. Zostaną wyświetlone następujące opcje:

-

Zezwalaj na takie komunikaty: jeśli wybierzesz tę wartość, wpisy zezwalania zostaną dodane do listy dozwolonych/zablokowanych dzierżaw dla nadawcy oraz wszelkich powiązanych adresów URL lub załączników w wiadomości. Zostaną również wyświetlone następujące opcje:

- Usuń wpis po: wartość domyślna to 1 dzień, ale możesz również wybrać 7 dni, 30 dni lub określoną datę , która jest mniejsza niż 30 dni.

- Uwaga dotycząca pozycji Zezwalaj: wprowadź opcjonalną notatkę zawierającą dodatkowe informacje.

-

Zezwalaj na takie komunikaty: jeśli wybierzesz tę wartość, wpisy zezwalania zostaną dodane do listy dozwolonych/zablokowanych dzierżaw dla nadawcy oraz wszelkich powiązanych adresów URL lub załączników w wiadomości. Zostaną również wyświetlone następujące opcje:

Wydaje się ona czysta lub wydaje się podejrzana: wybierz jedną z tych wartości, jeśli nie masz pewności i chcesz uzyskać werdykt od firmy Microsoft.

Potwierdziłem, że jest to zagrożenie: wybierz tę wartość, jeśli masz pewność, że element jest złośliwy, a następnie wybierz jedną z następujących wartości w sekcji Wybierz kategorię , która zostanie wyświetlona:

- Język phish

- Złośliwe oprogramowanie

- Spam

Po wybraniu jednej z tych wartości zostanie otwarte okno wysuwane Wybierz jednostki do zablokowania , w którym można wybrać co najmniej jedną jednostkę skojarzoną z komunikatem (adres nadawcy, domenę nadawcy, adresy URL lub załączniki plików), aby dodać jako wpisy blokowe do listy Zezwalaj/blokuj dzierżawę.

Po wybraniu elementów do zablokowania wybierz pozycję Dodaj, aby zablokować regułę , aby zamknąć wysuwane wybieranie jednostek . Możesz też wybrać pozycję Brak elementów, a następnie wybierz pozycję Anuluj.

Po powrocie na stronę Wybieranie akcji odpowiedzi wybierz opcję wygaśnięcia dla wpisów blokowych:

-

Wygaśnie: wybierz datę wygaśnięcia wpisów blokowych.

Wygaśnie: wybierz datę wygaśnięcia wpisów blokowych. -

Nigdy nie wygasaj

Nigdy nie wygasaj

Wyświetlana jest liczba zablokowanych jednostek (na przykład 4/4 jednostek do zablokowania). Wybierz pozycję

Edytuj , aby ponownie otworzyć regułę Dodaj, aby zablokować i wprowadzić zmiany.

Edytuj , aby ponownie otworzyć regułę Dodaj, aby zablokować i wprowadzić zmiany.

Inicjowanie zautomatyzowanego badania: tylko Eksplorator zagrożeń. Wybierz jedną z następujących wyświetlanych wartości:

- Badanie wiadomości e-mail

- Badanie adresata

- Zbadaj nadawcę: ta wartość dotyczy tylko nadawców w organizacji.

- Kontakt z adresatami

Zaproponuj korygowanie: Wybierz jedną z następujących wyświetlanych wartości:

Utwórz nową: ta wartość wyzwala akcję oczekującą na usunięcie nietrwałe wiadomości e-mail, która musi zostać zatwierdzona przez administratora w Centrum akcji. Ten wynik jest inaczej nazywany dwuetapowym zatwierdzeniem.

Dodaj do istniejącej: użyj tej wartości, aby zastosować akcje do tej wiadomości e-mail z istniejącego korygowania. W polu Prześlij wiadomość e-mail do następujących korygowania wybierz istniejące korygowanie .

Porada

Pracownicy usługi SecOps, którzy nie mają wystarczających uprawnień, mogą użyć tej opcji do utworzenia korygowania, ale ktoś z uprawnieniami musi zatwierdzić akcję w Centrum akcji.

Po zakończeniu na stronie Wybieranie akcji odpowiedzi wybierz pozycję Dalej.

Na stronie Wybieranie jednostek docelowych skonfiguruj następujące opcje:

- Nazwa i opis: wprowadź unikatową, opisową nazwę i opcjonalny opis, aby śledzić i identyfikować wybraną akcję.

Pozostała część strony to tabela zawierająca listę elementów zawartości, których dotyczy problem. Tabela jest zorganizowana według następujących kolumn:

-

Element zawartości, którego dotyczy problem: zasoby, których dotyczy problem, z poprzedniej strony. Przykład:

- Adres e-mail adresata

- Cała dzierżawa

-

Akcja: wybrane akcje dla zasobów z poprzedniej strony. Przykład:

- Wartości z aplikacji Submit to Microsoft do przeglądu:

- Zgłoś jako czysty

- Raport

- Zgłoś jako złośliwe oprogramowanie, Zgłoś jako spam lub Zgłoś jako wyłudzanie informacji

- Blokuj nadawcę

- Blokuj domenę nadawcy

- Adres URL bloku

- Blokuj załącznik

- Wartości z inicjowania zautomatyzowanego badania:

- Badanie wiadomości e-mail

- Badanie adresata

- Badanie nadawcy

- Kontakt z adresatami

- Wartości z polecenia Zaproponuj korygowanie:

- Tworzenie nowego korygowania

- Dodawanie do istniejącego korygowania

- Wartości z aplikacji Submit to Microsoft do przeglądu:

-

Jednostka docelowa: na przykład:

- Wartość identyfikatora komunikatu sieciowego wiadomości e-mail.

- Zablokowany adres e-mail nadawcy.

- Zablokowana domena nadawcy.

- Zablokowany adres URL.

- Zablokowany załącznik.

-

Wygasa: wartości istnieją tylko dla wpisów dozwolonych lub zablokowanych na liście dzierżawy/dozwolonych bloków. Przykład:

- Nigdy nie wygasaj dla wpisów blokowych.

- Data wygaśnięcia dla wpisów dozwolonych lub zablokowanych.

- Zakres: zazwyczaj ta wartość jest MDO.

Na tym etapie można również cofnąć niektóre akcje. Jeśli na przykład chcesz utworzyć tylko wpis blokowy na liście dozwolonych/zablokowanych dzierżaw bez przesyłania jednostki do firmy Microsoft, możesz to zrobić tutaj.

Po zakończeniu na stronie Wybieranie jednostek docelowych wybierz pozycję Dalej.

Na stronie Przeglądanie i przesyłanie przejrzyj poprzednie wybory.

Wybierz pozycję

Eksportuj , aby wyeksportować zasoby, których dotyczy problem, do pliku CSV. Domyślnie nazwa pliku ma wpływ assets.csv znajduje się w folderze Pliki do pobrania .

Eksportuj , aby wyeksportować zasoby, których dotyczy problem, do pliku CSV. Domyślnie nazwa pliku ma wpływ assets.csv znajduje się w folderze Pliki do pobrania .Wybierz pozycję Wstecz , aby wrócić i zmienić wybrane opcje.

Po zakończeniu na stronie Przeglądanie i przesyłanie wybierz pozycję Prześlij.

Porada

W organizacjach rządowych STANÓW Zjednoczonych (Microsoft 365 GCC, GCC High i DoD) administratorzy mogą wykonywać akcje usuwania nietrwałego, przenoszenia do folderu śmieci, przenoszenia do usuniętych elementów, usuwania twardego i przechodzenia do skrzynki odbiorczej. Akcje Usuwanie kopii nadawcy i Przenoszenie do skrzynki odbiorczej z folderu kwarantanny nie są dostępne. Ponadto dzienniki akcji są dostępne tylko w witrynie https://security.microsoft.com/threatincidents, a nie w Centrum akcji pod adresem https://security.microsoft.com/action-center.

Wyświetlenie akcji na powiązanych stronach może zająć trochę czasu, ale nie ma to wpływu na szybkość korygowania.

Środowisko wyszukiwania zagrożeń przy użyciu Eksploratora zagrożeń i wykrywania w czasie rzeczywistym

Wykrywanie zagrożeń lub wykrywanie w czasie rzeczywistym pomaga zespołowi ds. operacji zabezpieczeń efektywnie badać zagrożenia i reagować na nie. W poniższych podsekcjach wyjaśniono, w jaki sposób wykrywanie zagrożeń i wykrywanie w czasie rzeczywistym może pomóc w znalezieniu zagrożeń.

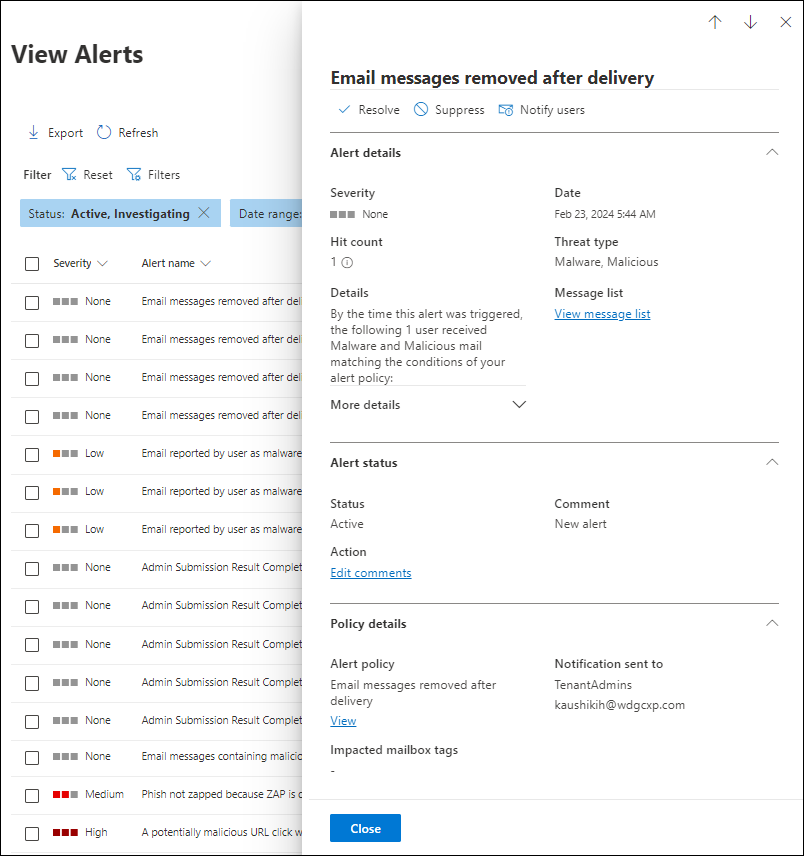

Wyszukiwanie zagrożeń z poziomu alertów

Strona Alerty jest dostępna w portalu usługi Defender pod adresem Zdarzenia & alerty alertów> lub bezpośrednio pod adresem .https://security.microsoft.com/alerts

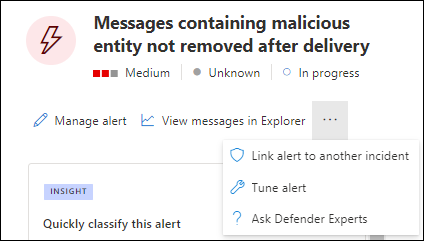

Wiele alertów z wartością źródła wykrywaniaMDO mieć dostępną akcję ![]() Wyświetl komunikaty w Eksploratorze w górnej części wysuwanego szczegółów alertu.

Wyświetl komunikaty w Eksploratorze w górnej części wysuwanego szczegółów alertu.

Wysuwane szczegóły alertu są otwierane po kliknięciu dowolnego miejsca w alercie innym niż pole wyboru obok pierwszej kolumny. Przykład:

- Wykryto potencjalnie złośliwe kliknięcie adresu URL

- Administracja wynik przesyłania został ukończony

- Email komunikaty zawierające złośliwy adres URL usunięte po dostarczeniu

- Email komunikaty usunięte po dostarczeniu

- Komunikaty zawierające złośliwą jednostkę nie zostały usunięte po dostarczeniu

- Phish nie zapped, ponieważ ZAP jest wyłączony

Wybranie pozycji Wyświetl komunikaty w Eksploratorze powoduje otwarcie Eksploratora zagrożeń w widoku Wszystkie wiadomości e-mail z identyfikatorem alertu filtru właściwości wybranym dla alertu. Wartość identyfikatora alertu jest unikatową wartością identyfikatora GUID alertu (na przykład 89e00cdc-4312-7774-6000-08dc33a24419).

Identyfikator alertu jest właściwością z możliwością filtrowania w następujących widokach w Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym:

- Widok Wszystkie wiadomości e-mail w Eksploratorze zagrożeń.

- Widok złośliwego oprogramowania w Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym

- Widok **Phish w Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym

W tych widokach identyfikator alertu jest dostępny jako kolumna do wyboru w obszarze szczegółów poniżej wykresu na następujących kartach (widokach):

- Widok Email obszaru szczegółów widoku Wszystkie wiadomości e-mail w Eksploratorze zagrożeń

- Widok Email dla obszaru szczegółów widoku Złośliwe oprogramowanie w Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym

- Widok Email dla obszaru szczegółów widoku Phish w Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym

W wysuwnym e-mailu szczegółów, który zostanie otwarty po kliknięciu wartości tematu z jednego z wpisów, link Identyfikator alertu jest dostępny w sekcji szczegółów Email wysuwanego. Wybranie linku Identyfikator alertu powoduje otwarcie strony https://security.microsoft.com/viewalertsv2Wyświetl alerty z wybranym alertem i otwarciem wysuwanego szczegółów alertu.

Tagi w Eksploratorze zagrożeń

W Ochrona usługi Office 365 w usłudze Defender planie 2, jeśli używasz tagów użytkowników do oznaczania kont obiektów docelowych o wysokiej wartości (na przykład tagu konta Priorytet), możesz użyć tych tagów jako filtrów. Ta metoda przedstawia próby wyłudzania informacji skierowane do kont docelowych o wysokiej wartości w określonym okresie. Aby uzyskać więcej informacji na temat tagów użytkowników, zobacz Tagi użytkowników.

Tagi użytkowników są dostępne w następujących lokalizacjach w Eksploratorze zagrożeń:

- Cały widok wiadomości e-mail :

- Widok złośliwego oprogramowania:

- Widok phish :

- Widok kliknięć adresu URL :

Informacje o zagrożeniach dla wiadomości e-mail

Akcje przed dostarczeniem i po dostarczeniu wiadomości e-mail są konsolidowane w jeden rekord, niezależnie od różnych zdarzeń po dostarczeniu, które miały wpływ na wiadomość. Przykład:

- Automatyczne przeczyszczanie o zerowej godzinie (ZAP).

- Ręczne korygowanie (akcja administratora).

- Dynamiczne dostarczanie.

Wysuwane szczegóły wiadomości e-mail z karty Email (widok) w widokach Wszystkie wiadomości e-mail, Złośliwe oprogramowanie lub Phish pokazują skojarzone zagrożenia i odpowiednie technologie wykrywania skojarzone z wiadomością e-mail. Komunikat może mieć zero, jedno lub wiele zagrożeń.

W sekcji Szczegóły dostarczania właściwość Technologia wykrywania przedstawia technologię wykrywania, która zidentyfikowała zagrożenie. Technologia wykrywania jest również dostępna jako wykres przestawny lub kolumna w tabeli szczegółów dla wielu widoków w Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym.

Sekcja Adresy URL zawiera określone informacje o zagrożeniach dla wszystkich adresów URL w komunikacie. Na przykład złośliwe oprogramowanie, phish, **spam lub brak.

Porada

Analiza werdyktów niekoniecznie może być powiązana z jednostkami. Filtry oceniają zawartość i inne szczegóły wiadomości e-mail przed przypisaniem werdyktu. Na przykład wiadomość e-mail może zostać sklasyfikowana jako wyłudzająca informacje lub spam, ale żadne adresy URL w wiadomości nie są opatrzone werdyktem wyłudzania informacji lub spamu.

Wybierz pozycję ![]() Otwórz jednostkę poczty e-mail w górnej części wysuwanego menu, aby wyświetlić wyczerpujące szczegóły dotyczące wiadomości e-mail. Aby uzyskać więcej informacji, zobacz stronę jednostki Email w Ochrona usługi Office 365 w usłudze Microsoft Defender.

Otwórz jednostkę poczty e-mail w górnej części wysuwanego menu, aby wyświetlić wyczerpujące szczegóły dotyczące wiadomości e-mail. Aby uzyskać więcej informacji, zobacz stronę jednostki Email w Ochrona usługi Office 365 w usłudze Microsoft Defender.

Rozszerzone możliwości w Eksploratorze zagrożeń

Poniższe podsekcje opisują filtry, które są wyłączne dla Eksploratora zagrożeń.

Reguły przepływu poczty programu Exchange (reguły transportu)

Aby znaleźć wiadomości, na które miały wpływ reguły przepływu poczty programu Exchange (nazywane również regułami transportu), dostępne są następujące opcje w widokach Wszystkie wiadomości e-mail, Złośliwe oprogramowanie i Phish w Eksploratorze zagrożeń (nie w przypadku wykrywania w czasie rzeczywistym):

- Reguła transportu programu Exchange jest wartością, którą można wybrać dla właściwości Źródła przesłonięcia podstawowego, Przesłonięcia źródła i Typ zasad , które można filtrować.

- Reguła transportu programu Exchange jest właściwością z możliwością filtrowania. Wprowadź częściową wartość tekstową nazwy reguły.

Aby uzyskać więcej informacji, zobacz następujące linki:

- Cały widok poczty e-mail w Eksploratorze zagrożeń

- Widok złośliwego oprogramowania w Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym

- Widok phish w Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym

Karta Email (widok) dla obszaru szczegółów widoków Wszystkie wiadomości e-mail, Złośliwe oprogramowanie i Phish w Eksploratorze zagrożeń ma również regułę transportu programu Exchange jako dostępną kolumnę, która nie jest domyślnie wybrana. Ta kolumna zawiera nazwę reguły transportu. Aby uzyskać więcej informacji, zobacz następujące linki:

- Email widoku szczegółów widoku Wszystkie wiadomości e-mail w Eksploratorze zagrożeń

- Email widoku szczegółów widoku złośliwego oprogramowania w Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym

- Email widoku szczegółów widoku Phish w Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym

Porada

Aby uzyskać uprawnienia wymagane do wyszukiwania reguł przepływu poczty według nazwy w Eksploratorze zagrożeń, zobacz Uprawnienia i licencjonowanie dla Eksploratora zagrożeń i wykrywania w czasie rzeczywistym. Nie są wymagane żadne specjalne uprawnienia, aby wyświetlać nazwy reguł w wysuwanych szczegółach wiadomości e-mail, tabelach szczegółów i wyeksportowanych wynikach.

Łączniki przychodzące

Łączniki przychodzące określają określone ustawienia dla źródeł poczty e-mail dla platformy Microsoft 365. Aby uzyskać więcej informacji, zobacz Konfigurowanie przepływu poczty przy użyciu łączników w Exchange Online.

Aby znaleźć komunikaty, na które miały wpływ łączniki przychodzące, możesz użyć właściwości Filtrowalne łączniki , aby wyszukać łączniki według nazwy w widokach Wszystkie wiadomości e-mail, Złośliwe oprogramowanie i Phish w Eksploratorze zagrożeń (nie w przypadku wykrywania w czasie rzeczywistym). Wprowadź częściową wartość tekstową nazwy łącznika. Aby uzyskać więcej informacji, zobacz następujące linki:

- Cały widok poczty e-mail w Eksploratorze zagrożeń

- Widok złośliwego oprogramowania w Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym

- Widok phish w Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym

Karta Email (widok) dla obszaru szczegółów widoków Wszystkie wiadomości e-mail, Złośliwe oprogramowanie i Phish w Eksploratorze zagrożeń ma również łącznik jako dostępną kolumnę, która nie jest domyślnie zaznaczona. Ta kolumna zawiera nazwę łącznika. Aby uzyskać więcej informacji, zobacz następujące linki:

- Email widoku szczegółów widoku Wszystkie wiadomości e-mail w Eksploratorze zagrożeń

- Email widoku szczegółów widoku złośliwego oprogramowania w Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym

- Email widoku szczegółów widoku Phish w Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym

Email scenariuszy zabezpieczeń w Eksploratorze zagrożeń i wykrywaniu w czasie rzeczywistym

Aby zapoznać się z konkretnymi scenariuszami, zobacz następujące artykuły:

- Email zabezpieczeń za pomocą Eksploratora zagrożeń i wykrywania w czasie rzeczywistym w Ochrona usługi Office 365 w usłudze Microsoft Defender

- Badanie złośliwej wiadomości e-mail dostarczonej na platformie Microsoft 365

Więcej sposobów korzystania z Eksploratora zagrożeń i wykrywania w czasie rzeczywistym

Oprócz scenariuszy opisanych w tym artykule masz więcej opcji w Eksploratorze lub wykrywaniu w czasie rzeczywistym. Aby uzyskać więcej informacji, zapoznaj się z następującymi artykułami: