Zalecenia dotyczące zabezpieczeń

Dotyczy:

- Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Microsoft Defender XDR

- Microsoft Defender dla serwerów plan 1 & 2

Porada

Czy wiesz, że możesz bezpłatnie wypróbować wszystkie funkcje w Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender? Dowiedz się, jak utworzyć konto bezpłatnej wersji próbnej.

Słabości cyberbezpieczeństwa zidentyfikowane w organizacji są mapowane na praktyczne zalecenia dotyczące zabezpieczeń i traktowane priorytetowo przez ich wpływ. Zalecenia z priorytetami pomagają skrócić czas ograniczania lub korygowania luk w zabezpieczeniach i zwiększania zgodności.

Każde zalecenie dotyczące zabezpieczeń obejmuje kroki korygowania z możliwością działania. Aby ułatwić zarządzanie zadaniami, zalecenie można również wysłać przy użyciu Microsoft Intune i Configuration Manager punktu końcowego firmy Microsoft. Gdy zmienia się poziom zagrożenia, zalecenie również ulega zmianie, ponieważ stale zbiera informacje ze środowiska.

Porada

Aby uzyskać wiadomości e-mail dotyczące nowych zdarzeń luk w zabezpieczeniach, zobacz Konfigurowanie powiadomień e-mail o lukach w zabezpieczeniach w Ochrona punktu końcowego w usłudze Microsoft Defender

Jak to działa

Każde urządzenie w organizacji jest oceniane na podstawie trzech ważnych czynników, które ułatwiają klientom skupienie się na właściwych rzeczach we właściwym czasie.

- Zagrożenie: charakterystyka luk w zabezpieczeniach i luk w zabezpieczeniach na urządzeniach organizacji oraz historia naruszeń. Na podstawie tych czynników zalecenia dotyczące zabezpieczeń pokazują odpowiednie linki do aktywnych alertów, trwających kampanii zagrożeń i odpowiadających im raportów analitycznych dotyczących zagrożeń.

- Prawdopodobieństwo naruszenia zabezpieczeń: stan zabezpieczeń i odporność organizacji na zagrożenia.

- Wartość biznesowa: zasoby, procesy krytyczne i właściwości intelektualne organizacji.

Przejdź do strony Zalecenia dotyczące zabezpieczeń

Uzyskaj dostęp do strony Zalecenia dotyczące zabezpieczeń na kilka różnych sposobów:

- Menu nawigacji zarządzania lukami w zabezpieczeniach w portalu Microsoft Defender

- Najważniejsze zalecenia dotyczące zabezpieczeń na pulpicie nawigacyjnym zarządzania lukami w zabezpieczeniach

Menu nawigacji

Przejdź do menu nawigacji Zarządzanie lukami w zabezpieczeniach i wybierz pozycję Zalecenia. Strona zawiera listę zaleceń dotyczących zabezpieczeń dotyczących zagrożeń i luk w zabezpieczeniach znalezionych w organizacji.

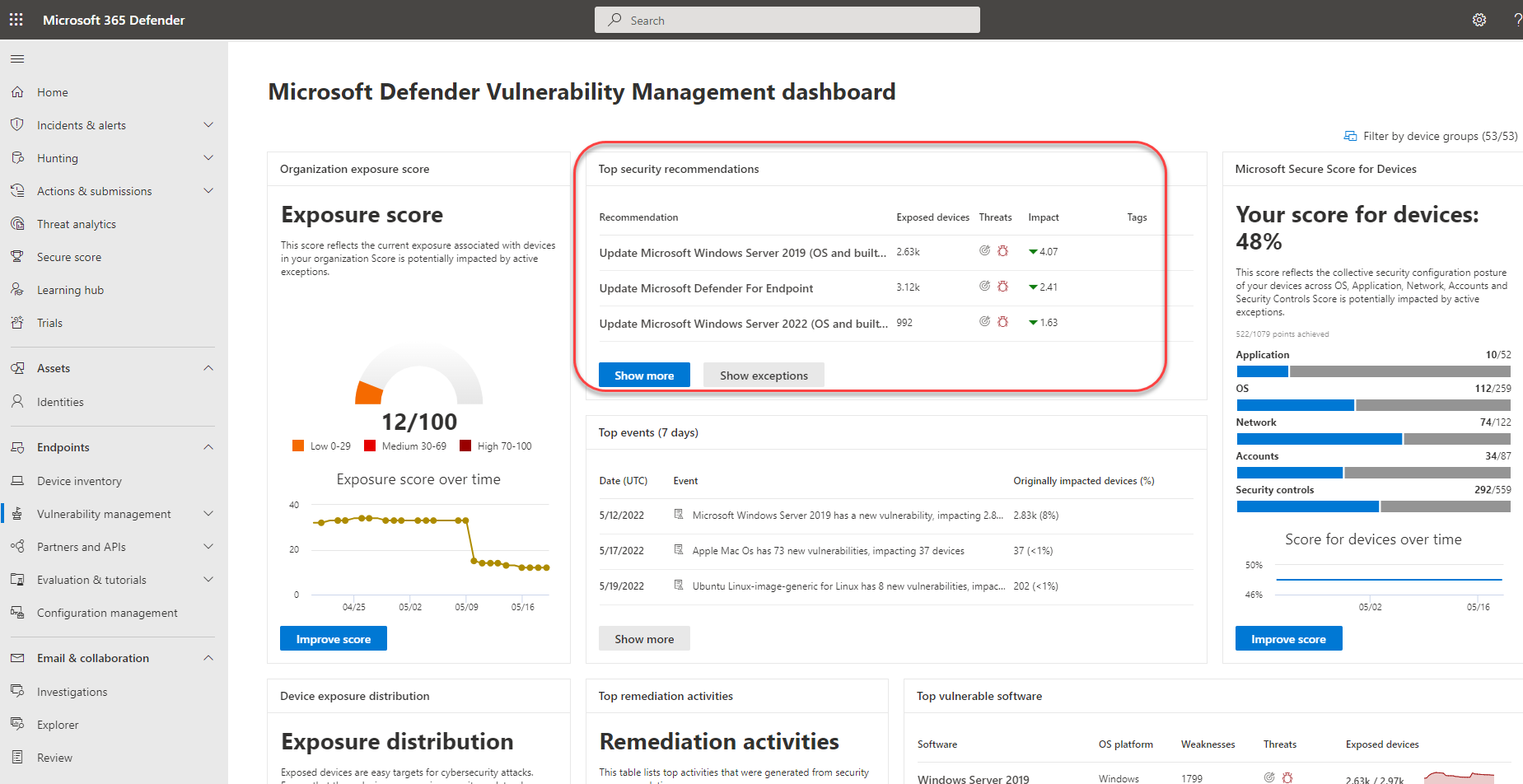

Najważniejsze zalecenia dotyczące zabezpieczeń na pulpicie nawigacyjnym zarządzania lukami w zabezpieczeniach

W danym dniu jako administrator zabezpieczeń możesz zapoznać się z pulpitem nawigacyjnym zarządzania lukami w zabezpieczeniach , aby zobaczyć wskaźnik ekspozycji obok wskaźnika bezpieczeństwa urządzeń firmy Microsoft. Celem jest zmniejszenie narażenia organizacji na luki w zabezpieczeniach i zwiększenie bezpieczeństwa urządzeń w organizacji w celu zwiększenia odporności na ataki zagrożeń cybernetycznych. Lista najważniejszych zaleceń dotyczących zabezpieczeń może pomóc w osiągnięciu tego celu.

Najważniejsze zalecenia dotyczące zabezpieczeń zawierają listę możliwości poprawy, których priorytety są ustalane na podstawie ważnych czynników wymienionych w poprzedniej sekcji — zagrożenia, prawdopodobieństwa naruszenia i wartości. Wybranie zalecenia spowoduje, że przejdziesz na stronę zaleceń dotyczących zabezpieczeń, aby uzyskać więcej szczegółów.

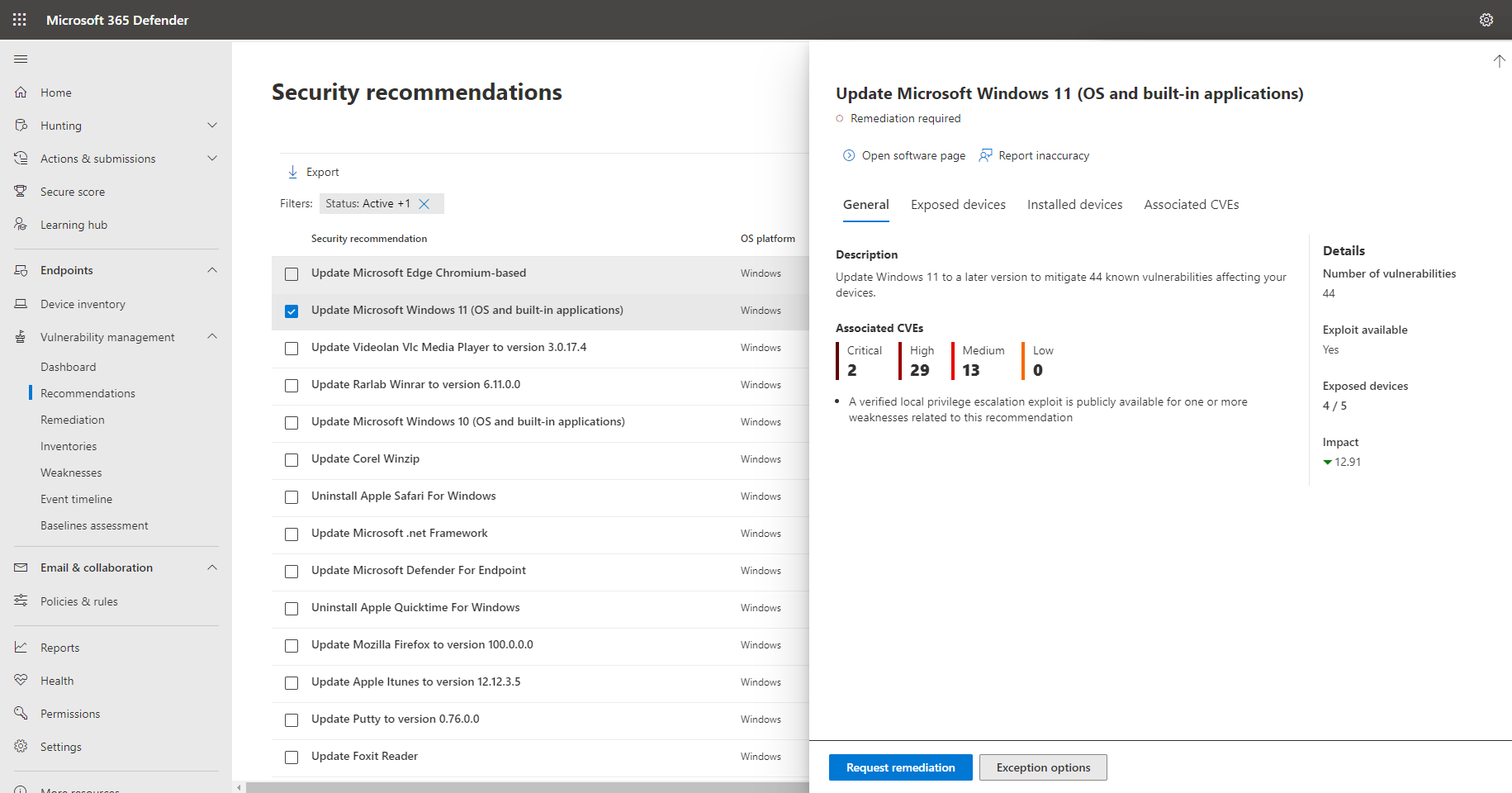

Omówienie zaleceń dotyczących zabezpieczeń

Wyświetl rekomendacje, liczbę znalezionych słabych punktów, powiązane składniki, szczegółowe informacje o zagrożeniach, liczbę uwidocznionych urządzeń, stan, typ korygowania, działania korygujące, wpływ na wynik ekspozycji i wskaźnik bezpieczeństwa urządzeń po zaimplementowaniu zalecenia i skojarzone tagi.

Kolor wykresu Uwidocznione urządzenia zmienia się wraz ze zmianą trendu. Jeśli liczba uwidocznionych urządzeń rośnie, kolor zmieni się na czerwony. Jeśli liczba uwidocznionych urządzeń spadnie, kolor wykresu zmieni się na zielony.

Uwaga

Zarządzanie lukami w zabezpieczeniach pokazuje urządzenia, które były używane do 30 dni temu. Różni się to od pozostałych Ochrona punktu końcowego w usłudze Microsoft Defender, gdzie jeśli urządzenie nie jest używane przez więcej niż 7 dni, ma stan "Nieaktywne".

Ikony

Przydatne ikony również szybko zwracają uwagę na następujące elementy:

-

możliwe aktywne alerty

możliwe aktywne alerty -

skojarzone publiczne luki w zabezpieczeniach

skojarzone publiczne luki w zabezpieczeniach -

szczegółowe informacje o rekomendacjach

szczegółowe informacje o rekomendacjach

Wpływ

Kolumna wpływu przedstawia potencjalny wpływ na wynik ekspozycji i wskaźnik bezpieczeństwa dla urządzeń po zaimplementowaniu zalecenia. Należy określić priorytety elementów, które obniżą wskaźnik ekspozycji i podniosą wskaźnik bezpieczeństwa dla urządzeń.

Potencjalne zmniejszenie wskaźnika ekspozycji jest wyświetlane jako:

. Niższy wskaźnik narażenia oznacza, że urządzenia są mniej narażone na eksploatację. Ponieważ wskaźnik ekspozycji opiera się na kombinacji czynników, w tym nowych korygowania lub nowo wykrytych luk w zabezpieczeniach, rzeczywista redukcja oceny może być niższa.

. Niższy wskaźnik narażenia oznacza, że urządzenia są mniej narażone na eksploatację. Ponieważ wskaźnik ekspozycji opiera się na kombinacji czynników, w tym nowych korygowania lub nowo wykrytych luk w zabezpieczeniach, rzeczywista redukcja oceny może być niższa.Przewidywany wzrost wskaźnika bezpieczeństwa dla urządzeń jest wyświetlany jako:

. Wyższy wskaźnik bezpieczeństwa urządzeń oznacza, że punkty końcowe są bardziej odporne na ataki cybernetyczne.

. Wyższy wskaźnik bezpieczeństwa urządzeń oznacza, że punkty końcowe są bardziej odporne na ataki cybernetyczne.

Eksplorowanie opcji zaleceń dotyczących zabezpieczeń

Wybierz zalecenie dotyczące zabezpieczeń, które chcesz zbadać lub przetworzyć.

Z wysuwanego menu można wybrać jedną z następujących opcji:

Otwórz stronę oprogramowania — otwórz stronę oprogramowania, aby uzyskać więcej kontekstu dotyczącego oprogramowania i sposobu jego dystrybucji. Informacje te mogą obejmować kontekst zagrożeń, skojarzone zalecenia, wykryte słabości, liczbę uwidocznionych urządzeń, wykryte luki w zabezpieczeniach, nazwy i szczegółowe informacje o urządzeniach z zainstalowanym oprogramowaniem oraz dystrybucję wersji.

Opcje korygowania — prześlij żądanie korygowania, aby otworzyć bilet w Microsoft Intune, aby administrator IT odebrał i zwrócił się do niego. Śledź działanie korygowania na stronie Korygowanie.

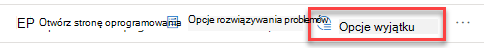

Opcje wyjątków — prześlij wyjątek, podaj uzasadnienie i ustaw czas trwania wyjątku, jeśli nie możesz jeszcze rozwiązać problemu.

Uwaga

Zmiana oprogramowania na urządzeniu zwykle trwa 2 godziny, aż dane zostaną odzwierciedlone w portalu zabezpieczeń. Jednak czasami może to potrwać dłużej. Zmiany konfiguracji mogą potrwać od 4 do 24 godzin.

Badanie zmian w narażeniu lub wpływie urządzenia

W przypadku dużego skoku liczby narażonych urządzeń lub gwałtownego wzrostu wpływu na wskaźnik ekspozycji organizacji i wskaźnik bezpieczeństwa urządzeń warto zbadać to zalecenie dotyczące zabezpieczeń.

- Wybierz rekomendację i otwórz stronę oprogramowania

- Wybierz kartę Oś czasu zdarzeń , aby wyświetlić wszystkie istotne zdarzenia związane z tym oprogramowaniem, takie jak nowe luki w zabezpieczeniach lub nowe publiczne luki w zabezpieczeniach. Dowiedz się więcej o osi czasu zdarzeń

- Zdecyduj, jak rozwiązać problem wzrostu lub narażenia organizacji, na przykład przesłać żądanie korygowania

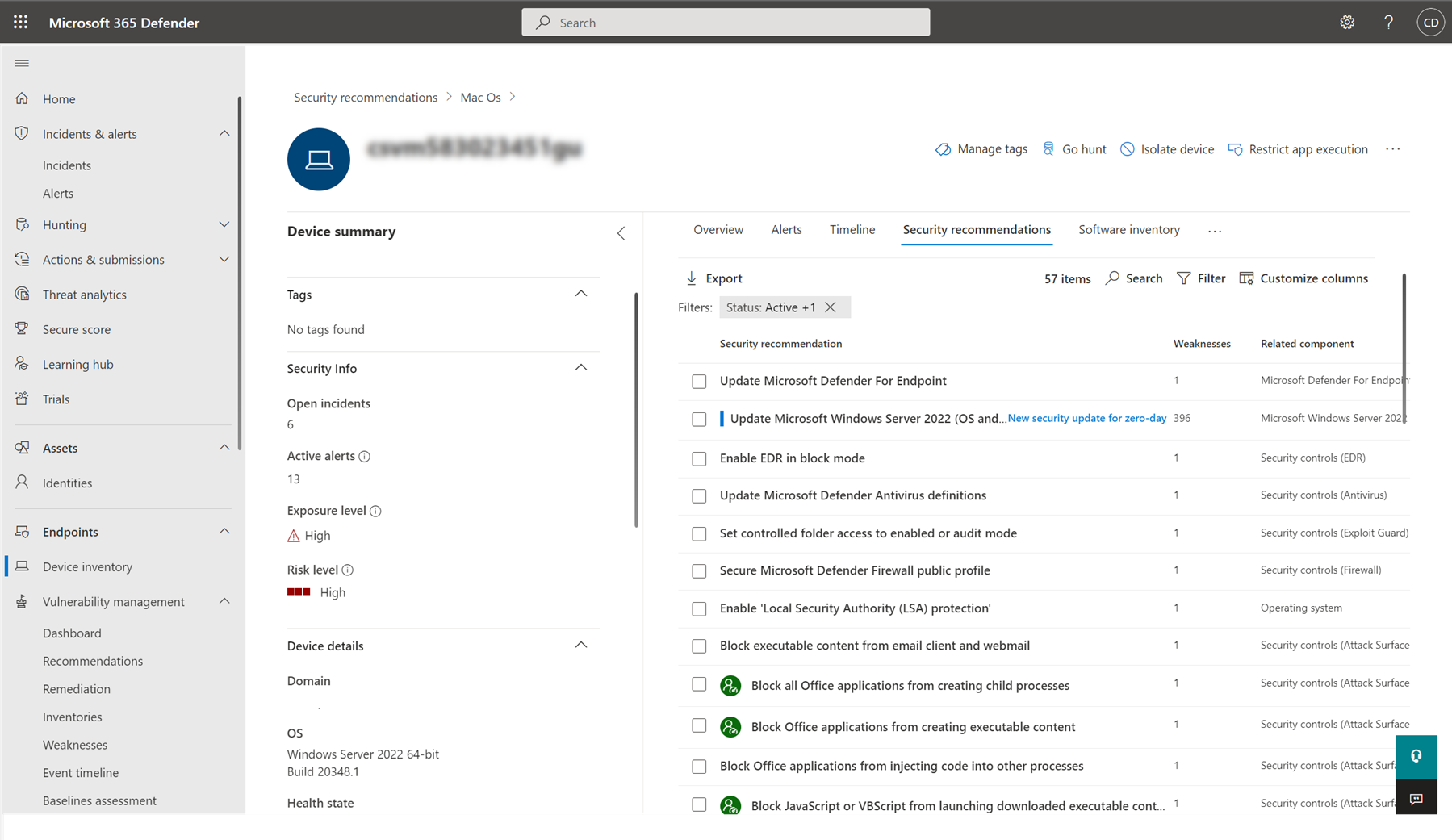

Zalecenia dotyczące urządzeń

Aby wyświetlić listę zaleceń dotyczących zabezpieczeń, które mają zastosowanie do urządzenia, możesz:

Wybierz urządzenie na karcie Uwidocznione urządzenia w panelu wysuwanym rekomendacji lub wybierz urządzenie bezpośrednio na stronie Spis urządzeń .

Wybierz kartę Zalecenia dotyczące zabezpieczeń , aby wyświetlić listę zaleceń dotyczących zabezpieczeń dla tego urządzenia.

Uwaga

Jeśli w usłudze Defender for Endpoint włączono Microsoft Defender integracji IoT, zalecenia dotyczące urządzeń IoT przedsiębiorstwa, które są wyświetlane na karcie Urządzenia IoT, zostaną wyświetlone na stronie zaleceń dotyczących zabezpieczeń. Aby uzyskać więcej informacji, zobacz Włączanie zabezpieczeń IoT przedsiębiorstwa za pomocą usługi Defender for Endpoint.

Żądanie korygowania

Funkcja korygowania zarządzania lukami w zabezpieczeniach wypełnia lukę między zabezpieczeniami a administratorami IT za pośrednictwem przepływu pracy żądania korygowania. Administratorzy zabezpieczeń, tacy jak Ty, mogą zażądać od administratora IT skorygowania luki w zabezpieczeniach na stronie zalecenia dotyczącej zabezpieczeń w celu Intune. Dowiedz się więcej o opcjach korygowania

Jak zażądać korygowania

Wybierz zalecenie dotyczące zabezpieczeń, dla których chcesz zażądać korygowania, a następnie wybierz pozycję Opcje korygowania. Wypełnij formularz i wybierz pozycję Prześlij żądanie. Przejdź do strony Korygowanie , aby wyświetlić stan żądania korygowania. Dowiedz się więcej o sposobie żądania korygowania

Plik dla wyjątku

Alternatywą dla żądania korygowania, gdy zalecenie nie jest obecnie istotne, można utworzyć wyjątki dla zaleceń. Dowiedz się więcej o wyjątkach

Wyjątek mogą dodawać tylko użytkownicy z uprawnieniami do obsługi wyjątków. Dowiedz się więcej o rolach RBAC.

Po utworzeniu wyjątku dla zalecenia zalecenie nie jest już aktywne. Stan zalecenia zmieni się na Pełny wyjątek lub Wyjątek częściowy (według grupy urządzeń).

Jak utworzyć wyjątek

Wybierz zalecenie dotyczące zabezpieczeń, dla które chcesz utworzyć wyjątek, a następnie wybierz pozycję Opcje wyjątków.

Wypełnij formularz i prześlij go. Aby wyświetlić wszystkie wyjątki (bieżące i wcześniejsze), przejdź do strony Korygowanie w menu Zarządzanie lukami w zabezpieczeniach & zagrożeń i wybierz kartę Wyjątki . Dowiedz się więcej o sposobie tworzenia wyjątku

Niedokładność raportu

Wynik fałszywie dodatni można zgłosić, gdy zobaczysz jakiekolwiek niejasne, niedokładne, niekompletne lub już skorygowane informacje dotyczące zaleceń dotyczących zabezpieczeń.

Otwórz zalecenie dotyczące zabezpieczeń.

Wybierz trzy kropki obok zalecenia dotyczącego zabezpieczeń, które chcesz zgłosić, a następnie wybierz pozycję Nieścisłość raportu.

W okienku wysuwanym wybierz kategorię niedokładności z menu rozwijanego, wypełnij swój adres e-mail i szczegóły dotyczące niedokładności.

Wybierz pozycję Prześlij. Twoja opinia jest natychmiast wysyłana do ekspertów w dziedzinie zarządzania lukami w zabezpieczeniach.