Konfigurowanie funkcji automatycznego zakłócania ataków w usłudze Microsoft Defender XDR

Usługa Microsoft Defender XDR oferuje zaawansowane funkcje automatycznego zakłócania ataków , które mogą chronić środowisko przed zaawansowanymi atakami o dużym wpływie.

W tym artykule opisano sposób konfigurowania funkcji automatycznego zakłócania ataków w usłudze Microsoft Defender XDR , wykonując następujące kroki:

- Zapoznaj się z wymaganiami wstępnymi.

- Przejrzyj lub zmień wykluczenia automatycznej odpowiedzi dla użytkowników.

Następnie po skonfigurowaniu można wyświetlać akcje hermetyzowania i zarządzać nimi w obszarze Zdarzenia i Centrum akcji. A jeśli to konieczne, możesz wprowadzić zmiany w ustawieniach.

Wymagania wstępne dotyczące automatycznego zakłócenia ataku w usłudze Microsoft Defender XDR

| Wymaganie | Szczegóły |

|---|---|

| Wymagania dotyczące subskrypcji | Jedna z tych subskrypcji:

Zobacz Wymagania dotyczące licencjonowania usługi Microsoft Defender XDR. |

| Wymagania dotyczące wdrażania |

|

| Uprawnienia | Aby skonfigurować możliwości automatycznego zakłócania ataków, musisz mieć jedną z następujących ról przypisanych w identyfikatorze Microsoft Entra (https://portal.azure.com) lub w centrum administracyjnym platformy Microsoft 365 (https://admin.microsoft.com):

|

Wymagania wstępne dotyczące usługi Microsoft Defender for Endpoint

Minimalna wersja klienta sense (klient MDE)

Minimalna wersja agenta wykrywania wymagana do działania Zawiera użytkownika to wersja 10.8470. Możesz zidentyfikować wersję agenta sense na urządzeniu, uruchamiając następujące polecenie programu PowerShell:

Get-ItemProperty -Path 'Registry::HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Advanced Threat Protection' -Name "InstallLocation"

Ustawienie automatyzacji dla urządzeń organizacji

Przejrzyj skonfigurowany poziom automatyzacji dla zasad grupy urządzeń, uruchom zautomatyzowane badania wWhether oraz czy akcje korygowania są wykonywane automatycznie, czy tylko po zatwierdzeniu urządzeń, zależą od określonych ustawień. Aby wykonać następującą procedurę, musisz być administratorem globalnym lub administratorem zabezpieczeń:

Przejdź do portalu usługi Microsoft Defender (https://security.microsoft.com) i zaloguj się.

Przejdź do pozycji Ustawienia>punkty końcowe>Grupy urządzeń w obszarze Uprawnienia.

Przejrzyj zasady grupy urządzeń. Przyjrzyj się kolumnie poziom automatyzacji . Zalecamy automatyczne korygowanie zagrożeń przy użyciu funkcji Pełna. Może być konieczne utworzenie lub edytowanie grup urządzeń w celu uzyskania żądanego poziomu automatyzacji. Aby wykluczyć grupę urządzeń z automatycznego hermetyzowania, ustaw jej poziom automatyzacji na brak automatycznej odpowiedzi. Należy pamiętać, że nie jest to wysoce zalecane i należy to zrobić tylko w przypadku ograniczonej liczby urządzeń.

Konfiguracja odnajdywania urządzeń

Ustawienia odnajdywania urządzeń muszą zostać aktywowane co najmniej do "odnajdywania standardowego". Dowiedz się, jak skonfigurować odnajdywanie urządzeń w artykule Konfigurowanie odnajdywania urządzeń.

Uwaga

Zakłócenie ataku może działać na urządzeniach niezależnych od stanu operacyjnego programu antywirusowego Microsoft Defender. Stan operacyjny może być w trybie aktywnym, pasywnym lub blokowym EDR.

Wymagania wstępne usługi Microsoft Defender for Identity

Konfigurowanie inspekcji na kontrolerach domeny

Dowiedz się, jak skonfigurować inspekcję na kontrolerach domeny w artykule Konfigurowanie zasad inspekcji dla dzienników zdarzeń systemu Windows , aby upewnić się, że wymagane zdarzenia inspekcji są skonfigurowane na kontrolerach domeny, na których wdrożono czujnik usługi Defender for Identity.

Weryfikowanie kont akcji

Usługa Defender for Identity umożliwia wykonywanie akcji korygowania przeznaczonych dla lokalnych kont usługi Active Directory w przypadku naruszenia zabezpieczeń tożsamości. Aby wykonać te akcje, usługa Defender for Identity musi mieć do tego wymagane uprawnienia. Domyślnie czujnik usługi Defender for Identity personifikuje konto LocalSystem kontrolera domeny i wykonuje akcje. Ponieważ można zmienić wartość domyślną, sprawdź, czy usługa Defender for Identity ma wymagane uprawnienia lub używa domyślnego konta LocalSystem.

Więcej informacji na temat kont akcji można znaleźć w temacie Configure Microsoft Defender for Identity action accounts (Konfigurowanie kont akcji usługi Microsoft Defender for Identity)

Czujnik usługi Defender for Identity musi zostać wdrożony na kontrolerze domeny, na którym ma być wyłączone konto usługi Active Directory.

Uwaga

Jeśli masz automatyzacje umożliwiające aktywowanie lub zablokowanie użytkownika, sprawdź, czy automatyzacje mogą zakłócać działanie. Jeśli na przykład istnieje automatyzacja umożliwiająca regularne sprawdzanie i wymuszanie, że wszyscy aktywni pracownicy włączyli konta, może to przypadkowo aktywować konta, które zostały dezaktywowane przez zakłócenia ataku podczas wykrywania ataku.

Wymagania wstępne usługi Microsoft Defender for Cloud Apps

Łącznik usługi Microsoft Office 365

Usługa Microsoft Defender for Cloud Apps musi być połączona z usługą Microsoft Office 365 za pośrednictwem łącznika. Aby połączyć usługę Defender for Cloud Apps, zobacz Łączenie platformy Microsoft 365 z usługą Microsoft Defender for Cloud Apps.

Zarządzanie aplikacjami

Ład aplikacji musi być włączony. Zapoznaj się z dokumentacją ładu aplikacji , aby ją włączyć.

Wymagania wstępne usługi Microsoft Defender dla usługi Office 365

Lokalizacja skrzynek pocztowych

Skrzynki pocztowe muszą być hostowane w usłudze Exchange Online.

Rejestrowanie inspekcji skrzynki pocztowej

Następujące zdarzenia skrzynki pocztowej muszą być poddane inspekcji co najmniej:

- MailItemsAccessed

- UpdateInboxRules

- MoveToDeletedItems

- SoftDelete

- HardDelete

Zapoznaj się z tematem Zarządzanie inspekcją skrzynek pocztowych , aby dowiedzieć się więcej na temat zarządzania inspekcją skrzynek pocztowych.

Zasady safelinks muszą być obecne.

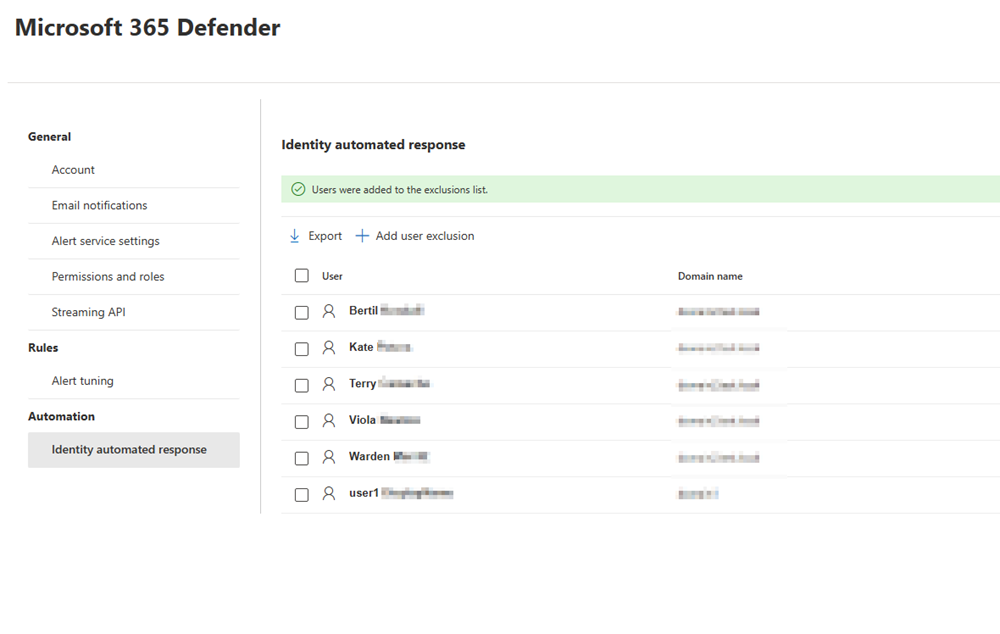

Przeglądanie lub zmienianie wykluczeń automatycznej odpowiedzi dla użytkowników

Automatyczne zakłócenie ataku umożliwia wykluczenie określonych kont użytkowników z automatycznych akcji powstrzymywania. Wykluczoni użytkownicy nie będą mieć wpływu na zautomatyzowane akcje wyzwalane przez zakłócenia ataku. Aby wykonać następującą procedurę, musisz być administratorem globalnym lub administratorem zabezpieczeń:

Przejdź do portalu usługi Microsoft Defender (https://security.microsoft.com) i zaloguj się.

Przejdź do pozycji Ustawienia>Automatyczna odpowiedź dotycząca tożsamościXDR> usługi Microsoft Defender. Sprawdź listę użytkowników, aby wykluczyć konta.

Aby wykluczyć nowe konto użytkownika, wybierz pozycję Dodaj wykluczenie użytkownika.

Wykluczanie kont użytkowników nie jest zalecane, a konta dodane do tej listy nie zostaną zawieszone we wszystkich obsługiwanych typach ataków, takich jak naruszenie zabezpieczeń poczty e-mail firmy (BEC) i oprogramowanie wymuszające okup obsługiwane przez człowieka.

Następne kroki

Zobacz też

- Automatyczne zakłócenie ataku w usłudze Microsoft Defender XDR

- Automatyczne zakłócenie ataku na platformę SAP

Porada

Chcesz dowiedzieć się więcej? Zaangażuj się w społeczność rozwiązań zabezpieczających firmy Microsoft w naszej społeczności technicznej Społeczność techniczna usługi Microsoft Defender XDR.