Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Usługa Azure Information Protection (AIP) zapewnia klientom możliwość klasyfikowania, etykietowania danych i ochrony ich przy użyciu szyfrowania. Usługa Azure Information Protection umożliwia administratorom IT:

- Automatyczne klasyfikowanie wiadomości e-mail i dokumentów na podstawie reguł wstępnych

- Dodaj znaczniki do zawartości, takiej jak nagłówki niestandardowe, stopki i znaki wodne

- Ochrona poufnych plików firmy za pomocą usługi Rights Management, która umożliwia:

- Użyj kluczy RSA 2048-bitowych na potrzeby kryptografii klucza publicznego i algorytmu SHA-256 na potrzeby operacji podpisywania.

- Szyfrowanie plików do określonego zestawu adresatów zarówno wewnątrz, jak i poza ich organizacją

- Stosowanie określonego zestawu praw w celu ograniczenia użyteczności pliku

- Odszyfrowanie zawartości na podstawie tożsamości i autoryzacji użytkownika w polityce praw

Te możliwości umożliwiają przedsiębiorstwom większą kompleksową kontrolę nad danymi. W tym kontekście usługa Azure Information Protection odgrywa ważną rolę w zabezpieczaniu danych firmy.

Ważne

Aby uzyskać więcej informacji na temat działania usługi Azure Information Protection, zobacz Jak działa usługa Azure RMS? Pod kapturem.

Stan ochrony przedsiębiorstwa już dziś

Obecnie wiele przedsiębiorstw nie ma żadnej technologii ochrony, a dokumenty i wiadomości e-mail są udostępniane w postaci zwykłego tekstu, a opiekunowie danych nie mają jasności, w jakiej użytkownicy mają dostęp do uprzywilejowanej zawartości. Technologie ochrony, takie jak S/MIME, są skomplikowane, a listy kontroli dostępu (ACL) niekoniecznie są przenoszone wraz z wiadomościami e-mail i dokumentami.

W środowisku w dużej mierze niechronionym usługa Azure Information Protection zapewnia środki zabezpieczeń, które nie były wcześniej dostępne. A mimo że bezpieczeństwo jest stale zmieniającym się tematem i żadna organizacja nie może w dowolnym momencie ubiegać się o 100% ochrony, usługa Azure Information Protection po odpowiednim wdrożeniu zwiększa poziom bezpieczeństwa organizacji.

Zasady zabezpieczeń dotyczące udostępniania zawartości

W przypadku korzystania z usługi Azure Information Protection w organizacji administratorzy IT mają pełną kontrolę nad urządzeniem klienckim i zarządzaniem tożsamościami użytkowników, a także tworzy odpowiednią platformę zaufania do udostępniania w organizacji. Wysyłanie informacji spoza organizacji jest z natury mniej wiarygodne. Myśląc o podejściu do ochrony informacji, należy kierować się pewnymi zasadami przy przeprowadzaniu oceny ryzyka. Podczas przeprowadzania tej oceny ryzyka należy wziąć pod uwagę następujące kwestie:

- Odbiorca ma fizyczny dostęp do niezarządzanego urządzenia i dlatego kontroluje wszystko, co dzieje się na urządzeniu.

- Odbiorca jest uwierzytelniany z poziomem zaufania, który zapewnia, że nie dochodzi do podszywania się.

W sytuacji, gdy administrator IT nie kontroluje urządzenia ani tożsamości, dział IT nie może kontrolować tego, co dzieje się z chronionymi informacjami. Gdy użytkownik zostanie uwierzytelniony i otworzy chronione dane, nie będą one już pod Twoją kontrolą. W tym momencie ufasz adresatowi, że przestrzega on zasad umieszczonych w zawartości.

Nie można całkowicie zatrzymać złośliwego zewnętrznego adresata z autoryzowanym dostępem do chronionej zawartości. Usługa Azure Information Protection pomaga w ustaleniu granic etycznych, a poprzez wykorzystanie nowoczesnych aplikacji pomaga zapewnić uczciwość użytkowników w kwestii sposobu uzyskiwania dostępu do dokumentu. Usługa Azure Information Protection pomaga w sytuacjach, gdy występuje ukryte zaufanie w obrębie ustalonych granic dostępu określonych na podstawie tożsamości.

Jednak wykrywanie i łagodzenie przyszłego dostępu jest prostsze. Funkcja śledzenia dokumentów usługi Azure Information Protection może śledzić dostęp, a organizacja może działać, odwołując dostęp do określonego dokumentu lub cofając dostęp użytkownika.

Jeśli zawartość jest bardzo wrażliwa i organizacja nie może ufać adresatowi, dodatkowe zabezpieczenia zawartości stają się najważniejsze. Zaleceniem jest dostosowanie ustawień w kierunku bezpieczeństwa i wprowadzenie kontroli dostępu do dokumentu.

Zabezpieczenia oparte na tożsamościach

W kolejnych sekcjach opisano trzy główne scenariusze ataków na chronioną zawartość oraz sposób, w jaki kombinacja mechanizmów kontroli środowiska i usługi Azure Information Protection może służyć do ograniczania złośliwego dostępu do zawartości.

Ataki nieautoryzowanych użytkowników

Podstawą ochrony w usłudze Azure Information Protection jest to, że dostęp do chronionej zawartości jest oparty na uwierzytelnionej tożsamości i autoryzacji. Oznacza to, że w przypadku usługi Azure Information Protection żadne uwierzytelnianie lub autoryzacjanie oznacza dostępu. Jest to główna przyczyna wdrożenia usługi Azure Information Protection, która umożliwia przedsiębiorstwom przejście ze stanu nieograniczonego dostępu do stanu, w którym dostęp do informacji jest oparty na uwierzytelnianiu i autoryzacji użytkownika.

Korzystając z tej funkcji usługi Azure Information Protection, przedsiębiorstwa mogą podzielić informacje na przedziały. Na przykład: izolowanie poufnych informacji działu Kadr (HR) w obrębie tego działu; oraz ograniczanie danych działu finansowego do tego działu. Usługa Azure Information Protection zapewnia dostęp na podstawie tożsamości, a nie niczego.

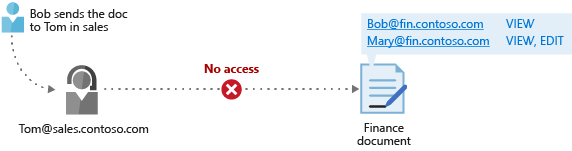

Na poniższym diagramie przedstawiono przykład użytkownika (Boba) wysyłającego dokument do Toma. W takim przypadku Bob pochodzi z działu finansowego, a Tom pochodzi z działu sprzedaży. Tom nie może uzyskać dostępu do dokumentu, jeśli nie udzielono żadnych praw.

Kluczowym wnioskiem w tym scenariuszu jest to, że usługa Azure Information Protection może zapobiec atakom przez nieautoryzowanych użytkowników. Aby uzyskać więcej informacji na temat mechanizmów kryptograficznych w usłudze Azure Information Protection, przeczytaj Formanty kryptograficzne używane przez usługę Azure RMS: algorytmy i długości kluczy.

Dostęp przez złośliwe programy w imieniu użytkowników

Złośliwy program uzyskiwany w imieniu użytkownika jest zwykle czymś, co odbywa się bez wiedzy użytkownika. Trojany, wirusy i inne złośliwe oprogramowanie to klasyczne przykłady złośliwych programów, które mogą działać w imieniu użytkownika. Jeśli taki program może personifikować tożsamość użytkownika lub wykorzystać uprawnienia użytkownika do podjęcia akcji, może użyć zestawu SDK usługi Azure Information Protection do odszyfrowania zawartości w imieniu nieświadomego użytkownika. Ponieważ ta akcja ma miejsce w kontekście użytkownika, nie ma prostego sposobu zapobiegania temu atakowi.

Celem jest zwiększenie bezpieczeństwa tożsamości użytkownika. Pomoże to zmniejszyć możliwość nieautoryzowanych aplikacji do przejęcia tożsamości użytkownika. Microsoft Entra ID udostępnia kilka rozwiązań, które mogą pomóc w zabezpieczeniu tożsamości użytkownika, na przykład przy użyciu uwierzytelniania dwuskładnikowego. Ponadto istnieją inne funkcje, które są częścią usługi Azure Activity Directory Identity Protection, które powinny być eksplorowane w celu zapewnienia bezpieczeństwa tożsamości użytkownika.

Zabezpieczanie tożsamości wykracza poza zakres usługi Azure Information Protection i znajduje się w obszarze odpowiedzialności administratora.

Ważne

Ważne jest również, aby skupić się na "zarządzanym" środowisku, aby usunąć obecność złośliwych programów. Zostanie to omówione w następnym scenariuszu.

Złośliwi użytkownicy z autoryzacją

Dostęp przez złośliwego użytkownika jest w istocie naruszeniem zaufania. Podłoże w tym scenariuszu musi być programem stworzonym do eskalacji uprawnień użytkownika, ponieważ ten użytkownik, w przeciwieństwie do poprzedniego scenariusza, dobrowolnie udostępnia poświadczenia w celu naruszenia zaufania.

Usługa Azure Information Protection została zaprojektowana tak, aby aplikacje znajdujące się na urządzeniu klienckim były odpowiedzialne za wymuszanie praw skojarzonych z dokumentem. Według wszystkich miar najsłabszy link w zabezpieczeniach chronionej zawartości jest obecnie na urządzeniu klienckim, gdzie zawartość jest widoczna dla użytkownika końcowego w postaci zwykłego tekstu. Aplikacje klienckie, takie jak Pakiet Microsoft Office, prawidłowo przestrzegają praw, a więc złośliwy użytkownik nie może używać tych aplikacji do eskalacji uprawnień. Jednak dzięki zestawowi SDK usługi Azure Information Protection zmotywowany atakujący może tworzyć aplikacje, które nie przestrzegają tych praw, i jest to istota złośliwego programu.

Celem tego scenariusza jest zabezpieczenie urządzenia klienckiego i aplikacji, dzięki czemu nie można używać nieautoryzowanych aplikacji. Poniżej wymieniono niektóre kroki, które może wykonać administrator IT:

- Użyj funkcji Windows AppLocker , aby upewnić się, że nie można wykonać niechcianych programów

- Użyj usługi Intune i programu Microsoft Endpoint Configuration Manager , aby upewnić się, że urządzenie jest w dobrej kondycji

- Upewnij się, że oprogramowanie antywirusowe na urządzeniu jest up-to-date

- Używanie aplikacji obsługujących brokerów tożsamości firmy Microsoft na potrzeby uwierzytelniania i logowania jednokrotnego

Ważnym wnioskiem z tego scenariusza jest to, że zabezpieczanie maszyn klienckich i aplikacji jest ważną częścią zaufania, która stanowi podstawę usługi Azure Information Protection.

Ponieważ usługa Azure Information Protection nie jest przeznaczona do ochrony przed złośliwym nieprawidłowym użyciem przez użytkowników, którym udzielono dostępu do zawartości, nie można oczekiwać ochrony zawartości przed złośliwymi modyfikacjami przez tych użytkowników. Chociaż wszelkiego rodzaju modyfikacja zawartości wymaga w praktyce, aby użytkownik otrzymał dostęp do chronionych danych w pierwszej kolejności, a zasady i prawa skojarzone z dokumentem są prawidłowo podpisane i chronione przed manipulacją, po udzieleniu użytkownikowi dostępu do wymaganych kluczy szyfrowania/odszyfrowywania można uznać, że użytkownik jest technicznie w stanie odszyfrować dane, zmodyfikować je i ponownie zaszyfrować. Istnieje wiele rozwiązań, które można zaimplementować w celu zapewnienia podpisywania dokumentów, poświadczania autentyczności, odporności na manipulacje i niezaprzeczalności w dokumentach pakietu Office, zarówno w produktach Microsoftu (np. obsługa podpisywania dokumentów pakietu Office, obsługa s/MIME w Outlooku) oraz od firm trzecich. Nie należy polegać na możliwościach ochrony samej usługi AIP w celu ochrony przed złośliwymi modyfikacjami przez autoryzowanych użytkowników.

Podsumowanie

Pełne bezpieczeństwo wykracza poza jedną technologię. Dzięki różnym współzależnym środkom administrator IT może zmniejszyć powierzchnię ataków na chronioną zawartość w świecie rzeczywistym.

- Azure Information Protection: uniemożliwia nieautoryzowany dostęp do zawartości

- Microsoft Intune, Microsoft Endpoint Configuration Manager i inne produkty do zarządzania urządzeniami: umożliwia zarządzane i kontrolowane środowisko wolne od złośliwych aplikacji

- Funkcja Windows AppLocker: umożliwia zarządzane i kontrolowane środowisko wolne od złośliwych aplikacji

- Microsoft Entra Identity Protection: zwiększa zaufanie do tożsamości użytkownika

- Warunkowy dostęp EMS: zwiększa zaufanie do urządzenia i tożsamość