Dokumentacja ogólnego przewodnika po operacjach firmy Microsoft

W tej sekcji przewodnika dokumentacji dotyczącej operacji firmy Microsoft opisano kontrole i akcje, które należy wykonać, aby zoptymalizować ogólne operacje identyfikatora Entra firmy Microsoft.

Uwaga

Te zalecenia są aktualne od daty opublikowania, ale mogą ulec zmianie w czasie. Organizacje powinny stale oceniać swoje praktyki operacyjne w miarę rozwoju produktów i usług firmy Microsoft w miarę upływu czasu.

Kluczowe procesy operacyjne

Przypisywanie właścicieli do kluczowych zadań

Zarządzanie identyfikatorem Entra firmy Microsoft wymaga ciągłego wykonywania kluczowych zadań operacyjnych i procesów, które mogą nie być częścią projektu wdrażania. Nadal ważne jest skonfigurowanie tych zadań w celu zoptymalizowania środowiska. Najważniejsze zadania i ich zalecanych właścicieli obejmują:

| Zadanie | Właściciel |

|---|---|

| Ulepszenia dysków w zakresie wskaźnika bezpieczeństwa tożsamości | Zespół operacyjny programu InfoSec |

| Obsługa serwerów Połączenie firmy Microsoft | Zespół operacyjny ds. tożsamości |

| Regularne wykonywanie i klasyfikowanie raportów idfix | Zespół operacyjny ds. tożsamości |

| Klasyfikacja alertów dotyczących kondycji usługi Microsoft Entra Połączenie na potrzeby synchronizacji i usług AD FS | Zespół operacyjny ds. tożsamości |

| Jeśli nie używasz usługi Microsoft Entra Połączenie Health, klient ma równoważny proces i narzędzia do monitorowania infrastruktury niestandardowej | Zespół operacyjny ds. tożsamości |

| Jeśli nie używasz usług AD FS, klient ma równoważny proces i narzędzia do monitorowania infrastruktury niestandardowej | Zespół operacyjny ds. tożsamości |

| Monitorowanie dzienników hybrydowych: łączniki sieci prywatnej firmy Microsoft Entra | Zespół operacyjny ds. tożsamości |

| Monitorowanie dzienników hybrydowych: agenci uwierzytelniania przekazywanego | Zespół operacyjny ds. tożsamości |

| Monitorowanie dzienników hybrydowych: usługa zapisywania zwrotnego haseł | Zespół operacyjny ds. tożsamości |

| Monitorowanie dzienników hybrydowych: lokalna brama ochrony haseł | Zespół operacyjny ds. tożsamości |

| Monitorowanie dzienników hybrydowych: rozszerzenie NPS uwierzytelniania wieloskładnikowego firmy Microsoft (jeśli dotyczy) | Zespół operacyjny ds. tożsamości |

Podczas przeglądania listy może być konieczne przypisanie właściciela do zadań, które nie mają właściciela lub dostosowanie własności do zadań z właścicielami, którzy nie są zgodni z powyższymi zaleceniami.

Właściciele zalecane czytanie

Zarządzanie hybrydowe

Najnowsze wersje składników lokalnych

Najbardziej aktualne wersje składników lokalnych zapewniają klientowi wszystkie najnowsze aktualizacje zabezpieczeń, ulepszenia wydajności i funkcje, które mogą pomóc w dalszym uproszczeniu środowiska. Większość składników ma ustawienie automatycznego uaktualniania, które automatyzuje proces uaktualniania.

Te składniki obejmują:

- Microsoft Entra Connect

- Łączniki sieci prywatnej firmy Microsoft Entra

- Agenci uwierzytelniania przekazywanego firmy Microsoft Entra

- Microsoft Entra Połączenie Health Agents

O ile jeden nie został ustanowiony, należy zdefiniować proces uaktualniania tych składników i polegać na funkcji automatycznego uaktualniania zawsze, gdy jest to możliwe. Jeśli znajdziesz składniki, które mają co najmniej sześć miesięcy, należy uaktualnić je tak szybko, jak to możliwe.

Zalecane odczyty dotyczące zarządzania hybrydowego

- Microsoft Entra Połączenie: automatyczne uaktualnianie

- Omówienie łączników sieci prywatnej firmy Microsoft Entra | Aktualizacje automatyczne

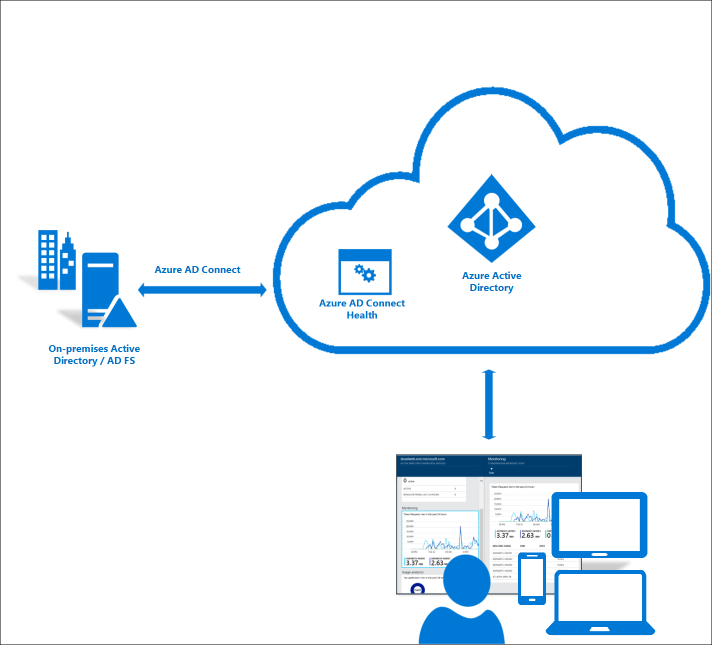

Punkt odniesienia alertu usługi Microsoft Entra Połączenie Health

Organizacje powinny wdrożyć usługę Microsoft Entra Połączenie Health na potrzeby monitorowania i raportowania usługi Microsoft Entra Połączenie i usług AD FS. Microsoft Entra Połączenie i AD FS są krytycznymi składnikami, które mogą przerwać zarządzanie cyklem życia i uwierzytelnianie, a tym samym prowadzić do awarii. Firma Microsoft Entra Połączenie Health pomaga monitorować i uzyskiwać wgląd w lokalną infrastrukturę tożsamości, zapewniając w ten sposób niezawodność środowiska.

Podczas monitorowania kondycji środowiska należy natychmiast rozwiązać wszystkie alerty o wysokiej ważności, a następnie alerty o niższej ważności.

Zalecane przeczytanie artykułu Microsoft Entra Połączenie Health

Dzienniki agentów lokalnych

Niektóre usługi zarządzania tożsamościami i dostępem wymagają agentów lokalnych w celu włączenia scenariuszy hybrydowych. Przykłady obejmują resetowanie haseł, uwierzytelnianie przekazywane (PTA), serwer proxy aplikacji Firmy Microsoft Entra i rozszerzenie NPS uwierzytelniania wieloskładnikowego firmy Microsoft. Najważniejsze jest, aby zespół operacyjny bazował i monitorował kondycję tych składników przez archiwizowanie i analizowanie dzienników agenta składników przy użyciu rozwiązań, takich jak System Center Operations Manager lub SIEM. Równie ważne jest, aby zespół ds. operacji infosec lub dział pomocy technicznej zrozumieć, jak rozwiązywać problemy z wzorcami błędów.

Zalecane odczyty dzienników agentów lokalnych

- Rozwiązywanie problemów z serwer proxy aplikacji

- Rozwiązywanie problemów z samoobsługowym resetowaniem hasła

- Omówienie łączników sieci prywatnej firmy Microsoft Entra

- Microsoft Entra Połączenie: Rozwiązywanie problemów z uwierzytelnianiem przekazywanym

- Rozwiązywanie problemów z kodami błędów rozszerzenia NPS uwierzytelniania wieloskładnikowego firmy Microsoft

Zarządzanie agentami lokalnymi

Wdrożenie najlepszych rozwiązań może pomóc w optymalnym działaniu agentów lokalnych. Rozważ następujące najlepsze rozwiązania:

- W celu zapewnienia bezproblemowego równoważenia obciążenia i wysokiej dostępności zaleca się stosowanie wielu prywatnych łączników sieciowych firmy Microsoft Entra na grupę łączników, unikając pojedynczych punktów awarii podczas uzyskiwania dostępu do aplikacji proxy. Jeśli obecnie masz tylko jeden łącznik w grupie łączników, który obsługuje aplikacje w środowisku produkcyjnym, należy wdrożyć co najmniej dwa łączniki na potrzeby nadmiarowości.

- Tworzenie i używanie grupy łączników sieci prywatnej do celów debugowania może być przydatne w przypadku scenariuszy rozwiązywania problemów i dołączania nowych aplikacji lokalnych. Zalecamy również zainstalowanie narzędzi sieciowych, takich jak Message Analyzer i Fiddler na maszynach łączników.

- Zaleca się zapewnienie bezproblemowego równoważenia obciążenia i wysokiej dostępności wielu agentów uwierzytelniania z przekazywaniem, unikając pojedynczego punktu awarii podczas przepływu uwierzytelniania. Pamiętaj, aby wdrożyć co najmniej dwóch agentów uwierzytelniania z przekazywaniem na potrzeby nadmiarowości.

Zalecane odczytywanie zalecanych informacji dotyczących zarządzania agentami lokalnymi

- Omówienie łączników sieci prywatnej firmy Microsoft Entra

- Uwierzytelnianie przekazywane przez firmę Microsoft Entra — szybki start

Zarządzanie na dużą skalę

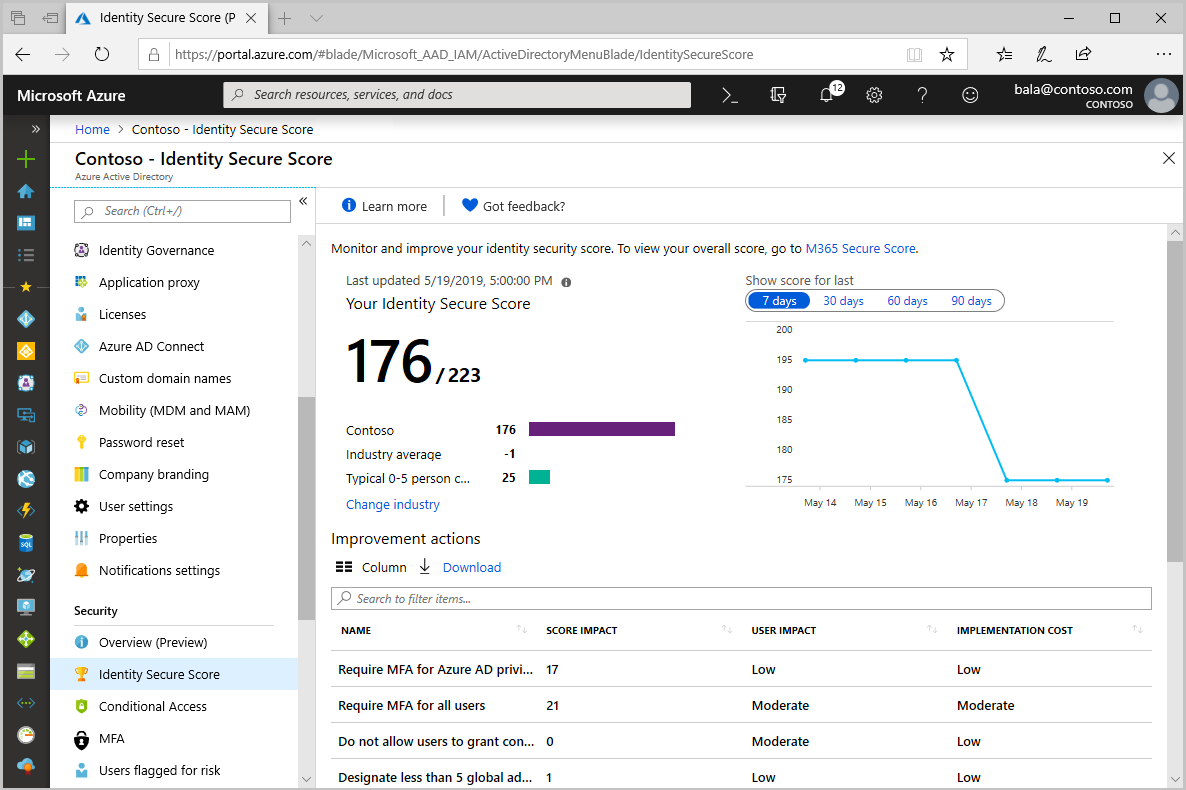

Wskaźnik bezpieczeństwa tożsamości

Wskaźnik bezpieczeństwa tożsamości zapewnia kwantyfikalną miarę stanu zabezpieczeń organizacji. Ważne jest, aby stale przeglądać i rozwiązywać zgłoszone wyniki i dążyć do uzyskania najwyższego możliwego wyniku. Ten wskaźnik ułatwi Ci:

- Obiektywne mierzenie poziomu bezpieczeństwa tożsamości

- Planowanie poprawy bezpieczeństwa tożsamości

- Sprawdzanie powodzenia wprowadzonych udoskonaleń

Jeśli twoja organizacja nie ma obecnie żadnego programu do monitorowania zmian w wskaźniku bezpieczeństwa tożsamości, zaleca się zaimplementowanie planu i przypisanie właścicieli do monitorowania i zwiększania akcji poprawy. Organizacje powinny skorygować akcje poprawy z wynikiem większym niż 30, jak to możliwe.

Notifications

Firma Microsoft wysyła wiadomości e-mail do administratorów w celu powiadamiania o różnych zmianach w usłudze, wymaganych aktualizacjach konfiguracji i błędach wymagających interwencji administratora. Ważne jest, aby klienci ustawiali adresy e-mail powiadomień, aby powiadomienia zostały wysłane do odpowiednich członków zespołu, którzy mogą potwierdzić wszystkie powiadomienia i wykonywać na nie działania. Zalecamy dodanie wielu adresatów do Centrum wiadomości i zażądanie wysłania powiadomień (w tym powiadomień microsoft Entra Połączenie Health) do listy dystrybucyjnej lub udostępnionej skrzynki pocztowej. Jeśli masz tylko jedno konto globalne Administracja istrator z adresem e-mail, upewnij się, że skonfigurować co najmniej dwa konta obsługujące pocztę e-mail.

Istnieją dwa adresy "From" używane przez identyfikator entra firmy Microsoft: o365mc@email2.microsoft.com, które wysyła powiadomienia Centrum wiadomości; i azure-noreply@microsoft.com, które wysyła powiadomienia związane z:

- Przeglądy dostępu firmy Microsoft Entra

- Microsoft Entra Połączenie Health

- Ochrona tożsamości Microsoft Entra

- Microsoft Entra Privileged Identity Management

- Powiadomienia o wygaśnięciu certyfikatu aplikacji dla przedsiębiorstw

- Powiadomienia usługi Enterprise App Provisioning Service

Zapoznaj się z poniższą tabelą, aby dowiedzieć się, jakie powiadomienia są wysyłane i gdzie je sprawdzić:

| Źródło powiadomień | Co jest wysyłane | Gdzie sprawdzić |

|---|---|---|

| Osoba kontaktowa ds. technicznych | Błędy synchronizacji | Witryna Azure Portal — blok właściwości |

| Centrum komunikatów | Informacje o zdarzeniach i degradacji usług Identity Services i usługach zaplecza platformy Microsoft 365 | Office Portal |

| Zabezpieczenia tożsamości — skrót tygodniowy | Zabezpieczenia tożsamości — skrót | blok Ochrona tożsamości Microsoft Entra |

| Microsoft Entra Connect Health | Powiadomienia o alertach | Azure Portal — blok Microsoft Entra Połączenie Health |

| Powiadomienia aplikacji dla przedsiębiorstw | Powiadomienia o wygaśnięciu certyfikatów i błędach aprowizacji | Witryna Azure Portal — blok Aplikacja dla przedsiębiorstw (każda aplikacja ma własne ustawienie adresu e-mail) |

Zalecane czytanie powiadomień

Obszar powierzchni operacyjnej

Blokowanie usług AD FS

Organizacje, które konfigurują aplikacje do uwierzytelniania bezpośrednio w usłudze Microsoft Entra ID, korzystają z inteligentnej blokady firmy Microsoft Entra. Jeśli używasz usług AD FS w systemie Windows Server 2012 R2, zaimplementuj ochronę blokady ekstranetu usług AD FS. Jeśli używasz usług AD FS w systemie Windows Server 2016 lub nowszym, zaimplementuj inteligentną blokadę ekstranetu. Zalecamy co najmniej włączenie blokady ekstranetu w celu powstrzymania ryzyka ataków siłowych na lokalna usługa Active Directory. Jeśli jednak masz usługi AD FS w systemie Windows 2016 lub nowszym, należy również włączyć inteligentną blokadę ekstranetu, która pomoże ograniczyć ataki sprayu haseł.

Jeśli usługi AD FS są używane tylko dla federacji Firmy Microsoft Entra, istnieją punkty końcowe, które można wyłączyć, aby zminimalizować obszar powierzchni ataków. Jeśli na przykład usługi AD FS są używane tylko dla identyfikatora Entra firmy Microsoft, należy wyłączyć punkty końcowe WS-Trust inne niż punkty końcowe włączone dla nazw użytkowników mieszanych i windowstransport.

Dostęp do maszyn za pomocą lokalnych składników tożsamości

Organizacje powinny zablokować dostęp do maszyn za pomocą lokalnych składników hybrydowych w taki sam sposób jak domena lokalna. Na przykład operator kopii zapasowej lub administrator funkcji Hyper-V nie powinien mieć możliwości zalogowania się do serwera Microsoft Entra Połączenie Server w celu zmiany reguł.

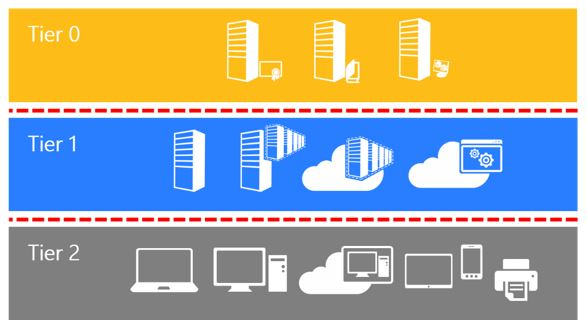

Model warstwy administracyjnej usługi Active Directory został zaprojektowany w celu ochrony systemów tożsamości przy użyciu zestawu stref buforu między pełną kontrolą środowiska (warstwa 0) i zasobów stacji roboczych wysokiego ryzyka, które osoby atakujące często naruszają zabezpieczenia.

Model warstwy składa się z trzech poziomów i obejmuje tylko konta administracyjne, a nie standardowe konta użytkowników.

- Warstwa 0 — bezpośrednia kontrola nad tożsamościami używanymi w środowisku przedsiębiorstwa. Warstwa 0 obejmuje konta, grupy i inne zasoby, które mają bezpośrednią lub pośrednią kontrolę administracyjną nad lasem usługi Active Directory, domenami, kontrolerami domeny i wszystkimi zasobami znajdującymi się w tym lesie. Czułość zabezpieczeń wszystkich zasobów warstwy 0 jest równoważna, ponieważ wszystkie te zasoby są efektywnie kontrolowane przez siebie.

- Warstwa 1 — kontrola nad korporacyjnymi serwerami i aplikacjami. Zasoby warstwy 1 obejmują systemy operacyjne serwerów, usługi w chmurze i aplikacje używane w przedsiębiorstwie. Konta administratorów w warstwie 1 umożliwiają prowadzenie nadzoru nad znaczną częścią elementów generujących wartość biznesową, które są hostowane w tych zasobach. Typowym przykładem takiej roli są administratorzy serwerów, którzy obsługują te systemy operacyjne i mogą zmieniać działanie wszystkich usług w przedsiębiorstwie.

- Warstwa 2 — kontrola nad urządzeniami i stacjami roboczymi użytkowników. Konta administratorów w warstwie 2 umożliwiają prowadzenie nadzoru nad znaczną częścią elementów generujących wartość biznesową, które są hostowane na urządzeniach i stacjach roboczych użytkowników. Przykłady obejmują administratorów pomocy technicznej, którzy mają wpływ na spójność prawie wszystkich danych użytkowników.

Zablokuj dostęp do lokalnych składników tożsamości, takich jak Microsoft Entra Połączenie, USŁUG AD FS i SQL, tak samo jak w przypadku kontrolerów domeny.

Podsumowanie

Istnieje siedem aspektów bezpiecznej infrastruktury tożsamości. Ta lista pomoże Ci znaleźć akcje, które należy wykonać, aby zoptymalizować operacje dla identyfikatora Entra firmy Microsoft.

- Przypisz właścicieli do kluczowych zadań.

- Automatyzacja procesu uaktualniania lokalnych składników hybrydowych.

- Wdróż usługę Microsoft Entra Połączenie Health na potrzeby monitorowania i raportowania usług Microsoft Entra Połączenie i AD FS.

- Monitorowanie kondycji lokalnych składników hybrydowych przez archiwizowanie i analizowanie dzienników agenta składnika przy użyciu programu System Center Operations Manager lub rozwiązania SIEM.

- Zaimplementuj ulepszenia zabezpieczeń, mierząc stan zabezpieczeń za pomocą wskaźnika bezpieczeństwa tożsamości.

- Zablokuj usługi AD FS.

- Zablokuj dostęp do maszyn przy użyciu lokalnych składników tożsamości.

Następne kroki

Zapoznaj się z planami wdrażania firmy Microsoft Entra, aby uzyskać szczegółowe informacje o implementacji wszystkich nie wdrożonych możliwości.