Model dostępu przedsiębiorstwa

W tym dokumencie opisano ogólny model dostępu przedsiębiorstwa, który zawiera kontekst sposobu dopasowania strategii dostępu uprzywilejowanego. Aby zapoznać się z planem wdrażania strategii dostępu uprzywilejowanego, zobacz plan szybkiej modernizacji (RaMP). Aby uzyskać wskazówki dotyczące implementacji, aby to wdrożyć, zobacz wdrażanie dostępu uprzywilejowanego

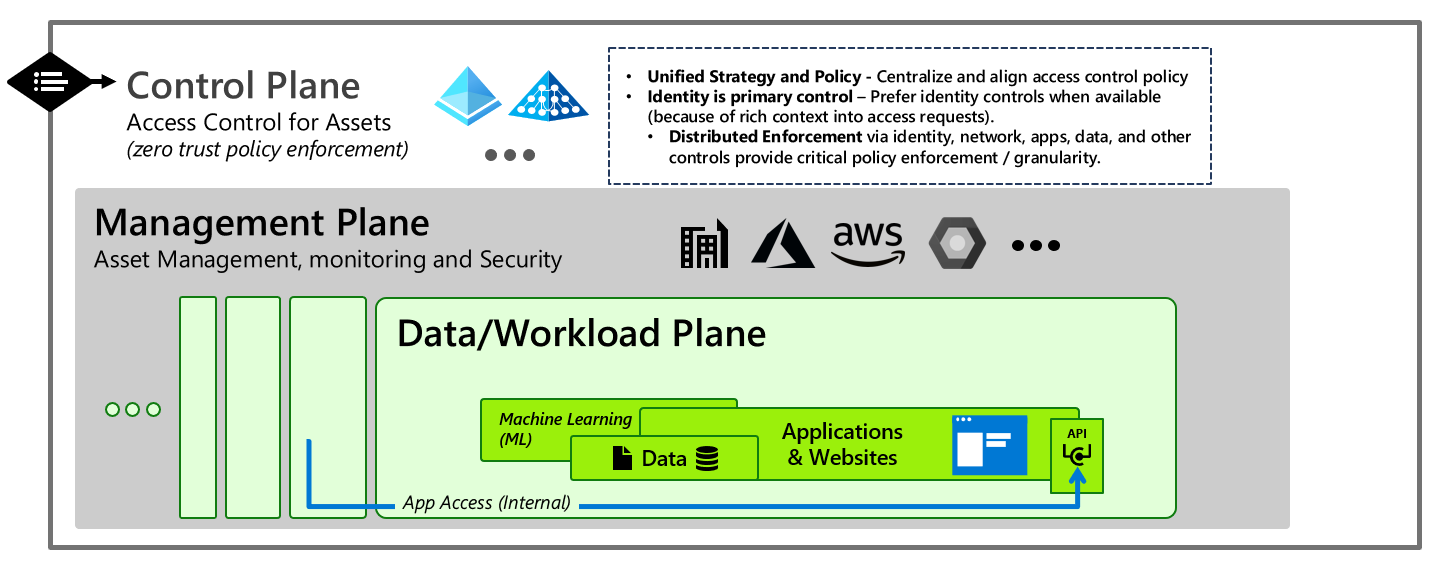

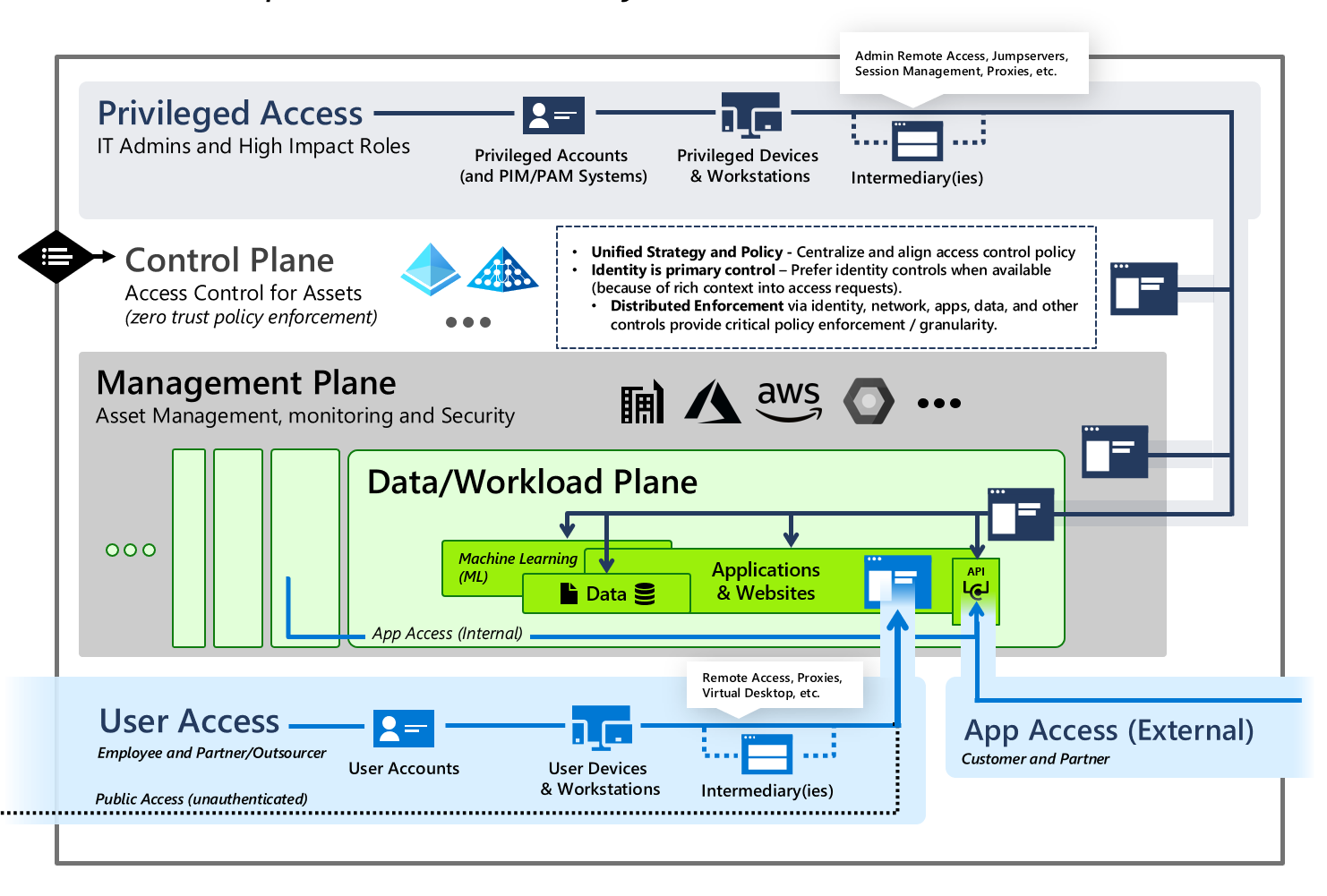

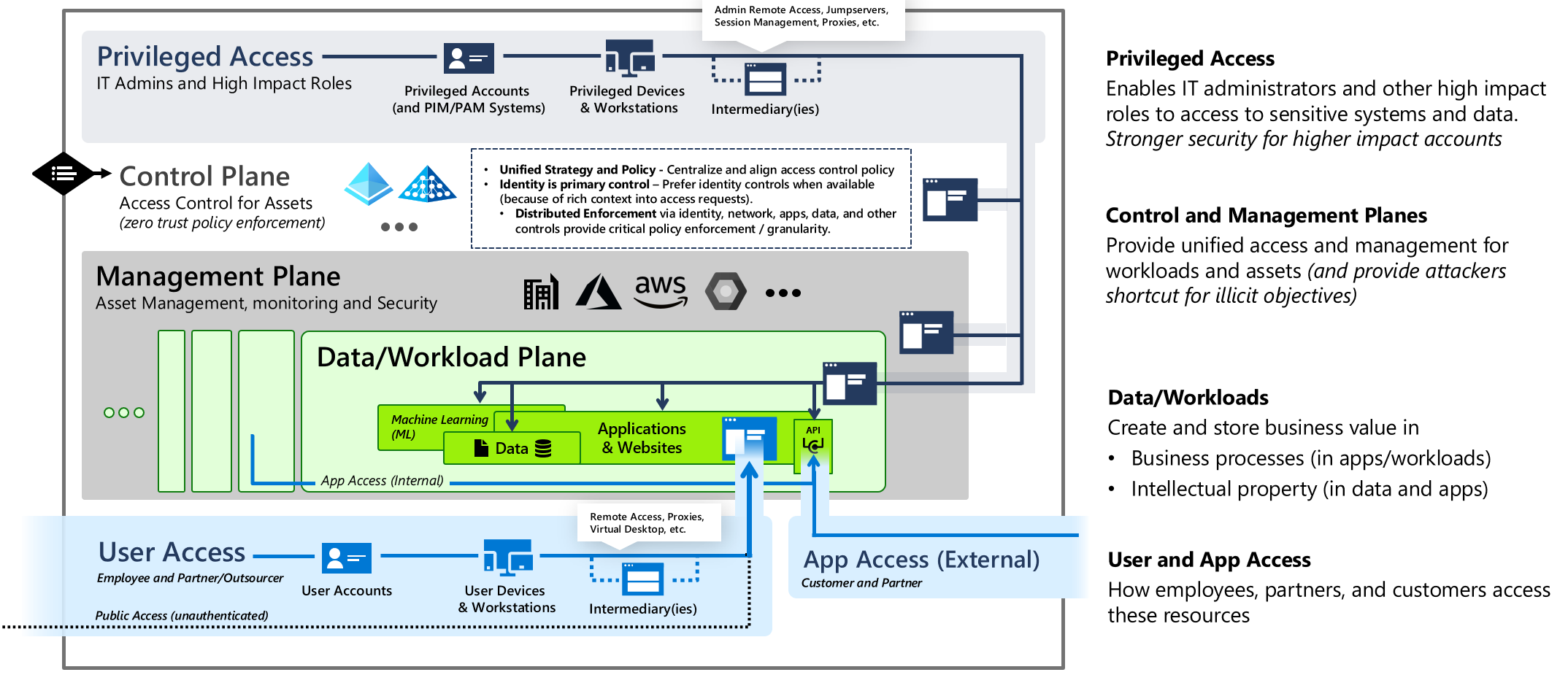

Strategia uprzywilejowanego dostępu jest częścią ogólnej strategii kontroli dostępu przedsiębiorstwa. Ten model dostępu dla przedsiębiorstw pokazuje, jak uprzywilejowany dostęp pasuje do ogólnego modelu dostępu przedsiębiorstwa.

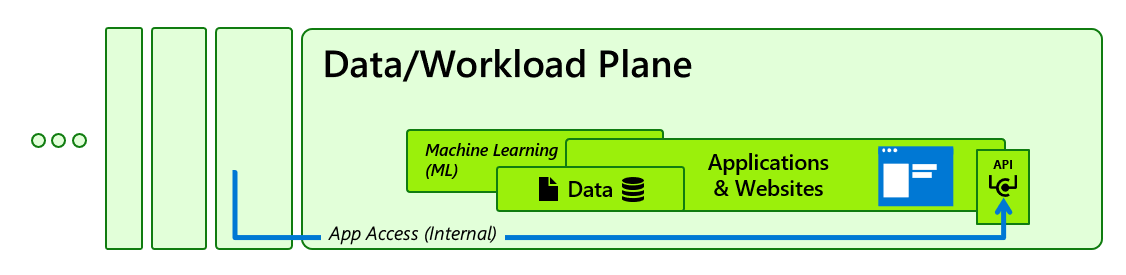

Podstawowe magazyny wartości biznesowej, które organizacja musi chronić, znajdują się na płaszczyźnie Dane/Obciążenie:

Aplikacje i dane zwykle przechowują duży procent organizacji:

- Procesy biznesowe w aplikacjach i obciążeniach

- Własność intelektualna w danych i aplikacjach

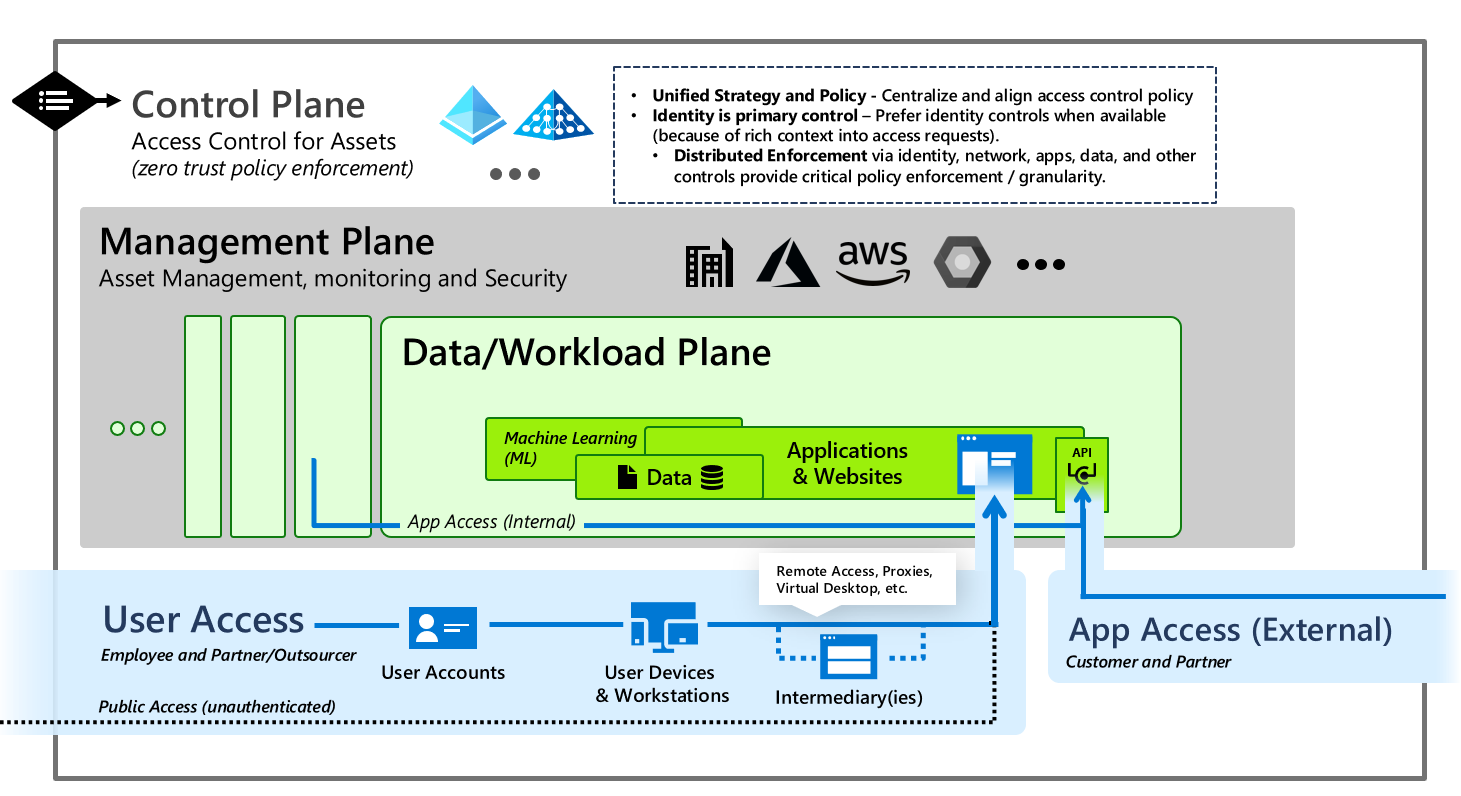

Organizacja IT w przedsiębiorstwie zarządza obciążeniami i infrastrukturą, na której są hostowane, zarówno lokalnie, na platformie Azure, jak i w dostawcy chmury innej firmy, tworząc płaszczyznę zarządzania. Zapewnienie spójnej kontroli dostępu do tych systemów w przedsiębiorstwie wymaga płaszczyzny sterowania opartej na scentralizowanych systemach tożsamości przedsiębiorstwa, często uzupełnianych przez kontrolę dostępu do sieci dla starszych systemów, takich jak urządzenia technologii operacyjnej (OT).

Każda z tych płaszczyzn ma kontrolę nad danymi i obciążeniami ze względu na ich funkcje, tworząc atrakcyjną ścieżkę dla osób atakujących do nadużyć, jeśli mogą kontrolować jedną płaszczyznę.

Aby systemy te tworzyły wartość biznesową, muszą być dostępne dla użytkowników wewnętrznych, partnerów i klientów korzystających ze stacji roboczych lub urządzeń (często korzystających z rozwiązań dostępu zdalnego) — tworzenie ścieżek dostępu użytkowników . Muszą one również być często dostępne programowo za pośrednictwem interfejsów programowania aplikacji (API), aby ułatwić automatyzację procesów, tworząc ścieżki dostępu do aplikacji.

Na koniec te systemy muszą być zarządzane i obsługiwane przez pracowników IT, deweloperów lub innych w organizacjach, tworząc uprzywilejowane ścieżki dostępu . Ze względu na wysoki poziom kontroli zapewnia on zasoby krytyczne dla działania firmy w organizacji, te ścieżki muszą być ściśle chronione przed naruszeniem zabezpieczeń.

Zapewnienie spójnej kontroli dostępu w organizacji, która umożliwia produktywność i zmniejsza ryzyko, wymaga od Ciebie

- Wymuszanie zasad zerowego zaufania dla całego dostępu

- Przyjmij naruszenie innych składników

- Jawna weryfikacja zaufania

- Najmniej uprzywilejowany dostęp

- Wszechobecne wymuszanie zabezpieczeń i zasad

- Wewnętrzny i zewnętrzny dostęp w celu zapewnienia spójnej aplikacji zasad

- Wszystkie metody dostępu, w tym użytkownicy, administratorzy, interfejsy API, konta usług itp.

- Eliminowanie nieautoryzowanych eskalacji uprawnień

- Wymuszanie hierarchii — zapobieganie kontroli nad wyższymi płaszczyznami z niższych płaszczyzn (za pośrednictwem ataków lub nadużyć uzasadnionych procesów)

- Płaszczyzna sterowania

- Płaszczyzna zarządzania

- Płaszczyzna danych/obciążenia

- Ciągła inspekcja pod kątem luk w zabezpieczeniach konfiguracji umożliwiających nieumyślną eskalację

- Monitorowanie anomalii, które mogą reprezentować potencjalne ataki i reagowanie na nie

- Wymuszanie hierarchii — zapobieganie kontroli nad wyższymi płaszczyznami z niższych płaszczyzn (za pośrednictwem ataków lub nadużyć uzasadnionych procesów)

Ewolucja ze starszego modelu warstwy usługi AD

Model dostępu przedsiębiorstwa zastępuje i zastępuje starszy model warstwy, który koncentruje się na zawieraniu nieautoryzowanej eskalacji uprawnień w lokalnym środowisku usługi Active Directory systemu Windows Server.

Model dostępu do przedsiębiorstw obejmuje te elementy, a także pełne wymagania dotyczące zarządzania dostępem nowoczesnego przedsiębiorstwa, które obejmuje lokalne, wiele chmur, dostęp użytkowników wewnętrznych lub zewnętrznych i nie tylko.

Rozszerzanie zakresu warstwy 0

Warstwa 0 rozszerza się, aby stać się płaszczyzną sterowania i dotyczy wszystkich aspektów kontroli dostępu, w tym sieci, gdzie jest jedyną/najlepszą opcją kontroli dostępu, taką jak starsze opcje OT

Podziały warstwy 1

Aby zwiększyć przejrzystość i możliwości działania, warstwa 1 jest teraz podzielona na następujące obszary:

- Płaszczyzna zarządzania — dla funkcji zarządzania IT w całym przedsiębiorstwie

- Płaszczyzna danych/obciążenia — w przypadku zarządzania obciążeniami, które jest czasami wykonywane przez personel IT, a czasami przez jednostki biznesowe

Ten podział zapewnia skoncentrowanie się na ochronie systemów krytycznych dla działania firmy i ról administracyjnych, które mają wysoką wartość biznesową, ale ograniczoną kontrolę techniczną. Ponadto podział ten lepiej uwzględnia deweloperów i modele DevOps w porównaniu z zbyt dużym skupieniem się na klasycznych rolach infrastruktury.

Podziały warstwy 2

Aby zapewnić pokrycie dostępu do aplikacji oraz różnych modeli partnerów i klientów, warstwa 2 została podzielona na następujące obszary:

- Dostęp użytkowników — obejmuje wszystkie scenariusze B2B, B2C i dostępu publicznego

- Dostęp do aplikacji — w celu uwzględnienia ścieżek dostępu do interfejsu API i wynikowego obszaru podatnego na ataki