Przewodnik dotyczący alertów Zarządzanie uprawnieniami Microsoft Entra

Alerty są niezbędne do rozwiązywania problemów z uprawnieniami. Alerty umożliwiają organizacji proaktywne podejście do zarządzania tożsamościami i ich dostępem do zasobów.

Użyj Zarządzanie uprawnieniami Microsoft Entra, aby skonfigurować alerty w celu ciągłego monitorowania środowiska pod kątem scenariuszy, takich jak konta z naduprzywilejowane i nieaktywne tożsamości. Może również powiadamiać o potencjalnych zagrożeniach, zakłóceniach usługi i nietypowym użyciu uprawnień.

Alerty zarządzania uprawnieniami są dostępne dla subskrybowanych użytkowników pocztą e-mail i mają widoki podsumowania: wyzwolony alert, system autoryzacji oraz liczbę tożsamości, zadań i zasobów zaangażowanych w alert. Wyświetl alerty w obszarze Zarządzanie uprawnieniami, aby uzyskać bardziej szczegółowe informacje o wyzwalaczach.

Uwaga

Alerty zarządzania uprawnieniami nie są w czasie rzeczywistym; są one oparte na odświeżeniach dziennika aktywności produktu, więc może wystąpić opóźnienie między działaniem a alertem.

Istnieją cztery typy alertów do skonfigurowania w Zarządzanie uprawnieniami Microsoft Entra:

Alerty anomalii statystycznej

Statystyczne alerty anomalii używają Zarządzanie uprawnieniami Microsoft Entra możliwości sztucznej inteligencji (AI) i uczenia maszynowego (ML). Na podstawie wcześniejszych informacji dziennika aktywności klasyfikuje zarządzanie uprawnieniami i określa typowe zachowanie każdej tożsamości. Wybierasz spośród wstępnie skonfigurowanych alertów dotyczących nietypowych lub podejrzanych działań w danym środowisku. Można na przykład otrzymywać powiadomienia, gdy tożsamość wykonuje dużą liczbę zadań lub gdy tożsamość wykonuje zadania o nietypowej porze dnia.

Statystyczne alerty anomalii są przydatne do wykrywania zagrożeń, ponieważ nietypowe działanie w środowisku może być oznaką naruszenia zabezpieczeń konta. Użyj tych alertów, aby wykryć potencjalne zakłócenia usługi. Sześć wstępnie skonfigurowanych alertów anomalii statystycznych to:

- Tożsamość wykonała dużą liczbę zadań: użyj tego alertu do wykrywania zagrożeń. Tożsamości wykonujące nietypowo dużą liczbę zadań mogą wskazywać na naruszenie zabezpieczeń.

- Tożsamość wykonana niska liczba zadań: ten alert jest przydatny do wykrywania potencjalnych zakłóceń usług, zwłaszcza z kont komputerów. Tożsamości wykonujące niezwykle małą liczbę zadań mogą wskazywać na nagłe awarie lub problemy z uprawnieniami.

- Tożsamość wykonywana zadania z wieloma nietypowymi wzorcami: użyj tego alertu do wykrywania zagrożeń. Tożsamości z kilkoma nietypowymi wzorcami zadań mogą wskazywać na naruszone konto.

- Tożsamość wykonana zadania z nietypowymi wynikami: ten alert jest przydatny do wykrywania potencjalnych zakłóceń usługi. Tożsamości wykonujące zadania z nietypowymi wynikami, takimi jak zadania, które kończą się niepowodzeniem, mogą wskazywać na nagłe awarie lub problemy z uprawnieniami.

- Tożsamość wykonywana zadania z nietypowym chronometrażem: ten alert dotyczy wykrywania zagrożeń. Tożsamości wykonujące zadania poza ich typowymi godzinami mogą wskazywać konto z naruszonymi zagrożeniami lub użytkownika, który uzyskuje dostęp do zasobów z nietypowej lokalizacji.

- Zadania wykonywane przez tożsamość z nietypowymi typami: ten alert jest przeznaczony do wykrywania zagrożeń. Tożsamości nagle wykonujące zadania, których zwykle nie wykonują, mogą wskazywać na naruszone konto.

Aby uzyskać więcej informacji na temat tych wstępnie skonfigurowanych alertów, zobacz tworzenie i wyświetlanie statystycznych alertów anomalii i wyzwalaczy alertów.

Reagowanie na alerty anomalii statystycznych

Alert anomalii statystycznej może wskazywać na potencjalne zdarzenie zabezpieczeń lub przerwy w działaniu usługi. Niekoniecznie oznacza to, że doszło do zdarzenia. Istnieją prawidłowe przypadki użycia, które wyzwalają te alerty. Na przykład pracownik w podróży służbowej poza krajem w nowej strefie czasowej może wyzwolić alert Dotyczący nietypowego chronometrażu wykonywanej przez tożsamość.

Ogólnie rzecz biorąc, zalecamy zbadanie tożsamości, aby określić, czy jest wymagana akcja. Użyj karty Inspekcja w obszarze Zarządzanie uprawnieniami lub przeanalizuj najnowsze informacje rejestrowania.

Alerty anomalii oparte na regułach

Alerty anomalii oparte na regułach są wstępnie skonfigurowane. Użyj ich do powiadamiania o początkowym działaniu w środowisku. Na przykład utwórz alerty dotyczące początkowego dostępu do zasobów lub gdy użytkownicy wykonują zadania po raz pierwszy.

Używaj alertów anomalii opartych na regułach dla wysoce poufnych systemów autoryzacji produkcyjnych lub tożsamości, które chcesz uważnie monitorować.

Istnieją trzy wstępnie skonfigurowane alerty anomalii oparte na regułach:

- Dowolny zasób dostępny po raz pierwszy: użyj tego wyzwalacza, aby otrzymywać powiadomienia o nowych aktywnych zasobach w systemie autoryzacji. Na przykład użytkownik tworzy nowe wystąpienie usługi Microsoft Azure Blob Storage w subskrypcji bez twojej wiedzy. Wyzwalacz ostrzega użytkownika, gdy nowy magazyn obiektów blob jest uzyskiwany po raz pierwszy.

- Tożsamość wykonuje określone zadanie po raz pierwszy: użyj tego wyzwalacza, aby wykryć pełzanie zakresu lub zwiększenie uprawnień od użytkowników. Jeśli na przykład użytkownik wykonuje różne zadania po raz pierwszy, może zostać naruszone bezpieczeństwo konta, a może ostatnio użytkownik wprowadził zmiany uprawnień, które umożliwiają im wykonywanie nowych zadań.

- Tożsamość wykonuje zadanie po raz pierwszy: użyj tego wyzwalacza alertu dla nowych aktywnych użytkowników w subskrypcji lub do wykrywania nieaktywnych kont. Na przykład nowy użytkownik jest aprowizowany w ramach subskrypcji platformy Azure. Ten wyzwalacz wysyła alerty, gdy nowy użytkownik wykonuje swoje pierwsze zadanie.

Uwaga

Tożsamość wykonuje określone zadanie po raz pierwszy wysyła powiadomienie, gdy użytkownik wykonuje unikatowe zadanie po raz pierwszy. Tożsamość wykonuje zadanie po raz pierwszy wysyła powiadomienie, gdy tożsamość wykonuje swoje pierwsze zadanie w określonym przedziale czasu.

Aby dowiedzieć się więcej, zobacz tworzenie i wyświetlanie alertów anomalii opartych na regułach i wyzwalaczy alertów.

Reagowanie na alerty anomalii oparte na regułach

Alerty anomalii oparte na regułach mogą generować wiele alertów. W związku z tym zalecamy użycie ich w systemach autoryzacji o wysokiej wrażliwości.

Po otrzymaniu alertu anomalii opartego na regułach zbadaj tożsamość lub zasób, aby określić, czy jest wymagana akcja. Użyj karty Inspekcja w obszarze Zarządzanie uprawnieniami lub przeanalizuj najnowsze informacje rejestrowania.

Alerty analizy uprawnień

Alerty analizy uprawnień są wstępnie skonfigurowane; użyj ich do kluczowych wyników w danym środowisku. Każdy alert jest powiązany z kategorią w raporcie analizy uprawnień. Możesz na przykład otrzymywać powiadomienia o braku aktywności użytkownika lub gdy użytkownik staje się nadmiernie nadmierny.

Użyj alertów analizy uprawnień, aby dowiedzieć się więcej o kluczowych ustaleniach, proaktywnie. Na przykład utwórz alert dla nowych, nadmiernych użytkowników w twoim środowisku.

Alerty analizy uprawnień odgrywają kluczową rolę w zalecanym przepływie Discover-Remediate-Monitor. W poniższym przykładzie użyto przepływu do czyszczenia nieaktywnych użytkowników w środowisku:

- Odnajdywanie: Użyj raportu analizy uprawnień, aby odnaleźć nieaktywnych użytkowników w środowisku.

- Korygowanie: wyczyść nieaktywnych użytkowników ręcznie lub za pomocą narzędzi korygowania w Zarządzanie uprawnieniami Microsoft Entra.

- Monitorowanie: utwórz alert analizy uprawnień dla nowych nieaktywnych użytkowników wykrytych w danym środowisku, co umożliwia proaktywne podejście do czyszczenia nieaktualnych kont.

Dowiedz się więcej w artykule tworzenie i wyświetlanie wyzwalacza analizy uprawnień.

Poniższa lista zalecanych alertów analizy uprawnień dotyczy obsługiwanych środowisk w chmurze. Dodaj więcej alertów analizy uprawnień zgodnie z potrzebami. Zalecenia dotyczące platformy Microsoft Azure, usług Amazone Web Services (AWS) i Google Cloud Platform (GCP) nie odzwierciedlają określonego środowiska.

Azure: zalecenia dotyczące alertów analizy uprawnień

- Nadmiernie aprowizowani aktywni użytkownicy

- Nadmierna aprowizowana aktywna tożsamość systemu

- Funkcje bezserwerowe z nadmierną aprowizą

- Superuzyjni użytkownicy

- Tożsamości supersystemowe

- Funkcje superserwerowe

- Nieaktywni użytkownicy

- Grupy nieaktywne

- Nieaktywne funkcje bezserwerowe

- Nieaktywne tożsamości systemowe

AWS: zalecenia dotyczące alertów analizy uprawnień

- Nadmiernie aprowizowani aktywni użytkownicy

- Zaprowizowane aktywne role

- Nadmierna aprowizacja aktywnych zasobów

- Funkcje bezserwerowe z nadmierną aprowizą

- Użytkownicy z eskalacją uprawnień

- Role z eskalacją uprawnień

- Konta z eskalacją uprawnień

- Superuzyjni użytkownicy

- Super role

- Zasoby super

- Funkcje superserwerowe

- Nieaktywni użytkownicy

- Role nieaktywne

- Grupy nieaktywne

- Zasoby nieaktywne

- Nieaktywne funkcje bezserwerowe

- Użytkownicy bez uwierzytelniania wieloskładnikowego (opcjonalnie w zależności od użycia protokołu IDP dla uwierzytelniania wieloskładnikowego)

GCP: zalecenia dotyczące alertów analizy uprawnień

- Nadmiernie aprowizowani aktywni użytkownicy

- Ponadprowizowane aktywne konta usług

- Funkcje bezserwerowe z nadmierną aprowizą

- Użytkownicy z eskalacją uprawnień

- Konta usług z eskalacją uprawnień

- Superuzyjni użytkownicy

- Konta super usług

- Funkcje superserwerowe

- Nieaktywni użytkownicy

- Grupy nieaktywne

- Nieaktywne funkcje bezserwerowe

- Nieaktywne konta bezserwerowe

Reagowanie na alerty analizy uprawnień

Korygowanie różni się w przypadku każdego alertu. Istnieją prawidłowe przypadki użycia wyzwalające alerty analizy uprawnień. Na przykład konta administratora lub konta dostępu awaryjnego mogą wyzwalać alerty dla nadmiernie aprowizowanych aktywnych użytkowników. Jeśli nie jest konieczne korygowanie, możesz zastosować tagi ck_exclude_from_pci i ck_exclude_from_reports do tożsamości.

- ck_exclude_from_pci usuwa tożsamość z wskaźnika PCI systemu autoryzacji

- ck_exclude_from_reports usuwa tożsamość z wyników raportu analizy uprawnień

Alerty dotyczące działań

Alerty dotyczące działań stale monitorują krytyczne tożsamości i zasoby, aby pomóc Ci zachować świadomość działań o wysokim ryzyku w danym środowisku. Na przykład te alerty mogą powiadamiać o dostępie do zasobów w środowisku lub wykonywać zadania. Alerty dotyczące działań można dostosowywać. Możesz utworzyć kryteria alertu z łatwym w użyciu interfejsem bez interfejsu kodu. Dowiedz się, jak tworzyć i wyświetlać alerty działań oraz wyzwalacze alertów.

W poniższych sekcjach przedstawiono przykładowe alerty dotyczące działań, które można utworzyć. Są one zorganizowane według ogólnych pomysłów, a następnie scenariuszy dla platformy Azure, AWS i GCP.

Ogólne pomysły na alerty dotyczące działań

Zastosuj następujące alerty dotyczące działań w obsługiwanych środowiskach w chmurze: Azure, AWS i GCP.

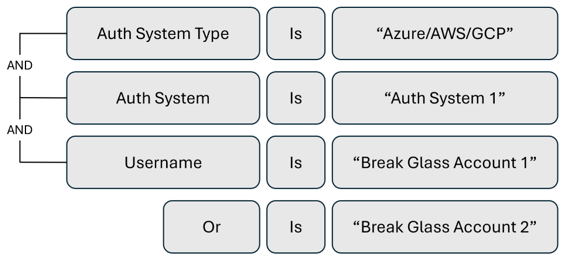

Wyzwalacz alertu w celu monitorowania aktywności konta dostępu awaryjnego

Konta dostępu awaryjnego są przeznaczone dla scenariuszy, w których nie można używać zwykłych kont administracyjnych. Utwórz alert, aby monitorować aktywność tych kont w celu wykrywania naruszenia zabezpieczeń i potencjalnego nieprawidłowego użycia.

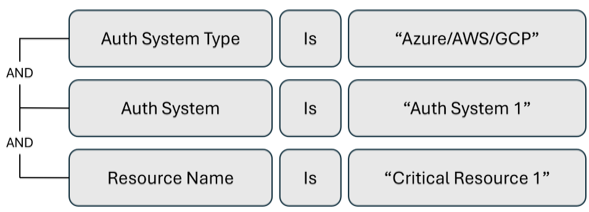

Wyzwalacz alertu do monitorowania aktywności wykonywanej na krytycznych zasobach

W przypadku krytycznych zasobów w środowisku, które chcesz monitorować, utwórz alert, aby powiadomić Użytkownika o aktywności w określonym zasobie, szczególnie w przypadku wykrywania zagrożeń.

Pomysły dotyczące alertów aktywności platformy Azure

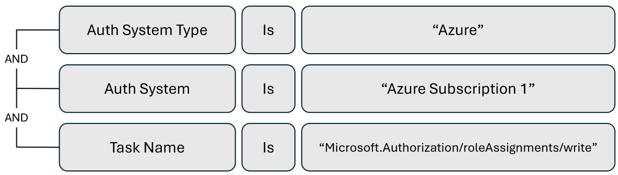

Wyzwalacz alertu do monitorowania bezpośredniego przypisania roli

Jeśli Twoja organizacja używa modelu dostępu just in time (JIT), utwórz wyzwalacz alertu, aby powiadomić Cię o bezpośrednim przypisaniu roli w subskrypcji platformy Azure.

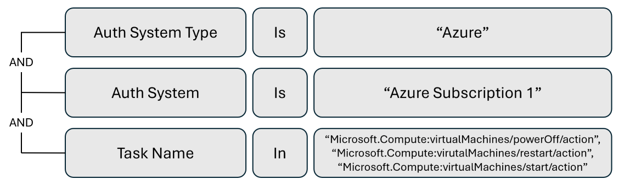

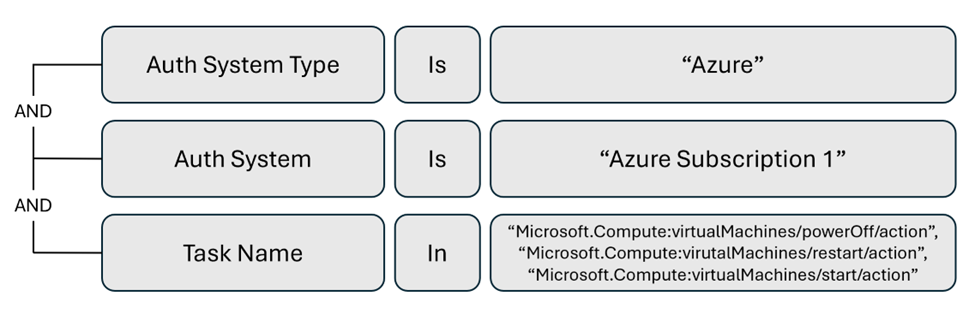

Wyzwalacz alertu do monitorowania wyłączania i ponownego uruchamiania maszyny wirtualnej

Użyj alertów dotyczących działań, aby monitorować typy zasobów i wykrywać potencjalne zakłócenia usługi. Poniższy przykład to alert działania dotyczący wyłączania i ponownego uruchamiania maszyny wirtualnej w subskrypcji platformy Azure.

Wyzwalacz alertu do monitorowania tożsamości zarządzanych

Aby monitorować określone typy tożsamości lub zasobów, utwórz alert dotyczący działania wykonywanego przez określoną tożsamość lub typ zasobu. Poniższy przykład jest alertem umożliwiającym monitorowanie aktywności tożsamości zarządzanych w subskrypcji platformy Azure.

Pomysły dotyczące alertów aktywności platformy AWS

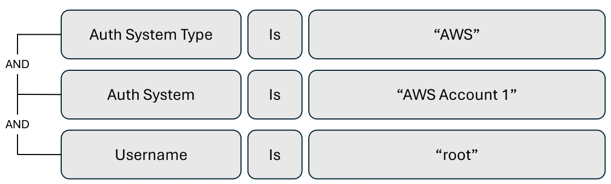

Wyzwalacz alertu do monitorowania aktywności przez użytkownika głównego

Jeśli istnieją konta z wysokimi uprawnieniami, które chcesz monitorować, utwórz alerty dotyczące działań wykonywanych przez te konta. Poniższy przykład to alert działania do monitorowania aktywności użytkownika głównego.

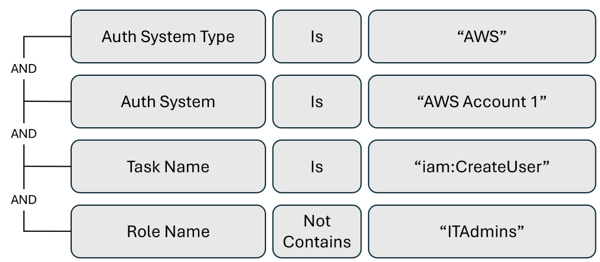

Wyzwalacz alertu umożliwiający monitorowanie użytkowników utworzonych przez kogoś, kto nie ma roli IT Administracja

W przypadku zadań wykonywanych przez niektóre osoby lub role w danym środowisku utwórz alerty dla zadań wykonywanych przez inne osoby, potencjalnie sygnalizując zły aktor. Poniższy przykład to alert działania dla użytkowników utworzonych przez kogoś, kto nie ma roli IT Administracja s.

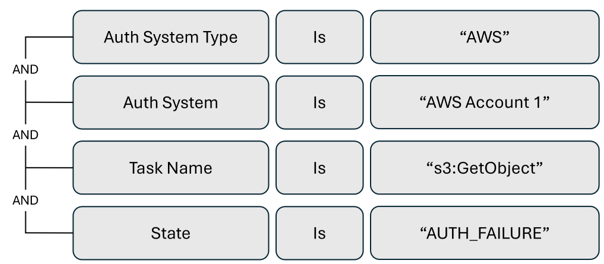

Wyzwalacz alertu do monitorowania próby pobrania nieautoryzowanego obiektu z zasobnika S3

Warto utworzyć alerty dotyczące działania, wykrywania zagrożeń i wykrywania zakłóceń w usłudze. Poniższy przykładowy alert działania dotyczy błędu pobierania obiektu zasobnika usługi Amazon Simple Storage Service (S3), co może wskazywać, że naruszone konto próbuje uzyskać dostęp do nieautoryzowanych zasobów.

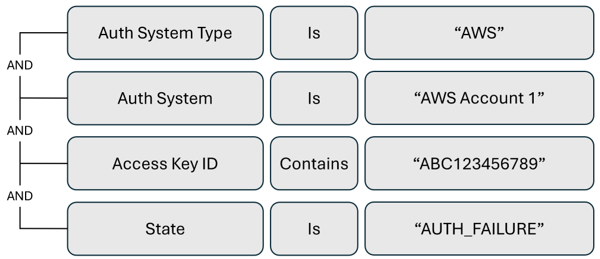

Wyzwalacz alertu w celu monitorowania aktywności niepowodzeń autoryzacji dla klucza dostępu

Aby monitorować określone klucze dostępu, utwórz alerty dotyczące działań dla niepowodzeń autoryzacji.

Pomysły dotyczące alertów aktywności platformy GCP

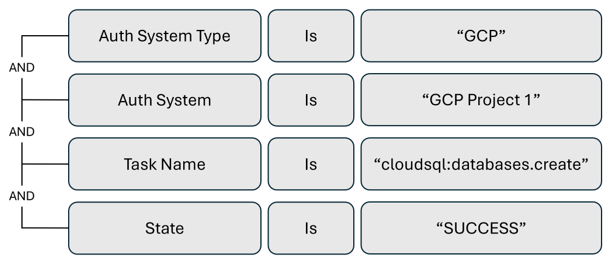

Wyzwalacz alertu do monitorowania tworzenia baz danych SQL w chmurze

Aby monitorować nowe zasoby utworzone w środowisku, ustanów alerty dotyczące tworzenia określonego typu zasobu. Poniższy przykład to alert dotyczący tworzenia usługi Cloud SQL Database.

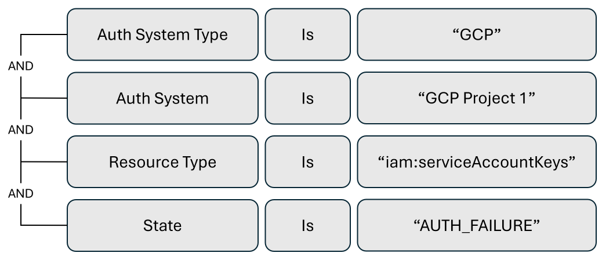

Wyzwalacz alertu służący do monitorowania błędów autoryzacji dla kluczy konta usługi

Aby monitorować klucze usługi pod kątem potencjalnych zakłóceń, utwórz alert działania dotyczący niepowodzeń autoryzacji dla klucza konta usługi w projekcie GCP.

Reagowanie na alerty dotyczące działań

Ogólnie rzecz biorąc, po otrzymaniu alertu dotyczącego działania zalecamy zbadanie działania w celu określenia, czy jest wymagana akcja. Użyj karty Inspekcja w obszarze Zarządzanie uprawnieniami lub przeanalizuj najnowsze informacje rejestrowania.

Uwaga

Ponieważ alerty dotyczące działań można dostosowywać, odpowiedzi różnią się w zależności od wdrożonych typów alertów dotyczących działań.

Następne kroki

Konfigurowanie alertów jest ważnym składnikiem operacyjnym Zarządzanie uprawnieniami Microsoft Entra. Te alerty umożliwiają ciągłe monitorowanie środowiska pod kątem scenariuszy, takich jak konta z nadmiernymi uprawnieniami i nieaktywne tożsamości, a także powiadamianie o potencjalnych zagrożeniach, zakłóceniach usługi i nietypowym użyciu uprawnień. Aby uzyskać dodatkowe wskazówki dotyczące operacji Zarządzanie uprawnieniami Microsoft Entra, zobacz następujące zasoby: