Faza 3. Konfigurowanie monitorowania i alertów Zarządzanie uprawnieniami Microsoft Entra

W tej sekcji przewodnika referencyjnego dotyczącego operacji Zarządzanie uprawnieniami Microsoft Entra opisano kontrole i działania, które należy wykonać, aby zaimplementować skuteczną strategię zgłaszania alertów i raportowania.

Implementowanie systemu raportowania dla kluczowych uczestników projektu

Zalecany właściciel: Architektura zabezpieczeń informacji

Identyfikowanie kluczowych uczestników projektu, którzy korzystają z raportów

Zarządzanie uprawnieniami Microsoft Entra generuje raporty systemowe na potrzeby widoczności i wglądu w środowiska chmury. Aby ułatwić zdefiniowanie osób korzystających z raportów w organizacji, zwróć uwagę na następujące zalecane grupy odbiorców:

| Raport | Zalecani odbiorcy |

|---|---|

| Uprawnienia i użycie klucza dostępu | Operacje zabezpieczeń informacji, docelowy właściciel techniczny systemu autoryzacji |

| Uprawnienia i użycie użytkownika | Zarządzanie dostępem i tożsamościami, zapewnianiem zabezpieczeń i inspekcją, właścicielami technicznymi systemu autoryzacji docelowej |

| Uprawnienia i użycie grupy | Zarządzanie dostępem i tożsamościami, zapewnianiem zabezpieczeń i inspekcją, właścicielami technicznymi systemu autoryzacji docelowej |

| Uprawnienia tożsamości | Zarządzanie dostępem i tożsamościami, zapewnianiem zabezpieczeń i inspekcją, właścicielami technicznymi systemu autoryzacji docelowej |

| Analiza uprawnień | Zarządzanie dostępem i tożsamościami, zapewnianiem zabezpieczeń i inspekcją, właścicielami technicznymi systemu autoryzacji docelowej |

| Szczegóły roli/zasad | Zarządzanie dostępem i tożsamościami, zapewnianiem zabezpieczeń i inspekcją, właścicielami technicznymi systemu autoryzacji docelowej |

| Historia PCI | Operacje zabezpieczeń informacji, infrastruktura w chmurze, kontrola zabezpieczeń i inspekcja |

| Wszystkie uprawnienia dla tożsamości | Zarządzanie dostępem i tożsamościami, kontrola zabezpieczeń i inspekcja, reagowanie na zdarzenia, docelowy system autoryzacji właścicieli technicznych |

Aby uzyskać szczegółowe opisy, zobacz raporty systemowe na pulpicie nawigacyjnym raportów

Planowanie raportów dla kluczowych uczestników projektu

Dla kluczowych uczestników projektu, którzy korzystają z raportów, skonfiguruj regularny cykl dostarczania: co godzinę, codziennie, co tydzień, co tydzień, dwutygodnie lub co miesiąc. Dowiedz się, jak tworzyć, wyświetlać i udostępniać raport niestandardowy.

Definiowanie niestandardowych zapytań inspekcji w celu spełnienia wymagań organizacji

Użyj niestandardowych zapytań inspekcji, aby uzyskać informacje dziennika aktywności pozyskiwane przez produkt, przeglądać dostęp i przeprowadzać przeglądy zgodności. Ponadto należy ich używać do celów kryminalistycznych. Na przykład podczas zdarzenia zabezpieczeń użyj zapytań inspekcji, aby znaleźć punkt wejścia osoby atakującej i śledzić ich ścieżkę.

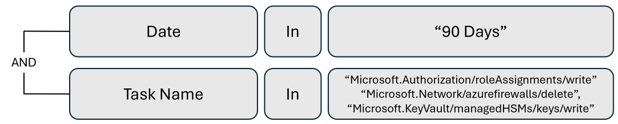

Użyj funkcji Zarządzanie uprawnieniami, aby tworzyć i zapisywać niestandardowe zapytania inspekcji wyświetlane przez inne osoby w organizacji. Zalecamy tworzenie zapytań inspekcji, które są zgodne z informacjami regularnie przeglądanymi przez organizację. Skorzystaj z poniższych diagramów, aby rozpocząć pracę.

Uwaga

Poniższe diagramy to przykłady zapytań. Dokładna struktura zależy od zapytania. Podczas tworzenia niestandardowych zapytań inspekcji wybierz typ systemu autoryzacji oraz systemy autoryzacji i foldery, których chcesz wykonać zapytanie.

Przegląd dostępu do krytycznych zasobów

Przeglądanie działań administratora i konta uprzywilejowanego

Przeglądanie użycia uprawnień wysokiego ryzyka

Przegląd błędów autoryzacji

Przeglądanie użycia klucza dostępu

Przeglądanie działań korygowania zarządzania uprawnieniami

Uwaga

Aby wysłać zapytanie o dzienniki Zarządzanie uprawnieniami Microsoft Entra, w polu typ systemu autoryzacji wybierz pozycję Platforma.

Aby uzyskać więcej informacji na temat tworzenia, wyświetlania, zapisywania i używania zapytań niestandardowych:

- Tworzenie zapytania niestandardowego

- Filtrowanie i wykonywanie zapytań dotyczących aktywności użytkownika

- Korzystanie z zapytań w celu sprawdzenia, jak użytkownicy uzyskują dostęp do informacji

Konfigurowanie alertów dla badań operacji zabezpieczeń

Alerty można skonfigurować do ciągłego monitorowania środowiska. Otrzymywanie powiadomień o kontach z nadmiernymi uprawnieniami, nietypowym użyciu uprawnień, potencjalnych zagrożeniach i zakłóceniach usługi.

Określ alerty, które obsługują środowisko i kto je otrzymuje. Ta akcja zapewnia lepszy wgląd w środowisko i umożliwia bardziej proaktywne podejście do zarządzania tożsamościami i ich dostępem do zasobów.

Aby dowiedzieć się więcej o typach alertów i scenariuszach użycia, zobacz przewodnik Zarządzanie uprawnieniami Microsoft Entra alertów.

Opracowywanie strategii reagowania na alerty i podręczniki

Twórz strategie ręcznej lub zautomatyzowanej odpowiedzi oraz podręczniki dla skonfigurowanych alertów.

- Określanie, kto działa w alercie, prawdopodobnie adresat alertu

- Tworzenie i zapewnianie przejrzystych kroków korygowania

Zapoznaj się na przykład z następującą strategią odpowiedzi i podręcznikiem alertu nieaktywnego użytkownika.

Przykładowa strategia ręcznej odpowiedzi

Korygowanie: po wyzwoleniu alertu Nieaktywny użytkownik adresat alertu przypisuje użytkownikowi stan tylko do odczytu i stosuje tagi ck_exclude_from_reports do użytkownika.

W odpowiedzi ręcznej użyj narzędzi korygowania Zarządzanie uprawnieniami Microsoft Entra i wyjaśnij, że adresaci alertów nieaktywnego użytkownika wykonują korygowanie. Adresaci używają funkcji Zarządzanie uprawnieniami, aby przypisać użytkownikowi stan tylko do odczytu. Ta akcja odwołuje uprawnienia użytkownika i przypisuje im stan tylko do odczytu za pomocą kliknięcia przycisku.

Odbiorca stosuje tagi ck_exclude_from_reports do użytkownika. Ten tag usuwa użytkownika z raportu analizy uprawnień, więc nie jest wywoływany jako nieaktywny użytkownik.

Przykładowa strategia automatycznego reagowania

Korygowanie: gdy wyzwala alert Nieaktywny użytkownik, użytkownik zostanie usunięty przez usługę Microsoft Power Automate, narzędzie do tworzenia przepływów dla procesów biznesowych, chmury, pulpitu i firmy.

Usługa Power Automate umożliwia automatyczne reagowanie na alerty nieaktywnego użytkownika. Na przykład utwórz przepływ, który usuwa nieaktywnych użytkowników po wiadomości e-mail z obszaru Zarządzanie uprawnieniami wskazuje brak aktywności.

Następne kroki

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla