Najlepsze rozwiązania dotyczące możliwości odzyskiwania

Niezamierzone usunięcia i błędy konfiguracji wystąpią w dzierżawie. Aby zminimalizować wpływ tych niezamierzonych zdarzeń, należy przygotować się do ich wystąpienia.

Odzyskiwanie to procesy przygotowawcze i funkcje, które umożliwiają powrót usług do wcześniejszego stanu działania po niezamierzonej zmianie. Niezamierzone zmiany obejmują miękkie lub twarde usunięcie lub błędną konfigurację aplikacji, grup, użytkowników, zasad i innych obiektów w dzierżawie firmy Microsoft Entra.

Możliwość odzyskiwania pomaga organizacji być bardziej odporna. Odporność, choć powiązana, jest inna. Odporność to możliwość zakłóceń w składnikach systemowych i odzyskiwanie przy minimalnym wpływie na twoją firmę, użytkowników, klientów i operacje. Aby uzyskać więcej informacji na temat zwiększania odporności systemów, zobacz Tworzenie odporności na tożsamości i zarządzanie dostępem za pomocą identyfikatora Entra firmy Microsoft.

W tym artykule opisano najlepsze rozwiązania dotyczące przygotowywania do usunięcia i błędów konfiguracji w celu zminimalizowania niezamierzonych konsekwencji dla firmy organizacji.

Usunięcia i błędy konfiguracji

Usunięcia i błędy konfiguracji mają różny wpływ na dzierżawę.

usunięcia

Wpływ usuwania zależy od typu obiektu.

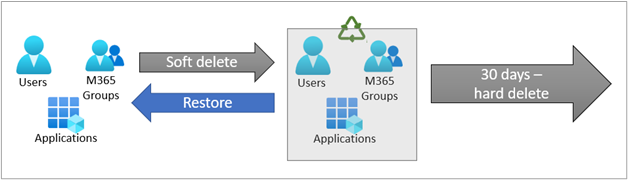

Użytkownicy, Grupy Microsoft 365 i aplikacje mogą zostać usunięte nietrwale. Elementy usunięte nietrwale są wysyłane do kosza Identyfikator entra firmy Microsoft. W koszu elementy nie są dostępne do użycia. Zachowują jednak wszystkie swoje właściwości i można je przywrócić za pośrednictwem wywołania interfejsu API programu Microsoft Graph lub w witrynie Azure Portal. Elementy w stanie usuwania nietrwałego, które nie są przywracane w ciągu 30 dni, są trwale lub trwale usuwane.

Ważne

Wszystkie inne typy obiektów są usuwane natychmiast po ich wybraniu do usunięcia. Jeśli obiekt jest trwale usunięty, nie można go odzyskać. Należy go ponownie utworzyć i ponownie skonfigurować.

Aby uzyskać więcej informacji na temat usuwania i sposobu ich odzyskiwania, zobacz Odzyskiwanie po usunięciu.

Błędy konfiguracji

Błędy konfiguracji to konfiguracje zasobu lub zasad, które różnią się od zasad organizacji lub planów i powodują niezamierzone lub niepożądane konsekwencje. Błędna konfiguracja ustawień dla całej dzierżawy lub zasad dostępu warunkowego może poważnie wpłynąć na bezpieczeństwo i publiczny obraz organizacji. Błędy konfiguracji mogą:

- Zmienianie sposobu interakcji administratorów, użytkowników dzierżawy i użytkowników zewnętrznych z zasobami w dzierżawie.

- Zmiana możliwości interakcji użytkowników z innymi dzierżawami i użytkownikami zewnętrznymi w celu interakcji z dzierżawą.

- Przyczyna odmowy usługi.

- Przerwij zależności między danymi, systemami i aplikacjami.

Aby uzyskać więcej informacji na temat błędów konfiguracji i sposobu ich odzyskiwania, zobacz Odzyskiwanie po błędnych konfiguracji.

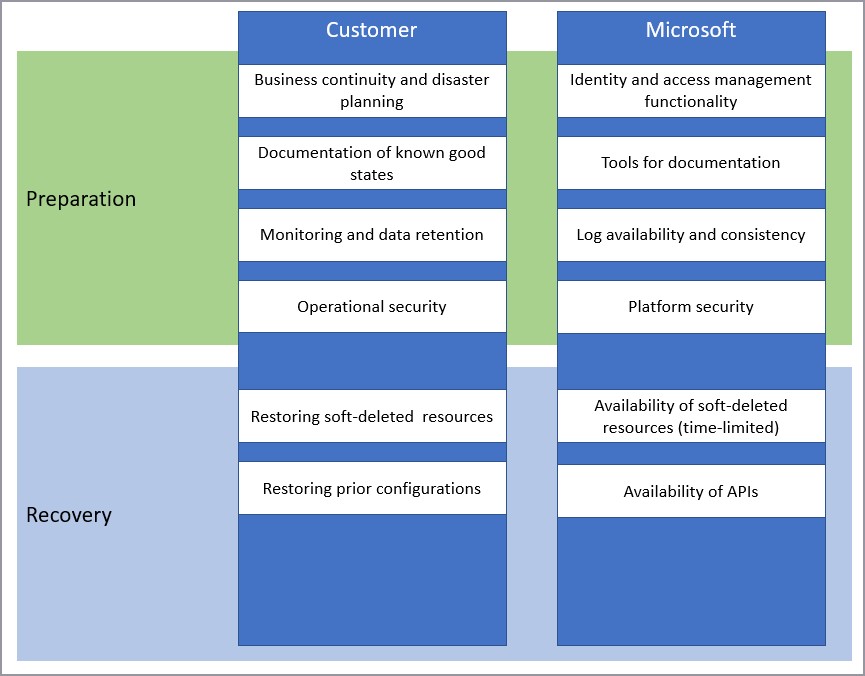

Wspólna odpowiedzialność

Możliwość odzyskiwania jest wspólną odpowiedzialnością między firmą Microsoft jako dostawcą usług w chmurze a Organizacją.

Możesz użyć narzędzi i usług zapewnianych przez firmę Microsoft, aby przygotować się do usuwania i błędów konfiguracji.

Ciągłość działalności biznesowej i planowanie awarii

Przywracanie trwale usuniętego lub nieprawidłowo skonfigurowanego elementu jest procesem intensywnie korzystającym z zasobów. Zasoby potrzebne można zminimalizować, planując z wyprzedzeniem. Rozważ posiadanie określonego zespołu administratorów odpowiedzialnych za przywrócenie.

Testowanie procesu przywracania

Przećwia proces przywracania dla różnych typów obiektów i komunikacji, która w rezultacie wyjdzie. Pamiętaj, aby przeprowadzić próbę z obiektami testowymi, najlepiej w dzierżawie testowej.

Testowanie planu może pomóc w ustaleniu:

- Ważność i kompletność dokumentacji stanu obiektu.

- Typowy czas rozwiązywania problemów.

- Właściwa komunikacja i ich odbiorcy.

- Oczekiwane sukcesy i potencjalne wyzwania.

Tworzenie procesu komunikacji

Utwórz proces wstępnie zdefiniowanej komunikacji, aby inne osoby wiedziały o problemie i osiach czasu na potrzeby przywracania. Uwzględnij następujące kwestie w planie komunikacji przywracania:

Typy komunikacji do wyjścia. Rozważ utworzenie wstępnie zdefiniowanych szablonów.

Osoby biorące udział w projekcie mogą otrzymywać komunikaty. Uwzględnij następujące grupy, zgodnie z obowiązującymi przepisami:

- Właściciele firm, których dotyczy problem.

- Administratorzy operacyjni, którzy będą wykonywać odzyskiwanie.

- Osoby zatwierdzające biznesowe i techniczne.

- Użytkownicy, których dotyczy problem.

Zdefiniuj zdarzenia wyzwalające komunikację, takie jak:

- Początkowe usunięcie.

- Wpływu.

- Czas rozwiązania.

- Odbudowa.

Znane dobre stany dokumentu

Regularnie dokumentuj stan dzierżawy i jego obiektów. Następnie, jeśli wystąpi hard delete lub misconfiguration, masz plan odzyskiwania. Następujące narzędzia mogą pomóc w udokumentowaniu bieżącego stanu:

- Interfejsy API programu Microsoft Graph mogą służyć do eksportowania bieżącego stanu wielu konfiguracji firmy Microsoft Entra.

- Microsoft Entra Exporter to narzędzie, którego można użyć do wyeksportowania ustawień konfiguracji.

- Konfiguracja żądanego stanu platformy Microsoft 365 to moduł platformy PowerShell Desired State Configuration. Można go użyć do eksportowania konfiguracji do celów referencyjnych i stosowania poprzedniego stanu wielu ustawień.

- Interfejsy API dostępu warunkowego mogą służyć do zarządzania zasadami dostępu warunkowego jako kodem.

Często używane interfejsy API programu Microsoft Graph

Interfejsy API programu Microsoft Graph umożliwiają eksportowanie bieżącego stanu wielu konfiguracji firmy Microsoft Entra. Interfejsy API obejmują większość scenariuszy, w których materiały referencyjne dotyczące poprzedniego stanu lub możliwość zastosowania tego stanu z wyeksportowanej kopii może być niezbędna do utrzymania działania firmy.

Interfejsy API programu Microsoft Graph są wysoce dostosowywalne w zależności od potrzeb organizacji. Aby zaimplementować rozwiązanie do tworzenia kopii zapasowych lub materiałów referencyjnych, deweloperzy muszą zaprojektować kod do wykonywania zapytań, przechowywania i wyświetlania danych. Wiele implementacji używa repozytoriów kodu online w ramach tej funkcji.

Przydatne interfejsy API na potrzeby odzyskiwania

| Typy zasobów | Linki do informacji |

|---|---|

| Użytkownicy, grupy i inne obiekty katalogu | directoryObject API |

| Role katalogu | directoryRole API |

| Zasady dostępu warunkowego | Interfejs API zasad dostępu warunkowego |

| Urządzenia | interfejs API urządzeń |

| Domeny | interfejs API domen |

| Jednostki administracyjne | interfejs API jednostki administracyjnej) |

| Usunięte elementy* | deletedItems API |

*Bezpiecznie przechowuj te eksporty konfiguracji z dostępem udostępnionym ograniczonej liczbie administratorów.

Eksporter Entra firmy Microsoft może dostarczyć większość potrzebnych dokumentacji:

- Sprawdź, czy zaimplementowano żądaną konfigurację.

- Użyj eksportera, aby przechwycić bieżące konfiguracje.

- Przejrzyj eksport, zapoznaj się z ustawieniami dzierżawy, które nie zostały wyeksportowane, i ręcznie je udokumentowaj.

- Zapisz dane wyjściowe w bezpiecznej lokalizacji z ograniczonym dostępem.

Uwaga

Ustawienia w starszym portalu uwierzytelniania wieloskładnikowego dla ustawień serwer proxy aplikacji i federacji mogą nie być eksportowane z eksporterem Entra firmy Microsoft lub interfejsem API programu Microsoft Graph. Moduł Microsoft 365 Desired State Configuration używa programu Microsoft Graph i programu PowerShell do pobierania stanu wielu konfiguracji w usłudze Microsoft Entra ID. Te informacje mogą służyć jako informacje referencyjne lub za pomocą skryptów konfiguracji żądanego stanu programu PowerShell, aby ponownie zastosować znany dobry stan.

Użyj interfejsów API programu Graph dostępu warunkowego do zarządzania zasadami, takimi jak kod. Automatyzowanie zatwierdzeń w celu podwyższenia poziomu zasad ze środowisk przedprodukcyjnych, tworzenia kopii zapasowych i przywracania, monitorowania zmian i planowania z wyprzedzeniem w nagłych wypadkach.

Mapowanie zależności między obiektami

Usunięcie niektórych obiektów może spowodować efekt falowania z powodu zależności. Na przykład usunięcie grupy zabezpieczeń używanej do przypisania aplikacji spowoduje, że użytkownicy, którzy byli członkami tej grupy, nie mogą uzyskać dostępu do aplikacji, do których przypisano grupę.

Typowe zależności

| Object type | Potencjalne zależności |

|---|---|

| Obiekt aplikacji | Jednostka usługi (aplikacja dla przedsiębiorstw). Grupy przypisane do aplikacji. Zasady dostępu warunkowego wpływające na aplikację. |

| Jednostki usługi | Obiekt aplikacji. |

| Zasady dostępu warunkowego | Użytkownicy przypisani do zasad. Grupy przypisane do zasad. Jednostka usługi (aplikacja dla przedsiębiorstw) objęta zasadami. |

| Grupy inne niż Grupy Microsoft 365 | Użytkownicy przypisani do grupy. Zasady dostępu warunkowego, do których przypisano grupę. Aplikacje, do których przypisano grupę. |

Monitorowanie i przechowywanie danych

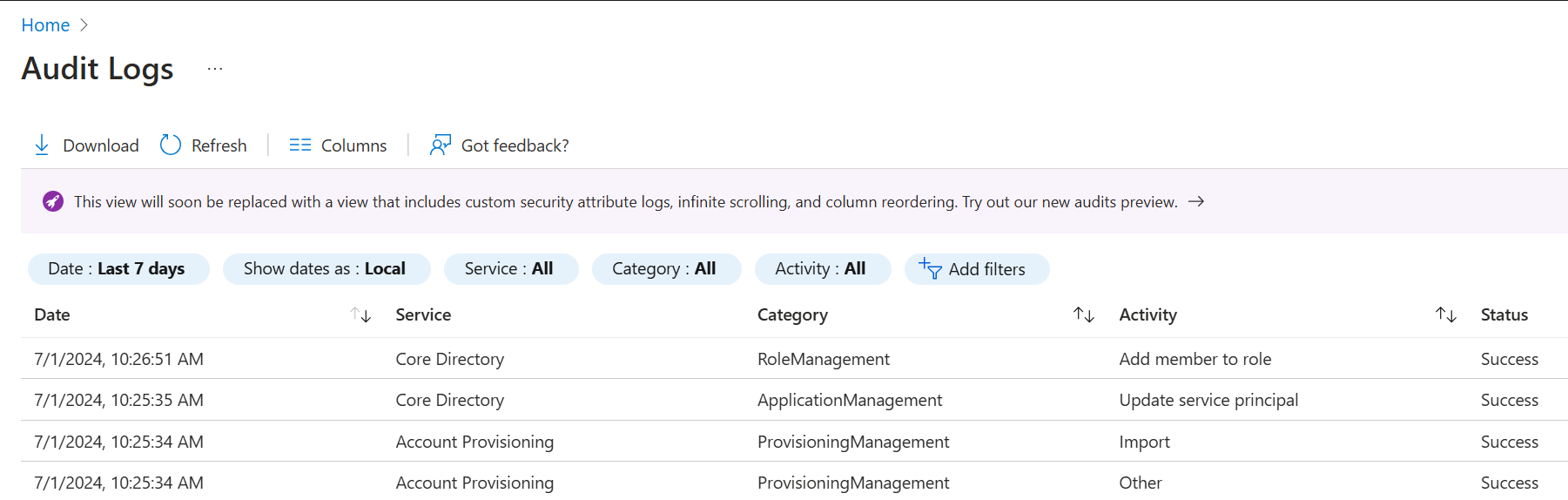

Dziennik inspekcji firmy Microsoft Entra zawiera informacje dotyczące wszystkich operacji usuwania i konfiguracji wykonywanych w dzierżawie. Zalecamy wyeksportowanie tych dzienników do narzędzia do zarządzania informacjami i zdarzeniami zabezpieczeń, takiego jak Microsoft Sentinel. Program Microsoft Graph umożliwia również przeprowadzanie inspekcji zmian i tworzenie niestandardowego rozwiązania do monitorowania różnic w czasie. Aby uzyskać więcej informacji na temat znajdowania usuniętych elementów przy użyciu programu Microsoft Graph, zobacz Wyświetlanie listy usuniętych elementów — Microsoft Graph w wersji 1.0.

Dzienniki inspekcji

Dziennik inspekcji zawsze rejestruje zdarzenie "Usuń <obiekt>", gdy obiekt w dzierżawie jest usuwany z aktywnego stanu, z aktywnego do nietrwałego usunięcia lub aktywnego do usunięcia twardego.

Zdarzenie Usuwania dla aplikacji, jednostek usługi, użytkowników i Grupy Microsoft 365 jest usuwaniem nietrwałym. W przypadku dowolnego innego typu obiektu jest to twarde usunięcie.

| Object type | Działanie w dzienniku | Result |

|---|---|---|

| Aplikacja | Usuwanie aplikacji i jednostki usługi | Usuwanie nietrwałe |

| Aplikacja | Aplikacja do usuwania twardego | Usunięto trwale |

| Jednostka usługi | Usuwanie jednostki usługi | Usuwanie nietrwałe |

| Jednostka usługi | Jednostka usługi usuwania twardego | Usunięto trwale |

| User | Usuwanie użytkownika | Usuwanie nietrwałe |

| User | Użytkownik usuwania twardego | Usunięto trwale |

| Microsoft 365 Groups | Usuwanie grupy | Usuwanie nietrwałe |

| Microsoft 365 Groups | Grupa usuwania twardego | Usunięto trwale |

| Wszystkie inne obiekty | Usuń element "objectType" | Usunięto trwale |

Uwaga

Dziennik inspekcji nie rozróżnia typu grupy usuniętej grupy. Tylko Grupy Microsoft 365 są usuwane nietrwale. Jeśli zostanie wyświetlony wpis Usuń grupę, może to być usuwanie nietrwałe grupy platformy Microsoft 365 lub twarde usunięcie innego typu grupy. Dokumentacja znanego dobrego stanu powinna zawierać typ grupy dla każdej grupy w organizacji.

Aby uzyskać informacje na temat monitorowania zmian konfiguracji, zobacz Odzyskiwanie po błędnych konfiguracjach.

Śledzenie zmian konfiguracji za pomocą skoroszytów

Skoroszyty usługi Azure Monitor mogą ułatwić monitorowanie zmian konfiguracji.

Skoroszyt raportu Poufne operacje może pomóc zidentyfikować podejrzane działanie aplikacji i jednostki usługi, które może wskazywać na naruszenie zabezpieczeń, w tym:

- Zmodyfikowane poświadczenia aplikacji lub jednostki usługi lub metody uwierzytelniania.

- Nowe uprawnienia przyznane jednostkom usługi.

- Aktualizacje roli katalogu i członkostwa w grupach dla jednostek usługi.

- Zmodyfikowane ustawienia federacji.

Skoroszytdziałań dotyczących dostępu między dzierżawami może pomóc w monitorowaniu aplikacji w dzierżawach zewnętrznych, do których użytkownicy uzyskują dostęp, oraz do których aplikacji w dzierżawie użytkownicy zewnętrzni uzyskują dostęp. Użyj tego skoroszytu, aby wyszukać nietypowe zmiany w dostępie do aplikacji dla ruchu przychodzącego lub wychodzącego między dzierżawami.

Bezpieczeństwo działania

Zapobieganie niepożądanym zmianom jest znacznie mniej trudne niż potrzeba ponownego tworzenia i ponownego konfigurowania obiektów. Uwzględnij następujące zadania w procesach zarządzania zmianami, aby zminimalizować wypadki:

- Użyj modelu najniższych uprawnień. Upewnij się, że każdy członek zespołu ma najmniejsze uprawnienia niezbędne do wykonywania zwykłych zadań. Wymagaj procesu eskalacji uprawnień dla bardziej nietypowych zadań.

- Kontrola administracyjna obiektu umożliwia konfigurację i usunięcie. Używaj mniej uprzywilejowanych ról, takich jak Czytelnik zabezpieczeń, dla zadań, które nie wymagają operacji tworzenia, aktualizowania ani usuwania (CRUD). Jeśli są wymagane operacje CRUD, należy użyć ról specyficznych dla obiektu, jeśli to możliwe. Na przykład administratorzy użytkowników mogą usuwać tylko użytkowników, a administratorzy aplikacji mogą usuwać tylko aplikacje. Używaj tych bardziej ograniczonych ról, jeśli to możliwe.

- Użyj usługi Privileged Identity Management (PIM). Usługa PIM umożliwia eskalację uprawnień just in time w celu wykonywania zadań, takich jak twarde usunięcie. Możesz skonfigurować usługę PIM tak, aby powiadomienia lub zatwierdzenia dotyczące eskalacji uprawnień.