Jak skonfigurować łączniki sieci prywatnej dla serwera proxy aplikacji Dostęp Prywatny Microsoft Entra i firmy Microsoft Entra

Łączniki są lekkimi agentami, którzy znajdują się na serwerze w sieci prywatnej i ułatwiają połączenie wychodzące z globalną usługą bezpiecznego dostępu. Łączniki muszą być zainstalowane w systemie Windows Server, który ma dostęp do zasobów zaplecza i aplikacji. Łączniki można organizować w grupy łączników, a każda grupa obsługuje ruch do określonych aplikacji. Aby dowiedzieć się więcej na temat łączników, zobacz Omówienie łączników sieci prywatnej firmy Microsoft Entra.

Wymagania wstępne

Aby dodać zasoby prywatne i aplikacje do identyfikatora Entra firmy Microsoft, potrzebne są następujące elementy:

- Produkt wymaga licencji. Aby dowiedzieć się więcej na temat licencjonowania, zobacz sekcję licencjonowania Co to jest globalny bezpieczny dostęp. W razie potrzeby możesz kupić licencje lub uzyskać licencje próbne.

- Konto administratora aplikacji.

Tożsamości użytkowników muszą być synchronizowane z katalogu lokalnego lub tworzone bezpośrednio w dzierżawach firmy Microsoft Entra. Synchronizacja tożsamości umożliwia usłudze Microsoft Entra ID wstępne uwierzytelnianie użytkowników przed udzieleniem im dostępu do aplikacji proxy opublikowanych aplikacji oraz posiadanie niezbędnych informacji o identyfikatorze użytkownika w celu przeprowadzenia logowania jednokrotnego.

Serwer systemu Windows

Łącznik sieci prywatnej firmy Microsoft Entra wymaga serwera z systemem Windows Server 2012 R2 lub nowszym. Na serwerze zainstalujesz łącznik sieci prywatnej. Ten serwer łącznika musi nawiązać połączenie z usługą Dostęp Prywatny Microsoft Entra lub usługą serwera proxy aplikacji oraz prywatnymi zasobami lub aplikacjami, które planujesz opublikować.

- Aby zapewnić wysoką dostępność w danym środowisku, zalecamy posiadanie więcej niż jednego serwera z systemem Windows.

- Minimalna wersja platformy .NET wymagana dla łącznika to wersja 4.7.1 lub nowsza.

- Aby uzyskać więcej informacji, zobacz prywatne łączniki sieciowe

- Aby uzyskać więcej informacji, zobacz Określanie, które wersje programu .NET Framework są zainstalowane.

Ważne

Wyłącz protokół HTTP 2.0 podczas korzystania z łącznika sieci prywatnej firmy Microsoft z serwerem proxy aplikacji Entra firmy Microsoft w systemie Windows Server 2019 lub nowszym.

HTTP2 Wyłącz obsługę protokołu w składniku WinHttp delegowania ograniczonego protokołu Kerberos, aby prawidłowo działać. Jest to domyślnie wyłączone we wcześniejszych wersjach obsługiwanych systemów operacyjnych. Dodanie następującego klucza rejestru i ponowne uruchomienie serwera powoduje wyłączenie go w systemie Windows Server 2019 lub nowszym. Jest to klucz rejestru obejmujący całą maszynę.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp]

"EnableDefaultHTTP2"=dword:00000000

Klucz można ustawić za pomocą programu PowerShell za pomocą następującego polecenia:

Set-ItemProperty 'HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp\' -Name EnableDefaultHTTP2 -Value 0

Ostrzeżenie

Jeśli wdrożono serwer proxy ochrony haseł firmy Microsoft Entra, nie instaluj serwera proxy aplikacji Microsoft Entra i serwera proxy ochrony haseł firmy Microsoft na tym samym komputerze. Serwer proxy aplikacji Microsoft Entra i serwer proxy ochrony haseł firmy Microsoft instalują różne wersje usługi Microsoft Entra Connect Agent Updater. Te różne wersje są niezgodne podczas instalacji razem na tej samej maszynie.

Wymagania dotyczące protokołu Transport Layer Security (TLS)

Przed zainstalowaniem łącznika sieci prywatnej serwer łącznika systemu Windows musi mieć włączony protokół TLS 1.2.

Aby włączyć protokół TLS 1.2:

Ustaw klucze rejestru.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319] "SchUseStrongCrypto"=dword:00000001Uruchom ponownie serwer.

Uwaga

Firma Microsoft aktualizuje usługi platformy Azure w celu używania certyfikatów TLS z innego zestawu głównych urzędów certyfikacji (CA). Ta zmiana jest wprowadzana, ponieważ bieżące certyfikaty urzędu certyfikacji nie są zgodne z jednym z wymagań punktu odniesienia urzędu certyfikacji/forum przeglądarki. Aby uzyskać więcej informacji, zobacz Zmiany certyfikatów TLS platformy Azure.

Zalecenia dotyczące serwera łącznika

- Optymalizowanie wydajności między łącznikiem a aplikacją. Fizycznie znajdź serwer łącznika w pobliżu serwerów aplikacji. Aby uzyskać więcej informacji, zobacz Optymalizowanie przepływu ruchu za pomocą serwera proxy aplikacji Firmy Microsoft Entra.

- Upewnij się, że serwer łącznika i serwery aplikacji internetowej znajdują się w tej samej domenie usługi Active Directory lub obejmują domeny zaufania. Posiadanie serwerów w tej samej domenie lub domenach zaufania jest wymagane do korzystania z logowania jednokrotnego (SSO) ze zintegrowanym uwierzytelnianiem systemu Windows (IWA) i ograniczone delegowanie Protokołu Kerberos (KCD). Jeśli serwer łącznika i serwery aplikacji internetowej znajdują się w różnych domenach usługi Active Directory, użyj delegowania opartego na zasobach na potrzeby logowania jednokrotnego.

Przygotowywanie środowiska lokalnego

Zacznij od umożliwienia komunikacji z centrami danych platformy Azure w celu przygotowania środowiska do serwera proxy aplikacji Firmy Microsoft Entra. Jeśli ścieżka zawiera zaporę, upewnij się, że jest ona otwarta. Otwarta zapora umożliwia łącznikowi zgłaszanie żądań protokołu HTTPS (TCP) do serwera proxy aplikacji.

Ważne

Jeśli instalujesz łącznik dla chmury Azure Government, postępuj zgodnie z wymaganiami wstępnymi i krokami instalacji. Wymaga to włączenia dostępu do innego zestawu adresów URL i dodatkowego parametru do uruchomienia instalacji.

Otwarte porty

Otwórz następujące porty dla ruchu wychodzącego.

| Numer portu | Zastosowanie |

|---|---|

| 80 | Pobieranie list odwołania certyfikatów (CRL) podczas weryfikowania certyfikatu TLS/SSL |

| 443 | Cała komunikacja wychodząca do usługi serwera proxy aplikacji |

Jeśli zapora wymusza ruch odpowiednio dla użytkowników, którzy go generują, otwórz również porty 80 i 443 dla ruchu pochodzącego z usług systemu Windows działających jako usługi sieciowe.

Zezwalanie na dostęp do adresów URL

Zezwól na dostęp do następujących adresów URL:

| URL | Port | Zastosowanie |

|---|---|---|

*.msappproxy.net *.servicebus.windows.net |

443/HTTPS | Komunikacja między łącznikiem a usługą serwera proxy aplikacji w chmurze |

crl3.digicert.com crl4.digicert.com ocsp.digicert.com crl.microsoft.com oneocsp.microsoft.com ocsp.msocsp.com |

80/HTTP | Łącznik używa tych adresów URL do weryfikowania certyfikatów. |

login.windows.net secure.aadcdn.microsoftonline-p.com *.microsoftonline.com *.microsoftonline-p.com *.msauth.net *.msauthimages.net *.msecnd.net *.msftauth.net *.msftauthimages.net *.phonefactor.net enterpriseregistration.windows.net management.azure.com policykeyservice.dc.ad.msft.net ctldl.windowsupdate.com www.microsoft.com/pkiops |

443/HTTPS | Łącznik używa tych adresów URL podczas procesu rejestracji. |

ctldl.windowsupdate.com www.microsoft.com/pkiops |

80/HTTP | Łącznik używa tych adresów URL podczas procesu rejestracji. |

Możesz zezwolić na połączenia z adresami *.msappproxy.net, *.servicebus.windows.neti innymi adresami URL powyżej, jeśli zapora lub serwer proxy umożliwia konfigurowanie reguł dostępu na podstawie sufiksów domeny. Jeśli nie, musisz zezwolić na dostęp do zakresów adresów IP platformy Azure i tagów usługi — chmura publiczna. Zakresy adresów IP są aktualizowane co tydzień.

Ważne

Unikaj wszystkich wbudowanych inspekcji i kończenia komunikacji wychodzącej tls między łącznikami sieci prywatnej firmy Microsoft Entra i usługami w chmurze serwera proxy aplikacji firmy Microsoft Entra.

Instalowanie i rejestrowanie łącznika

Aby użyć dostępu prywatnego, zainstaluj łącznik na każdym serwerze z systemem Windows używanym do Dostęp Prywatny Microsoft Entra. Łącznik to agent, który zarządza połączeniem wychodzącym z lokalnych serwerów aplikacji do globalnego bezpiecznego dostępu. Łącznik można zainstalować na serwerach, na których zainstalowano również innych agentów uwierzytelniania, takich jak Microsoft Entra Connect.

Uwaga

Minimalna wersja łącznika wymagana dla dostępu prywatnego to 1.5.3417.0. Począwszy od wersji 1.5.3437.0, program .NET w wersji 4.7.1 lub nowszej jest wymagany do pomyślnej instalacji (uaktualnienie).

Uwaga

Wdrażanie łącznika sieci prywatnej dla obciążeń platformy Azure, AWS i GCP z odpowiednich witryn Marketplace (wersja zapoznawcza)

Łącznik sieci prywatnej jest teraz dostępny w witrynach Azure Marketplace, AWS Marketplace i GCP Marketplace (w wersji zapoznawczej) oprócz centrum administracyjnego firmy Microsoft Entra. Oferty witryny Marketplace umożliwiają użytkownikom wdrażanie maszyny wirtualnej z systemem Windows przy użyciu wstępnie zainstalowanego łącznika sieci prywatnej za pomocą uproszczonego modelu. Proces automatyzuje instalację i rejestrację, co zwiększa łatwość i wydajność.

Aby zainstalować łącznik z centrum administracyjnego firmy Microsoft Entra:

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako administrator aplikacji katalogu, który używa serwer proxy aplikacji.

- Na przykład jeśli domena dzierżawy to contoso.com, administratorem powinien być

admin@contoso.comlub dowolny alias administratora w tej domenie.

- Na przykład jeśli domena dzierżawy to contoso.com, administratorem powinien być

Wybierz swoją nazwę użytkownika w prawym górnym rogu. Sprawdź, czy logujesz się do katalogu korzystającego z serwer proxy aplikacji. Jeśli chcesz zmienić katalogi, wybierz pozycję Przełącz katalog i wybierz katalog, który używa serwer proxy aplikacji.

Przejdź do łączników Global Secure Access>Connect>.

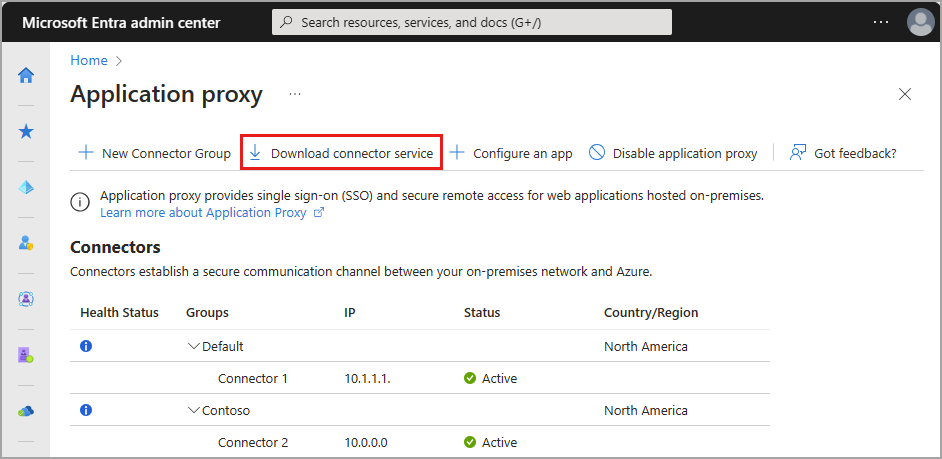

Wybierz pozycję Pobierz usługę łącznika.

Zapoznaj się z warunkami użytkowania usługi. Gdy wszystko będzie gotowe, wybierz pozycję Akceptuj warunki i pobierz.

W dolnej części okna wybierz pozycję Uruchom , aby zainstalować łącznik. Zostanie otwarty kreator instalacji.

Postępuj zgodnie z instrukcjami kreatora, aby zainstalować usługę. Po wyświetleniu monitu o zarejestrowanie łącznika za pomocą serwer proxy aplikacji dla dzierżawy firmy Microsoft Entra podaj poświadczenia administratora aplikacji.

- W przypadku programu Internet Explorer (IE): jeśli konfiguracja zwiększonych zabezpieczeń programu IE jest włączona, ekran rejestracji może nie być widoczny. Aby uzyskać dostęp, wykonaj instrukcje podane w komunikacie o błędzie. Upewnij się, że konfiguracja zwiększonych zabezpieczeń programu Internet Explorer jest wyłączona.

Fakty, które trzeba znać

Jeśli wcześniej zainstalowano łącznik, zainstaluj go ponownie, aby uzyskać najnowszą wersję. Podczas uaktualniania odinstaluj istniejący łącznik i usuń wszystkie powiązane foldery. Aby wyświetlić informacje o poprzednich wersjach i zmianach, które zawierają, zobacz serwer proxy aplikacji: Historia wersji.

Jeśli zdecydujesz się mieć więcej niż jeden serwer z systemem Windows dla aplikacji lokalnych, musisz zainstalować i zarejestrować łącznik na każdym serwerze. Możesz tworzyć grupy łączników. Aby uzyskać więcej informacji, zobacz grupy łączników.

Aby uzyskać informacje o łącznikach, planowaniu pojemności i sposobie ich aktualności, zobacz Omówienie łączników sieci prywatnych firmy Microsoft Entra.

Uwaga

Dostęp Prywatny Microsoft Entra nie obsługuje łączników obejmujących wiele regionów geograficznych. Wystąpienia usługi w chmurze dla łącznika są wybierane w tym samym regionie co dzierżawa firmy Microsoft Entra (lub najbliższy region), nawet jeśli masz łączniki zainstalowane w regionach innych niż region domyślny.

Weryfikowanie instalacji i rejestracji

Aby potwierdzić, że nowy łącznik został poprawnie zainstalowany, można użyć portalu globalnego bezpiecznego dostępu lub serwera z systemem Windows.

Aby uzyskać informacje na temat rozwiązywania problemów z serwerem proxy aplikacji, zobacz Debugowanie problemów z aplikacją serwera proxy aplikacji.

Weryfikowanie instalacji za pośrednictwem centrum administracyjnego firmy Microsoft Entra

Aby sprawdzić, czy łącznik został poprawnie zainstalowany i zarejestrowany:

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako administrator aplikacji katalogu, który używa serwer proxy aplikacji.

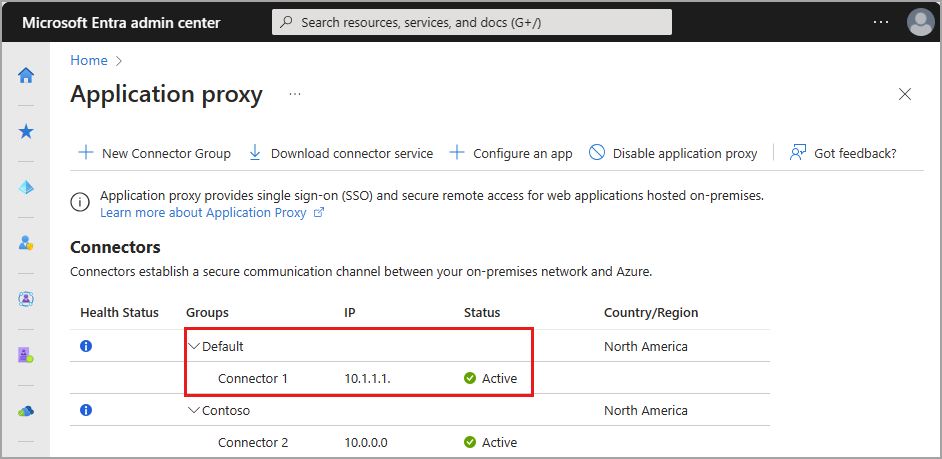

Przejdź do łączników Global Secure Access Connect>>

- Na stronie widać wszystkie łączniki i grupy łączników.

Wyświetl łącznik, aby zweryfikować jego szczegóły.

- Rozwiń łącznik, aby wyświetlić szczegóły, jeśli jeszcze nie został rozszerzony.

- Zielona ikona oznacza, że łącznik jest aktywny i może łączyć się z usługą. Jednak nawet wtedy problem z siecią może uniemożliwiać łącznikowi odbieranie wiadomości.

Aby uzyskać więcej pomocy dotyczącej instalowania łącznika, zobacz Rozwiązywanie problemów z łącznikami.

Weryfikowanie instalacji za pośrednictwem serwera z systemem Windows

Aby sprawdzić, czy łącznik został poprawnie zainstalowany i zarejestrowany:

Wybierz klucz systemu Windows i wprowadź polecenie

services.msc, aby otworzyć Menedżera usług systemu Windows.Sprawdź, czy stan następujących usług działa.

- Łącznik sieci prywatnej firmy Microsoft Entra umożliwia łączność.

- Microsoft Entra private network connector updater to automatyczna usługa aktualizacji.

- Sprawdza ona dostępność nowych wersji łącznika i aktualizuje go zgodnie z potrzebami.

Jeśli stan usług nie jest uruchomiony, kliknij prawym przyciskiem myszy, aby wybrać każdą usługę, a następnie wybierz polecenie Uruchom.

Tworzenie grup łączników

Aby utworzyć dowolną liczbę grup łączników:

- Przejdź do łączników Global Secure Access>Connect>.

- Wybierz pozycję Nowa grupa łączników.

- Nadaj nowej grupie łączników nazwę, a następnie użyj menu rozwijanego, aby wybrać łączniki należące do tej grupy.

- Wybierz pozycję Zapisz.

Aby dowiedzieć się więcej o grupach łączników, zobacz Omówienie grup łączników sieci prywatnej firmy Microsoft Entra.

Następne kroki

Następnym krokiem do rozpoczęcia pracy z Dostęp Prywatny Microsoft Entra jest skonfigurowanie aplikacji Szybki dostęp lub Globalny bezpieczny dostęp: