Używanie Zarządzanie tożsamością Microsoft Entra do przeglądania i usuwania użytkowników zewnętrznych, którzy nie mają już dostępu do zasobów

W tym artykule opisano funkcje i metody, które umożliwiają wskazanie i wybranie tożsamości zewnętrznych, dzięki czemu można je przejrzeć i usunąć z identyfikatora Entra firmy Microsoft, jeśli nie są już potrzebne. Chmura ułatwia współpracę z użytkownikami wewnętrznymi lub zewnętrznymi. W przypadku objęcia usługi Office 365 organizacje zaczynają widzieć rozprzestrzenianie się tożsamości zewnętrznych (w tym gości), ponieważ użytkownicy współpracują ze sobą nad danymi, dokumentami lub cyfrowymi obszarami roboczymi, takimi jak teams. Organizacje muszą równoważyć współpracę i spełniać wymagania dotyczące zabezpieczeń i ładu. Część tych wysiłków powinna obejmować ocenę i czyszczenie użytkowników zewnętrznych, którzy zostali zaproszeni do współpracy w dzierżawie, pochodzącej z organizacji partnerskich i usunięcie ich z identyfikatora Entra firmy Microsoft, gdy nie są już potrzebne.

Uwaga

Do korzystania z przeglądów dostępu firmy Microsoft wymagany jest prawidłowy identyfikator Entra ID P2 lub Zarządzanie tożsamością Microsoft Entra, wersja płatna Enterprise Mobility + Security E5 lub licencja próbna. Aby uzyskać więcej informacji, zobacz Microsoft Entra editions (Wersje entra firmy Microsoft).

Dlaczego warto przeglądać użytkowników z organizacji zewnętrznych w dzierżawie?

W większości organizacji użytkownicy końcowi inicjują proces zapraszania partnerów biznesowych i dostawców do współpracy. Konieczność współpracy napędza organizacje w celu zapewnienia właścicielom zasobów i użytkownikom końcowym sposobu regularnego oceniania i potwierdzania użytkowników zewnętrznych. Często proces dołączania nowych partnerów do współpracy jest planowany i uwzględniany, ale przy wielu współpracy nie ma jasnej daty zakończenia, nie zawsze jest oczywiste, gdy użytkownik nie potrzebuje już dostępu. Ponadto zarządzanie tożsamościami napędza przedsiębiorstwa w celu zachowania czystego identyfikatora Entra firmy Microsoft i usuwania użytkowników, którzy nie potrzebują już dostępu do zasobów organizacji. Utrzymywanie tylko odpowiednich odwołań tożsamości dla partnerów i dostawców w katalogu pomaga zmniejszyć ryzyko pracowników, przypadkowo wybierając i udzielając dostępu do użytkowników zewnętrznych, którzy powinni zostać usunięci. W tym dokumencie przedstawiono kilka opcji, od zalecanych proaktywnych sugestii do działań reaktywnych i oczyszczania w celu zarządzania tożsamościami zewnętrznymi.

Udzielanie i odwoływanie dostępu za pomocą zarządzania upoważnieniami

Funkcje zarządzania upoważnieniami umożliwiają zautomatyzowany cykl życia tożsamości zewnętrznych z dostępem do zasobów. Ustanowienie procesów i procedur zarządzania dostępem za pośrednictwem zarządzania upoważnieniami i publikowania zasobów za pośrednictwem pakietów dostępu, śledzenie dostępu użytkowników zewnętrznych do zasobów staje się znacznie mniej skomplikowanym problemem do rozwiązania. Podczas zarządzania dostępem za pomocą pakietów dostępu do zarządzania upoważnieniami w usłudze Microsoft Entra ID organizacja może centralnie definiować dostęp użytkowników i użytkowników z organizacji partnerskich oraz zarządzać nimi. Usługa Entitlement Management używa zatwierdzeń i przypisań pakietów dostępu w celu śledzenia miejsca, w którym użytkownicy zewnętrzni zażądali dostępu i zostali przypisani. Jeśli użytkownik zewnętrzny utraci wszystkie swoje przypisania, zarządzanie upoważnieniami może automatycznie usunąć tych użytkowników zewnętrznych z dzierżawy.

Znajdowanie gości, którzy nie są zapraszani za pośrednictwem zarządzania upoważnieniami

Gdy pracownicy są upoważnieni do współpracy z użytkownikami zewnętrznymi, mogą zapraszać dowolną liczbę użytkowników spoza organizacji. Szukanie i grupowanie partnerów zewnętrznych w grupach członkostwa dynamicznego dostosowanego do firmy i przeglądanie ich może nie być możliwe, ponieważ może być zbyt wiele różnych firm do przeglądu lub nie ma właściciela ani sponsora dla organizacji. Firma Microsoft udostępnia przykładowy skrypt programu PowerShell, który może pomóc w analizie użycia tożsamości zewnętrznych w dzierżawie. Skrypt wylicza tożsamości zewnętrzne i kategoryzuje je. Skrypt może pomóc w zidentyfikowaniu i wyczyszczeniu tożsamości zewnętrznych, które mogą już nie być wymagane. W ramach danych wyjściowych skryptu przykładowy skrypt obsługuje automatyczne tworzenie grup zabezpieczeń zawierających zidentyfikowanych partnerów zewnętrznych bez grup — do dalszej analizy i użycia z przeglądami dostępu firmy Microsoft Entra. Skrypt jest dostępny w witrynie GitHub. Po zakończeniu działania skryptu generuje plik wyjściowy HTML, który zawiera opis tożsamości zewnętrznych, które:

- Nie ma już żadnego członkostwa w grupie w dzierżawie

- Przypisanie roli uprzywilejowanej w dzierżawie

- Przypisanie do aplikacji w dzierżawie

Dane wyjściowe obejmują również poszczególne domeny dla każdej z tych tożsamości zewnętrznych.

Uwaga

Wcześniej odwołany skrypt jest przykładowym skryptem, który sprawdza członkostwo w grupie, przypisania ról i przypisania aplikacji w identyfikatorze Entra firmy Microsoft. W aplikacjach mogą istnieć inne przypisania, które użytkownicy zewnętrzni otrzymali poza identyfikatorem Entra firmy Microsoft, takimi jak SharePoint (bezpośrednie przypisanie członkostwa) lub Azure RBAC lub Azure DevOps.

Przeglądanie zasobów używanych przez tożsamości zewnętrzne

Jeśli masz tożsamości zewnętrzne korzystające z zasobów, takich jak Teams lub inne aplikacje, które nie są jeszcze zarządzane przez zarządzanie upoważnieniami, możesz również regularnie przeglądać dostęp do tych zasobów. Przeglądy dostępu firmy Microsoft umożliwiają przeglądanie dostępu tożsamości zewnętrznych przez zezwolenie właścicielowi zasobu, tożsamościom zewnętrznym lub innej delegowanej osobie, której ufasz, na potwierdzenie, czy wymagany jest ciągły dostęp. Przeglądy dostępu obejmują zasób i utwórz działanie przeglądu ograniczone do wszystkich użytkowników, którzy mają dostęp tylko do zasobu lub użytkowników-gości. Następnie recenzent widzi wynikowej listy użytkowników, których potrzebują do przejrzenia — wszystkich użytkowników, w tym tylko pracowników organizacji lub tożsamości zewnętrznych.

Ustanowienie kultury przeglądu opartej na właścicielach zasobów pomaga zarządzać dostępem do tożsamości zewnętrznych. Właściciele zasobów, odpowiedzialny za dostęp, dostępność i bezpieczeństwo posiadanych informacji, są w większości przypadków najlepszym odbiorcą, aby podejmować decyzje dotyczące dostępu do swoich zasobów i są bliżej użytkowników, którzy uzyskują do nich dostęp niż centralny zespół IT lub sponsor, który zarządza wieloma zewnętrznymi zasobami.

Tworzenie przeglądów dostępu dla tożsamości zewnętrznych

Użytkownicy, którzy nie mają już dostępu do żadnych zasobów w dzierżawie, mogą zostać usunięci, jeśli nie będą już współpracować z twoją organizacją. Przed zablokowanie i usunięcie tych tożsamości zewnętrznych może być konieczne skontaktowanie się z tymi użytkownikami zewnętrznymi i upewnienie się, że nie pominięto projektu lub stały dostęp, którego potrzebują. Podczas tworzenia grupy zawierającej wszystkie tożsamości zewnętrzne jako członkowie, których nie znaleziono, nie masz dostępu do żadnych zasobów w dzierżawie, możesz użyć przeglądów dostępu, aby samodzielnie potwierdzić, czy nadal potrzebują, czy mają dostęp — lub nadal będą potrzebować dostępu w przyszłości. W ramach przeglądu twórca przeglądu w przeglądach dostępu może użyć funkcji Wymagaj przyczyny zatwierdzenia , aby wymagać od użytkowników zewnętrznych uzasadnienia dalszego dostępu, za pomocą którego można dowiedzieć się, gdzie i jak nadal potrzebują dostępu w dzierżawie. Ponadto możesz włączyć ustawienie Dodatkowa zawartość dla funkcji poczty e-mail recenzenta, aby poinformować użytkowników, że tracą dostęp, jeśli nie odpowiadają i, jeśli nadal potrzebują dostępu, wymagane jest uzasadnienie. Jeśli chcesz kontynuować i zezwolić przeglądom dostępu na wyłączanie i usuwanie tożsamości zewnętrznych, jeśli nie będą odpowiadać lub podać prawidłową przyczynę dalszego dostępu, możesz użyć opcji Wyłącz i usuń, zgodnie z opisem w następnej sekcji.

Aby utworzyć przegląd dostępu dla tożsamości zewnętrznych, wykonaj następujące kroki:

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator ładu tożsamości.

Przejdź do pozycji Grupy tożsamości>>Wszystkie grupy.

Wyszukaj grupę zawierającą elementy członkowskie, które są tożsamościami zewnętrznymi, które nie mają dostępu do zasobów w dzierżawie, i zanotuj tę grupę. Aby zautomatyzować tworzenie grupy z członkami, którzy spełniają te kryteria, zobacz Zbieranie informacji dotyczących rozprzestrzeniania się tożsamości zewnętrznych.

Przejdź do strony Przeglądy dostępu do ładu>tożsamości.

Wybierz pozycję + Nowy przegląd dostępu.

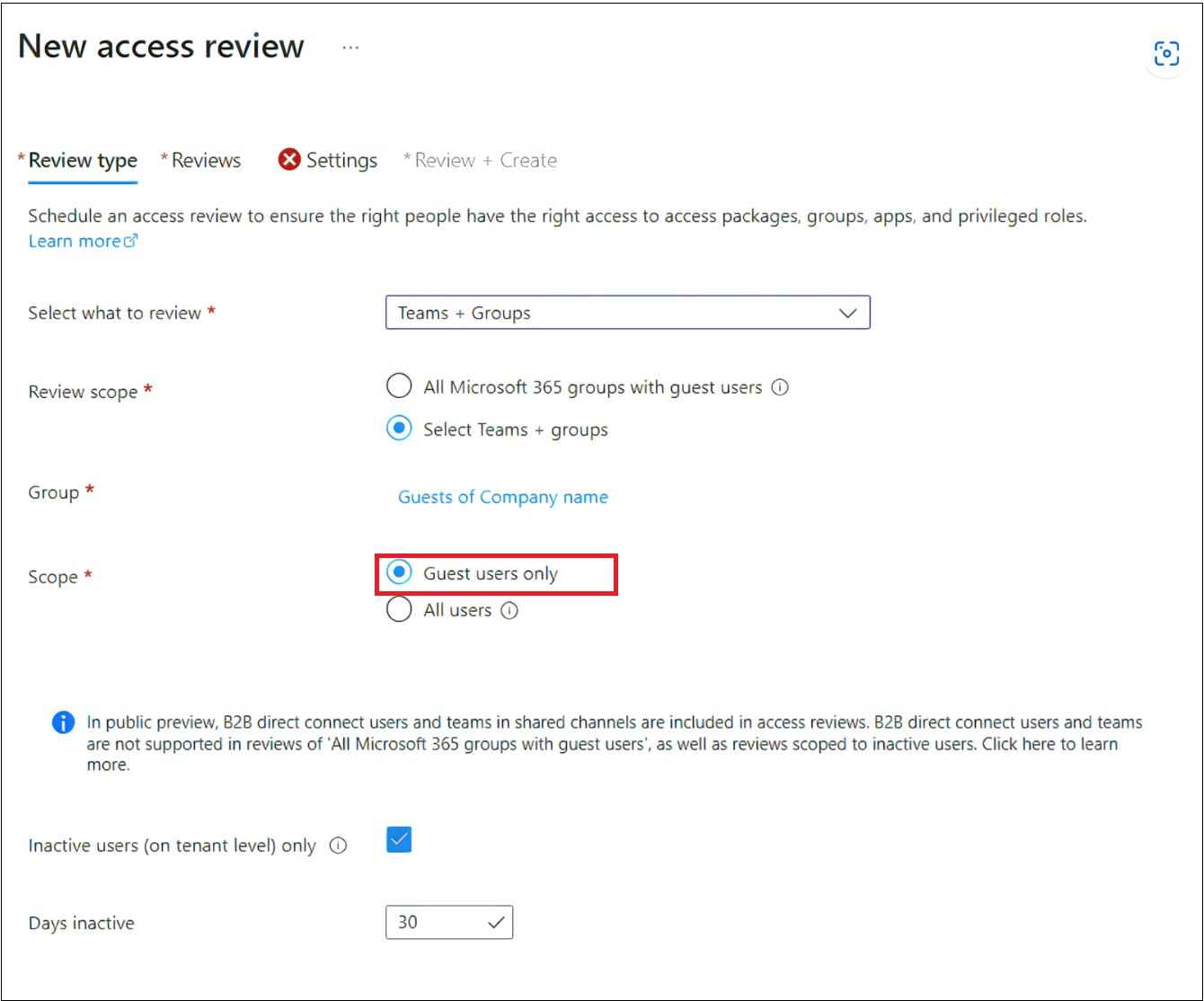

Wybierz pozycję Teams + Groups (Zespoły i grupy ), a następnie wybierz zanotowaną wcześniej grupę zawierającą tożsamości zewnętrzne, aby ustawić zakres Przegląd.

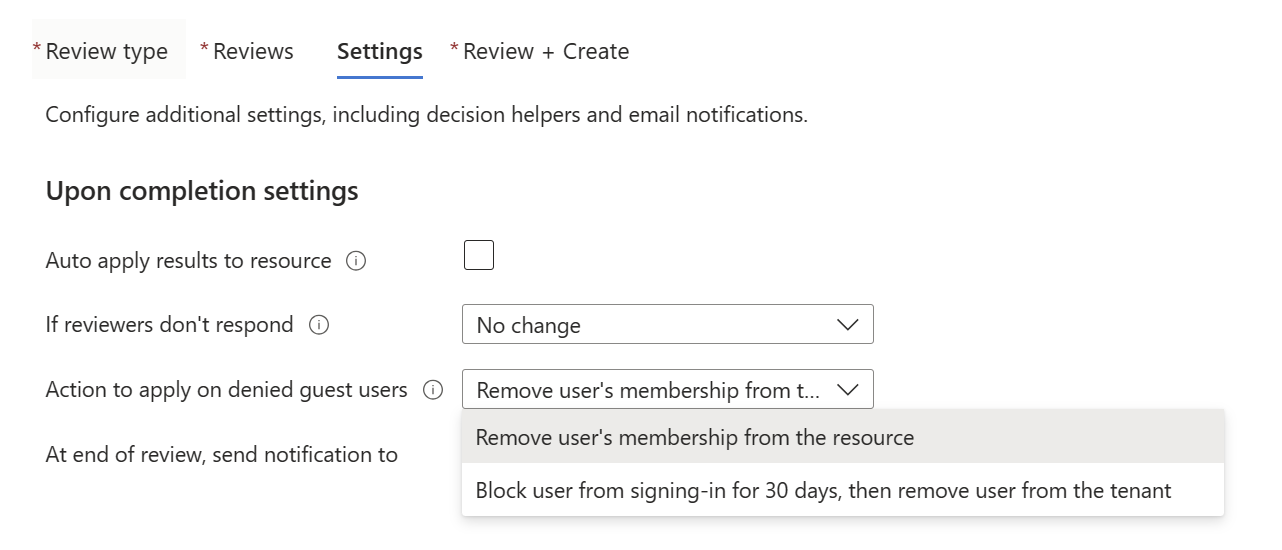

W sekcji Ustawienia po zakończeniu możesz wybrać pozycję Blokuj użytkownikom logowanie przez 30 dni, a następnie usunąć użytkownika z dzierżawy w obszarze Akcja, aby zastosować opcję Odmowy użytkowników. Aby uzyskać więcej informacji, zobacz: Wyłączanie i usuwanie tożsamości zewnętrznych za pomocą przeglądów dostępu firmy Microsoft Entra.

Po utworzeniu przeglądu dostępu użytkownik-gość musi certyfikować swój dostęp przed zakończeniem przeglądu. Jest to wykonywane przez gościa zatwierdzającego lub nie zatwierdzającego dostępu w portalu Mój dostęp. Aby uzyskać pełny przewodnik krok po kroku, zobacz: Przeglądanie dostępu do grup i aplikacji w przeglądach dostępu.

Po zakończeniu przeglądu na stronie Wyniki zostanie wyświetlone omówienie odpowiedzi podanej przez każdą tożsamość zewnętrzną. Możesz automatycznie zastosować wyniki i zezwolić na wyłączenie i usunięcie przeglądów dostępu. Alternatywnie możesz przejrzeć podane odpowiedzi i zdecydować, czy chcesz usunąć dostęp użytkownika, czy kontynuować pracę, i uzyskać dodatkowe informacje przed podjęciem decyzji. Jeśli niektórzy użytkownicy nadal mają dostęp do zasobów, których jeszcze nie przejrzeno, możesz użyć przeglądu w ramach odnajdywania i wzbogacania następnego cyklu przeglądania i zaświadczania.

Aby uzyskać szczegółowy przewodnik krok po kroku, zobacz: Tworzenie przeglądu dostępu grup i aplikacji w usłudze Microsoft Entra ID.

Wyłączanie i usuwanie tożsamości zewnętrznych za pomocą przeglądów dostępu firmy Microsoft Entra

Oprócz opcji usuwania niechcianych tożsamości zewnętrznych z zasobów, takich jak grupy lub aplikacje, przeglądy dostępu firmy Microsoft Entra mogą blokować logowanie się tożsamości zewnętrznych do dzierżawy i usuwać tożsamości zewnętrzne z dzierżawy po upływie 30 dni. Po wybraniu pozycji Blokuj logowanie użytkownika przez 30 dni, a następnie usunięcie użytkownika z dzierżawy spowoduje, że przegląd pozostanie w stanie "stosowanie" przez 30 dni. W tym okresie ustawienia, wyniki, recenzenci lub dzienniki inspekcji w ramach bieżącej recenzji nie są widoczne ani konfigurowalne.

To ustawienie umożliwia identyfikowanie, blokowanie i usuwanie tożsamości zewnętrznych z dzierżawy firmy Microsoft Entra. Tożsamości zewnętrzne, które są przeglądane i odrzucane przez recenzenta będą blokowane i usuwane niezależnie od posiadanego dostępu do zasobów lub członkostwa w grupach. To ustawienie jest najlepiej używane jako ostatni krok po zweryfikowaniu, że użytkownicy zewnętrzni w przeglądzie nie mają już dostępu do zasobów i można bezpiecznie usunąć z dzierżawy lub jeśli chcesz upewnić się, że są one usuwane, niezależnie od ich stałego dostępu. Funkcja "Wyłącz i usuń" najpierw blokuje użytkownikowi zewnętrznemu możliwość logowania się do dzierżawy i uzyskiwania dostępu do zasobów. Dostęp do zasobów nie zostanie odwołany na tym etapie, a jeśli chcesz ponownie zainicjować użytkownika zewnętrznego, można ponownie skonfigurować ich możliwość logowania. Po upływie 30 dni zablokowana tożsamość zewnętrzna zostanie usunięta z katalogu po upływie 30 dni, usuwając konto i dostęp.