Przypisywanie ról usługi Microsoft Entra w usłudze Privileged Identity Management

Za pomocą identyfikatora Entra firmy Microsoft administrator globalny może wykonywać stałe przypisania ról administratora firmy Microsoft Entra. Te przypisania ról można tworzyć przy użyciu centrum administracyjnego firmy Microsoft Entra lub poleceń programu PowerShell.

Usługa Microsoft Entra Privileged Identity Management (PIM) umożliwia również administratorom ról uprzywilejowanych wykonywanie stałych przypisań ról administratora. Ponadto administratorzy ról uprzywilejowanych mogą kwalifikować się do ról administratora firmy Microsoft Entra. Uprawniony administrator może aktywować rolę, gdy jej potrzebują, a następnie ich uprawnienia wygasają po zakończeniu.

Usługa Privileged Identity Management obsługuje zarówno wbudowane, jak i niestandardowe role firmy Microsoft Entra. Aby uzyskać więcej informacji na temat ról niestandardowych firmy Microsoft Entra, zobacz Kontrola dostępu oparta na rolach w usłudze Microsoft Entra ID.

Uwaga

Po przypisaniu roli przypisano przypisanie:

- Nie można przypisać go na czas krótszy niż pięć minut

- Nie można go usunąć w ciągu pięciu minut od jej przypisania

Przypisywanie roli

Wykonaj następujące kroki, aby użytkownik kwalifikował się do roli administratora firmy Microsoft Entra.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator ról uprzywilejowanych.

Przejdź do sekcji Identity governance Privileged Identity Management Microsoft Entra roles (Zarządzanie tożsamościami>>uprzywilejowane Microsoft Entra roles).

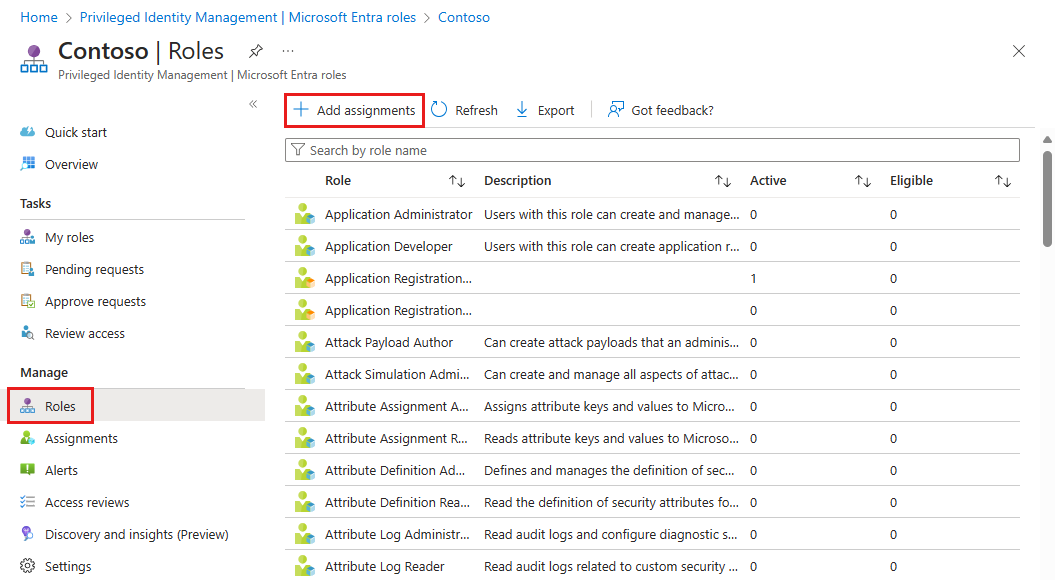

Wybierz pozycję Role , aby wyświetlić listę ról dla uprawnień firmy Microsoft Entra.

Wybierz pozycję Dodaj przypisania , aby otworzyć stronę Dodawanie przypisań .

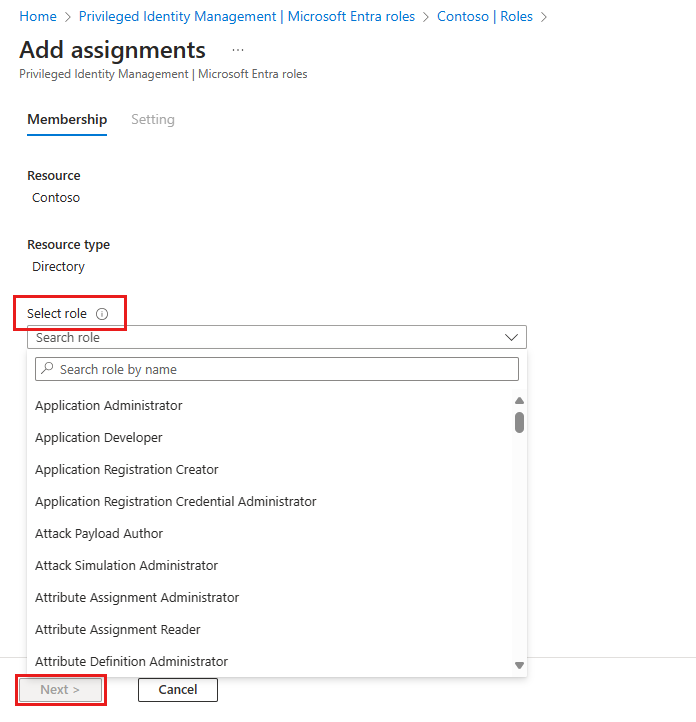

Wybierz pozycję Wybierz rolę , aby otworzyć stronę Wybierz rolę .

Wybierz rolę, którą chcesz przypisać, wybierz członka, do którego chcesz przypisać rolę, a następnie wybierz przycisk Dalej.

Uwaga

Jeśli przypiszesz wbudowaną rolę firmy Microsoft Entra do użytkownika-gościa, użytkownik-gość zostanie podwyższony, aby mieć takie same uprawnienia jak użytkownik członkowski. Aby uzyskać informacje na temat domyślnych uprawnień członka i użytkownika-gościa, zobacz Jakie są domyślne uprawnienia użytkownika w identyfikatorze Entra firmy Microsoft?

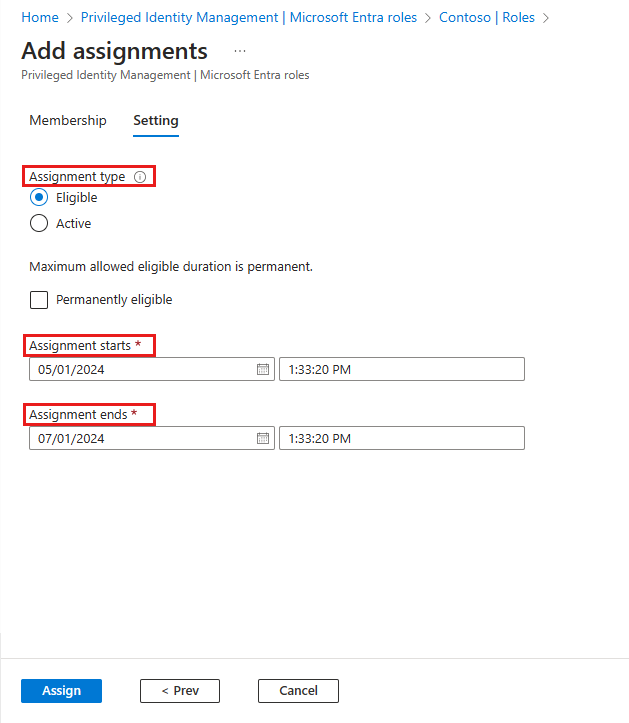

Na liście Typ przypisania w okienku Ustawienia członkostwa wybierz pozycję Kwalifikujące się lub Aktywne.

Kwalifikujące się przypisania wymagają, aby członek roli wykonał akcję w celu użycia roli. Akcje mogą obejmować przeprowadzanie sprawdzania uwierzytelniania wieloskładnikowego (MFA), podawanie uzasadnienia biznesowego lub żądanie zatwierdzenia od wyznaczonych osób zatwierdzających.

Aktywne przypisania nie wymagają od członka wykonania żadnej akcji w celu użycia roli. Członkowie przypisani jako aktywni mają uprawnienia przypisane do roli przez cały czas.

Aby określić określony czas trwania przypisania, dodaj pola daty i godziny rozpoczęcia i zakończenia. Po zakończeniu wybierz pozycję Przypisz , aby utworzyć nowe przypisanie roli.

Przypisania trwałe nie mają daty wygaśnięcia. Użyj tej opcji dla stałych pracowników, którzy często potrzebują uprawnień roli.

Przydziały związane z czasem wygasną na końcu określonego okresu. Użyj tej opcji z pracownikami tymczasowymi lub kontraktowymi, na przykład, których data i godzina zakończenia projektu są znane.

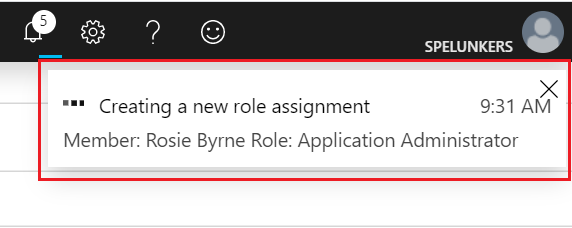

Po przypisaniu roli zostanie wyświetlone powiadomienie o stanie przypisania.

Przypisywanie roli z ograniczonym zakresem

W przypadku niektórych ról zakres przyznanych uprawnień może być ograniczony do jednej jednostki administracyjnej, jednostki usługi lub aplikacji. Ta procedura jest przykładem przy przypisywaniu roli, która ma zakres jednostki administracyjnej. Aby uzyskać listę ról, które obsługują zakres za pośrednictwem jednostki administracyjnej, zobacz Przypisywanie ról o określonym zakresie do jednostki administracyjnej. Ta funkcja jest obecnie wdrażana w organizacjach firmy Microsoft Entra.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator ról uprzywilejowanych.

Przejdź do pozycji Role tożsamości>i administratorzy Role i administratorzy.>

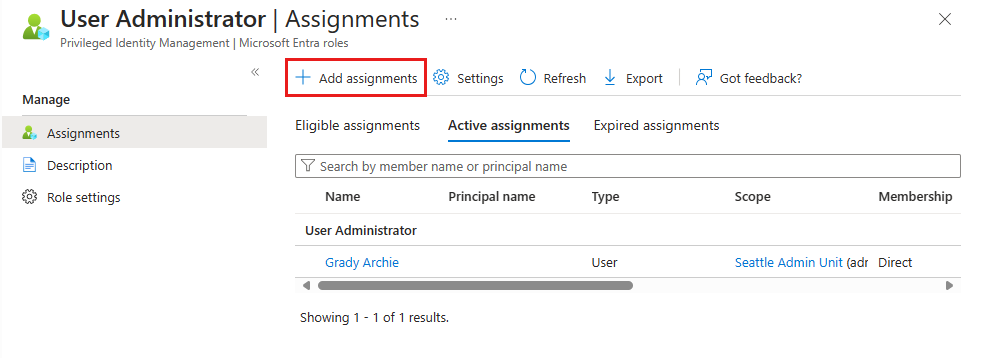

Wybierz administratora użytkowników.

Wybierz pozycję Dodaj przypisania.

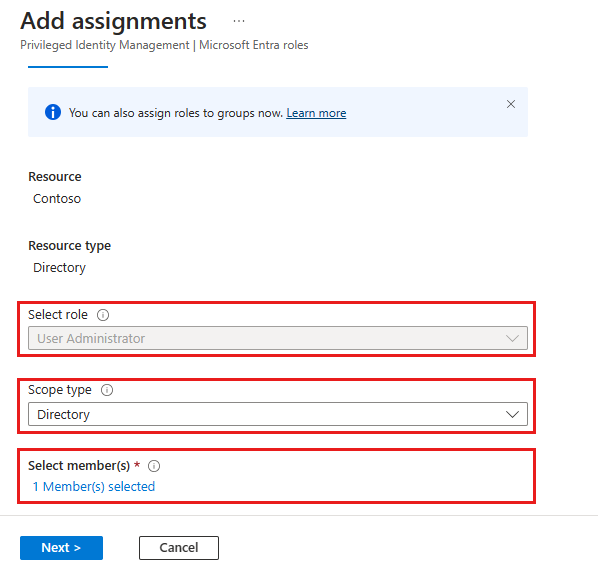

Na stronie Dodawanie przypisań można wykonywać następujące czynności:

- Wybierz użytkownika lub grupę, która ma zostać przypisana do roli

- Wybierz zakres roli (w tym przypadku jednostki administracyjne)

- Wybierz jednostkę administracyjną dla zakresu

Aby uzyskać więcej informacji na temat tworzenia jednostek administracyjnych, zobacz Dodawanie i usuwanie jednostek administracyjnych.

Przypisywanie roli przy użyciu interfejsu API programu Microsoft Graph

Aby uzyskać więcej informacji na temat interfejsów API programu Microsoft Graph dla usługi PIM, zobacz Omówienie zarządzania rolami za pomocą interfejsu API zarządzania tożsamościami uprzywilejowanymi (PIM).

Aby uzyskać uprawnienia wymagane do korzystania z interfejsu API usługi PIM, zobacz Omówienie interfejsów API usługi Privileged Identity Management.

Kwalifikujące się bez daty zakończenia

Poniżej przedstawiono przykładowe żądanie HTTP, aby utworzyć kwalifikujące się przypisanie bez daty zakończenia. Aby uzyskać szczegółowe informacje na temat poleceń interfejsu API, w tym przykładów żądań w językach, takich jak C# i JavaScript, zobacz Create roleEligibilityScheduleRequests (Tworzenie roliEligibilityScheduleRequests).

Żądanie systemu HTTP

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleEligibilityScheduleRequests

Content-Type: application/json

{

"action": "adminAssign",

"justification": "Permanently assign the Global Reader to the auditor",

"roleDefinitionId": "f2ef992c-3afb-46b9-b7cf-a126ee74c451",

"directoryScopeId": "/",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"scheduleInfo": {

"startDateTime": "2022-04-10T00:00:00Z",

"expiration": {

"type": "noExpiration"

}

}

}

Odpowiedź HTTP

Poniżej przedstawiono przykład odpowiedzi. Obiekt odpowiedzi pokazany tutaj może zostać skrócony w celu zapewnienia czytelności.

HTTP/1.1 201 Created

Content-Type: application/json

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleEligibilityScheduleRequests/$entity",

"id": "42159c11-45a9-4631-97e4-b64abdd42c25",

"status": "Provisioned",

"createdDateTime": "2022-05-13T13:40:33.2364309Z",

"completedDateTime": "2022-05-13T13:40:34.6270851Z",

"approvalId": null,

"customData": null,

"action": "adminAssign",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "f2ef992c-3afb-46b9-b7cf-a126ee74c451",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": "42159c11-45a9-4631-97e4-b64abdd42c25",

"justification": "Permanently assign the Global Reader to the auditor",

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"

}

},

"scheduleInfo": {

"startDateTime": "2022-05-13T13:40:34.6270851Z",

"recurrence": null,

"expiration": {

"type": "noExpiration",

"endDateTime": null,

"duration": null

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}

Aktywne i powiązane czasowo

Poniżej przedstawiono przykładowe żądanie HTTP umożliwiające utworzenie aktywnego przypisania powiązanego czasowo. Aby uzyskać szczegółowe informacje na temat poleceń interfejsu API, w tym przykładów żądań w językach, takich jak C# i JavaScript, zobacz Create roleAssignmentScheduleRequests (Tworzenie poleceń roleAssignmentScheduleRequests).

Żądanie systemu HTTP

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignmentScheduleRequests

{

"action": "adminAssign",

"justification": "Assign the Exchange Recipient Administrator to the mail admin",

"roleDefinitionId": "31392ffb-586c-42d1-9346-e59415a2cc4e",

"directoryScopeId": "/",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"scheduleInfo": {

"startDateTime": "2022-04-10T00:00:00Z",

"expiration": {

"type": "afterDuration",

"duration": "PT3H"

}

}

}

Odpowiedź HTTP

Poniżej przedstawiono przykład odpowiedzi. Obiekt odpowiedzi pokazany tutaj może zostać skrócony w celu zapewnienia czytelności.

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleAssignmentScheduleRequests/$entity",

"id": "ac643e37-e75c-4b42-960a-b0fc3fbdf4b3",

"status": "Provisioned",

"createdDateTime": "2022-05-13T14:01:48.0145711Z",

"completedDateTime": "2022-05-13T14:01:49.8589701Z",

"approvalId": null,

"customData": null,

"action": "adminAssign",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "31392ffb-586c-42d1-9346-e59415a2cc4e",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": "ac643e37-e75c-4b42-960a-b0fc3fbdf4b3",

"justification": "Assign the Exchange Recipient Administrator to the mail admin",

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"

}

},

"scheduleInfo": {

"startDateTime": "2022-05-13T14:01:49.8589701Z",

"recurrence": null,

"expiration": {

"type": "afterDuration",

"endDateTime": null,

"duration": "PT3H"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}

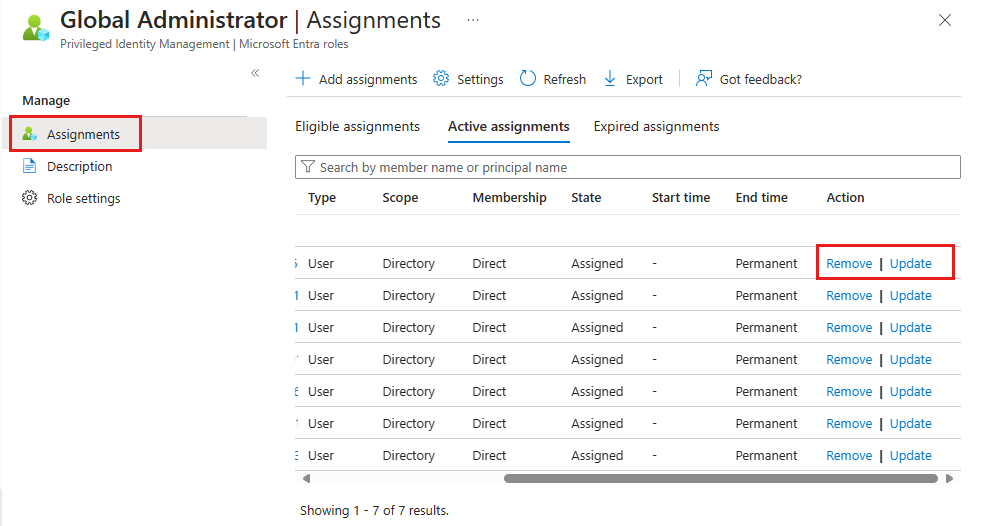

Aktualizowanie lub usuwanie istniejącego przypisania roli

Wykonaj następujące kroki, aby zaktualizować lub usunąć istniejące przypisanie roli. Tylko klienci z licencją Microsoft Entra ID P2 lub Zarządzanie tożsamością Microsoft Entra: nie przypisuj grupy jako Aktywne do roli za pośrednictwem zarówno identyfikatora Entra firmy Microsoft, jak i usługi Privileged Identity Management (PIM). Aby uzyskać szczegółowe wyjaśnienie, zobacz Znane problemy.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator ról uprzywilejowanych.

Przejdź do sekcji Identity governance Privileged Identity Management Microsoft Entra roles (Zarządzanie tożsamościami>>uprzywilejowane Microsoft Entra roles).

Wybierz pozycję Role , aby wyświetlić listę ról dla identyfikatora entra firmy Microsoft.

Wybierz rolę, którą chcesz zaktualizować lub usunąć.

Znajdź przypisanie roli na kartach Kwalifikujące się role lub Aktywne role .

Wybierz pozycję Aktualizuj lub Usuń , aby zaktualizować lub usunąć przypisanie roli.

Usuwanie kwalifikującego się przypisania za pośrednictwem interfejsu API programu Microsoft Graph

Poniżej przedstawiono przykładowe żądanie HTTP dotyczące odwołania kwalifikującego się przypisania do roli z podmiotu zabezpieczeń. Aby uzyskać szczegółowe informacje na temat poleceń interfejsu API, w tym przykładów żądań w językach, takich jak C# i JavaScript, zobacz Create roleEligibilityScheduleRequests (Tworzenie roliEligibilityScheduleRequests).

Zażądaj

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleEligibilityScheduleRequests

{

"action": "AdminRemove",

"justification": "abcde",

"directoryScopeId": "/",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "88d8e3e3-8f55-4a1e-953a-9b9898b8876b"

}

Response

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleEligibilityScheduleRequests/$entity",

"id": "fc7bb2ca-b505-4ca7-ad2a-576d152633de",

"status": "Revoked",

"createdDateTime": "2021-07-15T20:23:23.85453Z",

"completedDateTime": null,

"approvalId": null,

"customData": null,

"action": "AdminRemove",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "88d8e3e3-8f55-4a1e-953a-9b9898b8876b",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": null,

"justification": "test",

"scheduleInfo": null,

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "5d851eeb-b593-4d43-a78d-c8bd2f5144d2"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}