Konfiguracja i włączenie zasad ryzyka

Jak dowiedzieliśmy się w artykule Zasady dostępu oparte na ryzyku, istnieją dwa typy zasad ryzyka w usłudze Microsoft Entra Dostęp warunkowy, które można skonfigurować. Za pomocą tych zasad można zautomatyzować reagowanie na zagrożenia, co pozwala użytkownikom na samodzielne korygowanie w przypadku wykrycia ryzyka:

- Zasady ryzyka związanego z logowaniem

- Zasady ryzyka związanego z użytkownikiem

Wybieranie dopuszczalnych poziomów ryzyka

Organizacje muszą zdecydować, jaki poziom ryzyka chce wymagać kontroli dostępu w zakresie równoważenia środowiska użytkownika i stanu zabezpieczeń.

Wybór zastosowania kontroli dostępu na poziomie Wysokiego ryzyka zmniejsza liczbę wyzwalanych zasad i minimalizuje tarcie dla użytkowników. Jednak wyklucza ona niskie i średnie zagrożenia z zasad, które mogą nie blokować osobie atakującej wykorzystania naruszonej tożsamości. Wybranie niskiego poziomu ryzyka w celu wymagania kontroli dostępu powoduje wprowadzenie większej liczby przerwań użytkownika.

Skonfigurowane zaufane lokalizacje sieciowe są używane przez usługę Identity Protection w niektórych wykryciach ryzyka w celu zmniejszenia liczby wyników fałszywie dodatnich.

Konfiguracje zasad, które są zgodne z instrukcjami, obejmują kontrolkę sesji częstotliwości logowania, która wymaga ponownego uwierzytelnienia dla ryzykownych użytkowników i logujących się.

Zalecenie firmy Microsoft

Firma Microsoft zaleca następujące konfiguracje zasad ryzyka w celu ochrony organizacji:

- Zasady ryzyka związanego z użytkownikiem

- Wymagaj bezpiecznej zmiany hasła, gdy poziom ryzyka użytkownika jest wysoki. Firma Microsoft Entra uwierzytelnianie wieloskładnikowe jest wymagane, zanim użytkownik będzie mógł utworzyć nowe hasło z zapisywaniem zwrotnym haseł w celu skorygowania ryzyka.

- Zasady ryzyka logowania

- Wymagaj uwierzytelniania wieloskładnikowego firmy Microsoft, gdy poziom ryzyka logowania jest średni lub wysoki, co pozwala użytkownikom udowodnić, że jest to przy użyciu jednej z zarejestrowanych metod uwierzytelniania, korygując ryzyko logowania.

Wymaganie kontroli dostępu, gdy poziom ryzyka jest niski, wprowadza większe tarcie i przerwy użytkownika niż średnie lub wysokie. Wybranie opcji blokowania dostępu zamiast zezwalania na opcje samodzielnego korygowania, takie jak bezpieczna zmiana hasła i uwierzytelnianie wieloskładnikowe, mają wpływ na użytkowników i administratorów jeszcze bardziej. Rozważ te opcje podczas konfigurowania zasad.

Korygowanie ryzyka

Organizacje mogą blokować dostęp po wykryciu ryzyka. Blokowanie czasami uniemożliwia uzasadnionym użytkownikom wykonywanie tego, co muszą. Lepszym rozwiązaniem jest umożliwienie samodzielnego korygowania przy użyciu uwierzytelniania wieloskładnikowego firmy Microsoft i bezpiecznej zmiany hasła.

Ostrzeżenie

Użytkownicy muszą zarejestrować się w celu uwierzytelniania wieloskładnikowego firmy Microsoft, zanim napotkają sytuację wymagającą korygowania. W przypadku użytkowników hybrydowych synchronizowanych ze środowiska lokalnego do chmury należy włączyć funkcję zapisywania zwrotnego haseł. Użytkownicy, którzy nie są zarejestrowani, są blokowani i wymagają interwencji administratora.

Zmiana hasła (znam moje hasło i chcę zmienić je na coś nowego) poza ryzykowny przepływ korygowania zasad użytkownika nie spełnia wymagań dotyczących bezpiecznej zmiany hasła.

Migrowanie zasad ryzyka do dostępu warunkowego

Jeśli w Ochrona tożsamości Microsoft Entra włączono starsze zasady ryzyka, należy zaplanować ich migrację do dostępu warunkowego:

Ostrzeżenie

Starsze zasady ryzyka skonfigurowane w Ochrona tożsamości Microsoft Entra zostaną wycofane 1 października 2026 r.

Migrowanie do dostępu warunkowego

- Utwórz równoważnezasady oparte na ryzyku użytkownika i oparte na ryzyku logowania w trybie dostęp warunkowy w trybie tylko do raportu. Zasady można utworzyć przy użyciu poprzednich kroków lub użyć szablonów dostępu warunkowego na podstawie zaleceń firmy Microsoft i wymagań organizacji.

- Po potwierdzeniu przez administratorów ustawień w trybie tylko do raportu mogą przenieść przełącznik Włącz zasady z obszaru Tylko raport do pozycji Włączone.

- Wyłącz stare zasady ryzyka w usłudze ID Protection.

- Przejdź do pozycji Ochrona tożsamości Protection>> Wybierz zasady ryzyka związanego z użytkownikiem lub ryzyko związane z logowaniem.

- Ustaw opcję Wymuszaj zasady na Wyłączone.

- W razie potrzeby utwórz inne zasady ryzyka w obszarze Dostęp warunkowy.

Włączanie zasad

Organizacje mogą zdecydować się na wdrożenie zasad opartych na ryzyku w dostępie warunkowym, wykonując poniższe kroki lub korzystając z szablonów dostępu warunkowego.

Zanim organizacje włączą te zasady, powinny podjąć działania w celu zbadania i skorygowania wszelkich aktywnych zagrożeń.

Wykluczenia zasad

Zasady dostępu warunkowego są zaawansowanymi narzędziami. Zalecamy wykluczenie następujących kont z zasad:

- Dostęp awaryjny lub konta typu break-glass, aby zapobiec blokadzie konta dla całej dzierżawy. W mało prawdopodobnym scenariuszu wszyscy administratorzy są zablokowani z dzierżawy, konto administracyjne dostępu awaryjnego może służyć do logowania się do dzierżawy w celu podjęcia kroków w celu odzyskania dostępu.

- Więcej informacji można znaleźć w artykule Zarządzanie kontami dostępu awaryjnego w usłudze Microsoft Entra ID.

- Konta usług i jednostki usług, takie jak konto microsoft Entra Połączenie Sync. Konta usług to konta nieinterakcyjne, które nie są powiązane z żadnym konkretnym użytkownikiem. Są one zwykle używane przez usługi zaplecza i umożliwiają programowy dostęp do aplikacji, ale są również używane do logowania się do systemów w celach administracyjnych. Konta usług tego typu powinny zostać wykluczone, ponieważ nie da się programowo ukończyć asystenta folderów zarządzanych. Wywołania wykonywane przez jednostki usługi nie będą blokowane przez zasady dostępu warunkowego ograniczone do użytkowników. Użyj dostępu warunkowego dla tożsamości obciążeń, aby zdefiniować zasady przeznaczone dla jednostek usług.

- Jeśli twoja organizacja ma te konta używane w skryptach lub kodzie, rozważ zastąpienie ich tożsamościami zarządzanymi. Jako tymczasowe obejście można wykluczyć te określone konta z zasad punktu odniesienia.

Zasady ryzyka użytkownika w dostępie warunkowym

- Zaloguj się do centrum administracyjnego Microsoft Entra jako co najmniej Administrator dostępu warunkowego.

- Przejdź do strony Ochrona>dostępu warunkowego.

- Wybierz pozycję Nowe zasady.

- Nadaj zasadzie nazwę. Zalecamy, aby organizacje tworzyły znaczący standard dla nazw swoich zasad.

- W obszarze Przypisania wybierz pozycję Użytkownicy lub tożsamości obciążeń.

- W obszarze Dołącz wybierz pozycję Wszyscy użytkownicy.

- W obszarze Wyklucz wybierz pozycję Użytkownicy i grupy , a następnie wybierz konta awaryjne lub konta ze szkła awaryjnego w organizacji.

- Wybierz pozycję Gotowe.

- W obszarze Aplikacje lub akcje>w chmurze Dołącz wybierz pozycję Wszystkie aplikacje w chmurze.

- W obszarze Warunki>Ryzyko użytkownika ustaw wartość Konfiguruj na Tak.

- W obszarze Konfigurowanie poziomów ryzyka użytkownika wymaganych do wymuszania zasad wybierz pozycję Wysoki. Te wskazówki są oparte na zaleceniach firmy Microsoft i mogą być różne dla każdej organizacji

- Wybierz pozycję Gotowe.

- W obszarze Kontrola>dostępu Udziel.

- Wybierz pozycję Udziel dostępu, Wymagaj uwierzytelniania wieloskładnikowego i Wymagaj zmiany hasła.

- Wybierz pozycję Wybierz.

- W obszarze Sesja.

- Wybierz pozycję Częstotliwość logowania.

- Upewnij się, że za każdym razem jest zaznaczone.

- Wybierz pozycję Wybierz.

- Potwierdź ustawienia i ustaw opcję Włącz zasadyna tylko raport.

- Wybierz pozycję Utwórz , aby utworzyć, aby włączyć zasady.

Po potwierdzeniu przez administratorów ustawień w trybie tylko do raportu mogą przenieść przełącznik Włącz zasady z obszaru Tylko raport do pozycji Włączone.

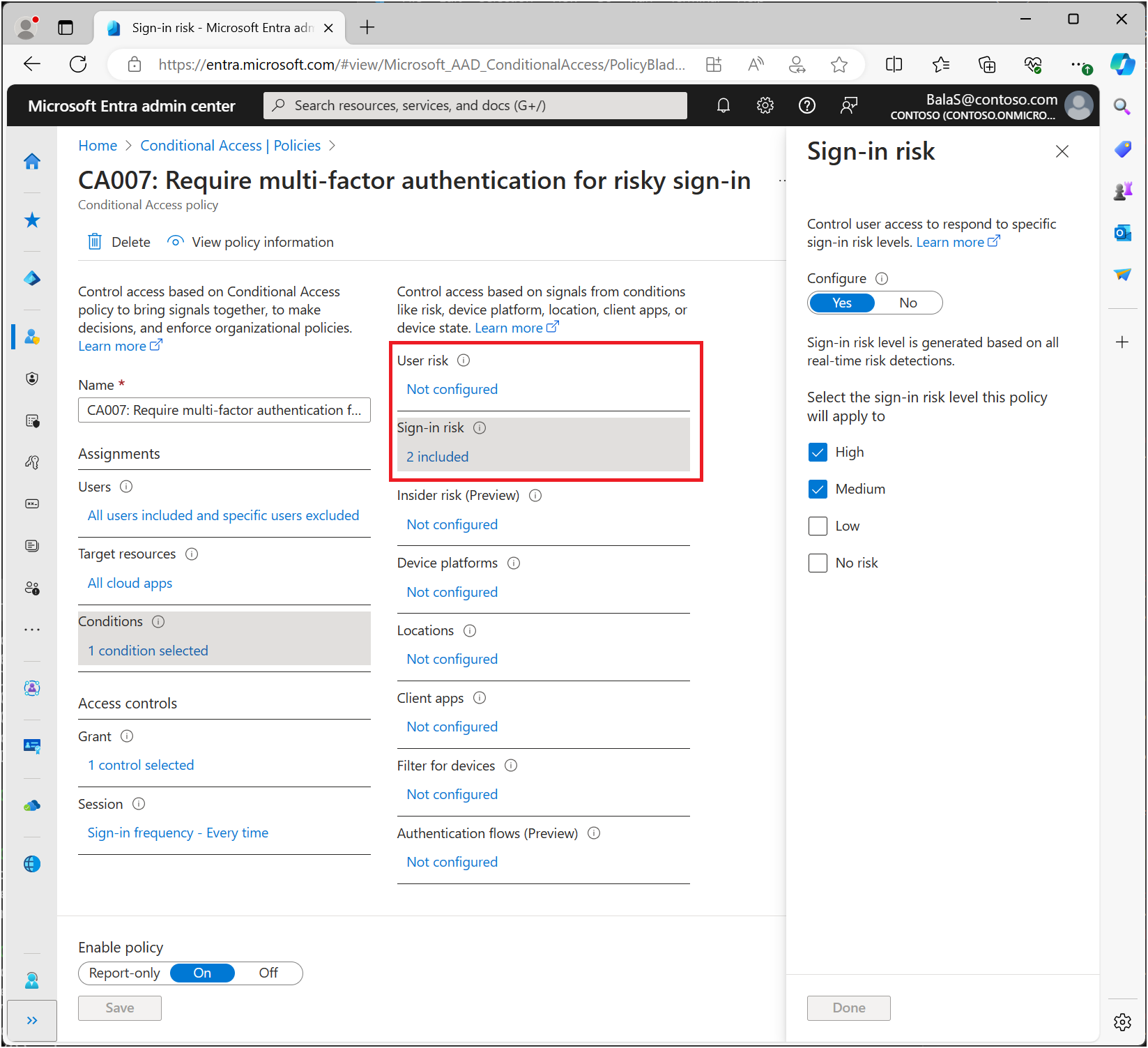

Zasady ryzyka logowania w dostępie warunkowym

- Zaloguj się do centrum administracyjnego Microsoft Entra jako co najmniej Administrator dostępu warunkowego.

- Przejdź do strony Ochrona>dostępu warunkowego.

- Wybierz pozycję Nowe zasady.

- Nadaj zasadzie nazwę. Zalecamy, aby organizacje tworzyły znaczący standard dla nazw swoich zasad.

- W obszarze Przypisania wybierz pozycję Użytkownicy lub tożsamości obciążeń.

- W obszarze Dołącz wybierz pozycję Wszyscy użytkownicy.

- W obszarze Wyklucz wybierz pozycję Użytkownicy i grupy , a następnie wybierz konta awaryjne lub konta ze szkła awaryjnego w organizacji.

- Wybierz pozycję Gotowe.

- W obszarze Aplikacje lub akcje>w chmurze Dołącz wybierz pozycję Wszystkie aplikacje w chmurze.

- W obszarze Warunki>Ryzyko logowania ustaw opcję Konfiguruj na Wartość Tak.

- W obszarze Wybierz poziom ryzyka logowania, do których będą stosowane te zasady, wybierz pozycję Wysoki i Średni. Te wskazówki są oparte na zaleceniach firmy Microsoft i mogą być różne dla każdej organizacji

- Wybierz pozycję Gotowe.

- W obszarze Kontrola>dostępu Udziel.

- Wybierz pozycję Udziel dostępu, Wymagaj uwierzytelniania wieloskładnikowego.

- Wybierz pozycję Wybierz.

- W obszarze Sesja.

- Wybierz pozycję Częstotliwość logowania.

- Upewnij się, że za każdym razem jest zaznaczone.

- Wybierz pozycję Wybierz.

- Potwierdź ustawienia i ustaw opcję Włącz zasadyna tylko raport.

- Wybierz pozycję Utwórz , aby utworzyć, aby włączyć zasady.

Po potwierdzeniu przez administratorów ustawień w trybie tylko do raportu mogą przenieść przełącznik Włącz zasady z obszaru Tylko raport do pozycji Włączone.

Powiązana zawartość

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla