Skoroszyt: analiza wpływu zasad dostępu opartych na ryzyku

Zalecamy wszystkim włączenie zasad dostępu warunkowego opartego na ryzyku. Rozumiemy, że to wdrożenie wymaga czasu, zarządzania zmianami, a czasami starannej kontroli kierownictwa w celu zrozumienia wszelkich niepożądanych skutków. Dajemy administratorom możliwość zapewnienia pewnych odpowiedzi na te scenariusze w celu szybkiego przyjęcia zasad opartych na ryzyku potrzebnych do ochrony środowiska.

Zamiast tworzyć zasady dostępu warunkowego opartego na ryzyku w trybie tylko w raporcie i czekać kilka tygodni/miesięcy na wyniki, możesz użyć skoroszytu Impact analysis of risk-based access policies (Analiza wpływu zasad dostępu opartego na ryzyku), który umożliwia natychmiastowe wyświetlanie wpływu na podstawie dzienników logowania.

opis

Skoroszyt pomaga zrozumieć środowisko przed włączeniem zasad, które mogą uniemożliwić użytkownikom logowanie, wymagać uwierzytelniania wieloskładnikowego lub przeprowadzić bezpieczną zmianę hasła. Udostępnia on podział na podstawie zakresu dat wyboru logów, w tym:

- Podsumowanie wpływu zalecanych zasad dostępu opartych na ryzyku, w tym omówienie:

- Scenariusze ryzyka związanego z użytkownikiem

- Scenariusze związane z ryzykiem logowania i zaufaną siecią

- Szczegóły wpływu, w tym szczegóły dotyczące unikatowych użytkowników:

- Scenariusze ryzyka związanego z użytkownikiem, takie jak:

- Użytkownicy wysokiego ryzyka nie są blokowani przez zasady dostępu oparte na ryzyku.

- Użytkownicy wysokiego ryzyka nie monitowali o zmianę hasła przez zasady dostępu oparte na ryzyku.

- Użytkownicy, którzy zmienili swoje hasło ze względu na zasady dostępu oparte na ryzyku.

- Ryzykowni użytkownicy nie logujący się pomyślnie ze względu na zasady dostępu oparte na ryzyku.

- Użytkownicy, którzy skorygowali ryzyko za pomocą lokalnego resetowania hasła.

- Użytkownicy, którzy skorygowali ryzyko przez skorygowanie ich przez resetowanie hasła opartego na chmurze.

- Scenariusze zasad ryzyka logowania, takie jak:

- Logowania o wysokim ryzyku nie są blokowane przez zasady dostępu oparte na ryzyku.

- Logowania wysokiego ryzyka nie korygują się samodzielnie przy użyciu uwierzytelniania wieloskładnikowego za pomocą zasad dostępu opartych na ryzyku.

- Ryzykowne logowania, które nie powiodły się z powodu zasad dostępu opartego na ryzyku.

- Ryzykowne logowania skorygowane przez uwierzytelnianie wieloskładnikowe.

- Szczegóły sieci, w tym najważniejsze adresy IP, które nie są wymienione jako zaufana sieć.

- Scenariusze ryzyka związanego z użytkownikiem, takie jak:

Administratorzy mogą używać tych informacji, aby sprawdzić, którzy użytkownicy mogą mieć wpływ w danym okresie, jeśli włączono zasady dostępu warunkowego opartego na ryzyku.

Jak uzyskać dostęp do skoroszytu

Ten skoroszyt nie wymaga utworzenia żadnych zasad dostępu warunkowego, nawet tych w trybie tylko do raportu. Jedynym wymaganiem wstępnym jest to, że dzienniki logowania są wysyłane do obszaru roboczego usługi Log Analytics. Aby uzyskać więcej informacji o tym, jak włączyć to wymaganie wstępne, zobacz artykuł How to use Microsoft Entra Workbooks (Jak używać skoroszytów firmy Microsoft Entra).

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej czytelnik raportów.

- Przejdź do skoroszytów monitorowania tożsamości>i kondycji.>

- Wybierz skoroszyt Impact analysis of risk-based access policies (Analiza wpływu zasad dostępu opartych na ryzyku) w obszarze Identity Protection.

Nawigowanie po skoroszycie

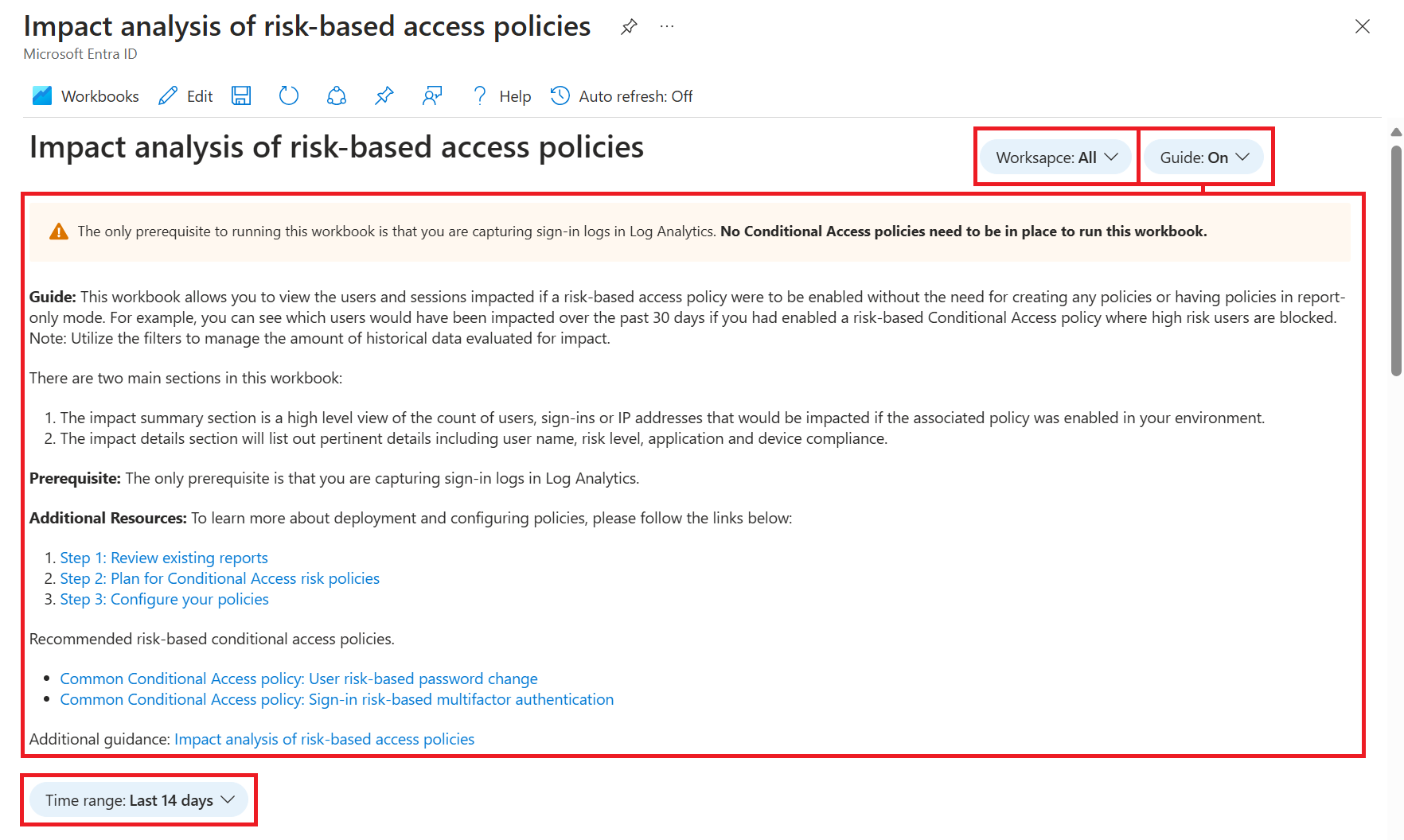

Gdy jesteś w skoroszycie, w prawym górnym rogu znajduje się kilka parametrów. Możesz ustawić obszar roboczy, z którego jest wypełniany skoroszyt, i włączyć lub wyłączyć przewodnik.

Podobnie jak każdy skoroszyt, można wyświetlać lub edytować zapytania język zapytań Kusto (KQL), które napędzają wizualizacje. Jeśli wprowadzisz zmiany, zawsze możesz przywrócić oryginalny szablon.

Podsumowanie

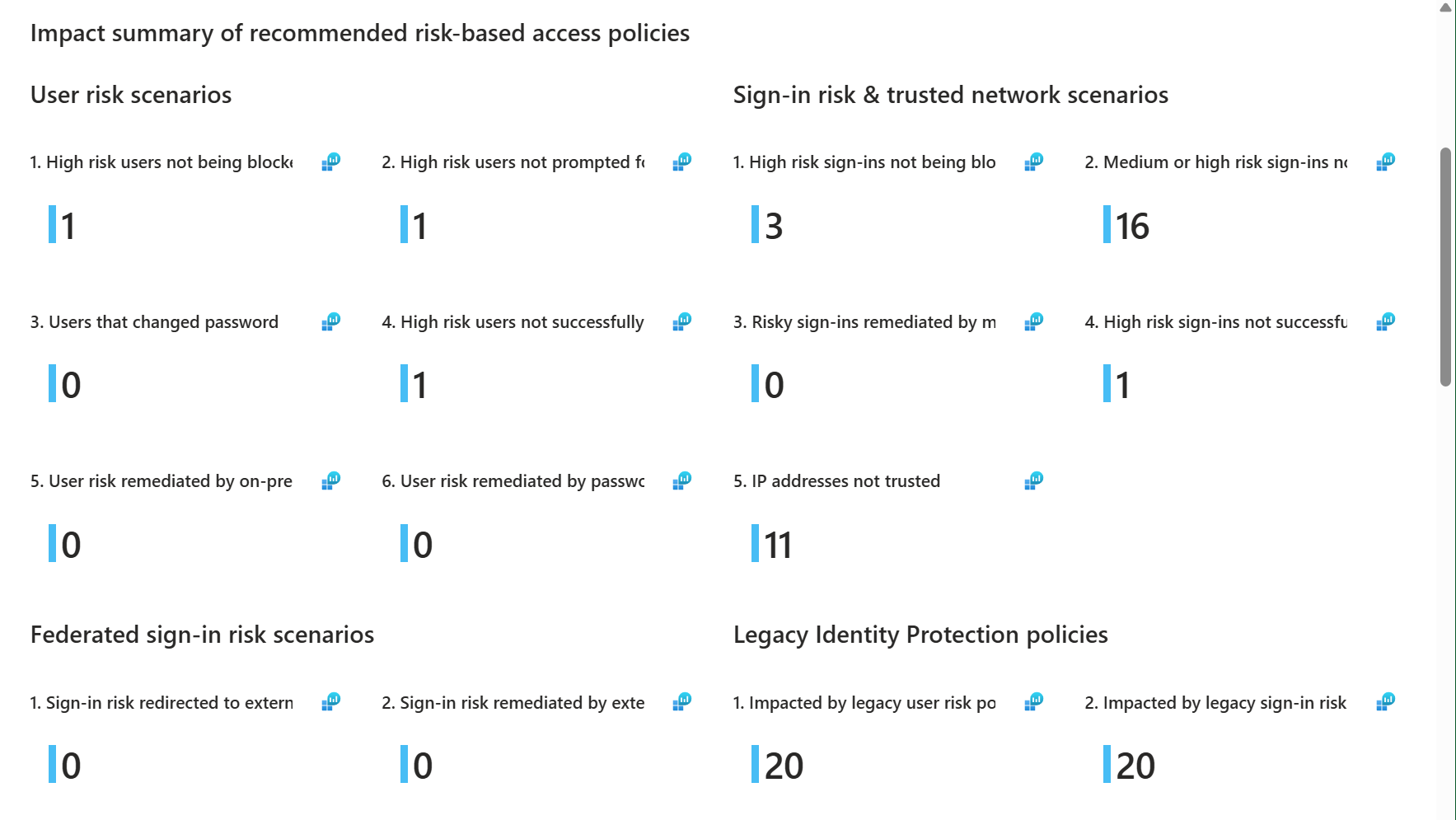

Pierwsza sekcja jest podsumowaniem i przedstawia zagregowaną liczbę użytkowników lub sesji, których dotyczy wybór w wybranym zakresie czasu. Jeśli przewiniesz dalej w dół, skojarzone szczegóły będą dostępne.

Najważniejsze scenariusze omówione w podsumowaniu to scenariusze jeden i drugi dla scenariuszy ryzyka związanego z użytkownikiem i logowaniem. Pokazują one wysokich użytkowników lub logowania, które nie zostały zablokowane, monitowane o zmianę hasła lub skorygowane przez uwierzytelnianie wieloskładnikowe; oznacza to, że użytkownicy o wysokim ryzyku mogą nadal znajdować się w Twoim środowisku.

Następnie możesz przewinąć w dół i zobaczyć szczegóły dokładnie tego, kim będą ci użytkownicy. Każdy składnik podsumowania ma odpowiednie szczegóły, które następują poniżej.

Scenariusze ryzyka związanego z użytkownikiem

Scenariusze ryzyka związanego z użytkownikiem trzy i cztery pomogą Ci, jeśli masz już włączone zasady dostępu oparte na ryzyku; pokazują użytkownikom, którzy zmienili swoje hasło lub użytkownicy wysokiego ryzyka, którzy zostali zablokowani przed zalogowaniem się ze względu na zasady dostępu oparte na ryzyku. Jeśli nadal masz użytkowników wysokiego ryzyka, którzy pojawiają się w scenariuszach ryzyka związanego z użytkownikiem, jeden i drugi (nie jest blokowany lub nie jest monitowany o zmianę hasła), gdy uważasz, że wszyscy spadną w tych zasobnikach, mogą wystąpić luki w zasadach.

Scenariusze ryzyka związanego z logowaniem

Następnie przyjrzyjmy się scenariuszom ryzyka związanego z logowaniem trzy i cztery. Jeśli używasz uwierzytelniania wieloskładnikowego, prawdopodobnie będziesz mieć tutaj działania, nawet jeśli nie masz żadnych zasad dostępu opartych na ryzyku. Ryzyko logowania jest automatycznie korygowane po pomyślnym wykonaniu uwierzytelniania wieloskładnikowego. Scenariusz czwarty analizuje logowania o wysokim ryzyku, które nie powiodły się z powodu zasad dostępu opartych na ryzyku. Jeśli masz włączone zasady, ale nadal występują logowania, których oczekujesz zablokować lub skorygować za pomocą uwierzytelniania wieloskładnikowego, mogą występować luki w zasadach. W takim przypadku zalecamy przejrzenie zasad i użycie sekcji szczegółów tego skoroszytu w celu zbadania wszelkich luk.

Scenariusze 5 i 6 dla scenariuszy ryzyka związanego z użytkownikiem pokazują, że korygowanie odbywa się. Ta sekcja zawiera szczegółowe informacje o tym, ilu użytkowników zmienia swoje hasło ze środowiska lokalnego lub za pomocą samoobsługowego resetowania hasła (SSPR). Jeśli te liczby nie mają sensu w twoim środowisku, na przykład nie sądzisz, że funkcja samoobsługowego resetowania hasła została włączona, użyj szczegółów do zbadania.

Scenariusz logowania 5, adresy IP, które nie są zaufane, powierzchnie adresów IP ze wszystkich logów w wybranym zakresie czasu i powierzchni tych adresów IP, które nie są uważane za zaufane.

Scenariusze zasad ryzyka związanego z logowaniem federacyjnym

W przypadku klientów korzystających z wielu dostawców tożsamości następna sekcja będzie przydatna, aby sprawdzić, czy istnieją ryzykowne sesje przekierowywane do tych zewnętrznych dostawców usługi MFA lub innych form korygowania. Ta sekcja umożliwia wgląd w to, gdzie odbywa się korygowanie i czy odbywa się zgodnie z oczekiwaniami. Aby te dane były wypełniane, "federatedIdpMfaBehavior" należy ustawić w środowisku federacyjnym, aby wymusić uwierzytelnianie wieloskładnikowe pochodzące z dostawcy tożsamości federacyjnej.

Starsze zasady usługi Identity Protection

W następnej sekcji opisano, ile starszych użytkowników i zasad logowania jest nadal w twoim środowisku i musi zostać zmigrowanych do października 2026 r. Należy pamiętać o tej osi czasu i rozpocząć migrację zasad do portalu dostępu warunkowego tak szybko, jak to możliwe. Potrzebujesz wystarczająco dużo czasu, aby przetestować nowe zasady, wyczyścić wszelkie niepotrzebne lub zduplikowane zasady i sprawdzić, czy nie ma żadnych luk w zakresie. Więcej informacji na temat migrowania starszych zasad można uzyskać, korzystając z tego linku Migrowanie zasad ryzyka.

Szczegóły zaufanej sieci

Ta sekcja zawiera szczegółową listę tych adresów IP, które nie są uznawane za zaufane. Skąd pochodzą te adresy IP, kto jest ich właścicielem? Czy należy je traktować jako "zaufane"? To ćwiczenie może być nakładem pracy między zespołami ze swoimi administratorami sieci; Jednak korzystne jest, ponieważ posiadanie dokładnej listy zaufanych adresów IP pomaga zmniejszyć liczbę fałszywie dodatnich wykryć ryzyka. Jeśli istnieje adres IP, który wygląda wątpliwie dla twojego środowiska, nadszedł czas, aby zbadać.

CZĘSTO ZADAWANE PYTANIA:

Co zrobić, jeśli nie używam usługi Microsoft Entra do uwierzytelniania wieloskładnikowego?

Jeśli nie używasz uwierzytelniania wieloskładnikowego firmy Microsoft, możesz nadal zobaczyć ryzyko logowania skorygowane w środowisku, jeśli używasz dostawcy uwierzytelniania wieloskładnikowego firmy Microsoft. Metody uwierzytelniania zewnętrznego umożliwiają korygowanie ryzyka w przypadku korzystania z dostawcy usługi MFA firmy innej niż Microsoft.

Co zrobić, jeśli jestem w środowisku hybrydowym?

Ryzyko użytkownika można samodzielnie skorygować przy użyciu bezpiecznej zmiany hasła, jeśli samoobsługowe resetowanie hasła jest włączone z zapisywaniem zwrotnym haseł. Jeśli włączono tylko synchronizację skrótów haseł, rozważ włączenie lokalnego resetowania hasła w celu skorygowania ryzyka związanego z użytkownikiem.

Właśnie otrzymałem alert o wysokim ryzyku, ale nie są one wyświetlane w tym raporcie?

Jeśli użytkownik ma przypisane wysokie ryzyko, ale jeszcze nie zalogował się, nie widzisz ich w tym raporcie. Raport używa tylko dzienników logowania, aby wypełnić te dane. Jeśli masz użytkowników wysokiego ryzyka, którzy nie zalogowali się, nie są one liczone w tym raporcie.