Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

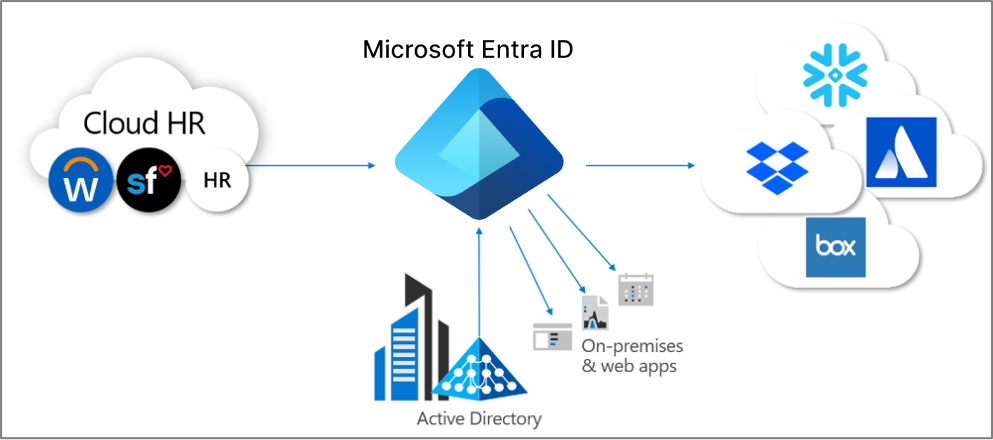

W usłudze Microsoft Entra ID termin prowizjonowanie aplikacji odnosi się do automatycznego tworzenia tożsamości i ról użytkowników dla aplikacji.

Aprowizowanie aplikacji firmy Microsoft Entra odnosi się do automatycznego tworzenia tożsamości użytkowników i ról w aplikacjach, do których użytkownicy potrzebują dostępu. Oprócz tworzenia tożsamości użytkowników automatyczna aprowizacja obejmuje konserwację i usuwanie tożsamości użytkowników w miarę zmiany stanu lub ról. Typowe scenariusze obejmują aprowizowanie użytkownika microsoft Entra w aplikacjach SaaS, takich jak Dropbox, Salesforce, ServiceNow i wiele innych.

Microsoft Entra ID obsługuje również aprowizowanie użytkowników w aplikacjach hostowanych lokalnie lub na maszynie wirtualnej bez konieczności otwierania zapór. Poniższa tabela zawiera mapowanie protokołów na obsługiwane łączniki.

| Protokół | Łącznik |

|---|---|

| SCIM |

SCIM — SaaS SCIM — lokalna/ prywatna sieć |

| LDAP | LDAP |

| SQL | SQL |

| ODPOCZYNEK | Usługi internetowe |

| Protokół Dostępu do Obiektów Prostych (SOAP) | Usługi internetowe |

| Plik prosty | PowerShell |

| Niestandardowy |

Niestandardowe łączniki ECMA Łączniki i bramy utworzone przez partnerów |

- Automatyzowanie aprowizacji: automatyczne tworzenie nowych kont w odpowiednich systemach dla nowych osób podczas dołączania do zespołu lub organizacji.

- Automatyzowanie anulowania aprowizacji: automatycznie dezaktywuj konta w odpowiednich systemach, gdy osoby opuszczają zespół lub organizację.

- Synchronizowanie danych między systemami: aktualizowanie tożsamości w aplikacjach i systemach na podstawie zmian w katalogu lub systemie zasobów ludzkich.

- Aprowizuj grupy: aprowizuj grupy dla aplikacji, które je obsługują.

- Zarządzaj dostępem: Monitoruj i przeprowadzaj inspekcję użytkowników skonfigurowanych w aplikacjach.

- Bezproblemowe wdrażanie w scenariuszach z brązowym polem: dopasuj istniejące tożsamości między systemami i umożliwia łatwą integrację, nawet jeśli użytkownicy już istnieją w systemie docelowym.

- Korzystanie z rozbudowanego dostosowywania: korzystaj z mapowań atrybutów, które definiują, jakie dane użytkownika powinny przepływać z systemu źródłowego do systemu docelowego.

- Uzyskiwanie alertów dotyczących zdarzeń krytycznych: usługa aprowizacji udostępnia alerty dla zdarzeń krytycznych i umożliwia integrację usługi Log Analytics, w której można definiować alerty niestandardowe zgodnie z potrzebami biznesowymi.

Co to jest SCIM?

Aby ułatwić automatyzację aprowizacji i anulowania aprowizacji, aplikacje uwidaczniają zastrzeżone interfejsy API użytkowników i grup. Zarządzanie użytkownikami w więcej niż jednej aplikacji jest wyzwaniem, ponieważ każda aplikacja próbuje wykonać te same akcje. Na przykład tworzenie i aktualizowanie użytkowników, dodawanie użytkowników do grup lub dezaktywowanie użytkowników. Często deweloperzy implementują te akcje nieco inaczej. Na przykład, stosując różne ścieżki punktów końcowych, różne metody określania informacji o użytkowniku oraz różne schematy do reprezentowania każdego elementu informacji.

Aby sprostać tym wyzwaniom, specyfikacja systemu zarządzania tożsamościami między domenami (SCIM) udostępnia wspólny schemat użytkownika, który ułatwia użytkownikom przechodzenie do aplikacji, z nich i wokół nich. SCIM staje się de facto standardem aprowizacji i, gdy jest używany ze standardami federacyjnymi, takimi jak Security Assertions Markup Language (SAML) lub OpenID Connect (OIDC), zapewnia administratorom kompleksowe rozwiązanie oparte na standardach na potrzeby zarządzania dostępem.

Aby uzyskać szczegółowe wskazówki dotyczące tworzenia punktu końcowego SCIM w celu zautomatyzowania aprowizacji i anulowania aprowizacji użytkowników i grup w aplikacji, zobacz Tworzenie punktu końcowego SCIM i konfigurowanie aprowizacji użytkowników. Wiele aplikacji integruje się bezpośrednio z identyfikatorem Microsoft Entra ID. Niektóre przykłady obejmują usługi Slack, Azure Databricks i Snowflake. W przypadku tych aplikacji pomiń dokumentację dewelopera i skorzystaj z samouczków dostępnych w artykule Tutorials for integrating SaaS applications with Microsoft Entra ID (Samouczki dotyczące integrowania aplikacji SaaS z identyfikatorem Entra firmy Microsoft).

Aprowizowanie automatyczne a ręczne

Aplikacje w galerii Microsoft Entra obsługują jeden z dwóch trybów aprowizacji:

- Aprowizacja ręczna oznacza, że automatyczny łącznik aprowizacji Microsoft Entra dla aplikacji jeszcze nie istnieje. Należy je utworzyć ręcznie. Przykłady to dodawanie użytkowników bezpośrednio do portalu administracyjnego aplikacji lub przekazywanie arkusza kalkulacyjnego ze szczegółami konta użytkownika. Zapoznaj się z dokumentacją udostępnioną przez aplikację lub skontaktuj się z deweloperem aplikacji, aby określić, jakie mechanizmy są dostępne.

- Automatyczny oznacza, że łącznik do aprowizacji Microsoft Entra jest dostępny dla tej aplikacji. Postępuj zgodnie z samouczkiem konfiguracji specyficznym dla wdrażania aplikacji. Znajdź samouczki dotyczące aplikacji w artykule Tutorials for integrating SaaS applications with Microsoft Entra ID (Samouczki dotyczące integrowania aplikacji SaaS z identyfikatorem Entra firmy Microsoft).

Tryb aprowizacji obsługiwany przez aplikację jest również widoczny na karcie Aprowizowanie po dodaniu aplikacji do aplikacji dla przedsiębiorstw.

Zalety automatycznej aprowizacji

Liczba aplikacji używanych w nowoczesnych organizacjach nadal rośnie. Jako administrator IT musisz zarządzać zarządzaniem dostępem na dużą skalę. Używasz standardów, takich jak SAML lub OIDC, do logowania jednokrotnego (SSO), ale dostęp również wymaga aprowizacji użytkowników do aplikacji. Może się wydawać, że aprowizacja oznacza ręczne tworzenie każdego konta użytkownika lub przekazywanie plików CSV co tydzień. Te procesy są czasochłonne, kosztowne i podatne na błędy. Aby usprawnić proces, użyj protokołu SAML just-in-time (JIT) do zautomatyzowania aprowizacji. Użyj tego samego procesu, aby anulować aprowizowanie użytkowników, gdy opuszczają organizację lub nie wymagają już dostępu do niektórych aplikacji na podstawie zmiany roli.

Oto niektóre typowe motywacje do korzystania z automatycznego przydzielania zasobów:

- Maksymalizowanie wydajności i dokładności procesów aprowizacji.

- Oszczędność kosztów związanych z hostingiem i utrzymaniem niestandardowego oprogramowania i skryptów do dostarczania zasobów.

- Zabezpieczanie organizacji przez natychmiastowe usunięcie tożsamości użytkowników z kluczowych aplikacji SaaS po opuszczeniu organizacji.

- Łatwe importowanie dużej liczby użytkowników do określonej aplikacji lub systemu SaaS.

- Pojedynczy zestaw zasad do określania udostępniania użytkowników, którzy mogą logować się do aplikacji.

Aprowizacja użytkowników firmy Microsoft Entra może pomóc w rozwiązaniu tych problemów. Aby dowiedzieć się więcej o tym, jak klienci korzystali z aprowizacji użytkowników firmy Microsoft Entra, przeczytaj analizę przypadku usługi ASOS. Poniższy film zawiera omówienie udostępniania użytkowników w usłudze Microsoft Entra ID.

Jakich aplikacji i systemów mogę używać z automatyczną aprowizacją użytkowników Microsoft Entra?

Firma Microsoft Entra oferuje wstępnieintegrową obsługę wielu popularnych aplikacji SaaS i systemów zasobów ludzkich oraz ogólną obsługę aplikacji, które implementują określone części standardu SCIM 2.0.

Wstępnie zintegrowane aplikacje (aplikacje SaaS z galerii): Możesz znaleźć wszystkie aplikacje, dla których Microsoft Entra ID obsługuje wstępnie zintegrowany łącznik aprowizacji w samouczkach dotyczących integrowania aplikacji SaaS z identyfikatorem Microsoft Entra. Wstępnieintegowane aplikacje wymienione w galerii zwykle używają interfejsów API zarządzania użytkownikami opartymi na protokole SCIM 2.0 na potrzeby aprowizacji.

Aby zażądać nowej aplikacji do udostępnienia, zobacz Prześlij żądanie opublikowania aplikacji w galerii aplikacji Microsoft Entra. W przypadku żądania przypisania użytkowników wymagamy, aby aplikacja miała zgodny ze standardem SCIM punkt końcowy. Zażądaj, aby dostawca aplikacji był zgodny ze standardem SCIM, abyśmy mogli szybko dołączyć aplikację do naszej platformy.

Aplikacje, które obsługują interfejsy API zarządzania użytkownikami SCIM 2.0: aby uzyskać informacje na temat ogólnego łączenia aplikacji implementujących interfejsy API zarządzania użytkownikami oparte na protokole SCIM 2.0, zobacz Tworzenie punktu końcowego SCIM i konfigurowanie aprowizacji użytkowników.

Aplikacje, które korzystają z istniejącego katalogu lub bazy danych albo zapewniają interfejs aprowizacji: Zobacz samouczki dotyczące aprowizacji dokatalogu LDAP, bazy danych SQL, korzystania z interfejsu REST lub SOAP, lub do których można uzyskać dostęp za pomocą PowerShell, niestandardowego łącznika ECMA lub łączników i bram utworzonych przez partnerów.

Aplikacje, które obsługują aprowizację just in time za pośrednictwem protokołu SAML.

Jak mogę skonfigurować automatyczną aprowizację do aplikacji?

W przypadku wstępnie zintegrowanych aplikacji wymienionych w galerii, skorzystaj z istniejących wskazówek krok po kroku, aby skonfigurować automatyczne udostępnianie, zobacz Samouczki dotyczące integrowania aplikacji SaaS z Microsoft Entra ID. W poniższym filmie wideo pokazano, jak skonfigurować automatyczną aprowizację użytkowników dla usługi SalesForce.

W przypadku innych aplikacji obsługujących protokół SCIM 2.0 wykonaj kroki opisane w temacie Tworzenie punktu końcowego SCIM i konfigurowanie aprowizacji użytkowników.