Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Aplikacja Microsoft Authenticator zapewnia dodatkowy poziom zabezpieczeń dla konta Microsoft Entra w pracy lub szkole, lub dla konta Microsoft. Jest dostępna dla systemów Android i iOS. Dzięki aplikacji Microsoft Authenticator użytkownicy mogą uwierzytelniać się w sposób bez hasła podczas logowania. Mogą również używać go jako opcji weryfikacji podczas samoobsługowego resetowania hasła (SSPR) lub zdarzeń uwierzytelniania wieloskładnikowego (MFA).

Aplikacja Microsoft Authenticator obsługuje klucz dostępu, logowanie bez hasła i uwierzytelnianie wieloskładnikowe przy użyciu powiadomień i kodów weryfikacyjnych.

- Użytkownicy mogą zalogować się przy użyciu klucza dostępu w aplikacji Authenticator i ukończyć uwierzytelnianie odporne na wyłudzanie informacji przy użyciu biometrycznego logowania lub numeru PIN urządzenia.

- Użytkownicy mogą skonfigurować powiadomienia authenticator i zalogować się przy użyciu aplikacji Authenticator zamiast nazwy użytkownika i hasła.

- Użytkownicy mogą odbierać żądanie uwierzytelniania wieloskładnikowego na urządzeniu przenośnym i zatwierdzać lub odrzucać próbę logowania z telefonu.

- Mogą również używać kodu weryfikacyjnego OATH w aplikacji Authenticator i wprowadzać go w interfejsie logowania.

Aby uzyskać więcej informacji, zobacz Włączanie logowania bez hasła przy użyciu aplikacji Microsoft Authenticator.

Uwaga

Użytkownicy systemu Android z aplikacją Portal firmy w wersjach poniżej 2111 (5.0.5333.0) nie mogą rejestrować aplikacji Authenticator, dopóki nie zaktualizują aplikacji Portal firmy do nowszej wersji.

Logowanie kluczem

Authenticator to bezpłatne rozwiązanie z kluczem dostępu, które umożliwia użytkownikom wykonywanie bez hasła uwierzytelniania odpornego na wyłudzanie informacji z własnych telefonów. Niektóre kluczowe korzyści wynikające z używania kluczy dostępu w aplikacji Authenticator:

- Klucze dostępu można łatwo wdrażać na dużą skalę. Następnie na telefonie użytkownika są dostępne klucze dostępu zarówno w scenariuszach zarządzania urządzeniami przenośnymi (MDM), jak i w przypadku przynieś własne urządzenie (BYOD).

- Hasła w aplikacji Authenticator nie są już kosztowne i podróżują z użytkownikiem wszędzie tam, gdzie idą.

- Klucz dostępu w aplikacji Authenticator jest powiązany z urządzeniem, co gwarantuje, że klucz dostępu nie pozostawia urządzenia, na którym został utworzony.

- Użytkownicy są na bieżąco z najnowszymi innowacjami z kluczami dostępu opartymi na otwartych standardach WebAuthn.

- Przedsiębiorstwa mogą nakładać inne możliwości na przepływy uwierzytelniania, takie jak zgodność z Federalnymi Standardami Przetwarzania Informacji (FIPS) 140.

Klucz dostępu powiązany z urządzeniem

Klucz dostępu w aplikacji Authenticator jest powiązany z urządzeniem, aby upewnić się, że nigdy nie opuszczają urządzenia, na których zostały utworzone. Na urządzeniu z systemem iOS aplikacja Authenticator używa bezpiecznej enklawy do utworzenia klucza dostępu. W systemie Android utworzymy klucz dostępu w bezpiecznym elemecie na urządzeniach, które go obsługują, lub wróćmy do zaufanego środowiska wykonawczego (TEE).

Jak działa zaświadczenie o kluczu dostępu z aplikacją Authenticator

Po włączeniu zaświadczenia w polityce klucza dostępu (FIDO2), Microsoft Entra ID próbuje zweryfikować zasadność modelu klucza zabezpieczeń lub dostawcy klucza dostępu, w którym tworzony jest klucz dostępu. Gdy użytkownik zarejestruje klucz dostępu w aplikacji Authenticator, zaświadczenie sprawdza, czy legalna aplikacja Microsoft Authenticator utworzyła klucz dostępu przy użyciu usług Firmy Apple i Google. Poniżej przedstawiono szczegółowe informacje na temat sposobu działania zaświadczania dla każdej platformy:

iOS: Zaświadczanie aplikacji Authenticator używa usługi App Attest systemu iOS do zapewnienia zasadności aplikacji Authenticator przed zarejestrowaniem klucza dostępu.

Android:

- W przypadku zaświadczania integralności Play zaświadczanie Authenticatora używa interfejsu API Play Integrity w celu zapewnienia autentyczności aplikacji Authenticator przed zarejestrowaniem klucza dostępu.

- W przypadku zaświadczania klucza uwierzytelniacz używa zaświadczania klucza przez system Android w celu sprawdzenia, czy zarejestrowany klucz jest oparty na sprzęcie.

Uwaga

W przypadku systemów iOS i Android zaświadczenie Authenticator opiera się na usługach firmy Apple i Google w celu zweryfikowania autentyczności aplikacji Authenticator. Duże użycie usługi może spowodować niepowodzenie rejestracji klucza dostępu, a użytkownicy mogą próbować ponownie. Jeśli usługi Apple i Google nie działają, zaświadczanie Authenticator blokuje rejestrację, która wymaga zaświadczania do czasu przywrócenia usług. Aby monitorować stan usługi integralności sklepu Google Play, zobacz Pulpit nawigacyjny stanu sklepu Google Play. Aby monitorować stan usługi zaświadczania aplikacji systemu iOS, zobacz Stan systemu.

Aby uzyskać więcej informacji na temat konfigurowania zaświadczeń, zobacz Jak włączyć klucze dostępu w usłudze Microsoft Authenticator dla Microsoft Entra ID.

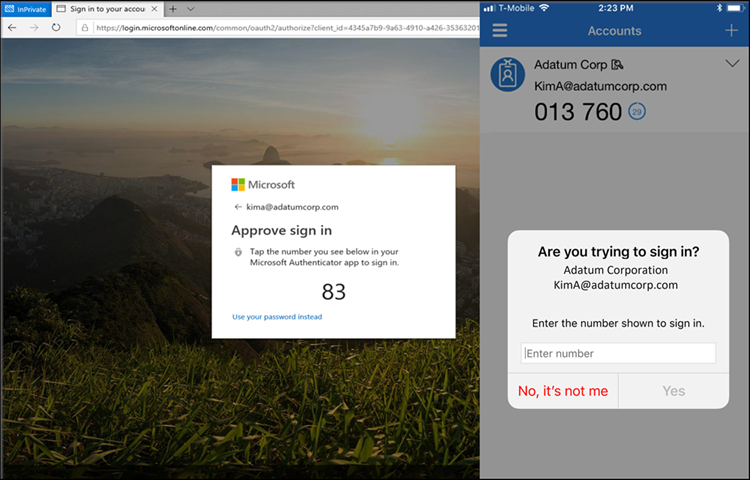

Logowanie bez hasła za pośrednictwem powiadomień

Zamiast wyświetlać monit o podanie hasła po wprowadzeniu nazwy użytkownika, użytkownicy, którzy włączają logowanie za pomocą telefonu z aplikacji Authenticator, widzą komunikat umożliwiający wprowadzenie numeru w swojej aplikacji. Po wybraniu poprawnej liczby proces logowania zostanie ukończony.

Ta metoda uwierzytelniania zapewnia wysoki poziom zabezpieczeń i eliminuje potrzebę podania hasła podczas logowania.

Aby rozpocząć logowanie bez hasła, zobacz Włączanie logowania bez hasła przy użyciu aplikacji Microsoft Authenticator.

Uwierzytelnianie wieloskładnikowe poprzez powiadomienia w aplikacji mobilnej

Aplikacja Authenticator może pomóc zapobiec nieautoryzowanemu dostępowi do kont i zatrzymać fałszywe transakcje, wypychając powiadomienie na smartfon lub tablet. Użytkownicy wyświetlają powiadomienie, a jeśli jest to uzasadnione, wybierz pozycję Weryfikuj. W przeciwnym razie mogą wybrać pozycję Odmów.

Uwaga

Począwszy od sierpnia 2023 r., nietypowe logowania nie generują powiadomień, podobnie jak w jaki sposób logowania z nieznanych lokalizacji nie generują powiadomień. Aby zatwierdzić nietypowe logowanie, użytkownicy mogą otwierać aplikację Microsoft Authenticator lub Authenticator Lite w odpowiedniej aplikacji towarzyszącej, takiej jak Outlook. Następnie mogą przeciągnąć w dół, aby odświeżyć, lub nacisnąć Odśwież i zatwierdzić żądanie.

W Chinach metoda powiadomień za pośrednictwem aplikacji mobilnej nie działa na urządzeniach z systemem Android, ponieważ usługi Google Play, w tym powiadomienia push, są blokowane w regionie. Jednak powiadomienia systemu iOS działają. W przypadku urządzeń z systemem Android alternatywne metody uwierzytelniania powinny być dostępne dla tych użytkowników.

Kod weryfikacyjny z aplikacji mobilnej

Aplikacja Authenticator może służyć jako token oprogramowania do generowania kodu weryfikacyjnego OATH. Po wprowadzeniu nazwy użytkownika i hasła wprowadź kod dostarczony przez aplikację Authenticator do interfejsu logowania. Kod weryfikacyjny stanowi drugą formę uwierzytelniania.

Uwaga

Kody weryfikacyjne OATH generowane przez Authenticator nie są obsługiwane w przypadku uwierzytelniania opartego na certyfikatach.

Użytkownicy mogą mieć kombinację maksymalnie pięciu tokenów sprzętowych OATH lub aplikacji uwierzytelnianych, takich jak aplikacja Authenticator, skonfigurowana do użycia w dowolnym momencie.

Zgodność ze standardem FIPS 140 dla uwierzytelniania Microsoft Entra.

Zgodnie z wytycznymi opisanymi w National Institute of Standards and Technologies (NIST) Special Publication 800-63B, uwierzytelnienia używane przez amerykańskie agencje rządowe muszą korzystać z kryptografii zweryfikowanej według FIPS 140. Te wytyczne pomagają amerykańskim agencjom rządowym spełnić wymagania zarządu wykonawczego (EO) 14028. Ponadto niniejsze wytyczne pomagają innym regulowanym branżom, takim jak organizacje opieki zdrowotnej współpracujące z elektronicznymi receptami dla substancji kontrolowanych (EPCS), spełniają swoje wymagania regulacyjne.

FIPS 140 to amerykański standard rządowy, który definiuje minimalne wymagania dotyczące zabezpieczeń modułów kryptograficznych w produktach i systemach technologii informatycznych. Program weryfikacji modułu kryptograficznego (CMVP) utrzymuje testowanie względem standardu FIPS 140.

Microsoft Authenticator dla systemu iOS

Począwszy od wersji 6.6.8, aplikacja Microsoft Authenticator dla systemu iOS używa natywnego modułu Apple CoreCrypto na potrzeby kryptografii zweryfikowanych przez standard FIPS na urządzeniach zgodnych ze standardem FIPS 140 firmy Apple. Wszystkie uwierzytelniania Microsoft Entra przy użyciu kluczy dostępu powiązanych z urządzeniem odpornych na wyłudzanie informacji, uwierzytelniania wieloskładnikowego (MFA) typu push, logowania bez hasła na telefonie (PSI) i kodów dostępu jednorazowego użytku (TOTP) używają kryptografii FIPS.

Aby uzyskać więcej informacji na temat zweryfikowanych modułów kryptograficznych FIPS 140, które są używane w zgodnych z FIPS 140 urządzeniach z systemem iOS, zobacz certyfikaty zabezpieczeń Apple iOS.

Microsoft Authenticator dla systemu Android

Począwszy od wersji 6.2409.6094 w aplikacji Microsoft Authenticator dla systemu Android, wszystkie uwierzytelniania w identyfikatorze Entra firmy Microsoft, w tym kluczami dostępu, są uznawane za zgodne ze standardem FIPS. Aplikacja Authenticator używa modułu kryptograficznego wolfSSL Inc. do osiągnięcia zgodności ze standardem FIPS 140, zgodność z poziomem zabezpieczeń 1 na urządzeniach z systemem Android. Aby uzyskać więcej informacji na temat certyfikacji, zobacz program weryfikacji modułów kryptograficznych .

Określanie typu rejestracji aplikacji Microsoft Authenticator w obszarze Informacje zabezpieczające

Użytkownicy mogą uzyskiwać dostęp do informacji zabezpieczających (zobacz adresy URL w następnej sekcji) lub wybierając pozycję Informacje zabezpieczające z konta MyAccount, aby zarządzać i dodawać więcej rejestracji aplikacji Microsoft Authenticator. Określone ikony służą do rozróżniania, czy rejestracja w aplikacji Microsoft Authenticator dotyczy logowania telefonem bez hasła, czy uwierzytelniania wieloskładnikowego.

| Typ rejestracji uwierzytelniania | Ikona |

|---|---|

| Microsoft Authenticator: logowanie za pomocą telefonu bez hasła |

|

| Microsoft Authenticator: (powiadomienie/kod) |

|

Linki informacji o zabezpieczeniach

| Chmura | Adres URL informacji zabezpieczających |

|---|---|

| Platforma Azure komercyjna (w tym Government Community Cloud (GCC)) | https://aka.ms/MySecurityInfo |

| Platforma Azure dla instytucji rządowych USA (w tym GCC High i DoD) | https://aka.ms/MySecurityInfo-us |

Aktualizacje modułu Authenticator

Firma Microsoft ciągle aktualizuje aplikację Authenticator, aby zachować wysoki poziom zabezpieczeń. Aby zapewnić użytkownikom najlepsze możliwe doświadczenie, zalecamy regularne aktualizowanie aplikacji Authenticator. W przypadku krytycznych aktualizacji zabezpieczeń wersje aplikacji, które nie są aktualne, mogą nie działać i mogą uniemożliwić użytkownikom ukończenie uwierzytelniania. Jeśli użytkownik korzysta z wersji aplikacji, która nie jest obsługiwana, zostanie wyświetlony monit o uaktualnienie do najnowszej wersji przed kontynuowaniem logowania.

Firma Microsoft okresowo wycofuje starsze wersje aplikacji Authenticator, aby zachować wysoki poziom zabezpieczeń dla organizacji. Jeśli urządzenie użytkownika nie obsługuje nowoczesnych wersji aplikacji Microsoft Authenticator, nie może zalogować się przy użyciu aplikacji. Zalecamy, aby zalogowali się, używając kodu weryfikacyjnego OATH w aplikacji Microsoft Authenticator, aby zakończyć uwierzytelnianie wieloskładnikowe.

Następne kroki

Aby rozpocząć pracę z kluczami dostępu, zobacz Jak włączyć klucze dostępu w aplikacji Microsoft Authenticator dla Microsoft Entra ID.

Aby uzyskać więcej informacji na temat logowania bez hasła, zobacz Włączanie logowania bez hasła przy użyciu aplikacji Microsoft Authenticator.

Dowiedz się więcej na temat konfigurowania metod uwierzytelniania przy użyciu interfejsu API REST programu Microsoft Graph.