Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Dostęp warunkowy pomaga organizacjom zachować bezpieczeństwo, stosując odpowiednie mechanizmy kontroli dostępu zabezpieczeń w odpowiednich okolicznościach. Zrozumienie wpływu tych zasad jest trudne, zwłaszcza w przypadku wdrażania nowych zasad. W tym artykule wyjaśniono, jak analizować wpływ zasad dostępu warunkowego przy użyciu trybu tylko do raportowania i innych narzędzi.

Administratorzy mają kilka opcji opartych na trybie tylko do raportu. Tryb tylko do raportu to stan polityki, który pozwala administratorom przetestować większość zasad dostępu warunkowego przed ich włączeniem.

- Administratorzy mogą oceniać zasady dostępu warunkowego w trybie tylko do raportowania, z wyjątkiem elementów zawartych w zakresie "Akcje użytkownika".

- Podczas logowania system analizuje zasady w trybie wyłącznie raportowania, ale nie egzekwuje ich.

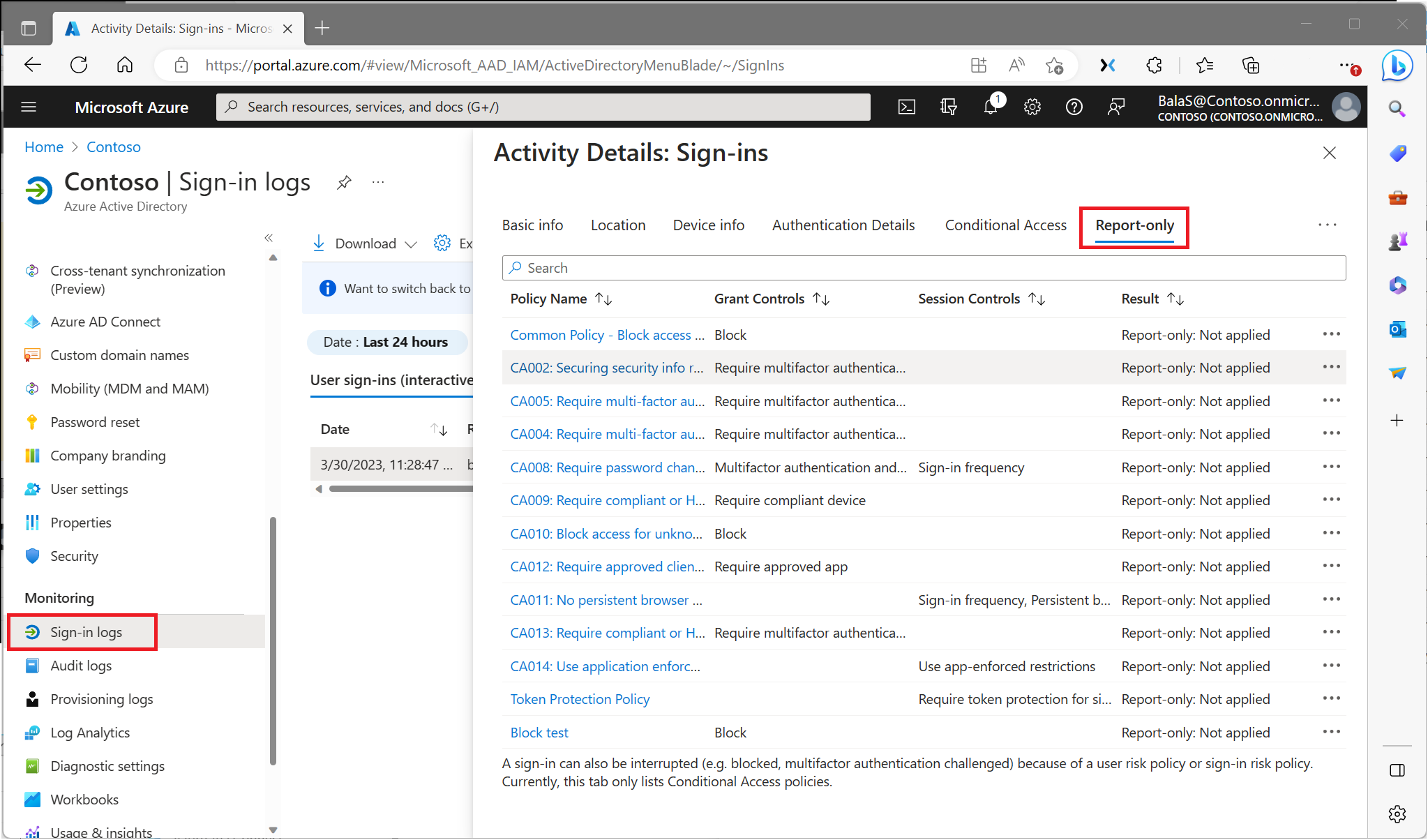

- Wyniki są rejestrowane na kartach dostępu warunkowego oraz tylko raport w szczegółach dziennika logowania.

- Klienci z subskrypcją usługi Azure Monitor mogą monitorować wpływ zasad dostępu warunkowego przy użyciu skoroszytu szczegółowych informacji o dostępie warunkowym.

Ostrzeżenie

Zasady w trybie tylko do raportowania, które wymagają zgodnego urządzenia, mogą prosić użytkowników urządzeń z systemem macOS, iOS i Android o wybranie certyfikatu urządzenia podczas oceny zasad, nawet jeśli zgodność urządzenia nie jest wymuszana. Te powiadomienia mogą się powtarzać, dopóki urządzenie nie będzie zgodne. Aby uniemożliwić użytkownikom końcowym otrzymywanie monitów podczas logowania, wyklucz platformy urządzeń Mac, iOS i Android z zasad w trybie tylko do raportowania, które wykonują sprawdzanie zgodności urządzeń.

Wyniki oceny polityki

Po ocenie zasad dla danego logowania istnieje kilka możliwych wyników:

| Wynik | Opis |

|---|---|

| Tylko raport: sukces | Wszystkie skonfigurowane warunki zasad, wymagane nieinterakcyjne mechanizmy kontroli udzielania i mechanizmy kontroli sesji zostały spełnione. Na przykład wymaganie uwierzytelniania wieloskładnikowego jest spełnione przez twierdzenie uwierzytelniania wieloskładnikowego już obecne w tokenie, a zgodność z zasadami urządzeń jest zapewniona poprzez przeprowadzenie sprawdzenia zgodności urządzenia. |

| Tylko raport: niepowodzenie | Wszystkie skonfigurowane warunki polityki zostały spełnione, ale nie wszystkie wymagane nieinterakcyjne mechanizmy przyznawania lub mechanizmy kontroli sesji zostały spełnione. Na przykład zasady dotyczą użytkownika, na którego nałożono kontrolę blokowania, lub urządzenie nie spełnia zgodnych zasad urządzenia. |

| Tylko raport: wymagana akcja użytkownika | Wszystkie skonfigurowane warunki zasad zostały spełnione, ale wymagana będzie interwencja użytkownika w celu spełnienia wymaganych kontrolek udzielania dostępu lub kontrolek sesji. W trybie raportowania użytkownik nie jest zachęcany do spełnienia wymaganych kontroli. Na przykład użytkownicy nie są proszeni o wyzwania związane z uwierzytelnianiem wieloskładnikowym lub warunki użytkowania. |

| Tylko raport: nie zastosowano | Nie wszystkie skonfigurowane warunki zasad zostały spełnione. Na przykład użytkownik jest wykluczony z zasad lub zasady dotyczą tylko niektórych zaufanych nazwanych lokalizacji. |

| Sukces | Zdarzenia logowania, w których zastosowano zasady, spełniono wymagania i zasady pozwalały na kontynuację logowania. Logowanie może być nadal blokowane przez inne zasady. |

| Niepowodzenie | Zdarzenia logowania, w których zastosowano zasady, wymagania nie zostały spełnione, a zasady mogłyby zablokować logowanie. Może to być zamierzone, na przykład kiedy logowania z określonej lokalizacji są zablokowane, lub przypadkowe, gdy zasady są błędnie skonfigurowane. |

| Nie zastosowano | Zdarzenia logowania, w których polityka nie została zastosowana, na przykład użytkownik został wykluczony. |

Przeglądanie wyników

Administratorzy mogą użyć kilku opcji, aby przejrzeć potencjalne wyniki zasad w swoim środowisku:

- Skoroszyty

- Dzienniki logowania

- Wpływ zasad (wersja zapoznawcza)

Wpływ polityki

Widok wpływu zasad usługi Conditional Access pozwala administratorom z rolą co najmniej Security Reader zobaczyć migawkę potencjalnych lub istniejących skutków zasad na interakcyjne logowania w Twojej organizacji. Możesz zbadać wpływ w ciągu ostatnich 24 godzin, 7 dni lub 1 miesiąca. Aby uzyskać więcej informacji, możesz także zobaczyć i połączyć się z próbką zdarzeń logowania.

Skoroszyty

Administratorzy mogą tworzyć wiele zasad w trybie tylko do raportowania, dlatego ważne jest, aby zrozumieć zarówno indywidualny wpływ poszczególnych zasad, jak i łączny wpływ wielu zasad ocenianych razem. Skoroszyt Szczegółowe informacje o dostępie warunkowym i raportowanie umożliwia administratorom wizualizowanie zasad dostępu warunkowego, wykonywanie zapytań i monitorowanie wpływu zasad dla określonego zakresu czasu, zestawu aplikacji i użytkowników. Administratorzy mogą dostosowywać skoroszyty zgodnie z ich potrzebami.

Dzienniki logowania

W celu dokładniejszej oceny zasad dostępu warunkowego i ich aplikacji podczas określonego logowania administratorzy mogą badać poszczególne zdarzenia logowania. Każde zdarzenie zawiera szczegółowe informacje o tym, które zasady dostępu warunkowego zostały włączone, w trybie tylko do raportu, zastosowane lub nie są stosowane.

Korzystanie z tych opcji

Po potwierdzeniu ustawień przy użyciu trybu wpływu zasad lub trybu tylko do raportu przenieś przełącznik Włącz zasady z opcji Tylko raport do pozycji Włączone.

Powiązana zawartość

- Dowiedz się, jak skonfigurować tryb tylko dla raportu w zasadach dostępu warunkowego.