Zagadnienia dotyczące projektowania sieci wirtualnej i opcje konfiguracji usług Microsoft Entra Domain Services

Microsoft Entra Domain Services zapewnia usługi uwierzytelniania i zarządzania dla innych aplikacji i obciążeń. Łączność sieciowa jest kluczowym składnikiem. Bez poprawnie skonfigurowanych zasobów sieci wirtualnej aplikacje i obciążenia nie mogą komunikować się z funkcjami udostępnianymi przez usługi Domain Services i korzystać z nich. Zaplanuj wymagania dotyczące sieci wirtualnej, aby upewnić się, że usługi Domain Services mogą obsługiwać aplikacje i obciążenia zgodnie z potrzebami.

W tym artykule opisano zagadnienia dotyczące projektowania i wymagania dotyczące sieci wirtualnej platformy Azure do obsługi usług Domain Services.

Projekt sieci wirtualnej platformy Azure

Aby zapewnić łączność sieciową i zezwolić aplikacjom i usługom na uwierzytelnianie w domenie zarządzanej usług Domain Services, należy użyć sieci wirtualnej i podsieci platformy Azure. Najlepiej, aby domena zarządzana została wdrożona we własnej sieci wirtualnej.

Możesz dołączyć oddzielną podsieć aplikacji w tej samej sieci wirtualnej do hostowania maszyny wirtualnej zarządzania lub lekkich obciążeń aplikacji. Oddzielna sieć wirtualna dla większych lub złożonych obciążeń aplikacji równorzędnych z siecią wirtualną usług Domain Services jest zwykle najbardziej odpowiednia.

Inne projekty są prawidłowe, pod warunkiem, że spełniasz wymagania opisane w poniższych sekcjach dotyczących sieci wirtualnej i podsieci.

Podczas projektowania sieci wirtualnej dla usług Domain Services mają zastosowanie następujące zagadnienia:

- Usługi domenowe muszą być wdrażane w tym samym regionie świadczenia usługi Azure co sieć wirtualna.

- Obecnie można wdrożyć tylko jedną domenę zarządzaną dla dzierżawy firmy Microsoft Entra. Domena zarządzana jest wdrażana w jednym regionie. Upewnij się, że tworzysz lub wybierasz sieć wirtualną w regionie obsługującym usługi Domain Services.

- Rozważ bliskość innych regionów platformy Azure i sieci wirtualnych hostujących obciążenia aplikacji.

- Aby zminimalizować opóźnienia, należy trzymać podstawowe aplikacje blisko lub w tym samym regionie co podsieć sieci wirtualnej dla domeny zarządzanej. Możesz użyć komunikacji równorzędnej sieci wirtualnych lub połączeń wirtualnej sieci prywatnej (VPN) między sieciami wirtualnymi platformy Azure. Te opcje połączenia zostały omówione w poniższej sekcji.

- Sieć wirtualna nie może polegać na usługach DNS innych niż te usługi udostępniane przez domenę zarządzaną.

- Usługi Domain Services udostępniają własną usługę DNS. Sieć wirtualna musi być skonfigurowana do używania tych adresów usługi DNS. Rozpoznawanie nazw dla dodatkowych przestrzeni nazw można wykonać przy użyciu usług przesyłania dalej warunkowego.

- Nie można używać niestandardowych ustawień serwera DNS do kierowania zapytań z innych serwerów DNS, w tym na maszynach wirtualnych. Zasoby w sieci wirtualnej muszą używać usługi DNS udostępnianej przez domenę zarządzaną.

Ważne

Po włączeniu usługi nie można przenieść usług Domain Services do innej sieci wirtualnej.

Domena zarządzana łączy się z podsiecią w sieci wirtualnej platformy Azure. Zaprojektuj tę podsieć dla usług Domain Services, wykonując następujące zagadnienia:

Domena zarządzana musi zostać wdrożona we własnej podsieci. Korzystanie z istniejącej podsieci, podsieci bramy lub ustawień bram zdalnych w komunikacji równorzędnej sieci wirtualnej jest nieobsługiwane.

Sieciowa grupa zabezpieczeń jest tworzona podczas wdrażania domeny zarządzanej. Ta sieciowa grupa zabezpieczeń zawiera wymagane reguły poprawnej komunikacji z usługą.

- Nie twórz ani nie używaj istniejącej sieciowej grupy zabezpieczeń z własnymi regułami niestandardowymi.

Domena zarządzana wymaga 3–5 adresów IP. Upewnij się, że zakres adresów IP podsieci może podać tę liczbę adresów.

- Ograniczenie dostępnych adresów IP może uniemożliwić domenie zarządzanej obsługę dwóch kontrolerów domeny.

Uwaga

Nie należy używać publicznych adresów IP dla sieci wirtualnych i ich podsieci z powodu następujących problemów:

Niedobór adresu IP: publiczne adresy IP IPv4 są ograniczone, a ich zapotrzebowanie często przekracza dostępną podaż. Ponadto istnieją potencjalnie nakładające się adresy IP z publicznymi punktami końcowymi.

Zagrożenia bezpieczeństwa: użycie publicznych adresów IP dla sieci wirtualnych uwidacznia urządzenia bezpośrednio w Internecie, co zwiększa ryzyko nieautoryzowanego dostępu i potencjalnych ataków. Bez odpowiednich środków bezpieczeństwa urządzenia mogą stać się narażone na różne zagrożenia.

Złożoność: Zarządzanie siecią wirtualną przy użyciu publicznych adresów IP może być bardziej złożone niż używanie prywatnych adresów IP, ponieważ wymaga obsługi zewnętrznych zakresów adresów IP i zapewnienia prawidłowego segmentacji sieci i zabezpieczeń.

Zdecydowanie zaleca się używanie prywatnych adresów IP. Jeśli używasz publicznego adresu IP, upewnij się, że jesteś właścicielem/dedykowanym użytkownikiem wybranych adresów IP w wybranym zakresie publicznym.

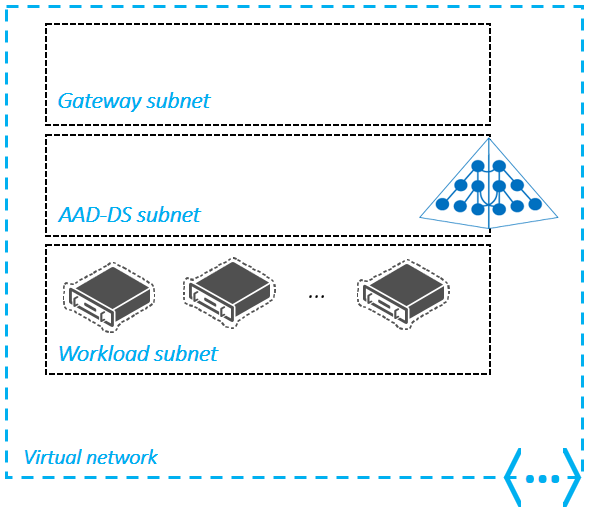

Poniższy przykładowy diagram przedstawia prawidłowy projekt, w którym domena zarządzana ma własną podsieć, istnieje podsieć bramy dla łączności zewnętrznej, a obciążenia aplikacji znajdują się w połączonej podsieci w sieci wirtualnej:

Połączenia z siecią wirtualną usług Domain Services

Jak wspomniano w poprzedniej sekcji, można utworzyć domenę zarządzaną tylko w jednej sieci wirtualnej na platformie Azure i można utworzyć tylko jedną domenę zarządzaną dla dzierżawy firmy Microsoft Entra. Na podstawie tej architektury może być konieczne połączenie co najmniej jednej sieci wirtualnej hostujących obciążenia aplikacji z siecią wirtualną domeny zarządzanej.

Obciążenia aplikacji hostowane w innych sieciach wirtualnych platformy Azure można łączyć przy użyciu jednej z następujących metod:

- Komunikacja równorzędna sieci wirtualnej

- Wirtualna sieć prywatna (VPN)

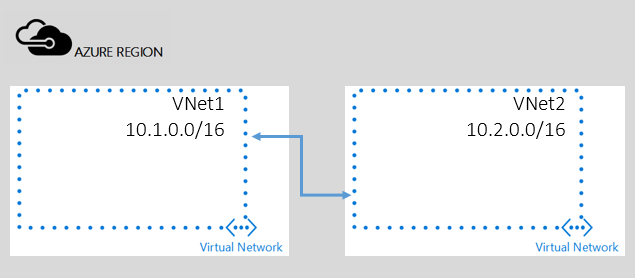

Komunikacja równorzędna sieci wirtualnej

Komunikacja równorzędna sieci wirtualnych to mechanizm, który łączy dwie sieci wirtualne za pośrednictwem sieci szkieletowej platformy Azure, umożliwiając zasobom takim jak maszyny wirtualne bezpośrednie komunikowanie się ze sobą przy użyciu prywatnych adresów IP. Komunikacja równorzędna sieci wirtualnych obsługuje zarówno regionalną komunikację równorzędną, która łączy sieci wirtualne w tym samym regionie świadczenia usługi Azure, jak i globalną komunikację równorzędną sieci wirtualnych, która łączy sieci wirtualne w różnych regionach świadczenia usługi Azure. Ta elastyczność umożliwia wdrożenie domeny zarządzanej przy użyciu obciążeń aplikacji w wielu sieciach wirtualnych, niezależnie od ich lokalizacji regionalnych.

Aby uzyskać więcej informacji, zobacz Omówienie komunikacji równorzędnej sieci wirtualnych platformy Azure.

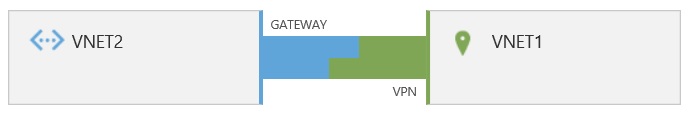

Wirtualna sieć prywatna (VPN)

Sieć wirtualną można połączyć z inną siecią wirtualną (sieć wirtualna-sieć wirtualna) w taki sam sposób, w jaki można skonfigurować sieć wirtualną do lokalizacji lokacji lokalnej. Oba połączenia używają bramy sieci VPN do utworzenia bezpiecznego tunelu przy użyciu protokołu IPsec/IKE. Ten model połączenia umożliwia wdrożenie domeny zarządzanej w sieci wirtualnej platformy Azure, a następnie połączenie lokalizacji lokalnych lub innych chmur.

Aby uzyskać więcej informacji na temat korzystania z wirtualnej sieci prywatnej, zobacz Konfigurowanie połączenia bramy sieci VPN między sieciami wirtualnymi przy użyciu centrum administracyjnego firmy Microsoft Entra.

Rozpoznawanie nazw podczas łączenia sieci wirtualnych

Sieci wirtualne połączone z siecią wirtualną domeny zarządzanej zwykle mają własne ustawienia DNS. Podczas łączenia sieci wirtualnych nie konfiguruje ona automatycznie rozpoznawania nazw dla łączącej się sieci wirtualnej w celu rozpoznawania usług udostępnianych przez domenę zarządzaną. Rozpoznawanie nazw w łączących się sieciach wirtualnych musi być skonfigurowane w celu umożliwienia obciążeń aplikacji lokalizowania domeny zarządzanej.

Rozpoznawanie nazw można włączyć przy użyciu warunkowych usług przesyłania dalej DNS na serwerze DNS obsługującym łączenie sieci wirtualnych lub przy użyciu tych samych adresów IP DNS z sieci wirtualnej domeny zarządzanej.

Zasoby sieciowe używane przez usługi Domain Services

Domena zarządzana tworzy niektóre zasoby sieciowe podczas wdrażania. Te zasoby są potrzebne do pomyślnej operacji i zarządzania domeną zarządzaną i nie powinny być konfigurowane ręcznie.

Nie blokuj zasobów sieciowych używanych przez usługi Domain Services. Jeśli zasoby sieciowe zostaną zablokowane, nie można ich usunąć. Gdy w takim przypadku należy ponownie skompilować kontrolery domeny, należy utworzyć nowe zasoby sieciowe z różnymi adresami IP.

| Zasób platformy Azure | opis |

|---|---|

| Karta interfejsu sieciowego | Usługi domenowe hostuje domenę zarządzaną na dwóch kontrolerach domeny (DCs), które działają w systemie Windows Server jako maszyny wirtualne platformy Azure. Każda maszyna wirtualna ma wirtualny interfejs sieciowy, który łączy się z podsiecią sieci wirtualnej. |

| Dynamiczny standardowy publiczny adres IP | Usługi domenowe komunikują się z usługą synchronizacji i zarządzania przy użyciu publicznego adresu IP jednostki SKU w warstwie Standardowa. Aby uzyskać więcej informacji na temat publicznych adresów IP, zobacz Typy adresów IP i metody alokacji na platformie Azure. |

| Moduł równoważenia obciążenia w warstwie Standardowa platformy Azure | Usługi Domain Services używają modułu równoważenia obciążenia jednostki SKU w warstwie Standardowa na potrzeby translatora adresów sieciowych (NAT) i równoważenia obciążenia (w przypadku użycia z protokołem Secure LDAP). Aby uzyskać więcej informacji na temat modułów równoważenia obciążenia platformy Azure, zobacz Co to jest usługa Azure Load Balancer? |

| Reguły translatora adresów sieciowych (NAT) | Usługi Domain Services tworzą i używają dwóch reguł NAT dla ruchu przychodzącego w module równoważenia obciążenia w celu bezpiecznego komunikacji zdalnej programu PowerShell. Jeśli jest używany moduł równoważenia obciążenia jednostki SKU w warstwie Standardowa, będzie również mieć regułę translatora adresów sieciowych dla ruchu wychodzącego. W przypadku modułu równoważenia obciążenia jednostki SKU w warstwie Podstawowa nie jest wymagana żadna reguła translatora adresów sieciowych dla ruchu wychodzącego. |

| Reguły modułu równoważenia obciążenia | Gdy domena zarządzana jest skonfigurowana pod kątem bezpiecznego protokołu LDAP na porcie TCP 636, trzy reguły są tworzone i używane w module równoważenia obciążenia do dystrybucji ruchu. |

Ostrzeżenie

Nie usuwaj ani nie modyfikuj żadnego zasobu sieciowego utworzonego przez usługi Domain Services, na przykład ręcznego konfigurowania modułu równoważenia obciążenia lub reguł. Jeśli usuniesz lub zmodyfikujesz jakiekolwiek zasoby sieciowe, może wystąpić awaria usługi Domain Services.

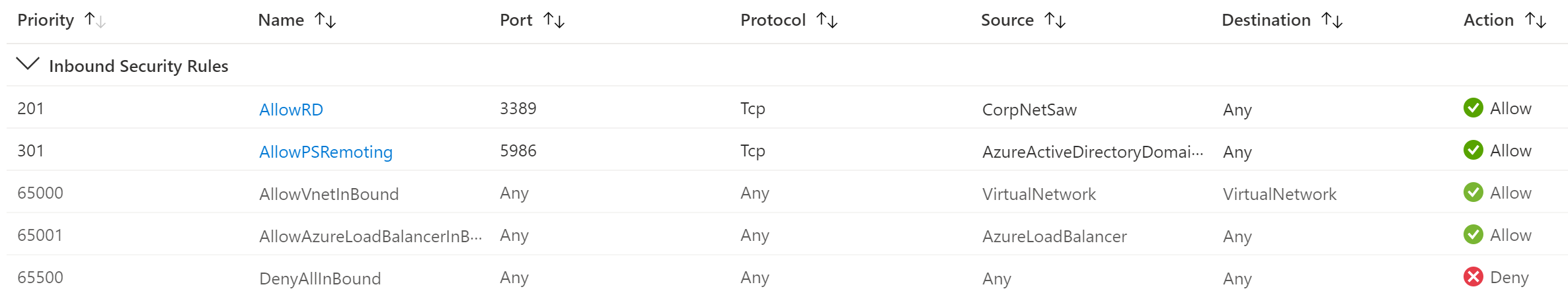

Sieciowe grupy zabezpieczeń i wymagane porty

Sieciowa grupa zabezpieczeń zawiera listę reguł, które zezwalają na ruch sieciowy w sieci wirtualnej platformy Azure lub zezwalają na nie. Podczas wdrażania domeny zarządzanej tworzona jest sieciowa grupa zabezpieczeń z zestawem reguł, które umożliwiają usłudze udostępnianie funkcji uwierzytelniania i zarządzania. Ta domyślna sieciowa grupa zabezpieczeń jest skojarzona z podsiecią sieci wirtualnej wdrożona w domenie zarządzanej.

W poniższych sekcjach omówiono sieciowe grupy zabezpieczeń oraz wymagania dotyczące portów przychodzących i wychodzących.

Łączność przychodząca

Następujące reguły ruchu przychodzącego sieciowej grupy zabezpieczeń są wymagane dla domeny zarządzanej w celu zapewnienia usług uwierzytelniania i zarządzania. Nie edytuj ani nie usuwaj tych reguł sieciowej grupy zabezpieczeń dla podsieci sieci wirtualnej dla domeny zarządzanej.

| Źródło | Tag usługi źródłowej | Zakresy portów źródłowych | Element docelowy | Usługa | Zakresy portów docelowych | Protokół | Akcja | Wymagania | Purpose |

|---|---|---|---|---|---|---|---|---|---|

| Tag usługi | AzureActiveDirectoryDomainServices | * | Dowolne | WinRM | 5986 | TCP | Zezwalaj | Tak | Zarządzanie domeną. |

| Tag usługi | CorpNetSaw | * | Dowolne | RDP | 3389 | TCP | Zezwalaj | Opcjonalnie | Debugowanie pod kątem obsługi |

Należy pamiętać, że tag usługi CorpNetSaw nie jest dostępny przy użyciu centrum administracyjnego firmy Microsoft Entra, a reguła sieciowej grupy zabezpieczeń corpNetSaw musi zostać dodana przy użyciu programu PowerShell.

Usługi Domain Services opierają się również na domyślnych regułach zabezpieczeń AllowVnetInBound i AllowAzureLoadBalancerInBound.

Reguła AllowVnetInBound zezwala na cały ruch w sieci wirtualnej, dzięki czemu kontrolery domeny mogą prawidłowo komunikować się i replikować, a także zezwalać na dołączanie do domeny i inne usługi domenowe do członków domeny. Aby uzyskać więcej informacji na temat wymaganych portów dla systemu Windows, zobacz Omówienie usługi i wymagania dotyczące portów sieciowych dla systemu Windows.

Reguła AllowAzureLoadBalancerInBound jest również wymagana, aby usługa mogła prawidłowo komunikować się za pośrednictwem modułu równoważenia obciążenia w celu zarządzania kontrolerami domeny. Ta sieciowa grupa zabezpieczeń zabezpiecza usługi Domain Services i jest wymagana, aby domena zarządzana działała poprawnie. Nie usuwaj tej sieciowej grupy zabezpieczeń. Moduł równoważenia obciążenia nie będzie działać poprawnie bez niego.

W razie potrzeby możesz utworzyć wymaganą sieciowa grupa zabezpieczeń i reguły przy użyciu programu Azure PowerShell.

Ostrzeżenie

Po skojarzeniu nieprawidłowo skonfigurowanej sieciowej grupy zabezpieczeń lub tabeli tras zdefiniowanych przez użytkownika z podsiecią, w której wdrożono domenę zarządzaną, możesz zakłócić zdolność firmy Microsoft do obsługi domeny i zarządzania nią. Synchronizacja między dzierżawą firmy Microsoft Entra a domeną zarządzaną jest również zakłócana. Postępuj zgodnie ze wszystkimi wymienionymi wymaganiami, aby uniknąć nieobsługiwanej konfiguracji, która może przerwać synchronizację, stosowanie poprawek lub zarządzanie.

Jeśli używasz protokołu Secure LDAP, możesz dodać wymaganą regułę portu TCP 636, aby zezwolić na ruch zewnętrzny w razie potrzeby. Dodanie tej reguły nie powoduje umieszczenia reguł sieciowej grupy zabezpieczeń w stanie nieobsługiwanym. Aby uzyskać więcej informacji, zobacz Blokowanie bezpiecznego dostępu LDAP przez Internet

Umowa SLA platformy Azure nie ma zastosowania do wdrożeń, które są blokowane z powodu aktualizacji ani zarządzania przez nieprawidłowo skonfigurowaną sieciową grupę zabezpieczeń lub tabelę tras zdefiniowanych przez użytkownika. Uszkodzona konfiguracja sieci może również uniemożliwić stosowanie poprawek zabezpieczeń.

Łączność wychodząca

W przypadku łączności wychodzącej można zachować wartość AllowVnetOutbound i AllowInternetOutBound lub ograniczyć ruch wychodzący przy użyciu elementów ServiceTags wymienionych w poniższej tabeli. Element ServiceTag for AzureUpdateDelivery należy dodać za pomocą programu PowerShell. Jeśli używasz usługi Log Analytics, dodaj usługę EventHub do miejsc docelowych ruchu wychodzącego.

Upewnij się, że żadna inna sieciowa grupa zabezpieczeń o wyższym priorytecie nie zezwala na łączność wychodzącą. Jeśli łączność wychodząca zostanie odrzucona, replikacja nie będzie działać między zestawami replik.

| Numer portu wychodzącego | Protokół | Element źródłowy | Element docelowy | Akcja | Wymagania | Purpose |

|---|---|---|---|---|---|---|

| 443 | TCP | Dowolne | AzureActiveDirectoryDomainServices | Zezwalaj | Tak | Komunikacja z usługą zarządzania usługami Microsoft Entra Domain Services. |

| 443 | TCP | Dowolne | AzureMonitor | Zezwalaj | Tak | Monitorowanie maszyn wirtualnych. |

| 443 | TCP | Dowolne | Storage | Zezwalaj | Tak | Komunikacja z usługą Azure Storage. |

| 443 | TCP | Dowolne | Microsoft Entra ID | Zezwalaj | Tak | Komunikacja z identyfikatorem Entra firmy Microsoft. |

| 443 | TCP | Dowolne | GuestAndHybridManagement | Zezwalaj | Tak | Zautomatyzowane zarządzanie poprawkami zabezpieczeń. |

Uwaga

Tagi AzureUpdateDelivery i AzureFrontDoor.FirstParty są przestarzałe od 1 lipca 2024 r. Jeśli używasz domyślnej reguły AllowInternetOutBound (priorytet 65001), nie jest wymagana żadna zmiana (z tagami AzureUpdateDelivery i AzureFrontDoor.FirstParty). Aby uzyskać więcej informacji, zobacz Zmiany przychodzące do tagu usługi AzureUpdateDelivery.

Port 5986 — zarządzanie przy użyciu komunikacji zdalnej programu PowerShell

- Służy do wykonywania zadań zarządzania przy użyciu komunikacji zdalnej programu PowerShell w domenie zarządzanej.

- Bez dostępu do tego portu nie można zaktualizować, skonfigurować, utworzyć kopii zapasowej ani monitorować domeny zarządzanej.

- Dostęp przychodzący do tego portu można ograniczyć do tagu usługi AzureActiveDirectoryDomainServices .

Port 3389 — zarządzanie przy użyciu pulpitu zdalnego

- Używany w przypadku połączeń pulpitu zdalnego z kontrolerami domeny w domenie zarządzanej, tego portu nie można zmienić ani hermetyzować do innego portu.

- Domyślna reguła sieciowej grupy zabezpieczeń używa tagu usługi CorpNetSaw , aby jeszcze bardziej ograniczyć ruch.

- Ten tag usługi umożliwia używanie pulpitu zdalnego do domeny zarządzanej tylko stacji roboczych bezpiecznego dostępu w sieci firmowej firmy Microsoft.

- Dostęp jest dozwolony tylko w przypadku uzasadnienia biznesowego, takiego jak scenariusze zarządzania lub rozwiązywania problemów.

- Tę regułę można ustawić na Odmów i ustawić na Zezwalaj tylko wtedy, gdy jest to wymagane. Większość zadań zarządzania i monitorowania jest wykonywanych przy użyciu komunikacji zdalnej programu PowerShell. Protokół RDP jest używany tylko w rzadkich przypadkach, które firma Microsoft musi połączyć zdalnie z domeną zarządzaną w celu uzyskania zaawansowanego rozwiązywania problemów.

Nie można ręcznie wybrać tagu usługi CorpNetSaw w portalu, jeśli spróbujesz edytować tę regułę sieciowej grupy zabezpieczeń. Aby ręcznie skonfigurować regułę używającą tagu usługi CorpNetSaw , należy użyć programu Azure PowerShell lub interfejsu wiersza polecenia platformy Azure.

Na przykład możesz użyć następującego skryptu, aby utworzyć regułę zezwalającą na protokół RDP:

Get-AzNetworkSecurityGroup -Name "nsg-name" -ResourceGroupName "resource-group-name" | Add-AzNetworkSecurityRuleConfig -Name "new-rule-name" -Access "Allow" -Protocol "TCP" -Direction "Inbound" -Priority "priority-number" -SourceAddressPrefix "CorpNetSaw" -SourcePortRange "*" -DestinationPortRange "3389" -DestinationAddressPrefix "*" | Set-AzNetworkSecurityGroup

Trasy zdefiniowane przez użytkownika

Trasy zdefiniowane przez użytkownika nie są domyślnie tworzone i nie są wymagane, aby usługi Domain Services działały poprawnie. Jeśli musisz używać tabel tras, unikaj wprowadzania zmian w trasie 0.0.0.0 . Zmiany tej trasy zakłócają usługi Domain Services i umieszczają domenę zarządzaną w stanie nieobsługiwanym.

Należy również kierować ruch przychodzący z adresów IP uwzględnionych w odpowiednich tagach usługi platformy Azure do podsieci domeny zarządzanej. Aby uzyskać więcej informacji na temat tagów usługi i skojarzonych z nimi adresów IP, zobacz Zakresy adresów IP platformy Azure i tagi usługi — chmura publiczna.

Uwaga

Te zakresy adresów IP centrum danych platformy Azure mogą ulec zmianie bez powiadomienia. Upewnij się, że masz procesy umożliwiające zweryfikowanie najnowszych adresów IP.

Następne kroki

Aby uzyskać więcej informacji na temat niektórych zasobów sieciowych i opcji połączenia używanych przez usługi Domain Services, zobacz następujące artykuły: