Logowanie jednokrotne oparte na protokole SAML: konfiguracja i ograniczenia

Z tego artykułu dowiesz się, jak skonfigurować aplikację na potrzeby logowania jednokrotnego opartego na protokole SAML przy użyciu identyfikatora Microsoft Entra ID. W tym artykule opisano mapowanie użytkowników na określone role aplikacji na podstawie reguł i ograniczeń, które należy wziąć pod uwagę podczas mapowania atrybutów. Obejmuje również certyfikaty podpisywania SAML, szyfrowanie tokenów SAML, weryfikację podpisu żądania SAML i niestandardowych dostawców oświadczeń.

Aplikacje korzystające z protokołu SAML 2.0 do uwierzytelniania można skonfigurować na potrzeby logowania jednokrotnego opartego na protokole SAML. Za pomocą logowania jednokrotnego opartego na protokole SAML można mapować użytkowników na określone role aplikacji na podstawie reguł zdefiniowanych w oświadczeniach SAML.

Aby skonfigurować aplikację SaaS na potrzeby logowania jednokrotnego opartego na protokole SAML, zobacz Szybki start: konfigurowanie logowania jednokrotnego opartego na protokole SAML.

Wiele aplikacji SaaS zawiera samouczek specyficzny dla aplikacji, który przeprowadzi Cię przez konfigurację logowania jednokrotnego opartego na protokole SAML.

Migracja niektórych aplikacji jest prosta. Aplikacje z bardziej złożonymi wymaganiami, takimi jak oświadczenia niestandardowe, mogą wymagać dodatkowej konfiguracji w usłudze Microsoft Entra ID i/lub Microsoft Entra Connect Health. Aby uzyskać informacje o obsługiwanych mapowaniach oświadczeń, zobacz Jak dostosować oświadczenia emitowane w tokenach dla określonej aplikacji w dzierżawie (wersja zapoznawcza).

Podczas mapowania atrybutów należy pamiętać o następujących ograniczeniach:

- Nie wszystkie atrybuty, które mogą być wystawiane w usługach AD FS, są wyświetlane w identyfikatorze Entra firmy Microsoft jako atrybuty do emitowania do tokenów SAML, nawet jeśli te atrybuty są synchronizowane. Podczas edytowania atrybutu lista rozwijana Wartość zawiera różne atrybuty, które są dostępne w identyfikatorze Entra firmy Microsoft. Sprawdź konfigurację artykułów microsoft Entra Connect Sync, aby upewnić się, że wymagany atrybut — na przykład samAccountName — jest synchronizowany z identyfikatorem Entra firmy Microsoft. Atrybuty rozszerzenia umożliwiają emitowanie jakichkolwiek oświadczeń, które nie są częścią standardowego schematu użytkownika w identyfikatorze Entra firmy Microsoft.

- W najbardziej typowych scenariuszach aplikacja wymaga tylko oświadczenia NameID i innych typowych oświadczeń identyfikatora użytkownika. Aby określić, czy są wymagane dodatkowe oświadczenia, sprawdź, jakie oświadczenia są wystawiane z usług AD FS.

- Nie wszystkie oświadczenia można wydać, ponieważ niektóre oświadczenia są chronione w identyfikatorze Entra firmy Microsoft.

- Możliwość korzystania z zaszyfrowanych tokenów SAML jest teraz dostępna w wersji zapoznawczej. Zobacz Instrukcje: dostosowywanie oświadczeń wystawionych w tokenie SAML dla aplikacji dla przedsiębiorstw.

Aplikacje oprogramowania jako usługi (SaaS)

Jeśli użytkownicy logują się do aplikacji SaaS, takich jak Salesforce, ServiceNow lub Workday i są zintegrowani z usługami AD FS, używasz federacyjnego logowania dla aplikacji SaaS.

Większość aplikacji SaaS można skonfigurować w identyfikatorze Entra firmy Microsoft. Firma Microsoft ma wiele wstępnie skonfigurowanych połączeń z aplikacjami SaaS w galerii aplikacji Microsoft Entra, co ułatwia przejście. Aplikacje SAML 2.0 można zintegrować z firmą Microsoft Entra ID za pośrednictwem galerii aplikacji Microsoft Entra lub jako aplikacji spoza galerii.

Aplikacje korzystające z protokołu OAuth 2.0 lub OpenID Connect mogą być podobnie zintegrowane z identyfikatorem Entra firmy Microsoft jako rejestracjami aplikacji. Aplikacje korzystające ze starszych protokołów mogą używać serwera proxy aplikacji Firmy Microsoft Entra do uwierzytelniania za pomocą identyfikatora Entra firmy Microsoft.

Certyfikaty podpisywania SAML dla logowania jednokrotnego

Certyfikaty podpisywania są ważną częścią każdego wdrożenia logowania jednokrotnego. Microsoft Entra ID tworzy certyfikaty podpisywania w celu ustanowienia federacyjnego logowania jednokrotnego opartego na protokole SAML do aplikacji SaaS. Po dodaniu aplikacji z galerii lub spoza galerii skonfigurujesz dodaną aplikację przy użyciu opcji federacyjnego logowania jednokrotnego. Zobacz Zarządzanie certyfikatami dla federacyjnego logowania pojedynczego w Microsoft Entra ID.

Szyfrowanie tokenu SAML

Zarówno usługi AD FS, jak i Microsoft Entra ID zapewniają szyfrowanie tokenów — możliwość szyfrowania asercji zabezpieczeń SAML, które przechodzą do aplikacji. Asercji są szyfrowane przy użyciu klucza publicznego i odszyfrowywane przez aplikację odbierającego z pasującym kluczem prywatnym. Podczas konfigurowania szyfrowania tokenu należy przekazać pliki certyfikatów X.509 w celu udostępnienia kluczy publicznych.

Aby uzyskać informacje na temat szyfrowania tokenu SAML firmy Microsoft i sposobu jej konfigurowania, zobacz How to: Configure Microsoft Entra SAML token encryption (Jak skonfigurować szyfrowanie tokenu SAML firmy Microsoft w usłudze Microsoft Entra).

Uwaga

Szyfrowanie tokenu to funkcja Microsoft Entra ID P1 lub P2. Aby dowiedzieć się więcej o wersjach, funkcjach i cenach firmy Microsoft, zobacz Cennik firmy Microsoft Entra.

Weryfikacja podpisu żądania SAML

Ta funkcja weryfikuje podpis podpisanych żądań uwierzytelniania. Administrator aplikacji włącza i wyłącza wymuszanie podpisanych żądań i przekazuje klucze publiczne, które powinny być używane do weryfikacji. Aby uzyskać więcej informacji, zobacz Jak wymusić podpisane żądania uwierzytelniania SAML.

Niestandardowi dostawcy oświadczeń (wersja zapoznawcza)

Aby przeprowadzić migrację danych ze starszych systemów, takich jak usługi ADFS lub magazyny danych, takie jak LDAP, aplikacje są zależne od określonych danych w tokenach. Do dodawania oświadczeń do tokenu można użyć niestandardowych dostawców oświadczeń. Aby uzyskać więcej informacji, zobacz Omówienie dostawcy oświadczeń niestandardowych.

Aplikacje i konfiguracje, które można przenieść dzisiaj

Obecnie aplikacje, które można łatwo przenosić, obejmują aplikacje SAML 2.0 korzystające ze standardowego zestawu elementów konfiguracji i oświadczeń. Te standardowe elementy to:

- Główna nazwa użytkownika

- Adres e-mail

- Imię

- Nazwisko

- Atrybut alternatywny jako identyfikator nazwy SAML, w tym atrybut e-mail identyfikatora entra firmy Microsoft, prefiks poczty, identyfikator pracownika, atrybuty rozszerzenia 1–15 lub lokalny atrybut SamAccountName. Aby uzyskać więcej informacji, zobacz Edytowanie oświadczenia NameIdentifier.

- Oświadczenia niestandardowe.

Następujące czynności wymagają wykonania dodatkowych kroków konfiguracji w celu przeprowadzenia migracji do identyfikatora Entra firmy Microsoft:

- Niestandardowe reguły autoryzacji lub uwierzytelniania wieloskładnikowego (MFA) w usługach AD FS. Można je skonfigurować przy użyciu funkcji dostępu warunkowego firmy Microsoft Entra.

- Aplikacje z wieloma punktami końcowymi adresu URL odpowiedzi. Można je skonfigurować w usłudze Microsoft Entra ID przy użyciu programu PowerShell lub interfejsu centrum administracyjnego firmy Microsoft Entra.

- Aplikacje usług federacyjnych w Internecie, takie jak aplikacje programu SharePoint, które wymagają tokenów w wersji 1.1 protokołu SAML. Można je skonfigurować ręcznie przy użyciu programu PowerShell. Możesz również dodać wstępnie całkowity szablon ogólny dla aplikacji sharePoint i SAML 1.1 z galerii. Obsługujemy protokół SAML 2.0.

- Złożone reguły przekształcania wystawiania oświadczeń. Aby uzyskać informacje o obsługiwanych mapowaniach oświadczeń, zobacz:

Aplikacje i konfiguracje nie są obecnie obsługiwane w firmie Microsoft Entra

Obecnie nie można migrować aplikacji, które wymagają pewnych możliwości.

Możliwości protokołu

Obecnie nie można migrować aplikacji, które wymagają następujących możliwości protokołu:

- Obsługa wzorca ActAs WS-Trust

- Rozpoznawanie artefaktów SAML

Mapowanie ustawień aplikacji z usług AD FS na identyfikator entra firmy Microsoft

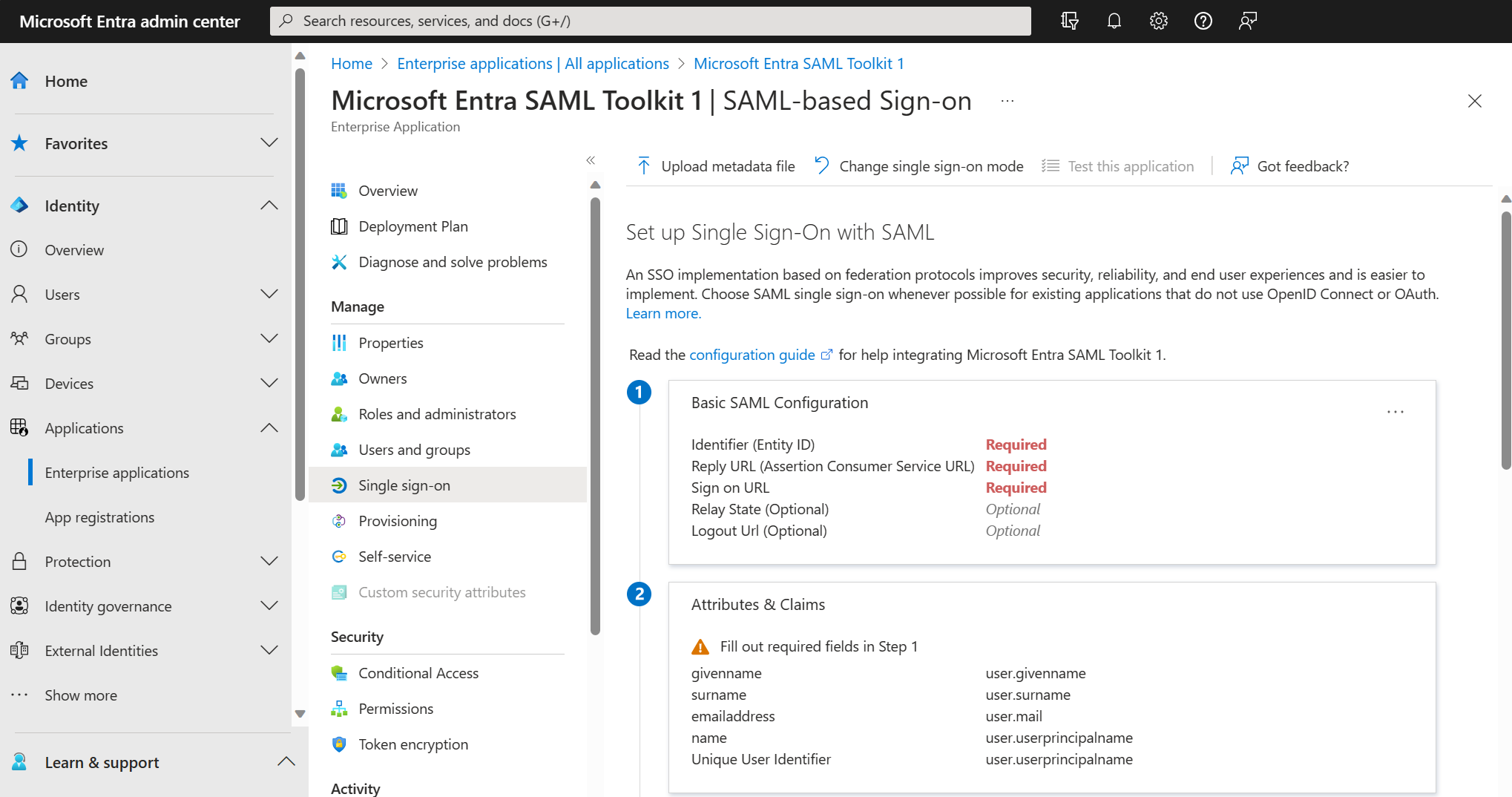

Migracja wymaga oceny konfiguracji aplikacji lokalnej, a następnie mapowania tej konfiguracji na identyfikator Entra firmy Microsoft. Usługi AD FS i Microsoft Entra ID działają podobnie, więc pojęcia dotyczące konfigurowania zaufania, logowania i wylogowywanie adresów URL oraz identyfikatorów mają zastosowanie w obu przypadkach. Dokumentuj ustawienia konfiguracji usług AD FS aplikacji, aby można było je łatwo skonfigurować w identyfikatorze Entra firmy Microsoft.

Mapuj ustawienia konfiguracji aplikacji

W poniższej tabeli opisano niektóre z najczęstszych mapowań ustawień między relacją zaufania jednostki uzależnionej usług AD FS do aplikacji firmy Microsoft Entra Enterprise:

- AD FS — znajdź ustawienie w relacji zaufania jednostki uzależnionej usług AD FS dla aplikacji. Kliknij prawym przyciskiem myszy jednostkę uzależnioną i wybierz polecenie Właściwości.

- Microsoft Entra ID — ustawienie jest konfigurowane w centrum administracyjnym firmy Microsoft Entra we właściwościach logowania jednokrotnego każdej aplikacji.

| Ustawienie konfiguracji | AD FS | Jak skonfigurować w usłudze Microsoft Entra ID | SAML Token |

|---|---|---|---|

| Adres URL logowania aplikacji Adres URL użytkownika do logowania się do aplikacji w przepływie SAML zainicjowanym przez dostawcę usług (SP). |

Nie dotyczy | Otwórz podstawową konfigurację PROTOKOŁU SAML z poziomu logowania opartego na protokole SAML | Nie dotyczy |

| Adres URL odpowiedzi aplikacji Adres URL aplikacji z perspektywy dostawcy tożsamości (IdP). Dostawca tożsamości wysyła tutaj użytkownika i token po zalogowaniu użytkownika do dostawcy tożsamości. Jest to również nazywane punktem końcowym konsumenta asercji SAML. |

Wybieranie karty Punkty końcowe | Otwórz podstawową konfigurację PROTOKOŁU SAML z poziomu logowania opartego na protokole SAML | Element docelowy w tokenie SAML. Przykładowa wartość: https://contoso.my.salesforce.com |

| Adres URL wylogowywania aplikacji Jest to adres URL, do którego są wysyłane żądania oczyszczania wylogowywania, gdy użytkownik wyloguje się z aplikacji. Dostawca tożsamości wysyła żądanie wylogowania użytkownika ze wszystkich innych aplikacji. |

Wybieranie karty Punkty końcowe | Otwórz podstawową konfigurację PROTOKOŁU SAML z poziomu logowania opartego na protokole SAML | Nie dotyczy |

| Identyfikator aplikacji Jest to identyfikator aplikacji z perspektywy dostawcy tożsamości. Wartość adresu URL logowania jest często używana jako identyfikator (ale nie zawsze). Czasami aplikacja wywołuje ten identyfikator jednostki. |

Wybierz kartę Identyfikatory | Otwórz podstawową konfigurację PROTOKOŁU SAML z poziomu logowania opartego na protokole SAML | Mapuje na element Audience w tokenie SAML. |

| Metadane federacji aplikacji Jest to lokalizacja metadanych federacji aplikacji. Używana przez dostawcę tożsamości do automatycznego aktualizowania określonych ustawień konfiguracji, takich jak punkty końcowe lub certyfikaty szyfrowania. |

Wybierz kartę Monitorowanie | Nie dotyczy. Identyfikator Entra firmy Microsoft nie obsługuje bezpośredniego korzystania z metadanych federacji aplikacji. Metadane federacji można zaimportować ręcznie. | Nie dotyczy |

| Identyfikator użytkownika/ identyfikator nazwy Atrybut używany do unikatowego wskazania tożsamości użytkownika z identyfikatora Entra firmy Microsoft lub usług AD FS do aplikacji. Ten atrybut to przeważnie główna nazwa lub adres e-mail użytkownika. |

Reguły oświadczeń. W większości przypadków reguła oświadczeń wystawia oświadczenie z typem kończącym się identyfikatorem NameIdentifier. | Identyfikator można znaleźć w nagłówku Atrybuty użytkownika i oświadczenia. Domyślnie jest używana nazwa UPN | Mapuje na element NameID w tokenie SAML. |

| Inne oświadczenia Przykłady innych informacji o oświadczeniach, które są często wysyłane z dostawcy tożsamości do aplikacji, obejmują imię, nazwisko, adres e-mail i członkostwo w grupie. |

W usługach AD FS są to inne reguły oświadczenia powiązane z jednostką uzależnioną. | Identyfikator można znaleźć w nagłówku Atrybuty użytkownika i oświadczenia. Wybierz pozycję Wyświetl i edytuj wszystkie inne atrybuty użytkownika. | Nie dotyczy |

Ustawienia dostawcy tożsamości mapowania

Skonfiguruj aplikacje tak, aby wskazywały identyfikator Entra firmy Microsoft w porównaniu z usługami AD FS na potrzeby logowania jednokrotnego. W tym miejscu koncentrujemy się na aplikacjach SaaS korzystających z protokołu SAML. Jednak ta koncepcja obejmuje również niestandardowe aplikacje biznesowe.

Uwaga

Wartości konfiguracji identyfikatora entra firmy Microsoft są zgodne ze wzorcem, w którym identyfikator dzierżawy platformy Azure zastępuje {tenant-id} wartość , a identyfikator aplikacji zastępuje element {application-id}. Te informacje znajdują się w centrum administracyjnym firmy Microsoft Entra w obszarze Właściwości identyfikatora > entra firmy Microsoft:

- Wybierz pozycję Identyfikator katalogu, aby wyświetlić identyfikator dzierżawy.

- Wybierz pozycję Identyfikator aplikacji, aby wyświetlić identyfikator aplikacji.

Na wysokim poziomie zamapuj następujące kluczowe elementy konfiguracji aplikacji SaaS na identyfikator Entra firmy Microsoft.

| Element | Wartość konfiguracji |

|---|---|

| Wystawca dostawcy tożsamości | https://sts.windows.net/{tenant-id}/ |

| Adres URL logowania dostawcy tożsamości | https://login.microsoftonline.com/{tenant-id}/saml2 |

| Adres URL wylogowania dostawcy tożsamości | https://login.microsoftonline.com/{tenant-id}/saml2 |

| Lokalizacja metadanych federacji | https://login.windows.net/{tenant-id}/federationmetadata/2007-06/federationmetadata.xml?appid={application-id} |

Mapuj ustawienia logowania jednokrotnego dla aplikacji SaaS

Aplikacje SaaS muszą wiedzieć, gdzie wysyłać żądania uwierzytelniania i jak zweryfikować odebrane tokeny. W poniższej tabeli opisano elementy służące do konfigurowania ustawień logowania jednokrotnego w aplikacji oraz ich wartości lub lokalizacje w usługach AD FS i Microsoft Entra ID.

| Ustawienie konfiguracji | AD FS | Jak skonfigurować w usłudze Microsoft Entra ID |

|---|---|---|

| Adres URL logowania dostawcy tożsamości Adres URL logowania dostawcy tożsamości z perspektywy aplikacji (gdzie użytkownik jest przekierowywany do logowania). |

Adres URL logowania usług AD FS to nazwa usługi federacyjnej usług AD FS, po której następuje /adfs/ls/. Na przykład: |

Zastąp {tenant-id} element identyfikatorem dzierżawy. W przypadku aplikacji korzystających z protokołu SAML-P: W przypadku aplikacji korzystających z protokołu WS-Federation: |

| Adres URL wylogowania dostawcy tożsamości Adres URL wylogowywania dostawcy tożsamości z perspektywy aplikacji (gdzie użytkownik jest przekierowywany, gdy zdecyduje się wylogować się z aplikacji). |

Adres URL wylogowywania jest taki sam jak adres URL logowania lub ten sam adres URL z dołączonym dołączeniem wa=wsignout1.0 . Na przykład: https://fs.contoso.com/adfs/ls/?wa=wsignout1.0. |

Zastąp {tenant-id} element identyfikatorem dzierżawy. W przypadku aplikacji korzystających z protokołu SAML-P: W przypadku aplikacji korzystających z protokołu WS-Federation: |

| Certyfikat podpisywania tokenu Dostawca tożsamości używa klucza prywatnego certyfikatu do podpisywania wystawionych tokenów. Weryfikuje, że token pochodzi od tego samego dostawcy tożsamości, z którym aplikacja ma skonfigurowaną relację zaufania. |

Certyfikat podpisywania tokenu usług AD FS znajduje się w funkcji zarządzania usługami AD FS w obszarze Certyfikaty. | Znajdź go w centrum administracyjnym firmy Microsoft Entra we właściwościach logowania jednokrotnego aplikacji w obszarze nagłówka Certyfikat podpisywania SAML. W tym miejscu możesz pobrać certyfikat, aby następnie przekazać go do aplikacji. Jeśli aplikacja ma więcej niż jeden certyfikat, wszystkie certyfikaty można znaleźć w pliku XML metadanych federacji. |

| Identyfikator/ "wystawca" Identyfikator dostawcy tożsamości z perspektywy aplikacji (czasami nazywany "identyfikatorem wystawcy"). W tokenie języka SAML wartość jest wyświetlana jako element Issuer. |

Identyfikator usług AD FS jest zazwyczaj identyfikator usługi federacyjnej w usłudze AD FS zarządzania w obszarze Edytowanie > właściwości usługi federacyjnej. Na przykład: http://fs.contoso.com/adfs/services/trust. |

Zastąp {tenant-id} element identyfikatorem dzierżawy. |

| Metadane federacji dostawcy tożsamości Lokalizacja publicznie dostępnych metadanych federacji dostawcy tożsamości. (Niektóre aplikacje używają metadanych federacji jako alternatywy sytuacji, w której administrator indywidualnie konfiguruje adresy URL, identyfikator i certyfikat podpisywania tokenu). |

Znajdź adres URL metadanych federacji usług AD FS w obszarze Zarządzanie usługami AD FS w obszarze Typ metadanych > punktów końcowych > usługi>: Metadane federacji. Na przykład: https://fs.contoso.com/FederationMetadata/2007-06/FederationMetadata.xml. |

Odpowiadająca wartość identyfikatora Entra firmy Microsoft jest zgodna ze wzorcem https://login.microsoftonline.com/{TenantDomainName}/FederationMetadata/2007-06/FederationMetadata.xml. Zastąp ciąg {TenantDomainName} nazwą dzierżawy w formacie contoso.onmicrosoft.com. Aby uzyskać więcej informacji, zobacz Metadane federacji. |