Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Użyj ustawień niestandardowych w programie Microsoft Entra Connect, jeśli chcesz uzyskać więcej opcji instalacji. Użyj tych ustawień, na przykład jeśli masz wiele lasów lub chcesz skonfigurować funkcje opcjonalne. Użyj ustawień niestandardowych we wszystkich przypadkach, w których instalacja ekspresowa nie spełnia wymagań dotyczących wdrożenia ani topologii.

Wymagania wstępne:

- Pobierz program Microsoft Entra Connect.

- Wykonaj kroki wymagań wstępnych w temacie Microsoft Entra Connect: Sprzęt i wymagania wstępne.

- Upewnij się, że masz konta opisane w temacie Microsoft Entra Connect accounts and permissions (Konta i uprawnienia programu Microsoft Entra Connect).

Ustawienia instalacji niestandardowej

Aby skonfigurować instalację niestandardową dla programu Microsoft Entra Connect, przejdź przez strony kreatora opisane w poniższych sekcjach.

Wymuszanie protokołu TLS 1.2 dla usługi Microsoft Entra Connect Sync

Protokół Transport Layer Security (TLS) w wersji 1.2 to protokół kryptografii przeznaczony do zapewnienia bezpiecznej komunikacji. Protokół TLS ma na celu przede wszystkim zapewnienie prywatności i integralności danych. Protokół TLS przeszedł wiele iteracji, a wersja 1.2 jest definiowana w RFC 5246. Najnowsza wersja usługi Microsoft Entra Connect Sync w pełni obsługuje używanie tylko protokołu TLS 1.2 do komunikacji z identyfikatorem Entra firmy Microsoft. Przed zainstalowaniem najnowszych wersji programu Microsoft Entra Connect Sync upewnij się, że włączono protokół TLS 1.2.

Aby uzyskać więcej informacji, zobacz wymuszanie protokołu TLS 1.2 dla usługi Microsoft Entra Connect Sync

Szybkie ustawienia

Na stronie Ustawienia ekspresowe wybierz pozycję Dostosuj, aby rozpocząć instalację ustawień niestandardowych. W pozostałej części tego artykułu opisano proces instalacji niestandardowej. Skorzystaj z poniższych linków, aby szybko przejść do informacji dotyczących określonej strony:

Instalacja wymaganych składników

Po zainstalowaniu usług synchronizacji możesz pozostawić niezaznaczoną opcjonalną sekcję konfiguracji. Program Microsoft Entra Connect automatycznie konfiguruje wszystko. Konfiguruje instancję SQL Server 2019 Express LocalDB, tworzy odpowiednie grupy i przypisuje uprawnienia. Jeśli chcesz zmienić ustawienia domyślne, zaznacz odpowiednie pola. Poniższa tabela zawiera podsumowanie tych opcji i zawiera linki do dodatkowych informacji.

| Opcjonalna konfiguracja | opis |

|---|---|

| Określanie niestandardowej lokalizacji instalacji | Umożliwia zmianę domyślnej ścieżki instalacji programu Microsoft Entra Connect. |

| Użyj istniejącego serwera SQL Server | Umożliwia określenie nazwy serwera SQL Server oraz nazwy wystąpienia. Wybierz tę opcję, jeśli masz już serwer bazy danych, którego chcesz użyć. Wpisz w polu Nazwa wystąpienia nazwę wystąpienia, przecinek i numer portu, jeśli funkcja przeglądania nie jest włączona dla wystąpienia programu SQL Server. Następnie określ nazwę bazy danych Microsoft Entra Connect. Uprawnienia sql określają, czy można utworzyć nową bazę danych, czy administrator SQL musi utworzyć bazę danych z wyprzedzeniem. Jeśli masz uprawnienia administratora programu SQL Server (SA), zobacz Instalowanie programu Microsoft Entra Connect przy użyciu istniejącej bazy danych. Jeśli masz delegowane uprawnienia (DBO), zobacz Instalowanie programu Microsoft Entra Connect przy użyciu delegowanych uprawnień administratora SQL. |

| Użyj istniejącego konta usługi | Domyślnie program Microsoft Entra Connect udostępnia konto usługi wirtualnej dla usług synchronizacji. Jeśli używasz zdalnego wystąpienia programu SQL Server lub korzystasz z serwera proxy wymagającego uwierzytelniania, możesz użyć zarządzanego konta usługi lub konta usługi chronionego hasłem w domenie. W takich przypadkach wprowadź konto, którego chcesz użyć. Aby uruchomić instalację, musisz być SA w programie SQL, aby można było utworzyć dane uwierzytelniające do logowania dla konta usługi. Aby uzyskać więcej informacji, zobacz Microsoft Entra Connect accounts and permissions (Konta i uprawnienia programu Microsoft Entra Connect).

Korzystając z najnowszej kompilacji, administrator SQL może teraz aprowizować bazę danych poza pasmem. Następnie administrator programu Microsoft Entra Connect może zainstalować go z prawami właściciela bazy danych. Aby uzyskać więcej informacji, zobacz Install Microsoft Entra Connect by using SQL delegated administrator permissions (Instalowanie programu Microsoft Entra Connect przy użyciu delegowanych uprawnień administratora SQL). |

| Określ niestandardowe grupy synchronizacji | Domyślnie po zainstalowaniu usług synchronizacji program Microsoft Entra Connect tworzy cztery grupy lokalne na serwerze. Te grupy to Administratorzy, Operatorzy, Przegląd i Resetowanie hasła. Możesz tu określić własne grupy. Grupy muszą być lokalne na serwerze. Nie można ich znaleźć w domenie. |

| Importowanie ustawień synchronizacji | Umożliwia importowanie ustawień z innych wersji programu Microsoft Entra Connect. Aby uzyskać więcej informacji, zobacz Importowanie i eksportowanie ustawień konfiguracji programu Microsoft Entra Connect. |

Logowanie użytkowników

Po zainstalowaniu wymaganych składników wybierz metodę logowania jednokrotnego użytkowników. W poniższej tabeli krótko opisano dostępne opcje. Pełny opis metod logowania znajduje się w temacie Logowanie użytkowników.

| Opcja logowania jednokrotnego | opis |

|---|---|

| Synchronizacja skrótów haseł | Użytkownicy mogą logować się do usług w chmurze firmy Microsoft, takich jak Platforma Microsoft 365, używając tego samego hasła, którego używają w sieci lokalnej. Hasła użytkownika są synchronizowane z identyfikatorem Entra firmy Microsoft jako skrótem hasła. Uwierzytelnianie odbywa się w chmurze. Aby uzyskać więcej informacji, zobacz Synchronizacja skrótów haseł. |

| Uwierzytelnianie pośrednie | Użytkownicy mogą logować się do usług w chmurze firmy Microsoft, takich jak Platforma Microsoft 365, używając tego samego hasła, którego używają w sieci lokalnej. Hasła użytkownika są weryfikowane przez przekazanie do lokalnego kontrolera domeny Active Directory. |

| Federacja z AD FS | Użytkownicy mogą logować się do usług w chmurze firmy Microsoft, takich jak Platforma Microsoft 365, używając tego samego hasła, którego używają w sieci lokalnej. Użytkownicy są przekierowywani do lokalnego środowiska usługi Azure Directory Federation Services (AD FS), aby się zalogować. Uwierzytelnianie odbywa się lokalnie. |

| Konfigurowanie federacji z serwerem PingFederate | Użytkownicy mogą logować się do usług w chmurze firmy Microsoft, takich jak Platforma Microsoft 365, używając tego samego hasła, którego używają w sieci lokalnej. Użytkownicy są przekierowywani do lokalnej instancji PingFederate, aby się zalogować. Uwierzytelnianie odbywa się lokalnie. |

| Nie konfiguruj | Nie zainstalowano ani skonfigurowano funkcji logowania użytkownika. Wybierz tę opcję, jeśli masz już serwer federacyjny innej firmy lub inne rozwiązanie. |

| Włączanie logowania jednokrotnego | Ta opcja jest dostępna zarówno w przypadku synchronizacji haszów haseł, jak i uwierzytelniania przepustowego. Zapewnia środowisko logowania jednokrotnego dla użytkowników komputerów stacjonarnych w sieciach firmowych. Aby uzyskać więcej informacji, zobacz Logowanie jednokrotne.

Uwaga: w przypadku klientów usług AD FS ta opcja jest niedostępna. Usługi AD FS już oferują ten sam poziom logowania jednokrotnego. |

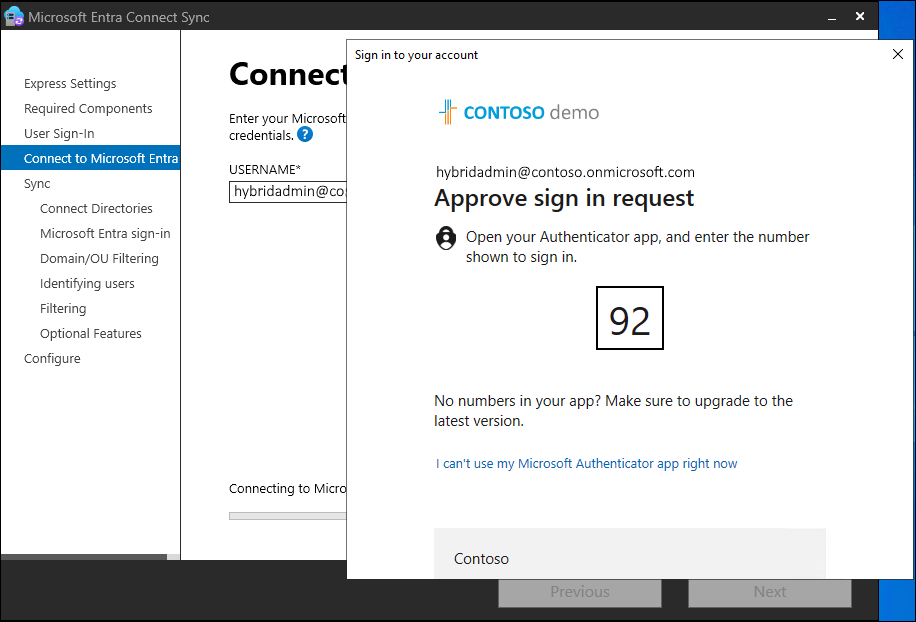

Nawiązywanie połączenia z Microsoft Entra ID

Na stronie Łączenie z Microsoft Entra ID wprowadź konto i hasło administratora tożsamości hybrydowej. Jeśli na poprzedniej stronie wybrano opcję Federacja z usługami AD FS , nie loguj się przy użyciu konta, które znajduje się w domenie, którą planujesz włączyć dla federacji.

Możesz użyć konta w domyślnej domenie onmicrosoft.com, która jest związana z dzierżawcą Microsoft Entra. To konto jest używane tylko do tworzenia konta usługi w usłudze Microsoft Entra ID. Nie jest używany po zakończeniu instalacji.

Uwaga

Najlepszym rozwiązaniem jest unikanie używania lokalnych zsynchronizowanych kont dla przypisań ról firmy Microsoft Entra. W przypadku naruszenia zabezpieczeń konta lokalnego można go również użyć do naruszenia zabezpieczeń zasobów firmy Microsoft Entra. Pełną listę najlepszych rozwiązań można znaleźć w artykule Najlepsze rozwiązania dotyczące ról firmy Microsoft Entra

Jeśli konto administratora tożsamości hybrydowej ma włączone uwierzytelnianie wieloskładnikowe, ponownie podaj hasło w oknie logowania i musisz wykonać zadanie uwierzytelniania wieloskładnikowego. Zadanie to może polegać na podaniu kodu weryfikacyjnego lub wzięciu udziału w rozmowie telefonicznej.

Konto administratora tożsamości hybrydowej może mieć również włączone zarządzanie uprzywilejowaną tożsamością.

Aby użyć wsparcia uwierzytelniania dla scenariuszy innych niż hasła, takich jak konta federacyjne, karty inteligentne i scenariusze z użyciem uwierzytelniania wieloskładnikowego, można podać przełącznik /InteractiveAuth podczas uruchamiania kreatora. Używając tego przełącznika, można ominąć interfejs użytkownika do uwierzytelniania kreatora i użyć interfejsu użytkownika biblioteki MSAL do obsługi uwierzytelniania.

Jeśli widzisz błąd lub masz problemy z łącznością, zobacz Rozwiązywanie problemów z łącznością.

Synchronizowanie stron

W poniższych sekcjach opisano strony w sekcji Synchronizacja .

Podłączanie katalogów

Aby nawiązać połączenie z usługami domenowymi Active Directory (AD DS), aplikacja Microsoft Entra Connect wymaga nazwy lasu oraz poświadczeń konta, które ma wystarczające uprawnienia.

Po wprowadzeniu nazwy lasu i wybraniu pozycji Dodaj katalog zostanie wyświetlone okno. W poniższej tabeli opisano opcje.

| Opcja | opis |

|---|---|

| Utwórz nowe konto | Utwórz konto usług AD DS, które Microsoft Entra Connect musi użyć do nawiązania połączenia z lasem Active Directory podczas synchronizacji katalogów. Po wybraniu tej opcji wprowadź nazwę użytkownika i hasło dla konta administratora przedsiębiorstwa. Program Microsoft Entra Connect używa podanego konta administratora przedsiębiorstwa do utworzenia wymaganego konta usług AD DS. Część domeny można wprowadzić w formacie NetBIOS lub FQDN. Oznacza to, że wprowadź FABRIKAM\administrator lub fabrikam.com\administrator. |

| Użyj istniejącego konta | Podaj istniejące konto AD DS, za pomocą którego program Microsoft Entra Connect może nawiązać połączenie z lasem Active Directory podczas synchronizacji katalogów. Część domeny można wprowadzić w formacie NetBIOS lub FQDN. Oznacza to, że wprowadź FABRIKAM\syncuser lub fabrikam.com\syncuser. To konto może być zwykłym kontem użytkownika, ponieważ wymaga tylko domyślnych uprawnień do odczytu. Jednak w zależności od scenariusza może być konieczne zwiększenie uprawnień. Aby uzyskać więcej informacji, zobacz Microsoft Entra Connect accounts and permissions (Konta i uprawnienia programu Microsoft Entra Connect). |

Uwaga

W wersji 1.4.18.0 nie można użyć konta administratora przedsiębiorstwa ani administratora domeny jako konta łącznika usług AD DS. Po wybraniu pozycji Użyj istniejącego konta, jeśli spróbujesz wprowadzić konto administratora przedsiębiorstwa lub konto administratora domeny, zostanie wyświetlony następujący błąd: "Używanie konta przedsiębiorstwa lub administratora domeny dla konta lasu usługi AD jest niedozwolone. Pozwól, aby program Microsoft Entra Connect utworzył konto lub podaj konto synchronizacji z odpowiednimi uprawnieniami”.

Konfiguracja logowania w usłudze Microsoft Entra

Na stronie konfiguracji logowania Microsoft Entra przejrzyj domeny głównej nazwy użytkownika (UPN) w lokalnym AD DS. Te domeny UPN zostały zweryfikowane w Microsoft Entra ID. Na tej stronie skonfigurujesz atrybut do użycia dla userPrincipalName.

Przejrzyj każdą domenę oznaczoną jako Nie dodano lub Nie zweryfikowano. Upewnij się, że używane domeny zostały zweryfikowane w identyfikatorze Entra firmy Microsoft. Po zweryfikowaniu domen wybierz ikonę odświeżania cyklicznego. Aby uzyskać więcej informacji, zobacz Dodawanie i weryfikowanie domeny.

Użytkownicy używają atrybutu userPrincipalName podczas logowania się do identyfikatora Entra firmy Microsoft i platformy Microsoft 365. Identyfikator Entra firmy Microsoft powinien zweryfikować domeny, znane również jako sufiks nazwy UPN, zanim użytkownicy zostaną zsynchronizowani. Firma Microsoft zaleca zachowanie domyślnego atrybutu userPrincipalName.

Jeśli atrybut userPrincipalName jest nieroutowalny oraz nie można go zweryfikować, możesz wybrać inny atrybut. Możesz na przykład wybrać adres e-mail jako atrybut, który zawiera identyfikator logowania. Jeśli używasz atrybutu innego niż userPrincipalName, jest on nazywany alternatywnym identyfikatorem.

Wartość atrybutu identyfikatora alternatywnego musi być zgodna ze standardem RFC 822. Możesz użyć alternatywnego identyfikatora na potrzeby synchronizacji skrótu hasła, uwierzytelniania przelotowego i federacji. W usłudze Active Directory atrybut nie może być zdefiniowany jako wielowartościowy, nawet jeśli ma tylko jedną wartość. Aby uzyskać więcej informacji na temat alternatywnego identyfikatora, zobacz Uwierzytelnianie przechodnie: często zadawane pytania.

Uwaga

Po włączeniu uwierzytelniania przekazywanego musisz mieć co najmniej jedną zweryfikowaną domenę, aby kontynuować proces dostosowanej instalacji.

Ostrzeżenie

Alternatywne identyfikatory nie są zgodne ze wszystkimi obciążeniami platformy Microsoft 365. Aby uzyskać więcej informacji, zobacz Konfigurowanie alternatywnych identyfikatorów logowania.

Filtrowanie domen i jednostek organizacyjnych

Domyślnie wszystkie domeny i jednostki organizacyjne są synchronizowane. Jeśli nie chcesz synchronizować niektórych domen ani jednostek organizacyjnych z identyfikatorem Entra firmy Microsoft, możesz wyczyścić odpowiednie opcje.

Ta strona służy do konfigurowania filtrowania opartego na domenie i opartego na jednostkach organizacyjnych. Jeśli planujesz wprowadzić zmiany, zobacz Filtrowanie oparte na domenie i filtrowanie oparte na jednostkach organizacyjnych. Niektóre jednostki organizacyjne są niezbędne dla funkcjonalności, dlatego należy pozostawić je zaznaczone.

Jeśli używasz filtrowania opartego na jednostkach organizacyjnych z wersją programu Microsoft Entra Connect starszą niż 1.1.524.0, nowe jednostki organizacyjne są domyślnie synchronizowane. Jeśli nie chcesz synchronizować nowych jednostek organizacyjnych, możesz dostosować domyślne zachowanie po kroku filtrowania opartego na jednostkach organizacyjnych . W przypadku programu Microsoft Entra Connect 1.1.524.0 lub nowszego możesz wskazać, czy nowe jednostki organizacyjne mają być synchronizowane.

Jeśli planujesz używać filtrowania grupowego, upewnij się, że jednostka organizacyjna z grupą jest uwzględniona i nie podlega filtrowaniu przy użyciu filtrowania jednostek organizacyjnych. Filtrowanie jednostek organizacyjnych jest oceniane przed oceną filtrowania opartego na grupach.

Istnieje również możliwość, że niektóre domeny są niedostępne z powodu ograniczeń zapory. Te domeny są domyślnie niezaznaczone i wyświetlają ostrzeżenie. Jeśli widzisz to ostrzeżenie, upewnij się, że te domeny są rzeczywiście niedostępne i że ostrzeżenie jest oczekiwane.

Unikatowa identyfikacja użytkowników

Na stronie Identyfikowanie użytkowników wybierz sposób identyfikowania użytkowników w katalogach lokalnych i identyfikowania ich przy użyciu atrybutu sourceAnchor.

Wybieranie sposobu identyfikowania użytkowników w katalogach lokalnych

Korzystając z funkcji Dopasowywanie pomiędzy lasami, można zdefiniować sposób, w jaki użytkownicy z lasów usług AD DS są reprezentowani w Microsoft Entra ID. Użytkownik może być reprezentowany tylko raz we wszystkich lasach domenowych lub może mieć kombinację kont aktywnych i nieaktywnych. W niektórych lasach użytkownik może być także wyświetlany jako kontakt.

| Ustawienie | opis |

|---|---|

| Użytkownicy są reprezentowani tylko raz we wszystkich lasach | Wszyscy użytkownicy są tworzeni jako poszczególne obiekty w identyfikatorze Entra firmy Microsoft. Obiekty nie są przyłączone do metaverse. |

| Atrybut poczty | Ta opcja łączy użytkowników i kontakty, jeśli atrybut poczty ma taką samą wartość w różnych lasach. Użyj tej opcji, gdy kontakty zostały utworzone przy użyciu narzędzia GALSync. Jeśli wybierzesz tę opcję, obiekty użytkownika, których atrybut poczty jest niezapełniony, nie są synchronizowane z identyfikatorem Entra firmy Microsoft. |

| Atrybuty ObjectSID, msExchangeMasterAccountSID i msRTCSIP-OriginatorSID | Ta opcja łączy włączonego użytkownika w lesie konta z wyłączonym użytkownikiem w lesie zasobów. W programie Exchange ta konfiguracja jest określana jako połączona skrzynka pocztowa. Możesz użyć tej opcji, jeśli używasz tylko programu Lync i jeśli program Exchange nie jest obecny w lesie zasobów. |

| Atrybuty SAMAccountName i MailNickName | Ta opcja jest dołączana do atrybutów, w których powinien zostać znaleziony identyfikator logowania użytkownika. |

| Wybieranie określonego atrybutu | Ta opcja umożliwia wybranie własnego atrybutu. Jeśli wybierzesz tę opcję, obiekty użytkownika, których atrybut (wybrany) jest niezapełniany, nie są synchronizowane z identyfikatorem Entra firmy Microsoft. Ograniczenie: dla tej opcji są dostępne tylko atrybuty, które znajdują się już w metaverse. |

Wybierz, jak identyfikować użytkowników przy użyciu kotwicy źródłowej

Atrybut sourceAnchor jest niezmienny w okresie istnienia obiektu użytkownika. Jest to klucz podstawowy, który łączy użytkownika lokalnego z użytkownikiem w usłudze Microsoft Entra ID.

| Ustawienie | opis |

|---|---|

| Pozwól platformie Azure zarządzać kotwicą źródłową | Wybierz tę opcję, jeśli chcesz, aby identyfikator Entra firmy Microsoft wybrał atrybut. W przypadku wybrania tej opcji program Microsoft Entra Connect stosuje logikę wyboru atrybutu sourceAnchor opisaną w temacie Using ms-DS-ConsistencyGuid as sourceAnchor (Używanie atrybutu ms-DS-ConsistencyGuid jako sourceAnchor). Po zakończeniu instalacji niestandardowej zobaczysz, który atrybut został wybrany jako atrybut źródłowy (sourceAnchor). |

| Wybieranie określonego atrybutu | Wybierz tę opcję, jeśli chcesz określić istniejący atrybut usługi AD jako atrybut sourceAnchor. |

Ponieważ nie można zmienić atrybutu sourceAnchor, należy wybrać odpowiedni atrybut. Dobrym wyborem jest atrybut objectGUID. Ten atrybut nie zostanie zmieniony, chyba że konto użytkownika zostanie przeniesione między lasami lub domenami. Nie wybieraj atrybutów, które mogą ulec zmianie, gdy osoba poślubi lub zmieni przydziały.

Nie można używać atrybutów zawierających znak (@), więc nie można używać adresu e-mail ani userPrincipalName. Atrybut uwzględnia również wielkość liter, więc podczas przenoszenia obiektu między lasami pamiętaj o zachowaniu wielkich i małych liter. Atrybuty binarne są zakodowane w formacie Base64, ale inne typy atrybutów pozostają w stanie niekodowanym.

W scenariuszach federacyjnych i niektórych interfejsach identyfikatora Entra firmy Microsoft atrybut sourceAnchor jest również znany jako niezmiennyID.

Aby uzyskać więcej informacji na temat kotwicy źródłowej, zobacz Pojęcia dotyczące projektowania.

Filtrowanie synchronizacji na podstawie grup

Funkcja filtrowania grup umożliwia synchronizowanie tylko niewielkiej części obiektów na potrzeby testu pilotażowego. Aby użyć tej funkcji, utwórz grupę do tego celu w lokalnym środowisku Active Directory. Następnie dodaj użytkowników i grupy, które powinny być synchronizowane z identyfikatorem Entra firmy Microsoft jako bezpośrednimi członkami. Później możesz dodać użytkowników lub usunąć użytkowników z tej grupy, aby zachować listę obiektów, które powinny znajdować się w identyfikatorze Entra firmy Microsoft.

Wszystkie obiekty, które chcesz zsynchronizować, muszą być bezpośrednimi członkami grupy. Użytkownicy, grupy, kontakty i komputery lub urządzenia muszą być bezpośrednimi członkami. Członkostwo w grupach zagnieżdżonych nie jest rozwiązywane. Po dodaniu grupy jako członka zostanie dodana tylko sama grupa. Jego członkowie nie są dodawani.

Ostrzeżenie

Ta funkcja jest przeznaczona do obsługi tylko wdrożenia pilotażowego. Nie używaj go w pełnym wdrożeniu produkcyjnym.

W pełnym wdrożeniu produkcyjnym trudno byłoby utrzymać synchronizację pojedynczej grupy i wszystkich jej obiektów. Zamiast funkcji filtrowania grup użyj jednej z metod opisanych w temacie Konfigurowanie filtrowania.

Funkcje opcjonalne

Na następnej stronie możesz wybrać opcjonalne funkcje dla danego scenariusza.

Ostrzeżenie

Program Microsoft Entra Connect w wersji 1.0.8641.0 i starszych korzysta z usługi Azure Access Control Service na potrzeby zapisywania zwrotnego haseł. Ta usługa została wycofana 7 listopada 2018 r. Jeśli używasz dowolnej z tych wersji programu Microsoft Entra Connect i włączono funkcję zapisywania zwrotnego haseł, użytkownicy mogą utracić możliwość zmiany lub zresetowania haseł po wycofaniu usługi. Te wersje programu Microsoft Entra Connect nie obsługują zapisywania zwrotnego haseł.

Jeśli chcesz użyć funkcji zapisywania zwrotnego haseł, pobierz najnowszą wersję programu Microsoft Entra Connect.

Ostrzeżenie

Jeśli synchronizacja usługi Azure AD lub synchronizacja bezpośrednia (DirSync) są aktywne, nie aktywuj żadnych funkcji zapisywania zwrotnego w programie Microsoft Entra Connect.

| Funkcje opcjonalne | opis |

|---|---|

| Wdrożenie hybrydowe programu Exchange | Funkcja wdrażania hybrydowego programu Exchange umożliwia współistnienie skrzynek pocztowych programu Exchange zarówno w środowisku lokalnym, jak i na platformie Microsoft 365. Microsoft Entra Connect synchronizuje określony zestaw atrybutów z Microsoft Entra do katalogu lokalnego. |

| Foldery publiczne poczty programu Exchange | Funkcja folderów publicznych poczty programu Exchange umożliwia synchronizowanie obiektów folderów publicznych z obsługą poczty z lokalnej instancji Active Directory do Microsoft Entra ID. Należy pamiętać, że nie jest obsługiwana synchronizacja grup zawierających foldery publiczne jako elementy członkowskie i próba wykonania tej czynności spowoduje błąd synchronizacji. |

| Filtrowanie aplikacji i atrybutów Entra firmy Microsoft | Włączając filtrowanie aplikacji Microsoft Entra i atrybutów, można dostosować zestaw zsynchronizowanych atrybutów. Opcja ta dodaje do kreatora dwie dodatkowe strony konfiguracji. Aby uzyskać więcej informacji, zobacz Filtrowanie aplikacji i atrybutów Microsoft Entra. |

| Synchronizacja skrótów haseł | Jeśli wybrano federację jako rozwiązanie logowania, możesz włączyć synchronizację skrótów haseł. Następnie możesz użyć jej jako opcji tworzenia kopii zapasowej.

W przypadku wybrania uwierzytelniania przekazywanego możesz włączyć tę opcję, aby zapewnić obsługę starszych klientów i udostępnić kopię zapasową. Aby uzyskać więcej informacji, zobacz Synchronizacja skrótów haseł. |

| Zapisywanie zwrotne haseł | Użyj tej opcji, aby upewnić się, że zmiany haseł pochodzące z identyfikatora Entra firmy Microsoft są zapisywane z powrotem do katalogu lokalnego. Więcej informacji można znaleźć w temacie Wprowadzenie do zarządzania hasłami |

| Odwrotne zapisywanie grup | Jeśli używasz Grupy Microsoft 365, możesz reprezentować grupy w lokalnym wystąpieniu usługi Active Directory. Opcja ta dostępna jest tylko wtedy, gdy Exchange jest w lokalnym wdrożeniu Active Directory. Aby uzyskać więcej informacji, zobacz Microsoft Entra Connect group writeback. |

| Synchronizacja zapisów z urządzeń | W przypadku scenariuszy dostępu warunkowego użyj tej opcji, aby zapisywać obiekty urządzeń z usługi Microsoft Entra ID z powrotem do lokalnego wystąpienia usługi Active Directory. Aby uzyskać więcej informacji, zobacz Włączanie funkcji zwrotnego zapisu urządzeń w programie Microsoft Entra Connect. |

| Synchronizacja atrybutów rozszerzeń katalogów | Wybierz tę opcję, aby zsynchronizować określone atrybuty z identyfikatorem Entra firmy Microsoft. Więcej informacji znajduje się w temacie Rozszerzenia katalogów. |

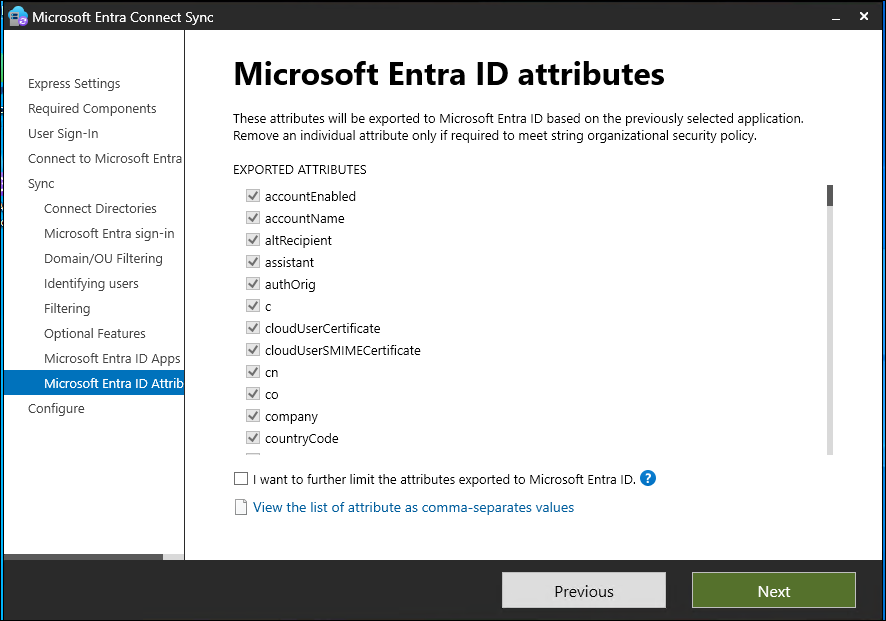

Filtrowanie aplikacji i atrybutów Entra firmy Microsoft

Jeśli chcesz ograniczyć, które atrybuty są synchronizowane z identyfikatorem Entra firmy Microsoft, zacznij od wybrania używanych usług. Jeśli zmienisz wybrane opcje na tej stronie, musisz jawnie wybrać nową usługę, uruchamiając ponownie kreatora instalacji.

Na podstawie usług wybranych w poprzednim kroku na tej stronie są wyświetlane wszystkie zsynchronizowane atrybuty. Ta lista jest kombinacją wszystkich typów obiektów, które są synchronizowane. Jeśli potrzebujesz, aby niektóre atrybuty pozostały niesynchronizowane, możesz usunąć zaznaczenie z tych atrybutów.

Ostrzeżenie

Usuwanie atrybutów może mieć wpływ na funkcjonalność. Aby uzyskać najlepsze rozwiązania i zalecenia, zobacz Atrybuty do synchronizacji.

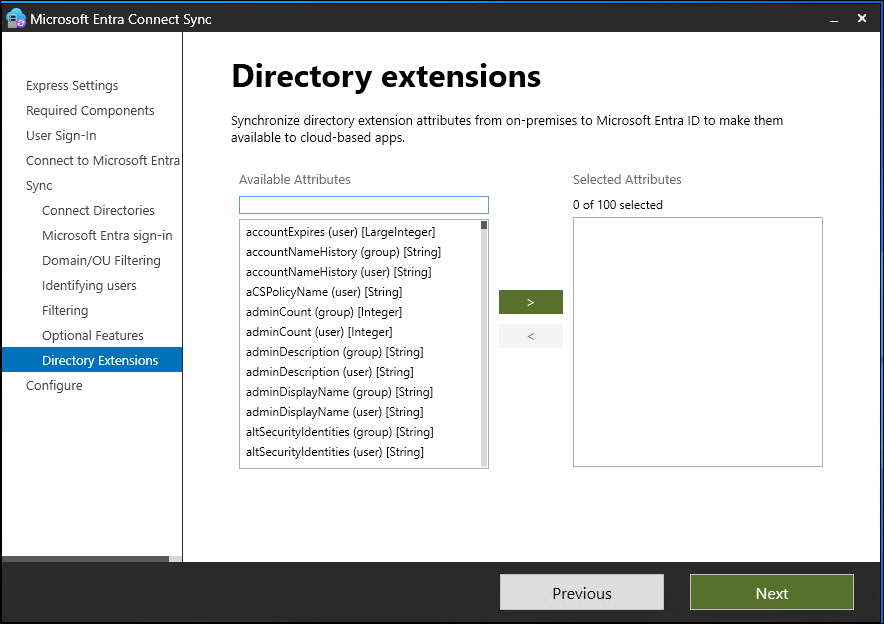

Synchronizacja atrybutów rozszerzeń katalogów

Schemat w identyfikatorze Entra firmy Microsoft można rozszerzyć przy użyciu atrybutów niestandardowych dodanych przez organizację lub innych atrybutów w usłudze Active Directory. Aby użyć tej funkcji, na stronie Funkcje opcjonalne wybierz pozycję Synchronizacja atrybutów rozszerzenia katalogu. Na stronie Rozszerzenia katalogu można wybrać więcej atrybutów do synchronizacji.

Uwaga

Pole Dostępne atrybuty jest wrażliwe na wielkość liter.

Więcej informacji znajduje się w temacie Rozszerzenia katalogów.

Włączanie logowania jednokrotnego

Na stronie Logowanie jednokrotne skonfigurujesz logowanie jednokrotne na potrzeby synchronizacji haseł lub uwierzytelniania przekazywanego. Ten krok należy wykonać raz dla każdego lasu, który jest synchronizowany z Microsoft Entra ID. Konfiguracja obejmuje dwa kroki:

- Utwórz niezbędne konto komputera w swojej lokalnej instancji Active Directory.

- Skonfiguruj strefę intranetową maszyn klienckich do obsługi logowania jednokrotnego.

Tworzenie konta komputera w usłudze Active Directory

Dla każdego lasu, który został dodany w programie Microsoft Entra Connect, należy podać poświadczenia administratora domeny, aby można było utworzyć konto komputera w każdym lesie. Poświadczenia są używane tylko do tworzenia konta. Nie są one przechowywane ani używane do żadnej innej operacji. Dodaj poświadczenia na stronie Włączanie logowania jednokrotnego, jak pokazano na ilustracji poniżej.

Uwaga

Możesz pominąć lasy, w których nie chcesz używać logowania jednokrotnego.

Konfigurowanie strefy intranetowej dla maszyn klienckich

Aby upewnić się, że klient loguje się automatycznie w strefie intranetu, upewnij się, że adres URL jest częścią strefy intranetowej. Ten krok gwarantuje, że komputer przyłączony do domeny automatycznie wysyła bilet Kerberos do Microsoft Entra ID, gdy jest połączony z siecią korporacyjną.

Na komputerze z narzędziami zarządzania Zasadami Grupy:

Otwórz narzędzia do zarządzania zasadami grupy.

Edytuj zasady grupy, które zostaną zastosowane do wszystkich użytkowników. Na przykład domyślne zasady domeny.

Przejdź do Konfiguracja użytkownika>Szablony administracyjne>Składniki systemu Windows>Internet Explorer>Internetowy Panel sterowania>Strona zabezpieczeń. Następnie wybierz pozycję Lista przypisań witryn do stref.

Włącz zasady. Następnie w oknie dialogowym wprowadź nazwę wartości

https://autologon.microsoftazuread-sso.comorazhttps://aadg.windows.net.nsatc.net, nadając im wartość1dla obu adresów URL. Konfiguracja powinna wyglądać podobnie do poniższej ilustracji.

Wybierz przycisk OK dwa razy.

Konfigurowanie federacji przy użyciu usług AD FS

Usługi AD FS można skonfigurować za pomocą programu Microsoft Entra Connect za pomocą zaledwie kilku kliknięć. Przed rozpoczęciem potrzebne są następujące elementy:

- Windows Server 2012 R2 lub nowszy dla serwera federacyjnego. Zdalne zarządzanie powinno być włączone.

- Windows Server 2012 R2 lub nowszy dla serwera proxy aplikacji sieci web. Zdalne zarządzanie powinno być włączone.

- Certyfikat TLS/SSL dla nazwy usługi federacyjnej, która ma być używana (na przykład sts.contoso.com).

Uwaga

Certyfikat TLS/SSL dla farmy usług AD FS można zaktualizować przy użyciu programu Microsoft Entra Connect, nawet jeśli nie używasz go do zarządzania zaufaniem federacyjnym.

Wymagania wstępne dotyczące konfiguracji usług AD FS

Aby skonfigurować farmę usług AD FS przy użyciu programu Microsoft Entra Connect, upewnij się, że usługa WinRM jest włączona na serwerach zdalnych. Upewnij się, że ukończyłeś inne zadania w ramach wymagań wstępnych Federacji. Upewnij się również, że spełniasz wymagania dotyczące portów wymienionych w tabeli serwerów Microsoft Entra Connect i Federation/WAP.

Zostanie wyświetlony monit o wprowadzenie poświadczeń, aby serwer aplikacji internetowej mógł nawiązać bezpieczne połączenie z serwerem usług AD FS. Te poświadczenia muszą być dla konta administratora lokalnego na serwerze AD FS.

Tworzenie nowej famy usług AD FS lub korzystanie z istniejącej farmy usług AD FS

Możesz użyć istniejącej farmy usług AD FS lub utworzyć nową. Jeśli zdecydujesz się utworzyć nowy, musisz podać certyfikat TLS/SSL. Jeśli certyfikat TLS/SSL jest chroniony hasłem, zostanie wyświetlony monit o podanie hasła.

Jeśli zdecydujesz się użyć istniejącej farmy usług AD FS, zostanie wyświetlona strona, na której można skonfigurować relację zaufania między usługami AD FS i Identyfikatorem entra firmy Microsoft.

Uwaga

Program Microsoft Entra Connect umożliwia zarządzanie tylko jedną farmą usług AD FS. Jeśli masz istniejącą relację zaufania federacji, w której skonfigurowano Microsoft Entra ID w wybranej farmie usług AD FS, Microsoft Entra Connect ponownie utworzy relację zaufania od podstaw.

Określanie serwerów usług AD FS

Określ serwery, na których chcesz zainstalować usługi AD FS. W zależności od potrzeb dotyczących pojemności można dodać jeden lub więcej serwerów. Przed skonfigurowaniem tej konfiguracji dołącz wszystkie serwery usług AD FS do usługi Active Directory. Nie jest konieczne, aby wykonać ten krok dla serwerów Proxy Aplikacji Sieci Web.

Firma Microsoft zaleca instalowanie jednego serwera usług AD FS do celów wdrożeń testowych i pilotażowych. Po początkowej konfiguracji można dodać i wdrożyć więcej serwerów, aby spełnić potrzeby skalowania, uruchamiając ponownie program Microsoft Entra Connect.

Uwaga

Przed skonfigurowaniem tej konfiguracji upewnij się, że wszystkie serwery są przyłączone do domeny Firmy Microsoft Entra.

Określanie serwerów proxy aplikacji internetowych

Określ swoje serwery proxy aplikacji sieci Web. Serwer proxy aplikacji sieci Web jest wdrażany w sieci obwodowej, skierowany w stronę ekstranetu. Obsługuje żądania uwierzytelniania z ekstranetu. W zależności od potrzeb dotyczących pojemności można dodać jeden lub więcej serwerów.

Firma Microsoft zaleca zainstalowanie pojedynczego serwera proxy aplikacji sieci Web na potrzeby testowych i pilotażowych wdrożeń. Po początkowej konfiguracji można dodać i wdrożyć więcej serwerów, aby spełnić potrzeby skalowania, uruchamiając ponownie program Microsoft Entra Connect. Zalecamy, aby mieć równoważną liczbę serwerów proxy, aby spełnić uwierzytelnianie z intranetu.

Uwaga

- Jeśli używane konto nie jest administratorem lokalnym na serwerach usługi proxy aplikacji sieci Web, pojawi się prośba o podanie poświadczeń administratora.

- Przed określeniem serwerów proxy aplikacji sieci Web upewnij się, że istnieje łączność HTTP/HTTPS między serwerem Microsoft Entra Connect a serwerem proxy aplikacji sieci Web.

- Upewnij się, że między serwerem aplikacji internetowej a serwerem usług AD FS istnieje łączność HTTP/HTTPS, aby umożliwić przepływ żądań uwierzytelniania.

Określ konto usługi dla usługi AD FS

Usługa AD FS wymaga konta usługi domeny do uwierzytelniania użytkowników i wyszukiwania informacji o użytkowniku w usłudze Active Directory. Obsługiwane są dwa typy kont usługi:

- Konto usługi zarządzanej przez grupę: ten typ konta został wprowadzony do usług AD DS przez system Windows Server 2012. Ten typ konta zapewnia usługi, takie jak usługi AD FS. Jest to pojedyncze konto, na którym nie trzeba regularnie aktualizować hasła. Opcja ta powinna być używana, jeśli kontrolery domeny systemu Windows Server 2012 znajdują się już w domenie, do której należą serwery usług AD FS.

- Konto użytkownika domeny: ten typ konta wymaga podania hasła i regularnego aktualizowania go po wygaśnięciu. Użyj tej opcji tylko wtedy, gdy nie masz kontrolerów domeny systemu Windows Server 2012 w domenie, do której należą serwery usług AD FS.

Jeśli wybrano pozycję Utwórz konto usługi zarządzane przez grupę i ta funkcja nigdy nie została użyta w usłudze Active Directory, wprowadź poświadczenia administratora przedsiębiorstwa. Poświadczenia te służą do inicjowania magazynu kluczy i włączania funkcji w usłudze Active Directory.

Uwaga

Program Microsoft Entra Connect sprawdza, czy usługa AD FS jest już zarejestrowana jako główna nazwa usługi (SPN) w domenie. Usługi AD DS nie zezwalają na jednoczesne zarejestrowanie zduplikowanych SPN-ów. Jeśli zostanie znaleziona zduplikowana nazwa SPN, nie będzie można kontynuować, dopóki nazwa SPN nie zostanie usunięta.

Wybierz domenę Microsoft Entra, którą chcesz sfederować

Użyj strony Domena Microsoft Entra, aby skonfigurować relację federacji między usługami AD FS i Microsoft Entra ID. W tym miejscu skonfigurujesz usługi AD FS w celu dostarczania tokenów bezpieczeństwa dla Microsoft Entra ID. Należy również skonfigurować Microsoft Entra ID, aby zaakceptować tokeny z tego wystąpienia usług AD FS.

Na tej stronie można skonfigurować tylko jedną domenę w początkowej instalacji. Więcej domen można skonfigurować później, uruchamiając ponownie program Microsoft Entra Connect.

Zostanie wyświetlony monit o wprowadzenie poświadczeń, aby serwer aplikacji internetowej mógł nawiązać bezpieczne połączenie z serwerem usług AD FS. Te poświadczenia muszą być dla konta administratora lokalnego na serwerze AD FS.

Sprawdź domenę Microsoft Entra wybraną dla federacji

Po wybraniu domeny, która ma zostać sfederowana, program Microsoft Entra Connect udostępnia informacje, których można użyć do zweryfikowania niezweryfikowanej domeny. Aby uzyskać więcej informacji, zobacz Dodawanie i weryfikowanie domeny.

Uwaga

Program Microsoft Entra Connect próbuje zweryfikować domenę na etapie konfiguracji. Jeśli nie dodasz niezbędnych rekordów systemu nazw domen (DNS), nie można ukończyć konfiguracji.

Konfigurowanie federacji z serwerem PingFederate

Serwer PingFederate można skonfigurować za pomocą programu Microsoft Entra Connect za pomocą zaledwie kilku kliknięć. Wymagane są następujące wymagania wstępne:

- PingFederate 8.4 lub nowsze. Aby uzyskać więcej informacji, zobacz PingFederate integration with Microsoft Entra ID and Microsoft 365 (Integracja usługi PingFederate z identyfikatorem Microsoft Entra ID i platformą Microsoft 365 ) w dokumentacji usługi Ping Identity.

- Certyfikat TLS/SSL dla nazwy usługi federacyjnej, która ma być używana (na przykład sts.contoso.com).

Weryfikowanie domeny

Po wybraniu konfiguracji federacji przy użyciu serwera PingFederate zostanie wyświetlony monit o zweryfikowanie domeny, którą chcesz sfederować. Wybierz domenę z menu rozwijanego.

Eksportowanie ustawień serwera PingFederate

Skonfiguruj usługę PingFederate jako serwer federacyjny dla każdej domeny federacyjnej platformy Azure. Wybierz pozycję Eksportuj ustawienia , aby udostępnić te informacje administratorowi usługi PingFederate. Administrator serwera federacyjnego aktualizuje konfigurację, a następnie udostępnia adres URL serwera PingFederate i numer portu, aby program Microsoft Entra Connect mógł zweryfikować ustawienia metadanych.

Zostanie wyświetlony monit o wprowadzenie poświadczeń, aby serwer aplikacji internetowej mógł nawiązać bezpieczne połączenie z serwerem usług AD FS. Te poświadczenia muszą być dla konta administratora lokalnego na serwerze AD FS.

Aby rozwiązać problemy z walidacją, skontaktuj się z administratorem serwera PingFederate. Na poniższej ilustracji przedstawiono informacje o serwerze PingFederate, który nie ma prawidłowej relacji zaufania z platformą Azure.

Weryfikowanie łączności federacji

Firma Microsoft Entra Connect próbuje zweryfikować punkty końcowe uwierzytelniania, które pobiera z metadanych PingFederate w poprzednim kroku. Firma Microsoft Entra Connect najpierw próbuje rozwiązać problemy z punktami końcowymi przy użyciu lokalnych serwerów DNS. Następnie próbuje rozpoznać punkty końcowe przy użyciu zewnętrznego dostawcy DNS. Aby rozwiązać problemy z walidacją, skontaktuj się z administratorem serwera PingFederate.

Weryfikowanie logowania federacyjnego

Na koniec możesz sprawdzić nowo skonfigurowany przepływ logowania federacyjnego, logując się do domeny federacyjnej. Jeśli logowanie powiedzie się, federacja z serwerem PingFederate zostanie pomyślnie skonfigurowana.

Konfigurowanie i weryfikowanie stron

Konfiguracja odbywa się na stronie Konfigurowanie .

Uwaga

Jeśli skonfigurowano federację, upewnij się, że przed kontynuowaniem instalacji skonfigurowano również rozpoznawanie nazw dla serwerów federacyjnych.

Korzystanie z trybu przejściowego

Istnieje możliwość skonfigurowania nowego serwera synchronizacji równolegle z trybem przejściowym. Jeśli chcesz użyć tej konfiguracji, tylko jeden serwer synchronizacji może eksportować do jednego katalogu w chmurze. Jeśli jednak chcesz przenieść się z innego serwera, na przykład serwera z programem DirSync, możesz włączyć program Microsoft Entra Connect w trybie przejściowym.

Po włączeniu konfiguracji przejściowej aparat synchronizacji importuje i synchronizuje dane w zwykły sposób. Jednak nie eksportuje żadnych danych do identyfikatora Entra firmy Microsoft ani usługi Active Directory. W trybie przejściowym funkcja synchronizacji haseł i funkcja zapisywania zwrotnego haseł są wyłączone.

W trybie przygotowawczym możesz wprowadzić wymagane zmiany silnika synchronizacji i sprawdzić, co zostanie wyeksportowane. Jeśli konfiguracja wygląda dobrze, uruchom ponownie kreatora instalacji i wyłącz tryb przejściowy.

Dane są teraz eksportowane do identyfikatora Entra firmy Microsoft z serwera. Pamiętaj, aby w tym samym czasie wyłączyć drugi serwer, aby aktywnie eksportował tylko jeden serwer.

Aby uzyskać więcej informacji, zobacz Tryb przejściowy.

Weryfikowanie konfiguracji federacji

Program Microsoft Entra Connect weryfikuje ustawienia DNS po wybraniu przycisku Weryfikuj . Sprawdza następujące ustawienia:

Łączność intranetowa

- Rozwiązywanie nazwy FQDN federacji: Program Microsoft Entra Connect sprawdza, czy usługa DNS może rozwiązać nazwę FQDN federacji w celu zapewnienia łączności. Jeśli program Microsoft Entra Connect nie może rozpoznać nazwy FQDN, weryfikacja zakończy się niepowodzeniem. Aby ukończyć weryfikację, upewnij się, że rekord DNS jest obecny dla pełnej nazwy domeny (FQDN) usługi federacyjnej.

- Rekord DNS A: Microsoft Entra Connect sprawdza, czy usługa federacyjna ma rekord A. W przypadku braku rekordu A weryfikacja kończy się niepowodzeniem. Aby ukończyć weryfikację, utwórz rekord A (nie rekord CNAME) dla nazwy FQDN federacji.

Łączność ekstranetu

- Rozwiązywanie nazwy FQDN federacji: Program Microsoft Entra Connect sprawdza, czy usługa DNS może rozwiązać nazwę FQDN federacji w celu zapewnienia łączności. err Aby zweryfikować kompleksowe uwierzytelnianie, ręcznie wykonaj co najmniej jeden z następujących testów:

Po zakończeniu synchronizacji w programie Microsoft Entra Connect użyj dodatkowego zadania Weryfikuj federacyjne logowanie , aby zweryfikować uwierzytelnianie dla wybranego konta użytkownika lokalnego.

Z komputera przyłączonego do domeny w intranecie upewnij się, że możesz zalogować się z przeglądarki. Połącz się z usługą https://myapps.microsoft.com. Następnie użyj zalogowanego konta, aby zweryfikować logowanie. Wbudowane konto administratora usług AD DS nie jest synchronizowane i nie można go używać do weryfikacji.

Upewnij się, że możesz zalogować się z urządzenia w ekstranetzie. Na komputerze domowym lub urządzeniu mobilnym połącz się z https://myapps.microsoft.com. Następnie podaj swoje poświadczenia.

Zwaliduj logowanie bogatego klienta. Połącz się z usługą https://testconnectivity.microsoft.com. Następnie wybierz pozycję Office 365>Office 365 Single Sign-On Test.

Rozwiązywanie problemów

Ta sekcja zawiera informacje dotyczące rozwiązywania problemów, których można użyć, jeśli masz problem podczas instalowania programu Microsoft Entra Connect.

Po dostosowaniu instalacji programu Microsoft Entra Connect na stronie Instalowanie wymaganych składników możesz wybrać pozycję Użyj istniejącego programu SQL Server. Może zostać wyświetlony następujący błąd: "Baza danych ADSync zawiera już dane i nie można jej zastąpić. Usuń istniejącą bazę danych i spróbuj ponownie".

Widzisz ten błąd, ponieważ baza danych o nazwie ADSync już istnieje w określonym wystąpieniu SQL programu SQL Server.

Ten błąd jest zwykle wyświetlany po odinstalowaniu programu Microsoft Entra Connect. Baza danych nie jest usuwana z komputera z programem SQL Server podczas odinstalowywania programu Microsoft Entra Connect.

Aby rozwiązać ten problem:

Przed odinstalowaniem sprawdź bazę danych ADSync użytą przez program Microsoft Entra Connect. Upewnij się, że baza danych nie jest już używana.

Wykonanie kopii zapasowej bazy danych.

Usuń bazę danych:

- Użyj programu Microsoft SQL Server Management Studio , aby nawiązać połączenie z wystąpieniem SQL.

- Znajdź bazę danych ADSync i kliknij ją prawym przyciskiem myszy.

- W menu kontekstowym wybierz pozycję Usuń.

- Wybierz przycisk OK , aby usunąć bazę danych.

Po usunięciu bazy danych ADSync wybierz pozycję Zainstaluj , aby ponowić próbę instalacji.

Następne kroki

Po zakończeniu instalacji wyloguj się z systemu Windows. Następnie zaloguj się ponownie przed użyciem programu Synchronization Service Manager lub Edytora reguł synchronizacji.

Po zainstalowaniu programu Microsoft Entra Connect możesz zweryfikować instalację i przypisać licencje.

Aby uzyskać więcej informacji na temat funkcji, które zostały włączone podczas instalacji, zobacz Zapobieganie przypadkowym usuwaniu i Microsoft Entra Connect Health.

Aby uzyskać więcej informacji na temat innych typowych tematów, zobacz Microsoft Entra Connect Sync: Scheduler and Integrate your on-premises identities with Microsoft Entra ID (Synchronizacja programu Microsoft Entra Connect: Scheduler i Integrowanie tożsamości lokalnych z identyfikatorem Microsoft Entra ID).