Analizowanie dzienników aktywności firmy Microsoft w usłudze Log Analytics

Po zintegrowaniu dzienników aktywności firmy Microsoft Entra z dziennikami usługi Azure Monitor możesz użyć możliwości dzienników usługi Log Analytics i usługi Azure Monitor, aby uzyskać wgląd w środowisko.

Porównaj dzienniki logowania usługi Microsoft Entra z dziennikami zabezpieczeń opublikowanymi przez Microsoft Defender dla Chmury.

Rozwiąż problemy z wąskimi gardłami wydajności na stronie logowania aplikacji, korelując dane wydajności aplikacji z usługi aplikacja systemu Azure Insights.

Przeanalizuj dzienniki ryzykownych użytkowników i wykrywania ryzyka usługi Identity Protection, aby wykrywać zagrożenia w danym środowisku.

W tym artykule opisano analizowanie dzienników aktywności firmy Microsoft w obszarze roboczym usługi Log Analytics.

Wymagania wstępne

Do analizowania dzienników aktywności za pomocą usługi Log Analytics potrzebne są następujące elementy:

- Działająca dzierżawa firmy Microsoft Entra z skojarzoną licencją Microsoft Entra ID P1 lub P2.

- Obszar roboczy usługi Log Analytics i dostęp do tego obszaru roboczego

- Odpowiednie role dla usług Azure Monitor i Microsoft Entra ID

Obszar roboczy usługi Log Analytics

Musisz utworzyć obszar roboczy usługi Log Analytics. Istnieje kilka czynników, które określają dostęp do obszarów roboczych usługi Log Analytics. Potrzebne są odpowiednie role dla obszaru roboczego i zasobów wysyłających dane.

Aby uzyskać więcej informacji, zobacz Zarządzanie dostępem do obszarów roboczych usługi Log Analytics.

Role usługi Azure Monitor

Usługa Azure Monitor udostępnia dwie wbudowane role do wyświetlania danych monitorowania i edytowania ustawień monitorowania. Kontrola dostępu oparta na rolach (RBAC) na platformie Azure udostępnia również dwie wbudowane role usługi Log Analytics, które udzielają podobnego dostępu.

Wyświetl:

- Czytelnik monitorowania

- Czytelnik usługi Log Analytics

Wyświetlanie i modyfikowanie ustawień:

- Współautor monitorowania

- Współautor usługi Log Analytics

Aby uzyskać więcej informacji na temat wbudowanych ról usługi Azure Monitor, zobacz Role, uprawnienia i zabezpieczenia w usłudze Azure Monitor.

Aby uzyskać więcej informacji na temat ról usługi Log Analytics, zobacz Role wbudowane platformy Azure

Role Microsoft Entra

Dostęp tylko do odczytu umożliwia wyświetlanie danych dziennika usługi Microsoft Entra ID w skoroszycie, wykonywanie zapytań o dane z usługi Log Analytics lub odczytywanie dzienników w centrum administracyjnym firmy Microsoft Entra. Dostęp do aktualizacji dodaje możliwość tworzenia i edytowania ustawień diagnostycznych w celu wysyłania danych firmy Microsoft Entra do obszaru roboczego usługi Log Analytics.

Odczyt:

- Czytelnik raportów

- Czytelnik zabezpieczeń

- Czytelnik globalny

Aktualizacja:

- Administrator zabezpieczeń

Aby uzyskać więcej informacji na temat wbudowanych ról firmy Microsoft, zobacz Microsoft Entra wbudowane role.

Uzyskiwanie dostępu do usługi Log Analytics

Aby wyświetlić usługę Log Analytics identyfikatora entra firmy Microsoft, musisz już wysyłać dzienniki aktywności z identyfikatora Entra firmy Microsoft do obszaru roboczego usługi Log Analytics. Ten proces został omówiony w artykule Jak zintegrować dzienniki aktywności z usługą Azure Monitor .

Napiwek

Kroki opisane w tym artykule mogą się nieznacznie różnić w zależności od portalu, od którego zaczynasz.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej czytelnik raportów.

Przejdź do strony Monitorowanie tożsamości>i analiza dzienników kondycji.> Zostanie uruchomione domyślne zapytanie wyszukiwania.

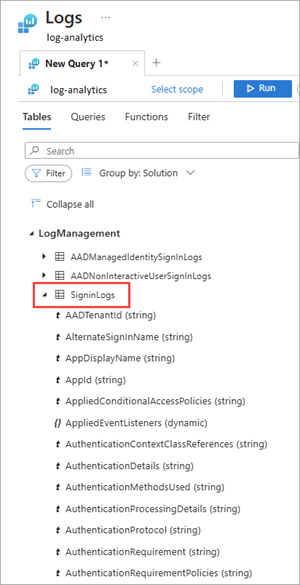

Rozwiń kategorię LogManagement , aby wyświetlić listę zapytań związanych z dziennikami.

Wybierz lub umieść kursor nad nazwą zapytania, aby wyświetlić opis i inne przydatne szczegóły.

Rozwiń zapytanie z listy, aby wyświetlić schemat.

Dzienniki aktywności zapytań

Zapytania można uruchamiać względem dzienników aktywności kierowanych do obszaru roboczego usługi Log Analytics. Aby na przykład uzyskać listę aplikacji z największą częścią logowania z ostatniego tygodnia, wprowadź następujące zapytanie i wybierz przycisk Uruchom .

SigninLogs

| where CreatedDateTime >= ago(7d)

| summarize signInCount = count() by AppDisplayName

| sort by signInCount desc

Aby znaleźć ryzykowne zdarzenia logowania, użyj następującego zapytania:

SigninLogs

| where RiskState contains "atRisk"

Aby uzyskać najważniejsze zdarzenia inspekcji w ciągu ostatniego tygodnia, użyj następującego zapytania:

AuditLogs

| where TimeGenerated >= ago(7d)

| summarize auditCount = count() by OperationName

| sort by auditCount desc