Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Czynniki określające, do których danych można uzyskać dostęp w obszarze roboczym usługi Log Analytics, to:

- Ustawienia w samym obszarze roboczym.

- Uprawnienia dostępu do zasobów, które wysyłają dane do obszaru roboczego.

- Metoda używana do uzyskiwania dostępu do obszaru roboczego.

W tym artykule opisano sposób zarządzania dostępem do danych w obszarze roboczym usługi Log Analytics.

Omówienie

Czynniki definiujące dane, do których można uzyskać dostęp, zostały opisane w poniższej tabeli. Każdy czynnik jest bardziej szczegółowo opisany w kolejnych sekcjach.

| Współczynnik | opis |

|---|---|

| Tryb dostępu | Metoda używana do uzyskiwania dostępu do obszaru roboczego. Definiuje zakres dostępnych danych i zastosowany tryb kontroli dostępu. |

| Tryb kontroli dostępu | Ustawienie w obszarze roboczym, które określa, czy uprawnienia są stosowane na poziomie obszaru roboczego czy zasobu. |

| Azure role-based access control (RBAC) (Kontrola dostępu oparta na rolach na platformie Azure) | Uprawnienia stosowane do osób lub grup użytkowników dla obszaru roboczego lub zasobu wysyłającego dane do obszaru roboczego. Definiuje dane, do których masz dostęp. |

| Granularne RBAC | Opcjonalne uprawnienia definiujące dostęp na poziomie tabeli i wiersza na podstawie warunków. Dotyczy wszystkich trybów dostępu, ale powinny być używane tylko w trybie kontroli dostępu obszaru roboczego. |

| Kontrola dostępu oparta na rolach platformy Azure na poziomie tabeli | Opcjonalne uprawnienia definiujące określone typy danych w obszarze roboczym, do którego masz dostęp. Dotyczy wszystkich trybów dostępu lub trybów kontroli dostępu. |

Tryb dostępu

Tryb dostępu odnosi się do sposobu uzyskiwania dostępu do obszaru roboczego usługi Log Analytics i definiuje dane, do których można uzyskać dostęp podczas bieżącej sesji. Tryb jest określany zgodnie z zakresem wybranym w usłudze Log Analytics.

Istnieją dwa tryby dostępu:

Kontekst obszaru roboczego: możesz wyświetlić wszystkie dzienniki w obszarze roboczym, dla którego masz uprawnienia. Zapytania w tym trybie są ograniczone do wszystkich danych w tabelach, do których masz dostęp w obszarze roboczym. Ten tryb dostępu jest używany, gdy dzienniki są dostępne w obszarze roboczym jako zakres, na przykład po wybraniu pozycji Dzienniki w menu usługi Azure Monitor w witrynie Azure Portal.

Kontekst zasobu: gdy uzyskujesz dostęp do obszaru roboczego dla określonego zasobu, grupy zasobów lub subskrypcji, na przykład po wybraniu pozycji Dzienniki z menu zasobów w witrynie Azure Portal, możesz wyświetlić dzienniki tylko dla zasobów we wszystkich tabelach, do których masz dostęp. Zapytania w tym trybie są ograniczone tylko do danych skojarzonych z tym zasobem. Ten tryb umożliwia również szczegółowy RBAC Azure. Obszary robocze używają modelu dziennika kontekstu zasobów, w którym każdy rekord dziennika emitowany przez zasób platformy Azure jest automatycznie skojarzony z tym zasobem.

Rekordy są dostępne tylko w zapytaniach kontekstowych zasobów, jeśli są skojarzone z odpowiednim zasobem. Aby sprawdzić to skojarzenie, uruchom zapytanie i sprawdź, czy kolumna _ResourceId jest wypełniona.

Istnieją znane ograniczenia dotyczące następujących zasobów:

- Komputery spoza platformy Azure: kontekst zasobów jest obsługiwany tylko w usłudze Azure Arc dla serwerów.

- Application Insights: obsługiwane tylko w przypadku kontekstu zasobów w przypadku korzystania z zasobu usługi Application Insights opartego na obszarze roboczym.

- Azure Service Fabric

Porównanie trybów dostępu

Poniższa tabela zawiera podsumowanie trybów dostępu:

| Problem | Kontekst obszaru roboczego | Kontekst zasobu |

|---|---|---|

| Kto jest przeznaczony dla każdego modelu? | Administracja centralna. Administratorzy, którzy muszą skonfigurować zbieranie danych i użytkowników, którzy potrzebują dostępu do wielu różnych zasobów. Obecnie wymagane jest również dla użytkowników, którzy muszą uzyskiwać dostęp do dzienników dla zasobów spoza platformy Azure. |

Zespoły aplikacji. Administratorzy monitorowanych zasobów platformy Azure. Umożliwia im skupienie się na zasobie bez filtrowania. |

| Czego wymaga użytkownik do wyświetlania dzienników? | Uprawnienia do obszaru roboczego. Zobacz "Uprawnienia obszaru roboczego" w temacie Zarządzanie dostępem przy użyciu uprawnień obszaru roboczego. |

Odczyt dostępu do zasobu. Zobacz "Uprawnienia zasobów" w temacie Zarządzanie dostępem przy użyciu uprawnień platformy Azure. Uprawnienia mogą być dziedziczone z grupy zasobów lub subskrypcji lub bezpośrednio przypisane do zasobu. Dostęp do logów dla zasobu zostanie automatycznie przypisany. Użytkownik nie wymaga dostępu do obszaru roboczego. |

| Jaki jest zakres uprawnień? | Obszar roboczy. Użytkownicy z dostępem do obszaru roboczego mogą wykonywać zapytania dotyczące wszystkich dzienników w obszarze roboczym z tabel, do których mają uprawnienia. Zobacz Ustawianie dostępu do odczytu na poziomie tabeli. |

Zasób platformy Azure. Użytkownicy mogą wykonywać zapytania dotyczące dzienników dla określonych zasobów, grup zasobów lub subskrypcji, do których mają dostęp w dowolnym obszarze roboczym, ale nie mogą wykonywać zapytań dotyczących dzienników dla innych zasobów. |

| Jak użytkownik może uzyskać dostęp do dzienników? |

W menu usługi Azure Monitor wybierz pozycję Dzienniki. Wybierz pozycję Dzienniki z obszarów roboczych usługi Log Analytics. Gdy w usłudze Azure Monitor w skoroszycie zostanie wybrany obszar roboczy Log Analytics jako typ zasobu. |

Wybierz pozycję Dzienniki w menu dla zasobu platformy Azure. Użytkownicy będą mieli dostęp do danych dla tego zasobu. Wybierz pozycję Dzienniki w menu usługi Azure Monitor . Użytkownicy będą mieli dostęp do danych dla wszystkich zasobów, do których mają dostęp. Wybierz pozycję Dzienniki z obszarów roboczych usługi Log Analytics, jeśli użytkownicy mają dostęp do obszaru roboczego. Ze skoroszytów usługi Azure Monitor, gdy zasób jest wybrany dla typu zasobu. |

Tryb kontroli dostępu

Tryb kontroli dostępu jest ustawieniem w każdym obszarze roboczym, które określa, w jaki sposób przyznaje się uprawnienia dla obszaru roboczego.

Wymagaj uprawnień do obszaru roboczego. Ten tryb sterowania nie zezwala na szczegółową kontrolę dostępu przy użyciu Azure RBAC. Aby uzyskać dostęp do obszaru roboczego, użytkownik musi mieć uprawnienia do obszaru roboczego lub określonych tabel.

Jeśli użytkownik uzyskuje dostęp do obszaru roboczego w trybie kontekstu obszaru roboczego, ma dostęp do wszystkich danych w dowolnej tabeli, do której udzielono im dostępu. Jeśli użytkownik uzyskuje dostęp do obszaru roboczego w trybie kontekstu zasobu, ma dostęp tylko do danych dotyczących tego zasobu w każdej tabeli, do której mają przyznany dostęp.

To ustawienie jest ustawieniem domyślnym dla wszystkich obszarów roboczych utworzonych przed marcem 2019 r.

Użyj uprawnień do zasobów lub obszaru roboczego. Ten tryb sterowania umożliwia szczegółowy Azure RBAC. Użytkownicy mogą mieć dostęp tylko do danych skojarzonych z zasobami, które mogą wyświetlać, przypisując uprawnienie platformy Azure

read.Gdy użytkownik uzyskuje dostęp do obszaru roboczego w trybie kontekstu obszaru roboczego, obowiązują uprawnienia obszaru roboczego. Gdy użytkownik uzyskuje dostęp do obszaru roboczego w trybie kontekstu zasobów, weryfikowane są tylko uprawnienia dotyczące zasobów, a uprawnienia obszaru roboczego są pomijane. Włącz kontrolę dostępu opartą na rolach platformy Azure dla użytkownika, usuwając go z uprawnień obszaru roboczego, aby umożliwić rozpoznawanie jego uprawnień do zasobów.

To ustawienie jest ustawieniem domyślnym dla wszystkich obszarów roboczych utworzonych po marcu 2019 r.

Uwaga

Jeśli użytkownik ma tylko uprawnienia do zasobu w obszarze roboczym, może uzyskać dostęp tylko do obszaru roboczego przy użyciu trybu kontekstu zasobów, zakładając, że tryb dostępu obszaru roboczego jest ustawiony na Użyj uprawnień zasobu lub obszaru roboczego.

Konfigurowanie trybu kontroli dostępu dla obszaru roboczego

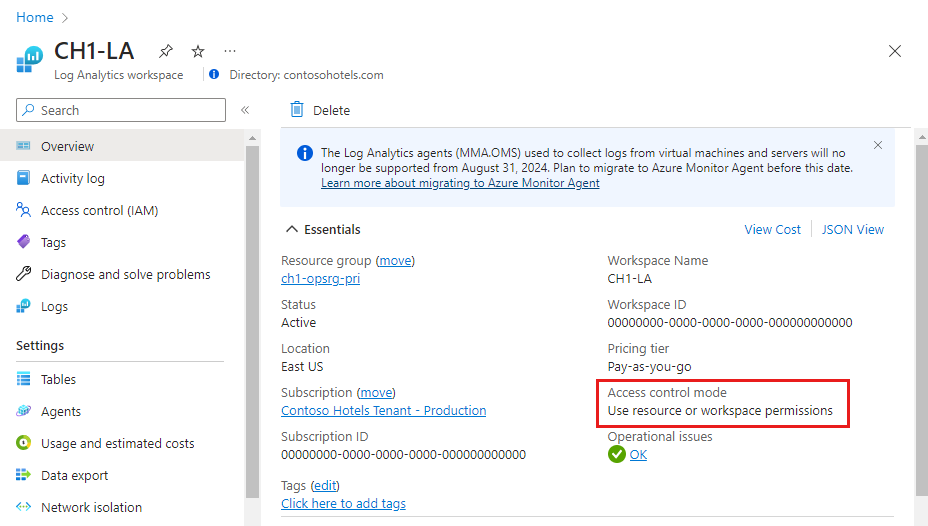

Wyświetl bieżący tryb kontroli dostępu obszaru roboczego na stronie Przegląd obszaru roboczego w menu obszaru roboczego usługi Log Analytics.

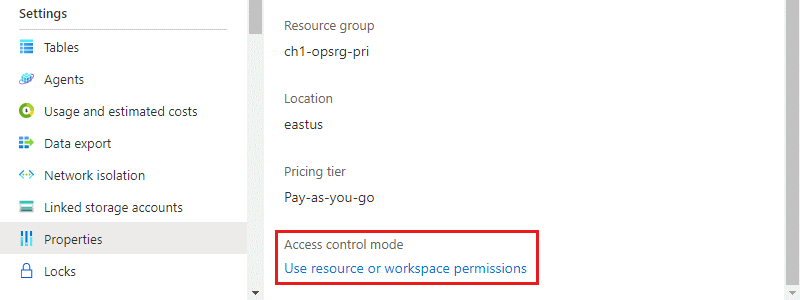

Zmień to ustawienie na stronie Właściwości obszaru roboczego. Jeśli nie masz uprawnień do konfigurowania obszaru roboczego, zmiana ustawienia jest wyłączona.

Kontrola dostępu oparta na rolach w Azure (Azure RBAC)

Dostęp do obszaru roboczego jest zarządzany przy użyciu kontroli dostępu opartej na rolach platformy Azure. Aby udzielić dostępu do obszaru roboczego usługi Log Analytics przy użyciu uprawnień platformy Azure, wykonaj kroki opisane w artykule Przypisywanie ról platformy Azure w celu zarządzania dostępem do zasobów subskrypcji platformy Azure.

Uprawnienia obszaru roboczego

Z każdym obszarem roboczym może być skojarzonych wiele kont. Każde konto może mieć dostęp do wielu obszarów roboczych. W poniższej tabeli wymieniono uprawnienia platformy Azure dla różnych akcji obszaru roboczego:

| Akcja | Wymagane uprawnienia platformy Azure | Uwagi |

|---|---|---|

| Zmień warstwę cenową. | Microsoft.OperationalInsights/workspaces/*/write |

|

| Utwórz obszar roboczy w witrynie Azure Portal. | Microsoft.Resources/deployments/* Microsoft.OperationalInsights/workspaces/* |

|

| Wyświetl podstawowe właściwości obszaru roboczego i przejdź do okienka obszaru roboczego w portalu. | Microsoft.OperationalInsights/workspaces/read |

|

| Wykonywanie zapytań dotyczących dzienników przy użyciu dowolnego interfejsu. | Microsoft.OperationalInsights/workspaces/query/read |

|

| Uzyskaj dostęp do wszystkich typów dzienników przy użyciu zapytań. | Microsoft.OperationalInsights/workspaces/query/*/read |

|

| Uzyskiwanie dostępu do określonej tabeli dzienników — starsza metoda | Microsoft.OperationalInsights/workspaces/query/<table_name>/read |

|

| Przeczytaj klucze obszaru roboczego, aby umożliwić wysyłanie dzienników do tego obszaru roboczego. | Microsoft.OperationalInsights/workspaces/sharedKeys/action |

|

| Tworzenie lub aktualizowanie reguły podsumowania | Microsoft.Operationalinsights/workspaces/summarylogs/write |

|

| Dodawanie i usuwanie rozwiązań do monitorowania. | Microsoft.Resources/deployments/*Microsoft.OperationalInsights/*Microsoft.OperationsManagement/*Microsoft.Automation/*Microsoft.Resources/deployments/*/writeTe uprawnienia należy nadać na poziomie grupy zasobów lub subskrypcji. |

|

| Wyświetl dane na kafelkach rozwiązania Backup i Site Recovery. | Administrator/współadministrator Uzyskuje dostęp do zasobów wdrożonych przy użyciu klasycznego modelu wdrażania. |

|

| Uruchom zadanie wyszukiwania. | Microsoft.OperationalInsights/workspaces/tables/writeMicrosoft.OperationalInsights/workspaces/searchJobs/write |

|

| Przywracanie danych z długoterminowego przechowywania. | Microsoft.OperationalInsights/workspaces/tables/writeMicrosoft.OperationalInsights/workspaces/restoreLogs/write |

|

| Tworzenie lub edytowanie reguły podsumowania | Microsoft.Operationalinsights/workspaces/summarylogs/write |

Wbudowane role

Przypisz użytkowników do tych ról, aby przyznać im dostęp w różnych zakresach:

- Subskrypcja: dostęp do wszystkich obszarów roboczych w subskrypcji

- Grupa zasobów: dostęp do wszystkich obszarów roboczych w grupie zasobów

- Zasób: dostęp tylko do określonego obszaru roboczego

Utwórz przydziały na poziomie zasobu (obszar roboczy), aby zagwarantować precyzyjną kontrolę dostępu. Za pomocą ról niestandardowych możesz utworzyć role z określonymi, wymaganymi uprawnieniami.

Uwaga

Aby dodać i usunąć użytkowników z roli użytkownika, musisz mieć uprawnienia Microsoft.Authorization/*/Delete oraz Microsoft.Authorization/*/Write.

Czytelnik usługi Log Analytics

Członkowie roli Czytelnik usługi Log Analytics mogą wyświetlać wszystkie ustawienia monitorowania i monitorowania, w tym konfigurację diagnostyki platformy Azure we wszystkich zasobach platformy Azure. Umożliwia członkom wyświetlanie wszystkich danych dotyczących zasobów w przypisanym zakresie, w tym:

- Wyświetlanie i wyszukiwanie wszystkich danych monitorowania.

- Wyświetlanie ustawień monitorowania, w tym konfiguracji diagnostyki platformy Azure, dla wszystkich zasobów platformy Azure

Rola Czytelnik Log Analytics obejmuje następujące działania platformy Azure:

| Typ | Uprawnienie | opis |

|---|---|---|

| Akcja | */read |

Możliwość wyświetlania wszystkich zasobów i konfiguracji zasobów platformy Azure. Obejmuje wyświetlanie następujących elementów: — Stan rozszerzenia maszyny wirtualnej. — Konfiguracja diagnostyki platformy Azure dla zasobów. - Wszystkie właściwości i ustawienia wszystkich zasobów. W przypadku obszarów roboczych umożliwia pełne nieograniczone uprawnienia do odczytywania ustawień obszaru roboczego i wykonywania zapytań dotyczących danych. Zobacz więcej szczegółowych opcji na powyższej liście. |

| Akcja | Microsoft.Support/* |

Możliwość otwierania spraw pomocy technicznej. |

| Nie Działanie | Microsoft.OperationalInsights/workspaces/sharedKeys/read |

Uniemożliwia odczytanie klucza obszaru roboczego wymaganego do korzystania z interfejsu API zbierania danych oraz instalacji agentów. Uniemożliwia to użytkownikowi dodawanie nowych zasobów do obszaru roboczego. |

Współautor usługi Log Analytics

Osoby z rolą współautora usługi Log Analytics mogą robić:

- Odczytaj wszystkie dane monitoringu przyznane przez rolę Czytelnika usługi Log Analytics.

- Edytuj ustawienia monitorowania dla zasobów platformy Azure, w tym:

- Dodawanie rozszerzenia maszyny wirtualnej do maszyn wirtualnych.

- Konfigurowanie diagnostyki platformy Azure dla wszystkich zasobów platformy Azure.

- Tworzenie i konfigurowanie kont usługi Automation. Uprawnienia muszą być przyznane na poziomie grupy zasobów lub subskrypcji.

- Dodawanie i usuwanie rozwiązań do zarządzania. Uprawnienia muszą być przyznane na poziomie grupy zasobów lub subskrypcji.

- Odczyt kluczy konta magazynu.

- Skonfiguruj kolekcję dzienników z usługi Azure Storage.

- Konfigurowanie reguł eksportu danych.

- Uruchom zadanie wyszukiwania.

- Przywracanie danych z długoterminowego przechowywania.

Ostrzeżenie

Możesz użyć uprawnienia, aby dodać rozszerzenie maszyny wirtualnej do maszyny wirtualnej, aby uzyskać pełną kontrolę nad maszyną wirtualną.

Rola Współautor usługi Log Analytics obejmuje następujące akcje platformy Azure:

| Uprawnienie | opis |

|---|---|

*/read |

Możliwość wyświetlania wszystkich zasobów i konfiguracji zasobów platformy Azure. Obejmuje wyświetlanie następujących elementów: — Stan rozszerzenia maszyny wirtualnej. — Konfiguracja diagnostyki platformy Azure dla zasobów. - Wszystkie właściwości i ustawienia wszystkich zasobów. W przypadku obszarów roboczych umożliwia pełne nieograniczone uprawnienia do odczytywania ustawień obszaru roboczego i wykonywania zapytań dotyczących danych. Zobacz więcej szczegółowych opcji na powyższej liście. |

Microsoft.Automation/automationAccounts/* |

Możliwość tworzenia i konfigurowania kont usługi Azure Automation, w tym dodawania i edytowania runbooków. |

Microsoft.ClassicCompute/virtualMachines/extensions/*Microsoft.Compute/virtualMachines/extensions/* |

Dodawanie, aktualizowanie i usuwanie rozszerzeń maszyn wirtualnych, w tym rozszerzenia Microsoft Monitoring Agent i agenta OMS dla systemu Linux. |

Microsoft.ClassicStorage/storageAccounts/listKeys/actionMicrosoft.Storage/storageAccounts/listKeys/action |

Zobacz klucz konta przechowywania. Wymagane do skonfigurowania usługi Log Analytics do odczytywania dzienników z kont usługi Azure Storage. |

Microsoft.Insights/alertRules/* |

Dodawanie, aktualizowanie i usuwanie reguł alertów. |

Microsoft.Insights/diagnosticSettings/* |

Dodawanie, aktualizowanie i usuwanie ustawień diagnostycznych w zasobach platformy Azure. |

Microsoft.OperationalInsights/* |

Dodawanie, aktualizowanie i usuwanie konfiguracji dla obszarów roboczych usługi Log Analytics. Aby zmienić zaawansowane ustawienia obszaru roboczego, użytkownik musi Microsoft.OperationalInsights/workspaces/write. |

Microsoft.OperationsManagement/* |

Dodawanie i usuwanie rozwiązań do zarządzania. |

Microsoft.Resources/deployments/* |

Tworzenie i usuwanie wdrożeń. Wymagane do dodawania i usuwania rozwiązań, obszarów roboczych i kont automatyzacji. |

Microsoft.Resources/subscriptions/resourcegroups/deployments/* |

Tworzenie i usuwanie wdrożeń. Wymagane do dodawania i usuwania rozwiązań, obszarów roboczych i kont automatyzacji. |

Uprawnienia do zasobów

Aby odczytywać dane z obszaru roboczego lub wysyłać je do obszaru roboczego w kontekście zasobu, potrzebne są następujące uprawnienia do zasobu:

| Uprawnienie | opis |

|---|---|

Microsoft.Insights/logs/*/read |

Możliwość wyświetlania wszystkich danych dziennika dla zasobu |

Microsoft.Insights/logs/<tableName>/readPrzykład: Microsoft.Insights/logs/Heartbeat/read |

Możliwość wyświetlania określonej tabeli dla tego zasobu — starsza metoda |

Microsoft.Insights/diagnosticSettings/write |

Możliwość skonfigurowania ustawienia diagnostyki w celu umożliwienia konfigurowania dzienników dla tego zasobu |

Uprawnienie /read jest zwykle przyznawane z roli zawierającej */odczyt lub* uprawnienia, takie jak wbudowane role Czytelnik i Współtwórca. Role niestandardowe, które obejmują określone akcje lub dedykowane wbudowane role, mogą nie zawierać tego uprawnienia.

Przykłady ról niestandardowych

Oprócz używania wbudowanych ról dla obszaru roboczego usługi Log Analytics można utworzyć role niestandardowe, aby przypisać bardziej szczegółowe uprawnienia. Oto kilka typowych przykładów.

Przykład 1. Udzielanie użytkownikowi uprawnień do odczytywania danych dziennika z zasobów.

- Skonfiguruj tryb kontroli dostępu do obszaru roboczego, aby używać uprawnień obszaru roboczego lub zasobu.

- Przyznaj użytkownikom

*/readlubMicrosoft.Insights/logs/*/readuprawnienia do swoich zasobów. Jeśli przypisano już rolę Czytelnik usługi Log Analytics w obszarze roboczym, wystarczy.

Przykład 2. Udzielanie użytkownikowi uprawnień do odczytywania danych dziennika z zasobów i uruchamiania zadania wyszukiwania.

- Skonfiguruj tryb kontroli dostępu do obszaru roboczego, aby używać uprawnień obszaru roboczego lub zasobu.

- Przyznaj użytkownikom

*/readlubMicrosoft.Insights/logs/*/readuprawnienia do swoich zasobów. Jeśli przypisano już rolę Czytelnik usługi Log Analytics w obszarze roboczym, wystarczy. - Udziel użytkownikom następujących uprawnień w obszarze roboczym:

-

Microsoft.OperationalInsights/workspaces/tables/write: Wymagane, aby móc utworzyć tabelę wyników wyszukiwania (_SRCH). -

Microsoft.OperationalInsights/workspaces/searchJobs/write: wymagane do umożliwienia wykonywania operacji zadania wyszukiwania.

-

Przykład 3. Udzielanie użytkownikowi uprawnień do odczytywania danych dziennika z zasobów i konfigurowania zasobów w celu wysyłania dzienników do obszaru roboczego usługi Log Analytics.

- Skonfiguruj tryb kontroli dostępu do obszaru roboczego, aby używać uprawnień obszaru roboczego lub zasobu.

- Udziel użytkownikom następujących uprawnień w obszarze roboczym:

Microsoft.OperationalInsights/workspaces/readiMicrosoft.OperationalInsights/workspaces/sharedKeys/action. Przy użyciu tych uprawnień użytkownicy nie mogą wykonywać żadnych zapytań na poziomie obszaru roboczego. Mogą wyliczać tylko obszar roboczy i używać go jako miejsca docelowego dla ustawień diagnostycznych lub konfiguracji agenta. - Udziel użytkownikom następujących uprawnień do swoich zasobów:

Microsoft.Insights/logs/*/readiMicrosoft.Insights/diagnosticSettings/write. Jeśli są już przypisani do roli Współautora usługi Log Analytics, przypisani do roli Czytelnika lub mają przyznane*/readuprawnienia do tego zasobu, to wystarczy.

Przykład 4. Udzielanie użytkownikowi uprawnień do odczytywania danych dziennika z zasobów, ale nie wysyłania dzienników do obszaru roboczego usługi Log Analytics lub odczytywania zdarzeń zabezpieczeń.

- Skonfiguruj tryb kontroli dostępu do obszaru roboczego, aby używać uprawnień obszaru roboczego lub zasobu.

- Udziel użytkownikom następujących uprawnień do swoich zasobów:

Microsoft.Insights/logs/*/read. - Dodaj następującą funkcję NonAction, aby uniemożliwić użytkownikom odczytywanie typu SecurityEvent:

Microsoft.Insights/logs/SecurityEvent/read. NonAction ma taką samą rolę niestandardową jak akcja, która zapewnia uprawnienie do odczytu (Microsoft.Insights/logs/*/read). Jeśli użytkownik dziedziczy akcję odczytu z innej roli przypisanej do tego zasobu lub do subskrypcji lub grupy zasobów, może odczytać wszystkie typy dzienników. Ten scenariusz również zachodzi, jeśli dziedziczą*/read, która istnieje, na przykład z rolą Czytelnika lub Współautora.

Przykład 5. Udzielanie użytkownikowi uprawnień do odczytywania danych dzienników ze swoich zasobów oraz wszystkich danych dzienników logowań Microsoft Entra i odczytywania danych dziennika rozwiązania Update Management w obszarze roboczym usługi Log Analytics.

- Skonfiguruj tryb kontroli dostępu do obszaru roboczego, aby używać uprawnień obszaru roboczego lub zasobu.

- Udziel użytkownikom następujących uprawnień w obszarze roboczym:

-

Microsoft.OperationalInsights/workspaces/read: wymagane, aby użytkownik mógł wyliczyć obszar roboczy i otworzyć okienko obszaru roboczego w witrynie Azure Portal -

Microsoft.OperationalInsights/workspaces/query/read: wymagane dla każdego użytkownika, który może wykonywać zapytania -

Microsoft.OperationalInsights/workspaces/query/SigninLogs/read: Aby móc odczytywać dzienniki logowania Microsoft Entra -

Microsoft.OperationalInsights/workspaces/query/Update/read: Aby móc odczytywać dzienniki rozwiązania Update Management -

Microsoft.OperationalInsights/workspaces/query/UpdateRunProgress/read: Aby móc odczytywać dzienniki rozwiązania Update Management -

Microsoft.OperationalInsights/workspaces/query/UpdateSummary/read: Aby móc odczytywać dzienniki Update Management -

Microsoft.OperationalInsights/workspaces/query/Heartbeat/read: Wymagane do korzystania z rozwiązań Update Management -

Microsoft.OperationalInsights/workspaces/query/ComputerGroup/read: Wymagane do korzystania z rozwiązań Update Management - Przyznaj użytkownikom następujące uprawnienia do swoich zasobów:

*/read, przypisane do roli Czytelnik lubMicrosoft.Insights/logs/*/read

-

Przykład 6. Ograniczenie użytkownikowi możliwości przywracania danych z długoterminowego przechowywania.

- Skonfiguruj tryb kontroli dostępu do obszaru roboczego, aby używać uprawnień obszaru roboczego lub zasobu.

- Przypisz użytkownika do roli Współautor usługi Log Analytics.

- Dodaj następującą funkcję NonAction, aby uniemożliwić użytkownikom przywracanie danych z długoterminowego przechowywania:

Microsoft.OperationalInsights/workspaces/restoreLogs/write

Ustawianie szczegółowej kontroli dostępu opartej na rolach

Jest to zalecana metoda kontroli dostępu na poziomie tabeli i wiersza. Aby uzyskać więcej informacji, zobacz Szczegółowa kontrola dostępu oparta na rolach (RBAC) w usłudze Azure Monitor.

Ustawianie dostępu do odczytu na poziomie tabeli

Granularne RBAC ma wszystkie możliwości dostępu do odczytu na poziomie tabeli. Najlepszą praktyką dla nowej konfiguracji kontroli dostępu jest implementacja szczegółowego RBAC. Aby odwołać się do metody, która obsługuje tylko kontrolę na poziomie tabeli, zobacz Zarządzanie dostępem do odczytu na poziomie tabeli.

Następne kroki

- Zobacz Omówienie agenta Log Analytics, aby zbierać dane z komputerów w centrum danych lub innego środowiska chmurowego.

- Zobacz Zbieranie danych o maszynach wirtualnych platformy Azure w celu skonfigurowania zbierania danych z maszyn wirtualnych platformy Azure.