Skoroszyt analizy monitów o uwierzytelnienie

Jako specjalista IT chcesz uzyskać odpowiednie informacje o monitach uwierzytelniania w środowisku, aby można było wykrywać nieoczekiwane monity i badać je dalej. Udostępnienie tego typu informacji jest celem skoroszytu Analiza monitów o uwierzytelnienie.

Wymagania wstępne

Aby użyć skoroszytów platformy Azure dla identyfikatora Entra firmy Microsoft, potrzebne są następujące elementy:

- Dzierżawa firmy Microsoft Entra z licencją Premium P1

- Obszar roboczy usługi Log Analytics i dostęp do tego obszaru roboczego

- Odpowiednie role dla usług Azure Monitor i Microsoft Entra ID

Obszar roboczy usługi Log Analytics

Aby móc korzystać ze skoroszytów firmy Microsoft Entra, musisz utworzyć obszar roboczy usługi Log Analytics. kilka czynników określa dostęp do obszarów roboczych usługi Log Analytics. Potrzebne są odpowiednie role dla obszaru roboczego i zasobów wysyłających dane.

Aby uzyskać więcej informacji, zobacz Zarządzanie dostępem do obszarów roboczych usługi Log Analytics.

Role usługi Azure Monitor

Usługa Azure Monitor udostępnia dwie wbudowane role do wyświetlania danych monitorowania i edytowania ustawień monitorowania. Kontrola dostępu oparta na rolach (RBAC) na platformie Azure udostępnia również dwie wbudowane role usługi Log Analytics, które udzielają podobnego dostępu.

Wyświetl:

- Czytelnik monitorowania

- Czytelnik usługi Log Analytics

Wyświetlanie i modyfikowanie ustawień:

- Współautor monitorowania

- Współautor usługi Log Analytics

Role Microsoft Entra

Dostęp tylko do odczytu umożliwia wyświetlanie danych dziennika usługi Microsoft Entra ID w skoroszycie, wykonywanie zapytań o dane z usługi Log Analytics lub odczytywanie dzienników w centrum administracyjnym firmy Microsoft Entra. Dostęp do aktualizacji dodaje możliwość tworzenia i edytowania ustawień diagnostycznych w celu wysyłania danych firmy Microsoft Entra do obszaru roboczego usługi Log Analytics.

Odczyt:

- Czytelnik raportów

- Czytelnik zabezpieczeń

- Czytelnik globalny

Aktualizacja:

- Administrator zabezpieczeń

Aby uzyskać więcej informacji na temat wbudowanych ról firmy Microsoft, zobacz Microsoft Entra wbudowane role.

Aby uzyskać więcej informacji na temat ról RBAC usługi Log Analytics, zobacz Role wbudowane platformy Azure.

opis

Czy niedawno słyszałeś o skargach od użytkowników dotyczących zbyt wielu monitów o uwierzytelnienie?

Nadmierne inicjowanie użytkowników może mieć wpływ na produktywność użytkownika i często prowadzi użytkowników, którzy otrzymują frazę dotyczącą uwierzytelniania wieloskładnikowego. Aby było jasne, uwierzytelnianie wieloskładnikowe jest niezbędne! Nie mówimy o tym, czy należy wymagać uwierzytelniania wieloskładnikowego, ale jak często należy monitować użytkowników.

Zazwyczaj ten scenariusz jest spowodowany następującymi przyczynami:

- Błędnie skonfigurowane aplikacje

- W przypadku agresywnych monitów zasad

- Cyberataki

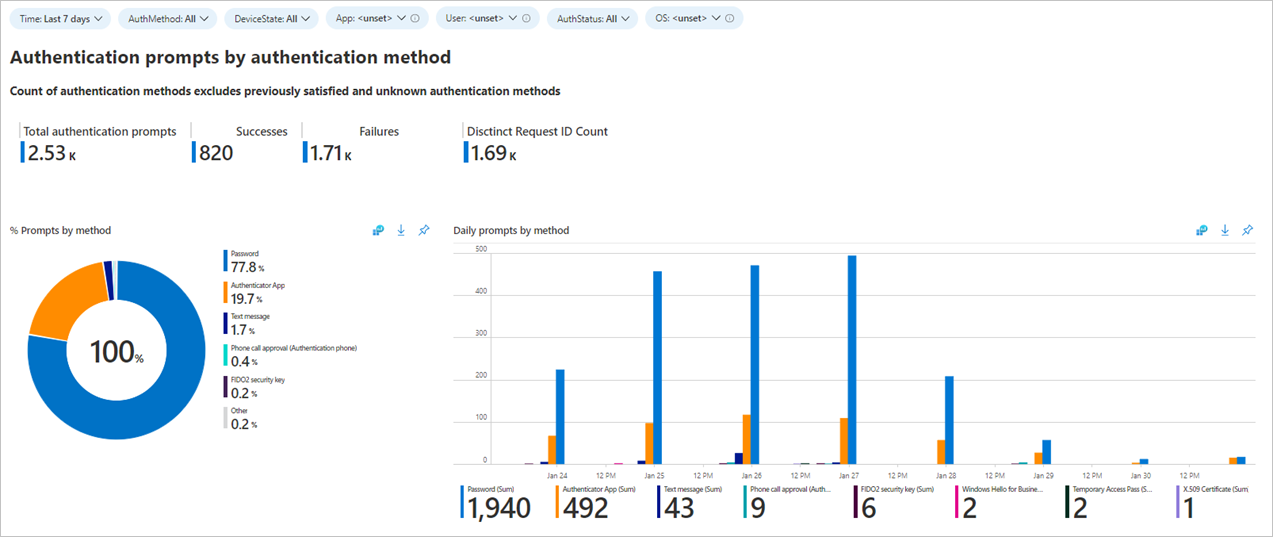

Skoroszyt analizy monitów o uwierzytelnienie identyfikuje różne typy monitów uwierzytelniania. Typy są oparte na różnych przestawach, w tym na użytkownikach, aplikacjach, systemie operacyjnym, procesach i nie tylko.

Ten skoroszyt można użyć w następujących scenariuszach:

- Otrzymano zagregowaną opinię dotyczącą zbyt wielu monitów.

- Aby wykryć monitowanie przypisane do jednej konkretnej metody uwierzytelniania, aplikacji zasad lub urządzenia.

- Aby wyświetlić liczbę monitów uwierzytelniania dla użytkowników o wysokim profilu.

- Aby śledzić starsze protokoły TLS i inne szczegóły procesu uwierzytelniania.

Jak uzyskać dostęp do skoroszytu

Zaloguj się do centrum administracyjnego firmy Microsoft Entra przy użyciu odpowiedniej kombinacji ról.

Przejdź do skoroszytów monitorowania tożsamości>i kondycji.>

Wybierz skoroszyt Analiza monitów uwierzytelniania w sekcji Użycie.

Sekcje skoroszytu

Ten skoroszyt dzieli monity dotyczące uwierzytelniania według:

- Method

- Stan urządzenia

- Aplikacja

- User

- Stan

- System operacyjny

- Szczegóły procesu

- Zasady

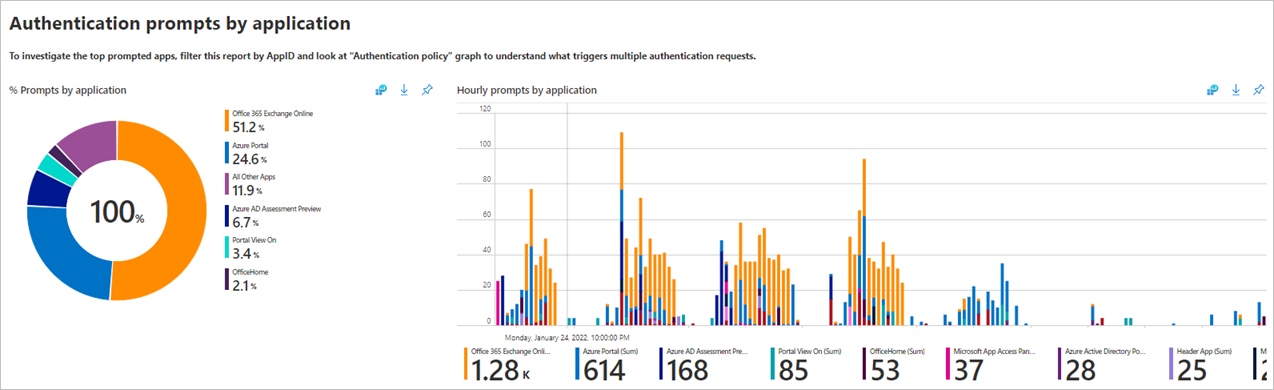

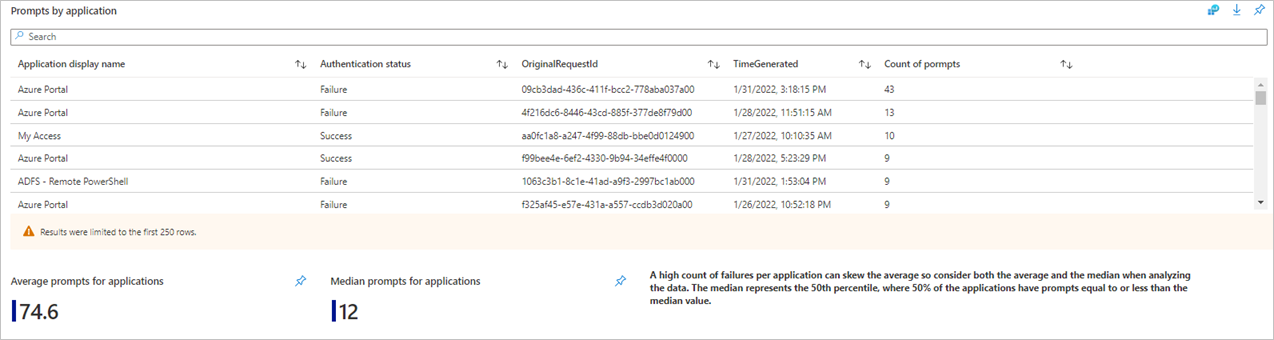

W wielu środowiskach najczęściej używane aplikacje to aplikacje biznesowe. Wszystko, czego nie oczekuje się, należy zbadać. Na poniższych wykresach przedstawiono monity dotyczące uwierzytelniania według aplikacji.

Monity według widoku listy aplikacji zawierają dodatkowe informacje, takie jak znaczniki czasu i identyfikatory żądań, które ułatwiają badanie.

Ponadto uzyskasz podsumowanie średniej i mediany liczby monitów dla dzierżawy.

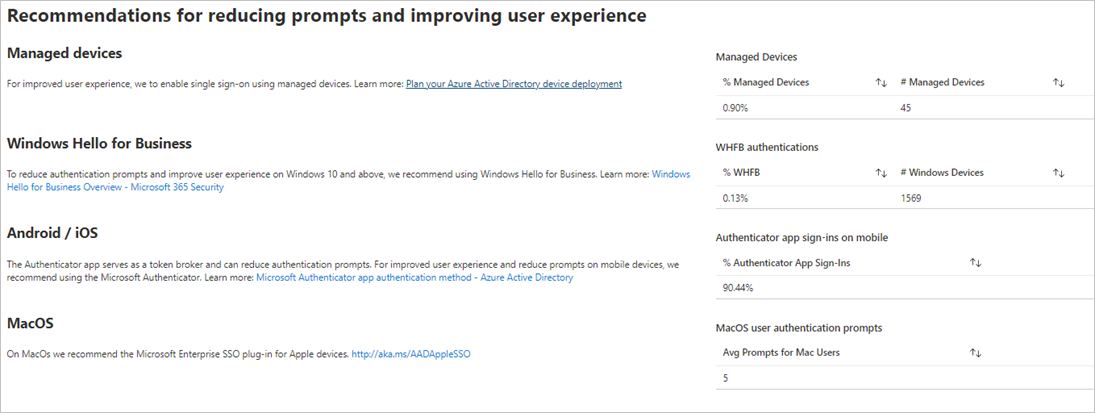

Ten skoroszyt pomaga również śledzić wpływowe sposoby ulepszania środowiska użytkowników i zmniejszania monitów oraz względnej wartości procentowej.

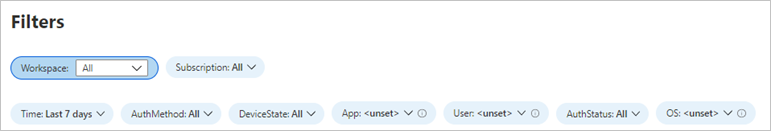

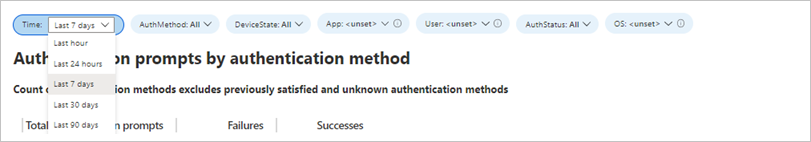

Filtry

Skorzystaj z filtrów w celu uzyskania bardziej szczegółowych widoków danych:

Filtrowanie dla określonego użytkownika, który ma wiele żądań uwierzytelniania lub wyświetlanie tylko aplikacji z błędami logowania, może również prowadzić do interesujących ustaleń, aby nadal korygować.

Najlepsze rozwiązania

Jeśli dane nie są wyświetlane lub wydają się być wyświetlane niepoprawnie, upewnij się, że ustawiono obszar roboczy i subskrypcje usługi Log Analytics na odpowiednich zasobach .

Jeśli ładowanie wizualizacji zajmuje zbyt dużo czasu, spróbuj zmniejszyć filtr Czas do 24 godzin lub mniej.

Aby dowiedzieć się więcej na temat różnych zasad wpływających na monity uwierzytelniania wieloskładnikowego, zobacz Optymalizowanie monitów o ponowne uwierzytelnianie i zrozumienie okresu istnienia sesji dla uwierzytelniania wieloskładnikowego firmy Microsoft.

Aby dowiedzieć się, jak przenieść użytkowników z metod telekomunikacyjnych do aplikacji Authenticator, zobacz Jak uruchomić kampanię rejestracji w celu skonfigurowania aplikacji Microsoft Authenticator — Microsoft Authenticator.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla