Skoroszyt analizatora luk dostępu warunkowego

W usłudze Microsoft Entra ID można chronić dostęp do zasobów, konfigurując zasady dostępu warunkowego. Jako administrator IT chcesz upewnić się, że zasady dostępu warunkowego działają zgodnie z oczekiwaniami, aby upewnić się, że zasoby są prawidłowo chronione. Za pomocą skoroszytu analizatora luk dostępu warunkowego można wykrywać luki w implementacji dostępu warunkowego.

Ten artykuł zawiera omówienie skoroszytu analizatora luk dostępu warunkowego.

Wymagania wstępne

Aby użyć skoroszytów platformy Azure dla identyfikatora Entra firmy Microsoft, potrzebne są następujące elementy:

- Dzierżawa firmy Microsoft Entra z licencją Premium P1

- Obszar roboczy usługi Log Analytics i dostęp do tego obszaru roboczego

- Odpowiednie role dla usług Azure Monitor i Microsoft Entra ID

Obszar roboczy usługi Log Analytics

Aby móc korzystać ze skoroszytów firmy Microsoft Entra, musisz utworzyć obszar roboczy usługi Log Analytics. kilka czynników określa dostęp do obszarów roboczych usługi Log Analytics. Potrzebne są odpowiednie role dla obszaru roboczego i zasobów wysyłających dane.

Aby uzyskać więcej informacji, zobacz Zarządzanie dostępem do obszarów roboczych usługi Log Analytics.

Role usługi Azure Monitor

Usługa Azure Monitor udostępnia dwie wbudowane role do wyświetlania danych monitorowania i edytowania ustawień monitorowania. Kontrola dostępu oparta na rolach (RBAC) na platformie Azure udostępnia również dwie wbudowane role usługi Log Analytics, które udzielają podobnego dostępu.

Wyświetl:

- Czytelnik monitorowania

- Czytelnik usługi Log Analytics

Wyświetlanie i modyfikowanie ustawień:

- Współautor monitorowania

- Współautor usługi Log Analytics

Role Microsoft Entra

Dostęp tylko do odczytu umożliwia wyświetlanie danych dziennika usługi Microsoft Entra ID w skoroszycie, wykonywanie zapytań o dane z usługi Log Analytics lub odczytywanie dzienników w centrum administracyjnym firmy Microsoft Entra. Dostęp do aktualizacji dodaje możliwość tworzenia i edytowania ustawień diagnostycznych w celu wysyłania danych firmy Microsoft Entra do obszaru roboczego usługi Log Analytics.

Odczyt:

- Czytelnik raportów

- Czytelnik zabezpieczeń

- Czytelnik globalny

Aktualizacja:

- Administrator zabezpieczeń

Aby uzyskać więcej informacji na temat wbudowanych ról firmy Microsoft, zobacz Microsoft Entra wbudowane role.

Aby uzyskać więcej informacji na temat ról RBAC usługi Log Analytics, zobacz Role wbudowane platformy Azure.

opis

Jako administrator IT chcesz upewnić się, że tylko odpowiednie osoby mogą uzyskiwać dostęp do zasobów. Dostęp warunkowy firmy Microsoft Entra pomaga osiągnąć ten cel.

Skoroszyt analizatora luk dostępu warunkowego ułatwia sprawdzenie, czy zasady dostępu warunkowego działają zgodnie z oczekiwaniami.

Ten skoroszyt:

- Wyróżnia logowania użytkowników, dla których nie zastosowano żadnych zasad dostępu warunkowego.

- Umożliwia zapewnienie, że nie ma żadnych użytkowników, aplikacji ani lokalizacji, które zostały przypadkowo wykluczone z zasad dostępu warunkowego.

Jak uzyskać dostęp do skoroszytu

Zaloguj się do centrum administracyjnego firmy Microsoft Entra przy użyciu odpowiedniej kombinacji ról.

Przejdź do skoroszytów monitorowania tożsamości>i kondycji.>

Wybierz skoroszyt Analizatora luk dostępu warunkowego w sekcji Dostęp warunkowy.

Sekcje skoroszytu

Skoroszyt zawiera cztery sekcje:

Użytkownicy logujący się przy użyciu starszego uwierzytelniania

Liczba logów według aplikacji, które nie mają wpływu na zasady dostępu warunkowego

Zdarzenia logowania wysokiego ryzyka pomijając zasady dostępu warunkowego

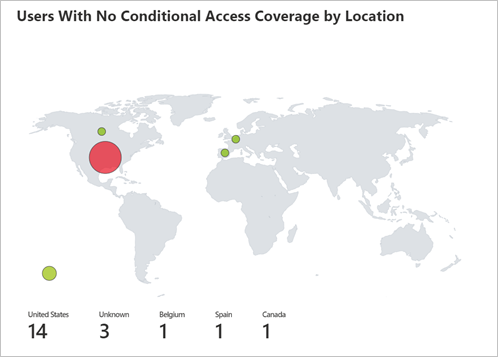

Liczba logów według lokalizacji, których nie dotyczyły zasady dostępu warunkowego

Każdy z tych trendów oferuje podział logów na poziom użytkownika, dzięki czemu można zobaczyć, którzy użytkownicy na scenariusz pomijają dostęp warunkowy.

Filtry

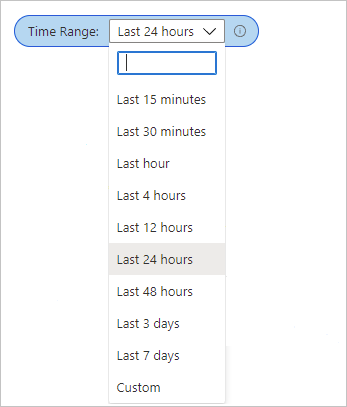

Ten skoroszyt obsługuje ustawianie filtru zakresu czasu.

Najlepsze rozwiązania

Użyj tego skoroszytu, aby upewnić się, że dzierżawa jest skonfigurowana do następujących najlepszych rozwiązań dotyczących dostępu warunkowego:

Blokuj wszystkie starsze logowania uwierzytelniania

Stosowanie co najmniej jednej zasady dostępu warunkowego do każdej aplikacji

Blokuj wszystkie logowania wysokiego ryzyka

Blokuj logowania z niezaufanych lokalizacji