Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Z tego artykułu dowiesz się, jak zintegrować usługę Atlassian Cloud z usługą Microsoft Entra ID. Po zintegrowaniu usługi Atlassian Cloud z usługą Microsoft Entra ID można wykonywać następujące czynności:

- Kontroluj w usłudze Microsoft Entra ID, kto ma dostęp do usługi Atlassian Cloud.

- Zezwalaj swoim użytkownikom na automatyczne logowanie do usługi Atlassian Cloud przy użyciu kont Microsoft Entra.

- Zarządzaj kontami w jednej centralnej lokalizacji.

Wymagania wstępne

W scenariuszu opisanym w tym artykule przyjęto założenie, że masz już następujące wymagania wstępne:

- Konto użytkownika Microsoft Entra z aktywną subskrypcją. Jeśli jeszcze go nie masz, możesz bezpłatnie utworzyć konto.

- Jedna z następujących ról:

- Subskrypcja usługi Atlassian Cloud z obsługą logowania jednokrotnego.

- Aby włączyć logowanie jednokrotne SAML (Security Assertion Markup Language) dla produktów Atlassian Cloud, należy skonfigurować usługę Atlassian Access. Dowiedz się więcej o usłudze Atlassian Access.

Uwaga

Ta integracja jest również dostępna do użycia w środowisku microsoft Entra US Government Cloud. Tę aplikację można znaleźć w galerii aplikacji microsoft Entra US Government Cloud Application Gallery i skonfigurować ją w taki sam sposób, jak w przypadku chmury publicznej.

Opis scenariusza

W tym artykule skonfigurujesz i przetestujesz Microsoft Entra SSO w środowisku testowym.

- Usługa Atlassian Cloud obsługuje logowanie jednokrotne inicjowane przez SP (dostawcę usług) i IDP (dostawcę tożsamości).

- Usługa Atlassian Cloud obsługuje automatyczną aprowizację użytkowników i anulowanie aprowizacji.

Dodawanie usługi Atlassian Cloud z galerii

Aby skonfigurować integrację usługi Atlassian Cloud z usługą Microsoft Entra ID, należy dodać usługę Atlassian Cloud z galerii do listy zarządzanych aplikacji SaaS.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

- Przejdź do Entra ID>aplikacji dla przedsiębiorstw>Nowa aplikacja.

- W sekcji Dodawanie z galerii wpisz Atlassian Cloud w polu wyszukiwania.

- Wybierz pozycję Atlassian Cloud z panelu wyników, a następnie dodaj aplikację. Zaczekaj kilka sekund podczas dodawania aplikacji do Twojej dzierżawy.

Alternatywnie można również użyć Kreatora konfiguracji aplikacji dla przedsiębiorstw. W tym kreatorze możesz dodać aplikację do swojego klienta, dodać użytkowników lub grupy do aplikacji, przypisać role oraz przeprowadzić konfigurację logowania jednokrotnego (SSO). Więcej informacji na temat kreatorów platformy Microsoft 365 można znaleźć tutaj.

Konfigurowanie i testowanie logowania jednokrotnego Microsoft Entra

Skonfiguruj i przetestuj Microsoft Entra SSO z Atlassian Cloud, używając użytkownika testowego B.Simon. Aby logowanie jednokrotne działało, należy ustanowić połączenie między użytkownikiem Microsoft Entra a powiązanym użytkownikiem usługi Atlassian Cloud.

Aby skonfigurować i przetestować logowanie jednokrotne SSO Microsoft Entra w usłudze Atlassian Cloud, wykonaj następujące kroki:

-

Konfiguruj Microsoft Entra ID z Atlassian Cloud SSO — aby umożliwić użytkownikom korzystanie z SAML SSO opartego na Microsoft Entra ID z Atlassian Cloud.

- Utwórz użytkownika testowego Microsoft Entra — aby przetestować logowanie jednokrotne firmy Microsoft Entra z użytkownikiem B.Simon.

- Przypisz użytkownika testowego Microsoft Entra — aby umożliwić B.Simon korzystanie z logowania jednokrotnego Microsoft Entra.

- Tworzenie użytkownika testowego usługi Atlassian Cloud — aby mieć w usłudze Atlassian Cloud odpowiednik użytkownika B.Simon połączony z reprezentacją użytkownika w usłudze Microsoft Entra.

- Testowanie logowania jednokrotnego — aby sprawdzić, czy konfiguracja działa.

Konfigurowanie Microsoft Entra ID z Atlassian Cloud SSO

Wykonaj następujące kroki, aby włączyć Microsoft Entra SSO.

W innym oknie przeglądarki internetowej zaloguj się do firmowej witryny usługi Atlassian Cloud jako administrator

W portalu administracyjnym ATLASSIAN przejdź do Zabezpieczenia>Dostawcy tożsamości>Microsoft Entra ID.

Wprowadź nazwę katalogu i wybierz przycisk Dodaj .

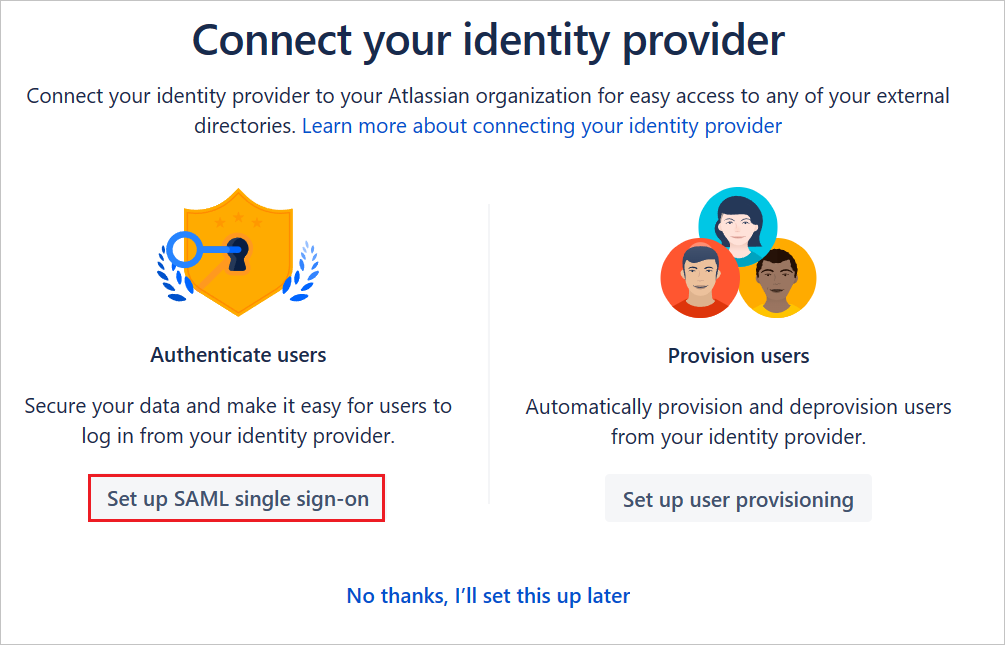

Wybierz przycisk Skonfiguruj logowanie jednokrotne SAML, aby połączyć dostawcę tożsamości z organizacją Atlassian.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

Przejdź do Entra ID>Aplikacje dla przedsiębiorstw>Atlassian Cloud strony integracji aplikacji. Znajdź sekcję Zarządzanie . W obszarze Wprowadzenie wybierz pozycję Skonfiguruj logowanie jednokrotne.

Na stronie Wybieranie metody logowania jednokrotnego wybierz pozycję SAML.

Na stronie Konfigurowanie pojedynczego Sign-On przy użyciu SAML przewiń w dół do sekcji Konfigurowanie usługi Atlassian Cloud.

a. Wybierz pozycję Adresy URL konfiguracji.

b. Skopiuj wartość adresu URL logowania z portalu Azure, wklej ją w polu tekstowym SSO URL dostawcy tożsamości w Atlassian.

c. Skopiuj wartość Identyfikatora Entra firmy Microsoft z portalu Azure, wklej ją w polu tekstowym Identyfikator jednostki dostawcy tożsamości w Atlassian.

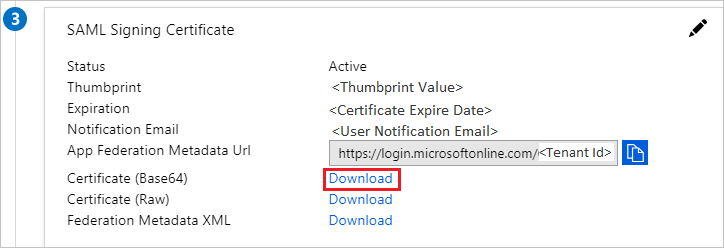

Na stronie Konfigurowanie pojedynczego Sign-On przy użyciu protokołu SAML w sekcji Certyfikat podpisywania SAML znajdź pozycję Certyfikat (Base64) i wybierz pozycję Pobierz , aby pobrać certyfikat i zapisać go na komputerze.

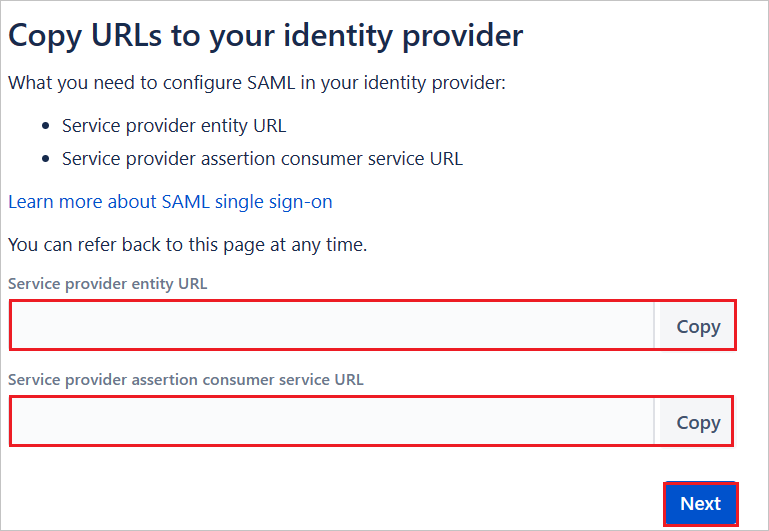

Zapisz konfigurację protokołu SAML i wybierz pozycję Dalej w usłudze Atlassian.

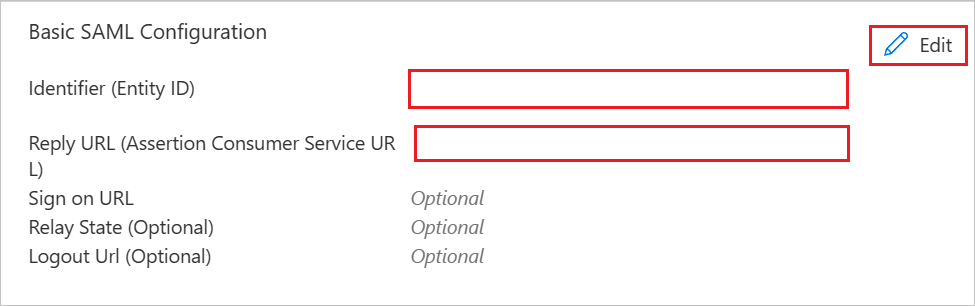

W sekcji Podstawowa konfiguracja protokołu SAML wykonaj następujące kroki.

a. Skopiuj wartość adresu URL jednostki dostawcy usług z usługi Atlassian, wklej ją w polu Identyfikator (identyfikator jednostki) na platformie Azure i ustaw ją jako domyślną.

b. Skopiuj wartość adresu URL usługi Assertion Consumer Service dostawcy usług z Atlassian, wklej ją w polu Adres URL odpowiedzi (Assertion Consumer Service URL) na platformie Azure i ustaw jako domyślną.

c. Wybierz pozycję Dalej.

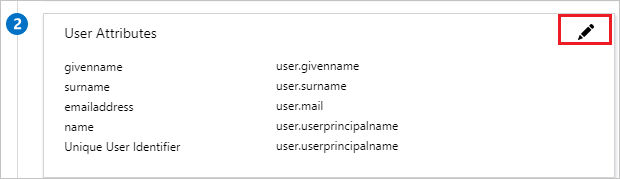

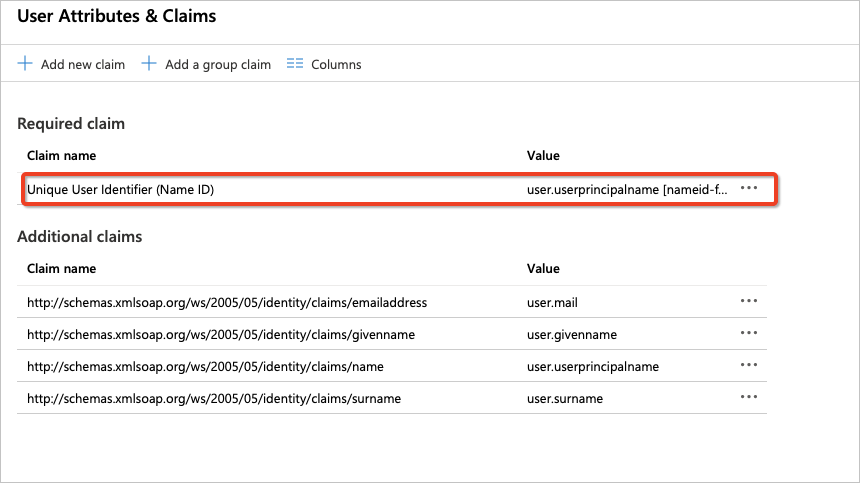

Aplikacja Atlassian Cloud oczekuje asercji SAML w określonym formacie, który wymaga dodania mapowań atrybutów niestandardowych do konfiguracji atrybutów tokena SAML. Mapowanie atrybutów można edytować, klikając ikonę Edytuj.

Mapowanie atrybutów dla klienta Microsoft Entra z licencją usługi Microsoft 365.

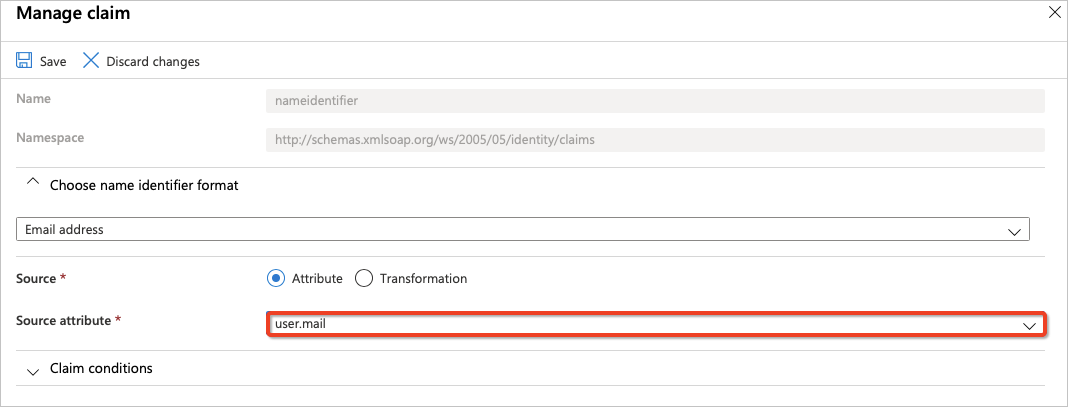

a. Wybierz oświadczenie Unikatowy identyfikator użytkownika (identyfikator nazwy).

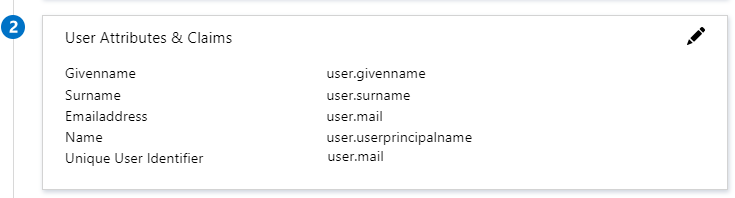

b. Usługa Atlassian Cloud oczekuje mapowania identyfikatora nameidentifier (unikatowego identyfikatora użytkownika) na adres e-mail użytkownika (user.mail). Edytuj atrybut Source i zmień go na user.mail. Zapisz zmiany w oświadczeniu.

c. Ostateczne mapowania atrybutów powinny wyglądać następująco.

Mapowanie atrybutów dla dzierżawy usługi Microsoft Entra bez licencji platformy Microsoft 365.

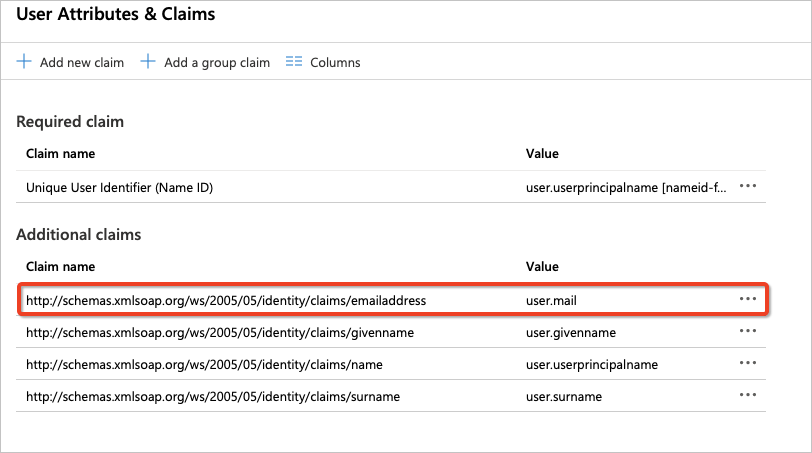

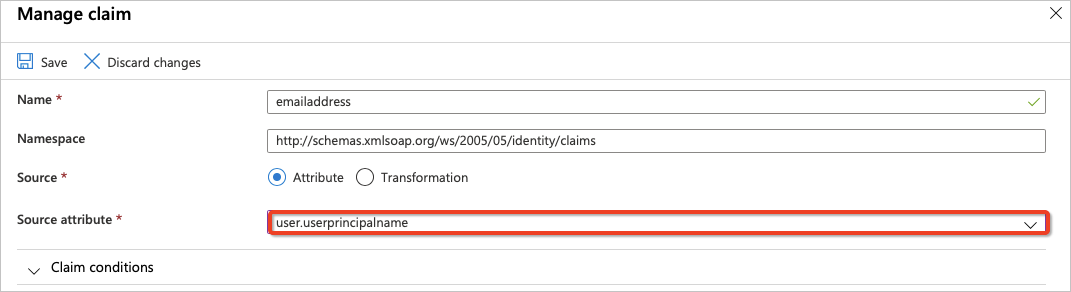

a. Wybierz roszczenie

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress.

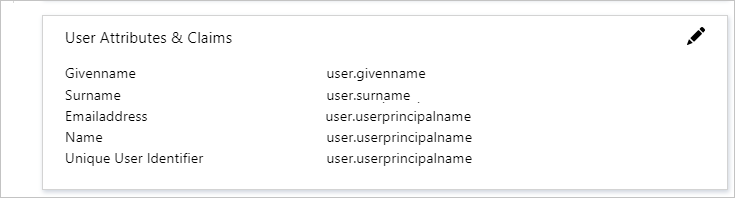

b. Platforma Azure nie wypełnia atrybutu user.mail dla użytkowników utworzonych w dzierżawach firmy Microsoft bez licencji Microsoft 365 i przechowuje adres e-mail takich użytkowników w atrybucie userprincipalname. Usługa Atlassian Cloud oczekuje, że identyfikator użytkownika nameidentifier (unikatowy identyfikator użytkownika) będzie mapowany na adres e-mail użytkownika (user.userprincipalname). Edytuj atrybut Source i zmień go na user.userprincipalname. Zapisz zmiany w oświadczeniu.

c. Ostateczne mapowania atrybutów powinny wyglądać następująco.

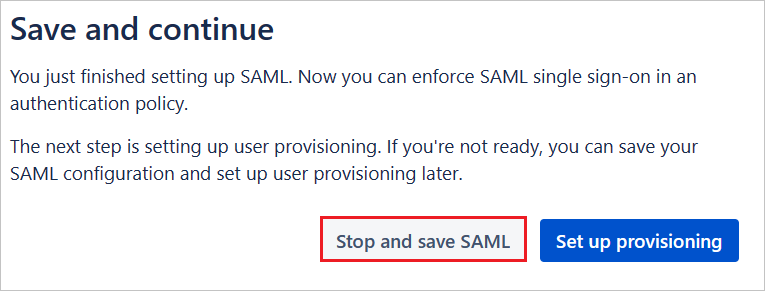

Wybierz przycisk Zatrzymaj i zapisz SAML.

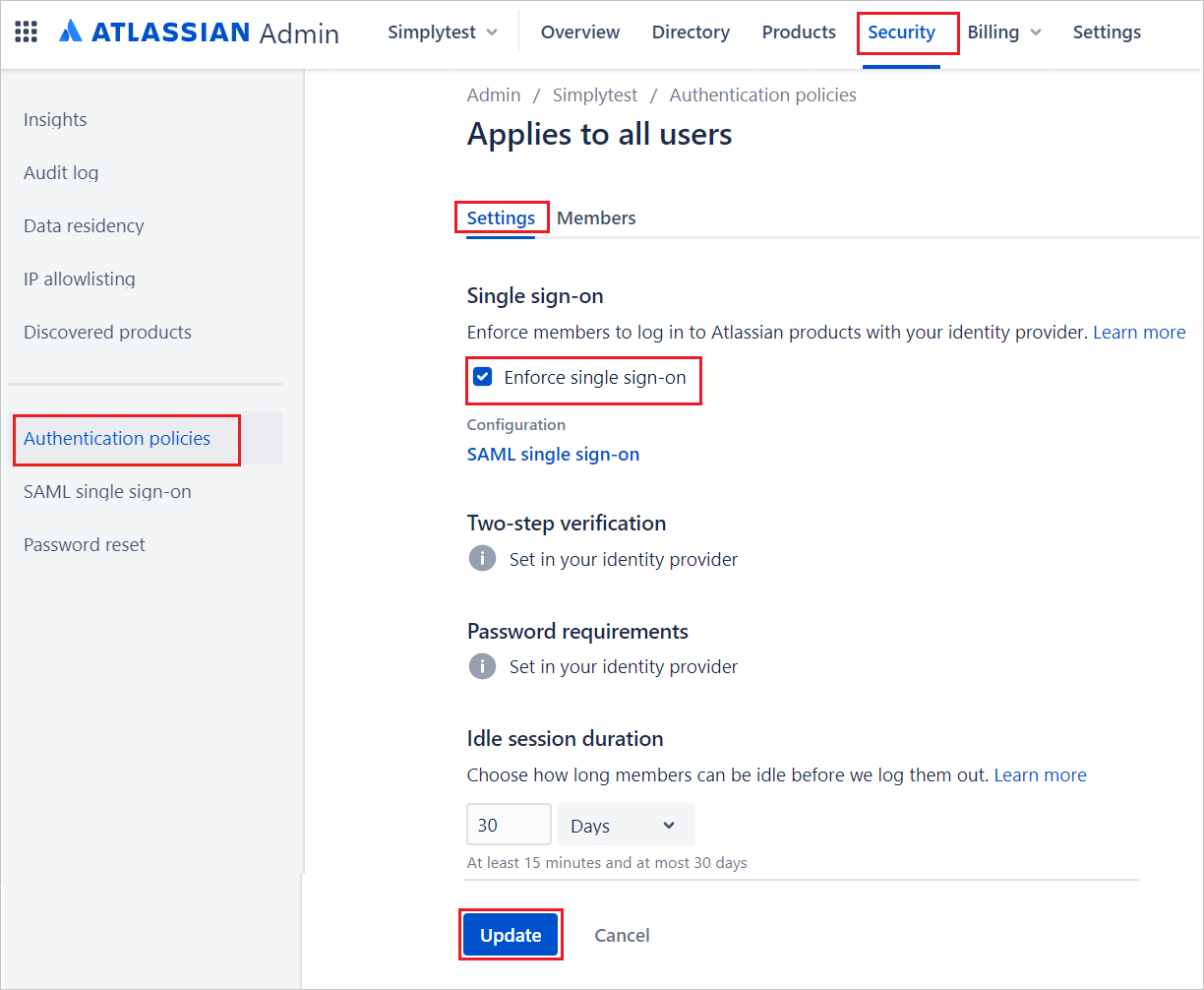

Aby wymusić logowanie jednokrotne SAML w zasadach uwierzytelniania, wykonaj następujące kroki.

a. W portalu administracyjnym atlassian wybierz kartę Zabezpieczenia i wybierz pozycję Zasady uwierzytelniania.

b. Wybierz pozycję Edytuj dla zasad, które chcesz wymusić.

c. W obszarze Ustawienia włącz opcję Wymuszaj logowanie jednokrotne dla zarządzanych użytkowników w celu pomyślnego przekierowania SAML.

d. Wybierz pozycję Aktualizuj.

Uwaga

Administratorzy mogą przetestować konfigurację protokołu SAML, włączając tylko wymuszone logowanie jednokrotne dla podzbioru użytkowników w osobnych zasadach uwierzytelniania, a następnie włączając zasady dla wszystkich użytkowników, jeśli nie występują problemy.

Tworzenie i przypisywanie użytkownika testowego aplikacji Microsoft Entra

Postępuj zgodnie z wytycznymi w samouczku tworzenia i przypisywania konta użytkownika, aby utworzyć testowe konto użytkownika o nazwie B.Simon.

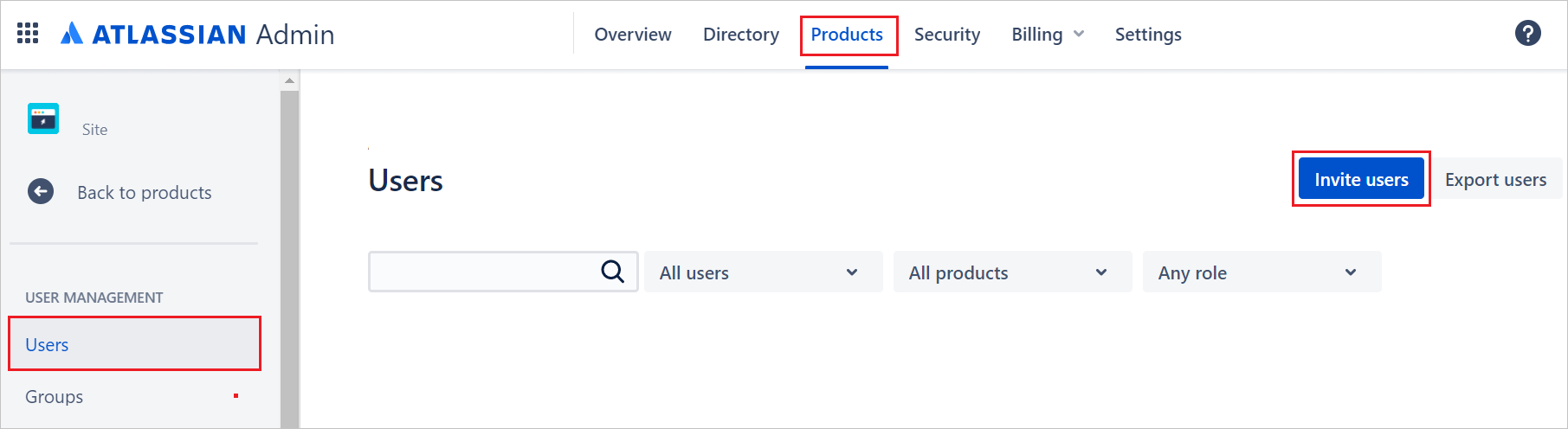

Tworzenie użytkownika testowego usługi Atlassian Cloud

Aby umożliwić użytkownikom usługi Microsoft Entra logowanie się do usługi Atlassian Cloud, aprowizuj konta użytkowników ręcznie w usłudze Atlassian Cloud, wykonując następujące czynności:

Przejdź do karty Produkty , wybierz pozycję Użytkownicy i wybierz pozycję Zaproś użytkowników.

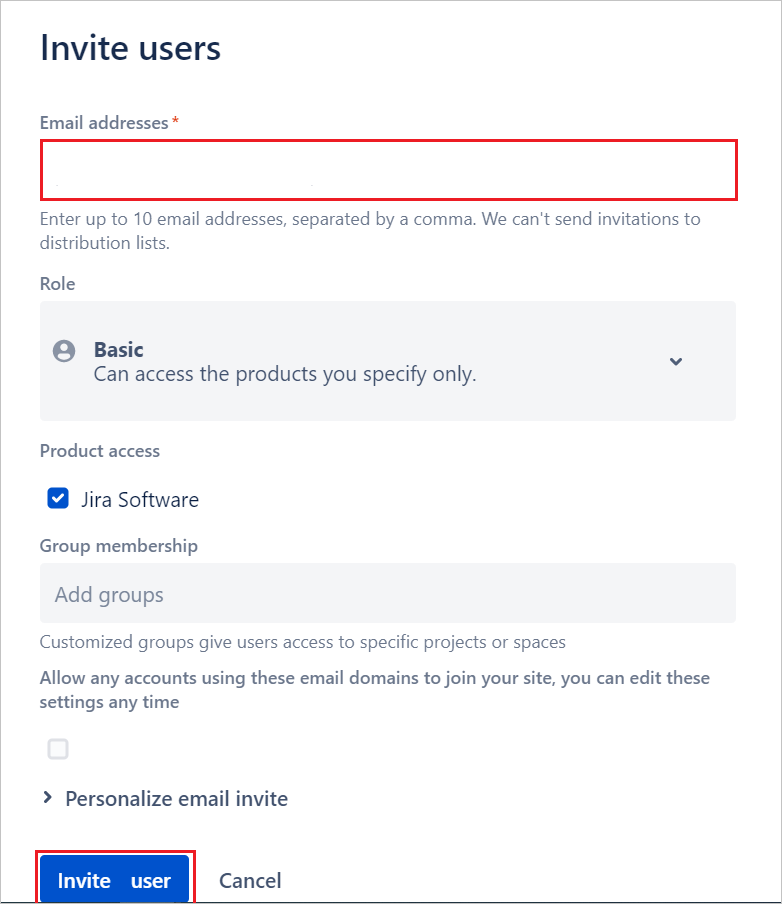

W polu tekstowym Adres e-mail wprowadź adres e-mail użytkownika, a następnie wybierz pozycję Zaproś użytkownika.

Testowanie logowania jednokrotnego

W tej sekcji przetestujesz konfigurację jednokrotnego logowania Microsoft Entra z następującymi opcjami.

Inicjowane przez SP:

Wybierz pozycję Przetestuj tę aplikację. Ta opcja przekierowuje do adresu URL logowania do usługi Atlassian Cloud, pod którym można zainicjować przepływ logowania.

Przejdź bezpośrednio do adresu URL logowania do usługi Atlassian Cloud i zainicjuj przepływ logowania z tego miejsca.

IDP zainicjowane:

- Wybierz pozycję Przetestuj tę aplikację i powinno nastąpić automatyczne zalogowanie do usługi Atlassian Cloud, dla której skonfigurowano logowanie jednokrotne.

Możesz również użyć Moje aplikacje firmy Microsoft, aby przetestować aplikację w dowolnym trybie. Po wybraniu kafelka Atlassian Cloud w sekcji Moje aplikacje, jeśli jest skonfigurowany w trybie SP, zostaniesz przekierowany na stronę logowania do aplikacji w celu zainicjowania procesu logowania. Natomiast jeśli jest skonfigurowany w trybie IDP, powinieneś zostać automatycznie zalogowany do Atlassian Cloud, dla której skonfigurowano logowanie jednokrotne (SSO). Aby uzyskać więcej informacji na temat moich aplikacji, zobacz

Powiązana zawartość

Po skonfigurowaniu usługi Atlassian Cloud możesz wymusić kontrolę sesji, która chroni eksfiltrację i infiltrację poufnych danych organizacji w czasie rzeczywistym. Kontrola sesji rozszerza się od dostępu warunkowego. Dowiedz się, jak wymusić kontrolę sesji za pomocą usługi Microsoft Defender for Cloud Apps.